Active Directory(AD)는 신원 중심 공격을 수행하는 공격자들의 주요 표적이 되었습니다. 다행히 기업 보안 팀이 Active Directory 인스턴스를 더 명확하게 파악하고 발견된 취약점을 해결하는 데 도움이 되는 여러 도구가 있습니다.

분석가들이 널리 사용하는 도구 중 하나는 공격 경로 그래프입니다. 이 그래프는 공격자가 일반 사용자 계정에서 시작해 도메인 관리자 같은 고특권 계정으로 권한을 상승시킬 수 있는 가능한 경로를 보여줍니다.

이러한 시각화 방식이 유용할 수는 있지만, 취약점을 차단할 뿐만 아니라 모범 사례를 장려하는 액티브 디렉터리 평가 도구를 대체할 수는 없습니다. 차이점을 설명하기 위해, 본 글에서는 기업 환경에서 흔히 발생하는 두 가지 시나리오를 통해 두 접근 방식을 비교해 보겠습니다.

사례 연구: 기본 권한 상승

첫 번째 시나리오에서는 간단한 공격 경로를 살펴보고 동일한 문제에 대한 AD 보안 평가 결과와 비교해 보겠습니다.

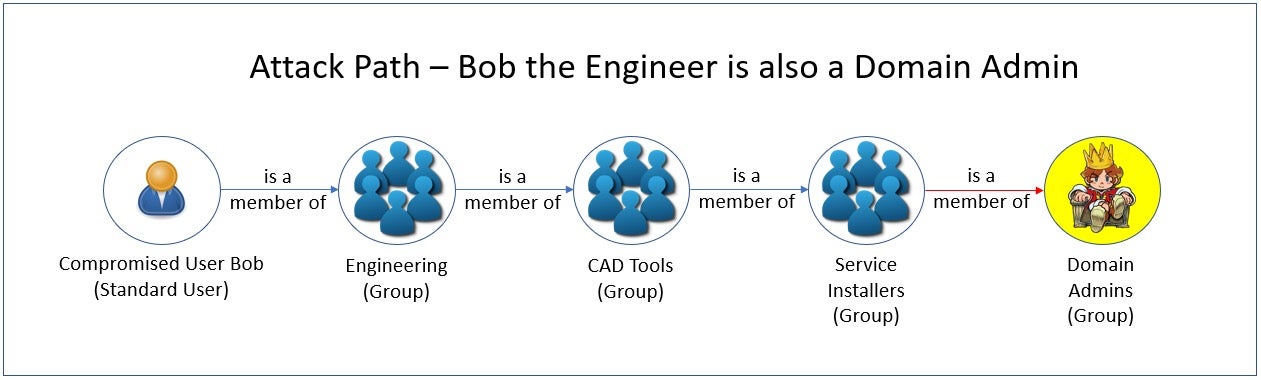

첫 번째 예시에서, 해킹당한 일반 사용자 'Bob'은 더 큰 엔지니어링 그룹의 구성원인데, 이 그룹은 CAD 도구 그룹의 하위 집합입니다. 부적절한 구성과 권한 분리로 인해 이 그룹은 서비스 설치자 그룹의 구성원이기도 하며, 이 서비스 설치자 그룹 자체가 도메인 관리자 그룹의 구성원입니다.

분명히, 밥은 표준 사용자 권한만 가져야 하지만, 이러한 중첩된 관계 구조로 인해 밥의 계정을 해킹한 공격자는 도메인 관리자 권한을 획득할 수 있습니다.

이 시점에서, AD 보안 평가 도구가 이러한 상황에서 제공할 수 있는 맥락과 관리자가 이 정보를 활용하여 문제를 완화하고 재발을 방지할 수 있는 방법을 살펴보겠습니다.

AD 보안 평가 도구는 다음을 제공합니다.

- 특권 액세스 권한이 있는 모든 사용자 목록. 이는 모든 특권 그룹의 중첩된 그룹 구성원을 포함합니다.

- 제거해야 할 특권 그룹 내에 중첩된 그룹 목록. 이는 관리자가 문제를 완화하기 위해 필요한 단축키입니다.

- 특권 그룹에 그룹을 중첩하지 않는 모범 사례. 이는 병목 현상을 제거하여 구성원이 의도치 않게 특권 접근 권한을 부여받기 어렵게 합니다. 이것이 관리자가 문제를 예방하기 위해 필요한 지침입니다.

두 번째와 세 번째 항목이 가장 중요합니다. 단순히 도메인 관리자 그룹에서 서비스 설치자 그룹(및 중첩된 다른 그룹들)을 제거하면, 침해된 일반 사용자 계정은 더 이상 도메인 관리자가 되지 않습니다. 취약점을 해결하고 모범 사례를 따름으로써 관리자는 더 이상 그룹 멤버십을 검토하고 제거할 위치를 결정할 필요가 없게 되어, 본질적으로 해당 구조도를 무의미하게 만듭니다.

사례 연구: 자격 증명 해킹

또 다른 간단한 공격 경로를 살펴보겠습니다.

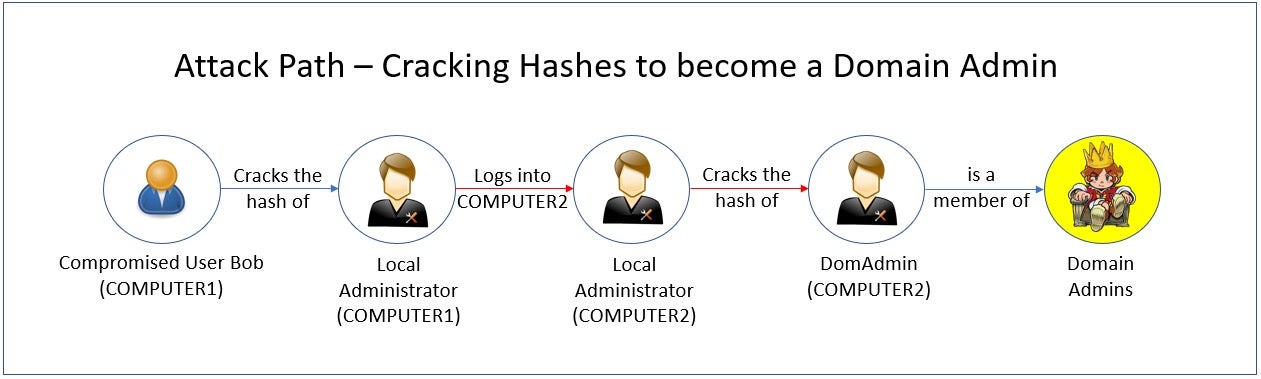

위 공격 경로에서 사용자의 컴퓨터(컴퓨터 1)가 침해되었습니다. 공격자는 해당 컴퓨터의 로컬 관리자 계정 자격 증명을 성공적으로 해독합니다. 이후 공격자는 동일한 자격 증명으로 관리 편의성을 위해 (잘못) 구성된 다른 컴퓨터(컴퓨터 2)에 해당 로컬 관리자 계정 비밀번호로 로그인합니다. 컴퓨터 2에서 공격자는 도메인 관리자 계정의 해시를 해독하여 접근 권한을 성공적으로 상승시킵니다.

액티브 디렉터리 보안 평가 도구는 분석가에게 다음 정보를 전달함으로써 이 위험을 신속히 완화할 수 있습니다:

- 액티브 디렉터리에서 LAPS(로컬 관리자 암호 솔루션)가 구성되지 않은 것으로 감지됨. LAPS가 구성되어 있었다면, 공격자가 동일한 로컬 관리자 암호를 사용하여 컴퓨터1에서 컴퓨터2로 이동하는 것을 방지했을 것입니다. 모든 로컬 관리자 계정에 서로 다른 회전 비밀번호를 설정하는 것이 모범 사례입니다. LAPS는 이 요구 사항을 충족합니다.

- 도메인 관리자 계정이 과거에 워크스테이션에 로그인한 적이 있어 공격자가 사용할 수 있는 해시 값이 남겨졌습니다. 여기서 권장하는 모범 사례는 도메인 관리자 계정을 도메인 컨트롤러에만 사용하도록 하고, 워크스테이션 및 멤버 서버의 모든 해시 값을 삭제하는 것입니다.

AD 보안 평가 도구의 완화 조치 및 모범 사례 권장 사항을 따르면 관리자는 공격자의 잠재적 공격 경로를 제거하고 이러한 잘못된 구성 및 취약점을 악용하는 것을 방지할 수 있습니다.

공격 경로가 놓치는 Active Directory 위험

공격 경로는 알려진 공격을 보여주기 위해 설계된 반면, 취약점을 차단하면 이러한 공격 경로와 종종 알려지지 않은 공격 경로까지 모두 제거됩니다. 따라서 취약점을 근절하고 모범 사례를 따르는 것이 더 중요합니다.

공격 경로가 보여주는 그림은 실제 Active Directory 보안 상황을 불완전하게 표현합니다. 조직이 어떻게 취약해질 수 있는지 보여주는 그래프는 AD 인프라가 노출되지 않도록 보장하고 미래에도 노출되지 않도록 하는 도구만큼 효과적이지 않습니다.

아래는 정교한 공격 경로 그래프에 적합하지 않을 수 있는 공격 사례들이지만, AD 보안 평가에서는 각각을 탐지하는 것이 매우 중요합니다.

- 무차별 대입 방식의 비밀번호 공격 — 평가는 일반적으로 알려진 비밀번호, 사전 단어 또는 비밀번호가 "추측"될 때까지 가능한 모든 문자 조합을 입력하려는 시도를 사용하는 자격 증명을 탐지해야 합니다.

- 제한 없는 위임 노출 – Kerberos를 사용하여 AD 사용자 또는 컴퓨터 개체가 어떤 서비스에 위임된 경우. 침해될 경우, 공격자가 인증된 계정을 사칭하여 어떤 서비스에도 접근할 수 있게 됩니다.

- Active Directory를 AdminSDHolder 공격으로부터 보호하기 – Active Directory의 AdminSDHolder 템플릿에 사용자 또는 그룹을 추가하면, 모든 권한 있는 사용자 및 그룹의 ACL에 "스탬프"가 찍혀 해당 계정에 대한 권한을 부여합니다.

Singularity™ Identity Posture Management 이러한 취약점 및 기타 다양한 취약점을 Active Directory 환경에서 스캔하여 관리자에게 완화 방법을 안내하고 향후 예방을 위한 모범 사례를 보장합니다.

Conclusion

공격 경로는 네트워크에서 잠재적 공격이 어떻게 발생할 수 있는지 관리자에게 통찰력을 제공하는 흥미로운 그래프이지만, 알려진 취약점을 제거하고 모범 사례를 시행하는 사전 예방적 접근을 대체할 수는 없습니다. Singularity Identity Posture Management는 취약점을 발견하고 관리자가 이를 차단하며 지속적으로 유지하도록 안내합니다.

"Active Directory 보안 평가 FAQ

AD 보안 평가는 도메인의 구성, 권한, 그룹 정책 및 계정 설정을 상세히 검토하여 취약점을 찾는 과정입니다. 사용자, 컴퓨터 및 그룹의 구조를 분석하고, 부적절한 권한이나 오래된 개체를 확인하며, 공격 시나리오를 시뮬레이션합니다. 이 평가 결과를 활용하여 공격자가 취약점을 악용하기 전에 AD를 강화할 수 있습니다.

"AD 보안 평가는 공격자가 측면 이동, 권한 상승 또는 자격 증명 탈취를 가능하게 할 수 있는 잘못된 구성 및 위험한 권한 부여를 발견하는 것을 목표로 합니다. 신뢰 관계 매핑, ACL 평가, 공격 경로 테스트를 통해 실제 위협이 발생하기 전에 수정 사항의 우선순위를 정하고 조직의 공격 표면을 줄일 수 있습니다.

"공격 경로 그래프는 현재 권한을 기반으로 공격자가 AD를 통해 취할 수 있는 잠재적 경로를 시각화합니다. AD 보안 평가는 이를 넘어 구성 설정을 감사하고, 보안 기준 준수 여부를 확인하며, 실제 환경에서 해당 경로를 테스트합니다. 정적 분석과 실습 테스트를 결합하여 실제로 악용 가능한 공격 경로를 검증합니다.

"가능한 공격 경로를 단순히 확인하는 것만으로는 '거부' ACE나 모니터링 경고와 같은 제어 수단이 이를 차단하는지 여부를 알 수 없습니다. AD 평가는 실제 환경의 구성을 테스트하고, 사용되지 않는 설정을 표시하며, 실제로 작동하는 경로를 확인합니다.

이러한 실질적인 증거를 통해 모든 이론적 위험을 쫓기보다는 실제 악용을 막을 수 있는 변경 사항에 집중할 수 있습니다.

"한 사례에서는 평가를 통해 오래된 ACL을 통해 도메인 관리자 권한이 연결된 잊혀진 서비스 계정이 발견되었습니다. 해당 연결을 제거함으로써 공격자의 피벗 공격을 차단했습니다. 또 다른 사례에서는 감사 점검을 통해 계약자에게 광범위한 권한을 부여하는 중첩된 그룹이 발견되었습니다. 해당 멤버십을 제거함으로써 공격자가 악용하려 했던 권한 상승 경로를 차단했습니다.

"AD 평가는 과도하게 허용적인 ACL, 제한되지 않은 위임, 오래되거나 높은 권한을 가진 계정, 노출된 서비스 티켓, 취약한 Kerberos 설정, 그룹 정책 보안의 허점을 발견합니다. 또한 도메인 컨트롤러의 누락된 패치 관리, 취약한 LDAPS/TLS 구성, 공격자가 은밀한 접근을 위해 자주 이용하는 모니터링되지 않은 복제 링크를 발견합니다.

"평가 도구는 LSASS에서 해시된 자격 증명을 추출하고, 서비스 티켓 요청을 위한 Kerberoasting을 시뮬레이션하며, 취약한 Kerberos 키를 테스트할 수 있습니다. 가역적 암호화를 사용하거나 강화된 서비스 주체가 부족한 계정을 강조 표시합니다. 이러한 대상을 정확히 파악함으로써 비밀번호를 재설정하고, 더 강력한 암호화를 요구하며, 오프라인 해킹에 활용되는 티켓 요청을 차단할 수 있습니다.

"AD는 네트워크 신뢰 모델의 핵심입니다. AD가 침해당하면 공격자는 광범위한 접근 권한을 얻게 됩니다. 모든 ACL, 위임 설정 및 도메인 컨트롤러 구성에 대한 가시성을 확보하면 권한 상승이나 측면 이동이 발생할 수 있는 지점을 파악할 수 있습니다. 이러한 명확한 그림이 없다면 위험을 추측할 수밖에 없으며, 너무 늦기 전까지 숨겨진 공격 경로를 놓칠 수 있습니다.

"전체 AD 보안 평가는 최소 분기별로, 또는 마이그레이션, 도메인 컨트롤러 업그레이드, 합병과 같은 주요 변경 후 수행해야 합니다. 그 사이에 매월 주요 영역(특권 그룹 멤버십, GPO 변경 사항, 감사 로그)을 확인하세요. 정기적인 점검은 공격자가 발견하기 전에 새로운 잘못된 구성을 포착하는 데 도움이 됩니다.

"취약점 데이터를 정기적으로 업데이트하고 고급 보안 자동화 도구를 활용하세요. 지속적인 위협 모니터링, 그래프 기반 모니터링, 신원 확인 기능을 활성화하고 가장 중요한 자산을 우선순위화하십시오. SentinelOne의 AI 기반 보안 솔루션을 사용하여 위협 인텔리전스 프레임워크를 적용하고 멀티 클라우드 환경 전반의 가시성을 강화하세요.

"