Gli attori di minacce sono individui o gruppi che compiono attacchi informatici. Questa guida esplora i diversi tipi di attori di minacce, le loro motivazioni e le loro tattiche.

Scopri l'importanza di comprendere gli attori di minacce nello sviluppo di strategie efficaci di sicurezza informatica. Comprendere gli attori di minacce è fondamentale per le organizzazioni per anticipare e mitigare i rischi.

Questo articolo illustra chi sono gli attori delle minacce, quali sono i loro obiettivi, quali tipi esistono e come prevenire i loro attacchi.

Che cos'è un attore di minaccia?

Un attore di minaccia informatica è qualsiasi individuo o gruppo che rappresenta una minaccia per la sicurezza informatica. Gli attori di minaccia sono i responsabili degli attacchi informatici e sono spesso classificati in base a una serie di fattori, tra cui il movente, il tipo di attacco e il settore preso di mira.

Oggi, l'ambiente delle minacce informatiche è senza dubbio più dinamico che mai e gli attori delle minacce stanno diventando sempre più sofisticati.

Comprendere gli attori delle minacce e le loro motivazioni può aiutare le organizzazioni a proteggersi meglio dai danni che questi attori causano quando sfruttano le vulnerabilità, compromettono le identità degli utenti>identità con privilegi elevati, eludono i controlli di sicurezza, danneggiano o cancellano dati o manipolano informazioni sensibili.

Obiettivi degli autori delle minacce

Gli autori delle minacce prendono di mira principalmente le grandi organizzazioni per ottenere guadagni monetari, dati e informazioni sensibili, o per causare interruzioni del servizio e danni alla reputazione. Tuttavia, anche le piccole e medie imprese (PMI) sono diventate bersagli frequenti per gli autori delle minacce, poiché la loro relativa mancanza di risorse può significare che i loro sistemi di sicurezza sono più deboli di quelli delle grandi imprese.

Nell'attuale panorama delle minacce, la maggior parte delle organizzazioni è suscettibile di essere presa di mira da un autore di minacce, indipendentemente dalle dimensioni o dal settore di appartenenza. Infatti, nel 2021 le aziende hanno dovuto affrontare il 50% in più di tentativi di attacchi informatici a settimana nel 2021 rispetto al 2020. Oggi, gli autori delle minacce possono trovare e troveranno una strada diretta verso i gioielli della corona se il percorso non è protetto.

Tipi e caratteristiche degli autori delle minacce

"Attore malintenzionato" è un termine generico che comprende un'ampia varietà di individui e gruppi classificati in base alle loro competenze, risorse o motivazioni per l'attacco.

Ecco alcuni dei tipi più comuni di attori malintenzionati e le motivazioni che tipicamente stanno dietro alle loro azioni:

1. Cybercriminali

I cybercriminali sono individui o gruppi che utilizzano la tecnologia digitale per svolgere attività illegali. Spesso sono motivati dal guadagno economico.

Questo tipo di attore di minaccia impiega tipicamente tattiche di ingegneria sociale come e-mail di phishing per indurre le vittime a cliccare su un link dannoso o a scaricare software dannoso (malware). Altri esempi di crimini informatici includono il furto di dati, l'inganno delle vittime per indurle a trasferire denaro, il furto di credenziali di accesso e la richiesta di riscatti.

2. Stati-nazione

Gli Stati-nazione possono finanziare gruppi di attori malintenzionati per svolgere una serie di attività dannose sulle reti di altri enti governativi, tra cui spionaggio o guerra informatica. Poiché gli attori malintenzionati finanziati dagli Stati-nazione tendono ad avere risorse elevate, il loro comportamento è spesso persistente e più difficile da individuare.

Prendendo di mira le reti dei loro avversari in modo furtivo, gli attori malintenzionati finanziati dagli Stati-nazione cercano in genere di sottrarre o corrompere dati e risorse sensibili, interrompere il funzionamento di infrastrutture critiche o raccogliere informazioni riservate.

3. Gruppi terroristici

Come nel caso degli atti di terrorismo fisico, l'obiettivo dei cyberterroristi è in genere quello di causare danni e distruzione che favoriscano la loro causa. Questo tipo di attore malintenzionato prende di mira aziende, apparati statali e infrastrutture o servizi critici che causeranno i danni o i disagi maggiori.

4. Cercatori di emozioni forti

I cercatori di emozioni forti sono attori che attaccano sistemi informatici o reti per divertimento personale. Sia che vogliano vedere quanti dati e informazioni sensibili riescono a rubare, sia che siano interessati al funzionamento di reti e sistemi informatici specifici, i thrill-seekers non intendono necessariamente causare gravi danni ai loro obiettivi. Tuttavia, possono interferire con i sistemi informatici e le reti o sfruttare le vulnerabilità per attacchi informatici più sofisticati in futuro.

5. Minacce interne

Le minacce interne sono in aumento. Queste minacce possono essere classificate nei seguenti tipi:

- Insider malintenzionati: gli insider malintenzionati sono individui che hanno accesso all'ambiente aziendale e decidono di rivoltarsi contro i propri datori di lavoro aiutando gli autori delle minacce, solitamente per guadagno economico.

- Insider incauti: gli insider incauti sono dipendenti che potrebbero non avere intenzioni maligne, ma che finiscono per causare una violazione dei dati a causa della loro disattenzione. Potrebbero cliccare su un'e-mail di phishing, installare software non approvato o smarrire i dispositivi aziendali.

6. Hacker

Sebbene il termine "autore della minaccia" sia spesso usato in modo intercambiabile con "hacker", gli hacker e gli autori delle minacce non sono la stessa cosa. Un hacker è una persona che utilizza le proprie competenze informatiche per superare una sfida o un problema, nel bene e nel male, mentre gli attori di minacce hanno quasi sempre intenzioni maligne.

Hollywood ha reso popolare il termine per evocare immagini di individui malvagi con intenzioni maligne, come causare disordini o infrangere la legge. Tuttavia, esistono molti tipi di hacker con capacità diverse.

Ecco alcuni esempi di diversi tipi di hacker e di ciò che sono in grado di fare:

Hacker black hat

Gli hacker black hat agiscono contro organizzazioni o agenzie governative nel tentativo di penetrare nelle reti o nei sistemi informatici con intenti malevoli. Gli hacker black hat lavorano spesso da soli o con gruppi criminali organizzati e utilizzano una serie di tecniche per hackerare i loro obiettivi, tra cui l'ingegneria sociale, l'hacking delle password, l'infezione dei dispositivi con malware, la registrazione dei tasti digitati o la creazione di botnet per eseguire un attacco Distributed-Denial-of-Services (DDoS).

Hacker white hat

Gli hacker white hat, chiamati anche hacker etici, collaborano con organizzazioni o agenzie governative per identificare le vulnerabilità e proteggere i sistemi informatici dagli hacker malintenzionati. A differenza di altri tipi di hacker, gli hacker white hat hanno sempre il permesso dell'organizzazione o dell'agenzia con cui collaborano per hackerare reti o sistemi informatici.

Hacker grey hat

Gli hacker grey hat si collocano a metà strada tra gli hacker white hat e gli hacker black hat. Gli hacker grey hat hackerano reti o sistemi informatici per attirare l'attenzione del bersaglio sulle vulnerabilità o sui potenziali percorsi di attacco e poi chiedono un compenso per risolvere i problemi che hanno scoperto. Molto spesso, questo tipo di hacker sfrutta i problemi di sicurezza senza intenzioni malevole, ma lo fa senza autorizzazione e spesso attraverso tattiche illegali.

Hacker green hat

Gli hacker green hat sono principianti e spesso cercano informazioni dai membri più esperti della comunità degli hacker. Sebbene gli hacker green hat non sempre dispongano delle competenze o delle conoscenze necessarie per lanciare un attacco coordinato, possono comunque causare gravi danni se non hanno una chiara comprensione di ciò che hanno fatto o di come risolverlo.

Hacker blue hat

Gli hacker blue hat sono molto simili agli hacker white hat: sono professionisti della sicurezza che lavorano presso società di consulenza e vengono assunti specificamente per testare un sistema prima del suo lancio. A volte, gli hacker blue hat prendono di mira anche individui o aziende per vendicarsi di qualche illecito senza pensare troppo alle conseguenze delle loro azioni.

Hacker red hat

Gli hacker red hat sono spesso considerati i "cavalli oscuri" del mondo dell'hacking, che lavorano da soli o in gruppi privati per disarmare gli hacker black hat. A differenza degli hacker white hat che denunciano gli hacker black hat alle autorità, gli hacker red hat spesso si concentrano sulla distruzione delle risorse e sul causare danni.

Script kiddies

A differenza di altri tipi di hacker, gli script kiddies sono spesso motivati dalla noia e non scrivono i propri script o codici informatici. Inseriscono invece script o codici esistenti in virus o applicazioni per hackerare i sistemi informatici di altri. Nel mondo dell'hacking, gli script kiddies sono noti per essere relativamente inesperti e immaturi rispetto ad altri tipi di hacker.

Hacktivisti

Gli hacktivisti sono spesso considerati hacker black hat, ma le loro motivazioni per l'hacking sono politiche. Che si tratti di preservare la libertà di parola o di denunciare casi di violazione dei diritti umani, gli hacktivisti prendono di mira individui, organizzazioni o agenzie governative.

Il più delle volte, gli hacktivisti credono di cercare di attuare un cambiamento positivo nel mondo. Ad esempio, il gruppo di hacker Anonymous è ben noto per i suoi numerosi attacchi informatici contro diversi governi ed è stato definito "combattenti per la libertà" dai propri sostenitori.

Tra i diversi tipi di hacker, il termine "attori di minaccia" si applica più direttamente agli hacker black hat, agli hacker blue hat, agli script kiddies e agli hacktivisti. Che si tratti di criminali informatici o di insider, la threat intelligence di Singularity aiuta a tracciare e difendersi da tutti i tipi di threat actor.

Concetti correlati alla sicurezza informatica da conoscere

Oltre a comprendere le componenti essenziali dei threat actor e le loro caratteristiche, è utile rivedere questi concetti di sicurezza informatica:

Malware

Il malware è un tipo di software dannoso progettato per danneggiare o disabilitare i computer. Il malware può essere utilizzato per rubare dati, assumere il controllo dei sistemi o lanciare attacchi ad altri computer.

Esistono molti tipi diversi di malware, tra cui virus, worm, trojan e ransomware. Il malware può diffondersi tramite allegati e-mail, siti web infetti o software compromessi.

Phishing

Il phishing è un tipo di attacco informatico che utilizza e-mail o siti web che sembrano provenire da fonti legittime per indurre gli utenti a rivelare informazioni sensibili o a cliccare su link dannosi.

Gli attacchi di phishing possono essere molto difficili da individuare perché spesso utilizzano indirizzi e-mail e siti web contraffatti che sembrano simili a quelli legittimi. Gli aggressori prendono anche di mira individui o organizzazioni specifici per aumentare le loro possibilità di successo.

Attacco Denial-of-Service

Un attacco Denial-of-Service (attacco DoS) è un tipo di attacco informatico che tenta di rendere un sistema o una rete non disponibili agli utenti. Gli attacchi DoS prendono di mira siti web o servizi online e possono essere utilizzati per mettere fuori uso interi sistemi.

Gli attacchi DoS vengono solitamente effettuati inondando il bersaglio di traffico o richieste fino a quando non è più in grado di gestire il carico e diventa inaccessibile. Possono anche essere utilizzati per disabilitare sistemi o reti corrompendo i dati, sfruttando le vulnerabilità o sovraccaricando le risorse.

Ransomware

Il ransomware è un tipo di malware che crittografa i file o blocca i sistemi, rendendoli inaccessibili agli utenti. Può essere diffuso tramite allegati e-mail, siti web infetti o software compromessi. Questo tipo di malware blocca l'accesso o crittografa le risorse, costringendo spesso l'utente a pagare un riscatto per riottenere l'accesso al proprio dispositivo, ai propri file o al proprio sistema.

Considerare il ransomware come una semplice crittografia di dati rubati in modo casuale non è più una rappresentazione accurata della pletora di strategie di estorsione di dati odierne. Gli autori del ransomware hanno recentemente virato verso il furto di dati invece che verso la crittografia, che richiede molto tempo. Le tendenze indicano che la crittografia completa dei dati delle vittime è spesso troppo ardua e lenta per molti autori delle minacce e aumenta il rischio di essere scoperti.

È emersa una gamma di autori delle minacce che stanno abbandonando la crittografia tradizionale, che richiede molto tempo, per concentrarsi sulla distruzione di tutti i dati rubati. Ora, gli autori sembrano dare la priorità ad attacchi più rapidi, attraverso l'estorsione di dati che vengono più o meno preservati, o solo un danneggiamento parziale che consente loro di agire rapidamente e richiedere riscatti sempre più elevati.

Drive-by Download

Il drive-by download è un tipo di attacco informatico che consiste nell'infettare un sistema con malware all'insaputa e senza il consenso dell'utente. I drive-by download avvengono solitamente quando un utente visita un sito web infetto o clicca su un link dannoso.

Questa forma di attacco può essere utilizzata per installare tutti i tipi di malware, inclusi virus, trojan e ransomware.

Esempi di autori delle minacce

Alcuni autori delle minacce possono essere aggressori solitari, mentre altri possono far parte di un'organizzazione criminale più ampia e organizzata o di un'organizzazione che si occupa di minacce informatiche.

Esaminare alcuni esempi recenti di attacchi informatici può aiutare le organizzazioni a prevedere meglio quale tipo di autore delle minacce potrebbe prendere di mira le loro reti o i loro sistemi e a prepararsi per incidenti simili in futuro.

MeteorExpress

Nel luglio del 2021, un attacco wiper – un attacco che utilizza malware progettato per cancellare il disco rigido del computer che infetta – ha paralizzato il sistema ferroviario nazionale iraniano. Una volta effettuato l'hacking, i display hanno istruito i passeggeri ferroviari a indirizzare eventuali reclami al numero di telefono dell'ufficio del leader supremo iraniano Khamenei.

Soprannominata "MeteorExpress", questa campagna dimostra come un autore di minacce possa utilizzare le proprie competenze tecniche per accedere a un sistema informativo e sfruttarlo per scopi politici. Ad oggi, l'autore di questo attacco rimane ancora un mistero.

8220 Gang

Un gruppo di criminali informatici noto come 8220 Gang prende di mira servizi di infrastruttura cloud quali AWS, Microsoft Azure, Google Cloud, Aliyun e Qcloud, per distribuire miner di criptovalute illegali a spese delle vittime. Sebbene il gruppo sia attivo da anni, a metà del 2021 nuove campagne che utilizzavano infrastrutture di lunga durata hanno portato il numero di botnet da circa 2.000 host infetti alla cifra odierna di circa 30.000.

Gli autori delle minacce come 8220 Gang spesso impiegano anni per evolvere lentamente le loro campagne fino a renderle troppo grandi per essere smantellate.

REvil Ransomware

Il ransomware REvil è stato distribuito con successo a migliaia di endpoint aziendali attraverso un attacco zero-day mirato ai server Kaseya VSA comunemente utilizzati dai fornitori di servizi di sicurezza gestiti (MSSP) e società di gestione IT. Questo attacco sembra essere uno dei più grandi incidenti ransomware mai verificatisi fino ad oggi, con gli aggressori che offrono uno strumento di decrittazione universale per tutte le vittime al prezzo forfettario di 50 milioni di dollari (inizialmente 70 milioni).

Sebbene inizialmente considerato un attacco alla catena di approvvigionamento, questa campagna ransomware ben orchestrata e su larga scala rivela quanto possano essere redditizi gli attacchi informatici per gli autori delle minacce e quanto sia importante un moderno sistema di rilevamento e risposta degli endpoint (EDR) sia per le organizzazioni.

Aoqin Dragon

Denominato e tracciato come "Aoqin Dragon" dai ricercatori di SentinelLabs , questo gruppo di hacker finanziato dallo Stato è responsabile di una serie di attività dannose risalenti al 2013 che hanno preso di mira organizzazioni governative, educative e di telecomunicazioni in tutto il Sud-Est asiatico e in Australia. Sebbene le motivazioni esatte siano sconosciute, è probabile che l'obiettivo principale di questo gruppo cinese advanced persistent threat (APT) sia lo spionaggio.

Questo esempio illustra come gli autori delle minacce possano condurre silenziosamente campagne di lunga durata per rimanere sotto il radar mentre svolgono operazioni di spionaggio e continuano a migliorare il loro trade-off.

Moshen Dragon

Soprannominato "Moshen Dragon", questo attore malintenzionato di origine cinese è stato accusato di aver dirottato prodotti di sicurezza legacy, tra cui Symantec, TrendMicro, McAfee, BitDefender e Kaspersky, per condurre attacchi. Oltre alle cinque diverse triadi di malware distribuite da Moshen Dragon, sono stati utilizzati anche una serie di altri strumenti, tra cui un pacchetto di notifiche LSA e una backdoor passiva nota come GUNTERS.

Gli autori delle minacce tendono spesso a utilizzare più tattiche, tecniche e strumenti per violare i sistemi informatici e le reti. Una volta stabilito un punto d'appoggio, spesso procedono con il movimento laterale all'interno della rete, inseriscono una backdoor passiva nell'ambiente, raccolgono quante più credenziali possibile e poi si concentrano sull'esfiltrazione dei dati.

Come prevenire e fermare gli attacchi informatici degli autori delle minacce

Il miglior consiglio per i difensori è quello di agire sempre partendo dal presupposto che le loro reti ospitino già autori di minacce. Il modo migliore per prevenire gli autori delle minacce è disporre di una soluzione di sicurezza completa. La soluzione di sicurezza ideale dovrebbe includere le seguenti funzionalità:

1. Protezione, rilevamento e risposta degli endpoint (EDR)

Per proteggere le organizzazioni dagli autori delle minacce, i team di sicurezza utilizzano soluzioni complete per la sicurezza degli endpoint come Singularity™ Endpoint con funzionalità di rilevamento e risposta.

"La "protezione degli endpoint" si riferisce alla tecnologia e ai processi utilizzati per difendere gli endpoint di rete, come laptop, server e dispositivi mobili, da malware e altre minacce. Gli strumenti EDR si differenziano dalle altre soluzioni di sicurezza in quanto non si concentrano solo sull'identificazione e la messa in quarantena di malware specifici o incidenti dichiarati ufficialmente. Gli strumenti EDR cercano invece attività anomale e forniscono avvisi ai team di sicurezza per ulteriori indagini.

Secondo Gartner, le soluzioni EDR:

Registrano e memorizzano i comportamenti a livello di sistema endpoint, utilizzano varie tecniche di analisi dei dati per rilevare comportamenti sospetti del sistema, forniscono informazioni contestuali, bloccano attività dannose e forniscono suggerimenti di correzione per ripristinare le soluzioni interessate.

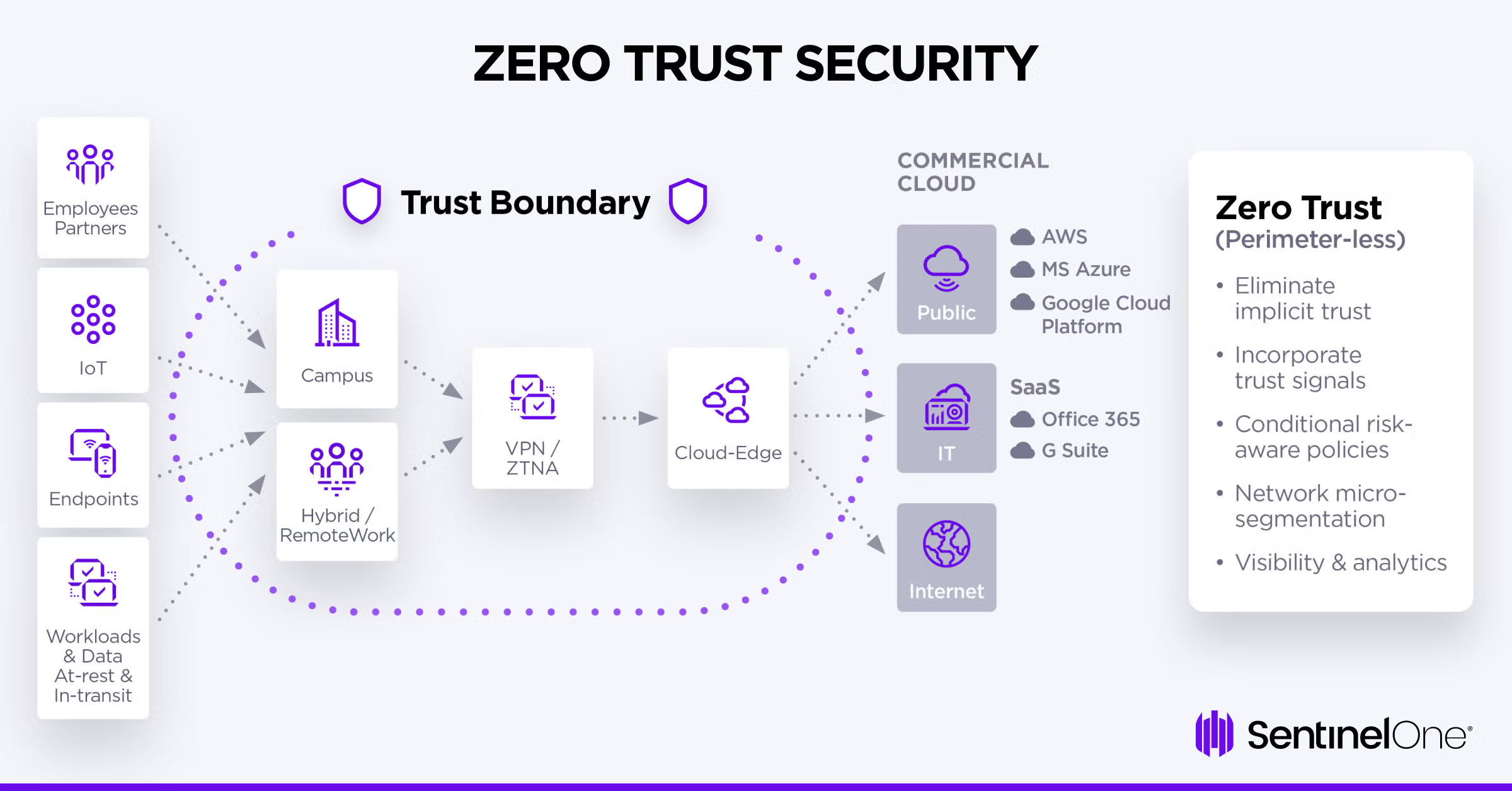

2. Sicurezza Zero Trust

Un modello di sicurezza Zero Trust è un approccio alla sicurezza informatica che non si basa su livelli di fiducia predefiniti. Al contrario, considera tutti gli utenti, i dispositivi e le reti come non affidabili fino a quando non vengono verificati attraverso controlli continui di autenticazione e autorizzazione.

L'architettura zero trust può aiutare a impedire agli autori delle minacce di accedere ai sistemi informatici o alle reti, poiché non fornisce l'accesso automatico ai dati sensibili. Ogni singolo utente, compresi i dipendenti e gli appaltatori, deve sottoporsi al processo di verifica ogni volta che desidera accedere a qualcosa.

3. Autenticazione a più fattori

L'autenticazione a più fattori (MFA) aggiunge un ulteriore livello di sicurezza richiedendo agli utenti di fornire due o più prove, o fattori, prima di poter accedere ai dati sensibili. Ad esempio, a un utente potrebbe essere richiesto di inserire la propria password e quindi confermare la propria identità con un'impronta digitale o un codice inviato al proprio telefono cellulare.

L'autenticazione a più fattori è efficace contro gli autori delle minacce perché rende più difficile l'accesso ai dati sensibili da parte di utenti non autorizzati. Anche se dispongono di una password valida, per accedere ai sistemi o alle reti devono anche disporre dell'altro fattore, come un token fisico o uno smartphone.

4. Difesa contro le minacce persistenti avanzate (APT)

Una minaccia persistente avanzata è un attacco informatico in cui i criminali collaborano per rubare dati o infiltrarsi nei sistemi, spesso senza essere rilevati per un lungo periodo di tempo. Nella maggior parte dei casi, questi attacchi sono eseguiti da Stati nazionali che cercano di minare un altro governo.

Mentre altri attacchi informatici, come il malware e gli schemi di phishing, agiscono in pochi giorni, un APT può protrarsi per mesi o addirittura anni.

Alcuni dei metodi più comuni utilizzati dagli APT includono:

- Spear phishing: Invio di e-mail mirate che sembrano provenire da fonti legittime al fine di indurre gli utenti a cliccare su link dannosi o ad aprire allegati infetti.

- Ingegneria sociale: Indurre gli utenti a rivelare informazioni sensibili o compromettere i loro sistemi utilizzando tattiche ingannevoli come siti web falsi o telefonate.

- Attacchi watering hole: Infettare siti web comunemente visitati dai dipendenti di un'organizzazione bersaglio al fine di infettare i loro sistemi quando visitano il sito web.

Gli APT sono più difficili da contrastare perché solitamente vengono messi in atto da organizzazioni sofisticate e dotate di ingenti risorse finanziarie. Tuttavia, con la giusta preparazione e le giuste misure di sicurezza, è possibile rendere molto più difficile il loro successo. Una difesa efficace contro gli autori delle minacce richiede una soluzione integrata come Singularity XDR, che fornisce rilevamento e risposta in tempo reale.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùFermate gli autori delle minacce con SentinelOne

Gli autori delle minacce cambiano continuamente tattica, rendendo essenziale disporre di una soluzione di sicurezza in grado di adattarsi con la stessa rapidità. La piattaforma di sicurezza endpoint di nuova generazione leader a livello mondiale, SentinelOne, è stata appositamente progettata per bloccare le minacce in ogni fase del ciclo di vita di un attacco.

SentinelOne risolve in modo proattivo le minacce in tempo reale, utilizzando modelli basati sull'intelligenza artificiale per identificare i malware e i ransomware prima che possano attaccare. Inoltre, crea un contesto critico per il rilevamento e la risposta proattivi in tempo reale in grado di proteggere i sistemi dalle minacce persistenti avanzate.

ActiveEDR, una tecnologia rivoluzionaria progettata da SentinelOne, identifica gli atti dannosi in tempo reale, automatizzando le risposte necessarie e consentendo una facile ricerca delle minacce. Sfruttando la potenza dell'apprendimento automatico e dell'intelligenza artificiale, allevia il carico di lavoro dei team SOC ed è in grado di mitigare autonomamente gli eventi sull'endpoint senza fare affidamento sulle risorse cloud.

Consentendo ai team di sicurezza e agli amministratori IT di concentrarsi sugli avvisi importanti, ActiveEDR riduce il tempo e i costi necessari per contestualizzare la quantità complessa e schiacciante di dati richiesti da altre soluzioni passive soluzioni EDR. Al contrario, offre visibilità completa, protezione e capacità di risposta in un'unica architettura agente/console.

Scoprite come SentinelOne protegge in modo proattivo le organizzazioni dagli autori delle minacce e prenotate una demo oggi stesso.

"Domande frequenti sugli autori delle minacce

Un attore di minacce è qualsiasi individuo o gruppo che causa intenzionalmente danni nel mondo della sicurezza informatica. Sfruttano le vulnerabilità di computer, reti e sistemi per sferrare attacchi contro individui o organizzazioni. Gli attori di minacce possono essere hacker solitari, gruppi criminali organizzati, agenti di Stati nazionali o persino malintenzionati interni alla propria azienda.

Utilizzano vari metodi come malware, phishing, ransomware e ingegneria sociale per raggiungere i propri obiettivi. Le loro motivazioni vanno dal guadagno finanziario e dall'attivismo politico allo spionaggio e alla semplice interruzione delle attività.

I cinque tipi principali sono i criminali informatici, gli attori statali, gli hacktivisti, le minacce interne e gli script kiddies. I criminali informatici cercano di ottenere guadagni finanziari attraverso ransomware, frodi e furti di dati. Gli attori statali lavorano per i governi per condurre attività di spionaggio e guerra informatica. Gli hacktivisti utilizzano gli attacchi per promuovere cause politiche o sociali.

Le minacce interne provengono da dipendenti attuali o ex dipendenti che abusano del loro accesso. Gli script kiddies sono aggressori inesperti che utilizzano strumenti esistenti senza una profonda conoscenza tecnica.

Non proprio. "Hacker" è un termine più ampio che include sia gli attori etici che quelli malintenzionati. Gli hacker possono essere classificati come white hat (etici), black hat (malintenzionati) o gray hat (una via di mezzo). Tutti gli autori di minacce sono hacker, ma non tutti gli hacker sono autori di minacce. Gli hacker white hat lavorano per migliorare la sicurezza attraverso test di penetrazione legittimi e ricerche sulle vulnerabilità.

Gli autori di minacce si riferiscono specificamente agli hacker malintenzionati che intendono causare danni. La differenza fondamentale è l'intento: gli attori che rappresentano una minaccia hanno sempre scopi dannosi, mentre gli hacker potrebbero cercare di contribuire a migliorare la sicurezza o semplicemente esplorare i sistemi senza intenzioni dannose.

Gli autori delle minacce iniziano con una ricognizione per raccogliere informazioni sui loro obiettivi. Quindi ottengono l'accesso iniziale attraverso metodi come e-mail di phishing, sfruttamento delle vulnerabilità o ingegneria sociale. Una volta all'interno, aumentano i privilegi per ottenere un accesso di livello superiore. Successivamente, conducono una fase di scoperta per mappare la rete e identificare obiettivi di valore.

Si muovono lateralmente attraverso i sistemi per espandere la loro presenza. Dopodiché, eseguono il loro obiettivo principale, che sia rubare dati, distribuire ransomware o stabilire una persistenza a lungo termine.

Sì, possono esserlo. Le minacce interne sono tra le più pericolose perché gli autori hanno già accesso autorizzato ai sistemi e ai dati. Possono essere insider malintenzionati che rubano intenzionalmente informazioni o sabotano i sistemi, insider negligenti che creano accidentalmente vulnerabilità o insider compromessi i cui account sono stati violati da aggressori esterni. Gli insider malintenzionati spesso hanno una profonda conoscenza delle procedure di sicurezza e possono aggirare molti controlli.

La difesa richiede più livelli di controlli di sicurezza. Iniziate con la formazione dei dipendenti sulle tattiche di phishing e social engineering. Implementate l'autenticazione a più fattori e controlli di accesso rigorosi. Implementate strumenti di rilevamento e risposta degli endpoint per individuare attività dannose. Monitorate il traffico di rete alla ricerca di modelli sospetti e indicatori di compromissione. Mantenete i sistemi aggiornati e patchati regolarmente.

Utilizzate le informazioni sulle minacce per rimanere informati sui metodi di attacco attuali. Condurre valutazioni di sicurezza e test di penetrazione regolari. Sviluppare piani di risposta agli incidenti e metterli in pratica. La chiave è assumere una mentalità di violazione – sono necessarie capacità di rilevamento e risposta, non solo di prevenzione.

Le informazioni sulle minacce trasformano i dati grezzi sulle minacce in informazioni utilizzabili per difendere la vostra organizzazione. Vi aiutano a capire quali attori delle minacce potrebbero prendere di mira il vostro settore, le loro tattiche e tecniche preferite e le attuali campagne di attacco. Sarete in grado di dare priorità alle vostre difese contro le minacce più rilevanti. È possibile utilizzare gli indicatori di compromissione per rilevare gli attacchi in corso e i profili degli autori delle minacce per prevedere gli attacchi futuri.

Aiutano inoltre i team di risposta agli incidenti a comprendere con cosa hanno a che fare e come rispondere in modo efficace. L'obiettivo è passare da una sicurezza reattiva a una proattiva.