La protezione degli endpoint è una soluzione di sicurezza che protegge i dispositivi, noti anche come endpoint, connessi a una rete, quali PC, laptop, smartphone e server. Con lo sviluppo del lavoro a distanza e il rapido aumento delle minacce informatiche, in particolare dei malware, questi endpoint sono diventati punti di accesso vulnerabili per i criminali informatici che tentano di violare la rete di un'organizzazione, rendendo la loro protezione fondamentale per la sicurezza complessiva.

La moderna sicurezza degli endpoint combina strumenti come antivirus, firewall e rilevamento avanzato delle minacce per prevenire attacchi noti e mitigare i rischi futuri.

Che cos'è la protezione endpoint dal malware?

Che cos'è la protezione endpoint dal malware?

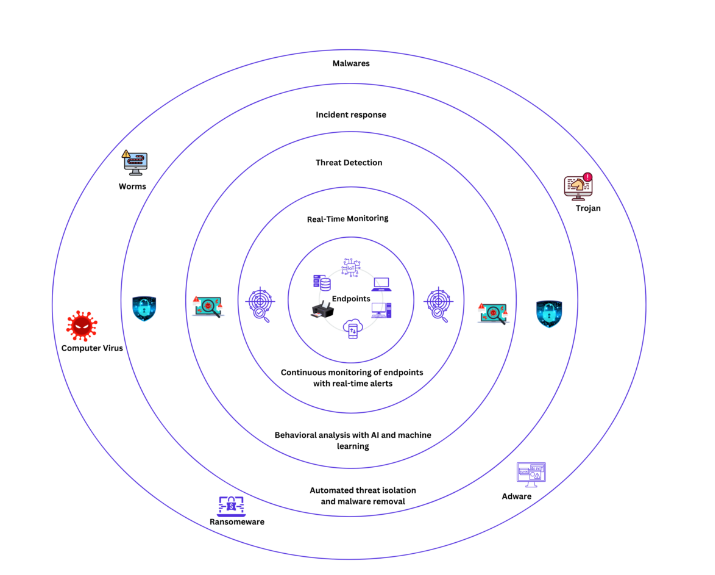

La protezione endpoint dal malware fa un ulteriore passo avanti, concentrandosi specificamente sulla difesa dai software dannosi. Dai ransomware che crittografano dati preziosi ai trojan che creano backdoor per gli aggressori, il malware presenta sfide che richiedono una protezione specializzata. Questa protezione include una serie di tecniche per prevenire, rilevare e rispondere alle minacce malware, garantendo che gli endpoint rimangano al sicuro da questi rischi informatici in continua evoluzione.

In sostanza, la protezione endpoint dal malware garantisce che ogni dispositivo connesso a una rete sia al sicuro da potenziali minacce, fornendo funzionalità di monitoraggio in tempo reale, prevenzione e risposta agli incidenti.

Perché la protezione degli endpoint dal malware è essenziale?

Perché la protezione degli endpoint dal malware è essenziale?

La protezione degli endpoint dal malware è fondamentale perché gli endpoint, come computer e dispositivi mobili, sono gli obiettivi principali degli attacchi informatici. Questi dispositivi spesso contengono dati sensibili e fungono da gateway per reti più grandi. Senza un'adeguata sicurezza, il malware può infiltrarsi in questi endpoint, causando violazioni dei dati, perdite finanziarie e interruzioni delle operazioni.

Una protezione efficace aiuta a impedire la diffusione del malware nelle reti, difende da varie minacce e garantisce l'integrità dei sistemi. Proteggendo gli endpoint, le organizzazioni possono mantenere la sicurezza dei dati e ridurre al minimo i rischi.

Comprendere il malware

Per proteggere efficacemente i tuoi endpoint dal malware, è essenziale comprendere esattamente cosa stai affrontando e i vari tipi di minacce.

Il malware o software dannoso è un programma o un software progettato per interrompere, danneggiare o ottenere accesso non autorizzato a un sistema informatico. Può assumere molte forme e servire a vari scopi, dal furto di informazioni sensibili all'interruzione delle operazioni.

Tipi di malware

- Virus: Un virus è un programma autoreplicante che si attacca ad altri file o programmi, causando spesso danni quando viene eseguito. Rimane inattivo fino a quando il file o il programma infetto non viene aperto o eseguito dall'utente, momento in cui il virus diventa attivo. Una volta attivato, può danneggiare i file, rubare informazioni o disabilitare i sistemi.

- Worm: Anche i worm sono malware autoreplicanti che si diffondono senza alcuna interazione da parte dell'utente o necessità di essere eseguiti. I worm sfruttano automaticamente le vulnerabilità delle reti o dei sistemi. Una volta all'interno di un sistema, i worm si replicano su altri dispositivi.

- Trojan: Un trojan è un malware che si maschera da software legittimo per indurre gli utenti a installarlo. Richiede l'interazione umana per attivarsi e, quando ciò accade, concede agli aggressori l'accesso non autorizzato al sistema, creando spesso una backdoor per ulteriori attacchi.

- Ransomware: Un tipo di malware che crittografa i file della vittima o li blocca completamente dal sistema, richiedendo un riscatto per ripristinare l'accesso. Una volta attivato, il malware si diffonde rapidamente attraverso una rete, spesso crittografando interi sistemi o archivi di dati.

- Spyware: Malware progettato per monitorare l'attività degli utenti e raccogliere informazioni sensibili. Spyware opera in background all'insaputa dell'utente, prendendo di mira dati quali password e abitudini di navigazione.

- Adware: L'adware è un software che invia automaticamente agli utenti pubblicità indesiderate, solitamente sotto forma di pop-up o banner. Sebbene non sempre sia dannoso, l'adware può rallentare i sistemi, raccogliere dati di navigazione e aprire la porta a malware più dannosi.

Vettori di attacco comuni

Alcuni dei modi più comuni in cui gli utenti introducono involontariamente malware nei loro sistemi includono:

- E-mail di phishing con allegati o link dannosi

- Download drive-by da siti web compromessi o dannosi

- Unità USB o dispositivi di archiviazione esterni infetti

- Software dannoso in bundle con applicazioni legittime

- Download di software, contenuti multimediali o file piratati da fonti non affidabili

Come funziona la protezione endpoint dal malware?

La protezione endpoint dal malware utilizza un approccio multilivello per proteggere i dispositivi connessi a una rete. Ecco una descrizione dettagliata di come funziona:

- Monitoraggio continuo: Il primo passo consiste nel monitoraggio costantely di tutti gli endpoint. Questo processo verifica la presenza di attività insolite o sospette sulla rete. Gli strumenti di monitoraggio eseguono continuamente la scansione alla ricerca di segni di malware o comportamenti anomali, garantendo che le minacce vengano individuate il prima possibile.

- Rilevamento delle minacce: Dopo il monitoraggio, il sistema analizza le anomalie rilevate utilizzando l'analisi comportamentale, l'intelligenza artificiale e l'apprendimento automatico. Queste tecnologie cercano modelli o comportamenti che suggeriscono la presenza di malware. Questo livello è fondamentale per rilevare minacce note e attacchi più recenti e sofisticati che i metodi tradizionali potrebbero non individuare.

- Risposta agli incidenti: Una volta rilevata una minaccia, entra in funzione la risposta automatizzata agli incidenti.risposta automatica agli incidenti si attiva non appena viene rilevata una minaccia. Il sistema di protezione degli endpoint isola il dispositivo infetto per impedire la diffusione del malware e utilizza strumenti automatizzati di rimozione del malware per neutralizzare la minaccia. Questa risposta rapida ed efficiente riduce al minimo l'impatto dell'attacco.

- Rimedio: Una volta risolto l'incidente, il passo finale consiste nel riportare il sistema allo stato precedente all'attacco. Gli strumenti di rimedio automatizzati aiutano a ripristinare i file e i sistemi interessati, garantendo che qualsiasi danno causato dal malware venga riparato e che l'endpoint sia nuovamente sicuro.

Caratteristiche principali di un'efficace protezione degli endpoint dal malware

Un efficace sistema di protezione degli endpoint dal malware non si limita a rilevare e rispondere alle minacce. Deve incorporare diverse caratteristiche chiave che gli consentono di stare al passo con il malware moderno.

- Monitoraggio in tempo reale: Il monitoraggio in tempo reale comporta l'osservazione continua delle attività di sistema, del traffico di rete e dei comportamenti degli endpoint man mano che si verificano. Tiene costantemente sotto controllo le attività sospette, avvisando i team di sicurezza nel momento in cui viene rilevata una potenziale minaccia.

- Rilevamento basato su firme: Una "firma" nella sicurezza informatica è un modello o una sequenza di codice unico che identifica un tipo specifico di malware. Il rilevamento basato su firma funziona scansionando file o programmi e confrontandoli con un database di firme di malware note. Se il sistema trova una corrispondenza, contrassegna il file come dannoso e risponde mettendolo in quarantena o rimuovendolo.

- Analisi euristica: L'analisi euristica esamina la struttura o il codice sottostante di un file o di un programma per rilevare possibili minacce. Invece di basarsi su firme di malware note, utilizza regole e algoritmi predefiniti per contrassegnare modelli o comandi sospetti che spesso indicano intenzioni dannose.

- Analisi comportamentale: L'analisi comportamentale si concentra sul modo in cui un file o un programma agisce in tempo reale, osservandone il comportamento durante l'esecuzione. Anziché analizzare il codice stesso, cerca azioni che indicano intenzioni dannose. Se un programma si comporta in modo diverso dai modelli normali, viene segnalato come potenzialmente dannoso. Rileva le minacce in base alle loro azioni piuttosto che al loro codice.

- Sandboxing: Il sandboxing è come un'area di quarantena per i programmi sospetti. Quando il software di sicurezza non è sicuro che un programma sia sicuro, consente al sistema di eseguire programmi dannosi in un ambiente isolato dove è possibile osservarne il comportamento. La sandbox è separata dal resto del sistema, quindi se il programma risulta essere dannoso, viene contrassegnato senza rappresentare un rischio per la rete.

Soluzioni di protezione degli endpoint

- Software antivirus: Il software antivirus è il metodo tradizionale per rilevare e rimuovere le firme di malware note. Funziona eseguendo la scansione dei file su un dispositivo e confrontandoli con le firme di virus note presenti in un database. Sebbene possa essere efficace contro minacce più vecchie e ben documentate, il software antivirus può avere difficoltà a contenere malware più recenti e sofisticati.

- Endpoint Detection and Response (EDR): Le soluzioni EDR forniscono funzionalità avanzate di rilevamento e risposta. Offrono visibilità sulle attività degli endpoint, rilevano le minacce e rispondono agli incidenti monitorando continuamente gli endpoint e rilevando le attività sospette in tempo reale. Gli strumenti EDR rilevano le minacce note e analizzano i modelli di comportamento per identificare minacce precedentemente sconosciute. Una volta rilevato un problema, EDR fornisce strumenti per la risposta agli incidenti, come l'isolamento dei sistemi infetti e l'avvio della riparazione.

- Gestione unificata degli endpoint (UEM): L'UEM è una soluzione di sicurezza che centralizza la gestione di tutti gli endpoint (computer, dispositivi mobili, dispositivi IoT) in un'unica piattaforma. L'UEM consente alle organizzazioni di monitorare, gestire e proteggere tutti i dispositivi utilizzando un unico strumento. Questa misura di sicurezza è preziosa negli ambienti di lavoro remoti in cui vari tipi di dispositivi si connettono alla rete aziendale da diverse località.

- Antivirus di nuova generazione (NGAV): NGAV è un approccio avanzato alle soluzioni software antivirus che utilizza l'intelligenza artificiale, l'apprendimento automatico e l'analisi comportamentale per identificare e contenere rapidamente le minacce. Si tratta di una protezione che ovvia ai limiti dei tradizionali software antivirus. NGAV è anche un'ottima soluzione di sicurezza per individuare attacchi sconosciuti o "zero-day" che eludono le difese tradizionali.

- Rilevamento e risposta gestiti (MDR): MDR è un servizio di sicurezza che combina tecnologia e intelligenza umana per ridurre al minimo l'impatto delle minacce e delle violazioni attraverso un rilevamento rapido. Questi servizi includono il monitoraggio continuo delle minacce, la risposta agli incidenti e l'analisi forense. Per le organizzazioni con risorse di sicurezza interne limitate, MDR fornisce le risorse per utilizzare strumenti avanzati e analisti esperti senza dover creare un team interno completo o assumere personale aggiuntivo.

Scoprite una protezione degli endpoint senza precedenti

Scoprite come la sicurezza degli endpoint con AI di SentinelOne può aiutarvi a prevenire, rilevare e rispondere alle minacce informatiche in tempo reale.

Richiedi una demoConclusioni

Il malware rappresenta una minaccia significativa per le organizzazioni di tutte le dimensioni. Con le minacce informatiche che diventano sempre più sofisticate, è essenziale disporre di soluzioni di sicurezza affidabili. Le organizzazioni dovrebbero investire in una protezione degli endpoint robusta, poiché ciò contribuisce a proteggere le loro operazioni e la loro reputazione.

Esiste un'ampia gamma di soluzioni di sicurezza informatica che le organizzazioni possono utilizzare per proteggere i propri endpoint dal malware, e SentinelOne offre una protezione degli endpoint che combina il rilevamento delle minacce basato sull'intelligenza artificiale, il monitoraggio in tempo reale e le capacità di risposta automatizzata, rendendola un'opzione adatta alle organizzazioni che necessitano di una sicurezza completa degli endpoint. endpoint security.

"FAQs

La protezione degli endpoint è una soluzione di sicurezza più completa che include antivirus, firewall, rilevamento delle minacce e capacità di risposta, mentre l'antivirus si concentra principalmente sul rilevamento e la rimozione di malware noti.

Le organizzazioni dovrebbero cercare soluzioni in grado di gestire un'ampia gamma di minacce, offrire monitoraggio in tempo reale, fornire risposta automatizzata agli incidenti e integrarsi con altri strumenti di sicurezza. Anche la scalabilità e la facilità di gestione su più dispositivi sono fattori importanti.

La sicurezza degli endpoint protegge i dispositivi connessi a una rete, mentre la sicurezza della rete si concentra sulla protezione dell'infrastruttura di rete complessiva, inclusi firewall, sistemi di prevenzione delle intrusioni e comunicazioni sicure tra i dispositivi.