Le lacune nella visibilità dei professionisti della sicurezza derivanti dall'uso di più strumenti, la seconda questione più urgente nella sicurezza informatica. Sia la gestione dei log che strumenti SIEM possono essere d'aiuto, sebbene abbiano funzionalità diverse.

Prima di entrare nel merito della differenza tra SIEM e gestione dei log, ecco una metafora che può semplificare l'intero confronto. Immaginate la gestione dei log come il padre e il SIEM come il figlio, che ha imparato nuovi trucchi. Ciò significa che la gestione dei log costituisce l'aspetto fondamentale delle soluzioni SIEM. Quest'ultimo, tuttavia, non si limita alla semplice archiviazione e gestione dei dati di log, ma fornisce una visibilità e un'analisi complete degli eventi di sicurezza, consentendo alle organizzazioni di rilevare anomalie e rispondere alle minacce in tempo reale.

Tuttavia, comprendere le differenze tra SIEM e gestione dei log vi aiuterà a scegliere la soluzione giusta, evitare spese eccessive e pianificare meglio le risorse da utilizzare con uno di questi strumenti. Ad esempio, mentre la gestione dei log richiede meno sforzi computazionali e umani per essere utilizzata, la configurazione e la gestione dei dati delle soluzioni SIEM richiederebbe professionisti qualificati.

Questo articolo farà luce sui concetti e sugli strumenti necessari per un efficace rilevamento delle minacce e monitoraggio della sicurezza: SIEM vs gestione dei log . Cominciamo.

Che cos'è un SIEM?

Che cos'è un SIEM?

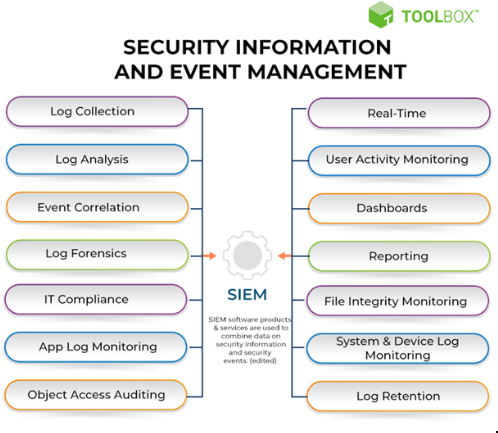

Le soluzioni di gestione delle informazioni e degli eventi di sicurezza (SIEM) combinano la gestione delle informazioni di sicurezza (SIM) e la gestione degli eventi di sicurezza (SEM) per aiutare le aziende a identificare, analizzare e rispondere alle minacce alla sicurezza. Ciò avviene tramite funzionalità quali ingestione, correlazioni di eventi basate su AI/ML e avvisi.

Sia SIM che SEM consentono l'analisi in tempo reale degli avvisi di sicurezza generati dalle applicazioni e dall'hardware di rete.

SIEM è uno strumento utile per i seguenti scopi:

- Panoramica completa della rete

- Funzioni integrate

- Rilevamento delle minacce in tempo reale

- Risposta proattiva agli incidenti

Le soluzioni SIEM utilizzano varie tattiche di integrazione, come l'implementazione di agenti e la connessione con API per raccogliere log ed eventi da endpoint, strumenti di sicurezza, sistemi di rilevamento e prevenzione delle intrusioni, firewall, soluzioni di filtraggio web, server applicativi, IAM e così via.

Dopo aver integrato i dati provenienti da questi diversi componenti, il sistema SIEM standardizza i dati per fornire informazioni cruciali sulle potenziali vulnerabilità di sicurezza.

Si consideri, ad esempio, una situazione in cui i log del firewall mostrano diversi tentativi di accesso non riusciti da un determinato indirizzo IP, il sistema di rilevamento delle intrusioni genera un avviso relativo ad attività sospette dallo stesso indirizzo IP e i log di Active Directory rivelano che l'account di un utente privilegiato è stato consultato dopo numerosi tentativi non riusciti.

Presi singolarmente, questi eventi non destano preoccupazione. Ma i SIEM mettono in correlazione questi eventi apparentemente non correlati e avvisano i team di sicurezza che potrebbe trattarsi di un attacco di forza bruta.

Che cos'è la registrazione SIEM?

La registrazione SIEM comporta la raccolta, l'analisi e la correlazione dei dati di log provenienti dall'infrastruttura IT di un'azienda al fine di identificare le minacce alla sicurezza e migliorare il livello di sicurezza dell'azienda. Gli analisti della sicurezza ottengono i dati di log da diverse fonti, quali sistemi, firewall, applicazioni, sistemi di rilevamento delle intrusioni, endpoint e dispositivi di rete. Ciò consente loro di esaminare grandi quantità di dati e rispondere in modo efficace alle potenziali minacce.

Quali sono i componenti chiave della registrazione SIEM?

I log nel software SIEM hanno i seguenti componenti chiave:

- Timestamp

- Informazioni sulla fonte e sulla destinazione

- Informazioni sull'utente

- Tipo di evento

- Azione intrapresa

-

Timestamp

I timestamp indicano il momento esatto in cui si verifica un evento. Consentono agli analisti della sicurezza di ricostruire con precisione la sequenza di eventi che hanno portato a un incidente di sicurezza. Se la tempistica non è precisa, è difficile correlare e analizzare correttamente gli eventi.

Inoltre, i timestamp sono importanti per individuare le anomalie. Se in un breve periodo di tempo si verificano diversi tentativi di accesso non riusciti, potrebbe trattarsi di un attacco di forza bruta. I team di sicurezza possono esaminare tempestivamente le attività sospette monitorando gli eventi con intervalli di tempo specificati.

-

Informazioni su origine e destinazione

Le informazioni sull'origine e la destinazione nei log SIEM, come indirizzi IP, nomi host o identificatori di dispositivi, determinano l'origine e la destinazione di eventi specifici. Questi dati sono importanti per comprendere il contesto degli eventi e rilevare i sistemi compromessi.

Dettagli accurati sull'origine e la destinazione aiutano a tracciare il movimento laterale delle minacce attraverso la rete. Consentono ai team di sicurezza di identificare il punto di ingresso dell'attacco e di valutarne il potenziale impatto su altri sistemi all'interno dell'infrastruttura.

-

Informazioni sull'utente

Le informazioni sull'utente, come nomi utente, ID o ruoli, identificano l'utente coinvolto in un evento. Queste informazioni distinguono tra attività legittime e non autorizzate e identificano gli account utente compromessi.

Analizzando i dati relativi agli utenti, i team di sicurezza possono individuare modelli di comportamento insoliti che potrebbero indicare potenziali minacce interne o appropriazioni di account. Inoltre, il monitoraggio dell'attività degli utenti favorisce gli sforzi di conformità garantendo che le azioni degli utenti siano conformi alle politiche di sicurezza stabilite.

-

Tipo di evento

Il tipo di evento descrive il tipo di attività registrata nel log SIEM, come tentativi di accesso, accesso ai file o violazioni delle politiche. Classificando questi eventi, gli analisti della sicurezza possono filtrare e dare priorità agli incidenti in base alla loro gravità e rilevanza.

Riconoscere il tipo di evento consente agli analisti della sicurezza di valutare rapidamente la natura di un evento e decidere le azioni appropriate, che si tratti di inoltrare un avviso di sicurezza o avviare un'indagine.

-

Azione intrapresa

Il campo "Azioni intraprese" documenta la risposta eseguita per un evento specifico, come il blocco di un indirizzo IP o l'isolamento di un dispositivo compromesso. Questo registro fornisce una traccia delle azioni eseguite dai sistemi automatizzati o dal personale addetto alla sicurezza.

La documentazione delle azioni intraprese è fondamentale per i processi di auditing e revisione, consentendo alle organizzazioni di valutare l'efficacia delle loro risposte agli incidenti. Inoltre, garantisce la responsabilità e aiuta a perfezionare le politiche e le procedure di sicurezza nel tempo.

Quali sono le 10 caratteristiche principali del SIEM?

Le soluzioni SIEM legacy richiedono un'analisi dei dati da parte di esperti e un team qualificato per filtrare le fonti di allarme rumorose e identificare le minacce alla sicurezza reali. Poiché il processo è laborioso e le fonti dei log non sono sempre complete, gli analisti della sicurezza potrebbero perdere eventi significativi ma innocui. Inoltre, occorrevano settimane o mesi per rivelare e indagare sugli eventi e, di conseguenza, molto più tempo per mitigare eventuali violazioni.

Le 10 caratteristiche dei moderni sistemi SIEM sono:

-

Raccolta e gestione dei dati da tutte le fonti disponibili

Le minacce moderne spesso coinvolgono più fonti di dati. Per analizzare e correlare efficacemente questi dati, il vostro SIEM moderno deve avere accesso a tutte le fonti di dati. Ciò include i dati provenienti dai servizi cloud, dai log locali (come identità, database e log delle applicazioni) e dai dati di rete (come rilevamento delle intrusioni, endpoint, flussi, pacchetti, ecc.).

Il vostro SIEM dovrebbe anche includere la gestione centralizzata e remota dei dati di sicurezza. Una volta configurati e attivati tutti i raccoglitori di log, la loro gestione (avvio, arresto, aggiornamento, riconfigurazione) da qualsiasi luogo dovrebbe essere semplice.

2. Architettura Big Data ben collaudata

Molti SIEM legacy, sviluppati all'inizio degli anni 2000, utilizzavano una tecnologia proprietaria che ora è obsoleta. Le piattaforme moderne come Hadoop, Mongo, Elasticsearch, BigQuery e Spark offrono funzionalità che all'epoca non erano disponibili.

Con l'enorme quantità di dati di sicurezza ora disponibili, è essenziale un'architettura Big Data che consenta una gestione scalabile dei dati, un rapido pivoting e l'uso di algoritmi avanzati di data science per query e visualizzazioni veloci.

3. Prezzi prevedibili per l'acquisizione dei log

L'impostazione di tempi di conservazione specifici dei log aiuta a ottimizzare la spesa eliminando automaticamente log non necessari. Specificando per quanto tempo conservare i log in base al tipo e alla fonte, le organizzazioni possono liberare spazio di archiviazione, garantire una spesa prevedibile ed evitare l'accumulo di dati eccessivi e i costi associati.

Ad esempio, l'aggiornamento del firewall potrebbe aumentare di dieci volte la registrazione dei log. Con i prezzi basati sul consumo, i costi di licenza SIEM aumenterebbero di conseguenza. Tuttavia, un modello di prezzi a tariffa fissa consente di acquisire dati da tutte le fonti e rimanere entro il budget senza dover selezionare le fonti di dati.

4. Arricchimento del contesto utente e delle risorse

Scegli una soluzione SIEM che offra un elevato livello di arricchimento, fornendo informazioni utili dai dati raccolti. Grazie ai progressi nella scienza dei dati, molte informazioni possono ora essere correlate automaticamente dal sistema SIEM, ad esempio:

- Integrazione e correlazione gratuite delle informazioni sulle minacce

- Raggruppamento dinamico dei peer

- Collegamento degli indirizzi IP con le credenziali degli utenti, i dispositivi e le linee temporali

- Monitoraggio della proprietà delle risorse

- Associazione di tipi di utenti e macchine alle attività

- Identificazione degli account di servizio

- Correlazione degli indirizzi e-mail personali con i dipendenti

- Collegamento delle attività di registrazione della stazione di badge con gli account utente e le linee temporali

5. Analisi degli utenti e dei comportamenti (UEBA)

Un SIEM moderno dovrebbe stabilire automaticamente delle linee guida comportamentali attraverso l'apprendimento automatico, l'analisi statistica e la modellizzazione comportamentale denominata analisi del comportamento degli utenti e delle entità (UEBA). Una volta valutato il comportamento normale, l'UEBA può assegnare punteggi di rischio alle attività insolite, evidenziando azioni e comportamenti che superano le soglie specificate.

Ad esempio, se un utente che di solito accede dagli Stati Uniti improvvisamente accede dalla Cina, ciò potrebbe indicare una potenziale minaccia alla sicurezza.

In un moderno sistema SIEM, il raggruppamento dinamico ordina automaticamente entità come utenti, indirizzi IP e dispositivi in categorie basate sul loro comportamento e sulle loro caratteristiche. Questa funzione si adatta ai cambiamenti della rete, aiutandovi a mantenere alta la vostra sicurezza riconoscendo entità simili che mostrano modelli simili. Gli analisti della sicurezza la utilizzano per individuare attività insolite e comprendere quali potrebbero essere i rischi per la sicurezza in una rete in continua evoluzione.

I moderni SIEM sono anche ottimi per tenere sotto controllo gli account di servizio, che eseguono le applicazioni interne ma possono essere oggetto di attacchi o abusi. Monitorando attentamente l'utilizzo di questi account, i SIEM sono in grado di individuare comportamenti anomali che potrebbero suggerire una manomissione da parte di terzi. Questa vigilanza contribuisce a rafforzare la sicurezza di questi account potenti, assicurando che si comportino come previsto e rispettino le politiche di sicurezza.

6. Monitoraggio automatico dei movimenti laterali

Analizzando gli incidenti passati e il framework MITRE ATT&CK, sappiamo che oltre l'80% degli attacchi comporta movimenti laterali I SIEM legacy spesso si basano su un modello di sicurezza basato su eventi discreti. Trasformare manualmente una serie di eventi in una cronologia strutturata dei comportamenti può richiedere molto tempo. Per analisi più avanzate, i dati di sicurezza dovrebbero essere archiviati in un formato pratico, come una cronologia che comprenda l'intero ambito di ciascun utente e entità monitorati. Le indagini con un SIEM legacy comportano in genere query complesse e un notevole lavoro di consolidamento manuale dei dati utilizzando strumenti di base come gli editor di testo. Questo processo richiede molto tempo, una profonda conoscenza della sicurezza, la padronanza dei linguaggi di query e la capacità di interpretare i dati. Con una grande quantità di dati arricchiti in un modello informativo adeguato, un SIEM moderno è in grado di visualizzare tutti i contesti rilevanti in un'interfaccia intuitiva. Il volume di dati che i centri operativi di sicurezza devono analizzare è enorme. Non è raro che le grandi organizzazioni generino centinaia di milioni di voci di log al giorno. Un SIEM moderno è progettato per setacciare questi dati e ridurre efficacemente il rapporto segnale/rumore, consentendo al vostro team di concentrarsi solo sugli eventi che dimostrano un comportamento anomalo. Ciò è fondamentale per garantire una sicurezza solida, prestazioni efficienti del personale e controllo dei costi. I fornitori di SIEM potrebbero utilizzare termini diversi per questa funzionalità, che comprende due aree chiave: Una soluzione avanzata di automazione, orchestrazione e risposta della sicurezza può liberare i tuoi analisti altamente qualificati per creare playbook, consentendo al contempo agli analisti junior di eseguirli. Ciò si traduce in un tempo medio di risoluzione più rapido e in un minor numero di dipendenti a tempo pieno necessari. Un gestione dei log (LMS) raccoglie, ordina e archivia i dati di log e i registri degli eventi provenienti da varie fonti in un'unica posizione centralizzata. I sistemi di gestione dei log consentono ai team IT, ai professionisti DevOps e SecOps di stabilire un unico punto di accesso a tutti i dati rilevanti relativi alla rete e alle applicazioni. I dati devono essere immediatamente ricercabili, il che significa che il team IT può accedere facilmente ai dati necessari per prendere decisioni su: La gestione dei log aiuta a determinare: La gestione dei registri comporta diversi passaggi chiave: Le cinque caratteristiche principali di una soluzione di gestione dei log sono: Le soluzioni di gestione dei log sono in grado di aggregare i dati di log provenienti da varie fonti. Questo processo integra perfettamente i log provenienti da più endpoint e da altri componenti critici dell'infrastruttura, culminando in un repository di dati centralizzato. La capacità di raccogliere dati da più fonti garantisce una visione completa e unificata delle attività del sistema, facilitando l'identificazione di potenziali eventi di sicurezza e anomalie operative. Questa funzione è fondamentale nella gestione dei log e comporta la trasformazione meticolosa dei dati di log grezzi in un formato standardizzato. Questa funzione comprende: Questo processo garantisce l'uniformità tra diversi tipi e fonti di log. Convertendo formati di log disparati in uno schema coerente, la normalizzazione aumenta significativamente l'efficienza dell'analisi e della correlazione successive, consentendo al sistema di riconoscere efficacemente modelli, anomalie e indicatori di compromissione. Un sofisticato sistema di gestione dei log fornisce funzionalità avanzate di ricerca e filtraggio per gestire in modo efficiente grandi volumi di dati di log. La funzione di ricercabilità consente agli utenti di eseguire query complesse, utilizzare operatori booleani e applicare filtri multifunzionali per estrarre rapidamente le informazioni rilevanti. Una ricercabilità avanzata è fondamentale per individuare eventi specifici, condurre indagini approfondite ed eseguire analisi forensi all'interno di set di dati estesi, facilitando una risposta rapida agli incidenti e il rilevamento delle minacce. Le funzionalità di conservazione e archiviazione sono fondamentali per garantire la rigorosa conformità con i requisiti normativi e le politiche organizzative di archiviazione dei dati di log. Questo processo include: Strategie di conservazione efficaci consentono alle organizzazioni di mantenere registrazioni storiche a fini di audit, conformità normativa e requisiti analitici estesi, rafforzando la governance complessiva dei dati. Le funzionalità di reportistica e dashboard generano report dettagliati e visualizzazioni dinamiche che forniscono informazioni utili sulle prestazioni del sistema, sugli eventi di sicurezza e sullo stato di conformità. Questi strumenti includono: Queste funzionalità supportano un processo decisionale informato e una gestione proattiva della sicurezza, consentendo agli utenti di monitorare metriche in tempo reale, analizzare dati storici e sintetizzare riepiloghi visivi e testuali completi delle attività di log. I sistemi SIEM si concentrano sulla sicurezza, integrando funzionalità come SIM, SEM e correlazione degli eventi di sicurezza (SEC). Raccolgono e analizzano i dati di log da varie fonti in tempo reale, rilevando indicatori di compromissione (IOC) e potenziali minacce per ridurre il tempo medio di rilevamento (MTTD) e migliorare la sicurezza. Al contrario, le soluzioni di gestione dei log si concentrano sulla raccolta, l'archiviazione e l'indicizzazione dei dati dei log per un'analisi storica approfondita, utilizzata a fini di conformità e di analisi forense. Sebbene non dispongano delle analisi avanzate dei sistemi SIEM, sono necessarie per la conformità normativa e aiutano gli analisti della sicurezza a gestire e analizzare i log. Mentre le soluzioni SIEM eccellono nell'elaborazione in tempo reale e nella scalabilità, i sistemi di gestione dei log possono avere difficoltà nel recupero rapido dei dati a causa dei grandi volumi che gestiscono, il che può influire sulla rapidità di accesso necessaria per le indagini o la conformità. Entrambi i sistemi sono necessari per una solida strategia di sicurezza informatica, poiché hanno scopi complementari. Ecco una tabella comparativa che illustra le differenze principali tra SIEM e gestione dei log.7. Migliore modello di informazioni sulla sicurezza

8. Cronologie degli incidenti predefinite

9. Priorità degli incidenti

10. Automazione del flusso di lavoro di rilevamento, indagine e risposta alle minacce

Che cos'è un sistema di gestione dei log?

Quali sono le 5 caratteristiche principali di una soluzione di gestione dei log?

1. Raccolta dei dati

2. Normalizzazione dei dati

3. Ricercabilità

4. Conservazione e archiviazione

5. Reportistica e dashboard

Differenza tra SIEM e gestione dei log

SIEM vs gestione dei log: quali sono le differenze principali

| CARATTERISTICHE | SIEM | Gestione dei log |

|---|---|---|

| Funzione primaria | Rilevamento delle minacce e risposta agli incidenti in tempo reale | Raccolta, archiviazione e indicizzazione dei dati di log |

| Raccolta dati | Aggrega i dati di log provenienti da un'ampia gamma di fonti | Raccoglie i dati di log da varie fonti |

| Analisi dei dati | Analisi avanzata in tempo reale, correlazione degli eventi e rilevamento delle minacce | Analisi di base dei log, spesso senza funzionalità in tempo reale |

| Monitoraggio in tempo reale | Sì, include monitoraggio e avvisi in tempo reale | Nessun monitoraggio in tempo reale; si concentra sui dati storici |

| Correlazione degli eventi | Esegue una correlazione e un'analisi sofisticata degli eventi | Capacità di correlazione degli eventi limitate o assenti |

| Risposta agli incidenti | Fornisce strumenti per la risposta immediata alle minacce rilevate | Nessuna funzionalità diretta di risposta agli incidenti |

| Ricerca e filtraggio | Funzionalità di ricerca avanzate con avvisi in tempo reale | Ricerca e filtraggio affidabili per i registri storici |

| Normalizzazione dei dati | Sì, normalizza i dati per garantire coerenza e integrazione | Normalizzazione di base, se presente |

| Conservazione e archiviazione | Supporta la conformità con la conservazione dei dati a lungo termine | Si concentra sull'archiviazione e la conservazione per la conformità |

| Scalabilità | Scalabile con capacità di elaborazione in tempo reale | Può incontrare colli di bottiglia con grandi volumi di dati |

| Casi d'uso | Rilevamento proattivo delle minacce, gestione degli incidenti di sicurezza | Analisi forense, conformità normativa |

| Visualizzazione e reportistica | Offre dashboard e report dettagliati per approfondimenti | Fornisce funzionalità di base per la creazione di report e la visualizzazione |

SIEM vs gestione dei log: come scegliere tra le due opzioni?

Quando si deve decidere tra soluzioni SIEM e di gestione dei log, la scelta dipende spesso dalle esigenze specifiche dell'organizzazione in termini di sicurezza e operatività.

Quando scegliere il SIEM?

- Monitoraggio della sicurezza in tempo reale e risposta agli incidenti

- Caso d'uso: Le organizzazioni in settori come quello finanziario e sanitario che gestiscono dati sensibili richiedono capacità di rilevamento e risposta immediate alle minacce.

- Scenario: I sistemi SIEM rilevano più tentativi di accesso non riusciti da un singolo indirizzo IP, attivando un avviso immediato per ulteriori indagini.

- Rilevamento sofisticato delle minacce

- Caso d'uso: Ambienti in cui è necessario identificare e mitigare modelli di attacco complessi, come attacchi di forza bruta o esfiltrazione di dati.

- Scenario: SIEM correla i log provenienti da dispositivi di rete, server e applicazioni per rilevare anomalie e minacce sofisticate. Gli algoritmi avanzati del sistema analizzano modelli ed eventi per fornire informazioni utili, consentendo una gestione proattiva delle minacce.

Quando scegliere la gestione dei log?

- Raccolta e archiviazione completa dei dati di log

- Caso d'uso: Organizzazioni che necessitano di aggregare e conservare i log provenienti da varie fonti per ottenere informazioni operative e garantire la conformità.

- Scenario: Un fornitore di servizi cloud utilizza strumenti di gestione dei log per raccogliere i log provenienti da diverse applicazioni e componenti dell'infrastruttura. Questa scelta aiuta a monitorare le prestazioni, risolvere i problemi delle applicazioni e generare report di conformità.

- Analisi dei dati storici per la conformità e la risoluzione dei problemi:

- Caso d'uso: I team IT necessitano di un archivio centralizzato dei dati storici dei log per condurre analisi delle cause alla radice e monitorare le prestazioni del sistema nel tempo.

- Scenario: Gli strumenti di gestione dei log esaminano i log storici dopo che un'applicazione non è riuscita ad analizzare la causa principale. Inoltre, i log vengono conservati per periodi prolungati per garantire la conformità alle normative di settore e facilitare gli audit.

Combinare SIEM e gestione dei log per una sicurezza più forte

L'integrazione delle soluzioni SIEM e di gestione dei log è fondamentale per le organizzazioni che mirano a rafforzare le difese di sicurezza nell'odierno complesso ambiente di minacce. Selezionare una piattaforma che combini efficacemente queste caratteristiche, come SentinelOne’s Singularity™ AI SIEM e Cloud Security, è fondamentale.

Il SIEM basato sull'intelligenza artificiale di SentinelOne include:

- I centri operativi di sicurezza autonomi (SOC) consentono alle organizzazioni di acquisire, rilevare e rispondere alle minacce alla velocità delle macchine.

- Il Singularity™ Data Lake offre un'ampia visibilità su endpoint, cloud, rete e identità, garantendo un monitoraggio e un'analisi completi di tutte le fonti di dati.

- L'automazione dei processi di indagine e risposta della piattaforma, un fattore chiave per l'efficienza, riduce il tempo medio di risposta (MTTR) agli incidenti, consentendo ai team di sicurezza di concentrarsi su attività strategiche piuttosto che su operazioni manuali.

Oltre alle funzionalità SIEM, le soluzioni di sicurezza cloud di SentinelOne offrono un solido framework per la gestione della sicurezza e della conformità del cloud. L'integrazione della gestione della sicurezza del cloud (CSPM) con le funzionalità SIEM consente alle organizzazioni di affrontare in modo efficiente le configurazioni errate e valutare la conformità nei propri ambienti cloud. Questo approccio combinato fornisce analisi in tempo reale e informazioni utili, aiutando le organizzazioni a mantenere una sicurezza proattiva.

Scegliendo una soluzione come SentinelOne che unisce i vantaggi sia del SIEM che della gestione dei log, le organizzazioni possono:

- Migliorare il rilevamento delle minacce

- Semplificare la risposta agli incidenti e

- Gestire in modo efficace il proprio approccio alla sicurezza in vari ambienti.

Questo approccio onnicomprensivo rafforza le difese contro le minacce informatiche avanzate e soddisfa le esigenze operative dei moderni team DevOps e IT.

Conclusione

Comprendere le differenze tra la gestione dei log e il SIEM è essenziale per scegliere la soluzione giusta per la tua azienda. Questo blog ha sottolineato i ruoli e le differenze tra le soluzioni, evidenziando la loro uguale importanza per un efficace rilevamento delle minacce e monitoraggio della sicurezza.

È importante ricordare che l'utilizzo di soluzioni di gestione dei log e SIEM risolve problemi diversi. Se la gestione dei log è in grado di conservare i log e mostrare più accessi non riusciti, i SIEM avvisano l'utente di attività sospette e prevengono del tutto la violazione. Inoltre, gli strumenti di gestione dei log possono essere gestiti dagli amministratori IT. Anche la configurazione di un SIEM richiede competenze specifiche e l'impiego di specialisti di sicurezza informatica per creare regole personalizzate, dashboard intelligenti, ecc.

L'integrazione di entrambi i sistemi è essenziale per un approccio completo alla sicurezza informatica. Per comprendere i dettagli, prenotate oggi stesso una demo per scoprire come SentinelOne può migliorare la vostra strategia di sicurezza con il monitoraggio in tempo reale e una solida gestione dei log.

"FAQs

La gestione dei log comporta la raccolta, l'archiviazione e l'analisi dei dati dei log per garantire la conformità e l'efficienza operativa. Il SIEM fornisce il rilevamento delle minacce in tempo reale e la risposta agli incidenti analizzando collettivamente i log e gli eventi di sicurezza.

No, il SIEM non può sostituire la gestione dei log, né la gestione dei log può sostituire il SIEM. Entrambi hanno scopi distinti all'interno del quadro di sicurezza di un'organizzazione e sono essenziali per una gestione completa della sicurezza informatica.

Il SIEM si affida a Syslog per inviare e ricevere messaggi di log da varie fonti. Comprendere il ruolo di Syslog è fondamentale per cogliere il pieno potenziale dei sistemi SIEM.

Il vantaggio principale del SIEM rispetto a un normale raccoglitore di log è la sua capacità di correlare e analizzare i dati di log in tempo reale per il rilevamento avanzato delle minacce e la risposta agli incidenti, piuttosto che limitarsi alla semplice archiviazione e al recupero.

SIEM si riferisce alla tecnologia per il rilevamento e l'analisi delle minacce, mentre il SIEM gestito include tali tecnologie e la gestione, il monitoraggio e il supporto continui forniti da un servizio di terze parti.