Cyberdreigingen kondigen zich niet aan voordat ze toeslaan, maar vallen juist aan wanneer niemand op zijn hoede is. Men zou gemakkelijk kunnen beweren dat cyberaanvallen alleen voorbehouden zijn aan Fortune 500-bedrijven, maar de waarheid is dat alle bedrijven in het vizier staan.

Momenteel de prognoses voor 2025 dat de jaarlijkse kosten van cybercriminaliteit zullen oplopen tot 10,5 biljoen dollar. Dit zijn duizelingwekkende bedragen, dus voor degenen die verantwoordelijk zijn voor de beveiliging van IT-activa is er geen ruimte voor zelfgenoegzaamheid, alleen voor verbetering.

De kernfilosofie van een defensieve benadering van cyberbeveiliging is het opzetten van een geïntegreerd verdedigingssysteem dat robuust genoeg is om zich aan elke vorm van aanval aan te passen.

Van constante monitoring tot het voorlichten van medewerkers over phishing: deze strategie bereidt uw organisatie voor op het ergste voordat het zelfs maar gebeurt, waardoor het effect van een aanval wordt getemperd, de hersteltijd wordt verkort of de dreiging helemaal wordt voorkomen.

Dit artikel behandelt uitgebreid de principes van defensieve cyberbeveiliging, waarom we deze nodig hebben en use cases van een defensieve cyberbeveiligingsopstelling.

Wat is defensieve cyberbeveiliging?

Defensieve cyberbeveiliging is een overkoepelende term die verwijst naar de bereidheid om proactieve beveiligingsmaatregelen en -protocollen te nemen om IT-middelen, systemen, programma's en netwerken te beschermen tegen potentiële bedreigingen.

Het richt zich uitsluitend op het voorkomen en handhaven van barrières die activa beschermen tegen ongeoorloofde toegang en aanvallen. Dit gebeurt door actief te monitoren, kwetsbaarheden te herkennen en zwakke plekken te versterken.

Defensieve cyberbeveiliging is een gelaagd ecosysteem. Het opzetten van deze verdedigingsmuren begint met een risicocontrole, waarna lagen worden toegevoegd zoals:

- Identiteitsbeheer en continue monitoring

- Firewalls en inbraakdetectiesystemen (IDS) fungeren als de buitenste barrière, filteren het verkeer en detecteren verdachte activiteiten

- Versleuteling voegt nog een laag toe, waardoor uw gegevens worden versleuteld zodat aanvallers ze niet kunnen lezen

- Tools zoals Endpoint Detection and Response (EDR) helpen om alle aangesloten apparaten in de gaten te houden

- Security Information and Event Management (SIEM)-tools verzamelen en analyseren gegevens om potentiële aanvallen proactief te detecteren en te voorkomen

Ongeacht deze verdedigingselementen zijn mensen vaak de zwakste schakel in een potentieel gecompromitteerd systeem.

Deze defensieve aanpak pakt dit aan met regelmatige trainingen, simulaties en phishingtests om alle belanghebbenden bewust te maken van social engineering-trucs.

Waarom hebben we defensieve cyberbeveiliging nodig?

De uitdaging is niet langer of een organisatie zal worden aangevallen, maar wanneer. De echte vraag zou dus moeten zijn: "Hoe verdedigen we een steeds digitaler wordende wereld waarin elke actie, transactie en verbinding een potentiële bedreiging kan vormen?"

We beschermen niet alleen gegevens, maar ook het zuurverdiende vertrouwen en de operationele integriteit, die de basis vormen van de huidige economie.

Daarom ligt de nadruk niet alleen op de noodzaak van sterke verdedigingsmechanismen, maar ook op hoe robuust, adaptief en gelaagd die verdedigingsmechanismen moeten zijn om bedreigingen het hoofd te kunnen bieden die overal vandaan kunnen komen.

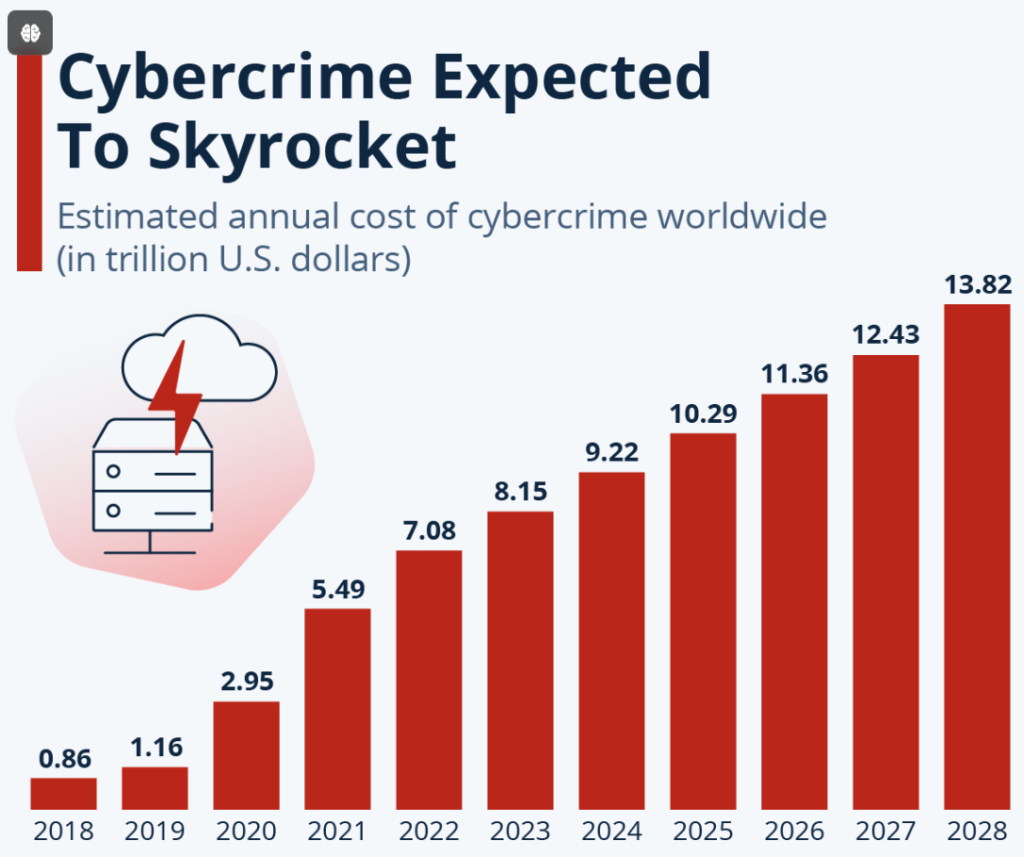

De wereldwijde kosten van cybercriminaliteit zullen naar verwachting de komende jaren sterk stijgen, van 9,22 biljoen dollar in 2024 tot 13,82 biljoen dollar in 2028. Dit bedrag omvat de kosten voor de bestrijding van cybercriminaliteit, de gevolgen en de nasleep van ongecontroleerde en succesvolle aanvallen.

De schade van een cyberbeveiligingsincident kan langdurig en verstrekkend zijn en vaak de directe financiële kosten overstijgen, waaronder:

De schade van een cyberbeveiligingsincident kan langdurig en verstrekkend zijn en vaak de directe financiële kosten overstijgen, waaronder:

1. Veiligheid van werknemers

Cyberaanvallen brengen niet alleen systemen in gevaar, maar zijn soms ook gericht op de privégegevens van werknemers, zoals salarisinformatie en persoonlijke identificatiegegevens, waardoor zij kwetsbaar worden voor identiteitsdiefstal en fraude.

​Volgens het Insider Threat Report 2022 bleek uit de statistieken over computercriminaliteit dat de kosten van diefstal van inloggegevens met 65% waren gestegen, van 2,79 miljoen dollar in 2020 tot 4,6 miljoen dollar in 2022. Bedrijven hebben ook gemeld dat gecompromitteerde bedrijfsgegevens verantwoordelijk waren voor 19% van de datalekken.

Deze alarmerende stijging maakt een continu en proactief verdedigingssysteem noodzakelijk.

2. Onbevoegde toegang weigeren

Beschouw uw systemen als een kluis. Zou u deze half open laten staan, in de veronderstelling dat niemand het zou opmerken? Hackers maken graag misbruik van verkeerde configuraties en slechte toegangscontroles, en sluipen door mazen in de beveiliging zoals SQL-injecties of Cross-Site Scripting (XSS).

Wist u dat veel inbreuken beginnen met een eenvoudige privilege-escalatieaanval? Eenmaal binnen kunnen aanvallers onopgemerkt door uw systemen navigeren.

Kijk naar Flagstar Bank; hun inbreuk vond niet plaats door brute force-aanvallen, maar door misbruik te maken van een kwetsbaarheid in hun cloudinfrastructuur, waardoor ongeveer 1,5 miljoen individuele records blootstelde.

3. Vergroot het vertrouwen van alle belanghebbenden

Het kost jaren om vertrouwen te winnen en slechts enkele seconden om het allemaal te verliezen. Vertrouwen wordt niet verdiend met een beveiligingsbadge of een nalevingscertificaat, maar opgebouwd met consistente beveiligingspraktijken.

Belanghebbenden, of het nu aandeelhouders, partners, klanten of zelfs werknemers zijn, verwachten robuuste bescherming.

Het incident op Britse TalkTalk Telecom-groep, waarbij gegevens van 157.000 mensen werden gestolen, leidde tot een stroom van negatieve publiciteit. Het bedrijf verloor 101.000 klanten (ongeveer 3% van het toenmalige klantenbestand) en leed meer dan 60 miljoen pond schade.

Het Ponemon Institute heeft in samenwerking met Centrify een onderzoek uitgevoerd naar de impact van datalekken op de reputatie en aandelenwaarde. Hoewel het onderzoek in 2017 is gepubliceerd, is het nog steeds toonaangevend op dit gebied.

Het toonde aan dat een groep van 113 wereldwijd verhandelde Britse bedrijven een koersdaling van -5% kende na de bekendmaking van een cyberincident.

Defensieve cyberbeveiliging wordt zo een instrument om het vertrouwen te versterken en de bedrijfscontinuïteit te waarborgen.

4. Bedrijfsontwikkeling

Cyberbeveiliging moet niet alleen beschermen, maar ook een stimulans zijn voor positieve en expansieve groei. Hoe meer u innoveert, hoe aantrekkelijker u wordt voor aanvallers.

Door digitale activa en intellectueel eigendom consistent en continu te beschermen, kunnen bedrijven vrij innoveren zonder bang te hoeven zijn voor diefstal of sabotage.

Bedrijven die investeren in cyberbeveiliging presteren vaak beter dan bedrijven die dat niet doen. Een voorbeeld hiervan is de snelgroeiende retailonderneming Home Depot. Een aanval op het bedrijf zorgde voor een terugval met schade die 56 miljoen kaarthouders en 10 miljard dollar aan verliezen met zich meebracht.

Ze wisten de ramp snel te keren door encryptieverdedigingssystemen op te zetten. Ze rapporteerden een sterke stijging in aandeelhouderswaarde tot 25% (meer dan 30 miljard dollar) in hun eindejaarsrapport na de crisis.

5. Bescherming van klantgegevens

Eén foutje, één onbeveiligde database, en uniet alleen gegevens kwijt, maar ook relaties. Datalekken komen veel voor en klanten moeten er zeker van kunnen zijn dat hun gegevens veilig zijn.

Het niet beveiligen van klantgegevens kan leiden tot zware straffen en juridische problemen voor een organisatie, evenals verlies van merkloyaliteit en langdurige klantrelaties.

Volgens de AVG kunnen boetes voor ernstige inbreuken oplopen tot 20 miljoen euro of 4% van de wereldwijde omzet, afhankelijk van welk bedrag het hoogst is, terwijl zelfs kleinere overtredingen kunnen leiden tot boetes van maximaal 10 miljoen euro.

Evenzo legt de CCPA boetes op van maximaal $ 7.500 per opzettelijke overtreding, met het extra risico van juridische stappen door klanten.

De verschillen tussen offensieve en defensieve cyberbeveiliging

Als we het woord 'offensief' horen, denken we meestal aan hackers die inbreken in systemen, maar offensieve en defensieve beveiliging gaan eigenlijk hand in hand.

Het verschil zit hem in de manier waarop ze bedreigingen benaderen: offensieve beveiliging onderzoekt, vindt en verhelpt actief zwakke plekkenzwakke punten voordat iemand hiervan kan profiteren. Defensieve beveiliging richt zich daarentegen op het blokkeren en opsporen van bedreigingen voordat ze schade aanrichten.

De belangrijkste verschillen tussen beide zijn:

| Aspect | Offensieve cyberbeveiliging | Defensieve cyberbeveiliging |

|---|---|---|

| Mindset | Neemt de mindset van een aanvaller aan en probeert verdedigingsmechanismen te omzeilen of te misbruiken om de effectiviteit ervan te testen. | Gebaseerd op een beschermingsgerichte mindset, waarbij de beveiliging wordt gehandhaafd en kwetsbaarheden na een incident worden verholpen. |

| Doel | Helpt bij het identificeren van kwetsbaarheden die kunnen worden misbruikt, voordat kwaadwillende actoren dat doen. | Heeft tot doel een solide, consistente en continue beveiliging te handhaven om aanvallers te dwarsbomen en de blootstelling van het systeem te verminderen. |

| Technieken | Omvat geavanceerde penetratietests, red teaming en het misbruiken van verkeerde configuraties in de cloud. | Gebruikt firewalls, IDS/IPS (Intrusion Detection/Prevention Systems), machine learning, gedragsanalyse, cloud security posture management (CSPM), SIEM (Security Information and Event Management) en strategieën voor kwetsbaarheidsbeheer. |

| Type activiteit | Vaak reactief, waarbij echte aanvallen worden gesimuleerd nadat kwetsbaarheden zijn geïdentificeerd. | Proactief, gericht op het bouwen van beveiligingssystemen om aanvallen te voorkomen voordat ze plaatsvinden. |

| Wettelijke en ethische grenzen | Kan juridische grijze gebieden met zich meebrengen als het zonder toestemming gebeurt; sterk afhankelijk van toestemming. | Volledig ethisch en legaal, met een focus op het voorkomen van illegale activiteiten. |

| Tijdgevoeligheid | Offensieve acties worden vaak uitgevoerd binnen korte, gerichte tijdsvensters voor testdoeleinden. | Defensieve maatregelen zijn continu en vereisen voortdurende monitoring en incidentrespons. |

Defensieve cyberbeveiligingsmaatregelen

Alleen al in 2023 cybercriminaliteit wereldwijd ongeveer 8 biljoen dollar gekost, wat meer is dan alleen gestolen gegevens. Dit omvat alles van verloren geld en productiviteit tot het gedoe van het opschonen van gehackte systemen, onderzoeken na aanvallen, systeemherstel en negatieve bedrijfsresultaten.

Enkele maatregelen die uw organisatie kan nemen om verliezen te voorkomen, zijn:

1. Integratie van dreigingsinformatie

Cyberdreigingsinformatie platforms verzamelen informatie uit bronnen zoals dark web monitoring en dreigingsfeeds om u te helpen aanvallen voor te blijven. Deze informatie kan worden gebruikt om firewalls, IDS/IPS-systemen en patchbeheerprotocollen preventief bij te werken.

2. Zero Trust Architecture

Zero Trust Architecture helpt u het netwerk in segmenten op te delen, identiteiten bij elke stap te verifiëren en strikte toegangsregels af te dwingen. Belangrijke technologieën zijn onder meer multi-factor authenticatie (MFA), microsegmentatie en Identity and Access Management (IAM)-systemen om interne bedreigingen en ongeoorloofde bewegingen te beperken.

3. Misleidingstechnologie

Met behulp van lokmiddelen zoals honeypots of valse gebruikersaccounts verzamelt deze strategie informatie over hoe aanvallers te werk gaan, zonder echte activa in gevaar te brengen. Het helpt bij het verfijnen van beveiligingsmaatregelen door echte netwerkomgevingen na te bootsen en te kijken hoe aanvallers zich gedragen.

4. Cloud Security Posture Management (CSPM)-tools

Deze tools letten op verkeerde configuraties, slechte toegangscontroles en kwetsbaarheden, zoals onbeveiligde opslag of te ruime machtigingen. Ze helpen ervoor te zorgen dat cloudsystemen veilig blijven door hiaten op te sporen voordat aanvallers deze kunnen misbruiken.

5. Endpoint Detection and Response (EDR) en Managed Detection and Response (MDR)

EDR-tools houden voortdurend de activiteiten op eindpunten bij en letten op tekenen van bedreigingen. MDR-services bieden 24 uur per dag monitoring en deskundige dreigingsdetectie, waardoor bedrijven beveiliging krijgen zonder dat ze daarvoor een eigen team in huis hoeven te hebben.

Aanbevolen lectuur: Een verdedigingshouding opbouwen | Top 5 cybersecuritytips voor kleine en middelgrote bedrijven (KMO's)

Kernprincipes van defensieve cyberbeveiliging

De drie belangrijkste principes van defensieve cyberbeveiliging zijn:

- Vertrouwelijkheid

- Integriteit

- Beschikbaarheid

| Principe | Beschrijving | Belangrijkste maatregelen |

|---|---|---|

| Vertrouwelijkheid | Zorgt ervoor dat gevoelige gegevens alleen toegankelijk zijn voor bevoegde personen, waardoor ze worden beschermd tegen ongeoorloofde openbaarmaking. | – Er wordt sterke authenticatie gebruikt om de identiteit van gebruikers te verifiëren. – Versleutel gegevens zowel bij opslag als tijdens verzending. – Maskeer of anonimiseer gegevens om ongeoorloofde zichtbaarheid te voorkomen. |

| Integriteit | Garandeert dat gegevens nauwkeurig, consistent en ongewijzigd blijven tijdens opslag, verzending of verwerking. | – Gebruik checksums en hashfuncties om de integriteit van gegevens te controleren. – Pas digitale handtekeningen toe om de authenticiteit van gegevens te waarborgen. – Gebruik versiebeheer om wijzigingen in gegevens bij te houden. – Gebruik redundante systemen en regelmatige back-ups voor de beschikbaarheid en integriteit van gegevens. |

| Beschikbaarheid | Zorgt ervoor dat gegevens en systemen toegankelijk zijn voor geautoriseerde gebruikers wanneer dat nodig is, zodat de bedrijfsvoering zelfs tijdens storingen soepel blijft verlopen. | – Implementeer load balancing- en failover-systemen om continue dienstverlening te garanderen. – Gebruik cloudoplossingen voor schaalbare en veerkrachtige infrastructuren. – Bescherm tegen DDoS-aanvallen met firewalls en tools voor verkeersanalyse. – Stel een noodherstelplan op met back-up- en herstelstrategieën. |

Defensieve cybersecurity: use cases en voorbeelden

Cyberaanvallen zijn verwoestend, maar ze leren ons harde lessen om weerbaarheid op te bouwen tegen mogelijke toekomstige pogingen.

Hieronder leest u hoe een organisatie op bedreigingen reageerde en dingen anders aanpakte:

Maersk en het herstel na NotPetya

A.P. Møller-Maersk, een wereldwijde rederij, werd zwaar getroffen door een aanval. Een stroomstoring in de hoofdstad van Nigeria redde de netwerkinfrastructuur van Maersk tijdens de NotPetya-aanval in 2017.

Andy Powell, CISO bij Maersk, zei dat de malware bijna alle online back-ups van de Active Directory van het bedrijf had gewist, op één back-up na die gelukkig in het afgesloten kantoor in Lagos was bewaard.

De NotPetya-exploit-tool vernielde bijna 50.000 bedrijfs-laptops, blokkeerde de toegang tot 1.200 applicaties en schakelde het hele VoIP-telefoonnetwerk uit.

Adam Banks, CTIO bij Maersk, zei het volgende over het incident:

“Toen Maersk werd getroffen door NotPetya, was het bedrijf “niet ongewoon zwak”, en dit is erg belangrijk omdat organisaties zich maar al te vaak immuun voelen voor cyberaanvallen omdat ze denken dat ze geen duidelijke beveiligingslekken hebben.”

Na de aanval heeft Maersk zijn cyberbeveiligingsprotocollen geherstructureerd en een back-upsysteem opgezet om de bedrijfsvoering snel te kunnen herstellen.

Maersk Line verhoogde zijn investeringsbudget om betere verdedigingsmaatregelen tegen cyberaanvallen in te voeren, en zijn India M.D. Steve Felder zei hierover het volgende:

“We hebben onze systeemarchitectuur herzien om een aantal risico's te verminderen. Als er in de toekomst een aanval plaatsvindt, kunnen we deze lokaal indammen."”

SentinelOne beschermt Quantiphi met AI en machine learning

Amit Dhawan, CISO van Quantiphi, vertelt hoe het bedrijf zijn gegevens beveiligt met SentinelOne.

Met tools zoals slim beleidsbeheer, asset tracking, forensische functies en AI-gestuurde bescherming zorgen ze ervoor dat zowel de gegevens van Quantiphi als die van zijn klanten veilig zijn. De mogelijkheid om systemen terug te draaien in geval van een probleem voegt een extra beveiligingslaag toe, waardoor ze erop kunnen vertrouwen dat eventuele bedreigingen snel kunnen worden afgehandeld.

Singularity™ Cloud Security is ontworpen om realtime cloudbeveiliging te bieden voor publieke, private en hybride omgevingen. De belangrijkste kracht ligt in het vermogen om workloads in elke fase (van bouwtijd tot looptijd) te beveiligen met behulp van een AI-aangedreven platform dat bedreigingen autonoom detecteert, erop reageert en ze verhelpt.

Singularity™ Cloud Security pakt verschillende belangrijke cyberbeveiligingsproblemen aan waarmee organisaties worden geconfronteerd bij het verdedigen van cloudomgevingen.

Hieronder leest u hoe het deze oplost:

- Verkeerde configuraties en kwetsbaarheden

Cloudinbreuken worden vaak veroorzaakt door verkeerde configuraties, waardoor systemen kwetsbaar worden. Singularity™ Cloud Security pakt dit aan door:

- Realtime controles uit te voeren om verkeerde configuraties op te sporen en te verhelpen voordat ze escaleren tot beveiligingsrisico's.

- kwetsbaarheidsbeheer te gebruiken om continu te scannen en automatisch problemen in containers, Kubernetes en andere omgevingen te patchen, zodat alles veilig blijft.

- Uitdagingen op het gebied van compliance en governance

Het kan een hele opgave zijn om in complexe cloudinfrastructuren aan alle regelgeving te voldoen. Singularity™ lost dit op door:

- Automatische nalevingscontroles uitvoeren om ervoor te zorgen dat u de juiste regelgeving volgt.

- Inzichten bieden om u te helpen nalevingslacunes snel op te lossen, zodat u dit niet handmatig hoeft te doen.

- Dreigingsdetectie en -respons

Snel reageren op cloudbedreigingen is cruciaal om ernstige inbreuken te voorkomen. Het platform:

- Gebruikt autonome AI om bedreigingen in realtime te detecteren en te stoppen.

- Bedreigingen worden geprioriteerd via Verified Exploit Paths™, zodat beveiligingsteams zich eerst kunnen richten op de meest kritieke kwesties en ernstige inbreuken kunnen voorkomen.

- Lekken van geheimen en verlies van gegevens

Het wordt steeds moeilijker om de vertrouwelijkheid van gegevens te waarborgen, vooral in de cloud, waar steeds vaker gebruik wordt gemaakt van gecontaineriseerde applicaties. Singularity helpt daarbij door:

- Het onderzoekt de coderepositories, CI/CD-pijplijnen en cloudapplicaties om het lekken van gevoelige informatie te voorkomen door te zoeken naar verdachte patronen.

- Maatregelen te bieden om zowel verzonden als opgeslagen informatie te beschermen.

- Werkt in multi-cloud, hybride omgevingen

De meeste organisaties combineren on-premise met private en/of publieke clouds voor hun beveiliging. Singularity lost deze uitdaging op door:

- één consistente set beveiligingsbeleidsregels toe te passen voor publieke cloud-, private cloud-, hybride en multi-cloudinfrastructuren.

- bescherming te bieden voor verschillende soorten workloads, zoals Kubernetes, containers en virtuele machines, zodat de volledige infrastructuur volledig beveiligd kan worden.

Belangrijkste kenmerken

Singularity™ Cloud Security brengt meerdere cloudbeveiligingstools samen in één eenvoudig te beheren platform en biedt flexibele, realtime bescherming voor de cloudomgevingen van vandaag.

Het kan ook het onderzoek naar en de oplossing van incidenten versnellen met behulp van Storyline. Het houdt de context bij, zelfs bij meerdere processen en systeemherstarts.

Met Storylines kunnen organisaties beveiligingsinbreuken snel opsporen en oplossen door gerelateerde gebeurtenissen aan elkaar te koppelen, waardoor teams hun theorieën efficiënt kunnen testen en snel een Root Cause Analysis (RCA) kunnen uitvoeren.

| Functies | Voordelen |

|---|---|

| AI-aangedreven dreigingsdetectie | Detecteert en reageert automatisch op clouddreigingen met AI, waardoor er minder handmatig werk nodig is en er minder fouten worden gemaakt. |

| Geen kernelafhankelijkheden | Het beschermt uw systemen zonder ze te vertragen of diepgaande integraties te vereisen. |

| Volledige clouddekking | Omvat alles, van virtuele machines en containers tot serverloze opstellingen, zodat niets onbeschermd blijft. |

| Hyperautomatisering | Gebruikt low-code/no-code workflows voor een snellere respons en eenvoudige automatisering van de afhandeling van bedreigingen. |

| Forensische telemetrie | Biedt diepgaande inzichten in cloudincidenten, waardoor een snellere en uitgebreidere analyse na een incident mogelijk is. |

Singularity™-platform

Verhoog uw beveiliging met realtime detectie, reactiesnelheid en volledig overzicht van uw gehele digitale omgeving.

Vraag een demo aanConclusie

Om bedreigingen voor te blijven, moet een meerlagig verdedigingssysteem worden opgezet dat in realtime anticipeert op potentiële bedreigingen, deze detecteert en erop reageert.

Van het beschermen van gevoelige gegevens tot het beheren van complexe multi-cloudomgevingen: bedrijven moeten proactief te werk gaan en verdedigingssystemen opzetten om de veiligheid en integriteit van hun IT-middelen te waarborgen.

De volgende stappen voor elke organisatie zijn het beoordelen van de huidige beveiligingsstatus en het identificeren van hiaten in de bescherming, vooral nu cloudinfrastructuren blijven groeien.

"FAQs

Defensieve cyberbeveiliging is precies wat de term aangeeft: het is een barricade die is opgezet om systemen te onderhouden en te beschermen tegen mogelijke bedreigingen en aanvallen. Meer specifiek worden er drie proactieve verdedigingslinies opgebouwd om cyberaanvallen effectief te bestrijden:

- Eerste verdedigingslinie – Houdt zich bezig met/is verantwoordelijk voor risicobeheer en -management over de hele linie.

- Tweede verdedigingslinie – Dit niveau richt zich op risicotoezicht en naleving van relevante regelgeving.

- Derde verdedigingslinie – Fungeert als een onafhankelijke assurancefunctie die objectieve evaluaties geeft van de effectiviteit van risicobeheerprocessen en -controles.

Het beschermt en houdt gevoelige en vertrouwelijke gegevens uit de handen van onbevoegde personen. "Netwerkbeveiliging" is een populaire overkoepelende term die uitgebreide strategieën, tools (hardware en software), protocollen en configuraties omvat om netwerksystemen tegen bedreigingen te beschermen.

Organisaties moeten gegevens beschermen door middel van een meerlaagse techniek die stapsgewijze maatregelen omvat, zoals:

- Beveiliging van de fysieke activa (hardware/eindapparaten)

- Toegang beperken op basis van gedefinieerde rollen

- Medewerkers leren hoe ze beveiligingsrisico's kunnen herkennen

Er moet ook een geplande gegevensback-up zijn, terwijl tegelijkertijd bepaalde gevoelige informatie tegen inbreuken kan worden versleuteld.

Het is ook noodzakelijk om netwerkmonitoringmechanismen te gebruiken of te installeren en ervoor te zorgen dat cloudfaciliteiten beveiligd zijn, zodat bedreigingen in realtime kunnen worden geïdentificeerd en aangepakt.

Zelfs het gebruik van nieuwe tools zoals AI en ML kan de detectie en voorspelling van bedreigingen verbeteren. Deze tools werken allemaal goed om proactieve beveiliging te stimuleren in plaats van reactieve herstelmaatregelen achteraf.

Hierdoor kan een organisatie bedreigingen van binnenuit en zelfs van buitenaf beter het hoofd bieden.

Een incidentresponsplan is belangrijk voor cyberbeveiliging omdat het u helpt om aanvallen snel te detecteren, in te dammen en te herstellen. Bij het opstellen van het plan wordt rekening gehouden met de technische, operationele en strategische reacties op een gecompromitteerd systeem van een organisatie, waarbij elk aspect zich richt op specifieke aspecten zoals beheersing, systeemherstel of preventie op lange termijn.

Een solide plan vermindert niet alleen de schade, maar zorgt er ook voor dat het bedrijf soepel blijft draaien, helpt u om compliant te blijven en verkleint de kans op een nieuwe aanval.

Opkomende technologieën zoals AI veranderen de manier waarop we ons verdedigen tegen cyberdreigingen door het gemakkelijker te maken om aanvallen snel op te sporen en erop te reageren.

Hoewel, volgens cybersecurityspecialist Dr. Haji Amirudin Abdul Wahab van het Ministerie van Communicatie en Multimedia van Maleisië (KKMM):

"AI biedt een tweesnijdend zwaard: het kan de informatie over bedreigingen verbeteren en de detectie en reactie automatiseren, maar het kan ook door aanvallers worden misbruikt."

Prognoses voor de komende twee jaar uit de Cybersecurity Outlook 2024 van het World Economic Forum tonen aan dat ongeveer 56% van de voordelen van AI momenteel in het voordeel is van aanvallers.

Quantumcomputers worden ook onderzocht vanwege hun potentieel om encryptiemethoden radicaal te veranderen, door nieuwe, onkraakbare codes te bieden die gevoelige gegevens kunnen beschermen tegen zelfs de meest geavanceerde bedreigingen.

Door als eerste te ontdekken hoe deze technologieën werken om uw activa te beveiligen en hoe ze kunnen worden gereverse-engineerd als een tool voor aanvallers, kan uw organisatie zowel huidige als toekomstige voordelen behalen.