サイバー脅威は侵入前に警告を発することはありません。むしろ、誰も警戒していない時に攻撃を仕掛けてきます。フォーチュン500企業だけがサイバー攻撃の対象だと考えるのは誤りであり、実際にはあらゆる企業が標的となっている。

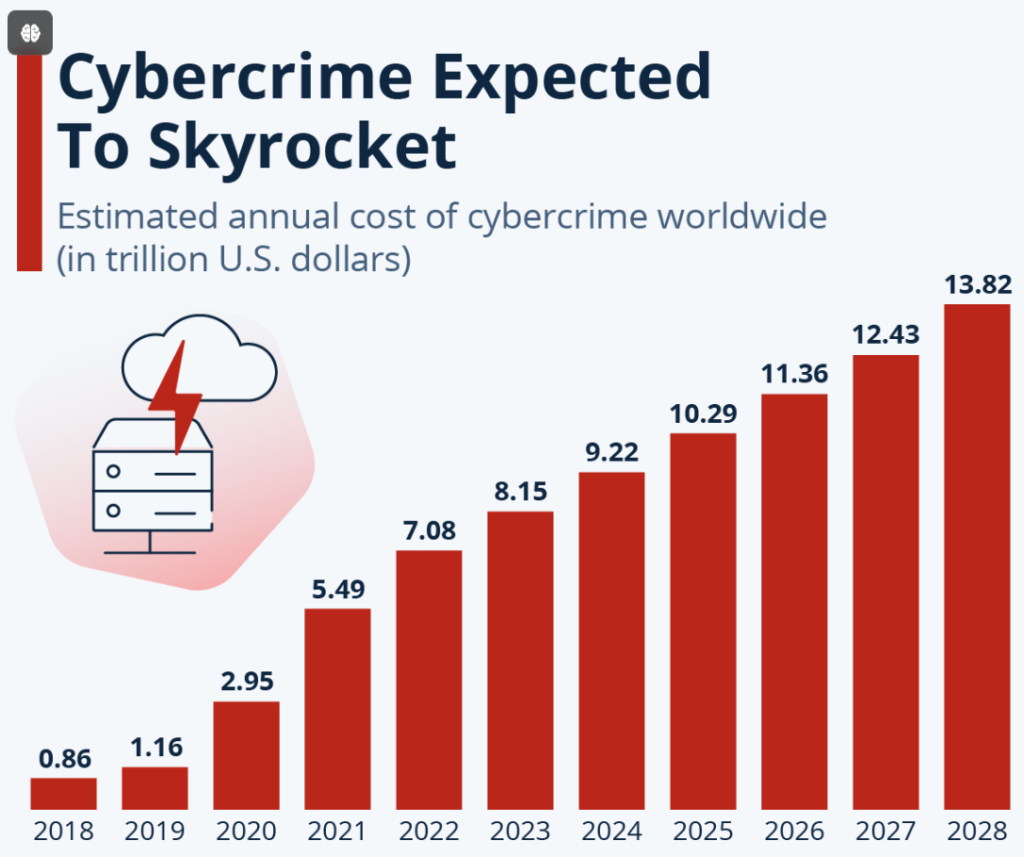

2025年までにサイバー犯罪による年間被害額は10.5兆ドルに達すると予測されている。これは驚異的な数字であり、IT資産の保護を担う立場にある者にとって、慢心する余地はなく、改善のみが求められる。

サイバーセキュリティにおける防御的アプローチの中核となる哲学は、あらゆる形態の攻撃に適応できるほど強固な統合防御システムを構築することである。

継続的な監視からフィッシング対策の従業員教育まで、この戦略は最悪の事態が発生する前に組織を準備させ、攻撃の影響を軽減し、復旧時間を短縮し、あるいは脅威を完全に防止します。

本記事では、防御的サイバーセキュリティの原則、その必要性、および防御的サイバーセキュリティ体制のユースケースを包括的に解説します。

防御的サイバーセキュリティとは?&

防御的サイバーセキュリティとは、IT資産、システム、プログラム、ネットワークを潜在的な脅威から保護するため、積極的なセキュリティ対策とプロトコルを講じる準備態勢を示す包括的な概念です。

これは、不正アクセスや攻撃から資産を遮断する障壁の構築と維持に専念します。具体的には、積極的な監視、脆弱性の特定、弱点の強化を通じてこれを実現します。

防御的サイバーセキュリティは多層的なエコシステムです。これらの防御壁の構築はリスクチェックから始まり、以下のような層を追加していきます:

- ID管理と継続的監視

- ファイアウォールと侵入検知システム(IDS)は外側の障壁として機能し、トラフィックをフィルタリングし不審な活動を検知します

- 暗号化は、攻撃者がデータを読み取ることができないようにデータをスクランブルすることで、さらに別の層を追加します。

- エンドポイント検知・対応(EDR) などのツールは、接続されたすべてのデバイスを監視するのに役立ちます

- セキュリティ情報イベント管理(SIEM)ツールデータを集めて分析し、潜在的な攻撃を事前に検知・防止します

こうした防御要素にもかかわらず、システム侵害の最も脆弱なリンクは人であることがよくあります。

この防御的アプローチでは、定期的なトレーニング、シミュレーション、フィッシングテストを通じて、すべての関係者がソーシャルエンジニアリングの手口を認識し続けるよう支援します。

防御的サイバーセキュリティが必要な理由とは?

課題はもはや、組織が攻撃されるか否か組織が攻撃されるか」ではなく、いつ攻撃されるか」です。したがって真の問いは「あらゆる行動・取引・接続が潜在的脅威となり得る、ますますデジタル化する世界をどう防御するか?」です。

私たちが守っているのはデータだけでなく、今日の経済の基盤そのものである、苦労して築いた信頼と業務の健全性です。

したがって、重点は強固な防御の必要性を超え、どこからでも発生し得る脅威に対処するために、その防御がどれほど堅牢で適応性があり、多層的でなければならないかに移っています。

サイバー犯罪による世界的な損失額は今後数年間で急増し、2024年の9.22兆ドルから13.82兆ドルに達すると予測されている。この総額には、サイバー犯罪対策費用、被害の拡大、そして阻止されなかった攻撃や成功した攻撃の結果として生じるコストが含まれる。

サイバーセキュリティインシデントによる損害は、長期化・広範囲に及ぶことが多く、直接的な金銭的損失を上回る場合があります。具体的には:

サイバーセキュリティインシデントによる損害は、長期化・広範囲に及ぶことが多く、直接的な金銭的損失を上回る場合があります。具体的には:

1. 従業員の安全

サイバー攻撃はシステムを侵害するだけでなく、従業員の給与情報や個人識別子などの個人データを狙うこともあり、従業員を身元盗用や詐欺の危険に晒します。

この憂慮すべき増加は、継続的かつ積極的な防御システムの必要性を強く訴えています。

2. 不正アクセスの阻止

多くの侵害が単純な権限昇格攻撃から始まることをご存知ですか?一度侵入されると、攻撃者は検知されずにシステム内を移動できます。

フラッグスター銀行の事例を見てください。彼らの侵害はブルートフォース攻撃ではなく、クラウドインフラの脆弱性を悪用したもので、約150万件の個人記録が流出しました。

3. すべてのステークホルダーの信頼を高める

信頼を得るには年月を要するが、失うのは一瞬である。信頼はセキュリティ認証やコンプライアンス証明書で得られるものではなく、一貫したセキュリティ対策によって築かれる。

株主、パートナー、顧客、さらには従業員といったステークホルダーは、強固な保護を期待している。

英国のTalkTalk Telecomグループでは15万7千人のデータが盗まれ、悪評が相次いだ。同社は10万1千人の顧客(当時の加入者数の約3%)を失い、6000万ポンド以上の損害を被った。

ポネモン研究所はセントリファイと共同で、データ侵害が評判と株価に与える影響に関する調査を実施した。2017年に発表された調査だが、このテーマに関する決定的な研究である。

調査によると、世界的に取引されている英国企業113社の株価は、サイバーインシデントの公表後に平均5%下落した。

したがって、防御的なサイバーセキュリティは、信頼を強化し事業継続を確保するための手段となる。

4. ビジネス推進

サイバー防御は単に保護するだけでなく、積極的かつ拡大的な成長の推進役となるべきです。イノベーションを進めるほど、攻撃者にとって魅力的な標的となります。

デジタル資産と知的財産を一貫して継続的に保護することで、企業は盗難や妨害を恐れずに自由にイノベーションを進められます。

サイバーセキュリティに投資する企業は、投資しない企業をしばしば上回る業績を上げる。急成長中の小売企業ホームデポの事例を参考にすると、同社への攻撃は5600万人のカード保有者情報漏洩と100億ドルの損失という損害をもたらし、大きな後退を余儀なくされた。

同社は暗号化防御システムを導入することで、この危機を迅速に克服しました。その結果、株主価値を25%(300億ドル超)増加させたと、年末の危機後報告書で発表しました。

5. 顧客データ保護

たった一つのミス、一つの不十分なデータベースのセキュリティ対策が、データ損失だけでなく顧客関係の喪失にもつながります。データ侵害は日常茶飯事であり、顧客は自身の情報が安全に保護されているという保証を必要としています。

顧客データの保護に失敗すると、組織は厳しい罰則や法的トラブルに直面するだけでなく、ブランドへの忠誠心や長期的な顧客の信頼を失う可能性があります。

GDPRでは、重大な違反に対する罰金は2,000万ユーロまたは全世界売上高の4%のいずれか高い方が適用され、軽微な違反でも最大1,000万ユーロの罰則が科される可能性があります。

同様に、CCPAでは故意の違反ごとに最大7,500ドルの罰金が科され、顧客からの法的措置リスクも伴います。

攻撃的サイバーセキュリティと防御的サイバーセキュリティの違い

「攻撃的」と聞くと、通常はハッカーがシステムに侵入するイメージがありますが、攻撃的セキュリティと防御的セキュリティは実際には密接に関連しています。

その違いは脅威へのアプローチ方法にあります:攻撃的セキュリティは、誰かに悪用される前に積極的に弱点を調査・発見・修正します。一方、防御的セキュリティは脅威が損害をもたらす前に遮断し捕捉することに重点を置きます。

主な相違点は以下の通りです:

| 側面 | 攻撃的サイバーセキュリティ | 防御的サイバーセキュリティ |

|---|---|---|

| 考え方 | 攻撃者の視点を取り入れ、防御を迂回または悪用して有効性をテストしようとする。 | 防御志向のマインドセットに基づき、セキュリティ態勢を維持し、インシデント発生後に脆弱性を修正する。 |

| 目的 | 悪意ある攻撃者が発見する前に、悪用可能な弱点を特定する。 | 攻撃者を阻止しシステムの露出を減らすため、堅固で一貫性のある継続的なセキュリティを維持することを目指す。 |

| 手法 | 高度なペネトレーションテスト、レッドチーム活動、クラウド設定ミスの悪用などを含む。 | ファイアウォール、IDS/IPS(侵入検知/防止システム)、機械学習、行動分析、クラウドセキュリティポスチャ管理(CSPM)、SIEM(セキュリティ情報イベント管理)、脆弱性管理戦略を活用します。 |

| 活動タイプ | 多くの場合、脆弱性が特定された後に現実世界の攻撃をシミュレートする反応的アプローチ。 | 攻撃が発生する前に防ぐためのセキュリティシステム構築に焦点を当てた予防的アプローチ。 |

| 法的・倫理的境界 | 同意なしに行う場合、法的にグレーゾーンとなる可能性あり。許可に大きく依存する。 | 完全に倫理的かつ合法的で、違法行為の防止に重点を置く。 |

| 時間的制約 | 攻撃的行動は、テスト目的で短期間かつ標的を絞った期間内に実施されることが多い。 | 防御的措置は継続的であり、常時監視とインシデント対応が必要である。 |

防御的サイバーセキュリティ対策

2023年だけで、サイバー犯罪による世界的な被害額は約8兆ドルに達し、これは単なるデータ窃盗以上の損失を反映しています。金銭的損失や生産性低下から、ハッキング被害システムの復旧作業、攻撃後の調査、システム復旧、事業への悪影響に至るまで、あらゆる損害が含まれます。

組織が損失を防ぐために講じられる対策には以下のようなものがあります:

1. 脅威インテリジェンスの統合

サイバー脅威インテリジェンスプラットフォームは、ダークウェブ監視や脅威フィードなどの情報源からデータを収集し、攻撃者より一歩先を行く支援を行います。このインテリジェンスを活用することで、ファイアウォール、IDS/IPSシステム、パッチ管理プロトコルを事前に更新することが可能です。

2.ゼロトラストアーキテクチャ

ゼロトラストアーキテクチャネットワークをセグメントに分割し、あらゆる段階で身元を確認し、厳格なアクセスルールを適用するのに役立ちます。主な技術には、多要素認証(MFA)、マイクロセグメンテーション、および IDおよびアクセス管理(IAM)システムなどです。これにより内部脅威や不正な移動を制限できます。

3. デセプション技術

ハニーポットや偽ユーザーアカウントなどの囮を使用し、実際の資産を危険にさらすことなく攻撃者の動作に関する情報を収集します。実際のネットワーク環境を模倣し、攻撃者の行動を監視することで、セキュリティ対策の改善に役立ちます。

4.クラウドセキュリティポスチャ管理(CSPM)ツール

これらのツールは、設定ミス、不適切なアクセス制御、脆弱性(例:保護されていないストレージや過度に寛容な権限設定)を監視します。攻撃者が悪用する前に隙間を捕捉することで、クラウドシステムの安全性を維持するのに役立ちます。

5. エンドポイント検知・対応(EDR)とマネージド検知・対応(MDR)

EDRツールは、エンドポイント上の活動を継続的に追跡し、脅威の兆候を監視します。MDRサービスは24時間体制の監視と専門家レベルの脅威ハンティングを提供し、企業が自社チームを維持することなくセキュリティを確保できるようにします。

おすすめ記事:防御態勢の構築|中小企業(SMB)向けサイバーセキュリティ対策トップ5

防御的サイバーセキュリティの核心原則

防御的サイバーセキュリティの3大原則は以下の通りです:

- 機密性

- 完全性

- 可用性

| 原則 | 主な対策 | |

|---|---|---|

| 機密性 | 機密データが許可された個人のみがアクセスできるようにし、不正開示から保護します。 | – 強力な認証を用いてユーザーIDを検証します。 – 保存時および転送時の両方でデータを暗号化します。 –不正な閲覧を防ぐため、データをマスキングまたは匿名化する。 |

| 完全性 | データが保存、送信、処理中に正確で一貫性があり、改ざんされていないことを保証します。 | – チェックサムとハッシュ関数を使用してデータの完全性を検証します。 – データの真正性を確保するためにデジタル署名を適用します。 – バージョン管理を用いてデータ変更を追跡する。 – データの可用性と完全性を確保するため、冗長システムと定期的なバックアップを導入する。 |

| 可用性 | データとシステムが、必要な時に権限のあるユーザーがアクセスできるようにし、障害時でも業務を円滑に継続します。 | – 負荷分散とフェイルオーバーシステムを導入し、サービスの継続性を確保します。 – 拡張性と回復力のあるインフラストラクチャのためにクラウドソリューションを活用する。 – ファイアウォールとトラフィック分析ツールでDDoS攻撃から防御する。 – バックアップと復旧戦略を含む災害復旧計画を作成する。 |

防御的サイバーセキュリティのユースケースと事例

サイバー攻撃は壊滅的ですが、さらなる潜在的な攻撃に対する回復力を構築するための厳しい教訓をもたらします。

ある組織が脅威にどう対応し、異なる取り組みを行ったかをご紹介します:

マースクとNotPetyaからの復旧

世界的海運会社A.P. モルス・マースクは攻撃により深刻な影響を受けました。2017 年の NotPetya 攻撃の際、ナイジェリアの首都で発生した停電が、マースクのネットワークインフラを救いました。

マースクの CISO、アンディ・パウエル氏によると、このマルウェアは、同社の Active Directory のオンラインバックアップのほぼすべてを破壊しました。幸い、電源が切られたラゴス事務所に保管されていた一部は残っていました。

NotPetya エクスプロイトツールは、50,000 台近くの社用ノートパソコンを破壊し、1,200 個のアプリケーションへのアクセスを遮断し、VoIP 電話ネットワーク全体を停止させました。

マースクの最高技術責任者(CTIO)であるアダム・バンクスは、この事件について次のように述べている:こちらを参照:

「マースクがNotPetyaに襲撃された際、同社は「特に脆弱だったわけではない」と指摘している。これは極めて重要な点だ。組織は自らが明らかなセキュリティ上の欠陥を抱えていないと考えるあまり、サイバー攻撃に対して免疫があると思い込むケースが多すぎるからだ。」

攻撃後、マースクはサイバーセキュリティプロトコルを再構築し、迅速な業務復旧のためのバックアップシステムを確立した。

マースクラインはサイバー攻撃に対する防御強化のため投資予算を増額し、そのSingularity™ Cloud Securityは、パブリック、プライベート、ハイブリッド環境を横断するリアルタイムのクラウドセキュリティを提供するように設計されています。その中核的な強みは、AI搭載プラットフォームを用いて脅威を自律的に検知・対応・修復することで、ビルド時から実行時までワークロードのあらゆる段階を保護する能力にあります。

Singularity™ Cloud Securityは、パブリック、プライベート、ハイブリッド環境を横断するリアルタイムのクラウドセキュリティを提供するように設計されています。その中核的な強みは、AI搭載プラットフォーム(ビルド時から実行時まで)あらゆる段階でワークロードを保護する能力にあります。これは、脅威を自律的に検知、対応、修復するAI搭載プラットフォームを活用しています。

Singularity™ Cloud Securityは、組織がクラウド環境を防御する際に直面する複数の核心的なサイバーセキュリティ課題に対処します。

その解決方法は以下の通りです:

- 設定ミスと脆弱性

クラウド侵害は設定ミスが原因となることが多く、システムを危険に晒します。Singularity™Cloud Security は以下のように対応します:

- リアルタイムチェックを実行し、セキュリティリスクに発展する前に設定ミスを発見・修正します。

- 脆弱性管理を活用しを使用してコンテナ、Kubernetes、その他の環境を継続的にスキャンし、問題を自動的に修正することで、すべてを安全に保ちます。

- コンプライアンスとガバナンスの課題

複雑なクラウドインフラストラクチャにおける規制コンプライアンスの達成は、非常に困難な場合があります。Singularity™ は、以下の方法でこの課題に対処します。

- 自動コンプライアンスチェックを実行し、適切な規制を確実に順守しています。

- コンプライアンス上のギャップを迅速に修正するためのインサイトを提供し、手動での対応を不要にします。

- 脅威の検知と対応&

クラウド脅威への迅速な対応は重大な侵害を防ぐために不可欠です。本プラットフォームは:

- 自律型AIを活用し、脅威をリアルタイムで検知・阻止します。

- Verified Exploit Paths™による脅威の優先順位付けにより、セキュリティチームは最も重大な問題に優先的に対応でき、深刻な侵害を防止します。

- 機密情報の漏洩とデータ損失

特にコンテナ化されたアプリケーションの利用が増加しているクラウド環境において、データの機密性を維持することはますます困難になっています。Singularityは以下の方法で支援します:

- コードリポジトリ、CI/CDパイプライン、クラウドアプリケーションを調査し、不審なパターンを検知することで機密情報の漏洩を防止します。

- 送信中の情報と保存済みの情報の双方を保護する対策を提供します。

- マルチクラウド・ハイブリッド環境での運用

オンプレミスとプライベートクラウドおよび/またはパブリッククラウドを組み合わせた構成は、多くの組織が採用するセキュリティ体制です。Singularityはこの課題を以下のように解決します:

- パブリッククラウド、プライベートクラウド、ハイブリッド、マルチクラウドインフラストラクチャ全体に単一で一貫したセキュリティポリシーを適用。

- Kubernetes、コンテナ、仮想マシンなど様々なワークロードの保護を統合し、全インフラを完全に保護。&

主な機能

Singularity™Cloud Securityは複数のクラウドセキュリティツールを統合し、管理しやすい単一プラットフォームを提供。今日のクラウド環境向けに柔軟かつリアルタイムな保護を実現します。

Storylineを活用することで、インシデント調査と解決を迅速化。複数のプロセスやシステム再起動を跨いだコンテキストの追跡を可能にします。&Storylineにより、組織は関連するイベントをリンクさせることでセキュリティ侵害を迅速に追跡・解決でき、チームが効率的に仮説を検証し、迅速な根本原因分析(RCA)を実行するのに役立ちます。

| 機能 | メリット& |

|---|---|

| AI搭載の脅威検知 | AIでクラウド上の脅威を自動検知・対応し、手作業やミスを減らします。 |

| カーネル依存ゼロ | システムの速度低下や深いレベルの統合を必要とせずに、システムを保護します。 |

| クラウド環境を完全にカバー | 仮想マシンやコンテナからサーバーレス環境まで全てをカバーし、保護対象を一切残しません。 |

| ハイパーオートメーション | 脅威対応の迅速な対応と容易な自動化のために、ローコード/ノーコードワークフローを採用しています。 |

| フォレンジックテレメトリ | クラウドインシデントに関する深い洞察を提供し、インシデント後の分析をより迅速かつ包括的に行います。 |

Conclusion

脅威に先手を打つには、潜在的な脅威を予測し、検知し、リアルタイムで対応する多層防御システムを構築することが不可欠です。

機密データの保護から複雑なマルチクラウド環境の管理まで、企業は積極的なアプローチを取り、IT資産の安全性と完全性を確保するための防御システムを構築する必要があります。

特にクラウドインフラストラクチャが拡大し続ける中、あらゆる組織の次のステップは、現在のセキュリティ態勢を評価し、保護のギャップを特定することです。

FAQs

防御的サイバーセキュリティとは、その言葉が示す通り、潜在的な脅威や攻撃からシステムを維持・保護するための防御壁です。具体的には、サイバー攻撃を効果的に防ぐため、3つの積極的な防御ラインを構築します:

- 第一防衛ライン – 全社的なリスクの所有権と管理を担当する。

- 第二防衛ライン – このレベルは、リスクの監視と関連規制へのコンプライアンスに焦点を当てる。

- 第三の防衛ライン – リスク管理プロセスと統制の有効性について客観的な評価を提供する、独立した保証機能として活動する。

ネットワークセキュリティは、機密性の高いデータを不正アクセスから保護し、安全に保持します。「ネットワークセキュリティ」とは、ネットワークシステムを脅威から守る包括的な戦略、ツール(ハードウェアとソフトウェア)、プロトコル、設定を包括する一般的な総称です。

"組織は、次のような段階的な措置を含む多層的な手法を通じてデータの保護を図る必要があります:

- 物理資産(ハードウェア/エンドポイントデバイス)の保護

- 定義された役割に基づくアクセス制限

- セキュリティ脅威の認識方法に関する従業員教育

また、定期的なデータバックアップを実施するとともに、侵害から機密情報を暗号化できる仕組みも必要です。

ネットワーク監視メカニズムの使用または導入、クラウド環境のセキュリティ確保も必須であり、脅威をリアルタイムで検知・対応できるようにする必要があります。

AIや機械学習といった新技術を活用すれば脅威の検知・予測能力が向上し、事後対応的な修復ではなく、セキュリティの積極的予防を促進する上で有効である。

これにより組織は、内部の細かな脅威から外部からの脅威に至るまで、より効果的に対処できる態勢を整えられる。

"インシデント対応計画がサイバーセキュリティにおいて重要な理由は、攻撃を迅速に検知し、封じ込め、復旧を支援するためです。この計画策定では、組織の侵害されたシステムに対する技術的、運用上、戦略的な対応策を考慮し、それぞれ封じ込め、システム復旧、長期的な予防といった特定の側面に焦点を当てます。

確固たる計画は被害を軽減するだけでなく、事業の円滑な継続、コンプライアンス維持、再攻撃の可能性低減にも寄与します。

"AIなどの新興技術は、攻撃の検知と迅速な対応を容易にすることで、サイバー脅威への防御手法を変革しています。

ただし、サイバーセキュリティ専門家であるマレーシア通信マルチメディア省(KKMM)のハジ・アミルディン・アブドゥル・ワハブ博士>によれば:

「AIは両刃の機会をもたらす。脅威インテリジェンスの強化や検知・対応の自動化が可能になる一方で、攻撃者によって悪用されるリスクも存在する」

世界経済フォーラム「2024年サイバーセキュリティ展望」の今後2年間の予測によればによると、現在AIの恩恵の約56%が攻撃者に有利に働いていることが示されています。

量子コンピューティングも、暗号化手法に革命をもたらす可能性を秘めて研究が進められており、最先端の脅威からも機密データを保護できる、新たな破られない暗号を提供します。

これらの技術が資産保護にどう機能するか、また攻撃者のツールとして逆利用される可能性を直接理解することで、組織は現状と将来の両面で優位性を獲得できます。