Le vulnerabilità di sicurezza sono punti deboli che possono essere sfruttati dagli aggressori per compromettere sistemi e dati. La nostra guida esplora i diversi tipi di vulnerabilità, il loro potenziale impatto sulle organizzazioni e l'importanza di gestione delle vulnerabilità.

Scopri le fonti comuni di vulnerabilità, inclusi bug software e configurazioni errate, e scopri le best practice per identificare, valutare e mitigare questi rischi. Rimani informato sulle ultime tendenze nella gestione delle vulnerabilità e su come rafforzare la sicurezza della tua organizzazione.

Come le aziende possono proteggersi dalle vulnerabilità del software

Come le aziende possono proteggersi dalle vulnerabilità del software

Per proteggersi dalle vulnerabilità di sicurezza, le aziende dovrebbero seguire le best practice per la sicurezza informatica. Ciò può includere le seguenti misure:

- Eseguire regolarmente audit e valutazioni di sicurezza per identificare e dare priorità alle vulnerabilità.

- Implementare un solido programma di gestione delle patch per garantire che tutti i software e i sistemi siano aggiornati con le ultime patch e correzioni di sicurezza.

- Utilizzare scanner di vulnerabilità e altri strumenti di sicurezza per identificare e correggere rapidamente le vulnerabilità.

- Formare i dipendenti sull'identificazione e la segnalazione di potenziali vulnerabilità e implementare un processo per rispondere alle vulnerabilità segnalate.

- Collaborare con un partner di sicurezza affidabile o un fornitore di servizi di sicurezza gestiti per aiutare a identificare e mitigare le vulnerabilità nel proprio ambiente.

- Esegui regolarmente test di penetrazione per simulare attacchi reali e identificare e correggere le vulnerabilità nel tuo ambiente.

- Implementate controlli di accesso e meccanismi di autenticazione robusti per impedire l'accesso non autorizzato ai vostri sistemi e dati.

Quali tipi di vulnerabilità vengono utilizzati contro le aziende?

Alcune delle vulnerabilità più note utilizzate per violare la sicurezza includono:

- SQL injection: questa vulnerabilità consente a un aggressore di iniettare codice SQL dannoso in un database per ottenere l'accesso a dati sensibili o manipolare il database.

- Cross-site scripting (XSS): questa vulnerabilità consente a un aggressore di iniettare codice JavaScript dannoso in un sito web per rubare i dati degli utenti o eseguire altre azioni dannose.

- Esecuzione di codice remoto (RCE): questa vulnerabilità consente a un aggressore di eseguire codice arbitrario su un sistema remoto, ottenere accesso non autorizzato o eseguire altre azioni dannose.

- Input non convalidati: questa vulnerabilità consente agli aggressori di fornire input dannosi a un sito web o a un'applicazione, aggirare i controlli di sicurezza o eseguire codice arbitrario.

- Credenziali non protette: questa vulnerabilità si verifica quando dati sensibili, come nomi utente e password, vengono archiviati in modo non protetto, consentendo agli aggressori di accedervi facilmente.

- Reti non protette: questa vulnerabilità si verifica quando le reti non sono configurate correttamente o protette da firewall o altre misure di sicurezza, consentendo agli aggressori di accedervi facilmente.

- Dispositivi non protetti: questa vulnerabilità si verifica quando i dispositivi, come laptop e telefoni cellulari, non sono adeguatamente protetti, consentendo agli aggressori di accedervi facilmente e rubare dati sensibili.

Alcuni esempi di software vulnerabile utilizzato per compromettere le aziende includono:

- Adobe Flash: questo software era ampiamente utilizzato su Internet, ma era anche noto per essere vulnerabile a diversi exploit di sicurezza, tra cui attacchi di tipo buffer overflow e heap overflow.

- Microsoft Windows: questo sistema operativo è il più utilizzato al mondo, ma è stato anche oggetto di numerose vulnerabilità di sicurezza, tra cui l'esecuzione di codice remoto e vulnerabilità di escalation dei privilegi.

- Apache Web Server: questo software per server web è ampiamente utilizzato su Internet, ma è stato anche oggetto di vulnerabilità di sicurezza, tra cui attacchi cross-site scripting e cross-site request forgery.

- Database Oracle: questo software di database è ampiamente utilizzato dalle aziende, ma è stato anche oggetto di vulnerabilità di sicurezza, tra cui attacchi SQL injection e di escalation dei privilegi.

- Adobe Acrobat Reader: questo software è ampiamente utilizzato per la visualizzazione di file PDF, ma è stato anche oggetto di vulnerabilità di sicurezza, tra cui attacchi di esecuzione di codice remoto e heap overflow.

- Java: questo linguaggio di programmazione è ampiamente utilizzato per lo sviluppo di applicazioni web, ma è stato anche oggetto di vulnerabilità di sicurezza, tra cui attacchi di cross-site scripting e di esecuzione di codice remoto.

- PHP: questo linguaggio di programmazione è ampiamente utilizzato per lo sviluppo di applicazioni web, ma è stato anche oggetto di vulnerabilità di sicurezza, tra cui attacchi SQL injection e cross-site scripting.

Una delle vulnerabilità più comunemente sfruttate è la CVE-2017-0199, una vulnerabilità di esecuzione di codice remoto in Microsoft Office che consente agli aggressori di eseguire codice dannoso sul sistema della vittima. Questa vulnerabilità è stata sfruttata da vari gruppi di ransomware, tra cui Ryuk, Emotet e Dridex.

Perché è importante applicare le patch ai software vulnerabili?

In qualità di CISO, è importante dare priorità all'applicazione delle patch ai software vulnerabili per proteggere la propria organizzazione da violazioni della sicurezza, mantenere la conformità agli standard di settore, evitare responsabilità legali e migliorare la sicurezza complessiva. Ciò può comportare l'implementazione di un programma di gestione delle patch che verifica e installa regolarmente le patch di sicurezza per tutti i software utilizzati all'interno dell'organizzazione. Potrebbe anche comportare la collaborazione con altri reparti, come il team IT, per garantire che le patch vengano applicate in modo tempestivo e coerente. Inoltre, potrebbe comportare il monitoraggio del panorama della sicurezza e l'aggiornamento sulle ultime minacce e vulnerabilità per identificare e affrontare i potenziali rischi non appena si presentano.

In sintesi, l'applicazione di patch ai software vulnerabili è importante per diversi motivi:

- Per proteggersi dalle violazioni della sicurezza: Applicando patch ai software vulnerabili, le organizzazioni possono proteggersi da violazioni della sicurezza, come furti di dati, attacchi ransomware e altre forme di criminalità informatica. Ad esempio, nel 2017, l'attacco ransomware WannaCry ha sfruttato una vulnerabilità del sistema operativo Microsoft Windows per crittografare i dati e richiedere il pagamento di un riscatto.

- Per mantenere la conformità agli standard di settore: Molti settori hanno standard di conformità specifici che richiedono alle organizzazioni di applicare tempestivamente le patch ai software vulnerabili. Ad esempio, lo standard PCI DSS (Payment Card Industry Data Security Standard) richiede alle organizzazioni di applicare le patch di sicurezza entro 30 giorni dal rilascio per proteggersi dalle violazioni della sicurezza.

- Per evitare responsabilità legali: Se le organizzazioni non applicano le patch ai software vulnerabili, possono essere ritenute legalmente responsabili per eventuali violazioni della sicurezza che ne derivano. Ad esempio, nel 2018, un tribunale statunitense ha stabilito che Target era responsabile di una violazione dei dati a causa della mancata applicazione di una patch a una vulnerabilità nota nel suo sistema di carte di pagamento.

- Per migliorare la sicurezza complessiva: Applicando le patch ai software vulnerabili, le organizzazioni possono migliorare il loro livello di sicurezza complessivo riducendo il numero di potenziali vettori di attacco e il rischio di compromissione. Ad esempio, applicando le patch a software come Adobe Flash, Microsoft Windows e Apache Web Server, le organizzazioni possono proteggersi da un'ampia gamma di vulnerabilità di sicurezza, tra cui buffer overflow, heap overflow e attacchi di esecuzione di codice remoto.

Come è possibile stabilire le priorità delle vulnerabilità?

Il numero di vulnerabilità e esposizioni comuni (CVE) segnalate ogni anno varia, ma negli ultimi anni è in aumento. Nel 2020 sono state segnalate oltre 24.000 CVE, un aumento significativo rispetto agli anni precedenti. Questa tendenza è destinata a continuare con l'aumento del numero di dispositivi connessi e della quantità di dati sensibili condivisi online.

Il Common Vulnerability Scoring System (CVSS) è una scala comunemente utilizzata per misurare la gravità delle vulnerabilità. Questa scala utilizza una serie di parametri per determinare il potenziale impatto di una vulnerabilità, come il tipo di attacco, la probabilità di successo dello sfruttamento e l'impatto sulla riservatezza, l'integrità e la disponibilità.

La scala CVSS utilizza un punteggio da 0 a 10, dove 0 è il meno grave e 10 il più grave. Ad esempio, una vulnerabilità con un punteggio di 0,1 sarebbe considerata di bassa gravità, mentre una vulnerabilità con un punteggio di 9,0 sarebbe considerata di gravità critica. Il punteggio CVSS può aiutare le organizzazioni a stabilire le priorità degli interventi di patch e di mitigazione dei rischi in base al potenziale impatto di una vulnerabilità.

Alcuni esempi di vulnerabilità CVSS 10, considerate le più gravi, includono:

- La vulnerabilità Heartbleed in OpenSSL consente agli aggressori di accedere a dati sensibili, come password e chiavi private, da un server vulnerabile.

- L'attacco ransomware WannaCry ha sfruttato una vulnerabilità in Microsoft Windows per crittografare i file e richiedere il pagamento di un riscatto.

- La vulnerabilità BlueKeep in Microsoft Windows consente agli aggressori di eseguire in remoto codice arbitrario su un sistema vulnerabile.

- La vulnerabilità Shellshock in Bash consente agli aggressori di eseguire codice arbitrario e ottenere accesso non autorizzato a un sistema.

- La vulnerabilità EternalBlue in Microsoft Windows consente agli aggressori di eseguire in remoto codice arbitrario e diffondere malware in una rete.

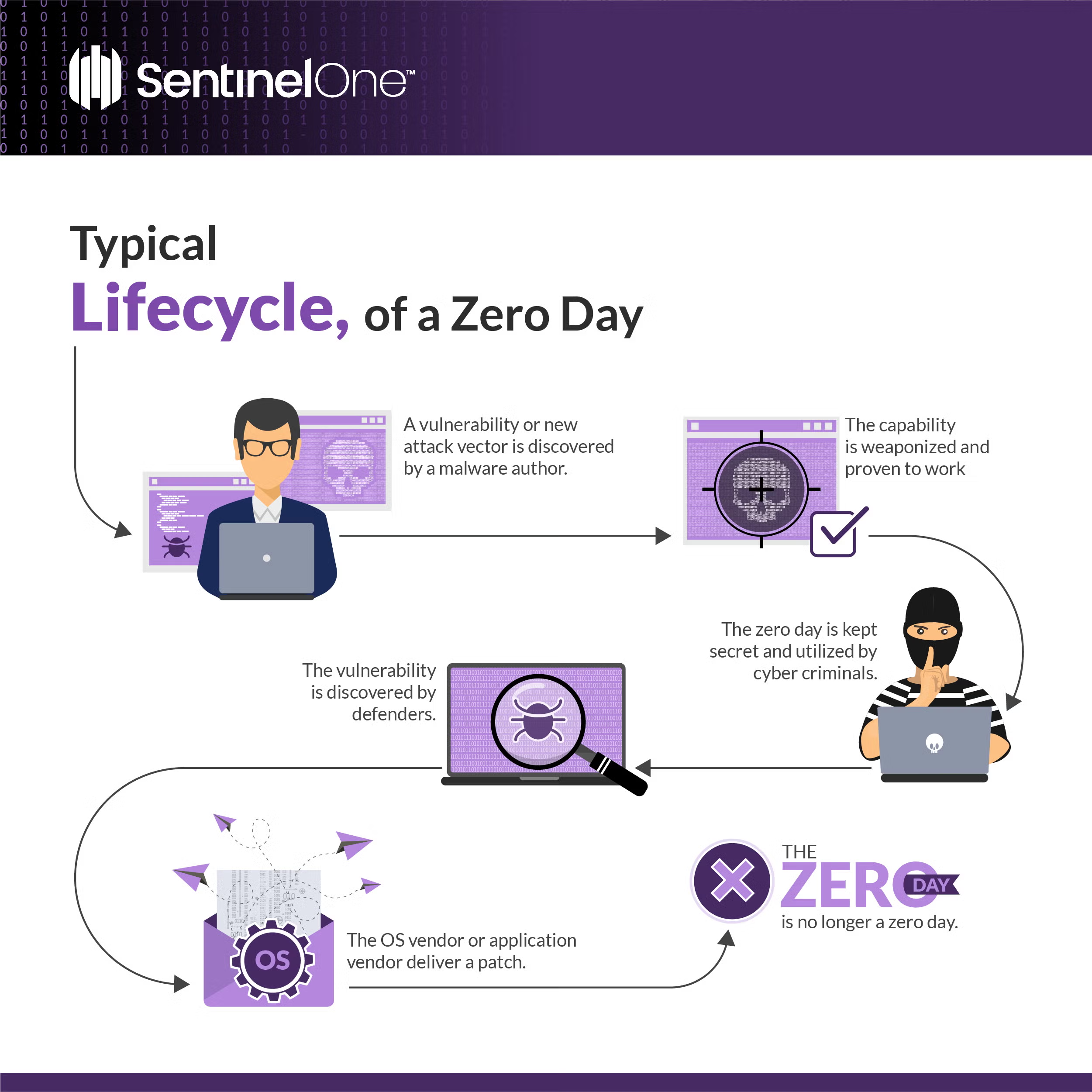

Che cos'è una vulnerabilità zero-day?

Una vulnerabilità zero-day è una falla nella sicurezza che non è stata ancora scoperta o resa nota al pubblico. Ciò significa che gli aggressori possono sfruttare la vulnerabilità prima che venga corretta o risolta, consentendo loro di ottenere un accesso non autorizzato a sistemi o reti. Le vulnerabilità zero-day sono particolarmente pericolose perché sconosciute alle vittime e, quindi, difficili da proteggere.

Il malware è una minaccia o una vulnerabilità?

Il malware è un tipo di minaccia piuttosto che una vulnerabilità. Una vulnerabilità è un punto debole in un sistema o in una rete che può essere sfruttato da un aggressore per ottenere un accesso non autorizzato o causare danni. D'altra parte, il malware è un tipo di software dannoso progettato per sfruttare le vulnerabilità e compromettere un sistema o una rete. Quindi, sebbene il malware possa sfruttare le vulnerabilità per ottenere l'accesso a un sistema o a una rete, non è di per sé una vulnerabilità.

È difficile dire quale sia più pericoloso, il malware o una vulnerabilità, poiché dipende dalla situazione specifica. Senza una vulnerabilità, il malware non sarebbe in grado di compromettere un sistema o una rete. D'altra parte, senza malware, gli aggressori non sarebbero in grado di sfruttare le vulnerabilità per ottenere l'accesso. In termini di impatto potenziale, il malware può causare danni significativi a un sistema o a una rete, come il furto di dati, la crittografia di file o l'interruzione delle operazioni. Le vulnerabilità, invece, potrebbero non avere un impatto diretto su un sistema o una rete, ma possono renderli più suscettibili agli attacchi. Nel complesso, il malware e le vulnerabilità sono gravi minacce alla sicurezza informatica e dovrebbero essere affrontati nell'ambito di una strategia di sicurezza globale.

Liberate la cybersicurezza alimentata dall'intelligenza artificiale

Elevate la vostra posizione di sicurezza con il rilevamento in tempo reale, la risposta automatica e la visibilità totale dell'intero ambiente digitale.

Richiedi una demoConclusione

Il rischio di vulnerabilità nel software può essere ridotto attraverso patch e aggiornamenti regolari, nonché attraverso l'implementazione di pratiche di sviluppo sicure. Tuttavia, è improbabile che il rischio venga completamente eliminato, poiché gli hacker scoprono e sfruttano costantemente nuove vulnerabilità. È importante che le organizzazioni monitorino continuamente le vulnerabilità e implementino strategie di mitigazione efficaci per ridurre al minimo il rischio.

Domande frequenti sulla vulnerabilità della sicurezza

Una vulnerabilità di sicurezza è un difetto o una debolezza nel software, nell'hardware o nei processi che gli aggressori possono sfruttare per ottenere un accesso non autorizzato o causare danni. Può trattarsi di un bug di codifica, di un'impostazione configurata in modo errato o di una patch mancante. Se non vengono risolte, le vulnerabilità aprono le porte a malware, furti di dati o interruzioni del servizio, quindi identificarle e risolverle rapidamente mantiene i sistemi più sicuri e affidabili.

I buffer overflow consentono agli aggressori di eseguire codice arbitrario sovraccaricando i buffer di memoria. I difetti di iniezione, come l'iniezione SQL o di comandi, si verificano quando input non attendibili alterano query o comandi. Il cross-site scripting (XSS) consente agli aggressori di eseguire script nei browser degli utenti.

I controlli di accesso non funzionanti consentono l'escalation dei privilegi. Anche le configurazioni errate, come credenziali predefinite o porte aperte, occupano un posto di rilievo. Insieme, questi fattori sono responsabili di molte violazioni e fughe di dati.

Le vulnerabilità vengono valutate da sistemi come CVSS, che classifica la gravità su una scala da 0 a 10 in base alla complessità dell'exploit, all'impatto sulla riservatezza, integrità e disponibilità e alla necessità o meno dell'interazione dell'utente. I team prendono quindi in considerazione il proprio ambiente (valore delle risorse, probabilità di exploit e impatto sul business) per classificare le correzioni più importanti. In questo modo, le falle critiche nei sistemi di alto valore vengono corrette per prime.

Vengono individuate attraverso revisioni del codice, scanner automatizzati e test di penetrazione che cercano di individuare eventuali difetti. I programmi di bug bounty invitano ricercatori esterni a cercare vulnerabilità nei sistemi attivi. Anche i ricercatori di sicurezza e i fornitori pubblicano avvisi quando trovano nuovi bug. A volte anche le indagini sugli incidenti rivelano punti deboli precedentemente inosservati che devono essere corretti.

La divulgazione responsabile inizia con la notifica privata al fornitore o al responsabile della manutenzione e l'accordo su una tempistica per la correzione. I fornitori sviluppano e testano quindi le patch prima del rilascio pubblico. La divulgazione coordinata delle vulnerabilità significa condividere avvisi e patch, in modo che gli utenti possano effettuare l'aggiornamento prima che i dettagli vengano resi pubblici. Ciò riduce il tempo a disposizione degli aggressori per sfruttare il problema.

Le metriche chiave includono il tempo medio di applicazione della patch, ovvero il tempo che intercorre tra la scoperta e l'implementazione. Monitorare la percentuale di copertura delle patch su tutti i sistemi e il numero di correzioni di gravità elevata in sospeso. Misurare il tasso di vulnerabilità ricorrenti per individuare le lacune nel processo. Assicurarsi di monitorare le tendenze di exploit nei feed delle minacce per verificare se i problemi non risolti sono oggetto di attacchi attivi, guidando la definizione delle priorità.