El protocolo de semáforo (TLP) es un marco para compartir información confidencial en ciberseguridad. Esta guía explora los diferentes colores del TLP, sus significados y cómo facilitan la comunicación segura.

Descubra la importancia del TLP en la respuesta a incidentes y el intercambio de información sobre amenazas. Comprender el TLP es fundamental para que las organizaciones mejoren la colaboración y protejan al mismo tiempo la información confidencial.

¿Qué es el Protocolo de semáforo (TLP)?

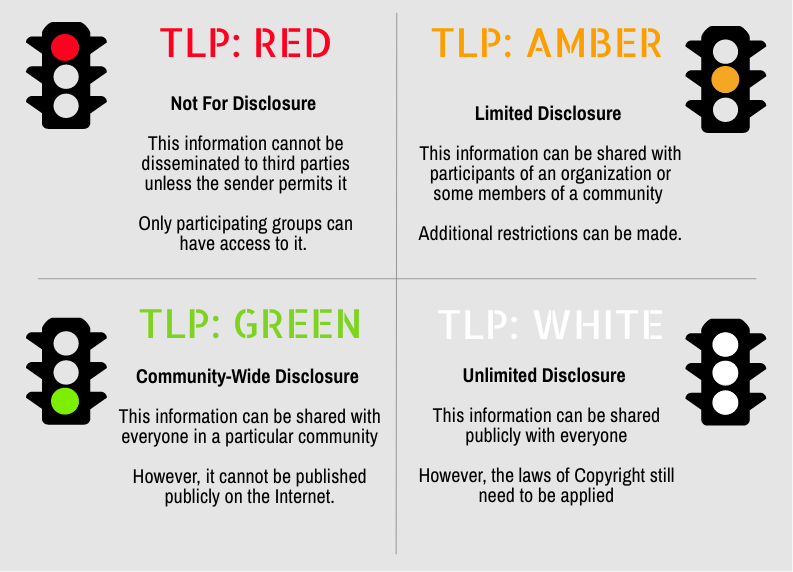

El protocolo semáforo (TLP) es un sistema estandarizado para clasificar y gestionar información confidencial. Las organizaciones lo utilizan para proteger datos confidenciales y garantizar que la información solo se comparta con quienes necesitan conocerla. El TLP consta de cuatro colores: rojo , ámbar , verde y blanco ⚪. Cada color representa un nivel diferente de confidencialidad y las directrices correspondientes sobre cómo debe gestionarse la información.

- El rojo es el más confidencial y solo debe compartirse dentro de la organización cuando sea necesario.

- El ámbar es para la información que debe compartirse dentro de la organización y con socios de confianza.

- El verde es para la información que puede compartirse más ampliamente

- El blanco ⚪ es para la información que puede compartirse públicamente.

El sistema TLP ayuda a las organizaciones a proteger la información confidencial y a garantizar que se maneje de manera responsable.

¿Cómo funciona el TLP para mejorar la ciberseguridad?

El TLP ayuda a mejorar la ciberseguridad al proporcionar un sistema estandarizado para clasificar y manejar la información confidencial. Al utilizar TLP, las organizaciones pueden garantizar que los datos confidenciales solo se compartan con quienes necesitan conocerlos, lo que reduce el riesgo de divulgación accidental o no autorizada. Esto es especialmente importante en la ciberseguridad, ya que la información confidencial, como las vulnerabilidades de seguridad o los informes de incidentes, puede ser muy valiosa para los ciberdelincuentes. Mediante el uso de TLP, las organizaciones pueden proteger mejor este tipo de información y reducir el riesgo de que caiga en manos equivocadas. Además, TLP puede ayudar a las organizaciones a identificar y responder a las amenazas cibernéticas de manera más eficaz, ya que proporciona directrices claras para manejar y compartir información sobre amenazas potenciales. Mediante el uso de TLP, las organizaciones pueden mejorar su postura de ciberseguridad y protegerse mejor a sí mismas y a sus clientes de los ciberataques.

El TLP ofrece varias ventajas a las empresas y organizaciones. Algunas de las principales ventajas son:

- Mejora de la seguridad de la información: Mediante el uso del TLP, las empresas y organizaciones pueden proteger mejor la información confidencial para que no se divulgue demasiado o caiga en manos equivocadas. Esto puede ayudar a reducir el riesgo de violaciones de datos y otros incidentes de seguridad, que pueden tener graves consecuencias para la organización y sus clientes.

- Mayor cumplimiento normativo: Muchas empresas y organizaciones están sujetas a diversas normativas y estándares que les obligan a tratar la información confidencial de una manera determinada. Mediante el uso de TLP, las organizaciones pueden garantizar el cumplimiento de estos requisitos y evitar costosas multas y otras sanciones.

- Mejor colaboración: TLP puede ayudar a las organizaciones a colaborar de forma más eficaz con otras organizaciones, ya que proporciona directrices claras para el tratamiento y el intercambio de información confidencial. Esto puede resultar especialmente útil cuando varias organizaciones trabajan juntas en un proyecto o responden a una crisis.

- Mejora de la reputación: Al utilizar TLP, las empresas y organizaciones pueden demostrar a sus clientes, socios y otras partes interesadas que están tomando las medidas adecuadas para proteger la información confidencial. Esto puede ayudar a mejorar la reputación de la organización y a generar confianza entre sus partes interesadas.

El TLP es una herramienta valiosa para las empresas y organizaciones que desean mejorar su seguridad de la información y proteger la información confidencial contra el mal uso o la divulgación.

¿Qué son las siete capas de la ciberseguridad?

Las siete capas de la ciberseguridad son un marco utilizado para comprender y analizar los diversos componentes de la ciberseguridad. Se basan en el modelo OSI (Open Systems Interconnection), un marco estandarizado para comprender cómo interactúan los diferentes protocolos y tecnologías de red. Las siete capas de la ciberseguridad constan de las siguientes capas:

- La capa física se refiere a la infraestructura física utilizada para respaldar la ciberseguridad, como servidores, cortafuegos y otro hardware.

- Capa de red: esta capa incluye la infraestructura de red, como conmutadores y enrutadores, que conecta los dispositivos y facilita la comunicación entre ellos.

- Capa de transporte: Esta capa garantiza que los datos se transmitan de forma segura y fiable entre los dispositivos.

- La capa de sesión establece, mantiene y termina la comunicación entre los dispositivos.

- Capa de presentación: Esta capa se encarga de formatear y codificar los datos de manera que sean comprensibles para diferentes dispositivos y sistemas.

- Capa de aplicación: Esta capa proporciona la interfaz entre el usuario y la infraestructura de red subyacente.

- Capa de ciberseguridad: Esta capa protege las demás capas de amenazas cibernéticas, como malware, ataques de phishing y otros ciberataques.

Al comprender y abordar cada una de estas capas, las organizaciones pueden desarrollar una estrategia integral de ciberseguridad que ayude a protegerse contra una amplia gama de amenazas cibernéticas.

¿Cómo puede implementar TLP en la estrategia de ciberseguridad de su empresa?

Para implementar TLP en la estrategia de ciberseguridad de su propia empresa u organización, puede seguir estos pasos:

- Determine qué información es confidencial y requiere protección: El primer paso para implementar TLP es identificar qué información es confidencial y requiere protección. Esto puede incluir información sobre las operaciones de la organización, los clientes, los empleados o las tecnologías patentadas, así como posibles vulnerabilidades o incidentes de seguridad.

- Clasifique la información utilizando los colores TLP: Una vez que haya identificado la información confidencial, puede clasificarla utilizando los colores TLP. El rojo es el más sensible y solo debe compartirse dentro de la organización cuando sea necesario. El ámbar es para la información que debe compartirse dentro de la organización y con socios de confianza. El verde es para la información que puede compartirse más ampliamente, y el blanco es para la información que puede compartirse públicamente.

- ️ Desarrolle directrices y procedimientos para manejar la información: Una vez que haya clasificado los datos sensibles utilizando los colores TLP, puede desarrollar políticas y procedimientos para manejar el informe según las directrices TLP. Esto puede incluir el establecimiento de protocolos para compartir la información con personas autorizadas y métodos para almacenar, acceder y eliminar los datos.

- Capacitar a los empleados y las partes interesadas: Para garantizar la implementación eficaz de TLP, es esencial formar a los empleados y a las partes interesadas en el manejo de información confidencial siguiendo las directrices TLP. Esto puede incluir la formación sobre los diferentes colores TLP y las directrices de manejo correspondientes, así como la formación sobre cómo identificar y notificar posibles incumplimientos de las directrices TLP.

Seguir estos pasos le permitirá implementar eficazmente el TLP en la estrategia de ciberseguridad de su empresa u organización y proteger mejor la información confidencial contra el mal uso o la divulgación.

Ciberseguridad impulsada por la IA

Mejore su postura de seguridad con detección en tiempo real, respuesta a velocidad de máquina y visibilidad total de todo su entorno digital.

DemostraciónConclusión

TLP es un sistema para clasificar y gestionar información confidencial en materia de ciberseguridad. Consta de cuatro colores que representan diferentes niveles de confidencialidad, con directrices para el tratamiento de la información. TLP ayuda a las organizaciones a proteger la información confidencial y a reducir el riesgo de violaciones de datos y otros incidentes de seguridad.

SentinelOne proporciona prevención, detección y respuesta basadas en inteligencia artificial en terminales, cargas de trabajo en la nube y dispositivos IoT para detener y prevenir respuestas a incidentes. Cuando es necesario tomar medidas correctivas, SentinelOne puede eliminar, poner en cuarentena, remediar o revertir cualquier efecto potencial de la amenaza.

Y todo esto ocurre a escala empresarial con decisiones precisas y basadas en el contexto de forma autónoma, a la velocidad de una máquina, sin intervención humana.

Obtenga una demostración de SentinelOne.

"Preguntas frecuentes sobre el protocolo Traffic Light

El protocolo semáforo es un sencillo sistema de clasificación que etiqueta la información compartida con cuatro colores (ROJO, ÁMBAR, VERDE y BLANCO) para indicar en qué medida los destinatarios pueden difundirla. Creado originalmente por el Centro Nacional de Coordinación de Seguridad de Infraestructuras del Reino Unido a principios de la década de 2000, el TLP ayuda a las organizaciones a coordinar el intercambio seguro de información sin sistemas de clasificación formales rígidos.

El TLP guía a los destinatarios en el manejo y la divulgación de datos confidenciales sobre ciberseguridad. Al marcar la información sobre amenazas o los detalles de incidentes con un color TLP, la fuente de información establece límites claros. El color ROJO lo restringe a personas concretas, el AMBARINO permite compartirlo dentro de una organización (y sus clientes), el VERDE se extiende a una comunidad más amplia y el TRANSPARENTE permite su divulgación pública. Esto evita el intercambio excesivo accidental y preserva la confianza entre los socios.

TLP garantiza que solo el público adecuado vea los datos confidenciales sobre amenazas. Cuando los analistas, los responsables de la respuesta a incidentes y los socios externos comparten información marcada con TLP, evitan filtrar detalles operativos a partes no autorizadas.

Este intercambio controlado genera confianza, agiliza las respuestas coordinadas y reduce el riesgo de que los indicadores de amenazas caigan en manos de los atacantes. El uso adecuado de TLP protege la privacidad y la reputación, al tiempo que permite una colaboración rápida y específica.

- TLP:RED – Solo para destinatarios designados; no se permite la divulgación más allá del intercambio específico.

- TLP:AMBER – Limitado a la organización del destinatario y sus clientes según sea necesario; AMBER+STRICT lo limita únicamente a la organización.

- TLP:GREEN – Se puede compartir dentro de la comunidad u organizaciones homólogas, pero no públicamente.

- TLP:CLEAR – Divulgación pública sin restricciones; sin límites de intercambio.

Utilice TLP:RED cuando los detalles supongan un alto riesgo si se difunden ampliamente, como informes de vulnerabilidad filtrados o datos de investigaciones en curso. Solo los participantes directamente involucrados ven la información RED.

Elija TLP:AMBER cuando necesite involucrar a su organización en general o a clientes de confianza para actuar sobre los datos, pero sin exponerlos al público. AMBER equilibra las necesidades de acción con el riesgo al restringir el intercambio a una audiencia interna más amplia.

Incorpore el marcado TLP en los manuales de incidentes y las plantillas de informes para que cada alerta, aviso o informe de inteligencia lleve una etiqueta de color. Forme al personal para que asigne el TLP correcto antes de compartir y aplique las normas de manejo en las comunicaciones, los encabezados de los documentos y las plataformas de colaboración.

Integre el TLP en las herramientas de coordinación de la seguridad y los sistemas de tickets para marcar automáticamente los límites de intercambio. Audite periódicamente el cumplimiento y actualice la formación para que todo el mundo esté alineado con las prácticas del TLP.

Al indicar claramente los límites de intercambio, TLP elimina las conjeturas sobre quién puede ver o actuar sobre la información de amenazas. Los responsables de la respuesta y los socios saben de un vistazo qué pueden reenviar y a quién, lo que reduce los retrasos y evita el intercambio excesivo accidental.

Esta claridad genera confianza, fomenta una coordinación más rápida entre equipos y organizaciones, y garantiza que los detalles confidenciales solo lleguen a quienes están preparados para responder, lo que acelera los esfuerzos de contención y recuperación.