Threat actors zijn individuen of groepen die cyberaanvallen uitvoeren. In deze gids worden de verschillende soorten threat actors, hun motivaties en tactieken besproken.

Ontdek hoe belangrijk het is om threat actors te begrijpen bij het ontwikkelen van effectieve cyberbeveiligingsstrategieën. Inzicht in bedreigingsactoren is cruciaal voor organisaties om risico's te anticiperen en te beperken.

In dit artikel wordt besproken wat bedreigingsactoren zijn, wat hun doelwitten zijn, welke soorten bedreigingsactoren er zijn en hoe hun aanvallen kunnen worden voorkomen.

Wat is een bedreigingsactor?

Een cyberbedreigingsactor is elke persoon of groep die een bedreiging vormt voor de cyberbeveiliging. Bedreigingsactoren zijn de daders achter cyberaanvallen en worden vaak ingedeeld op basis van verschillende factoren, waaronder motief, type aanval en beoogde sector.

Tegenwoordig is de cyberdreigingsomgeving aantoonbaar dynamischer dan ooit tevoren en worden bedreigingsactoren steeds geavanceerder.

Inzicht in bedreigingsactoren en hun motieven kan organisaties helpen zichzelf beter te beschermen tegen de schade die deze actoren veroorzaken wanneer ze misbruik maken van kwetsbaarheden, de identiteiten van gebruikers met verhoogde rechten compromitteren, beveiligingsmaatregelen omzeilen, gegevens beschadigen of verwijderen, of gevoelige informatie manipuleren.

Doelwitten van bedreigers

Bedreigers richten zich voornamelijk op grote organisaties om geld, gegevens en gevoelige informatie te verkrijgen, of om dienstonderbrekingen en reputatieschade te veroorzaken. Maar ook kleine en middelgrote bedrijven (MKB) zijn frequente doelwitten voor cybercriminelen, omdat hun relatieve gebrek aan middelen kan betekenen dat hun beveiligingssystemen zwakker zijn dan die van grote ondernemingen.

In het huidige dreigingslandschap zijn de meeste organisaties waarschijnlijk het doelwit van een bedreigingsactor, ongeacht hun omvang of branche. In feite werden bedrijven in 2021 geconfronteerd met 50% meer cyberaanvallen per week dan in 2020. Tegenwoordig kunnen en zullen cybercriminelen een weg vinden naar de kroonjuwelen als die weg onbeschermd is.

Soorten en kenmerken van cybercriminelen

"Bedreigingsactor" is een brede term die een grote verscheidenheid aan individuen en groepen omvat, gecategoriseerd op basis van hun vaardigheden, middelen of motivatie voor een aanval.

Hier zijn enkele van de meest voorkomende soorten bedreigingsactoren en de motivaties die doorgaans achter hun acties schuilgaan:

1. Cybercriminelen

Cybercriminelen zijn individuen of groepen die digitale technologie gebruiken om illegale activiteiten uit te voeren. Ze worden vaak gemotiveerd door financieel gewin.

Dit type bedreigingsactor maakt doorgaans gebruik van social engineering tactieken, zoals phishing-e-mails om slachtoffers te verleiden om op een kwaadaardige link te klikken of kwaadaardige software (malware) te downloaden. Andere voorbeelden van cybercriminaliteit zijn het stelen van gegevens, slachtoffers misleiden om geld over te maken, het stelen van inloggegevens en het eisen van losgeld.

2. Natiestaten

Natiestaten kunnen groepen bedreigers financieren om verschillende kwaadaardige activiteiten uit te voeren op de netwerken van andere bestuursinstanties, waaronder spionage of cyberoorlogvoering. Aangezien door natiestaten gefinancierde bedreigingsactoren doorgaans over veel middelen beschikken, is hun gedrag vaak hardnekkig en moeilijker te detecteren.

Door zich heimelijk te richten op de netwerken van hun tegenstanders, proberen door natiestaten gefinancierde bedreigingsactoren doorgaans gevoelige gegevens en activa te exfiltreren of te corrumperen, kritieke infrastructuur te verstoren of vertrouwelijke inlichtingen te verzamelen.

3. Terroristische groeperingen

Net als bij fysieke terroristische aanslagen is het doel van cyberterroristen doorgaans om schade en vernieling aan te richten die hun doel bevordert. Dit type bedreigingsactor richt zich op bedrijven, staatsapparaten en kritieke infrastructuren of diensten die de meeste schade of verstoring zullen veroorzaken.

4. Sensatiezoekers

Sensatiezoekers zijn bedreigingsactoren die computersystemen of netwerken aanvallen voor hun eigen plezier. Of ze nu willen zien hoeveel gegevens en gevoelige informatie ze kunnen stelen, of geïnteresseerd zijn in hoe specifieke netwerken en computersystemen werken, sensatiezoekers zijn niet per se van plan om hun doelwitten veel schade toe te brengen. Ze kunnen echter computersystemen en netwerken verstoren of kwetsbaarheden misbruiken voor meer geavanceerde cyberaanvallen in de toekomst.

5. Insiderbedreigingen

Insiderbedreigingen zijn in opkomst. Deze bedreigingen kunnen worden onderverdeeld in de volgende soorten:

- Kwaadwillende insiders: Kwaadwillende insiders zijn personen die toegang hebben tot de bedrijfsomgeving en besluiten zich tegen hun werkgevers te keren door bedreigers te helpen, meestal voor geldelijk gewin.

- Onvoorzichtige insiders: Onvoorzichtige insiders zijn werknemers die misschien geen kwaad in de zin hebben, maar door hun onvoorzichtigheid uiteindelijk een datalek veroorzaken. Ze kunnen bijvoorbeeld op een phishing-e-mail klikken, niet-goedgekeurde software installeren of hun bedrijfsapparatuur kwijtraken.

6. Hackers

Hoewel de term 'bedreigingsactor' vaak door elkaar wordt gebruikt met 'hackers', zijn hackers en bedreigingsactoren niet hetzelfde. Een hacker is iemand die zijn computervaardigheden gebruikt om een uitdaging of probleem op te lossen, ten goede of ten kwade, terwijl bedreigingsactoren bijna altijd kwaadwillige bedoelingen hebben.

Hollywood heeft de term populair gemaakt om beelden op te roepen van snode individuen met kwaadwillige bedoelingen, zoals het veroorzaken van verstoringen of het overtreden van de wet. Er zijn er veel soorten hackers met verschillende capaciteiten.

Hier zijn enkele voorbeelden van verschillende soorten hackers en wat ze kunnen doen:

Black Hat Hackers

Black hat hackers werken tegen organisaties of overheidsinstanties in een poging om met kwaadwillige bedoelingen in te breken in computernetwerken of -systemen. Black hat hackers werken vaak alleen of met georganiseerde misdaadgroepen en gebruiken een aantal technieken om hun doelwitten te hacken, waaronder social engineering, het hacken van wachtwoorden, het infecteren van apparaten met malware, het registreren van toetsaanslagen of het creëren van botnets om een Distributed-Denial-of-Services (DDoS)-aanval uit te voeren.

White Hat Hackers

White hat hackers, ook wel ethische hackers genoemd, werken samen met organisaties of overheidsinstanties om kwetsbaarheden op te sporen en cybersystemen te beschermen tegen kwaadwillende hackers. In tegenstelling tot andere soorten hackers hebben white hat hackers altijd toestemming van de organisatie of instantie waarmee ze samenwerken om computernetwerken of -systemen te hacken.

Grey Hat Hackers

Grey hat hackers bevinden zich ergens tussen white hat hackers en black hat hackers in. Grey hat hackers hacken computernetwerken of -systemen om de aandacht van het doelwit te vestigen op kwetsbaarheden of mogelijke aanvalsroutes en brengen vervolgens kosten in rekening om de ontdekte problemen op te lossen. Meestal maakt dit type hacker zonder kwaadwillige bedoelingen misbruik van beveiligingsproblemen, maar dit gebeurt zonder toestemming en vaak via illegale tactieken.

Groene hoed-hackers

Groene hoed-hackers zijn beginners en zoeken vaak informatie bij meer ervaren leden van de hackgemeenschap. Hoewel green hat hackers niet altijd over de nodige vaardigheden of kennis beschikken om een gecoördineerde aanval uit te voeren, kunnen ze toch ernstige schade aanrichten als ze niet goed begrijpen wat ze hebben gedaan of hoe ze het moeten oplossen.

Blue Hat Hackers

Blue hat hackers lijken het meest op white hat hackers: het zijn beveiligingsprofessionals die bij adviesbureaus werken en specifiek worden ingehuurd om een systeem te testen voordat het wordt gelanceerd. Soms richten blue hat hackers zich ook op individuen of bedrijven als vergelding voor bepaalde misstanden, zonder veel na te denken over de gevolgen van hun acties.

Red Hat Hackers

Red hat hackers worden vaak gezien als de "dark horses" van de hackwereld. Ze werken alleen of in privégroepen om black hat hackers onschadelijk te maken. In tegenstelling tot white hat hackers, die black hat hackers aangeven bij de autoriteiten, richten red hat hackers zich vaak op het vernietigen van middelen en het aanrichten van schade.

Scriptkiddies

In tegenstelling tot andere soorten hackers worden scriptkiddies vaak gedreven door verveling en schrijven ze geen eigen computerscripts of code. In plaats daarvan voegen ze bestaande scripts of codes toe aan virussen of applicaties om computersystemen van anderen te hacken. In de hackwereld staan script kiddies bekend als relatief onervaren en onvolwassen in vergelijking met andere soorten hackers.

Hacktivisten

Hacktivisten worden vaak beschouwd als black hat-hackers, maar hun motivatie om te hacken is politiek. Of ze nu bezig zijn met het behoud van de vrijheid van meningsuiting of het aan het licht brengen van schendingen van de mensenrechten, hacktivisten richten zich op individuen, organisaties of overheidsinstanties.

Meestal geloven hacktivisten dat ze een positieve verandering in de wereld teweeg willen brengen. De hackersgroep Anonymous staat bijvoorbeeld bekend om zijn talrijke cyberaanvallen op verschillende regeringen en wordt door zijn aanhangers ook wel "vrijheidsstrijders" door hun aanhangers.

Van de verschillende soorten hackers is de term 'bedreigingsactor' het meest direct van toepassing op black hat-hackers, blue hat-hackers, scriptkiddies en hacktivisten. Of het nu gaat om cybercriminelen of insiders, Singularity's threat intelligence helpt bij het opsporen van en verdedigen tegen alle soorten bedreigingsactoren.

Gerelateerde cyberbeveiligingsconcepten die u moet kennen

Naast het begrijpen van de essentiële componenten van bedreigingsactoren en hun kenmerken, is het nuttig om deze cyberbeveiligingsconcepten door te nemen:

Malware

Malware is een type kwaadaardige software dat is ontworpen om computers te beschadigen of uit te schakelen. Malware kan worden gebruikt om gegevens te stelen, controle over systemen te krijgen of aanvallen op andere computers uit te voeren.

Er zijn veel verschillende soorten malware, waaronder virussen, wormen, Trojaanse paarden en ransomware. Malware kan worden verspreid via e-mailbijlagen, geïnfecteerde websites of gecompromitteerde software.

Phishing

Phishing is een soort cyberaanval waarbij e-mails of websites worden gebruikt die afkomstig lijken te zijn van legitieme bronnen om gebruikers te misleiden en hen ertoe te brengen gevoelige informatie vrij te geven of op kwaadaardige links te klikken.

Phishingaanvallen kunnen erg moeilijk te detecteren zijn, omdat ze vaak gebruikmaken van vervalste e-mailadressen en websites die lijken op legitieme adressen. Aanvallers richten zich ook op specifieke personen of organisaties om hun kansen op succes te vergroten.

Denial-of-Service-aanval

Een Denial-of-Service-aanval (DoS-aanval) is een type cyberaanval waarbij wordt geprobeerd een systeem of netwerk onbereikbaar te maken voor gebruikers. DoS-aanvallen richten zich op websites of online diensten en kunnen worden gebruikt om hele systemen plat te leggen.

DoS-aanvallen worden meestal uitgevoerd door het doelwit te overspoelen met verkeer of verzoeken totdat het de belasting niet meer aankan en onbeschikbaar wordt. Ze kunnen ook worden gebruikt om systemen of netwerken uit te schakelen door gegevens te beschadigen, misbruik te maken van kwetsbaarheden of bronnen te overbelasten.

Ransomware

Ransomware is een type malware dat bestanden versleutelt of systemen vergrendelt, waardoor ze ontoegankelijk worden voor gebruikers. Het kan worden verspreid via e-mailbijlagen, geïnfecteerde websites of gecompromitteerde software. Dit type malware blokkeert de toegang tot of versleutelt activa, waardoor de gebruiker vaak gedwongen wordt om losgeld te betalen om weer toegang te krijgen tot zijn apparaat, bestanden of systeem.

Ransomware beschouwen als eenvoudige versleuteling van willekeurig gestolen gegevens is niet langer een accurate weergave van de overvloed aan hedendaagse strategieën voor gegevensafpersing. Ransomware-actoren zijn recentelijk overgestapt op gegevensdiefstal in plaats van tijdrovende versleuteling. Trends wijzen erop dat volledige versleuteling van slachtoffergegevens voor veel bedreigers vaak te moeizaam en traag is en het risico op detectie vergroot.

Wat naar voren is gekomen, is een spectrum van bedreigers die afstappen van traditionele, tijdrovende versleuteling en zich richten op het vernietigen van alle gestolen gegevens. Nu geven cybercriminelen de voorkeur aan snellere aanvallen, hetzij door gegevensafpersing waarbij de gegevens min of meer intact blijven, hetzij door slechts gedeeltelijke corruptie, waardoor ze snel kunnen handelen en steeds hogere losgeldbedragen kunnen eisen.

Drive-by download

Een drive-by download is een type cyberaanval waarbij een systeem zonder medeweten of toestemming van de gebruiker met malware wordt geïnfecteerd. Drive-by downloads vinden meestal plaats wanneer een gebruiker een geïnfecteerde website bezoekt of op een kwaadaardige link klikt.

Deze vorm van aanval kan worden gebruikt om alle soorten malware te installeren, waaronder virussen, Trojaanse paarden en ransomware.

Voorbeelden van bedreigingsactoren

Sommige bedreigingsactoren zijn individuele aanvallers, terwijl andere deel uitmaken van een grotere, georganiseerde criminele bende of cyberdreigingsorganisatie.

Door enkele recente voorbeelden van cyberaanvallen te bekijken, kunnen organisaties beter inschatten welk type bedreigingsactor zich op hun netwerken of systemen zou kunnen richten en zich voorbereiden op soortgelijke incidenten in de toekomst.

MeteorExpress

In juli 2021 heeft een wiper-aanval – een aanval met malware die is ontworpen om de harde schijf van de geïnfecteerde computer te wissen – het Iraanse nationale spoorwegsysteem lamgelegd. Nadat de hack was geslaagd, werd op de displays aan treinreizigers gevraagd om eventuele klachten te richten aan het telefoonnummer van het kantoor van de Iraanse opperbevelhebber Khamenei.

Deze campagne, die de naam "MeteorExpress" kreeg, laat zien hoe een bedreigingsactor technische vaardigheden kan gebruiken om toegang te krijgen tot een informatiesysteem en dit voor politieke doeleinden te misbruiken. Tot op heden is de bedreigingsactor achter deze aanval nog steeds een mysterie.

8220 Gang

Een crimeware-groep die bekend staat als 8220 Gang richt zich op cloudinfrastructuurdiensten, waaronder AWS, Microsoft Azure, Google Cloud, Aliyun en Qcloud, om illegale cryptocurrency-miners te implementeren op kosten van hun slachtoffers. Hoewel de groep al jaren actief is, heeft het aantal botnets door nieuwe campagnes met langlopende infrastructuursets medio 2021 een stijging laten zien van ongeveer 2.000 geïnfecteerde hosts tot het huidige aantal van ongeveer 30.000.

Bedreigingsactoren zoals 8220 Gang besteden vaak jaren aan het langzaam ontwikkelen van hun campagnes, totdat ze te groot worden om te ontmantelen.

REvil Ransomware

REvil ransomware werd met succes afgeleverd op duizenden bedrijfseindpunten via een zero-day-aanval gericht op Kaseya VSA-servers die veel worden gebruikt door Managed Security Service Providers (MSSP's) en IT-beheerbedrijven. Deze aanval lijkt een van de grootste ransomware-incidenten tot nu toe te zijn, waarbij de aanvallers een universele decoderingstool voor al hun slachtoffers aanbieden voor een bedrag van 50 miljoen dollar (oorspronkelijk 70 miljoen dollar).

Hoewel aanvankelijk beschouwd als een supply chain-aanval, laat deze goed georkestreerde, grootschalige ransomwarecampagne zien hoe lucratief cyberaanvallen kunnen zijn voor cybercriminelen en hoe belangrijk een moderne endpoint detection and response (EDR) tool voor organisaties is.

Aoqin Dragon

Genoemd en gevolgd als "Aoqin Dragon" door SentinelLabs onderzoekers, is deze door de staat gefinancierde groep verantwoordelijk voor een reeks kwaadaardige activiteiten die teruggaan tot 2013 en gericht zijn op overheids-, onderwijs- en telecommunicatieorganisaties in Zuidoost-Azië en Australië. Hoewel de exacte motieven onbekend zijn, is het waarschijnlijk dat deze Chinese geavanceerde persistente dreiging (APT) groep zich voornamelijk richt op spionage.

Dit voorbeeld illustreert hoe bedreigingsactoren stilletjes langdurige campagnes kunnen voeren om onder de radar te blijven terwijl ze spionageoperaties uitvoeren en hun compromissen blijven verbeteren.

Moshen Dragon

Ook wel "Moshen Dragon" genoemd, wordt deze Chinese bedreigingsactor verantwoordelijk gehouden voor het kapen van verouderde beveiligingsproducten, waaronder Symantec, TrendMicro, McAfee, BitDefender en Kaspersky, om aanvallen uit te voeren. Naast de vijf verschillende malware-triades die Moshen Dragon heeft ingezet, gebruikten ze ook een verscheidenheid aan andere tools, waaronder een LSA-meldingspakket en een passieve achterdeur die bekend staat als GUNTERS.

Bedreigingsactoren gebruiken vaak meerdere tactieken, technieken en tools om computersystemen en netwerken te hacken. Zodra bedreigingsactoren voet aan de grond hebben gekregen, gaan ze vaak verder met laterale bewegingen binnen het netwerk, plaatsen ze een passieve achterdeur in de omgeving, verzamelen ze zoveel mogelijk inloggegevens en richten ze zich vervolgens op het exfiltreren van gegevens.

Hoe cyberaanvallen van bedreigers te voorkomen en te stoppen

Het beste advies voor verdedigers is om altijd te handelen vanuit de veronderstelling dat hun netwerken al bedreigingen bevatten. De beste manier om bedreigingen te voorkomen, is door een uitgebreide beveiligingsoplossing te implementeren. De ideale beveiligingsoplossing moet de volgende mogelijkheden bieden:

1. Endpoint Protection, Detection, and Response (EDR)

Om organisaties te beschermen tegen bedreigingen, gebruiken beveiligingsteams uitgebreide endpointbeveiligingsoplossingen zoals Singularity™ Endpoint met detectie- en responsmogelijkheden.

"Eindpuntbeveiliging" verwijst naar de technologie en processen die worden gebruikt om netwerkeindpunten, zoals laptops, servers en mobiele apparaten, te beschermen tegen malware en andere bedreigingen. EDR-tools verschillen van andere beveiligingsoplossingen doordat ze zich niet alleen richten op het identificeren en in quarantaine plaatsen van specifieke malware of officieel gemelde incidenten. In plaats daarvan zoeken EDR-tools naar afwijkende activiteiten en geven ze waarschuwingen aan beveiligingsteams voor verder onderzoek.

Volgens Gartner bieden EDR-oplossingen:

gedrag op eindpunt-systeemniveau registreren en opslaan, verschillende data-analysetechnieken gebruiken om verdacht systeemgedrag te detecteren, contextuele informatie verstrekken, kwaadaardige activiteiten blokkeren en herstelsuggesties doen om getroffen oplossingen te herstellen.

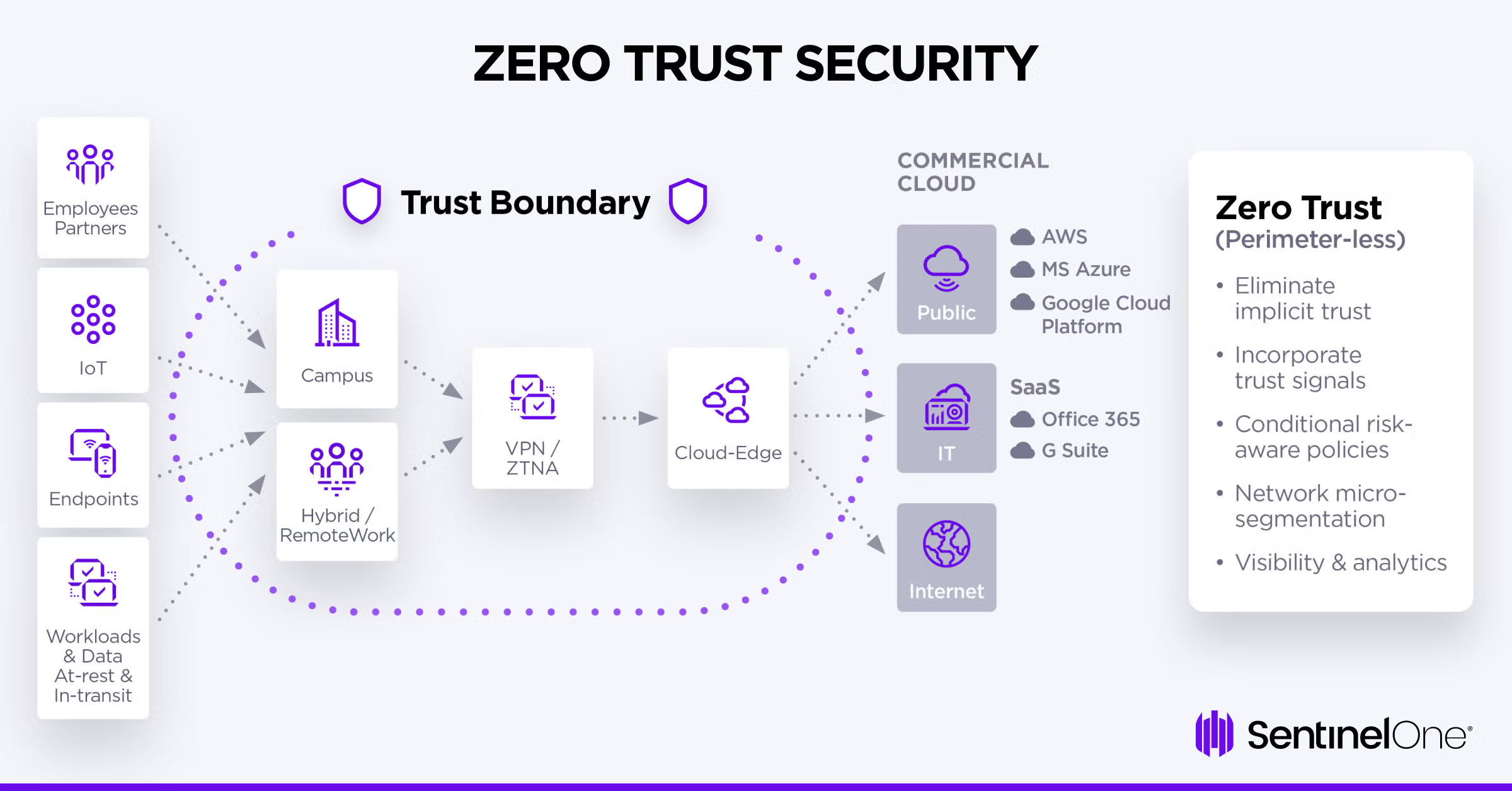

2. Zero Trust-beveiliging

Een zero trust-beveiligingsmodel is een benadering van cyberbeveiliging die niet vertrouwt op vooraf gedefinieerde vertrouwensniveaus. In plaats daarvan worden alle gebruikers, apparaten en netwerken als onbetrouwbaar beschouwd totdat ze zijn geverifieerd door middel van voortdurende authenticatie- en autorisatiecontroles.

Zero trust-architectuur kan helpen voorkomen dat kwaadwillenden toegang krijgen tot computersystemen of netwerken, omdat deze architectuur geen automatische toegang tot gevoelige gegevens biedt. Elke gebruiker, inclusief werknemers en contractanten, moet elke keer dat hij toegang wil tot iets, het verificatieproces doorlopen.

3. Multi-factor authenticatie

Multi-factor authenticatie (MFA) voegt een extra beveiligingslaag toe door gebruikers te verplichten twee of meer bewijzen, of factoren, te verstrekken voordat ze toegang krijgen tot gevoelige gegevens. Een gebruiker kan bijvoorbeeld worden gevraagd om zijn wachtwoord in te voeren en vervolgens zijn identiteit te bevestigen met een vingerafdruk of een code die naar zijn mobiele telefoon wordt gestuurd.

MFA is effectief tegen bedreigingen omdat het voor onbevoegde gebruikers moeilijker wordt om toegang te krijgen tot gevoelige gegevens. Zelfs als ze een geldig wachtwoord hebben, hebben ze ook de andere factor nodig, zoals een fysieke token of smartphone, om toegang te krijgen tot systemen of netwerken.

4. Verdediging tegen geavanceerde persistente bedreigingen (APT's)

Een geavanceerde persistente dreiging is een cyberaanval waarbij criminelen samenwerken om gegevens te stelen of systemen te infiltreren, wat vaak gedurende een langere periode onopgemerkt blijft. In de meeste gevallen worden deze aanvallen uitgevoerd door natiestaten die een andere regering willen ondermijnen.

Terwijl andere cyberaanvallen, zoals malware en phishing, binnen enkele dagen worden uitgevoerd, kan een APT maanden of zelfs jaren duren.

Enkele van de meest voorkomende methoden die door APT's worden gebruikt, zijn:

- Spear phishing: Het versturen van gerichte e-mails die afkomstig lijken te zijn van legitieme bronnen om gebruikers te misleiden en hen te laten klikken op kwaadaardige links of geïnfecteerde bijlagen te openen.

- Social engineering: Gebruikers misleiden om gevoelige informatie vrij te geven of hun systemen te compromitteren door middel van misleidingstactieken zoals valse websites of telefoontjes.

- Watering hole-aanvallen: Websites infecteren die vaak worden bezocht door medewerkers van een doelorganisatie om hun systemen te infecteren wanneer ze de website bezoeken.

APT's zijn moeilijker te bestrijden omdat ze meestal worden uitgevoerd door goed gefinancierde en geavanceerde organisaties. Met de juiste voorbereiding en beveiligingsmaatregelen kan het echter veel moeilijker voor hen worden om te slagen. Voor een effectieve verdediging tegen bedreigingen is een geïntegreerde oplossing nodig, zoals Singularity XDR, die realtime detectie en respons biedt.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenStop bedreigingen met SentinelOne

Bedreigingen veranderen voortdurend van tactiek, waardoor het essentieel is om een beveiligingsoplossing te hebben die zich net zo snel aanpast als zij. Het toonaangevende next-generation endpointbeveiligingsplatform, SentinelOne, is speciaal ontworpen om bedreigingen in elke fase van een aanvalscyclus te stoppen.

SentinelOne lost bedreigingen proactief en in realtime op met behulp van AI-modellen om malware en ransomware te identificeren voordat ze kunnen aanvallen. Het bouwt ook een cruciale context op voor proactieve realtime detectie en respons die systemen kan beschermen tegen geavanceerde, aanhoudende bedreigingen.

ActiveEDR, een revolutionaire technologie ontworpen door SentinelOne, identificeert kwaadaardige acties in realtime, automatiseert de vereiste reacties en maakt eenvoudige threat hunting. Door gebruik te maken van de kracht van machine learning en kunstmatige intelligentie, ontlast het SOC-teams en kan het zelfstandig incidenten op het eindpunt afhandelen zonder afhankelijk te zijn van cloudbronnen.

ActiveEDR stelt beveiligingsteams en IT-beheerders in staat om zich te concentreren op de waarschuwingen die ertoe doen en vermindert de tijd en kosten die nodig zijn om context te geven aan de gecompliceerde en overweldigende hoeveelheid gegevens die nodig is bij andere, passieve EDR-oplossingen nodig is. In plaats daarvan biedt het uitgebreide zichtbaarheid, bescherming en responsmogelijkheden in een enkele agent/console-architectuur.

Ontdek hoe SentinelOne organisaties proactief beschermt tegen bedreigingen en plan vandaag nog een demo.

Veelgestelde vragen over bedreigingen

Een bedreigingsactor is een persoon of groep die opzettelijk schade toebrengt in de wereld van cyberbeveiliging. Ze maken misbruik van kwetsbaarheden in computers, netwerken en systemen om aanvallen uit te voeren op personen of organisaties. Threat actors kunnen individuele hackers zijn, georganiseerde criminele groepen, agenten van een natiestaat of zelfs kwaadwillende insiders binnen uw eigen bedrijf.

Ze gebruiken verschillende methoden, zoals malware, phishing, ransomware en social engineering om hun doelen te bereiken. Hun motieven variëren van financieel gewin en politiek activisme tot spionage en eenvoudige verstoring.

De vijf belangrijkste soorten zijn cybercriminelen, actoren van natiestaten, hacktivisten, insider threats en script kiddies. Cybercriminelen streven naar financieel gewin door middel van ransomware, fraude en gegevensdiefstal. Actoren van natiestaten werken voor overheden om spionage en cyberoorlogvoering te plegen. Hacktivisten gebruiken aanvallen om politieke of sociale doelen te bevorderen.

Insiderbedreigingen komen van huidige of voormalige werknemers die misbruik maken van hun toegang. Scriptkiddies zijn onervaren aanvallers die bestaande tools gebruiken zonder diepgaande technische kennis.

Niet echt. "Hacker" is een bredere term die zowel ethische als kwaadwillende actoren omvat. Hackers kunnen worden gecategoriseerd als white-hat (ethisch), black-hat (kwaadwillig) of gray-hat (ergens tussenin). Alle bedreigingsactoren zijn hackers, maar niet alle hackers zijn bedreigingsactoren. White-hat hackers werken aan het verbeteren van de beveiliging door middel van legitieme penetratietests en onderzoek naar kwetsbaarheden.

Bedreigingsactoren verwijzen specifiek naar kwaadwillende hackers die schade willen aanrichten. Het belangrijkste verschil is de intentie: bedreigingsactoren hebben altijd kwaadaardige bedoelingen, terwijl hackers misschien proberen de beveiliging te verbeteren of gewoon systemen verkennen zonder kwade bedoelingen.

Threat actors beginnen met verkenning om informatie over hun doelwitten te verzamelen. Vervolgens verkrijgen ze initiële toegang via methoden zoals phishing-e-mails, het misbruiken van kwetsbaarheden of social engineering. Eenmaal binnen, escaleren ze hun privileges om toegang op een hoger niveau te verkrijgen. Vervolgens brengen ze het netwerk in kaart en identificeren ze waardevolle doelwitten.

Ze bewegen zich lateraal door systemen om hun positie te versterken. Daarna voeren ze hun hoofddoel uit, of dat nu het stelen van gegevens, het inzetten van ransomware of het vestigen van langdurige persistentie is.

Ja, dat kunnen ze. Insiderbedreigingen behoren tot de gevaarlijkste bedreigingen omdat ze al geautoriseerde toegang hebben tot uw systemen en gegevens. Het kan gaan om kwaadwillende insiders die opzettelijk informatie stelen of systemen saboteren, nalatige insiders die per ongeluk kwetsbaarheden creëren, of gecompromitteerde insiders van wie de accounts zijn gekaapt door externe aanvallers. Kwaadwillende insiders hebben vaak diepgaande kennis van beveiligingsprocedures en kunnen veel controles omzeilen.

Verdediging vereist meerdere lagen van beveiligingsmaatregelen. Begin met het trainen van medewerkers in phishing en social engineering-tactieken. Implementeer meervoudige authenticatie en strenge toegangscontroles. Zet tools voor eindpuntdetectie en -respons in om kwaadwillige activiteiten op te sporen. Controleer het netwerkverkeer op verdachte patronen en indicatoren van compromittering. Zorg ervoor dat systemen regelmatig worden gepatcht en bijgewerkt.

Gebruik dreigingsinformatie om op de hoogte te blijven van de huidige aanvalsmethoden. Voer regelmatig beveiligingsbeoordelingen en penetratietests uit. Ontwikkel incidentresponsplannen en oefen deze. Het belangrijkste is dat u uitgaat van een inbreukmentaliteit: u hebt niet alleen preventie nodig, maar ook detectie- en responsmogelijkheden.

Threat intelligence zet ruwe gegevens over bedreigingen om in bruikbare informatie die u kunt gebruiken om uw organisatie te verdedigen. Het helpt u te begrijpen welke bedreigingsactoren zich waarschijnlijk op uw branche richten, welke tactieken en technieken zij het liefst gebruiken en welke aanvalscampagnes er momenteel gaande zijn. U kunt zo prioriteiten stellen in uw verdediging tegen de meest relevante bedreigingen. U kunt indicatoren van compromittering gebruiken om lopende aanvallen te detecteren en profielen van bedreigingsactoren om toekomstige aanvallen te voorspellen.

Ze helpen incidentresponsteams ook om te begrijpen waar ze mee te maken hebben en hoe ze effectief kunnen reageren. Het doel is om over te stappen van reactieve naar proactieve beveiliging.