Identiteitsbeveiliging is cruciaal voor het beschermen van gebruikersidentiteiten en gevoelige informatie. Deze gids gaat in op de principes van identiteitsbeveiliging, waaronder authenticatie, autorisatie en toegangsbeheer.

Lees meer over het belang van het implementeren van robuuste identiteitsbeveiligingsmaatregelen om ongeoorloofde toegang en datalekken te voorkomen. Inzicht in identiteitsbeveiliging is essentieel voor organisaties om hun digitale activa te beschermen en het vertrouwen van gebruikers te behouden.

Wat is identiteitsbeveiliging?

Wat is identiteitsbeveiliging?

Identiteitsbeveiliging is het proces waarbij tools voor identiteitsaanvalsoppervlakbeheer (ID-ASM) en identiteitsbedreigingsdetectie en -respons (ITDR) worden ingezet om diefstal van inloggegevens, misbruik van privileges, aanvallen op Active Directory, risicovolle rechten en andere methoden die aanvalsroutes creëren, te detecteren.

Identiteitsbeveiliging en het vermogen om op identiteit gebaseerde aanvallen te detecteren en erop te reageren, zijn cruciaal in het cyberbeveiligingslandschap. ID-ASM en ITDR bieden organisaties de middelen om alle zwakke plekken in inloggegevens en rechten op te sporen en te verhelpen door live bedreigingen van cyberaanvallers te detecteren en blootstelling te voorkomen.

Dergelijke blootstellingen omvatten inloggegevens die zijn opgeslagen op eindpunten en verkeerde configuraties van Active Directory, waardoor cyberaanvallers informatie kunnen extraheren of aanvallen kunnen uitvoeren in cloudomgevingen.

Identiteitsbeveiliging: ITDR versus IAM

Identity and Access Management (IAM) – dat zich richt op het verstrekken, verbinden en controleren van identiteits toegang – is slechts het beginpunt van identiteitsbeveiliging.

IAM is een raamwerk van beleidsregels en technologieën om ervoor te zorgen dat de juiste personen op het juiste moment en om de juiste redenen toegang hebben tot de juiste bronnen. IAM-tools beheren gebruikersidentiteitsinformatie, definiëren en handhaven beveiligingsbeleidsregels, controleren de toegang en bieden mogelijkheden voor eenmalige aanmelding.

Hoewel IAM vaak helpt bij het verminderen van identiteitsgerelateerde toegangsrisico's, worden beleidsregels, procedures en technologieën doorgaans niet met het oog op beveiliging opgesteld. Dit is waar identiteitsbeveiliging en IAM van elkaar verschillen.

Idealiter zou de dekking verder moeten gaan dan de initiële authenticatie en toegangscontrole en zich moeten uitstrekken tot andere identiteitsaspecten, zoals inloggegevens, privileges, rechten en de systemen die deze beheren, van zichtbaarheid tot blootstelling tot detectie van aanvallen. Dit kan worden gedaan via ITDR.

ITDR en op cybermisleiding gebaseerde detectie kunnen XDR-platforms verbeteren door aanvullende aanvalsgegevens te correleren en incidentresponsacties te activeren.

ITDR-oplossingen voegen extra verdedigingslagen toe door identiteitsgebaseerde aanvallen efficiënt te detecteren en erop te reageren. Het is een beveiligingsmethode die zichtbaarheid biedt op misbruik van inloggegevens en identiteiten, activiteiten voor het escaleren van privileges en blootstelling van rechten, en die zich uitstrekt van het eindpunt tot Active Directory en multi-cloudomgevingen.

Vanuit het perspectief van aanvalsvectoren is Active Directory (AD) een voor de hand liggend doelwit van grote waarde. AD is de plek waar identiteit en de belangrijkste elementen daarvan van nature voorkomen. Daarom staat het in het vizier van aanvallers en is het een belangrijke beveiligingszorg. Bovendien, naarmate cloudmigratie snel voortgaat, ontstaan er extra beveiligingsuitdagingen omdat IT-teams snel overgaan tot provisioning in hun omgevingen.

Wanneer AD-kwetsbaarheden worden gecombineerd met de neiging van de cloud tot verkeerde configuratie, wordt de noodzaak van een extra beschermingslaag naast provisioning en toegangsbeheer veel duidelijker.

Helaas kan een IAM een single point of failure zijn als deze gecompromitteerd raakt. Daarom is het niet veilig om hetzelfde beveiligingssysteem te gebruiken voor het beheer van de infrastructuur en om te controleren of het systeem veilig werkt. Dit maakt ID-ASM zo'n belangrijke aanvulling op de cyberbeveiligingspraktijken van een organisatie.

Waarom is identiteitsbeveiliging belangrijk? Voordelen van ID-ASM en ITDR

Aanvallers richten zich op hiaten in identiteits- en toegangsbeheer om voet aan de grond te krijgen in vertrouwde omgevingen en zich lateraal te verplaatsen op zoek naar hoogwaardige doelwitten. Identiteitsbeveiliging is essentieel omdat het de hiaten in IAM en standaardbeveiliging dicht door de identiteiten en systemen die deze beheren te beschermen.

Beschermt identiteiten en identiteitsbeheersystemen

Cybercriminelen zoeken naar mazen in de wet en manipuleren zwakke digitale identiteitssystemen voor hun activiteiten. Deze aanvallers bewegen zich lateraal door het netwerk van een organisatie en omzeilen gemakkelijk het identiteitsbeheersysteem als identiteitsbeveiliging ontbreekt.

In cyberbeveiliging verwijst laterale beweging de beweging van een aanvaller binnen het netwerk van een slachtoffer om toegang te krijgen tot gevoelige gegevens. Dit wordt meestal gedaan om het bereik van de aanval uit te breiden en nieuwe systemen of gegevens te vinden die kunnen worden gecompromitteerd.

Identiteitsbeveiliging kan laterale bewegingsaanvallen voorkomen door vijandige aanvallen te vertragen door waardevolle doelen te verbergen of te verhullen met afleidingsmanoeuvres, ransomware te vertragen en tegelijkertijd productiegegevens – lokaal, op het netwerk en in de cloud – veilig verborgen te houden, en ongeoorloofde netwerkverkenning en vingerafdrukactiviteiten nutteloos te maken voor de aanvaller.

ID-ASM en ITDR helpen ook bij het beveiligen van de identiteitsbeheerinfrastructuur en het valideren van de correcte werking van het identiteitssysteem, waardoor de organisatie:

- Het gedrag van aanvallers die zich richten op cruciale domeinservers herkennen en begrijpen.

- Active Directory en geprivilegieerde inloggegevens beschermen tegen diefstal door ze te verbergen voor cyberaanvallers en te vervangen door imitaties en lokmiddelen.

- Identificeer compromittering van serviceaccounts die cybercriminelen toegang geven tot hogere privileges op eindpunten.

- Bepaal welke delegatieregelingen en fouten in de toegangscontrolelijst accounts hogere rechten geven zonder het juiste lidmaatschap.

- Bescherm hoogwaardige gebruikers, services en systeemaccounts tegen compromitterende technologieën.

- Verdubbel hun beveiligingssystemen, omdat IAM-beveiligingsmaatregelen de identiteitsbeheersystemen van de organisatie onvoldoende beschermen.

Sluit hiaten in IAM

Geavanceerde cybercriminelen maken actief misbruik van de mazen in identiteits- en toegangsbeheerinfrastructuren (IAM), omdat IAM-systemen in de eerste plaats zijn gebouwd voor beheer – niet voor beveiliging.

Hoewel sommige IAM-tools effectief zijn gebleken tegen cyberaanvallers, zijn de meeste technologieën gericht op het verbeteren van gebruikersauthenticatie, waardoor het aanvalsoppervlak voor een cruciaal onderdeel van de cyberbeveiligingsarchitectuur wordt vergroot.

Identity Security onderkent deze tekortkomingen en sluit de mazen in IAM. Een standaard ID-ASM-oplossing beveiligt de volledige identiteitsinfrastructuur van de organisatie door buitensporige privileges te verwijderen en afwijkingen in het gebruik van privileges op te sporen.

Elke organisatie kan profiteren van Identity Security-tools die continu haar identiteiten, activa, toegangsrechten en activiteiten beveiligen. SentinelOne werd de eerste XDR-provider die native identiteitsbeveiliging voor eindpunten, identiteitsinfrastructuur (Active Directory) en cloudomgevingen aanbood.

Door AD-aanvallen in de hele onderneming te detecteren, aanvallers weg te leiden van AD-kroonjuwelen, toegang tot lokale en in de cloud opgeslagen gegevens te verbergen en te weigeren, en laterale bewegingen voor aanvallers buitengewoon moeilijk te maken – SentinelOne's Singularity Identity-platform maakt een einde aan misbruik van inloggegevens door middel van realtime infrastructuurbeveiliging van organisaties.

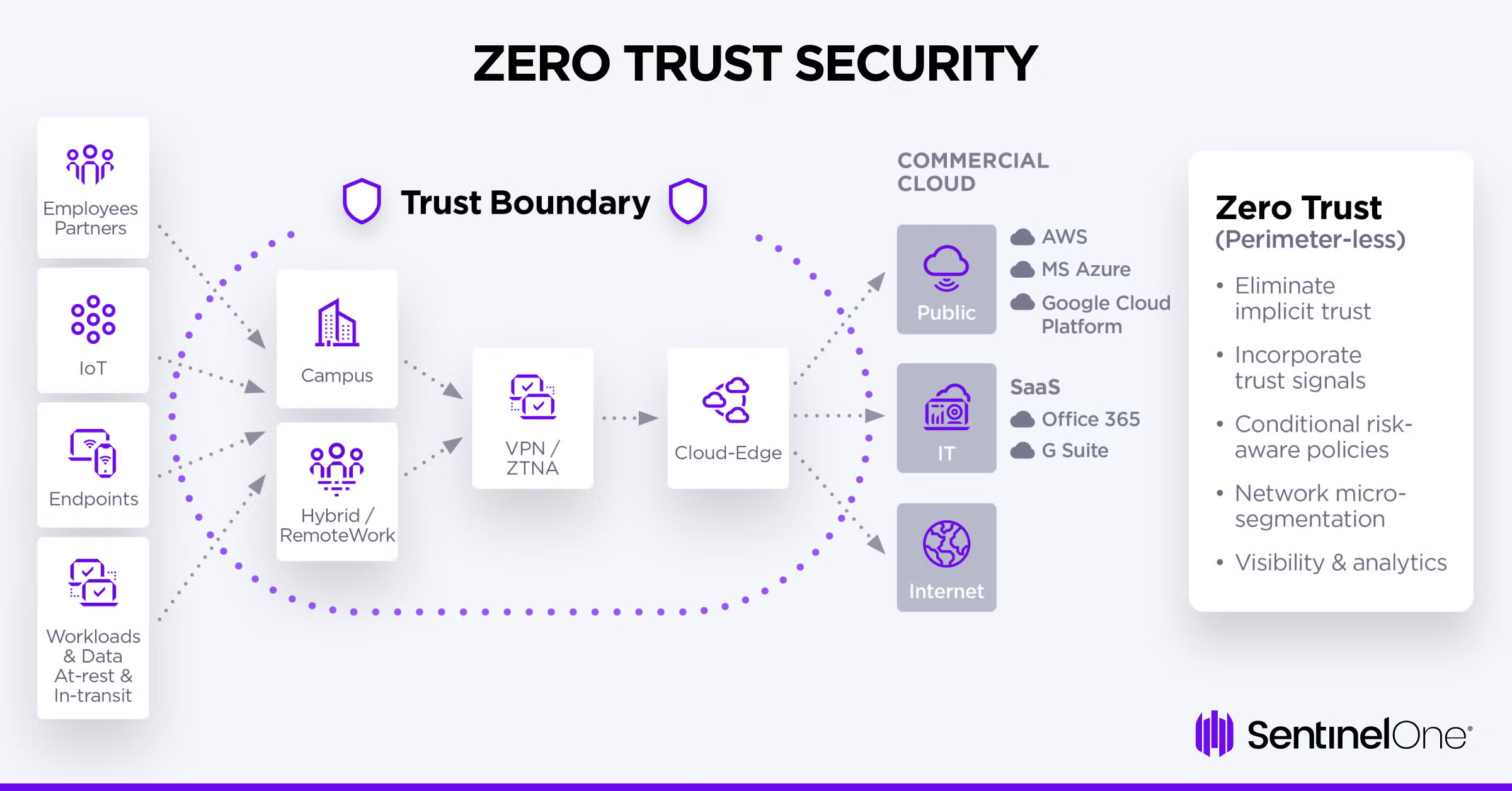

Bevat Zero Trust-architectuur

Zero Trust is een benadering die prioriteit geeft aan beveiliging door ervan uit te gaan dat niets betrouwbaar is totdat het is geverifieerd. Met andere woorden, het zero trust-ontwerpconcept verwijdert alle 'vertrouwen' uit de netwerkarchitectuur van een organisatie door ervan uit te gaan dat er cybercriminelen binnen en buiten een netwerk zijn. De belangrijkste boodschap achter het ontwerp kan worden samengevat in de zin: 'vertrouw nooit, controleer altijd'.

Zero Trust is een cybersecurity-raamwerk dat tot doel heeft de IAM-infrastructuur te versterken en om te gaan met applicaties, gegevens, apparaten, transport/sessies en gebruikersvertrouwen. Het technologiegerichte ontwerp gaat ervan uit dat er geen regulier netwerkvoordeel is en versterkt de identiteitsbeheersystemen, met name die welke in multi-cloudomgevingen worden ingezet.

Een standaard identiteitsbeveiligingssysteem heeft een Zero Trust Architecture (ZTA) om uw identiteitssysteem op alle mogelijke breekpunten te beveiligen. Dit maakt het vandaag de dag van cruciaal belang om uw netwerk zo grondig mogelijk te beschermen tegen cybercriminelen.

ZTA lost het probleem van inbreukpunten op door implementatie van gedetailleerde en beveiligde autorisatie in de buurt van de bronnen, zowel op locatie als in de cloud, afhankelijk van het toegangsbeleid van de organisatie.

Voorkomt datalekken

Datalekken zijn een grote zorg voor organisaties, omdat ze kunnen leiden tot het verlies van gevoelige gegevens.

Door verborgen elementen in het netwerk te ontdekken die laterale bewegingen mogelijk maken – waaronder blootgestelde oppervlakken, verweesde inloggegevens en beleidsschendingen – voorzien de beste identiteitsbeveiligingsplatforms beveiligings- en IT-teams van de inzichten die nodig zijn om proactief paden naar kritieke activa af te sluiten of misleiding toe te voegen om hun verdediging te versterken.

De beste identiteitsbeveiligingssoftware voedt valse inloggegevens om cybercriminelen te lokken en zichzelf te laten ontmaskeren, wat waardevolle informatie over bedreigingen oplevert.

Identiteitsrisico's in uw hele organisatie verminderen

Detecteer en reageer in realtime op aanvallen met holistische oplossingen voor Active Directory en Entra ID.

Vraag een demo aanKenmerken van de beste identiteitsbeveiligingssystemen

De meest effectieve identiteitsbeveiligingssystemen, zoals SentinelOne, hebben specifieke ITDR-functies waarmee uw AD directe aanvallen kan weerstaan.

Ondersteunt uw ZTA

Goede identiteitsbeveiligingssystemen worden vaak geleverd met een zero trust-architectuur die:

- Impliciet vertrouwen in applicaties en gegevensbronnen beperkt met gecontroleerde toegangsbeheerfuncties.

- Identiteitsblootstellingen op eindpunten identificeert, Active Directory en het cloud-systeem om uw totale kwetsbaarheid voor aanvallen te verminderen.

- Detecteert identiteitsaanvallen vanaf eindpunten of domeincontrollers.

- Waarschuwt bij schendingen van identiteitsvertrouwen en beperkt de toegang tot alleen vertrouwde of gevalideerde applicaties voor specifieke gegevensformulieren binnen de gebruikerscontext.

Verdedigt identiteit bij domeincontrollers en eindpunten

Een uitstekend identiteitsbeveiligingssysteem moet:

- Uw domeincontrollers in realtime beschermen tegen aanvallers.

- Het bereik van mogelijk gecompromitteerde apparaten uitbreiden tot beheerde en onbeheerde hardware met elk besturingssysteem, inclusief IoT en OT.

- Uw domeincontrollers beveiligen en aanvallers die de eindpunten van uw organisatie hebben omzeild, tegenhouden

Snel rendement behalen

Idealiter biedt identiteitsbeveiliging:

- Eenvoudige implementatie met minimale wrijving.

- Biedt flexibele implementatiescenario's voor hun netwerk-decoy-engagement.

- Biedt volledige dekking voor on-premises bescherming voor Active Directory en multi-cloudomgevingen.

Het Singularity™ Identity-platform van SentinelOne maakt een einde aan misbruik van inloggegevens door middel van:

- Identiteitsbedreigingsdetectie en -respons: De identiteitssuite biedt holistische preventie, detectie en respons. Het biedt realtime bescherming tegen diefstal van inloggegevens, escalatie van privileges, laterale bewegingen, gegevensverhulling, identiteitsblootstelling en meer, en ondersteunt voorwaardelijke toegang en zero trust-cyberbeveiliging.

- Identiteitsaanvalsoppervlakbeheer: Identiteitsbeoordelingstools bieden direct Active Directory-inzicht in verkeerde configuraties, verdachte wachtwoord- en accountwijzigingen, blootstelling van inloggegevens, ongeoorloofde toegang en meer, waardoor het aanvalsoppervlak gericht op identiteit kan worden verkleind.

- Identiteitscybermisleiding: De netwerk- en cloudgebaseerde misleidingssuite lokt aanvallers ertoe zichzelf te onthullen. Door de aanval te misleiden met tactieken zoals breadcrumbs en lokaccounts, bestanden en IP's, krijgen organisaties de tijd om aanvallers en interne bedreigingen op te sporen, te analyseren en te stoppen zonder dat dit gevolgen heeft voor de bedrijfsmiddelen.

Hoe u de identiteitsbeveiliging binnen uw organisatie kunt verbeteren

Er zijn veel effectieve manieren om de identiteitsbeveiliging binnen uw organisatie te verbeteren. Enkele daarvan zijn:

Identificeer en herstel blootgestelde geprivilegieerde accounts

Organisaties kunnen cybercriminelen uit het netwerk weren door blootstelling van geprivilegieerde accounts te identificeren, verkeerde configuraties te verhelpen en opgeslagen inloggegevens, gedeelde bestanden en andere kwetsbaarheden te verwijderen.

Voorkom het verzamelen van inloggegevens

Aanvallers richten zich op omkeerbare wachtwoorden in scripts of groepsbeleidsbestanden die zijn opgeslagen in domeinshares zoals Sysvol of Netlogon. Organisaties kunnen het verzamelen van inloggegevens voorkomen door meervoudige authenticatie te implementeren.

Door gebruik te maken van een tool zoals ISPM, kunnen verdedigers deze wachtwoorden vinden en de kwetsbaarheden verhelpen voordat aanvallers ze kunnen vinden.

Gebruik de juiste identiteitsbeveiligingstools

Organisaties moeten identiteitsbeveiligingstools gebruiken die hun omgeving beschermen tegen identiteitsaanvallen, zero trust-architecturen ondersteunen en eenvoudig te implementeren zijn. Identiteitsbeveiligingstools zoals Ranger AD Assessors, Singularity Hologram, IDTR in combinatie met XDR en andere SentinelOne-tools voor identiteitsbeveiliging kunnen organisaties helpen hun identiteitsbeveiliging te verbeteren en het risico op identiteitsaanvallen te verminderen.

Identiteitsbeveiliging met SentinelOne

Het rapport over de kosten van datalekken in 2021 (een internationaal onderzoek door IBM Security in samenwerking met het Ponemon Institute) toonde aan dat de gemiddelde kosten van een datalek zijn gestegen van 3,86 miljoen dollar in 2020 naar 4,24 miljoen dollar in 2021. En het Identity Theft Research Center (ITRC) een stijging van 68% in datalekken in de VS geregistreerd.

Gezien de neiging van aanvallers om inloggegevens te misbruiken, Active Directory (AD) te gebruiken en identiteiten te targeten via cloudrechten, is het van cruciaal belang om identiteitsgebaseerde activiteiten te detecteren met moderne ID-ASM- en ITDR-oplossingen.

SentinelOne maakt gebruik van zijn uitgebreide ervaring op het gebied van privilege-escalatie en detectie van laterale bewegingen om een best-of-breed oplossing te bieden op het gebied van identiteitsdreigingsdetectie en -respons en identiteitsaanvalsoppervlakbeheer. Het bedrijf heeft zijn leidende positie veiliggesteld op basis van zijn brede portfolio van ITDR- en ID-ASM-oplossingen, waaronder:

- Ranger® AD voor continue beoordeling van Active Directory-blootstellingen en activiteiten die op een aanval kunnen duiden. Het scant Active Directory, de database van alle bedrijfsgebruikers, brengt beveiligingslacunes aan het licht en doet suggesties om deze te verhelpen.

- Singularity® Identity voor detectie van ongeoorloofde activiteiten en aanvallen op Active Directory, bescherming tegen diefstal en misbruik van inloggegevens, preventie van misbruik van Active Directory, zichtbaarheid van aanvalspaden, vermindering van het aanvalsoppervlak en detectie van laterale bewegingen.

Singulariteit™ Identiteit

Detecteer en reageer in realtime op aanvallen met holistische oplossingen voor Active Directory en Entra ID.

Vraag een demo aanConclusie

Identiteitsbeveiliging is een belangrijk onderdeel van uw cloudbeveiligingsstrategie en -bescherming. Het beveiligen van uw gebruikers is van cruciaal belang voor het voortdurende succes van uw organisatie. Een krachtige identiteitsbeveiligingsoplossing zoals SentinelOne kan helpen bij het opzetten van een zero trust-netwerkbeveiligingsarchitectuur. Het voorkomt ook aanvallen waarbij privileges worden geëscaleerd, plotselinge account-overnames en onverwachte verrassingen. Als u niet weet waar u moet beginnen, start dan met het controleren van uw cloudaccounts, zoek slapende en inactieve accounts op, verwijder ze en begin daar.

Veelgestelde vragen over identiteitsbeveiliging

Identiteitsbeveiliging is het beschermen van digitale identiteiten tegen ongeoorloofde toegang en misbruik. Het is alsof er een uitsmijter bij de digitale deur van uw organisatie staat, die ervoor zorgt dat elke persoon en elk apparaat dat toegang tot uw systemen probeert te krijgen, is wie hij beweert te zijn. U kunt het zien als het beheer van alle digitale sleutels van uw bedrijf, van de inloggegevens van werknemers tot de machineaccounts waarop uw applicaties draaien.

Als u deze identiteiten niet goed beveiligt, zullen aanvallers gestolen inloggegevens gebruiken om uw voordeur binnen te lopen.

Identiteitsbeveiliging is van cruciaal belang omdat 75% van de inbreuken op de cloudbeveiliging het gevolg is van identiteitsproblemen – aanvallers loggen nu in in plaats van in te breken. U kunt niet meer vertrouwen op oude perimeterbeveiliging, aangezien werknemers overal en op verschillende apparaten toegang hebben tot systemen. Als u niet over de juiste identiteitscontroles beschikt, kan één gecompromitteerd wachtwoord aanvallers toegang geven tot uw hele netwerk.

Er zijn ook enorme financiële kosten – datalekken kosten gemiddeld 4,88 miljoen dollar en veel daarvan beginnen met gestolen inloggegevens. Organisaties hebben identiteitsbeveiliging nodig om deze aanvallen te voorkomen en het vertrouwen van klanten te behouden.

Identiteitsbeveiliging werkt door te verifiëren wie iemand is, te bepalen waartoe hij toegang heeft en zijn activiteiten te monitoren. U begint met sterke authenticatie, zoals meervoudige verificatie, en past vervolgens op rollen gebaseerde machtigingen toe, zodat mensen alleen toegang krijgen tot wat ze nodig hebben voor hun werk. Het systeem let continu op ongebruikelijk gedrag, zoals iemand die inlogt vanaf een nieuwe locatie of toegang krijgt tot bestanden die hij normaal gesproken niet aanraakt.

Als je het goed implementeert, creëert identiteitsbeveiliging meerdere controleposten in je netwerk, waardoor het voor aanvallers veel moeilijker wordt om zich te verplaatsen, zelfs als ze in eerste instantie toegang krijgen.

U kunt de identiteitsbeveiliging verbeteren door overal waar mogelijk meervoudige authenticatie te implementeren. Dit blokkeert 99,9% van de geautomatiseerde aanvallen. Zorg ervoor dat u regelmatig toegangsbeoordelingen uitvoert om onnodige machtigingen te verwijderen en inactieve accounts uit te schakelen. Als u werknemers heeft, train hen dan om phishing-e-mails en pogingen tot social engineering te herkennen.

Zorg voor continue monitoring om verdachte inlogpogingen of ongebruikelijke toegangspatronen te detecteren. Gebruik ook single sign-on-oplossingen en pas een sterk wachtwoordbeleid toe op alle systemen. Regelmatige beveiligingsaudits helpen om hiaten te identificeren voordat aanvallers dat doen.

Veelvoorkomende bedreigingen voor identiteitsbeveiliging zijn onder meer credential stuffing, waarbij aanvallers gestolen wachtwoordlijsten gebruiken op meerdere sites. Bij phishing-aanvallen worden gebruikers via valse e-mails of websites misleid om hun inloggegevens prijs te geven. Daarnaast zijn er password spraying-aanvallen, waarbij veelgebruikte wachtwoorden op grote schaal worden getest, en session hijacking, waarbij aanvallers inlogtokens stelen.

Social engineering manipuleert mensen om gevoelige informatie prijs te geven of beveiligingsmaatregelen te omzeilen. Man-in-the-middle-aanvallen onderscheppen communicatie om inloggegevens te stelen, en brute force-aanvallen proberen wachtwoorden te raden met behulp van geautomatiseerde tools.

Identiteitsbeveiliging voorkomt inbreuken door het voor aanvallers veel moeilijker te maken om toegang tot uw systemen te krijgen en te behouden. Als u over sterke authenticatie beschikt, werken zelfs gestolen wachtwoorden niet zonder de tweede factor. Door continue monitoring worden verdachte activiteiten vroegtijdig opgemerkt, voordat aanvallers ernstige schade kunnen aanrichten.

Als u de juiste toegangscontroles implementeert, kunnen aanvallers zich niet lateraal door uw netwerk bewegen, zelfs als ze één account compromitteren. Identiteitsbeveiliging helpt ook bij bedreigingen van binnenuit door te beperken waartoe elke persoon toegang heeft en hun activiteiten te volgen. U krijgt beter inzicht in wie wanneer en waar toegang heeft tot wat.

Belangrijke best practices voor identiteitsbeveiliging zijn onder meer het implementeren van phishing-bestendige meervoudige authenticatie en het afdwingen van toegang met minimale rechten. U moet nauwkeurige identiteitsgegevens bijhouden en de processen voor het toewijzen en intrekken van gebruikersrechten automatiseren. Door regelmatig de toegangsrechten te controleren, zorgt u ervoor dat mensen alleen de rechten hebben die ze daadwerkelijk nodig hebben.

Als u sterke beveiliging wilt, implementeer dan continue monitoring en gedragsanalyses om afwijkingen te detecteren. Gebruik single sign-on om authenticatie te centraliseren en het beheer te vereenvoudigen. Train uw medewerkers in beveiligingsbewustzijn en stel duidelijke beleidsregels op voor identiteitsbeheer. Regelmatige beveiligingsaudits en nalevingscontroles zorgen ervoor dat alles naar behoren blijft werken.