Beveiligingsprofessionals hebben te maken met zichtbaarheidskloven als gevolg van het gebruik van meerdere tools, de op één na meest urgente kwestie op het gebied van cyberbeveiliging. Zowel logboekbeheer als SIEM-tools kunnen helpen, zij het met verschillende mogelijkheden.

Voordat we ingaan op de details van SIEM versus logbeheer, is hiereen metafoor die de hele vergelijking kan vereenvoudigen. Beschouw logbeheer als de vader en SIEM als het kind, dat nieuwe trucjes heeft geleerd. Dit betekent dat logbeheer de basis vormt van SIEM-oplossingen. SIEM doet echter meer dan alleen het opslaan en beheren van loggegevens. Het biedt uitgebreide zichtbaarheid en analyse van beveiligingsgebeurtenissen, waardoor organisaties afwijkingen kunnen detecteren en in realtime op bedreigingen kunnen reageren.

Als u echter de verschillen tussen SIEM en logboekbeheer begrijpt, kunt u de juiste oplossing kiezen, te hoge uitgaven voorkomen en uw middelen beter plannen om een van deze tools te gebruiken. Logboekbeheer vereist bijvoorbeeld minder rekenkracht en menselijke inspanning, maar voor het configureren en beheren van gegevens uit SIEM-oplossingen zijn bekwame professionals nodig.

Dit artikel belicht de concepten en tools van SIEM versus logboekbeheer die nodig zijn voor effectieve detectie van bedreigingen en beveiligingsmonitoring. Laten we beginnen.

Wat is een SIEM?

Wat is een SIEM?

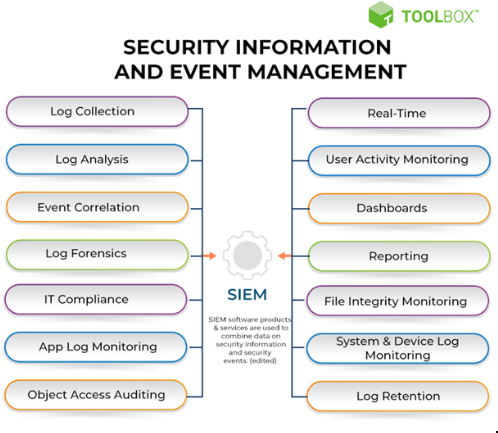

Security Information and Event Management (SIEM)-oplossingen combineren Security Information Management (SIM) en Security Event Management (SEM) om bedrijven te helpen bij het identificeren, analyseren en reageren op beveiligingsrisico's. Dit gebeurt via mogelijkheden zoals ingestie automatisering, AI/ML-gestuurde gebeurteniscorrelaties en waarschuwingen.

Zowel SIM als SEM maken realtime analyse mogelijk van beveiligingswaarschuwingen die worden gegenereerd door applicaties en netwerkhardware.

SIEM is als tool nuttig voor het volgende:

- Uitgebreid netwerk overzicht

- Geïntegreerde functies

- Realtime detectie van bedreigingen

- Proactieve incidentrespons

SIEM-oplossingen maken gebruik van verschillende integratietactieken, zoals het inzetten van agents en het verbinden met API's om logs en gebeurtenissen te verzamelen van eindpunten, beveiligingstools, inbraakdetectie- en preventiesystemen, firewalls, webfilteroplossingen, applicatieservers, IAM's enzovoort.

Na integratie van de gegevens uit deze verschillende componenten standaardiseert het SIEM-systeem de gegevens om cruciale inzichten te verschaffen in potentiële beveiligingskwetsbaarheden.

Neem bijvoorbeeld een situatie waarin firewall-logboeken verschillende mislukte inlogpogingen vanaf een bepaald IP-adres laten zien, het inbraakdetectiesysteem een waarschuwing geeft over verdachte activiteiten vanaf hetzelfde IP-adres en Active Directory-logboeken onthullen dat er na vele mislukte pogingen toegang is verkregen tot het account van een bevoorrechte gebruiker.

Afzonderlijk geven deze gebeurtenissen geen aanleiding tot bezorgdheid. Maar SIEM's brengen deze schijnbaar niet-gerelateerde gebeurtenissen met elkaar in verband en waarschuwen beveiligingsteams dat het om een brute force-aanval kan gaan.

Wat is SIEM-logging?

SIEM-logging omvat het verzamelen, analyseren en correleren van loggegevens uit de IT-infrastructuur van een bedrijfamp;rsquo;s IT-infrastructuur om beveiligingsrisico's te identificeren en de beveiliging van het bedrijf te verbeteren. Beveiligingsanalisten verzamelen loggegevens uit verschillende bronnen, zoals systemen, firewalls, applicaties, inbraakdetectiesystemen, eindpunten en netwerkapparatuur. Hierdoor kunnen ze grote hoeveelheden gegevens beoordelen en effectief reageren op potentiële bedreigingen.

Wat zijn de belangrijkste componenten van SIEM-logging?

Logs in SIEM-software hebben de volgende belangrijke componenten:

- Tijdstempels

- Bron- en bestemmingsinformatie

- Gebruikersinformatie

- Type gebeurtenis

- Ondergenomen actie

-

Tijdstempels

Tijdstempels geven het exacte moment aan waarop een gebeurtenis plaatsvindt. Hiermee kunnen beveiligingsanalisten de reeks gebeurtenissen die tot een beveiligingsincident hebben geleid nauwkeurig reconstrueren. Als de timing niet nauwkeurig is, is het moeilijk om gebeurtenissen correct te correleren en te analyseren.

Bovendien zijn tijdstempels belangrijk voor het opsporen van afwijkingen. Als er in korte tijd meerdere mislukte inlogpogingen zijn, kan dit een brute-force-aanval zijn. Beveiligingsteams kunnen verdachte activiteiten onmiddellijk onderzoeken door gebeurtenissen met een bepaald tijdsbestek te monitoren.

-

Bron- en bestemmingsinformatie

Bron- en bestemmingsinformatie in SIEM-logboeken, zoals IP-adressen, hostnamen of apparaat-ID's, bepaalt de oorsprong en het doel van specifieke gebeurtenissen. Deze gegevens zijn belangrijk om de context van gebeurtenissen te begrijpen en gecompromitteerde systemen te detecteren.

Nauwkeurige bron- en bestemmingsgegevens helpen bij het volgen van de laterale bewegingen van bedreigingen binnen het netwerk. Ze stellen beveiligingsteams in staat om het toegangspunt van de aanval te identificeren en de potentiële impact ervan op andere systemen binnen de infrastructuur in te schatten.

-

Gebruikersinformatie

Gebruikersinformatie, zoals gebruikersnamen, ID's of rollen, identificeert de gebruiker die bij een gebeurtenis betrokken is. Deze informatie maakt onderscheid tussen legitieme en ongeoorloofde activiteiten en identificeert gecompromitteerde gebruikersaccounts.

Door gebruikersgerelateerde gegevens te analyseren, kunnen beveiligingsteams ongebruikelijke gedragspatronen opsporen die kunnen wijzen op potentiële bedreigingen van binnenuit of account-overnames. Bovendien draagt het monitoren van gebruikersactiviteiten bij aan de naleving van beveiligingsbeleid door ervoor te zorgen dat gebruikersacties voldoen aan vastgestelde beveiligingsrichtlijnen.

-

Type gebeurtenis

Het type gebeurtenis beschrijft het soort activiteit dat in het SIEM-logboek wordt geregistreerd, zoals inlogpogingen, bestandstoegang of beleidsschendingen. Door deze gebeurtenissen te categoriseren, kunnen beveiligingsanalisten incidenten filteren en prioriteren op basis van hun ernst en relevantie.

Door het type gebeurtenis te herkennen, kunnen beveiligingsanalisten snel de aard van een gebeurtenis beoordelen en beslissen welke maatregelen moeten worden genomen, of dat nu het escaleren van een beveiligingswaarschuwing is of het starten van een onderzoek.

-

Genomen maatregelen

Het veld 'genomen maatregelen' documenteert de reactie die voor een specifieke gebeurtenis is uitgevoerd, zoals het blokkeren van een IP-adres of het isoleren van een gecompromitteerd apparaat. Dit record biedt een overzicht van de maatregelen die zijn uitgevoerd door geautomatiseerde systemen of beveiligingspersoneel.

Het documenteren van genomen maatregelen is van cruciaal belang voor audit- en beoordelingsprocessen, waardoor organisaties de effectiviteit van hun incidentrespons kunnen beoordelen. Het zorgt ook voor verantwoordingsplicht en helpt bij het verfijnen van beveiligingsbeleid en -procedures in de loop van de tijd.

Wat zijn de 10 belangrijkste kenmerken van SIEM?

Oudere SIEM-oplossingen vereisen deskundige gegevensanalyse en een bekwaam team om ruisende waarschuwingsbronnen eruit te filteren en echte beveiligingsrisico's te identificeren. Aangezien het proces arbeidsintensief is en logbronnen niet altijd volledig zijn, kunnen beveiligingsanalisten belangrijke maar onschuldige gebeurtenissen over het hoofd zien. Het kostte ook weken of maanden om gebeurtenissen aan het licht te brengen en te onderzoeken, waardoor het nog veel langer duurde om eventuele inbreuken te verhelpen.

De 10 kenmerken van moderne SIEM-systemen zijn:

-

Verzamel en beheer gegevens uit alle beschikbare bronnen

Moderne bedreigingen hebben vaak betrekking op meerdere gegevensbronnen. Om deze gegevens effectief te analyseren en te correleren, moet uw moderne SIEM toegang hebben tot elke gegevensbron. Dit omvat gegevens van clouddiensten, lokale logboeken (zoals identiteits-, database- en applicatielogboeken) en netwerkgegevens (zoals inbraakdetectie, eindpunten, stromen, pakketten, enz.).

Uw SIEM moet ook gecentraliseerd, extern beveiligingsgegevensbeheer omvatten. Zodra u alle logboekverzamelaars hebt geconfigureerd en geactiveerd, moet het beheer ervan (starten, stoppen, bijwerken, opnieuw configureren) vanaf elke locatie eenvoudig zijn.

2. Goed doorgelichte big data-architectuur

Veel oudere SIEM's, ontwikkeld in het begin van de jaren 2000, maakten gebruik van eigen technologie die nu verouderd is. Moderne platforms zoals Hadoop, Mongo, Elasticsearch, BigQuery en Spark bieden mogelijkheden die toen nog niet beschikbaar waren.

Met de enorme hoeveelheid beveiligingsgegevens die nu beschikbaar is, is een big data-architectuur die schaalbaar gegevensbeheer, snelle pivoting en het gebruik van geavanceerde datawetenschappelijke algoritmen voor snelle query's en visualisatie mogelijk maakt, essentieel.

3. Voorspelbare prijzen voor logboekopname

Door specifieke logboekbewaartermijnen in te stellen, kunt u uw uitgaven optimaliseren door onnodige logboeken automatisch te verwijderen. Door per type en bron te specificeren hoe lang logboeken moeten worden bewaard, kunnen organisaties opslagruimte vrijmaken, voorspelbare uitgaven garanderen en voorkomen dat er buitensporige hoeveelheden gegevens en de bijbehorende kosten worden opgebouwd.

Als u bijvoorbeeld uw firewall upgradet, kan het aantal logboekvermeldingen vertienvoudigen. Bij een op verbruik gebaseerde prijsstelling zouden uw SIEM-licentiekosten dienovereenkomstig stijgen. Met een vast tariefmodel kunt u echter gegevens uit alle bronnen opnemen en binnen uw budget blijven zonder dat u gegevensbronnen hoeft te selecteren.

4. Verrijking van gebruikers- en activacontext

Kies een SIEM-oplossing die een hoge mate van verrijking biedt en bruikbare inzichten geeft op basis van de gegevens die u verzamelt. Dankzij de vooruitgang in de datawetenschap kunnen veel inzichten nu automatisch door het SIEM-systeem worden gecorreleerd, zoals:

- Gratis integratie en correlatie van dreigingsinformatie

- Dynamische peergroepering

- Koppeling van IP-adressen aan gebruikersgegevens, apparaten en tijdlijnen

- Het bijhouden van eigendom van bedrijfsmiddelen

- Het koppelen van gebruikers- en machinetypes aan activiteiten

- Het identificeren van serviceaccounts

- Persoonlijke e-mailadressen koppelen aan werknemers

- Activiteiten van badgingstations koppelen aan gebruikersaccounts en tijdlijnen

5. Gebruikers- en gedragsentiteitsanalyse (UEBA)

Een modern SIEM-systeem moet automatisch gedragsbaselines vaststellen door middel van machine learning, statistische analyse en gedragsmodellering, ook wel user and entity behavior analytics (UEBA). Zodra normaal gedrag is beoordeeld, kan UEBA risicoscores toekennen aan ongebruikelijke activiteiten, waarbij acties en gedragingen die bepaalde drempels overschrijden, worden gemarkeerd.

Als een gebruiker bijvoorbeeld gewoonlijk inlogt vanuit de VS en plotseling inlogt vanuit China, kan dit wijzen op een potentiële veiligheidsdreiging.

In een modern SIEM-systeem worden entiteiten zoals gebruikers, IP-adressen en apparaten automatisch in categorieën ingedeeld op basis van hun gedrag en kenmerken. Deze functie past zich aan naarmate uw netwerk verandert en helpt u uw beveiliging scherp te houden door vergelijkbare entiteiten met vergelijkbare patronen te herkennen. Beveiligingsanalisten gebruiken deze functie om ongebruikelijke activiteiten op te sporen en te begrijpen wat een beveiligingsrisico kan zijn in het steeds veranderende netwerk.

Moderne SIEM's zijn ook uitstekend geschikt om serviceaccounts in de gaten te houden, die uw interne applicaties uitvoeren maar het doelwit kunnen zijn van aanvallen of misbruik. Door nauwlettend te monitoren hoe deze accounts worden gebruikt, kunnen SIEM's vreemd gedrag opsporen dat erop kan wijzen dat iemand ermee knoeit. Deze waakzaamheid helpt de beveiliging rond deze krachtige accounts te verscherpen, zodat ze zich gedragen zoals verwacht en voldoen aan uw beveiligingsbeleid.

6. Geautomatiseerde tracking van laterale bewegingen

Door analyse van eerdere incidenten en het MITRE ATT&CK-raamwerk weten we dat meer dan 80% van de aanvallen gepaard gaat met laterale bewegingen. Dit houdt in dat aanvallers proberen detectie te omzeilen of toegang te krijgen tot belangrijkere privileges door inloggegevens te wijzigen en naar hoogwaardige IP-adressen en activa te verhuizen. Uw SIEM moet in staat zijn om dergelijke bewegingen van begin tot eind te volgen door gerelateerde gebeurtenissen uit verschillende logbronnen aan elkaar te koppelen.

7. Beter beveiligingsinformatiemodel

Oudere SIEM's zijn vaak gebaseerd op een beveiligingsmodel dat uitgaat van afzonderlijke gebeurtenissen. Het handmatig omzetten van een reeks gebeurtenissen in een gestructureerde gedragstijdlijn kan ontzettend tijdrovend zijn. Voor meer geavanceerde analyses moeten beveiligingsgegevens worden opgeslagen in een praktisch formaat, zoals een tijdlijn die het volledige bereik van elke bewaakte gebruiker en entiteit omvat.

8. Vooraf opgestelde incidenttijdlijnen

Onderzoek met een legacy SIEM omvat doorgaans complexe query's en veel handmatige gegevensconsolidatie met behulp van basistools zoals teksteditors. Dit proces vereist veel tijd, diepgaande beveiligingskennis, beheersing van query-talen en het vermogen om de gegevens te interpreteren. Met een schat aan verrijkte gegevens in een geschikt informatiemodel kan een modern SIEM alle relevante contexten weergeven in een gebruiksvriendelijke interface.

9. Prioritering van incidenten

De hoeveelheid gegevens die beveiligingscentra moeten analyseren, is overweldigend. Het is niet ongebruikelijk dat grote organisaties dagelijks honderden miljoenen logboekvermeldingen genereren.

Een modern SIEM is ontworpen om deze gegevens te doorzoeken en de signaal-ruisverhouding effectief te verminderen, zodat uw team zich alleen hoeft te concentreren op gebeurtenissen die abnormaal gedrag vertonen. Dit is cruciaal voor robuuste beveiliging, efficiënte prestaties van het personeel en kostenbeheersing.

10. Automatisering van de workflow voor dreigingsdetectie, onderzoek en respons

SIEM-leveranciers kunnen verschillende termen gebruiken voor deze functionaliteit, die twee belangrijke gebieden omvat:

- Automatisering: Codificeer de beste reacties op specifieke soorten bedreigingen met behulp van responsplaybooks, zorg voor workflowautomatisering bovenop uw orchestration-infrastructuur en maak automatisering van de respons op bedreigingen mogelijk om vermoeidheid bij het personeel te verminderen.

- Orchestratie: Implementeer vooraf gebouwde connectoren in uw IT- en beveiligingsinfrastructuur zonder dat u zelf scripts hoeft te schrijven, en beheer eenvoudig de gegevensstroom naar en vanuit uw systemen, zoals toegangsbeheersystemen, firewalls, e-mailservers, netwerktoegangscontrollers en andere beheertools.

Een geavanceerde oplossing voor beveiligingsautomatisering, orkestratie en respons kan uw hoogopgeleide analisten de ruimte geven om playbooks te maken, terwijl junior analisten deze kunnen uitvoeren. Dit resulteert in een snellere gemiddelde oplostijd en minder fulltime medewerkers.

De toonaangevende AI SIEM in de sector

Richt je in realtime op bedreigingen en stroomlijn de dagelijkse werkzaamheden met 's werelds meest geavanceerde AI SIEM van SentinelOne.

Vraag een demo aanWat is een logboekbeheersysteem?

Een logboekbeheersysteem verzamelt, sorteert en slaat logboekgegevens en gebeurtenislogboeken uit verschillende bronnen op één centrale locatie op. Met logboekbeheersystemen kunnen IT-teams, DevOps- en SecOps-professionals één centraal punt instellen voor toegang tot alle relevante netwerk- en applicatiegegevens.

De gegevens moeten onmiddellijk doorzoekbaar zijn, wat betekent dat het IT-team gemakkelijk toegang heeft tot de gegevens die ze nodig hebben om beslissingen te nemen over:

- Netwerkstatus

- Toewijzing van middelen

- Beveiligingsbeheertools

Logboekbeheer helpt bij het bepalen van:

- De gegevens en informatie die IT moet loggen

- Het formaat waarin IT dit moet loggen

- De periode waarin IT de loggegevens moet bewaren

- Hoe gegevens moeten worden verwijderd of vernietigd wanneer deze niet langer nodig zijn

Logboekbeheer omvat verschillende belangrijke stappen:

- Het proces begint met het verzamelen van loggegevens uit verschillende bronnen binnen de organisatie.

- De verzamelde logboeken worden vervolgens gecentraliseerd op één locatie, waardoor het beheer en de beoordeling van de gegevens eenvoudiger worden.

- Logboeken moeten soms worden geherstructureerd of opnieuw worden geformatteerd om ze in overeenstemming te brengen met de normen van de organisatie of om de analyse te vereenvoudigen. Deze stap zorgt ervoor dat de gegevens consistent en beter interpreteerbaar zijn.

- Na transformatie kunnen de loggegevens worden geanalyseerd en gevisualiseerd. Deze transformatie helpt bij het identificeren van patronen, het detecteren van afwijkingen en het verkrijgen van inzichten uit de gegevens.

- Logs worden gedurende een bepaalde periode bewaard ter ondersteuning van doorlopende analyse en vervolgens gearchiveerd voor naleving en historische referentie.

Wat zijn de 5 belangrijkste kenmerken van een logboekbeheeroplossing?

De vijf belangrijkste kenmerken van een logbeheeroplossing zijn:

1. Gegevensverzameling

Logbeheeroplossingen zijn bedreven in het aggregeren van loggegevens uit verschillende bronnen. Dit proces integreert naadloos logs van meerdere eindpunten en andere kritieke infrastructuurcomponenten, wat resulteert in een gecentraliseerde gegevensopslagplaats.

De mogelijkheid om gegevens uit meerdere bronnen te verzamelen, zorgt voor een uitgebreid en uniform overzicht van systeemactiviteiten, waardoor potentiële beveiligingsincidenten en operationele afwijkingen gemakkelijker kunnen worden geïdentificeerd.

2. Gegevensnormalisatie

Deze functie is cruciaal binnen logboekbeheer en omvat de nauwgezette transformatie van ruwe logboekgegevens naar een gestandaardiseerd formaat. Deze functie omvat:

- Ingewikkelde parsing

- Structurering

- Codering van de logboeken

Dit proces zorgt voor uniformiteit tussen verschillende logboektypes en -bronnen. Door uiteenlopende logboekformaten om te zetten in een samenhangend schema, verhoogt normalisatie de efficiëntie van latere analyses en correlaties aanzienlijk, waardoor het systeem patronen, afwijkingen en indicatoren van compromittering effectief kan herkennen.

3. Doorzoekbaarheid

Een geavanceerd logboekbeheersysteem biedt geavanceerde zoek- en filtermogelijkheden om grote hoeveelheden logboekgegevens efficiënt te verwerken. Dankzij de doorzoekbaarheid kunnen gebruikers complexe zoekopdrachten uitvoeren, Booleaanse operatoren gebruiken en veelzijdige filters toepassen om snel relevante informatie te extraheren.

Verbeterde doorzoekbaarheid is van cruciaal belang voor het opsporen van specifieke gebeurtenissen, het uitvoeren van grondige onderzoeken en het uitvoeren van forensische analyses binnen uitgebreide datasets, waardoor een snelle respons op incidenten en detectie van bedreigingen mogelijk wordt.

4. Bewaring en archivering

Bewaar- en archiveringsfunctionaliteiten zijn cruciaal om te zorgen voor strikte naleving van wettelijke voorschriften en het beleid van de organisatie inzake de opslag van loggegevens. Dit proces omvat:

- Implementatie van robuust beleid voor gegevensbewaring dat de duur van de bewaring van logbestanden regelt

- Mechanismen voor het archiveren van gegevens voor langdurige opslag

Effectieve strategieën voor bewaring stellen organisaties in staat om historische gegevens te bewaren voor auditdoeleinden, naleving van regelgeving en uitgebreide analytische vereisten, waardoor het algemene gegevensbeheer wordt versterkt.

5. Rapportage en dashboards

Rapportage- en dashboardfuncties genereren gedetailleerde rapporten en dynamische visualisaties die bruikbare inzichten bieden in systeemprestaties, beveiligingsgebeurtenissen en nalevingsstatus. Deze tools omvatten:

- Aanpasbare dashboards

- Grafische weergaven van datatrends

- Geautomatiseerde functies voor het genereren van rapporten

Deze functionaliteiten ondersteunen weloverwogen besluitvorming en proactief beveiligingsbeheer door gebruikers in staat te stellen realtime statistieken te monitoren, historische gegevens te analyseren en uitgebreide visuele en tekstuele samenvattingen van logboekactiviteiten te maken.

Verschil tussen SIEM en logboekbeheer

SIEM-systemen zijn gericht op beveiliging en integreren functies zoals SIM, SEM en correlatie van beveiligingsgebeurtenissen (SEC). Ze verzamelen en analyseren logboekgegevens uit verschillende bronnen in realtime en detecteren indicatoren van compromittering (IOC's) en potentiële bedreigingen snel op te sporen om de gemiddelde detectietijd (MTTD) te verkorten en de beveiliging te verbeteren.

Logbeheeroplossingen richten zich daarentegen op het verzamelen, opslaan en indexeren van loggegevens voor uitgebreide historische analyse, die wordt gebruikt voor naleving en forensische doeleinden. Hoewel ze niet beschikken over de geavanceerde analysefuncties van SIEM-systemen, zijn ze vereist voor naleving van regelgeving en helpen ze beveiligingsanalisten bij het beheren en analyseren van logboeken.

Terwijl SIEM-oplossingen uitblinken in realtime verwerking en schaalbaarheid, kunnen logboekbeheersystemen moeite hebben met het snel ophalen van gegevens vanwege de grote hoeveelheden die ze verwerken, wat van invloed kan zijn op de snelle toegang die nodig is voor onderzoeken of naleving.

Beide systemen zijn nodig voor een robuuste cyberbeveiligingsstrategie en vullen elkaar aan.

SIEM versus logboekbeheer: wat zijn de belangrijkste verschillen?

Hieronder vindt u een vergelijkende tabel met de belangrijkste verschillen tussen SIEM en logboekbeheer.

| FUNCTIES | SIEM | Logboekbeheer |

|---|---|---|

| Primaire functie | Realtime detectie van bedreigingen en incidentrespons | Verzameling, opslag en indexering van loggegevens |

| Gegevensverzameling | Aggregeert loggegevens uit een breed scala aan bronnen | Verzamelt loggegevens uit verschillende bronnen |

| Gegevensanalyse | Geavanceerde realtime analyse, gebeurteniscorrelatie en dreigingsdetectie | Basis logboekanalyse, vaak zonder realtime mogelijkheden |

| Realtime monitoring | Ja, inclusief realtime monitoring en waarschuwingen | Geen realtime monitoring; richt zich op historische gegevens |

| Gebeurteniscorrelatie | Voert geavanceerde gebeurteniscorrelatie en -analyse uit | Beperkte of geen mogelijkheden voor gebeurteniscorrelatie |

| Incidentrespons | Biedt tools voor onmiddellijke reactie op gedetecteerde bedreigingen | Geen directe functies voor incidentrespons |

| Zoeken en filteren | Geavanceerde zoekmogelijkheden met realtime waarschuwingen | Robuuste zoek- en filterfuncties voor historische logboeken |

| Gegevensnormalisatie | Ja, normaliseert gegevens voor consistentie en integratie | Basisnormalisatie, indien van toepassing |

| Bewaring en archivering | Ondersteunt naleving van langdurige gegevensbewaring | Richt zich op opslag en archivering voor naleving |

| Schaalbaarheid | Schaalbaar met realtime verwerkingsmogelijkheden | Kan bottlenecks ondervinden bij grote hoeveelheden gegevens |

| Gebruiksscenario's | Proactieve detectie van bedreigingen, beheer van beveiligingsincidenten | Forensische analyse, naleving van regelgeving |

| Visualisatie en rapportage | Biedt dashboards en gedetailleerde rapporten voor inzichten | Biedt basisrapportage- en visualisatiemogelijkheden |

SIEM versus logboekbeheer: hoe maak je een keuze?

Bij het kiezen tussen SIEM- en logboekbeheeroplossingen hangt de keuze vaak af van de specifieke beveiligings- en operationele behoeften van de organisatie.

Wanneer kiest u voor SIEM?

- Real-time beveiligingsmonitoring en incidentrespons

- Gebruiksscenario: Organisaties in sectoren zoals de financiële sector en de gezondheidszorg die met gevoelige gegevens werken, hebben behoefte aan onmiddellijke detectie van bedreigingen en responsmogelijkheden.

- Scenario: SIEM-systemen detecteren meerdere mislukte inlogpogingen vanaf één IP-adres en geven onmiddellijk een waarschuwing af voor verder onderzoek.

- Geavanceerde detectie van bedreigingen

- Gebruiksscenario: Omgevingen waarin complexe aanvalspatronen, zoals brute-force-aanvallen of gegevensdiefstal, moeten worden geïdentificeerd en beperkt.

- Scenario: SIEM correleert logboeken van netwerkapparaten, servers en applicaties om afwijkingen en geavanceerde bedreigingen te detecteren. De geavanceerde algoritmen van het systeem analyseren patronen en gebeurtenissen om bruikbare inzichten te bieden, waardoor proactief bedreigingsbeheer mogelijk wordt.

Wanneer kiezen voor logboekbeheer?

- Uitgebreide verzameling en opslag van loggegevens

- Gebruiksscenario: Organisaties die logboeken uit verschillende bronnen moeten verzamelen en bewaren voor operationele inzichten en naleving.

- Scenario: Een cloudserviceprovider gebruikt logboekbeheertools om logboeken van verschillende applicaties en infrastructuurcomponenten te verzamelen. Deze keuze helpt bij het monitoren van prestaties, het oplossen van applicatiestoringen en het genereren van nalevingsrapporten.

- Historische gegevensanalyse voor naleving en probleemoplossing:

- Gebruiksscenario: IT-teams hebben een gecentraliseerde opslagplaats voor historische loggegevens nodig om de oorzaak van problemen te analyseren en de systeemprestaties in de loop van de tijd te monitoren.

- Scenario: Logbeheertools bekijken historische logs nadat een applicatie er niet in is geslaagd de oorzaak van een probleem te analyseren. Bovendien worden logs gedurende langere tijd bewaard om te voldoen aan de regelgeving in de sector en audits te vergemakkelijken.

SIEM en logboekbeheer combineren voor betere beveiliging

De integratie van SIEM- en logboekbeheeroplossingen is cruciaal voor organisaties die hun beveiliging willen versterken in de complexe bedreigingsomgeving van vandaag. Kies een platform dat deze functies effectief combineert, zoals SentinelOne’s Singularity™ AI SIEM en Cloud Security-aanbod van SentinelOne zijn essentieel.

De AI-gestuurde SIEM van SentinelOne omvat:

- Autonome Security Operations Centers (SOC's) stellen organisaties in staat om bedreigingen met machinesnelheid te detecteren en erop te reageren.

- Het Singularity™ Data Lake biedt uitgebreide zichtbaarheid op endpoints, cloud, netwerk en identiteit, waardoor alle gegevensbronnen uitgebreid kunnen worden gemonitord en geanalyseerd.

- De automatisering van onderzoeks- en responsprocessen door het platform, een belangrijke efficiëntiefactor, verkort de gemiddelde responstijd (MTTR) op incidenten, waardoor beveiligingsteams zich kunnen concentreren op strategische taken in plaats van op handmatige handelingen.

Naast SIEM-mogelijkheden bieden de cloudbeveiligingsoplossingen van SentinelOne een robuust raamwerk voor het beheer van cloudbeveiliging en compliance. Door cloudbeveiligingsbeheer (CSPM) met SIEM-functionaliteiten kunnen organisaties efficiënt verkeerde configuraties aanpakken en de compliance in hun cloudomgevingen beoordelen. Deze gecombineerde aanpak levert realtime analyses en bruikbare inzichten op, waardoor organisaties een proactieve beveiligingsstatus kunnen handhaven.

Door te kiezen voor een oplossing als SentinelOne, die de voordelen van zowel SIEM als logboekbeheer combineert, kunnen organisaties:

- De detectie van bedreigingen verbeteren

- De respons op incidenten stroomlijnen en

- Hun beveiligingsstatus effectief beheren in verschillende omgevingen.

Deze allesomvattende aanpak versterkt de verdediging tegen geavanceerde cyberdreigingen en voldoet aan de operationele behoeften van moderne DevOps- en IT-teams.

Singularity™ AI SIEM

Richt je in realtime op bedreigingen en stroomlijn de dagelijkse werkzaamheden met 's werelds meest geavanceerde AI SIEM van SentinelOne.

Vraag een demo aanConclusie

Inzicht in de verschillen tussen logboekbeheer en SIEM is essentieel om de juiste oplossing voor uw bedrijf te kiezen. In deze blog worden de rollen en verschillen tussen de oplossingen benadrukt, waarbij wordt gewezen op hun gelijke belang voor effectieve dreigingsdetectie en beveiligingsmonitoring.

Onthoud dat logbeheeroplossingen en SIEM's verschillende problemen oplossen. Logbeheer kan logs bewaren en meerdere mislukte aanmeldingen weergeven, terwijl SIEM's u waarschuwen voor verdachte activiteiten en inbreuken helemaal voorkomen. Bovendien kunnen logboekbeheertools worden beheerd door IT-beheerders. Het opzetten van een SIEM vereist ook veel vaardigheden, waardoor u cybersecurityspecialisten moet inhuren om aangepaste regels, intelligente dashboards enz. te maken.

De integratie van beide systemen is essentieel voor een alomvattende aanpak van cybersecurity. Om de details te begrijpen, een demo inplannen om te zien hoe SentinelOne uw beveiligingsstrategie kan verbeteren met realtime monitoring en robuust logboekbeheer.

FAQs

Logbeheer omvat het verzamelen, opslaan en analyseren van loggegevens om naleving en operationele efficiëntie te waarborgen. SIEM biedt realtime detectie van bedreigingen en incidentrespons door logs en beveiligingsgebeurtenissen gezamenlijk te analyseren.

Nee, SIEM kan logboekbeheer niet vervangen, net zomin als logboekbeheer SIEM kan vervangen. Beide hebben een eigen functie binnen het beveiligingskader van een organisatie en zijn essentieel voor een uitgebreid cyberbeveiligingsbeheer.

SIEM vertrouwt op Syslog voor het verzenden en ontvangen van logberichten uit verschillende bronnen. Inzicht in de rol van Syslog is essentieel om het volledige potentieel van SIEM-systemen te begrijpen.

Het belangrijkste voordeel van SIEM ten opzichte van een standaard logverzamelaar is de mogelijkheid om loggegevens in realtime te correleren en te analyseren voor geavanceerde dreigingsdetectie en incidentrespons, in plaats van alleen opslag en opvraging.

SIEM verwijst naar de technologie voor dreigingsdetectie en -analyse, terwijl beheerde SIEM deze technologieën omvat, evenals doorlopend beheer, monitoring en ondersteuning door een externe dienstverlener.