Beveiligingslekken zijn zwakke plekken die door aanvallers kunnen worden misbruikt om systemen en gegevens te compromitteren. In onze gids worden de verschillende soorten kwetsbaarheden, hun mogelijke impact op organisaties en het belang van kwetsbaarheidsbeheer besproken.

Lees meer over veelvoorkomende bronnen van kwetsbaarheden, waaronder softwarefouten en verkeerde configuraties, en ontdek best practices voor het identificeren, beoordelen en beperken van deze risico's. Blijf op de hoogte van de nieuwste trends op het gebied van kwetsbaarheidsbeheer en hoe u de beveiliging van uw organisatie kunt versterken.

Hoe bedrijven zich kunnen beschermen tegen softwarekwetsbaarheden

Hoe bedrijven zich kunnen beschermen tegen softwarekwetsbaarheden

Om zich te beschermen tegen beveiligingskwetsbaarheden moeten bedrijven best practices voor cyberbeveiliging volgen. Dit kan de volgende maatregelen omvatten:

- Voer regelmatig beveiligingsaudits en -beoordelingen uit om kwetsbaarheden te identificeren en te prioriteren.

- Implementeer een robuust patchbeheerprogramma om ervoor te zorgen dat alle software en systemen up-to-date zijn met de nieuwste beveiligingspatches en fixes.

- Gebruik kwetsbaarheidsscanners en andere beveiligingstools om kwetsbaarheden snel te identificeren en te verhelpen.

- Train medewerkers in het identificeren en melden van potentiële kwetsbaarheden en implementeer een proces voor het reageren op gemelde kwetsbaarheden.

- Werk samen met een betrouwbare beveiligingspartner of een managed security service provider om kwetsbaarheden in uw omgeving te helpen identificeren en verminderen.

- Voer regelmatig penetratietests uit om realistische aanvallen te simuleren en kwetsbaarheden in uw omgeving te identificeren en te verhelpen.

- Implementeer robuuste toegangscontroles en authenticatiemechanismen om ongeoorloofde toegang tot uw systemen en gegevens te voorkomen.

Welke soorten kwetsbaarheden worden tegen ondernemingen gebruikt?

Enkele van de bekendste kwetsbaarheden die voor beveiligingsinbreuken worden gebruikt, zijn:

- SQL-injectie: deze kwetsbaarheid stelt een aanvaller in staat om kwaadaardige SQL-code in een database te injecteren om toegang te krijgen tot gevoelige gegevens of om de database te manipuleren.

- Cross-site scripting (XSS): Deze kwetsbaarheid stelt een aanvaller in staat om kwaadaardige JavaScript-code in een website te injecteren om gebruikersgegevens te stelen of andere kwaadaardige acties uit te voeren.

- Remote code execution (RCE): Deze kwetsbaarheid stelt een aanvaller in staat om willekeurige code op een extern systeem uit te voeren, ongeoorloofde toegang te verkrijgen of andere kwaadaardige acties uit te voeren.

- Niet-gevalideerde invoer: Deze kwetsbaarheid stelt aanvallers in staat om kwaadaardige invoer te verstrekken aan een website of applicatie, beveiligingscontroles te omzeilen of willekeurige code uit te voeren.

- Onbeveiligde inloggegevens: Deze kwetsbaarheid doet zich voor wanneer gevoelige gegevens, zoals gebruikersnamen en wachtwoorden, onbeveiligd worden opgeslagen, waardoor aanvallers er gemakkelijk toegang toe kunnen krijgen.

- Onbeveiligde netwerken: Deze kwetsbaarheid doet zich voor wanneer netwerken niet correct zijn geconfigureerd of beschermd door firewalls of andere beveiligingsmaatregelen, waardoor aanvallers gemakkelijk toegang kunnen krijgen.

- Onbeveiligde apparaten: Deze kwetsbaarheid doet zich voor wanneer apparaten, zoals laptops en mobiele telefoons, niet goed beveiligd zijn, waardoor aanvallers er gemakkelijk toegang toe kunnen krijgen en gevoelige gegevens kunnen stelen.

Enkele voorbeelden van kwetsbare software die werd gebruikt om bedrijven te compromitteren, zijn:

- Adobe Flash: deze software werd veel gebruikt op internet, maar stond ook bekend als kwetsbaar voor verschillende beveiligingslekken, waaronder buffer overflow- en heap overflow-aanvallen.

- Microsoft Windows: dit besturingssysteem is het meest gebruikte ter wereld, maar het is ook het doelwit geweest van talrijke beveiligingslekken, waaronder het op afstand uitvoeren van code en kwetsbaarheden voor privilege-escalatie.

- Apache Web Server: Deze webserversoftware wordt veel gebruikt op internet, maar is ook het doelwit geweest van beveiligingslekken, waaronder cross-site scripting en cross-site request forgery-aanvallen.

- Oracle Database: Deze databasesoftware wordt veel gebruikt door bedrijven, maar is ook het doelwit geweest van beveiligingslekken, waaronder SQL-injectie en privilege-escalatieaanvallen.

- Adobe Acrobat Reader: Deze software wordt veel gebruikt voor het bekijken van PDF-bestanden, maar is ook het doelwit geweest van beveiligingslekken, waaronder uitvoering van externe code en heap overflow-aanvallen.

- Java: Deze programmeertaal wordt veel gebruikt voor het ontwikkelen van webapplicaties, maar is ook het doelwit geweest van beveiligingslekken, waaronder cross-site scripting en aanvallen waarbij op afstand code wordt uitgevoerd.

- PHP: Deze programmeertaal wordt veel gebruikt voor het ontwikkelen van webapplicaties, maar is ook het doelwit geweest van beveiligingslekken, waaronder SQL-injectie en cross-site scripting-aanvallen.

Een van de meest misbruikte kwetsbaarheden in het wild is CVE-2017-0199, een kwetsbaarheid voor het uitvoeren van externe code in Microsoft Office waarmee aanvallers kwaadaardige code kunnen uitvoeren op het systeem van het slachtoffer. Deze kwetsbaarheid is misbruikt door verschillende ransomwaregroepen, waaronder Ryuk, Emotet en Dridex malwarefamilies.

Waarom is het belangrijk om kwetsbare software te patchen?

Als CISO is het belangrijk om prioriteit te geven aan het patchen van kwetsbare software om uw organisatie te beschermen tegen beveiligingsinbreuken, te voldoen aan industrienormen, wettelijke aansprakelijkheid te vermijden en de algehele beveiligingsstatus te verbeteren. Dit kan betekenen dat u een patchbeheerprogramma moet implementeren dat regelmatig controleert op beveiligingspatches voor alle software die binnen de organisatie wordt gebruikt en deze installeert. Het kan ook betekenen dat u moet samenwerken met andere afdelingen, zoals het IT-team, om ervoor te zorgen dat patches snel en consistent worden toegepast. Daarnaast kan het ook betekenen dat het beveiligingslandschap wordt gemonitord en dat men op de hoogte blijft van de nieuwste bedreigingen en kwetsbaarheden om potentiële risico's te identificeren en aan te pakken zodra deze zich voordoen.

Samenvattend is het patchen van kwetsbare software om verschillende redenen belangrijk:

- Ter bescherming tegen beveiligingsinbreuken: Door kwetsbare software te patchen, kunnen organisaties zich beschermen tegen beveiligingsinbreuken, zoals gegevensdiefstal, ransomware-aanvallen en andere vormen van cybercriminaliteit. In 2017 maakte de WannaCry-ransomwareaanval bijvoorbeeld gebruik van een kwetsbaarheid in het Microsoft Windows-besturingssysteem om gegevens te versleutelen en losgeld te eisen.

- Om te blijven voldoen aan industrienormen: Veel industrieën hebben specifieke nalevingsnormen die organisaties verplichten om kwetsbare software tijdig te patchen. De Payment Card Industry Data Security Standard (PCI DSS) vereist bijvoorbeeld dat organisaties binnen 30 dagen na release beveiligingspatches toepassen om zich te beschermen tegen beveiligingsinbreuken.

- Om wettelijke aansprakelijkheid te voorkomen: Als organisaties nalaten kwetsbare software te patchen, kunnen ze wettelijk aansprakelijk worden gesteld voor eventuele beveiligingsinbreuken die hierdoor ontstaan. In 2018 oordeelde een Amerikaanse rechtbank bijvoorbeeld dat Target aansprakelijk was voor een datalek omdat het naliet een bekende kwetsbaarheid in zijn betaalkaartsysteem te patchen.

- Om de algehele beveiliging te verbeteren: Door kwetsbare software te patchen, kunnen organisaties hun algehele beveiliging verbeteren door het aantal potentiële aanvalsvectoren te verminderen en het risico op compromittering te verkleinen. Door bijvoorbeeld software zoals Adobe Flash, Microsoft Windows en Apache Web Server te patchen, kunnen organisaties zich beschermen tegen een breed scala aan beveiligingskwetsbaarheden, waaronder buffer overflow, heap overflow en aanvallen waarbij op afstand code wordt uitgevoerd.

Hoe kunnen kwetsbaarheden worden geprioriteerd?

Het aantal Common Vulnerabilities and Exposures (CVE's) dat elk jaar wordt ingediend, varieert, maar is de afgelopen jaren toegenomen. In 2020 werden meer dan 24.000 CVE's ingediend, een aanzienlijke stijging ten opzichte van voorgaande jaren. Deze trend zal zich waarschijnlijk voortzetten naarmate het aantal verbonden apparaten en de hoeveelheid gevoelige gegevens die online wordt gedeeld, toeneemt.

Het Common Vulnerability Scoring System (CVSS) is een veelgebruikte schaal voor het meten van de ernst van kwetsbaarheden. Deze schaal maakt gebruik van een reeks meetcriteria om de potentiële impact van een kwetsbaarheid te bepalen, zoals het type aanval, de kans op succesvolle exploitatie en de impact op vertrouwelijkheid, integriteit en beschikbaarheid.

De CVSS-schaal gebruikt een score van 0 tot 10, waarbij 0 het minst ernstig is en 10 het meest ernstig. Een kwetsbaarheid met een score van 0,1 wordt bijvoorbeeld als laag ernstig beschouwd, terwijl een kwetsbaarheid met een score van 9,0 als kritiek ernstig wordt beschouwd. De CVSS-score kan organisaties helpen bij het prioriteren van patching en risicobeperkende maatregelen op basis van de potentiële impact van een kwetsbaarheid.

Enkele voorbeelden van CVSS 10-kwetsbaarheden, die als het ernstigst worden beschouwd, zijn:

- De Heartbleed-kwetsbaarheid in OpenSSL stelt aanvallers in staat om toegang te krijgen tot gevoelige gegevens, zoals wachtwoorden en privésleutels, vanaf een kwetsbare server.

- De WannaCry ransomware-aanval maakte gebruik van een kwetsbaarheid in Microsoft Windows om bestanden te versleutelen en losgeld te eisen.

- De BlueKeep kwetsbaarheid in Microsoft Windows stelt aanvallers in staat om op afstand willekeurige code uit te voeren op een kwetsbaar systeem.

- De Shellshock-kwetsbaarheid in Bash stelt aanvallers in staat om willekeurige code uit te voeren en ongeoorloofde toegang tot een systeem te verkrijgen.

- De EternalBlue kwetsbaarheid in Microsoft Windows stelt aanvallers in staat om op afstand willekeurige code uit te voeren en malware over een netwerk te verspreiden.

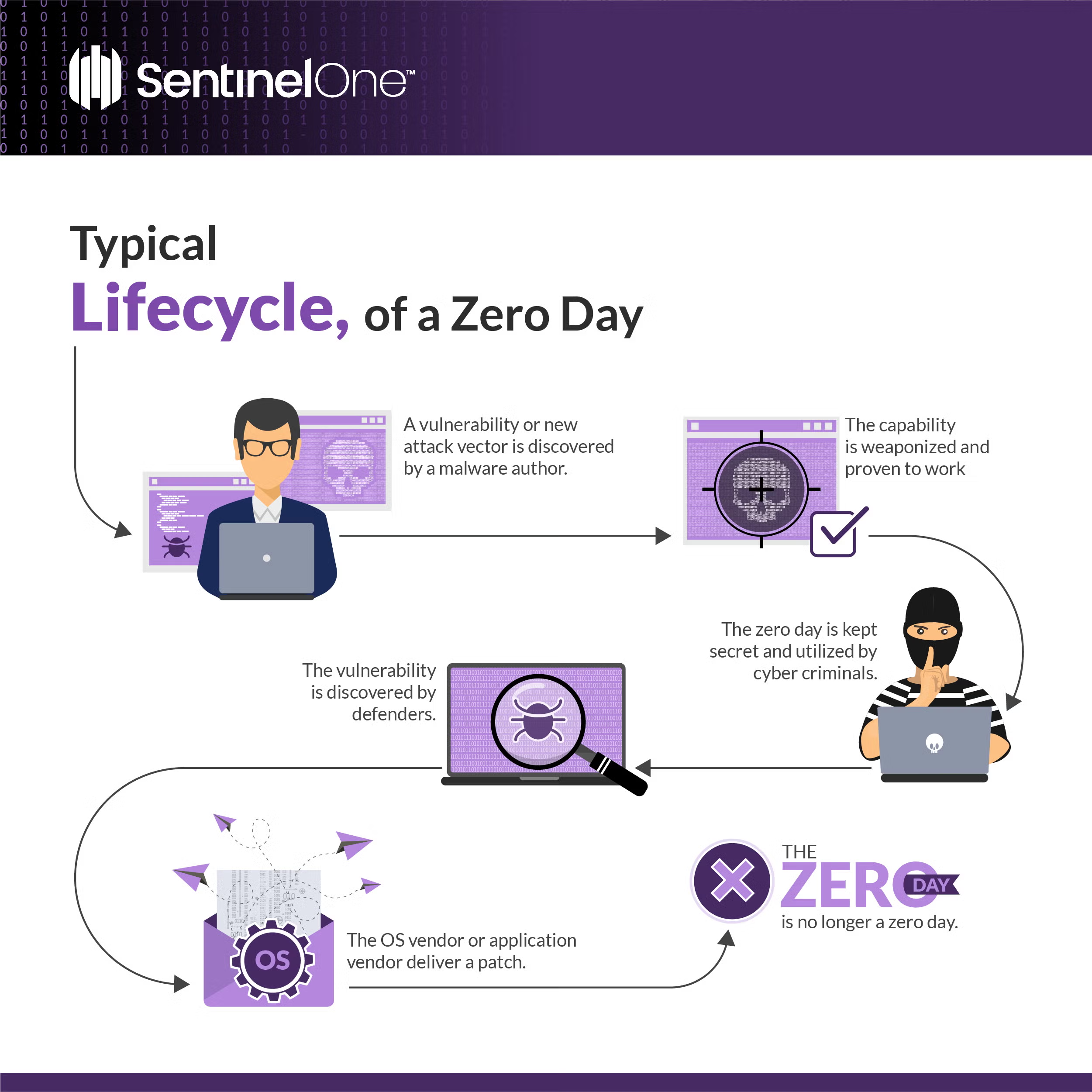

Wat is een zero-day kwetsbaarheid?

Een zero-day kwetsbaarheid is een beveiligingslek dat nog niet is ontdekt of openbaar is gemaakt. Dit betekent dat aanvallers misbruik kunnen maken van de kwetsbaarheid voordat deze is gepatcht of verholpen, waardoor ze ongeoorloofde toegang kunnen krijgen tot systemen of netwerken. Zero-day kwetsbaarheden zijn bijzonder gevaarlijk omdat ze onbekend zijn bij de slachtoffers en daarom moeilijk te beveiligen zijn.

Is malware een bedreiging of een kwetsbaarheid?

Malware is eerder een soort bedreiging dan een kwetsbaarheid. Een kwetsbaarheid is een zwakke plek in een systeem of netwerk die door een aanvaller kan worden misbruikt om ongeoorloofde toegang te verkrijgen of schade aan te richten. Malware daarentegen is een soort kwaadaardige software die is ontworpen om kwetsbaarheden te misbruiken om een systeem of netwerk te compromitteren. Malware kan dus weliswaar gebruikmaken van kwetsbaarheden om toegang te krijgen tot een systeem of netwerk, maar is zelf geen kwetsbaarheid.

Het is moeilijk te zeggen wat gevaarlijker is, malware of een kwetsbaarheid, omdat dit afhankelijk is van de specifieke situatie. Zonder een kwetsbaarheid zou malware een systeem of netwerk niet kunnen compromitteren. Aan de andere kant zouden aanvallers zonder malware geen misbruik kunnen maken van kwetsbaarheden om toegang te verkrijgen. Wat de potentiële impact betreft, kan malware aanzienlijke schade toebrengen aan een systeem of netwerk, zoals het stelen van gegevens, het versleutelen van bestanden of het verstoren van de werking. Kwetsbaarheden hebben daarentegen misschien geen directe invloed op een systeem of netwerk, maar ze kunnen het wel gevoeliger maken voor aanvallen. Over het algemeen vormen malware en kwetsbaarheden ernstige bedreigingen voor de cyberveiligheid en moeten ze worden aangepakt als onderdeel van een uitgebreide beveiligingsstrategie.

Ontketen AI-aangedreven cyberbeveiliging

Verhoog uw beveiliging met realtime detectie, reactiesnelheid en volledig overzicht van uw gehele digitale omgeving.

Vraag een demo aanConclusie

Het risico van kwetsbaarheden in software kan worden verminderd door regelmatig patches en updates toe te passen en door veilige ontwikkelingspraktijken te implementeren. Het is echter onwaarschijnlijk dat het risico ooit volledig zal worden geëlimineerd, aangezien aanvallers voortdurend nieuwe kwetsbaarheden ontdekken en misbruiken. Het is belangrijk dat organisaties voortdurend controleren op kwetsbaarheden en effectieve mitigatiestrategieën implementeren om hun risico te minimaliseren.

Veelgestelde vragen over beveiligingsrisico's

Een beveiligingslek is een fout of zwakke plek in software, hardware of processen die aanvallers kunnen misbruiken om ongeoorloofde toegang te verkrijgen of schade aan te richten. Het kan gaan om een programmeerfout, een verkeerde configuratie of een ontbrekende patch. Als kwetsbaarheden niet worden aangepakt, openen ze de deur voor malware, gegevensdiefstal of verstoring van de dienstverlening. Door ze snel op te sporen en te verhelpen, blijven systemen veiliger en betrouwbaarder.

Bufferoverflows stellen aanvallers in staat om willekeurige code uit te voeren door geheugenbuffers te overschrijden. Injectiefouten, zoals SQL- of commando-injectie, doen zich voor wanneer onbetrouwbare invoer query's of commando's wijzigt. Cross-site scripting (XSS) stelt aanvallers in staat om scripts uit te voeren in de browsers van gebruikers.

Gebrekkige toegangscontroles maken privilege-escalatie mogelijk. Verkeerde configuraties, zoals standaard inloggegevens of open poorten, staan ook hoog op de lijst. Samen zijn deze verantwoordelijk voor veel inbreuken en datalekken.

Kwetsbaarheden krijgen scores van systemen zoals CVSS, dat de ernst beoordeelt op een schaal van 0 tot 10 op basis van de complexiteit van de exploit, de impact op de vertrouwelijkheid, integriteit en beschikbaarheid, en of interactie van de gebruiker nodig is. Teams houden vervolgens rekening met hun eigen omgeving – de waarde van activa, de waarschijnlijkheid van misbruik en de impact op het bedrijf – om te bepalen welke oplossingen het belangrijkst zijn. Op die manier worden kritieke gaten in hoogwaardige systemen als eerste gedicht.

Ze worden ontdekt door middel van codebeoordelingen, geautomatiseerde scanners en penetratietests die op zoek gaan naar fouten. Bug bounty-programma's nodigen externe onderzoekers uit om kwetsbaarheden in live systemen op te sporen. Beveiligingsonderzoekers en leveranciers publiceren ook adviezen wanneer ze nieuwe bugs vinden. Incidentonderzoeken brengen soms ook voorheen onopgemerkte zwakke plekken aan het licht die moeten worden verholpen.

Verantwoord openbaar maken begint met het privé informeren van de leverancier of beheerder en het overeenkomen van een tijdschema voor het oplossen van het probleem. Leveranciers ontwikkelen en testen vervolgens patches voordat ze deze openbaar maken. Gecoördineerd openbaar maken van kwetsbaarheden betekent dat adviezen en patches samen worden gedeeld, zodat gebruikers kunnen updaten voordat de details openbaar worden gemaakt. Dit verkleint de kans dat aanvallers misbruik kunnen maken van het probleem.

Belangrijke statistieken zijn onder meer de gemiddelde tijd die nodig is om een patch te installeren, dat wil zeggen de tijd tussen de ontdekking en de implementatie. Houd het percentage patchdekking bij voor alle systemen en het aantal openstaande fixes met een hoge ernstgraad. Meet het percentage terugkerende kwetsbaarheden om hiaten in het proces op te sporen. Houd de exploit-trends in bedreigingsfeeds goed in de gaten om te zien of er actieve aanvallen zijn op niet-gepatchte problemen, zodat je prioriteiten kunt stellen.