Netwerkbeveiliging is tegenwoordig een hoge prioriteit voor elk bedrijf. Veel organisaties hebben een verspreid personeelsbestand, meerdere OS-platforms te ondersteunen en een toenemend aantal IoT-apparaten in het spel komen, kan het beheren van de beveiliging van het netwerk van een organisatie en de vitale gegevens die het bevat een complexe taak zijn.

Er zijn tal van tools, applicaties en hulpprogramma's beschikbaar om uw netwerk te beveiligen, maar waar moet u beginnen en hoe kunt u er zeker van zijn dat wat u hebt geïmplementeerd u ook echt beschermt? In dit bericht bekijken we de basisprincipes van moderne netwerkbeveiliging om u een voorsprong te geven.

Wat is netwerkbeveiliging?

Wat is netwerkbeveiliging? Met zoveel termen die in de wereld van cyberbeveiliging worden gebruikt, kan het moeilijk zijn om een duidelijk beeld te krijgen van de reikwijdte van een brede term als 'netwerkbeveiliging'. Laten we beginnen met een vergelijking tussen 'netwerkbeveiliging' te vergelijken met 'eindpuntbeveiliging'. Terwijl eindpuntbeveiliging betrekking heeft op het beschermen van een apparaat tegen inbraak en misbruik, heeft netwerkbeveiliging betrekking op het hele netwerk van onderling verbonden apparaten in uw organisatie, inclusief de apparaten zelf en de gegevens die tussen deze apparaten worden uitgewisseld, zowel tijdens het transport als in rust.

Die definitie betekent dat eindpuntbeveiliging een essentieel onderdeel is van uw netwerkbeveiliging – een gecompromitteerd apparaat kan dienen als toegangspunt tot andere apparaten in uw netwerk – maar eris er nog veel meer bij betrokken. Er is ook de vraag hoe u zowel gebruikers als apparaten binnen uw netwerk controleert en hoe u afwijkend gedrag detecteert en daarop reageert.

Netwerkbeveiliging omvat ook het beleid en de procedures die u hebt ingesteld om uw bedrijfsmiddelen te beschermen, zoals wachtwoordbeheer, tweefactorauthenticatie en zelfs drie-factorauthenticatie, zoals vingerafdrukidentificatie en gezichts- of retinale scans.

Het belang van netwerkbeveiliging

Vroeger installeerde een organisatie een firewall en voerde ze al haar activiteiten uit achter die zogenaamd ondoordringbare muur. Maar nu organisaties hun werkwijzen hebben veranderd en aanvallers hun tools, tactieken en procedures hebben aangepast, volstaat het steeds minder om alleen op een firewall te vertrouwen.

Nu veel organisaties gebruikmaken van of overstappen op cloud- of hybride cloudtechnologie, mobiele apparaten en telewerkers, en communicatie over verschillende tijdzones heen, is het simpelweg niet realistisch om te verwachten dat al uw gebruikers gezellig naast elkaar op een bedrijfsnetwerk zitten.

Wat nog belangrijker is, is dat het uitsluitend vertrouwen op een firewall een single point of failure vormt. Afgezien van de denial of service-aanvallen op uw perimeter, lopen moderne netwerken een steeds groter risico om te worden gehackt via supply chain-aanvallen, DNS-kaping, phishing en spear-phishing campagnes en fileless malware, om er maar een paar te noemen. Het moderne dreigingslandschap betekent in wezen dat beveiliging over al uw eindpunten moet worden verdeeld, in plaats van geconcentreerd te zijn rond de randen met een paar zogenaamde “ijzeren dozen". Als dat niet gebeurt, wordt uw netwerk volledig kwetsbaar zodra die dunne buitenste laag wordt doorbroken.

Netwerkbeveiliging gaat ook niet alleen over externe bedreigingen, maar ook over het misbruik van gegevens en bedrijfsmiddelen door interne bedreigingen. Bijna een derde van alle datalekken in de gezondheidszorg is bijvoorbeeld toe te schrijven aan insiders, hetzij door wangedrag, hetzij door menselijke fouten. In de financiële sector is ongeveer 60% van de cyberaanvallen toe te schrijven aan bevoorrechte gebruikers, externe partners of kwaadwillende werknemers.

Hoe werkt moderne netwerkbeveiliging?

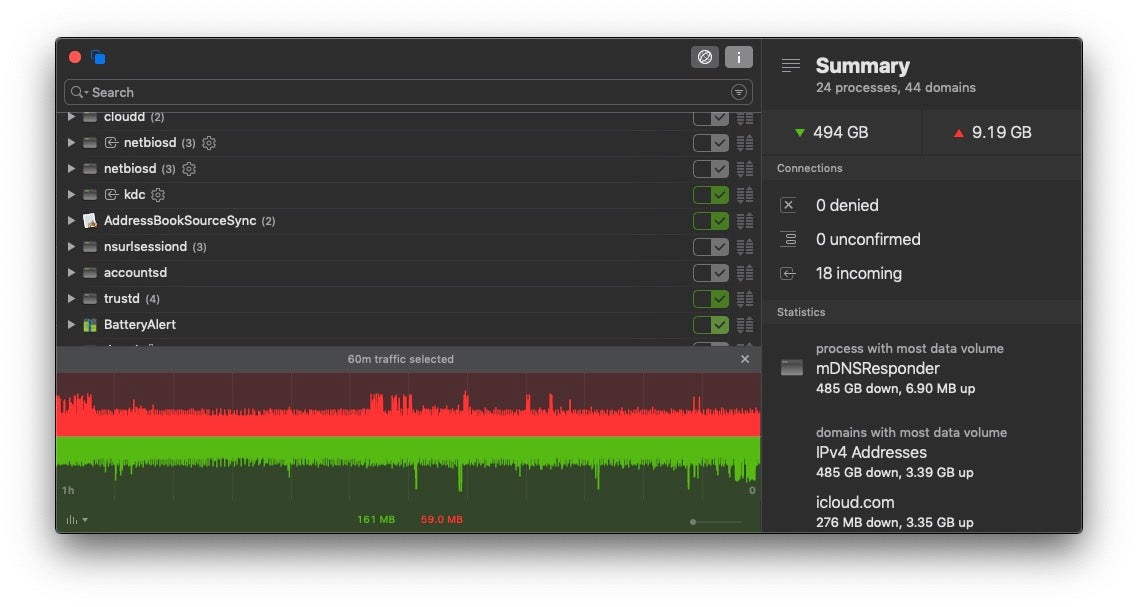

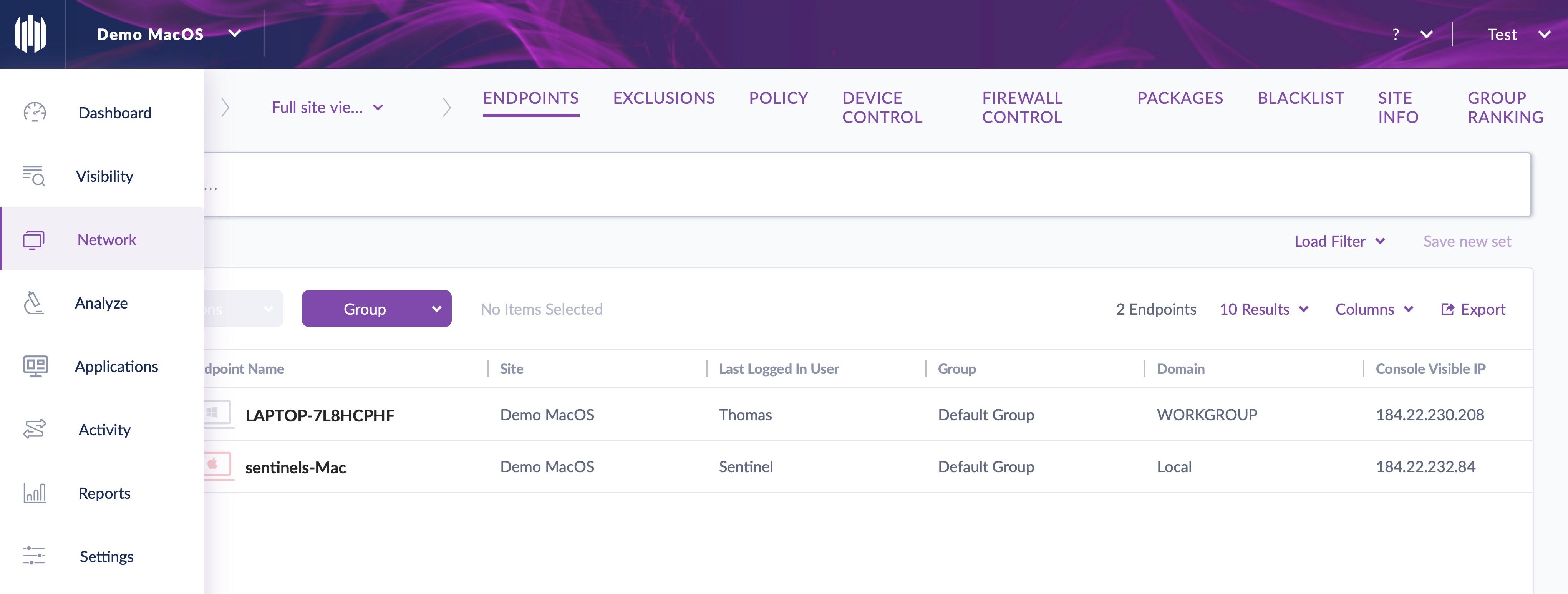

Omdat er meer dan alleen de perimeter moet worden beschermd, hanteert moderne netwerkbeveiliging een diepgaande verdedigingsaanpak. Het begint allemaal met zichtbaarheid, want je kunt je niet beschermen tegen een bedreiging die je niet kunt zien. Daarom vereist moderne netwerkbeveiliging dat alle eindpunten zijn voorzien van bescherming die beheerders de mogelijkheid biedt om hun verkeer te bekijken, inclusief versleuteld verkeer, aangezien veel bedreigers al zijn overgestapt op het gebruik van SSL certificaten en https verbindingen.

Zodra u zichtbaarheid hebt, kunt u diepgaande verdediging toepassen door eerst na te denken over preventie. Zorg ervoor dat er toegangsbeheerbeleid is dat ongeoorloofd gebruik blokkeert en beperk de toegang van geautoriseerde gebruikers tot de middelen die ze nodig hebben. Als u bijvoorbeeld een netwerk hebt waarop een groot aantal IoT-apparaten is aangesloten, is het echt niet nodig dat die apparaten toegang hebben tot grote delen van uw netwerk die geen verband houden met hun beoogde functies.

Apparaten moeten ook beveiligingssoftware hebben die application Firewall-controles bevat. Hiermee kan de netwerkbeheerder het toegestane verkeer van en naar elk eindpunt beheren. Bovendien apparaatbeheer om aanvallen van kwaadaardige USB-sticks en andere randapparatuur te voorkomen, ook een essentieel onderdeel van de bescherming van uw netwerk door het beveiligen van poorten die fysiek toegankelijk zijn op uw eindpunten.

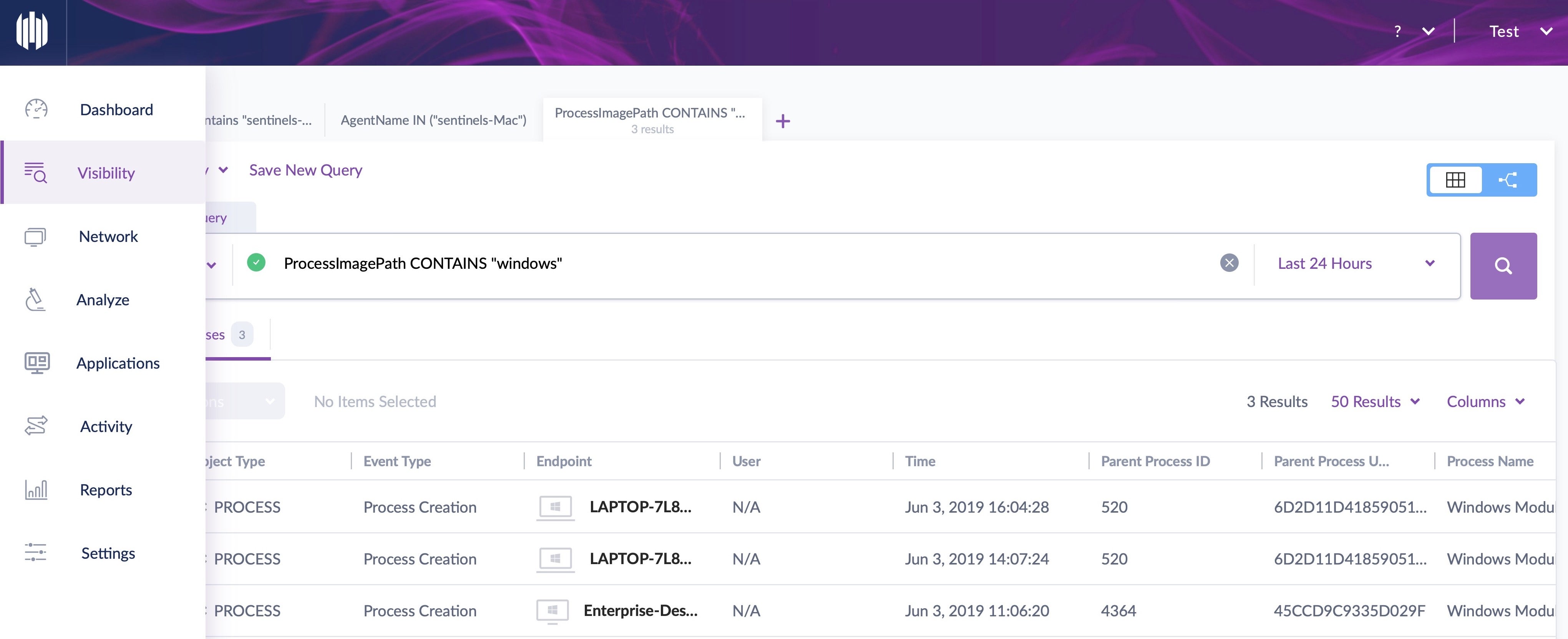

Na preventie is detectie de volgende verdedigingslaag. Dat betekent het opsporen en herkennen van afwijkend gedrag. De beste manier om dit te doen is met behulp van gedrags-AI-software, maar houd er rekening mee dat niet alle “Next-Gen” beveiligingsoplossingen zijn gelijk. Hoe effectief ze zijn, hangt sterk af van de datasets waarop de AI is getraind, en niet zozeer van een bepaald algoritme.

Een moderne benadering van netwerkbeveiliging houdt in dat men zich realiseert dat inbreuken soms zullen plaatsvinden. Het aanvalsoppervlak is zo groot dat het naïef zou zijn te denken dat uw preventie en detectie onverslaanbaar zijn voor een vastberaden aanvaller. Daarom heeft u een responsplan nodig, ondersteund door beveiligingsoplossingen die autonome maatregelen kunnen nemen om bedreigingen te verhelpen wanneer ze worden gedetecteerd.

Denk op langere termijn na over hoe u een DevOps- of SecOps-mentaliteit kunt integreren in uw organisatiebeheer. Met dit soort benaderingen wordt netwerkbeveiliging een intrinsieke overweging op elk niveau van de besluitvorming.

Hoe kan netwerkbeveiliging worden getest?

Hoe weet u nu of uw verdedigingsmechanismen goed genoeg zijn? Hier komt het testen van netwerkbeveiliging om de hoek kijken. Kwetsbaarheidsbeoordeling, ook wel bekend als “pentesting“, houdt in dat aanvallen op uw eigen netwerk worden gesimuleerd om te zien hoe uw tools, mensen en procedures standhouden tegen een aanvaller. Het “stresstesten” van uw beveiliging vereist vaardigheid – en toestemming – en kan het beste worden uitgevoerd door gekwalificeerde penetratietesters met vooraf overeengekomen duidelijke grenzen en doelstellingen.

Wat een penetratietest precies inhoudt, hangt af van de specifieke voorwaarden die u met uw tester overeenkomt, maar er zijn doorgaans drie fasen: een kwetsbaarheidsscan, een diepgaande penetratietest en een risicoanalyse van alle ontdekte kwetsbaarheden.

Voorafgaande scans worden vaak uitgevoerd met geautomatiseerde tools die zoeken naar bekende CVE-kwetsbaarheden. Hoewel deze nuttig zijn om de basis te dekken, bieden ze geen inzicht in niet-gemelde kwetsbaarheden en testen ze ook niet de sterkte van uw verdediging bij actieve of aanhoudende aanvallen.

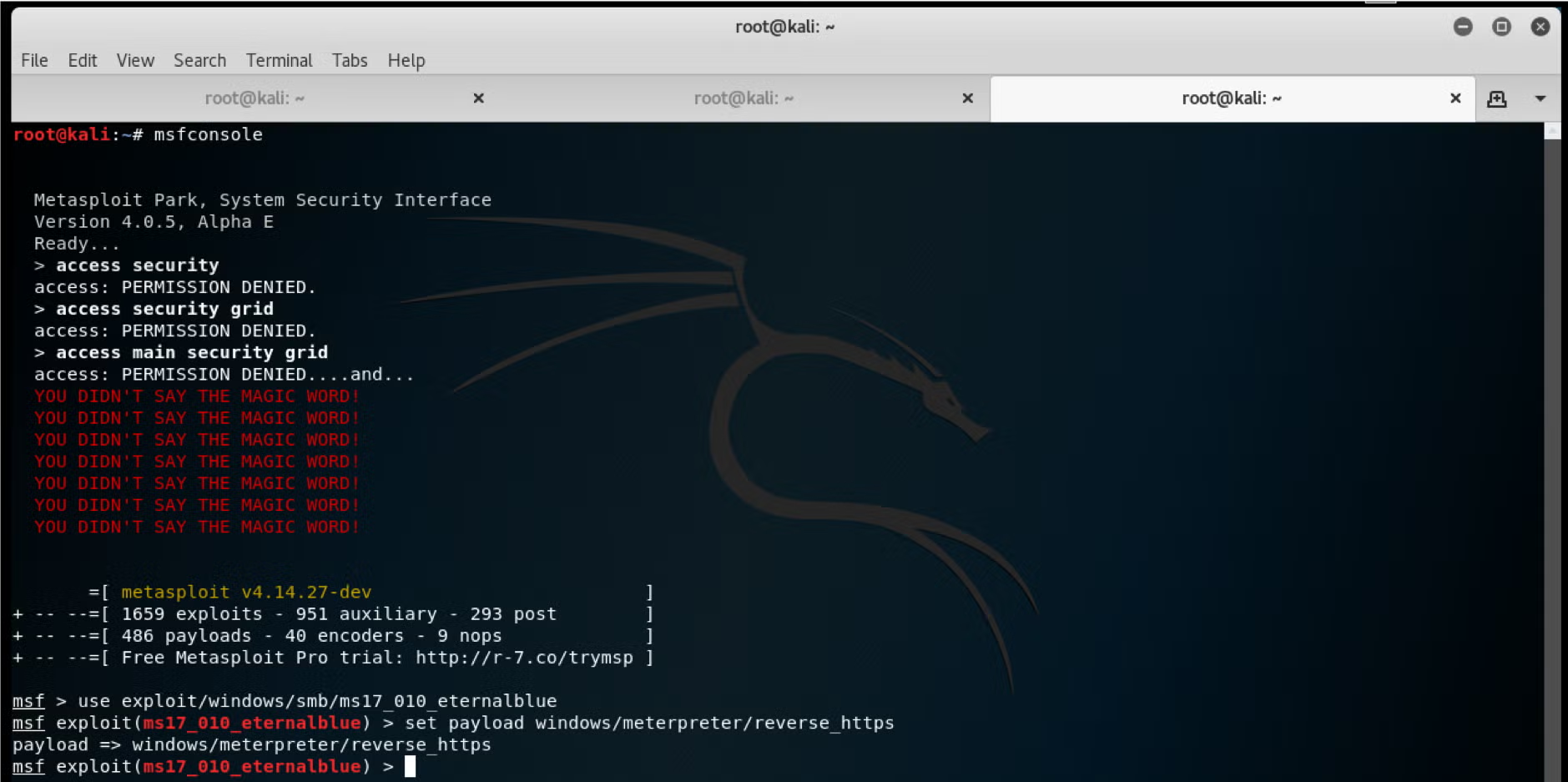

Een diepgaande penetratietest, uitgevoerd door een gekwalificeerde “white hat” of 'ethische hacker' wordt uitgevoerd, zou precies dat moeten doen, maar het is belangrijk om samen met uw tester afspraken te maken over de regels en de reikwijdte van de test. Veelgebruikte tools zijn onder andere metasploit, burp, wireshark en nmap, en omvatten verschillende manieren om toegang krijgen tot domeinbeheerder op uw interne netwerk. Zorg er echter voor dat uw tester meer doet dan alleen 'kant-en-klare' aanvallen uitvoeren en daadwerkelijk in staat is om zijn aanvallen aan te passen aan het aanvalsoppervlak dat uw omgeving biedt.

Ongeacht of uw pentester de risicoanalyse uitvoert of niet, het resultaat van een goede penetratietest moet een duidelijk, begrijpelijk en gedetailleerd rapport zijn – geen hocus-pocus van hoogdravend geek-jargon – waarin alle kwetsbaarheden worden beschreven. Verwacht en eis duidelijke instructies waarmee u of uw eigen IT-personeel het probleem kan reproduceren. Als uw eigen team het probleem niet kan reproduceren, kunt u niet bevestigen dat het om een echte beveiligingskwetsbaarheid gaat.

Een goede penetratietester moet ook aanbevelingen doen voor risicobeperkende maatregelen, hoewel deze altijd moeten worden afgewogen tegen de andere behoeften en prioriteiten van uw organisatie. De tester of een andere analist moet een risicoanalyse uitvoeren van specifieke kwetsbaarheden. Vormt de kwetsbaarheid een financieel risico, mogelijk gegevensverlies of een schending van de compliance? Hoe groot is de kans dat er misbruik van wordt gemaakt en wat is de mogelijke impact op het bedrijf?

Conclusie

Het is belangrijk dat uw organisatie de diensten levert waar klanten en medewerkers om vragen, maar om dat te kunnen doen, moet u uw netwerk beschermen. Een goede netwerkbeveiliging helpt niet alleen uw IP- en klantgegevens te beschermen, maar ook uw reputatie. Door meerdere verdedigingslagen in uw hele netwerk te combineren – niet alleen aan de rand – met het juiste beleid, de juiste controles en een Next-Gen endpoint security-oplossing, kunt u geautoriseerde gebruikers toegang geven tot de netwerkbronnen die ze nodig hebben en tegelijkertijd degenen blokkeren die aanvallen proberen uit te voeren.

Als u wilt zien hoe de SentinelOne-oplossing u kan helpen in deze strijd, luister dan naar onze klanten uitleggen waarom ze voor SentinelOne hebben gekozen, of nog beter, probeer het zelf met een gratis demo.

AI-gestuurde cyberbeveiliging

Verhoog uw beveiliging met realtime detectie, reactiesnelheid en volledig overzicht van uw gehele digitale omgeving.

Vraag een demo aanVeelgestelde vragen over netwerkbeveiliging

Netwerkbeveiliging is het beschermen van gegevens en bronnen terwijl deze over netwerken worden verzonden of daarmee verbinding maken. Hierbij wordt gebruikgemaakt van firewalls, inbraakdetectiesystemen, antivirussoftware en versleuteling om ongeoorloofde toegang te blokkeren. Door het verkeer te monitoren, toegangspunten te controleren en beleid af te dwingen, voorkomt netwerkbeveiliging dat aanvallers gegevens onderscheppen, malware plaatsen of uw systemen gebruiken als springplank voor verdere aanvallen.

Zonder netwerkbeveiliging kunnen gevoelige gegevens, zoals klantgegevens, financiële gegevens of vertrouwelijke plannen, worden gestolen of gewijzigd. Aanvallen kunnen diensten verstoren, de reputatie schaden en leiden tot boetes. Goede netwerkbeveiliging zorgt ervoor dat werknemers veilig kunnen werken, partners veilig verbinding kunnen maken en klanten vertrouwen hebben in uw systemen. Het helpt u ook om bedreigingen op te sporen en te stoppen voordat ze zich verspreiden en voor grote downtime zorgen.

Belangrijke onderdelen zijn firewalls die inkomend en uitgaand verkeer filteren, inbraakdetectie- en preventiesystemen die verdacht gedrag signaleren, virtuele privénetwerken (VPN's) voor veilige toegang op afstand en eindpuntbeveiliging op apparaten. Versleuteling versleutelt gegevens tijdens het transport, terwijl tools voor beveiligingsinformatie en gebeurtenissenbeheer (SIEM) logboeken en waarschuwingen verzamelen. Samen vormen deze lagen een diepgaande verdedigingsstrategie.

Netwerksegmentatie splitst een groot netwerk op in kleinere zones of subnetten, elk met hun eigen toegangscontroles. Als aanvallers één segment binnendringen, kunnen ze niet gemakkelijk naar andere segmenten gaan. Segmentatie beperkt de verspreiding van malware, stelt u in staat om verschillende beveiligingsregels toe te passen op gevoelige zones en helpt incidenten te beperken.

U kunt apparaten groeperen op functie, zoals servers, werkstations of gast-wifi, om de beveiliging voor elk apparaat afzonderlijk aan te passen.

Authenticatie controleert wie u bent, meestal via wachtwoorden, certificaten of tokens. Autorisatie bepaalt wat u kunt doen als u eenmaal bent ingelogd, bijvoorbeeld welke servers u kunt bereiken. Accounting registreert uw acties en houdt de toegangstijden en gebruikte bronnen bij.

Samen zorgt AAA ervoor dat alleen geldige gebruikers verbinding maken, dat ze alleen toegestane taken uitvoeren en dat u hun activiteiten kunt traceren voor audits of incidentrespons.

Aanvallers gebruiken vaak Denial of Service (DoS) of Distributed DoS om systemen te overspoelen, waardoor ze onbeschikbaar worden. Man-in-the-Middle-aanvallen onderscheppen en wijzigen gegevens tijdens het transport. Phishing en social engineering richten zich op gebruikers om inloggegevens te stelen. Malwarecampagnes plaatsen virussen, wormen of ransomware op apparaten. Portscanning en kwetsbaarheidsexploits zoeken naar zwakke plekken in software of open diensten.