U hebt uw workloads en gegevens in Azure gehost en profiteert van het wereldwijde bereik en de grenzeloosheid van de cloud. Maar deze omgeving vraagt om een geheel nieuwe benadering van beveiliging, die verschilt van de benadering die wordt toegepast in traditionele perimeteromgevingen.

Om u hierbij te helpen, biedt de Azure-beveiligingsarchitectuur een breed scala aan beveiligingsfuncties, die kerngebieden omvatten zoals gegevensbescherming, compliancebeheer, identiteits- en toegangsbeheer (IAM) en meer. Als u de beveiligingsarchitectuur van Azure echter niet begrijpt, kan het navigeren door het beveiligingsaanbod van Azure een hele klus zijn.

In deze gids worden de belangrijkste componenten van de beveiligingsarchitectuur van Azure belicht waar u in 2025 op moet letten, en hoe deze componenten samenwerken om veerkrachtige, goed ontworpen Azure-cloudomgevingen te bouwen. Ook wordt ingegaan op enkele uitdagingen en best practices voor uw Azure-beveiligingsarchitectuur.

Wat is Azure Cloud Security Architecture?

Wat is Azure Cloud Security Architecture?

Azure Security Architecture verwijst naar de verschillende tools, services, beveiligingsprincipes en best practices die zijn samengevoegd om Azure-gebruikers te helpen bij het bouwen van veilige, goed ontworpen workloads in Azure. In wezen omvat het identiteits- en toegangsbeheer (IAM), dat controleert wie toegang heeft tot wat, en fungeert als poortwachter voor gevoelige bronnen. Versleuteling beschermt zowel gegevens in rust als tijdens het transport, zodat de gegevens zelfs als ze worden onderschept, ontoegankelijk blijven.

Netwerkbeveiligingstools, zoals Azure Firewall en Network Security Groups, creëren virtuele barrières en houden zorgvuldig toezicht op en beperken ongeoorloofde toegang. Daarnaast is er Azure Security Center, dat fungeert als een constante uitkijkpost en in realtime kwetsbaarheden en bedreigingen detecteert. Ondertussen zorgen tools voor compliancebeheer ervoor dat elke actie in overeenstemming is met de regelgevingsnormen, terwijl geautomatiseerde monitoring en logboekregistratie continu inzicht bieden, waardoor het beveiligingsecosysteem van Azure wordt versterkt. Samen vormen deze componenten een strategische verdediging, een architectuur die ervoor zorgt dat elk stukje data precies blijft waar het hoort: beschermd.

Noodzaak van Azure-beveiligingsarchitectuur

Hoewel Azure verschillende beveiligingstools biedt, kunnen er zelfs in de meest beveiligde omgevingen kwetsbaarheden ontstaan. Onlangs werd in Azure een nieuwe kwetsbaarheid voor onjuiste autorisatie ontdekt, CVE-2024-38194, die als kritiek werd beoordeeld met een CVSS-score van 8,2. Als deze kwetsbaarheid wordt misbruikt, kunnen aanvallers mogelijk toegang krijgen tot uw bedrijfskritische Azure-workloads via gecompromitteerde geprivilegieerde accounts.

Een robuuste cloudbeveiligingsarchitectuur is als een adaptief immuunsysteem: het analyseert, past zich aan en verdedigt voortdurend. Hiermee kunt u verborgen bedreigingen detecteren en erop reageren. Bovendien zijn cloudconfiguraties notoir veranderlijk; ze veranderen in de loop van de tijd, soms zonder dat iemand het merkt. Realtime monitoring die in de architectuur is ingebouwd, zorgt ervoor dat deze verschuivingen niet onopgemerkt blijven, waardoor onmiddellijke aanpassingen mogelijk zijn om kwaadwillige activiteiten te voorkomen.

Een effectieve architectuur biedt ook bescherming tegen bedreigingen zoals activiteiten van insiders, gegevensverspreiding en privilege-escalatie. Bedreigingen van insiders, al dan niet opzettelijk, worden beperkt door strikte toegangscontroles en continue gedragsbewaking. Gegevensverspreiding – een fenomeen waarbij gegevens op onvoorspelbare wijze verspreid raken en moeilijker te beveiligen zijn – wordt beheerd met gecentraliseerd toezicht en governance. Privilege-escalatie wordt beperkt door zorgvuldige bewaking en controle van toegangsniveaus, zodat onbevoegde personen geen buitensporige controle hebben.

De beveiligingsarchitectuur van Azure is dus in wezen een raamwerk van vooraf geïnstalleerde, gelaagde controles die zijn ontworpen om uw kritieke IT-middelen in Azure te beveiligen en u te helpen voldoen aan gegevensbeschermingsnormen zoals GDPR, DORA, PCI DSS, enz. Door deze controles toe te passen, kunt u de integriteit van gegevens waarborgen en uw stack beschermen tegen cyberaanvallen.

Azure Well-Architected Framework

Het Azure Well-Architected Framework is een reeks principes die door Microsoft wordt aangeboden om organisaties te helpen bij het bouwen van veilige, betrouwbare en efficiënte applicaties. Het framework bestaat uit vijf belangrijke operationele pijlers:

Beveiliging

De pijler Beveiliging helpt organisaties bij het ontwerpen van goed ontworpen workloads met behulp van zero-trust- en defense-in-depth-benaderingen. Defense in Depth, – houdt in dat er meerdere beveiligingslagen worden ingezet, zodat andere verdedigingsmechanismen intact blijven als een aanvaller één laag doorbreekt. Zero-Trust gaat er daarentegen vanuit dat gebruikers standaard onbetrouwbaar zijn en vereist continue authenticatie voor elke toegangspoging of geprivilegieerde activiteit.

De beveiligingspijler omvat kernaspecten van cloudbeveiliging, zoals bescherming van gegevens en geheimen, IAM, gegevensbeheer en netwerk- en app-beveiliging. Het definieert ook wat een veilige Azure-architectuur zou moeten zijn: een architectuur die bestand is tegen aanvallen en voldoet aan compliancevereisten.

Azure biedt een breed scala aan tools om app-beveiliging te vergemakkelijken, waaronder Azure Key Vault, Azure Purview, Azure Security Center en Microsoft Sentinel.

Betrouwbaarheid

In het Azure Well-Architected Framework is betrouwbaarheid een maatstaf voor hoe veerkrachtig uw Azure-workload is bij mogelijke storingen. Deze betrouwbaarheid hangt af van de implementatie van best practices zoals back-up, noodherstel, fouttolerantie en meer. De twee beste native Azure-betrouwbaarheidstools zijn Availability Zones en Azure Site Recovery.

Kostenoptimalisatie

Kostenoptimalisatie draait om het vinden van een evenwicht tussen kostenbesparingen en noodzakelijke compromissen, zoals het waarborgen van optimale prestaties, beveiliging en compliance van Azure-workloads.

Het gebruik van de ingebouwde tools in de Azure-beveiligingsarchitectuur lijkt op korte termijn misschien duur. Maar nu datalekken een recordhoogte van 4,88 miljoen dollar bereiken, maakt het langetermijnrendement van het vermijden van dure boetes en rechtszaken wegens niet-naleving van de regelgeving investeren in de juiste beveiligingsoplossingen tot een tactiek voor kostenoptimalisatie.

Azure Advisor, de kostenbeheeroplossing van Azure, helpt ondernemingen om middelen efficiënt toe te wijzen, het gebruik bij te houden en ongebruikte middelen te elimineren.

Prestatie-efficiëntie

Prestatie-efficiëntie verwijst naar het ontwerpen van workloads in de Azure-beveiligingsarchitectuur voor geografische redundantie (wanneer klanten wijd verspreid zijn), naadloze schaalbaarheid (om pieken in het verkeer op te vangen) en minimale tot geen latentie (voor een optimale gebruikerservaring). Om de prestatie-efficiëntie te verhogen, hebt u de functies voor automatische schaalbaarheid en load balancing van Azure nodig.

Bovendien kunnen Azure Cache voor Redis en Content Delivery Network (CDN)-services de efficiëntie verder verbeteren door de laadtijden te verkorten en de snelheid van de gegevenstoegang in alle regio's wereldwijd te verbeteren.

Operationele uitmuntendheid

De pijler operationele uitmuntendheid moedigt Azure-klanten aan om praktijken zoals DevOps, observability, automatisering en patch-/upgradebeheer toe te passen. Deze praktijken stroomlijnen workflows, verminderen inconsistenties in DevSecOps-processen en minimaliseren menselijke fouten. Tools zoals Azure DevOps en Log Analytics ondersteunen operationele uitmuntendheid door implementaties te automatiseren, de systeemstatus te bewaken en bruikbare inzichten te bieden in de prestaties van workloads.

Bovendien kunnen Azure Automation en Update Management organisaties helpen bij het automatiseren van routinetaken en het handhaven van compliance, zodat workloads veilig, up-to-date en bestand tegen operationele verstoringen blijven.

Door de vijf pijlers van het Azure Well-Architected Framework toe te passen, kunt u veilige workloads bouwen die aansluiten bij de kernprincipes van de Azure-beveiligingsarchitectuur.

CNAPP Marktgids

CNAPP Marktgids

Krijg belangrijke inzichten in de staat van de CNAPP-markt in deze Gartner Market Guide for Cloud-Native Application Protection Platforms.

LeesgidsOnderdelen van de Azure-beveiligingsarchitectuur

De Azure-beveiligingsarchitectuur omvat een breed scala aan beveiligingsonderdelen, waaronder:

1. Identiteits- en toegangsbeheer (IAM) in Azure

In Azure wordt IAM aangedreven door Microsoft Entra ID, voorheen Azure Active Directory (AAD). Microsoft Entra ID is in wezen uw poortwachter, die helpt bij het instellen van identiteiten, het authenticeren van toegangsverzoeken en het weren van aanvallers uit uw Azure-stack. De belangrijkste functies van de IAM-oplossing van Azure zijn:

- Eenmalige aanmelding (SSO): De SSO-functionaliteit van Azure fungeert als een hoofdsleutel, waarmee u met één set inloggegevens toegang krijgt tot meerdere services in uw Azure-stack. Dit ondersteunt een goede wachtwoordhygiëne en helpt uw workloads te beschermen tegen brute force- en credential stuffing-aanvallen.

- Multi-factor authenticatie (MFA): Net als bij kluizen met meerdere sloten die alleen met pincodes, sleutels en biometrische gegevens kunnen worden geopend, voegt de MFA-functie van Entra ID meerdere authenticatielagen toe, waaronder gebruikersnaam/wachtwoordcombinaties, beveiligingssleutels, biometrische gegevens en OTP's. Omdat het moeilijk is om alle lagen in één keer te omzeilen, wordt aanvallers met gestolen inloggegevens effectief de toegang tot uw Azure-infrastructuur ontzegd.

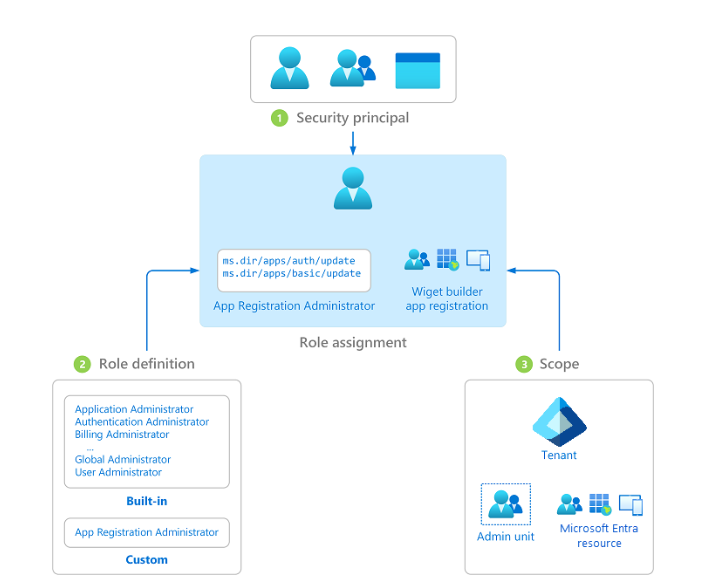

- Op rollen gebaseerde toegangscontrole (RBAC): Enta ID biedt zowel inherente als aangepaste rollen voor fijnmazige toegangscontrole. Met Entra ID kunt u bepalen wie toegang heeft tot welke bronnen, minimale toegangsrechten garanderen en gebruikersactiviteiten monitoren.

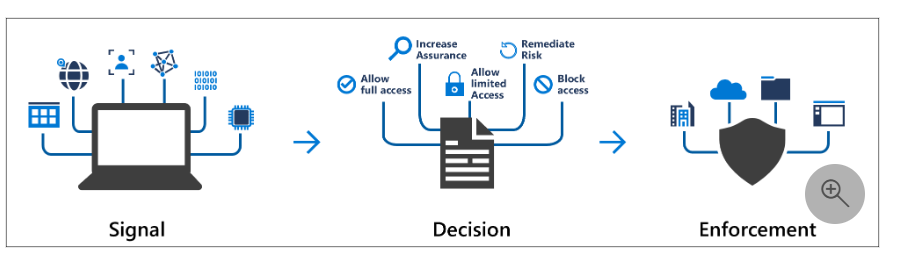

- Voorwaardelijke toegang: U kunt Entra ID gebruiken om toegang te verlenen of in te trekken en toegangsniveaus vast te stellen op basis van factoren zoals gebruikersidentiteit, IP-locatie, afdeling, apparaat of realtime risicodetectiesignalen.

2. Netwerkbeveiliging in Azure

Netwerkbeveiliging is een essentieel onderdeel van uw Azure-beveiligingsarchitectuur. Azure biedt een aantal oplossingen die zijn ontworpen om bedrijfsnetwerken te beschermen tegen ongeoorloofde toegang.

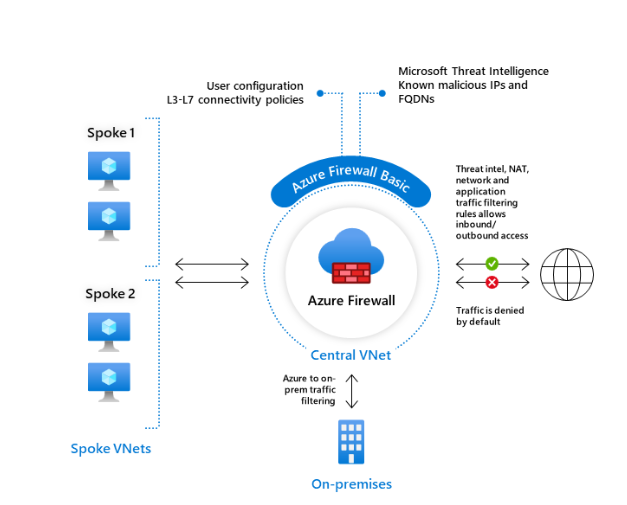

Denk aan Azure Firewall en Network Security Groups (NSG's) als uw bouncers, die het inkomende en uitgaande verkeer naar workloads en virtuele netwerken (VNets) controleren op basis van vooraf gedefinieerde regels. Met beide oplossingen kunt u uw Azure-apps beschermen tegen SQL-injectie en cross-site scripting-aanvallen.

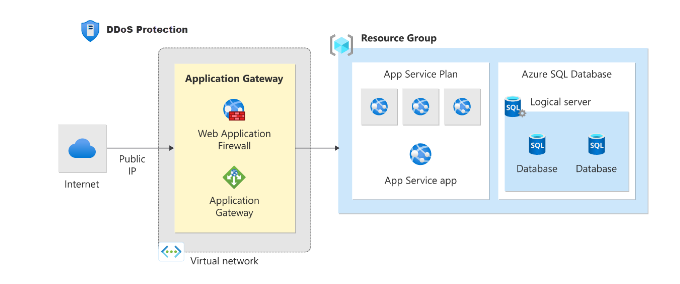

- Azure DDoS Protection beschermt uw Azure-apps en -services tegen gedistribueerde denial-of-service (DDoS)-aanvallen. Het is in feite uw overstromingsbeheersingssysteem, dat is ontworpen om te voorkomen dat kwaadaardige verkeerspieken uw systemen overweldigen.

3. Gegevensbescherming en versleuteling in Azure

Het beschermen van geheimen en gevoelige gegevens is een kernfunctie van de beveiligingsarchitectuur van Azure. Azure biedt een reeks tools:

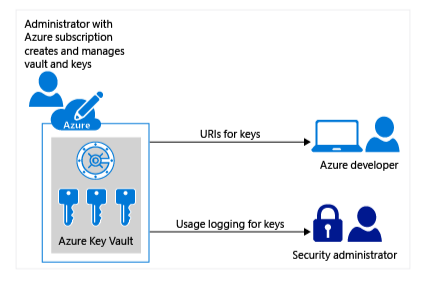

Azure Key Vault slaat geheimen zoals versleutelingssleutels, certificaten en API-tokens op en beheert deze, waardoor ontwikkelaars een efficiënt en veilig alternatief hebben voor het hardcoderen van geheimen. Dit voorkomt ongeoorloofde toegang tot gevoelige activa en vermindert het risico op datalekken.

- Azure Disk Encryption (ADE) versleutelt Windows- en Linux-besturingssystemen en gegevensschijven met behulp van Windows BitLocker en Linux DM-Crypt.

4. Applicatiebeveiliging in Azure

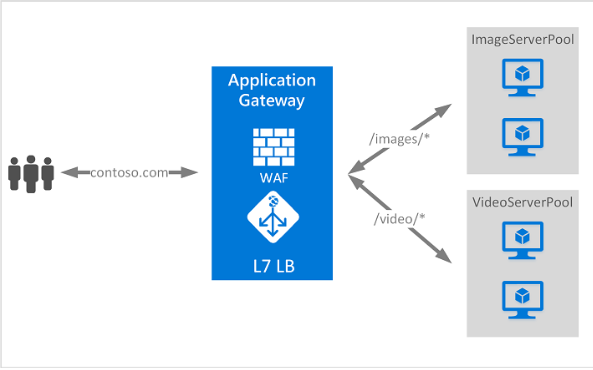

Azure's primaire beveiligingsoplossing voor webapps, Azure Application Gateway, automatiseert geoIP-loadbalancing en verkeersroutering en werkt samen met Azure Web Application Firewall (WAF) om webapplicaties te beschermen.

Daarnaast bevat Azure App Service ingebouwde beveiligingsfuncties zoals SSL/TLS-versleuteling, service-to-service-authenticatie en geautomatiseerde patches om apps en gegevens tijdens het transport te beveiligen.

5. Monitoring en detectie van bedreigingen in Azure

Een ideale Azure-beveiligingsarchitectuur is een architectuur die continue monitoring implementeert om bedreigingen in realtime te detecteren en erop te reageren. Vier relevante Azure-native tools zijn:

- Microsoft Defender for Cloud, een cloud-native applicatiebeveiligingsplatform (CNAPP) dat uw Azure-implementaties scant op kwetsbaarheden en u in realtime waarschuwt.

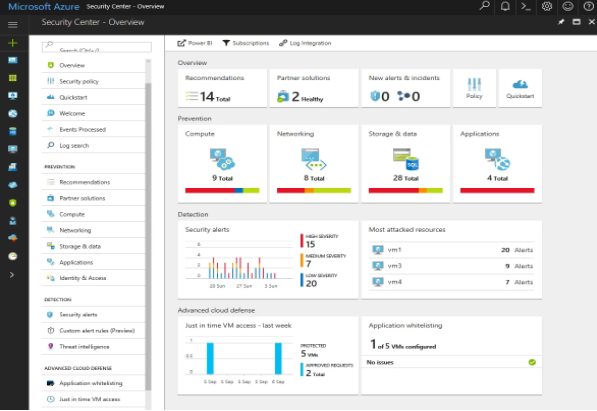

- Azure Security Center, een oplossing voor cloudbeveiligingsbeheer voor Azure-workloads, biedt bruikbare stappen om kwetsbaarheden te verhelpen.

- Microsoft Sentinel, voorheen bekend als Azure Sentinel, is een tool voor beveiligingsinformatie- en gebeurtenissenbeheer (SIEM). Microsoft Sentinel is vergelijkbaar met een geautomatiseerde SOC-analist en verzamelt en analyseert logboeken om direct inzicht te bieden in gebruiks- en toegangspatronen die wijzen op mogelijke of lopende inbreuken.

- Azure Monitor, een diagnostisch dashboard dat beveiligings- en prestatieproblemen verzamelt, analyseert en signaleert.

6. Governance en compliance in Azure

Datagovernance en naleving van normen zijn van fundamenteel belang voor de beveiligingsarchitectuur van Azure; ze zorgen voor consistentie in het beleid en gegevensprivacy. Twee Azure-native tools voor gegevensbeheer en naleving zijn:

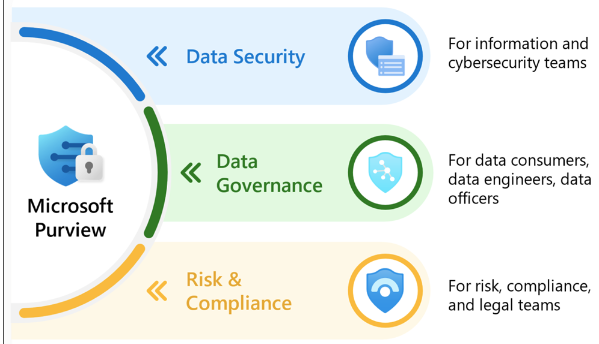

- Microsoft Purview (voorheen Azure Purview) is als een GPS voor uw Azure-workloads. Het spoort uw gevoelige gegevens op, brengt de herkomst van gegevens in kaart en beoordeelt gegevens op nalevingsproblemen, zoals een gebrek aan versleuteling of zwakke toegangscontroles.

- Azure Policy, dat beleid afdwingt voor toegangscontrole, resourceprovisioning en meer. Azure Policy zoekt continu naar nalevingsfouten en kan deze automatisch herstellen.

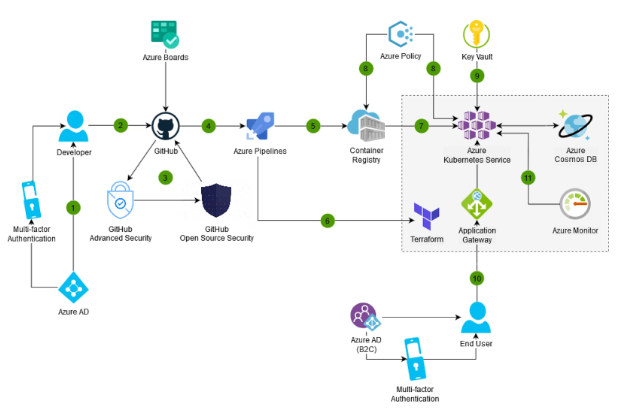

7. DevOps beveiligen met Azure

Een belangrijk onderdeel van de beveiligingsarchitectuur van Azure is het integreren van beveiliging in elke fase van de softwareontwikkelingscyclus (SDLC) door middel van praktijken. Dit omvat het gebruik van statische applicatiebeveiligingstests (SAST) en tools voor kwetsbaarheidsbeheer in DevOps- en Continuous Integration/Continuous Deployment (CI/CD)-pijplijnen.

In Azure vereist dit het gebruik van een reeks oplossingen, waaronder Entra ID voor het synchroniseren van mappen, Azure DevOps voor het verzenden van veilige code en tal van andere oplossingen.

De componenten van Azure-beveiliging spelen een cruciale rol in de algehele verdediging. Ontdek hoe Singularity Cloud Workload Security cloudworkloads in Azure-omgevingen kan beveiligen.

Uitdagingen bij de implementatie van Azure-beveiligingsarchitectuur

Hoewel Azure talloze beveiligingstools biedt, worden organisaties nog steeds geconfronteerd met de volgende uitdagingen bij de implementatie van de Azure-beveiligingsarchitectuur.

1. Verkeerde configuraties in de cloud

Verkeerde cloudconfiguraties zijn verantwoordelijk voor meer dan ver 20% van de cyberaanvallen, vaak als gevolg van de complexiteit en dynamische aard van cloudomgevingen zoals Azure. Elke verkeerde configuratie, hoe klein ook, kan de deur openzetten voor ongeoorloofde toegang of blootstelling van gegevens. Om dit tegen te gaan, geavanceerd cloud security posture management (CSPM) die fungeren als waakzame inspecteurs, potentiële kwetsbaarheden identificeren, beleid afdwingen en continu controleren op verkeerde configuraties die anders onopgemerkt zouden blijven in de uitgebreide architectuur van Azure.

2. Complexiteit van tools

Het navigeren door de uitgebreide reeks beveiligingstools van Azure kan aanvoelen als het leggen van een enorme, ingewikkelde puzzel. Omdat elke tool een unieke functie heeft, kan het bijhouden ervan zonder een gecentraliseerde aanpak leiden tot een gefragmenteerd overzicht en versnipperde beveiligingsmaatregelen. Door dit gebrek aan samenhang kunnen aanvallers verborgen kwetsbaarheden vinden. De oplossing? Cloud-native application protection platforms (CNAPPs) creëren een uniform beveiligingskader, waardoor elke tool in samenhang met de andere tools werkt om mogelijke hiaten te dichten.

3. Overmatige machtigingen

5 op de 10 organisaties hebben accounts met buitensporige rechten. Na verloop van tijd stapelen rollen en rechten in Azure zich op als ongecontroleerde rommel. De oorspronkelijke bedoeling is misschien om snel toegang te verlenen, maar deze ongecontroleerde groei maakt kritieke bronnen kwetsbaar voor misbruik of onbedoelde blootstelling. In feite heeft de helft van alle organisaties te maken met problemen met overmatige machtigingen. Het is essentieel om een principe van minimale rechten toe te passen en regelmatig toegangsbeoordelingen uit te voeren. Elke beoordeling is een nauwgezette controle om ervoor te zorgen dat alleen degenen die toegang nodig hebben, deze ook krijgen, waardoor onnodige risico's worden geminimaliseerd en een beter gecontroleerde omgeving wordt gecreëerd.

CNAPP Koopgids

CNAPP Koopgids

Leer alles wat u moet weten over het vinden van het juiste Cloud-Native Application Protection Platform voor uw organisatie.

LeesgidsBest practices voor het implementeren van Azure-beveiliging

Hier zijn 7 belangrijke best practices voor Azure-beveiligingsarchitectuur:

- Schakel meervoudige authenticatie (MFA) in: Beschouw MFA als een extra verificatielaag, waardoor alleen geauthenticeerde gebruikers verder kunnen gaan. Door meer te eisen dan alleen een wachtwoord, wordt het risico op ongeoorloofde toegang aanzienlijk verlaagd, waardoor een robuuste verdediging tegen veelvoorkomende bedreigingen zoals phishingpogingen en brute-force-aanvallen wordt gecreëerd.

- Beheer geheimen zorgvuldig: Gevoelige activa zoals tokens en versleutelingssleutels vormen de ruggengraat van de beveiliging, maar zijn kwetsbaar als ze niet goed worden beheerd. Azure Key Vault is hier van onschatbare waarde, omdat het deze geheimen veilig opslaat, buiten het bereik van nieuwsgierige blikken, en het risico op onbedoelde blootstelling vermindert.

- Single Sign-On (SSO) afdwingen: SSO fungeert als een gestroomlijnde toegangspoort, waardoor gebruikers met één set inloggegevens toegang krijgen tot meerdere applicaties. Het bevordert sterkere wachtwoordpraktijken door de noodzaak van meerdere wachtwoorden te verminderen, waardoor het gemakkelijker wordt om veilige toegang af te dwingen zonder in te boeten aan gemak.

- Versleutel gegevens tijdens verzending en opslag: Versleuteling is als een gecodeerde taal voor uw gegevens, die alleen leesbaar is voor degenen die over de sleutel beschikken. Door gegevens zowel tijdens het transport als in rust te versleutelen, blijft gevoelige informatie, zelfs als deze wordt onderschept, onbegrijpelijk voor onbevoegden, waardoor de integriteit ervan wordt beschermd.

- Gebruik een Zero-Trust-architectuur: In een zero-trust-model wordt geen enkele entiteit – intern of extern – inherent vertrouwd. Elk verzoek moet worden geauthenticeerd en gevalideerd, waardoor een veilige perimeter rond elke interactie wordt gecreëerd. Dit raamwerk beperkt de potentiële impact van bedreigingen van binnenuit en zorgt voor constante verificatie.

- Verleen minimale toegangsrechten: Het principe van minimale rechten houdt in dat potentiële blootstelling tot een minimum wordt beperkt. Door gebruikers alleen de rechten te verlenen die ze nodig hebben om hun werk te doen, wordt het risico op ongeoorloofde toegang of onopzettelijke gegevenslekken verminderd. Het is een zorgvuldig gecontroleerde omgeving waar toegang alleen noodzakelijk is.

- Continu monitoren op bedreigingen: Continu monitoren is als het hebben van een 24/7 bewakingssysteem voor uw Azure-omgeving. Real-time tools zoals Microsoft Sentinel en Azure Security Center bieden onmiddellijke waarschuwingen, waardoor kwetsbaarheden vroegtijdig worden opgemerkt en potentiële aanvallen niet onopgemerkt kunnen escaleren.

Een Azure-beveiligingsoplossing selecteren

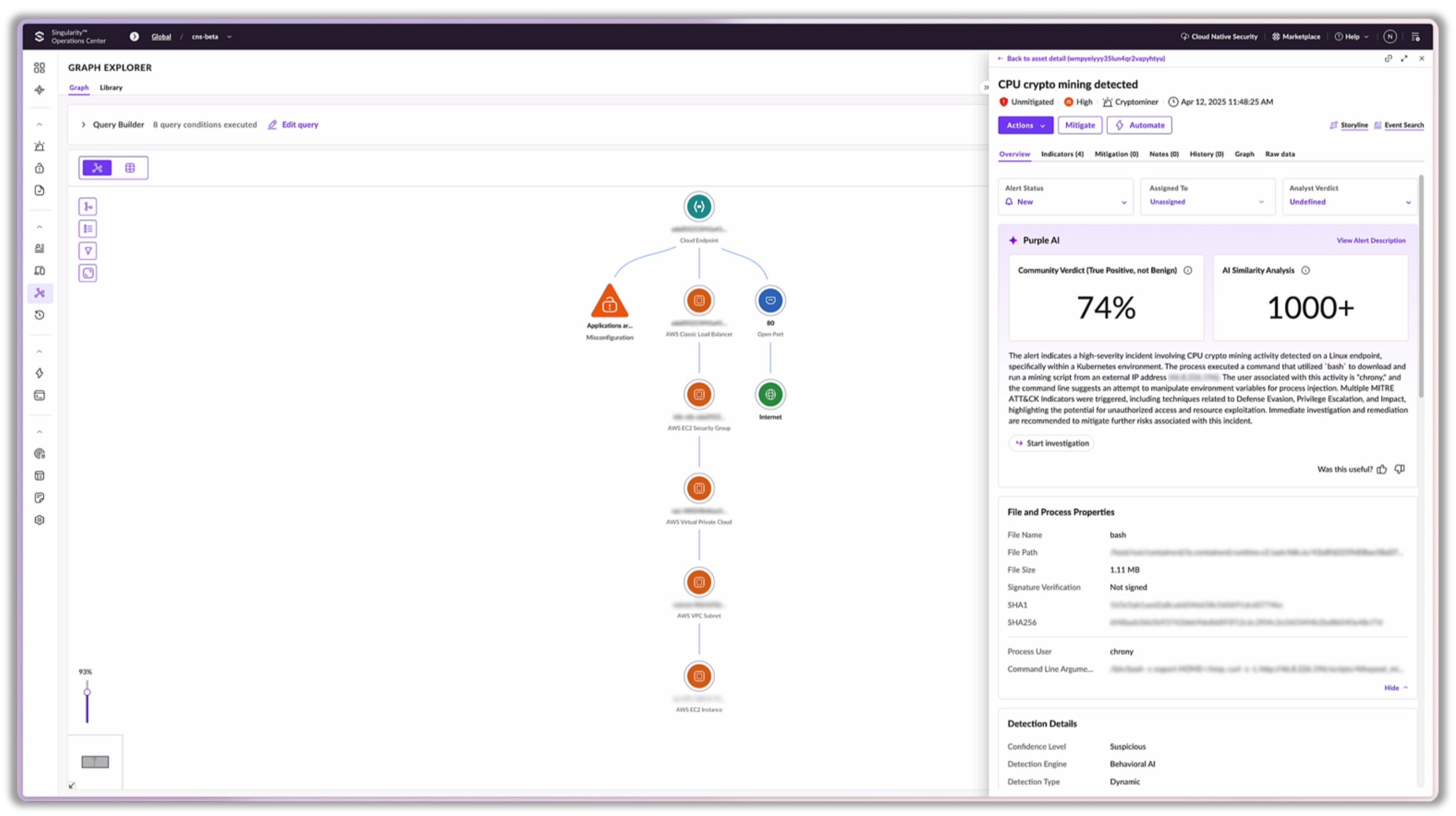

Ondanks de vele vooraf geconfigureerde beveiligingstools van Azure hebben bedrijven nog steeds behoefte aan een uitgebreide oplossing zoals SentinelOne, die de veelvoorkomende uitdagingen bij de implementatie van een Azure-beveiligingsarchitectuur aanpakt. SentinelOne consolideert Azure-beveiliging en biedt één centraal punt voor al uw beveiligingstaken.

SentinelOne integreert met uw Azure-stack en DevOps-pijplijnen en biedt diepgaand inzicht in uw Azure-workloads, van code tot cloud. Het automatiseert ook de detectie en herstel van bedreigingen en verkeerde configuraties. Met de SentinelOne CNAPP-oplossing kunt u de gescheiden beveiligingsuitdaging van Azure-beveiligingsoplossingen overwinnen en het beheer van uw beveiligingsstatus in uw hybride en multi-cloudomgevingen consolideren.

SentinelOne integreert met uw Azure-stack en DevOps-pijplijnen en biedt diepgaand inzicht in uw Azure-workloads, van code tot cloud. Het automatiseert ook de detectie en herstel van bedreigingen en verkeerde configuraties. Met de SentinelOne CNAPP-oplossing kunt u de gescheiden beveiligingsuitdaging van Azure-beveiligingsoplossingen overwinnen en het beheer van uw beveiligingsstatus in uw hybride en multi-cloudomgevingen consolideren.

SentinelOne’AI-aangedreven CNAPP biedt u Deep Visibility® van uw omgeving. Het biedt actieve bescherming tegen AI-aangedreven aanvallen, mogelijkheden om beveiliging verder naar links te verschuiven en onderzoek en respons van de volgende generatie. Meerdere AI-aangedreven detectie-engines werken samen om bescherming op machinesnelheid te bieden tegen runtime-aanvallen. SentinelOne biedt autonome bescherming tegen bedreigingen op schaal en voert een holistische analyse uit van de onderliggende oorzaak en de omvang van de schade van getroffen cloudworkloads, infrastructuur en gegevensopslagplaatsen.

Contextbewuste Purple AI™ biedt contextuele samenvattingen van waarschuwingen, suggesties voor volgende stappen en de mogelijkheid om naadloos een diepgaand onderzoek te starten met behulp van generatieve en agentische AI – allemaal gedocumenteerd in één onderzoeksnotitieboek. Singularity™ Cloud Security kan shift-left-beveiliging afdwingen en ontwikkelaars in staat stellen kwetsbaarheden te identificeren voordat ze de productie bereiken met agentloze scanning van infrastructure-as-code-sjablonen, coderepositories en containerregisters. Het vermindert uw totale aanvalsoppervlak aanzienlijk.

SentinelOne in actie zien

Ontdek hoe AI-gestuurde cloudbeveiliging uw organisatie kan beschermen in een één-op-één demo met een SentinelOne productexpert.

Vraag een demo aanConclusie

Voor ondernemingen die workloads en gegevens in de cloud hosten, moet beveiliging voorop blijven staan. Azure erkent dit en biedt een groot aantal tools, principes en best practices om organisaties te helpen bij de implementatie van de Azure-beveiligingsarchitectuur. Maar het kan overweldigend zijn om je weg te vinden in deze diverse tools, vooral gezien het hoge tempo van innovatie dat nodig is om concurrerend te blijven.

SentinelOne consolideert AI-aangedreven, realtime detectie van kwetsbaarheden en bedreigingen in Azure- en multi-cloudomgevingen, waardoor een naadloze verdedigingslinie wordt gecreëerd die zich aanpast aan snel evoluerende bedreigingen en ervoor zorgt dat uw infrastructuur zonder compromissen beschermd blijft.

Klaar om uw cloudbeveiliging te versterken? Ontdek hoe SentinelOne uw Azure-omgeving vandaag nog kan beveiligen.

FAQs

Azure faciliteert veilige toegang via Entra ID, dat SSO, MFA, ZTA en minimale rechten afdwingt.

De beste Azure-native oplossingen voor monitoring en dreigingsdetectie zijn Microsoft Defender for Cloud, Azure Sentinel, Azure Security Center, Azure Monitor en Log Analytics. Bedrijven die monitoring en dreigingsdetectie willen consolideren, zullen echter veel baat hebben bij de uniforme, AI-aangedreven CNAPP-oplossing van SentinelOne.