Amazon S3 バケットは、IT エコシステムにおけるクラウドベースのアプリケーション向けにあらゆるデータタイプを保存するために使用されます。データストレージに関しては、Amazon S3 は AWS クラウドで人気のある選択肢です。しかし、データの可視性とデータセキュリティには多くのセキュリティリスクが伴います。追加の柔軟性が提供されているにもかかわらず、組織はこれらのバケットに保存するデータに対して責任を負います。

S3 バケットを保護し、機密データの露出を回避する方法を学ぶことが重要です。クラウドセキュリティ防御を強化できる様々なセキュリティ層と実践手法が存在します。Amazon S3バケットコネクタはXDRデータをAWS環境と共有し、カスタムAWS IAMロールの設定を必要とします。Amazon S3 の脅威検出は、S3 バケットからランサムウェアやマルウェアを検出・排除するマシンスピードの保護を提供します。NetApp ストレージの保護は、ビジネスの運用安定性と完全性を確保するために極めて重要です。

組織が継続的な可視性と強化されたセキュリティ態勢を実現するには、マネージドXDRソリューションを活用してS3データログを取り込み、S3バケットのデータ管理を自動化することが重要です。事前定義されたルールを設定し、ストレージコストを削減し、コンプライアンスを向上させることができます。このガイドでは、Amazon S3バケットのセキュリティに関するすべて、S3バケットを保護するためのベストプラクティスを含めて解説します。詳細は以下をご覧ください。

Amazon S3バケットセキュリティとは?

Amazon S3バケットセキュリティは、利用者とAWSプロバイダー間の責任分担です。S3バケットセキュリティは、ユーザーが作成したS3リソースへのアクセス方法を定義します。Amazon S3 バケットセキュリティには、全オブジェクトへのアクセス権限設定、時間制限付きアクセス権の付与、S3 リソースに対するリクエストの監査ログサポートが含まれ、完全な可視性を実現します。

ユーザーは AWS ガイダンスレポートにアクセス可能で、AWS モニタリングサービスを活用して既存の設定や AWS サービスのリソース利用状況を検証できます。Amazon S3 バケットセキュリティがカバーするその他の側面は以下の通りです:

- バージョン管理 — S3では異なるオブジェクトの複数バージョンを作成し、S3バケットに保存できます。これは特に災害復旧プロセスやバックアップ、セキュリティインシデント発生時に有効です。

- 監査 — S3バケットの設定、アクセスログ、権限を定期的に監査し、潜在的なセキュリティ問題や脆弱性を特定することが重要です。

- ロギング — Amazon S3はバケット活動を監視するための優れたロギングと追跡機能を提供します。これにはリクエスト管理、エラー処理、アクセスパターンの確認が含まれます。

S3バケットのセキュリティが重要な理由とは?

Amazon S3バケットのセキュリティ対策が不十分だと、組織は業務上の障害を経験し、顧客の信頼を失う可能性があります。S3バケットには、個人識別情報(PII)、クレジットカードデータ、財務データ、知的財産権、その他の機密情報が保存されます。S3バケットの保護対策が不十分だと、データ侵害による訴訟、個人情報盗難、甚大な収益損失につながる可能性があります。

医療、電子商取引、金融、政府機関など多くの業界では、データ保管とセキュリティに関して厳格な規制とコンプライアンス要件が課されています。Amazon S3バケットのセキュリティ対策は、これらの規制への準拠を保証します。また、事業継続性の確保、ダウンタイムの最小化、不正なデータ改ざんからの保護にも寄与します。優れたS3バケットセキュリティは、総所有コストの削減、不要なデータ保存・転送費用の防止、手動によるデータ復旧の必要性低減に貢献します。これは包括的なサイバーセキュリティプログラムの一部であり、S3バケットは外部脅威から保護されなければなりません。

現代のクライアントは、サービスを利用する前に最良のS3バケットセキュリティ対策が組み込まれていることを求めています。これは、ブランドの評判を高め、データの完全性を保護するために不可欠です。

S3 バケットを保護するためのベストプラクティス

1.バケットポリシーに最小権限アクセスを実装する

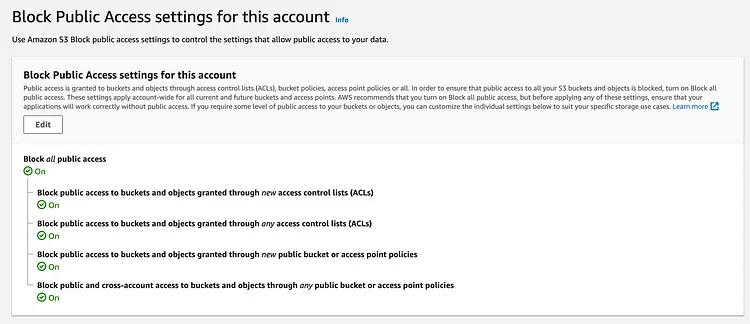

S3バケットへのアクセスが必要なアカウントのIPアドレスとARNをホワイトリストに登録します。パブリックアクセスをブロックする設定を有効にし、S3バケットへの匿名アクセスを削除します。特定のバケットへのアクセスが必要なユーザー向けにカスタムIAMポリシーを作成できます。これらのポリシーは、複数のユーザーに対するAmazon S3の権限管理を構成するために設定可能です。IAMロールは任意の場所で使用するか、一時的な認証情報とセッショントークンとして使用できます。

IDベースのポリシーでワイルドカードアクションを使用しないようにしてください。手動介入を排除するには、必要に応じてスケジュールに従ってオブジェクトを自動的に削除するS3ライフサイクルポリシーを定義します。GuardDutyでは、S3保護機能を有効化して悪意のある活動を検知し、異常検知や脅威インテリジェンスを活用できます。AWSは最近、指定領域外の機密データをスキャンする優れたツールであるMacieをリリースしました。

最小権限アクセスを実現するため、AWSは権限境界、バケットACL(アクセス制御リスト)、サービス制御ポリシーなど複数のツールを提供しています。S3リソース全体でアクセスを許可されたすべてのIDの詳細な記録を維持してください。

2.保存時および転送時のデータ暗号化

AWS エコシステムを監視し、暗号化が無効になっているバケットを特定します。S3 バケットデータを不正アクセスやデータ侵害から保護するには、オブジェクトレベルではなくバケットレベルで暗号化することが重要です。

Amazon S3でサーバーサイド暗号化を適用し、S3バージョン管理とS3オブジェクトロックを使用してデータを誤削除から保護できます。セキュリティをさらに強化したい場合は、多要素認証(MFA) を追加できます。Amazon S3にはCloudTrailとS3サーバーアクセスログ機能が標準で備わっています。CloudWatchログを使用することで、セキュリティ状態を包括的に把握できます。業界のベンチマークと照らし合わせて、環境の暗号化基準を確認してください。

また、AES 256ビット暗号化を使用して顧客データを暗号化し、暗号化処理完了後にメモリからキーを削除することも可能です。お客様が提供する暗号化キーは優れた機能を発揮し、ユーザーによって提供されます。お客様管理キーについては、作成、ローテーション、無効化、監査、暗号化制御への完全なアクセスが可能です。S3レベルで使用する前に、AWS KMSコンソールを使用してお客様管理キー(CMK)を作成できます。デフォルトでは、Amazon S3は初回にAWSアカウント内でAWS管理型CMKを既に作成します。このCMKはSSE-KMSに使用され、Amazon Sigv4はAPIリクエスト署名のためのAmazon S3提供の認証メカニズムです。オブジェクトの暗号化状態を確認するには、S3インベントリで詳細情報を参照できます。S3バケットで利用可能な主要な暗号化管理オプションは、SSE-KMS、DSSE-KMS、クライアントサイド暗号化、SSE-Cの4つです。

3. ベストプラクティスに準拠したセキュリティ基準に従う

世界中の組織は、S3 バケットを保護する複数のセキュリティ基準に従っています。その一部に準拠することで、S3 バケット内のデータを安全に保ち、システムを保護することができます。カード所有者のデータを保護し、ファイアウォールを活用し、パスワード設定も構成できます。これらの基準をすべての AWS パブリッククラウドインスタンスに適用してください。

Amazon S3 バケットのセキュリティを確保するために、グローバル組織が採用している最も一般的な基準は次のとおりです。

- 米国国立標準技術研究所 (NIST)

- シンガポール金融管理局(MAS)

- 一般データ保護規則(GDPR)

- ペイメントカード業界データセキュリティ基準(PCI DSS)

- オーストラリア金融規制庁(APRA)

4. マルチリージョンアプリケーションの利用

プライマリリージョンとセカンダリーリージョン間で非同期データレプリケーションを行うには、DynamoDBグローバルテーブルを利用できます。耐障害性アプリケーションの管理には、AWSのマルチリージョンアプリケーションアーキテクチャを活用してください。AWS の S3 クロスリージョンレプリケーション機能を活用することで、S3 バケットの災害復旧機能を強化できます。

5. S3 事前署名済み URL を試す

Amazon S3 オブジェクトはデフォルトで非公開です。オブジェクトの所有者のみがアクセスできます。ただし、オブジェクトの所有者が他のユーザーとオブジェクトを共有したい場合があるかもしれません。事前署名済み URL を使用すると、独自のセキュリティ権限を設定し、オブジェクトをダウンロードするための時間制限付きのアクセス権を付与できます。

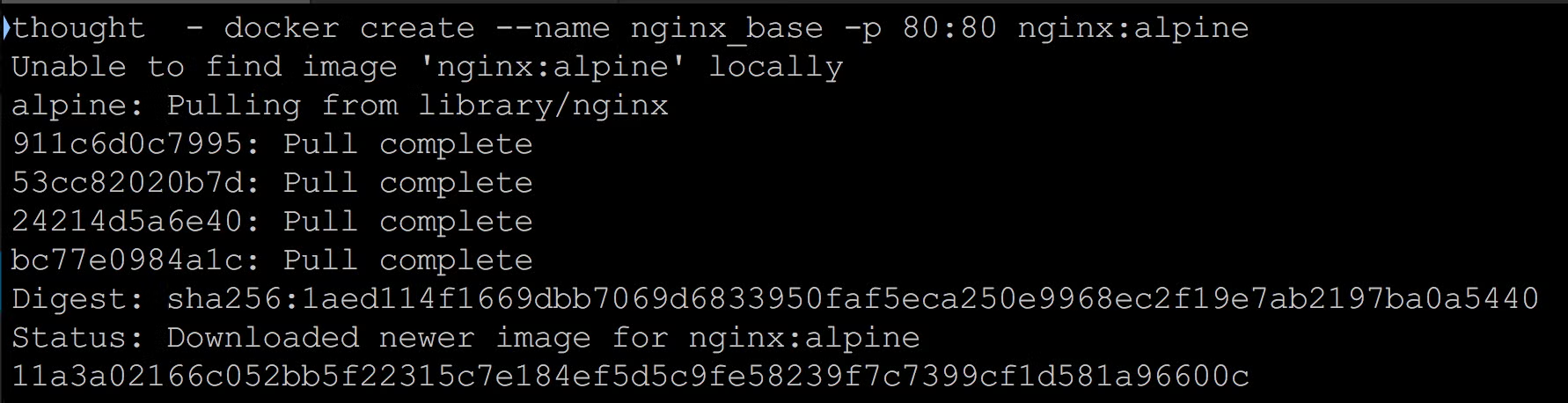

事前署名済み URL を使用すると、S3 バケット内のオブジェクトをカスタム有効期間付きでリンクできます。たとえば、特定のバケットに対して有効期間を1週間に設定した事前署名済みURLを、次のコマンドで生成できます:

aws s3 pre sign s3://DOC-EXAMPLE-BUCKET/test2.txt

--expires-in 604800

6. S3バケットセキュリティ監視ツールの使用と定期的な監査の実施

Amazonタグエディターを使用して、セキュリティ監査を実行するためのS3リソースにタグを付けることができます。S3リソースを効果的に管理および監査するために、リソースグループを作成できます。

CloudWatchなどのAWSサービスを使用すると、4xxエラー、削除リクエスト、取得リクエスト、および書き込みリクエストなどの主要なメトリクスを監視できます。これらのメトリクスを定期的に監視することで、S3リソースのセキュリティ、パフォーマンス、可用性を確保できます。

SentinelOneのようなAI搭載ツールを使用すれば、S3バケットのセキュリティ監視、監査、レポート生成を自動化できます。

SentinelOneの活用方法

S3バケットにスキャンされていないファイルを保存・使用すると、組織が絶対に避けたい様々なセキュリティリスクが生じます。企業はスケーラブルで安全なオブジェクトストレージソリューションとしてS3バケットを利用しています。これらのバケットにアップロードされたファイルの内容やセキュリティは不明な場合があるため、顧客はファイルをスキャンし、発生する可能性のあるアプリケーションの脆弱性を軽減する必要があります。

SentinelOne は、組織がデータ主権およびコンプライアンス要件を迅速に満たすことを支援します。ミリ秒単位でマルウェアやゼロデイ攻撃を検知し、クラウド環境を脅威の拡散から保護します。ユーザーはファイル脅威分析を効率化・自動化し、既存アプリケーションやワークフローへの容易な統合、柔軟なカバレッジポリシーの適用が可能です。

SentinelOne管理コンソールでは、ワークロード、エンドポイント、S3リソースを管理できます。バケットの自動検出機能を備え、誤設定を防ぐ強力なガードレールが実装されています。

SentinelOneが組織のAmazon S3バケットセキュリティを強化する方法:

- Amazon S3 バケットの高度な脅威検出 — SentinelOne は、バケットに追加されたすべてのオブジェクトをスキャンしてマルウェアを検出し、既存のファイルもオンデマンドで簡単にスキャンできます。オートスケーリング、ファイルの隔離、カスタム修復アクションにより、組織は感染ファイルを削除し、マルウェアの拡散を防ぐことができます。

- 設定可能なクラウドポリシー –SentinelOne クラウドポリシーは設定可能であり、ビジネス要件に合わせてカスタマイズできます。これにより、資産のプロビジョニングに動的な柔軟性が追加され、すべてのスキャンは環境内で実行されます。機密データがクラウド環境から流出することは決してなく、この保護機能は既存のアプリケーションアーキテクチャやワークフローに簡単に導入・統合できます。インベントリ管理 – SentinelOne は、強力なクラウド脅威ハンティング機能により組織を保護します。ワークロードのテレメトリを提供し、ポリシーベースの保護を適用し、クラウドインベントリストレージ管理を効率化します。ガートナー、MITRE Engenuity、Tevoraなど多くの機関から信頼と評価を得ています。Singularity XDRプラットフォーム攻撃対象領域へのリアルタイム可視化、クロスプラットフォーム相関分析、AI駆動型対応アクションにより、世界をリードする企業を保護し、強化します。

結論

Amazon S3 バケットのセキュリティ機能は、S3 バケットに保存されたオブジェクトを保護するために世界中のユーザーによって利用されています。監視手法、監査手法、予防的なセキュリティのベストプラクティスがあり、本ガイドではこれらすべてについて説明しました。S3バケットを保護する上で、すべての資産を特定し監査することは極めて重要です。アクセス制御リストを無効化した場合、データ保護はカスタムポリシーの作成と管理に依存します。Virtual Cloud Endpoint(VCE)ポリシーを活用したり、バケットACL設定をデフォルトにリセットして完全なバケット制御権を取得することも可能です。

すべてのバケットが適切なポリシーを使用し、公開アクセス可能に設定されていないことを確認してください。S3実装の検査やAWS Config Rulesの管理には、SentinelOneのような継続的なセキュリティ監視・監査サービスの導入を検討しましょう。幸いなことに、SentinelOneのようなプラットフォームは使いやすく設定も簡単です。無料のライブデモを予約し、様々な機能を実際に試すことができます。競争の激しい現代の環境において、お客様の保護を支援します。

FAQs

Amazon S3のセキュリティとは、オブジェクトを不正アクセス、改ざん、データ漏洩から保護するために講じられるあらゆるセキュリティ対策を指します。AWSセキュリティには、ユーザーが活用できる様々な組み込みセキュリティ機能が備わっています。S3セキュリティには、カスタムセキュリティポリシーの作成、バケットの設定、適切な監視、暗号化、ログ記録メカニズムの導入が含まれます。S3セキュリティの目的は、バケットに保存されたデータが安全かつ非公開に保たれ、許可されたユーザーのみがアクセスできるようにすることです。

S3バケットのセキュリティ対策には複数の方法があります。最初の方法は、AWSエコシステムが提供するツールやリソースを活用することです。デフォルト設定の変更やバケットポリシーの調整により機密データを保護できます。S3バケットを保護する第二の、そして最良の方法は、SentinelOneのようなAI駆動型セキュリティ自動化プラットフォームを利用することです。SentinelOneは最先端の脅威インテリジェンス、監視・分析機能、優れたサイバーセキュリティ機能一式を提供します。ワンクリック修復機能を使用すれば、クラウド環境全体にわたる重大な脆弱性を修正できます。