Le aziende e altre organizzazioni stanno rapidamente adottando i servizi di cloud computing di Microsoft Azure per ospitare i propri dati. Gli endpoint Azure, in particolare quelli dei database, sono obiettivi particolarmente appetibili per gli hacker che cercano di penetrare nella rete e/o rubare dati aziendali preziosi. A seguito della diffusione capillare di Azure tra le aziende e altre organizzazioni, cresce sempre più l'esigenza di una solida protezione degli endpoint per garantire che gli intrusi non possano accedere a questi file spesso cruciali.

In questo post spiegheremo cos'è la protezione degli endpoint Azure, perché la vostra organizzazione ne ha bisogno, come configurare il vostro ambiente Azure e come implementare la protezione degli endpoint Azure.

Che cos'è Azure Endpoint Protection?

Che cos'è Azure Endpoint Protection?

Come forse saprete, un "endpoint" è un altro termine per indicare un dispositivo connesso a una rete. Si tratta dei mezzi attraverso i quali gli aggressori cercano di attaccare la vostra rete. Possono essere dispositivi mobili, macchine virtuali o persino server. In Azure, gli endpoint possono anche riferirsi a punti di connessione che consentono ai dispositivi di connettersi ai servizi basati sul cloud Azure o ai servizi di connettersi ad altri servizi. In altre parole, alcuni endpoint Azure possono semplicemente connettere altri endpoint. Ma devono comunque essere protetti.

La protezione degli endpoint Azure si riferisce agli strumenti di sicurezza progettati per proteggere questi endpoint da minacce e vulnerabilità. Questi includono Microsoft Defender per Endpoint, Azure Security Center, Network Security Groups (NSG), Singularity App di SentinelOne e altro ancora.

Questi strumenti basati su cloud consentono di monitorare lo stato dei dispositivi e delle macchine virtuali. Azure Security Center consente di monitorare continuamente gli endpoint e di eseguire la scansione alla ricerca di malware, mentre Microsoft Defender for Endpoint aiuta le organizzazioni a eseguire la scansione delle reti alla ricerca di minacce. Sebbene Azure Security Center sia il più popolare, Microsoft Defender for Endpoint utilizza una combinazione di funzionalità avanzate, una delle quali include l'analisi della sicurezza cloud di Microsoft, in cui, "sfruttando i big data, l'apprendimento dei dispositivi e le ottiche esclusive di Microsoft nell'ecosistema Windows, nei prodotti cloud aziendali (come Office 365) e nelle risorse online, i segnali comportamentali vengono tradotti in approfondimenti, rilevamenti e risposte consigliate alle minacce avanzate.”

Questi strumenti basati su cloud consentono di monitorare lo stato dei dispositivi e delle macchine virtuali. Azure Security Center consente di monitorare continuamente gli endpoint e di eseguire la scansione alla ricerca di malware, mentre Microsoft Defender for Endpoint aiuta le organizzazioni a eseguire la scansione delle reti alla ricerca di minacce. Sebbene Azure Security Center sia il più popolare, Microsoft Defender for Endpoint utilizza una combinazione di funzionalità avanzate, una delle quali include l'analisi della sicurezza cloud di Microsoft, in cui, "sfruttando i big data, l'apprendimento dei dispositivi e le ottiche esclusive di Microsoft nell'ecosistema Windows, nei prodotti cloud aziendali (come Office 365) e nelle risorse online, i segnali comportamentali vengono tradotti in approfondimenti, rilevamenti e risposte consigliate alle minacce avanzate.”

Come funziona Azure Endpoint Protection?

Azure Security Center è lo strumento più diffuso per proteggere gli endpoint Azure. Fornisce un hub centralizzato attraverso il quale è possibile abilitare le funzionalità di sicurezza per il proprio ambiente.

In Security Center è possibile configurare criteri di sicurezza per gruppi di risorse specifici (di cui parleremo più avanti) o servizi. Lo strumento fornisce anche monitoraggio e raccolta dati, offrendo agli utenti informazioni sulle macchine virtuali e fornendo avvisi quando vengono rilevate minacce alla sicurezza, come malware. Con le informazioni fornite dallo strumento, è possibile esaminare i problemi e implementare misure di sicurezza aggiuntive come si ritiene opportuno.

Perché Azure Endpoint Protection è importante?

Gli endpoint Azure possono essere una porta d'accesso al vostro ambiente cloud più ampio. Ecco perché gli hacker attaccheranno senza sosta tali endpoint per compromettere la vostra rete. La protezione degli endpoint riduce al minimo questi rischi fornendo il rilevamento del malware e il monitoraggio continuo del sistema. Microsoft Defender per Endpoint fornisce anche il rilevamento automatico delle minacce e avvisi di sicurezza insieme ad analisi dettagliate della sicurezza. Ciò riduce il carico di lavoro dei team IT.

Tuttavia, gli strumenti di protezione degli endpoint di Azure offrono una miriade di vantaggi meno noti. Microsoft Defender per Endpoint, ad esempio, può essere utilizzato come piattaforma di monitoraggio centralizzata. È in grado di automatizzare le indagini e la risoluzione dei problemi di sicurezza, riducendo il carico di lavoro manuale dei team IT. Può anche essere integrato con Microsoft 365 Defender, che raccoglie dati da più servizi di sicurezza, tra cui Microsoft Defender per Office 365 e Microsoft Cloud App Security. Questa visione centralizzata aiuta i team di sicurezza ad acquisire una comprensione olistica della loro sicurezza.

La protezione degli endpoint può anche essere una necessità normativa. Poiché diversi settori hanno leggi severe sulla privacy dei dati e disposizioni su come devono essere protetti i dati dei clienti, le organizzazioni di solito devono disporre di una qualche forma di protezione degli endpoint contro le vulnerabilità basate sul cloud. Il mancato rispetto di tali norme può comportare pesanti sanzioni o azioni legali, rendendo ancora più critica la protezione delle risorse basate su Azure.

La protezione degli endpoint può anche essere una necessità normativa. Poiché diversi settori hanno leggi severe sulla privacy dei dati e disposizioni su come devono essere protetti i dati dei clienti, le organizzazioni di solito devono disporre di una qualche forma di protezione degli endpoint contro le vulnerabilità basate sul cloud. Il mancato rispetto di tali norme può comportare pesanti sanzioni o azioni legali, rendendo ancora più critica la protezione delle risorse basate su Azure.

L'app Singularity di Sentinel One: protezione unificata per il vostro ambiente Azure

La nostra piattaforma Singularity è uno strumento unico utile per il monitoraggio degli ambienti Azure. Come indicato nella nostra scheda tecnica,

I clienti di SentinelOne e Microsoft beneficiano di un'integrazione unica nel suo genere tra la piattaforma Singularity XDR di SentinelOne e Azure Active Directory. Grazie a questa integrazione, le organizzazioni beneficiano di funzionalità di risposta autonome che aiutano i professionisti della sicurezza a rispondere più rapidamente alle minacce informatiche. Utilizzando l'app SentinelOne per Azure Active Directory, le organizzazioni interconnettono la sicurezza degli endpoint e il loro provider di servizi di identità. Di conseguenza, quando un endpoint viene compromesso, le informazioni sull'identità dell'utente interessato vengono trasmesse in tempo reale ad Azure Active Directory e Conditional Access può applicare rapidamente l'autenticazione a più fattori (MFA), limitare l'accesso o restringere l'accesso.

La piattaforma Singularity di SentinelOne monitora le minacce in corso e le aggiorna in tempo reale all'interno di Azure Active Directory, con un elenco dettagliato degli utenti o delle app compromessi all'interno della rete. Con SentinelOne è possibile definire protocolli di sicurezza e mitigare le minacce già rilevate. Puoi vedere la piattaforma Singularity in azione nella nostra demo Singularity per Azure Active Directory demo.

Configurazione dell'ambiente Azure

Vediamo ora come configurare un ambiente Azure per la tua organizzazione.

Configurazione e distribuzione dell'ambiente

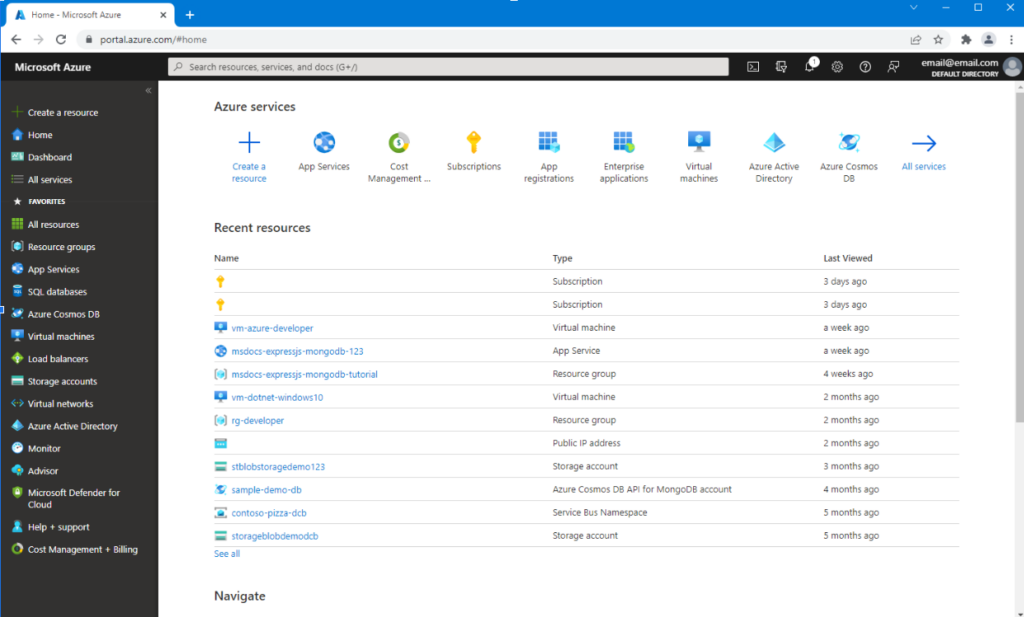

Il primo passo consiste nella creazione di un account Azure. Una volta creato l'account Azure, gli utenti possono accedere al portale Azure, che è un portale per la gestione e la distribuzione delle risorse Azure. Una volta fatto ciò, è necessario definire quali app e servizi potrebbero essere necessari nell'ambiente Azure. Ciò consente di definire la quantità di risorse che verranno utilizzate. A tal fine, è necessario creare un gruppo di risorse in Azure. I gruppi di risorse sono contenitori utilizzati per gestire le risorse e i servizi Azure. In un gruppo di risorse è possibile raggruppare insieme i servizi Azure correlati.

Una volta impostato un gruppo di risorse, è possibile selezionare i servizi richiesti nel gruppo. Ciò può essere fatto tramite il pulsante Crea una risorsa nella sottosezione dei servizi Azure. È necessario considerare i requisiti di dimensioni e prestazioni per ciascuna risorsa, poiché questi influiscono sul proprio ambiente.

È quindi necessario configurare la rete creando una rete virtuale (VNET) per definire lo spazio di indirizzi e le sottoreti. Per una maggiore sicurezza, è consigliabile implementare un gruppo di sicurezza di rete (NSG) per controllare il flusso di traffico dalle risorse. Si tratta di una forma di controllo degli accessi. A questo punto, è possibile configurare una macchina virtuale con il sistema operativo preferito. Si consiglia di utilizzare i set di scalabilità delle macchine virtuali per il ridimensionamento automatico. È quindi possibile configurare gli account di archiviazione in base ai requisiti dell'organizzazione. Le condivisioni di file possono essere utilizzate per l'archiviazione condivisa su più macchine virtuali, mentre l'archiviazione blob può essere utilizzata per i dati non strutturati.

È quindi necessario configurare la rete creando una rete virtuale (VNET) per definire lo spazio di indirizzi e le sottoreti. Per una maggiore sicurezza, è consigliabile implementare un gruppo di sicurezza di rete (NSG) per controllare il flusso di traffico dalle risorse. Si tratta di una forma di controllo degli accessi. A questo punto, è possibile configurare una macchina virtuale con il sistema operativo preferito. Si consiglia di utilizzare i set di scalabilità delle macchine virtuali per il ridimensionamento automatico. È quindi possibile configurare gli account di archiviazione in base ai requisiti dell'organizzazione. Le condivisioni di file possono essere utilizzate per l'archiviazione condivisa su più macchine virtuali, mentre l'archiviazione blob può essere utilizzata per i dati non strutturati.

Azure Active Directory è il sistema di gestione delle identità e degli accessi integrato in Azure. È possibile gestire le autorizzazioni degli utenti e applicare il controllo degli accessi basato sui ruoli (RBAC) per assegnare ruoli specifici a utenti o gruppi. Si tratta del principale hub di controllo degli accessi per Azure.

Creazione e configurazione di un Dev Center negli ambienti di distribuzione Azure utilizzando il portale Azure

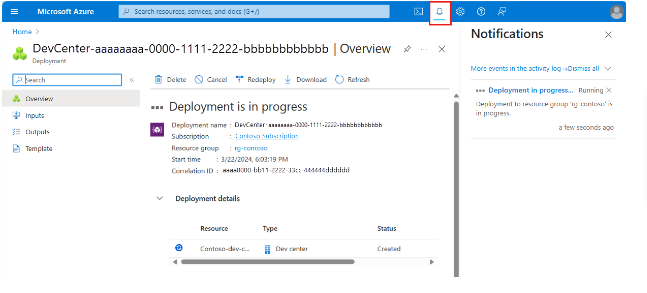

Affinché il team possa distribuire in modo efficace gli ambienti Azure, è necessario configurare un Dev Center. Il team è responsabile della configurazione del Dev Center, della creazione dei progetti e della fornitura dell'accesso ai team di sviluppo. Microsoft fornisce una guida quickstart per la distribuzione di un ambiente Azure, che delinea i seguenti passaggi:

- Accedi al portale Azure.

- Cerca Ambienti di distribuzione di Azure, quindi seleziona il servizio nei risultati.

- In Centri di sviluppo, seleziona Crea.

- In Crea un Dev Center, nella scheda Nozioni di base, seleziona o inserisci le seguenti informazioni:

- Seleziona Rivedi + Crea.

- Nella scheda Rivedi, attendere la convalida della distribuzione, quindi selezionare Crea.

- È possibile controllare lo stato di avanzamento della distribuzione nelle notifiche del portale di Azure.

8. Una volta completata la creazione del centro di sviluppo, selezionare Vai alla risorsa. Verificare che sia visualizzato il riquadro panoramica del centro di sviluppo.

Protect Your Endpoint

See how AI-powered endpoint security from SentinelOne can help you prevent, detect, and respond to cyber threats in real time.

Get a DemoProteggere il proprio ambiente Azure è fondamentale

Come forse già saprete, gli endpoint Azure potrebbero essere gateway fondamentali per la vostra rete più ampia. Per questo motivo, gli aggressori non lesinano gli sforzi nel tentativo di attaccarli. Ecco perché gli strumenti di protezione degli endpoint per il vostro ambiente Azure rimangono necessari. La configurazione dell'ambiente Azure è un'operazione complessa e una protezione adeguata degli endpoint richiede l'uso di strumenti quali Microsoft Defender for Endpoint, Azure Security Center, Network Security Groups (NSG) e altri ancora. Anche Singularity di SentinelOne è uno strumento utile per il monitoraggio e la protezione dell'ambiente.

La protezione degli endpoint Azure può essere difficile, ma è fondamentale per proteggere le tue risorse. Ora dovresti essere in grado di configurare il tuo ambiente Azure e, qualunque sia il tuo obiettivo con Azure, assicurati di considerare l'aggiunta di SentinelOne’s Singularity platform al tuo arsenale di protezione.

Leader nella sicurezza degli endpoint

Scoprite perché SentinelOne è stato nominato Leader per quattro anni di fila nel Magic Quadrant™ di Gartner® per le piattaforme di protezione degli endpoint.

Leggi il rapporto

FAQs

Un endpoint è generalmente definito come un mezzo attraverso il quale gli aggressori prendono di mira una rete o un sistema. In Azure, gli endpoint possono essere macchine virtuali, applicazioni o endpoint di servizio utilizzati per connettere altri dispositivi utente ad applicazioni e servizi basati sul cloud.

La protezione degli endpoint di Azure si riferisce agli strumenti utilizzati e alle misure che possono essere adottate per proteggere gli endpoint di Azure. Questi includono Azure Security Center e Microsoft Defender per Endpoint.

Lo strumento principale per configurare la protezione degli endpoint in Azure è Azure Security Center. Fornisce un hub centralizzato attraverso il quale è possibile monitorare l'ambiente, configurare criteri di sicurezza e impostare misure di sicurezza aggiuntive.