Il protocollo Traffic Light Protocol (TLP) è un framework per la condivisione di informazioni sensibili nella sicurezza informatica. Questa guida esplora i diversi colori TLP, il loro significato e come facilitano la comunicazione sicura.

Scopri l'importanza del TLP nella risposta agli incidenti e nella condivisione delle informazioni sulle minacce. Comprendere il TLP è fondamentale per le organizzazioni che desiderano migliorare la collaborazione proteggendo al contempo le informazioni sensibili.

Che cos'è il Traffic Light Protocol (TLP)?

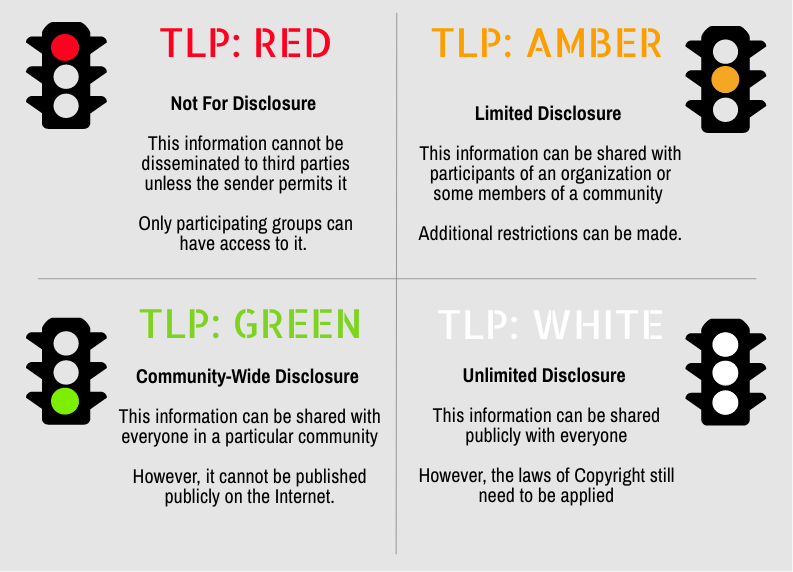

Il protocollo Traffic Light (TLP) è un sistema standardizzato per la classificazione e la gestione delle informazioni sensibili. Viene utilizzato dalle organizzazioni per proteggere i dati sensibili e garantire che le informazioni vengano condivise solo con chi ne ha necessità. Il TLP prevede quattro colori: rosso , giallo , verde e bianco ⚪. Ciascun colore rappresenta un diverso livello di sensibilità e le relative linee guida su come gestire le informazioni.

- Il rosso indica le informazioni più sensibili, che devono essere condivise all'interno dell'organizzazione solo con chi ne ha necessità.

- L'ambra è riservata alle informazioni che devono essere condivise all'interno dell'organizzazione e con partner di fiducia.

- Il verde è riservato alle informazioni che possono essere condivise più ampiamente

- Il bianco ⚪ è riservato alle informazioni che possono essere condivise pubblicamente.

Il sistema TLP aiuta le organizzazioni a salvaguardare le informazioni sensibili e a garantire che siano gestite in modo responsabile.

In che modo il TLP contribuisce a migliorare la sicurezza informatica?

Il TLP contribuisce a migliorare la sicurezza informatica fornendo un sistema standardizzato per la classificazione e la gestione delle informazioni sensibili. Utilizzando il TLP, le organizzazioni possono garantire che i dati sensibili vengano condivisi solo con chi ne ha bisogno, riducendo il rischio di divulgazione accidentale o non autorizzata. Ciò è particolarmente importante nella sicurezza informatica, poiché le informazioni sensibili come le vulnerabilità di sicurezza o le segnalazioni di incidenti possono essere preziose per i criminali informatici. Utilizzando il TLP, le organizzazioni possono proteggere meglio questo tipo di informazioni e ridurre il rischio che finiscano nelle mani sbagliate. Inoltre, il TLP può aiutare le organizzazioni a identificare e rispondere alle minacce informatiche in modo più efficace, poiché fornisce linee guida chiare per la gestione e la condivisione delle informazioni sulle potenziali minacce. Utilizzando il TLP, le organizzazioni possono migliorare la loro posizione in materia di sicurezza informatica e proteggere meglio se stesse e i propri clienti dagli attacchi informatici.

Il TLP offre diversi vantaggi alle aziende e alle organizzazioni. Alcuni dei vantaggi principali includono:

- Migliore sicurezza delle informazioni: utilizzando il TLP, le aziende e le organizzazioni possono proteggere meglio le informazioni sensibili dall'essere divulgate troppo ampiamente o cadere nelle mani sbagliate. Ciò può contribuire a ridurre il rischio di violazioni dei dati e altri incidenti di sicurezza, che possono avere gravi conseguenze per l'organizzazione e i suoi clienti.

- Maggiore conformità: Molte aziende e organizzazioni sono soggette a varie normative e standard che richiedono loro di gestire le informazioni sensibili in un modo particolare. Utilizzando il TLP, le organizzazioni possono garantire la conformità a tali requisiti ed evitare costose multe e altre sanzioni.

- Migliore collaborazione: il TLP può aiutare le organizzazioni a collaborare in modo più efficace con altre organizzazioni, poiché fornisce linee guida chiare per la gestione e la condivisione delle informazioni sensibili. Ciò può essere particolarmente utile quando più organizzazioni collaborano a un progetto o rispondono a una crisi.

- Migliore reputazione: utilizzando il TLP, le aziende e le organizzazioni possono dimostrare ai clienti, ai partner e ad altri stakeholder che stanno adottando misure adeguate per proteggere le informazioni sensibili. Ciò può contribuire a migliorare la reputazione dell'organizzazione e a instaurare un rapporto di fiducia con i suoi stakeholder.

Il TLP è uno strumento prezioso per le aziende e le organizzazioni che desiderano migliorare la sicurezza delle informazioni e proteggere le informazioni sensibili da un uso improprio o dalla divulgazione.

Cosa sono i sette livelli della sicurezza informatica

I sette livelli della sicurezza informatica sono un modello utilizzato per comprendere e analizzare i vari componenti della sicurezza informatica. Si basano sul modello OSI (Open Systems Interconnection), un modello standardizzato per comprendere come interagiscono i diversi protocolli e tecnologie di rete. I sette livelli della sicurezza informatica sono i seguenti:

- Il livello fisico si riferisce all'infrastruttura fisica utilizzata per supportare la sicurezza informatica, come server, firewall e altro hardware.

- Livello di rete: questo livello include l'infrastruttura di rete, come switch e router, che collega i dispositivi e facilita la comunicazione tra di essi.

- Livello di trasporto: Questo livello garantisce che i dati vengano trasmessi in modo sicuro e affidabile tra i dispositivi.

- Il livello di sessione stabilisce, mantiene e termina la comunicazione tra i dispositivi.

- Livello di presentazione: Questo livello è responsabile della formattazione e della codifica dei dati in modo che siano comprensibili da diversi dispositivi e sistemi.

- Livello applicativo: questo livello fornisce l'interfaccia tra l'utente e l'infrastruttura di rete sottostante.

- Livello di sicurezza informatica: Questo livello protegge gli altri livelli dalle minacce informatiche, come malware, attacchi di phishing e altri attacchi informatici.

Comprendendo e affrontando ciascuno di questi livelli, le organizzazioni possono costruire una strategia di sicurezza informatica completa che aiuta a proteggersi da un'ampia gamma di minacce informatiche.

Come implementare il TLP nella strategia di sicurezza informatica della vostra azienda?

Per implementare il TLP nella strategia di sicurezza informatica della vostra azienda o organizzazione, potete seguire questi passaggi:

- Determinate quali informazioni sono sensibili e richiedono protezione: Il primo passo nell'implementazione del TLP è identificare quali informazioni sono sensibili e richiedono protezione. Queste possono includere informazioni sulle operazioni dell'organizzazione, sui clienti, sui dipendenti o sulle tecnologie proprietarie e sulle potenziali vulnerabilità o incidenti di sicurezza.

- Classificare le informazioni utilizzando i colori TLP: Una volta identificate le informazioni sensibili, è possibile classificarle utilizzando i colori TLP. Il rosso indica le informazioni più sensibili, che devono essere condivise all'interno dell'organizzazione solo se strettamente necessario. Il giallo indica le informazioni che devono essere condivise all'interno dell'organizzazione e con partner di fiducia. Il verde indica le informazioni che possono essere condivise più ampiamente, mentre il bianco indica le informazioni che possono essere condivise pubblicamente.

- ️ Sviluppare linee guida e procedure per la gestione delle informazioni: Una volta classificati i dati sensibili utilizzando i colori TLP, è possibile sviluppare politiche e procedure per la gestione del rapporto secondo le linee guida TLP. Ciò può includere la definizione di protocolli per la condivisione delle informazioni con persone autorizzate e metodi per l'archiviazione, l'accesso e lo smaltimento dei dati.

- Formare i dipendenti e le parti interessate: Per garantire che il TLP sia implementato in modo efficace, è essenziale formare i dipendenti e le parti interessate sulla gestione delle informazioni sensibili seguendo le linee guida TLP. Ciò può includere la formazione sui diversi colori TLP e sulle corrispondenti linee guida di gestione, nonché la formazione su come identificare e segnalare potenziali violazioni delle linee guida TLP.

Seguire questi passaggi consente di implementare efficacemente il TLP nella strategia di sicurezza informatica della propria azienda o organizzazione e di proteggere meglio le informazioni sensibili da un uso improprio o dalla divulgazione.

Liberate la cybersicurezza alimentata dall'intelligenza artificiale

Elevate la vostra posizione di sicurezza con il rilevamento in tempo reale, la risposta automatica e la visibilità totale dell'intero ambiente digitale.

Richiedi una demoConclusione

Il TLP è un sistema per classificare e gestire le informazioni sensibili nella sicurezza informatica. È composto da quattro colori che rappresentano diversi livelli di sensibilità, con linee guida per la gestione delle informazioni. TLP aiuta le organizzazioni a proteggere le informazioni sensibili e a ridurre il rischio di violazioni dei dati e altri incidenti di sicurezza.

SentinelOne fornisce prevenzione, rilevamento e risposta basati sull'intelligenza artificiale su endpoint, carichi di lavoro cloud e dispositivi IoT per bloccare e prevenire le risposte agli incidenti. Quando è necessario intervenire con azioni correttive, SentinelOne è in grado di eliminare, mettere in quarantena, riparare o ripristinare qualsiasi potenziale effetto della minaccia.

E tutto questo avviene su scala aziendale con decisioni precise e basate sul contesto, in modo autonomo, alla velocità della macchina, senza intervento umano.

Richiedi una demo di SentinelOne.

Domande frequenti sul protocollo Traffic Light

Il protocollo Traffic Light è un semplice schema di classificazione che etichetta le informazioni condivise con quattro colori (ROSSO, GIALLO, VERDE e BIANCO) per segnalare quanto ampiamente i destinatari possono diffonderle. Creato originariamente dal National Infrastructure Security Co-ordination Centre del Regno Unito all'inizio degli anni 2000, il TLP aiuta le organizzazioni a coordinare lo scambio sicuro di informazioni senza ricorrere a rigidi sistemi di classificazione formali.

Il TLP guida i destinatari nella gestione e nella condivisione dei dati sensibili relativi alla sicurezza informatica. Contrassegnando le informazioni sulle minacce o i dettagli degli incidenti con un colore TLP, la fonte delle informazioni stabilisce confini chiari. Il ROSSO limita la condivisione a individui specifici, l'AMBRA consente la condivisione all'interno di un'organizzazione (e dei suoi clienti), il VERDE estende la condivisione a una comunità più ampia e il CLEAR consente la divulgazione pubblica. Ciò impedisce la condivisione accidentale eccessiva e preserva la fiducia tra i partner.

Il TLP garantisce che solo il pubblico giusto veda i dati sensibili relativi alle minacce. Quando analisti, responsabili della risposta agli incidenti e partner esterni condividono informazioni contrassegnate con TLP, evitano di divulgare dettagli operativi a soggetti non autorizzati.

Questa condivisione controllata crea fiducia, accelera le risposte coordinate e riduce il rischio che gli indicatori di minaccia finiscano nelle mani degli aggressori. L'uso corretto di TLP salvaguarda la privacy e la reputazione, consentendo al contempo una collaborazione rapida e mirata.

- TLP:RED – Solo per destinatari specificati; nessuna ulteriore divulgazione al di fuori dello scambio specifico.

- TLP:AMBER – Limitato all'organizzazione del destinatario e ai suoi clienti in base alla necessità di sapere; AMBER+STRICT lo limita alla sola organizzazione.

- TLP:GREEN – Condivisibile all'interno della comunità o delle organizzazioni omologhe, ma non pubblicamente.

- TLP:CLEAR – Diffusione pubblica senza restrizioni; nessun limite di condivisione.

Utilizzare TLP:RED quando i dettagli comportano un rischio elevato se diffusi su larga scala, ad esempio nel caso di segnalazioni di vulnerabilità trapelate o dati relativi a indagini in corso. Solo i partecipanti direttamente coinvolti possono vedere le informazioni RED.

Scegliere TLP:AMBER quando è necessario coinvolgere l'intera organizzazione o i clienti di fiducia per agire sui dati, ma evitando comunque l'esposizione pubblica. AMBER bilancia le necessità di azione con il rischio, limitando la condivisione a un pubblico interno più ampio.

Incorporare la marcatura TLP nei playbook degli incidenti e nei modelli di segnalazione in modo che ogni avviso, avviso o briefing di intelligence riporti un'etichetta colorata. Formare il personale affinché assegni il TLP corretto prima della condivisione e applichi le regole di gestione nelle comunicazioni, nelle intestazioni dei documenti e nelle piattaforme di collaborazione.

Integrare il TLP negli strumenti di orchestrazione della sicurezza e nei sistemi di ticketing per segnalare automaticamente i limiti di condivisione. Verificare regolarmente la conformità e aggiornare la formazione per mantenere tutti allineati sulle pratiche TLP.

Indicando chiaramente i limiti di condivisione, il TLP elimina ogni dubbio su chi può vedere o agire sulle informazioni relative alle minacce. I responsabili della risposta e i partner sanno immediatamente cosa possono inoltrare e a chi, riducendo i ritardi e prevenendo la condivisione accidentale di informazioni.

Questa chiarezza crea fiducia, favorisce un coordinamento più rapido tra i team e le organizzazioni e garantisce che i dettagli sensibili raggiungano solo coloro che sono in grado di rispondere, accelerando gli sforzi di contenimento e ripristino.