Il costo totale di proprietà (TCO) nella sicurezza informatica comprende tutti i costi associati all'implementazione e alla manutenzione delle misure di sicurezza. Questa guida illustra come calcolare il TCO, compresi i costi diretti e indiretti, e l'importanza di definire un budget per gli investimenti nella sicurezza.

Scopri l'impatto del TCO sul processo decisionale e sull'allocazione delle risorse nella sicurezza informatica. Comprendere il TCO è essenziale per una pianificazione e una gestione efficaci della sicurezza informatica.

Che cos'è il TCO (costo totale di proprietà) della sicurezza informatica?

Il costo totale di proprietà (TCO) nella sicurezza informatica si riferisce al costo associato all'implementazione, alla manutenzione e alla gestione di un'infrastruttura di sicurezza informatica. Ciò include i costi diretti di hardware, software e servizi e i costi indiretti relativi alla continuità operativa, alla produttività del personale, alla gestione dei rischi e all'efficienza organizzativa. Comprendere il TCO consente alle organizzazioni di prendere decisioni informate sui propri investimenti nella sicurezza informatica e di allocare le risorse in modo efficace.

Componenti chiave del TCO della sicurezza informatica

Costi diretti

- Hardware e software – Il costo di acquisto e manutenzione di hardware e software di sicurezza, quali firewall, antivirus e sistemi di rilevamento delle intrusioni.

- Servizi – Spese relative a servizi di sicurezza gestiti, consulenza e assistenza.

- Personale – Stipendi e benefici del personale dedicato alla sicurezza informatica.

Costi indiretti

- Continuità operativa – Costi associati alle interruzioni dell'attività causate da eventi di sicurezza informatica.

- Produttività del personale – L'impatto delle misure di sicurezza sull'efficienza e l'efficacia dei dipendenti.

- Gestione dei rischi – Spese relative a potenziali violazioni della sicurezza e loro impatto sulla reputazione dell'organizzazione, sulla fiducia dei clienti e sulle responsabilità legali.

- Efficienza organizzativa – Costi associati all'implementazione, alla gestione e all'integrazione delle soluzioni di sicurezza in tutta l'organizzazione.

Calcolatore del TCO di SentinelOne

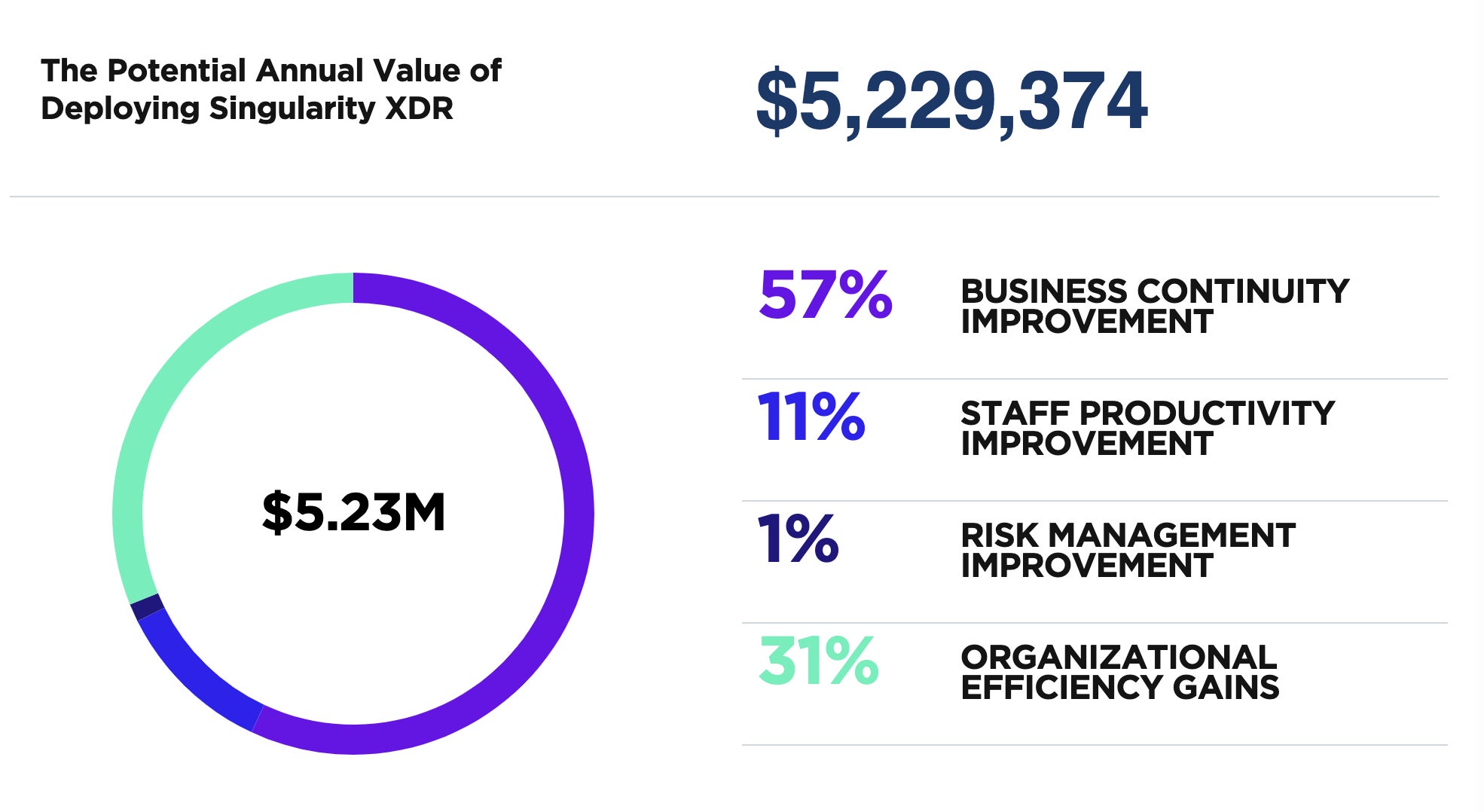

Il calcolatore del TCO di SentinelOne è uno strumento prezioso progettato per aiutare le organizzazioni a stimare e ottimizzare il loro TCO per la sicurezza informatica. Tenendo conto di vari fattori, quali il miglioramento della continuità operativa, l'aumento della produttività del personale, il miglioramento della gestione dei rischi e l'aumento dell'efficienza organizzativa, il calcolatore analizza in modo completo i potenziali risparmi sui costi e il ritorno sull'investimento (ROI) derivanti dall'implementazione della piattaforma Singularity XDR di SentinelOne.

Miglioramento della continuità operativa

Singularity XDR riduce le interruzioni dell'attività causate da eventi di sicurezza informatica automatizzando le capacità di risposta e ripristino all'interno della piattaforma SentinelOne e tra i prodotti di terze parti integrati con XDR. Ciò garantisce una risposta più rapida ed efficiente agli incidenti di sicurezza, riducendo al minimo i tempi di inattività e i costi associati.

Miglioramento della produttività del personale

Singularity XDR aumenta la produttività e le capacità del personale automatizzando le funzioni di analisi e risposta. Gli analisti sono liberati dai compiti ripetitivi e banali associati ai prodotti più manuali, consentendo loro di concentrarsi su attività di maggior valore e di sfruttare meglio il loro tempo e le loro competenze.

Miglioramento della gestione dei rischi

Singularity XDR offre protezione e visibilità costanti in diversi ambienti, inclusi endpoint, carichi di lavoro cloud, identità, dispositivi mobili e prodotti di terze parti integrati con XDR. Questa copertura completa riduce l'esposizione dell'organizzazione ai rischi di sicurezza e minimizza il potenziale impatto delle violazioni della sicurezza.

Miglioramento dell'efficienza organizzativa

Singularity XDR consolida la gestione della superficie di attacco, consentendo ai team di sicurezza di implementare più rapidamente con meno risorse e realizzare valore in tempi più brevi. L'efficienza è accelerata per gli operatori di sicurezza di tutti i livelli, migliorando l'efficacia complessiva della sicurezza informatica e riducendo il TCO.

Valutare le vostre esigenze di sicurezza informatica

Prima di utilizzare il calcolatore del TCO di SentinelOne, è essenziale avere una chiara comprensione delle esigenze di sicurezza informatica della vostra organizzazione. Ciò comporta la valutazione della vostra attuale infrastruttura di sicurezza, l'identificazione di lacune o punti deboli e la determinazione dei miglioramenti necessari. Considerate i seguenti fattori:

- Dimensioni e complessità della rete e dell'infrastruttura IT della vostra organizzazione’s

- Tipi di dispositivi, sistemi operativi e applicazioni in uso

- Requisiti normativi e standard di sicurezza specifici del settore

- Il potenziale impatto di una violazione della sicurezza sulla reputazione, sulle finanze e sulle operazioni della vostra organizzazione

- Tolleranza al rischio e budget per la sicurezza della vostra organizzazione

Valutando accuratamente le esigenze di sicurezza informatica della vostra organizzazione, potrete determinare con maggiore precisione le misure di sicurezza appropriate e i livelli di investimento necessari per proteggere efficacemente le vostre risorse digitali.

Sfruttare al meglio il calcolatore del TCO di SentinelOne

Il calcolatore del TCO di SentinelOne offre una risorsa preziosa per le organizzazioni che desiderano ottimizzare i propri investimenti nella sicurezza informatica. Per sfruttare al meglio questo strumento:

- Raccogliete dati accurati sull'attuale infrastruttura di sicurezza, sui costi e sulle sfide della vostra organizzazione.

- Utilizzate il calcolatore per stimare i potenziali risparmi sui costi e il ROI in base alle vostre esigenze e ai vostri obiettivi di sicurezza informatica.

- Analizzate i risultati e valutate in che modo l'implementazione della piattaforma Singularity XDR potrebbe migliorare la sicurezza e il TCO della vostra organizzazione.

- Discutete i risultati con il vostro team e i responsabili delle decisioni per determinare la linea d'azione migliore per la vostra organizzazione.

- Monitorate e valutate costantemente i vostri investimenti nella sicurezza informatica e il TCO per garantire l'ottimizzazione continua e l'allineamento con le esigenze e gli obiettivi della vostra organizzazione.

Sfruttando il calcolatore del TCO di SentinelOne e adottando una strategia completa di sicurezza informatica, le organizzazioni possono gestire in modo efficace i propri investimenti nella sicurezza, ridurre al minimo i rischi e ottenere un ambiente digitale più sicuro ed efficiente.

Implementazione di una strategia completa per la sicurezza informatica

Una volta determinate le esigenze di sicurezza informatica e il TCO della vostra organizzazione, è essenziale implementare una strategia di sicurezza completa che affronti tutti gli aspetti della gestione dei rischi, della produttività del personale e dell'efficienza organizzativa. Tale strategia dovrebbe includere:

- Valutazioni e audit di sicurezza regolari per identificare e affrontare potenziali vulnerabilità

- Adozione delle migliori pratiche e degli standard di sicurezza del settore

- Formazione sulla consapevolezza della sicurezza per i dipendenti al fine di ridurre al minimo gli errori umani e migliorare la sicurezza complessiva

- Implementazione di un approccio di sicurezza multilivello, che includa la protezione degli endpoint, la sicurezza della rete e la gestione delle identità

- Aggiornamenti regolari e gestione delle patch per mantenere software e sistemi aggiornati e sicuri

- Pianificazione della risposta agli incidenti e strategie di ripristino di emergenza per ridurre al minimo l'impatto delle violazioni della sicurezza e garantire la continuità operativa

Implementando una strategia di sicurezza informatica completa che tenga conto del TCO, le organizzazioni possono ottenere un ambiente più sicuro ottimizzando le risorse e massimizzando il ritorno sull'investimento.

Cybersicurezza alimentata dall'intelligenza artificiale

Elevate la vostra posizione di sicurezza con il rilevamento in tempo reale, la risposta automatica e la visibilità totale dell'intero ambiente digitale.

Richiedi una demoConclusione

Comprendere e gestire il costo totale di proprietà (TCO) nella sicurezza informatica è essenziale per consentire alle organizzazioni di prendere decisioni informate e allocare le risorse in modo efficace. Il calcolatore del TCO di SentinelOne offre uno strumento prezioso per stimare e ottimizzare gli investimenti nella sicurezza informatica, garantendo alle organizzazioni il miglior ritorno possibile sull'investimento e riducendo al minimo i rischi e i costi.

Tenendo conto di fattori quali la continuità operativa, la produttività del personale, la gestione dei rischi e l'efficienza organizzativa, il calcolatore del TCO di SentinelOne fornisce un'analisi completa e fruibile per guidare i responsabili delle decisioni nella scelta delle soluzioni di sicurezza informatica più efficaci ed efficienti in termini di costi.

Domande frequenti sulla sicurezza informatica di Tco

Il costo totale di proprietà (TCO) nella sicurezza informatica è l'importo totale che pagherai durante il ciclo di vita di una soluzione. Comprende i costi iniziali di licenza o hardware, l'installazione e l'integrazione, la formazione e l'assistenza continua o gli abbonamenti. Sono inclusi anche i costi di manutenzione, aggiornamento ed eventuale sostituzione.

Il TCO offre un quadro chiaro delle spese effettive, al di là del prezzo di listino, consentendo di pianificare il budget in modo accurato.

Il TCO ti aiuta a confrontare le offerte su un piano di parità. Uno strumento con costi iniziali bassi ma costi di assistenza elevati o costi di utilizzo imprevisti può finire per essere più costoso di un'alternativa più costosa con abbonamenti flat e aggiornamenti gratuiti. Valutando il TCO, eviti di sforare il budget e selezioni soluzioni che si adattano alle tue esigenze a lungo termine e al tuo flusso di cassa, non solo al tuo budget immediato.

Le componenti principali includono i costi di licenza o abbonamento, le spese per l'hardware o il cloud computing e i servizi professionali per l'implementazione. Occorre inoltre tenere conto della formazione del personale, della manutenzione continua e dei contratti di assistenza. I costi indiretti, come il tempo dedicato dai team IT agli aggiornamenti, alle indagini sugli incidenti o alla gestione dei fornitori, completano il quadro. Non dimenticare le spese di smaltimento o sostituzione quando i prodotti raggiungono la fine del loro ciclo di vita.

I costi diretti comprendono: licenze software, acquisti di hardware e spese di consulenza. I costi indiretti si manifestano sotto forma di tempo impiegato dai dipendenti per l'applicazione di patch o la risposta agli incidenti, perdite di produttività durante i tempi di inattività e ore di formazione.

I costi nascosti includono l'assistenza di emergenza non pianificata, il pagamento degli straordinari in caso di guasti agli strumenti o le sanzioni per la mancata conformità in caso di inadempienza dei controlli. Nel loro insieme, questi costi indiretti e nascosti possono superare la spesa diretta.

Iniziare elencando tutte le spese dirette: licenze, infrastruttura, servizi professionali. Stimate le ore di lavoro del personale necessarie per l'implementazione, la formazione, la manutenzione e la gestione degli incidenti, quindi moltiplicate per i costi di manodopera.

Aggiungete i costi dei contratti di assistenza e le spese previste per gli aggiornamenti o le sostituzioni durante la durata prevista dello strumento. Sommate questi importi per ottenere il TCO. La revisione delle fatture effettive e dei registri delle ore lavorate aiuta a perfezionare le stime nel tempo.

Il TCO dovrebbe essere rivisto ogni anno o quando si verificano cambiamenti importanti, come l'aggiunta di nuovi servizi, il rinnovo dei contratti con i fornitori o l'aumento del personale. Dopo un incidente significativo, ricalcolarlo per includere i costi imprevisti di risposta e ripristino.

Le revisioni regolari consentono di individuare le spese nascoste, convalidare le previsioni di budget e garantire che non si rimanga vincolati a soluzioni troppo costose da mantenere.

Presentando il TCO insieme a metriche di riduzione del rischio, come un minor numero di incidenti o tempi di risposta più rapidi, i CISO possono mostrare i costi evitati rispetto alla spesa. Ad esempio, uno strumento di prevenzione che costa 100.000 dollari all'anno può ripagarsi consentendo un risparmio di 400.000 dollari in termini di risposta alle violazioni e multe. I confronti tangibili tra il TCO e le perdite legate agli incidenti costituiscono un argomento convincente a favore di investimenti futuri.

L'automazione riduce le attività manuali ripetitive, come l'applicazione di patch, la classificazione degli avvisi e la ricerca delle minacce, consentendo di ridurre i costi di manodopera. L'orchestrazione dei flussi di lavoro di routine tramite script o piattaforme SOAR riduce i tempi di risposta e gli errori, diminuendo le conseguenze degli incidenti e i costi degli straordinari.

Nel tempo, avrete bisogno di un numero inferiore di analisti per la stessa copertura, riducendo le spese per il personale e consentendo al vostro team di concentrarsi su miglioramenti della sicurezza di maggior valore.