Pensate agli identificatori di sicurezza come a dei pass speciali con codici univoci creati per controllare e tracciare chi ha accesso a cosa. Ora, immaginate che la vostra azienda utilizzi questi pass speciali in tutti i principali punti di accesso.

Ecco come funzionano in genere: i pass per i visitatori limitano l'accesso degli ospiti alle aree comuni, i pass per i dipendenti consentono al personale di accedere alle aree di lavoro relative alle loro mansioni e i pass amministrativi consentono ai dirigenti o ad altro personale senior di accedere ad aree più riservate e ad alto rischio. Questo è esattamente il modo in cui funzionano i SID nei vostri sistemi IT, proteggendo i sistemi critici, i segreti commerciali e i dati sensibili da accessi non autorizzati.

Detto questo, approfondiamo il concetto di identificatori di sicurezza (SID), esplorando cosa sono i SID, perché sono importanti, come funzionano e alcune best practice per risolvere i problemi comuni relativi ai SID.

Che cos'è un identificatore di sicurezza (SID)?

Che cos'è un identificatore di sicurezza (SID)?

Un identificatore di sicurezza (SID) è un valore univoco e immutabile utilizzato in ambienti Windows quali server Windows, sistemi operativi e Active Directory per identificare i soggetti di sicurezza, controllare l'accesso e risolvere gli incidenti di sicurezza.

I SID assegnano ai soggetti di sicurezza, quali account computer, utenti, processi e gruppi di sicurezza, identificatori univoci che li distinguono da tutti gli altri, facilitando la governance degli accessi. Di solito, una stringa lunga, ad esempio S-1-5-21-3632462615-3141105534-30830830-1115, i SID non vengono mai riutilizzati e rimangono gli stessi indipendentemente dal fatto che l'identità dell'utente cambi.

Ecco cosa significa la lunga stringa di caratteri nei SID.

| Componente | Significato |

|---|---|

| s | Indica che la stringa è un SID |

| 1 | Indica la versione della struttura SID, denominata livello di revisione SID |

| 5 | Specifica l'autorità che ha emesso il SID, nota come autorità di identificazione. I valori dell'autorità di identificazione SID vanno da 0 a 5. 5 in questo caso si riferisce all'autorità NT. |

| 21 | Questo valore riflette il valore della sottoautorità, che indica la dimensione del dominio. In questo caso, il SID ha tre sottoautorità. |

| 3632462615-3141105534-30830830 | Identifica il dominio o il computer locale da cui proviene il SID. In combinazione con il valore della sottoautorità, garantisce che se John Reed ha accesso a due domini, avrà SID diversi per ciascuno di essi e uno non sarà un identificatore di sicurezza valido per l'altro. |

| 1115 | Denominato identificatore relativo (RID), individua con precisione l'entità di sicurezza, garantendo che, qualora esistano due John Reed all'interno della stessa organizzazione, nessuno dei due possa accedere alle risorse sensibili destinate all'altro. |

Qual è lo scopo degli identificatori di sicurezza nella sicurezza informatica

Lo scopo principale dei SID nella sicurezza informatica è fornire una base adeguata per la gestione delle identità e degli accessi negli ambienti Windows. I SID svolgono i seguenti ruoli fondamentali.

- Identificazione degli oggetti: I SID associano i soggetti di sicurezza a ID specifici per rendere le entità facilmente identificabili e le loro attività relative ai file sensibili facilmente verificabili.

- Controllo degli accessi: Windows verifica i SID rispetto agli elenchi di controllo degli accessi (ACL) per determinare i livelli di autorizzazione associati a specifici soggetti di sicurezza. Ciò garantisce che agli utenti vengano concessi solo i permessi (lettura, scrittura, eliminazione, ecc.) specificati negli elenchi di controllo degli accessi.

- Monitoraggio e controllo: I SID vengono utilizzati nei registri di Windows per tracciare gli eventi di accesso, come i tentativi di login e le modifiche ai file. Ciò consente ai team di sicurezza di tenere sotto controllo l'attività degli utenti, isolare gli account compromessi e risolvere incidenti di sicurezza come tentativi di login falliti, cancellazione non autorizzata di file, ecc.

- Sicurezza: Poiché vengono generati utilizzando complessi meccanismi di hashing e incorporati nei token di accesso, i SID, a differenza delle coppie nome utente/password, sono difficili da rubare, decifrare o duplicare, limitando il rischio di violazioni. I SID offrono anche funzionalità di accesso cross-domain che consentono controlli di accesso coerenti su vari domini nelle reti aziendali.

Dove vengono utilizzati gli identificatori di sicurezza?

Windows utilizza i SID per gestire l'accesso ai file, le autorizzazioni di gruppo e le funzioni a livello di sistema nei seguenti elementi:

- Descrittori di sicurezza: per designare la proprietà di un oggetto, ad esempio il soggetto a cui appartiene un file.

- Voci di controllo degli accessi: per indicare i trustee a cui è consentito o negato l'accesso e gli eventi di accesso sottoposti a controllo.

- Token di accesso: per fornire la prova dell'identità dell'utente, del gruppo di appartenenza e del tipo di autorizzazioni di cui dispone.

Ricerca dell'identificatore di sicurezza: come trovare un numero di identificatore di sicurezza

Ora che abbiamo compreso cosa sono gli identificatori di sicurezza e qual è il loro scopo, ecco come recuperare il SID di un utente:

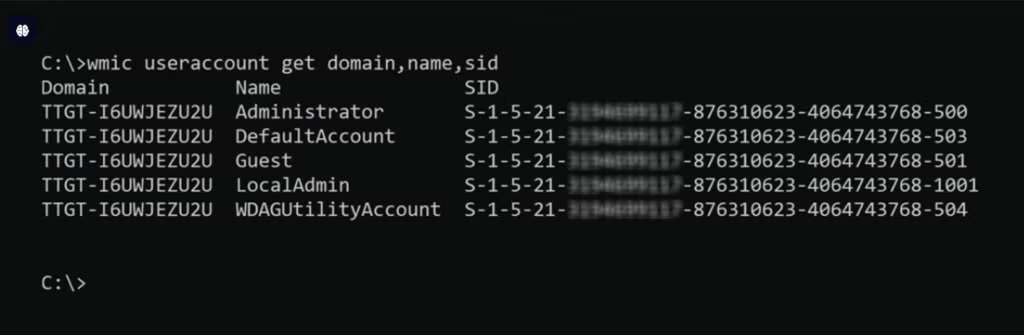

Accedere all'Editor del Registro di sistema di Windows e aprire il comando WMIC (Windows Management Instrumentation Command). Si tratta di una CLI per l'esecuzione di attività amministrative. Una volta aperto, eseguire il comando:

wmic useraccount get domain,name,sid

Identificatori di sicurezza vs. nomi utente

Identificatori di sicurezza vs. nomi utente

Gli identificatori di sicurezza sono stringhe di caratteri leggibili dal computer che controllano l'accesso degli utenti, mentre i nomi utente sono combinazioni di caratteri leggibili dall'uomo che identificano gli utenti. La tabella seguente evidenzia le principali differenze.

| SID | Nomi utente |

|---|---|

| Unico e non duplicabile, offre un ulteriore livello di sicurezza | Spesso duplicati in diversi ambienti, motivo per cui le coppie nome utente/password rubate sono vettori di attacco principali negli attacchi di forza bruta e altri attacchi correlati |

| Immutabili: il SID di un utente all'interno di un dominio non cambia mai, tranne quando il suo account viene eliminato | Ampiamente modificabile |

| I SID sono generati tramite hashing, il che li rende più difficili da manomettere. | I nomi utente sono generati utilizzando testo in chiaro e sono più facili da manomettere. |

Sebbene gli identificatori di sicurezza e i nomi utente siano due concetti diversi, funzionano in modo armonioso per proteggere le identità e le risorse di rete negli ambienti Windows.

Tipi di identificatori di sicurezza

Windows offre una vasta gamma di SID, ciascuno con uno scopo diverso dall'altro.

Ecco una panoramica di alcuni tipi chiave di identificatori di sicurezza:

- SID noti: si tratta in genere di identificatori costanti che identificano utenti e gruppi generici. Windows ha predefinito questi SID con significati specifici. Ad esempio, il SID per Everyone – S-1-1-0 include tutti gli utenti, mentre Local Administrators – S-1-5-32-544 rappresenta il gruppo degli amministratori locali.

- SID con identificatore univoco globale (GUID): I GUID sono identificatori di oggetti di Active Directory. Vengono assegnati ai nuovi oggetti insieme ai SID ben noti quando vengono creati nuovi domini o account.

- SID identificatori relativi (RID): I RID sono stringhe di caratteri univoche alla fine dei SID. Identificano entità specifiche all'interno di un dominio o di un gruppo.

- SID specifici del dominio: Questi SID descrivono un dominio Windows o Active Directory e le entità all'interno del dominio. Questi SID includono un SID di dominio, seguito da un RID univoco per ogni oggetto nel dominio.

- SID Security Account Manager (SAM): in Windows, i database SAM contengono le credenziali degli utenti e degli account che controllano l'accesso alle risorse sensibili. I SID SAM sono i valori che identificano i soggetti all'interno del database SAM o che hanno accesso ad esso.

- SID degli account virtuali: si tratta di SID utilizzati per verificare e applicare i livelli di autorizzazione concessi ad app, servizi e processi.

Come funzionano gli identificatori di sicurezza?

Considerate i SID come le fondamenta su cui costruire la vostra fortezza IAM in Windows. Ecco come funzionano i SID.

- Assegnazione dei SID: Quando si crea un account in Windows, viene immediatamente generato un SID associato, che viene assegnato e memorizzato in un database di sicurezza.

- Correlazione tra SID e ACL: Una volta generati, i SID vengono collegati alle autorizzazioni e ai privilegi descritti negli elenchi di controllo degli accessi.

- Autenticazione utente: Ogni volta che un soggetto di sicurezza accede al sistema, Windows verifica innanzitutto la validità dei dettagli di accesso. Se lo sono, recupera il loro SID dal database e lo inserisce in un token.

- Controllo degli accessi basato su SID: Windows verifica il SID rispetto alle impostazioni di sicurezza, anch'esse incluse nel token di accesso, per determinare a quali file e risorse l'entità può accedere.

Configurazione di un identificatore di sicurezza (SID)

I SID sono generalmente attivati per impostazione predefinita nei sistemi Windows una volta create le entità. Tuttavia, alcuni servizi, ad esempio i driver del kernel e System Center Operations Manager (SCOM) HealthService, che monitora il server SQL, non sono dotati automaticamente di SID di servizio.

Per impostare i SID in tali servizi, configurare il servizio in modo che possa utilizzare un SID di servizio. Quindi, creare il processo di accesso che attiverà l'autenticazione SID. Ad esempio, per configurare il SID per SCOM HealthService:

- Utilizzare SC.exe, una CLI in Windows SDK, per creare il SID.

- Interroga le impostazioni di sicurezza e le autorizzazioni a livello di database SQL per verificare che il SID SCOM HealthService sia stato creato.

- Crea un accesso Windows all'interno di SQL Server utilizzando una query o SQL Server Management Studio (SSMS).

- Assegnare ruoli e autorizzazioni al SID nello stesso modo in cui si farebbe per le entità con SID predefiniti.

Problemi comuni con gli identificatori di sicurezza e come risolverli?

Come tutti i meccanismi progettati per migliorare la sicurezza, anche i SID presentano problemi e rischi. Di seguito è riportata una breve panoramica dei principali problemi relativi ai SID e delle relative soluzioni.

1. Esposizione all'iniezione della cronologia SID

L'esposizione all'iniezione della cronologia SID è una vulnerabilità che consente agli hacker di sfruttare la cronologia SID iniettando valori SID che consentono l'escalation dei privilegi o l'accesso remoto a risorse sensibili.

Per prevenire l'esposizione all'iniezione della cronologia SID, eliminare gli account orfani e utilizzare strumenti di rilevamento e risposta delle identità. Questi strumenti possono aiutare a gestire i soggetti di sicurezza e rilevare le minacce alle identità in tempo reale. È inoltre possibile utilizzare strumenti SIEM per registrare e controllare i modelli di accesso e le attività relative ai SID.

2. SID duplicati

I SID vengono duplicati quando due controller di dominio responsabili dell'emissione di SID univoci ottengono gli stessi pool di ID relativi. Ciò consente a entità non autorizzate di accedere alle autorizzazioni destinate alle loro controparti nel dominio duplicato, con gravi rischi di minacce interne e movimenti laterali.

È possibile risolvere questo problema utilizzando Ntdsutil per individuare e riconfigurare i SID duplicati. È anche possibile tenere traccia dei controller di dominio per garantire che lo stesso pool RID non venga mai assegnato due volte.

3. SID orfani

Proprio come gli account orfani spesso rimangono quando gli utenti lasciano le aziende o cambiano ruolo lavorativo, i SID orfani rimangono negli ACL quando i soggetti di sicurezza vengono eliminati o spostati in un dominio diverso. Se non vengono individuati per molto tempo, i SID orfani possono essere utilizzati per eseguire minacce persistenti avanzate (APT).

Eseguire regolarmente script PowerShell per identificare i SID orfani e rimuovere tutte le autorizzazioni associate.

4. SID non risolti

I SID non risolti sono SID che non corrispondono ai nomi descrittivi nel sistema. Questo potrebbe non essere un problema se si tratta di un DID di capacità, poiché questi non vengono risolti come gli altri SID. Ma se il SID non risolto non lo è, allora potrebbe trattarsi di un SID duplicato, di un SID con un account eliminato o di un SID con una relazione di trust interrotta.

Per individuare e risolvere la causa principale, abilitare la registrazione di debug o utilizzare Ntdsutil per correggere i SID duplicati.

Best practice per la gestione degli identificatori di sicurezza

Una corretta gestione dei SID è fondamentale per proteggere le reti Windows. Ecco alcuni suggerimenti per la gestione dei SID.

- Ove possibile, scegliere sempre i SID generati dal sistema piuttosto che quelli manuali. I SID manuali sono soggetti a errori umani.

- Applicate il principio del privilegio minimo (POLP) concedendo agli utenti le autorizzazioni minime necessarie per svolgere efficacemente i loro compiti.

- Consentire o negare l'accesso basato sui ruoli ai gruppi, non ai singoli utenti. Ciò limita i rischi dei SID orfani, trasferendo le autorizzazioni dai ruoli precedenti quando gli utenti cambiano lavoro o ruolo lavorativo.

- Individuare ed eliminare regolarmente i SID orfani e aggiornare le autorizzazioni ad essi associate per eliminare autorizzazioni eccessive o obsolete e ridurre al minimo la proliferazione degli accessi.

- Trattare i SID come segreti. Non condividerli né conservarli in luoghi non sicuri; c'è sempre un aggressore alla ricerca della prossima vittima.

- Utilizza strumenti siem per registrare le attività degli utenti, i modelli di accesso e modifiche dei sid. ciò fornirà dati monitoraggio rilevare incidenti sospetti relativi ai sid prima che si verifichino violazioni.

- Esegui il backup di ACL, SID e autorizzazioni associate per consentire un ripristino senza interruzioni in caso di incidenti di sicurezza o disastri.

- Applicare regolarmente patch ai sistemi e al software; è importante evitare che gli hacker sfruttino le vulnerabilità dei sistemi per manipolare i SID e accedere a risorse sensibili.

Come gestire gli identificatori di sicurezza in ambienti Windows

Per gestire in modo efficace i SID in Windows, è necessario:

- Automatizzare le attività di gestione dei SID, come il backup dei SID e degli ACL,& individuare i SID duplicati ed eliminare quelli orfani.

- Definire correttamente gli ACL, inclusi i permessi e i SID associati, tenendo conto dei concetti fondamentali di controllo degli accessi come POOP, RBAC e l'accesso just-in-time (JIT).

- Utilizzare soluzioni centralizzate di gestione delle identità e degli accessi (IAM), piattaforme di monitoraggio e programmi predefiniti, ove necessario. Gli strumenti IAM semplificano la governance delle identità, prevenendo l'eccesso di autorizzazioni e altri rischi legati alle identità. Le piattaforme di monitoraggio aiutano a rilevare le minacce alle identità prima che gli aggressori possano penetrare nei sistemi. I programmi integrati come PowerShell sono utili per risolvere i SID, modificare le configurazioni dei SID ed eliminare i SID orfani.

- Prevenire l'accesso non autorizzato ai SID e alle configurazioni di accesso.

Cybersicurezza alimentata dall'intelligenza artificiale

Elevate la vostra posizione di sicurezza con il rilevamento in tempo reale, la risposta automatica e la visibilità totale dell'intero ambiente digitale.

Richiedi una demoConclusione

Gli identificatori di sicurezza (SID) sono fondamentali per gestire l'accesso sicuro a file, cartelle e risorse sensibili negli ambienti Windows. Gli SID identificano in modo univoco le entità e le loro autorizzazioni, garantendo che gli utenti che hanno effettuato l'accesso possano accedere solo alle risorse specificate negli elenchi di controllo di accesso (ACL).

Oltre a impedire l'accesso non autorizzato, consentono agli amministratori di dominio di tenere traccia delle entità che interagiscono con le risorse mission-critical e di prevenire violazioni.

Tuttavia, i SID sono efficaci solo quando vengono affrontati i rischi associati, vengono implementate le migliori pratiche SID e vengono applicate una corretta gestione e un adeguato monitoraggio dei SID.

FAQs

Un SID è una stringa di caratteri alfanumerici univoca che serve a identificare i trustee negli ambienti Windows.

Per convertire i nomi utente nei corrispondenti valori SID, utilizzare l'Autorità di sicurezza locale (LSA) di Windows.

Per cercare un SID, esegui il seguente comando nel prompt dei comandi di Windows:

wmic useraccount get domain,name,sid

Windows utilizza gli SID come metodo efficace per distinguere i soggetti di sicurezza. Ad esempio, in uno scenario in cui due persone all'interno di un'organizzazione hanno lo stesso nome, ad esempio Rob Smith, il SID diventa fondamentale per differenziare le autorizzazioni di Rob Smith 1 da quelle di Rob Smith 2. Windows utilizza i SID anche per semplificare il controllo degli accessi e facilitare la risoluzione dei problemi.

Esempi comuni di SID includono i SID di Word—S-1-1-0, i SID nulli—S-1-0-0 e i SID degli account locali—S-1-5-113.

I SID hanno in genere la forma di una lunga stringa di numeri preceduta dalla lettera S. Ad esempio: S-1-5-21-3632462615-3141105534-30830830-1115.

In genere non è necessario modificare manualmente i SID poiché vengono generati automaticamente. Tuttavia, se necessario, è possibile:

- Eliminare l'account e aggiungerlo nuovamente al dominio, in modo da generare automaticamente un nuovo SID.

- Utilizzare Sysprep nel prompt dei comandi di Windows. Tuttavia, ciò richiederà privilegi di amministratore e un uso eccessivamente frequente potrebbe bloccare l'account.