I bucket Amazon S3 vengono utilizzati per archiviare qualsiasi tipo di dati per applicazioni basate su cloud negli ecosistemi IT. Amazon S3 è una scelta popolare nel cloud AWS quando si tratta di archiviazione dei dati. Tuttavia, esistono molti rischi per la sicurezza associati alla visibilità e alla sicurezza dei dati. Nonostante la maggiore flessibilità offerta, un'organizzazione è responsabile dei dati che archivia in questi bucket.

È importante imparare come proteggere i bucket S3 ed evitare l'esposizione dei dati sensibili. Sono disponibili diversi livelli e pratiche di sicurezza che possono rafforzare le difese della sicurezza cloud. Il connettore del bucket Amazon S3 condivide i dati XDR con l'ambiente AWS e richiede l'impostazione di ruoli AWS IAM personalizzati. Il rilevamento delle minacce per Amazon S3 può offrire una protezione alla velocità della macchina per rilevare ed eliminare ransomware e malware dai tuoi bucket S3. La protezione dello storage NetApp è fondamentale per garantire la stabilità e l'integrità operativa dell'azienda.

Per aiutare le organizzazioni a ottenere una visibilità continua e una maggiore sicurezza, è fondamentale utilizzare soluzioni Managed XDR per acquisire i log dei dati S3 e automatizzare la gestione dei dati dei bucket S3. È possibile impostare regole predefinite, ridurre i costi di archiviazione e migliorare la conformità. Questa guida tratterà tutto ciò che è necessario sapere sulla sicurezza dei bucket Amazon S3, comprese le best practice per proteggere i bucket S3. Continua a leggere per saperne di più.

Che cos'è la sicurezza dei bucket Amazon S3?

La sicurezza dei bucket Amazon S3 è una responsabilità condivisa tra il consumatore e il provider AWS; la sicurezza dei bucket S3 definisce le modalità di accesso degli utenti alle risorse S3 da loro create. La sicurezza dei bucket Amazon S3 comprende la configurazione delle autorizzazioni per tutti gli oggetti, la concessione di privilegi di accesso limitati nel tempo e il supporto dei registri di audit per effettuare richieste alle risorse S3 al fine di ottenere una visibilità completa.

Gli utenti possono accedere ai rapporti di guida AWS e possono sfruttare i servizi di monitoraggio AWS per esaminare le configurazioni esistenti e l'utilizzo delle risorse dei servizi AWS. Altri aspetti coperti dalla sicurezza dei bucket Amazon S3 sono:

- Controllo delle versioni – S3 consente agli utenti di creare più versioni di oggetti diversi e di salvarle nei bucket S3. Ciò può essere particolarmente utile per i processi di ripristino di emergenza e di backup, ogni volta che si verifica un incidente di sicurezza.

- Auditing – È importante eseguire regolarmente audit delle configurazioni dei bucket S3, dei log di accesso e delle autorizzazioni, al fine di identificare potenziali problemi di sicurezza e vulnerabilità.

- Registrazione – Amazon S3 offre ottime funzionalità di registrazione e tracciamento per monitorare l'attività del bucket. Include la gestione delle richieste, la gestione degli errori e la revisione dei modelli di accesso.

Perché la sicurezza dei bucket S3 è importante?

Una scarsa sicurezza dei bucket Amazon S3 può causare alle organizzazioni guasti operativi e la perdita della fiducia dei clienti. I bucket S3 vengono utilizzati per archiviare informazioni di identificazione personale (PII), dati delle carte di credito, dati finanziari, diritti di proprietà intellettuale e altri tipi di informazioni riservate. La mancanza di protezione dei bucket S3 può portare a cause legali, furti di identità e perdite di entrate sconcertanti a causa di violazioni dei dati.

Molti settori, come quello sanitario, dell'e-commerce, finanziario e governativo, hanno normative e requisiti di conformità rigorosi in materia di archiviazione e sicurezza dei dati. La sicurezza dei bucket Amazon S3 garantisce la conformità a tali normative. Contribuisce inoltre a garantire la continuità operativa, ridurre al minimo i tempi di inattività e proteggere dai tentativi di modifica non autorizzata dei dati. Una buona sicurezza dei bucket S3 può aiutare a ridurre il costo totale di proprietà dell'azienda, prevenire spese inutili per l'archiviazione e il trasferimento dei dati e ridurre la necessità di recupero manuale dei dati. Fa parte di qualsiasi programma olistico di sicurezza informatica e i bucket S3 devono essere protetti dalle minacce esterne.

Oggigiorno i clienti desiderano che vengano incorporate le migliori pratiche di sicurezza dei bucket S3 prima di usufruire di qualsiasi servizio. Ciò è essenziale per migliorare la reputazione del marchio e proteggere l'integrità dei dati.

Migliori pratiche per la sicurezza dei bucket S3

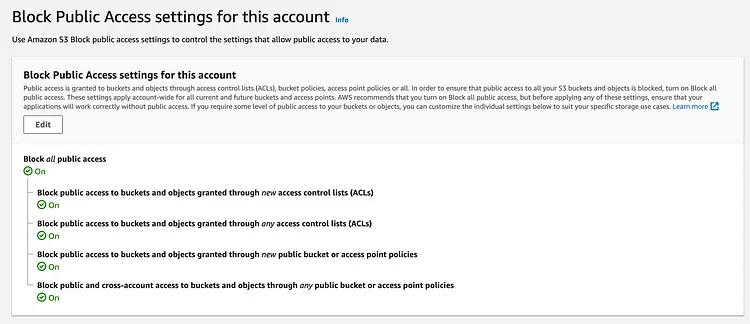

1. Implementare l'accesso con privilegi minimi sulla politica dei bucket

Inserire nella whitelist gli indirizzi IP e gli ARN per gli account che richiedono l'accesso ai bucket S3. Abilitare le impostazioni di blocco dell'accesso pubblico e rimuovere l'accesso anonimo ai bucket S3. È possibile scrivere politiche IAM personalizzate per gli utenti che necessitano di accedere a bucket specifici. Queste politiche possono essere configurate per gestire le autorizzazioni Amazon S3 per più utenti. È possibile utilizzare i ruoli IAM ovunque o utilizzarli come credenziali temporanee e token di sessione.

Assicurarsi che le politiche basate sull'identità non utilizzino azioni con caratteri jolly. Per eliminare l'intervento manuale, definire politiche del ciclo di vita S3 per rimuovere automaticamente gli oggetti in base alla pianificazione, ove necessario. Su GuardDuty, è possibile abilitare la protezione S3 per rilevare attività dannose e sfruttare il rilevamento delle anomalie e le informazioni sulle minacce. AWS ha recentemente lanciato Macie, un altro ottimo strumento per la scansione dei dati sensibili al di fuori delle aree designate.

Per implementare l'accesso con privilegi minimi, AWS offre diversi strumenti come limiti di autorizzazione, ACL (Access Control List) dei bucket, politiche di controllo dei servizi e altro ancora. Mantenete un registro completo di tutte le vostre identità nelle risorse S3 che hanno accesso autorizzato.

2. Crittografare i dati inattivi e in transito

Monitorate il vostro ecosistema AWS e individuate i bucket su cui la crittografia è disabilitata. È importante crittografare a livello di bucket e non a livello di oggetto per proteggere i dati dei bucket S3 da accessi non autorizzati e violazioni dei dati.

È possibile applicare la crittografia lato server con Amazon S3 e proteggere i dati dalla cancellazione accidentale utilizzando il versioning S3 e il blocco degli oggetti S3. Se desideri un ulteriore livello di sicurezza, puoi aggiungere un autenticazione a più fattori (MFA) Elimina. Amazon S3 è dotato delle funzionalità CloudTrial e di registrazione degli accessi al server S3. È possibile ottenere una visione completa dello stato di sicurezza utilizzando i log di CloudWatch. Assicurati di verificare gli standard di crittografia del tuo ambiente rispetto ai benchmark del settore.

È inoltre possibile utilizzare la crittografia AES a 256 bit per crittografare i dati dei clienti e rimuovere le chiavi dalla memoria al termine del processo di crittografia. Le chiavi di crittografia fornite dal cliente funzionano perfettamente e sono fornite dall'utente. Per le chiavi gestite dal cliente, è possibile creare, ruotare, disabilitare, controllare e ottenere l'accesso completo ai controlli di crittografia. È possibile creare chiavi gestite dal cliente (CMK) utilizzando la console AWS KMS prima di utilizzarle a livello S3. Per impostazione predefinita, Amazon S3 crea già AWS Managed CMK nell'account AWS per la prima volta. Utilizza questa CMK per SSE-KMS e Amazon Sigv4 è un meccanismo di autenticazione basato su Amazon S3 per la firma delle richieste API. Per verificare lo stato di crittografia dei propri oggetti, è possibile utilizzare l'inventario S3 per ulteriori informazioni. Le quattro opzioni principali di gestione della crittografia disponibili per i bucket S3 sono SSE-KMS, DSSE-KMS, crittografia lato client e SSE-C.

3. Seguire gli standard di sicurezza conformi alle migliori pratiche

Le organizzazioni di tutto il mondo seguono diversi standard di sicurezza che proteggono i bucket S3. Rispettandone alcuni, è possibile mantenere al sicuro i dati nei bucket S3 e proteggere i sistemi. È possibile salvaguardare i dati dei titolari di carte di credito, sfruttare i firewall e configurare le impostazioni delle password. Assicurarsi di applicare questi standard a tutte le istanze del cloud pubblico AWS.

Gli standard più diffusi seguiti dalle organizzazioni globali per garantire la sicurezza dei bucket Amazon S3 sono:

- National Institute of Standards and Technology (NIST)

- Autorità monetaria di Singapore (MAS)

- Regolamento generale sulla protezione dei dati (GDPR)

- Standard di sicurezza dei dati del settore delle carte di pagamento (PCI DSS)

- Autorità australiana di regolamentazione prudenziale (APRA)

4. Utilizza applicazioni multiregionali

Puoi utilizzare le tabelle globali DynamoDB per la replica asincrona dei dati tra regioni primarie e secondarie. Utilizza l'architettura dell'applicazione multiregionale di AWS per gestire applicazioni tolleranti ai guasti. Puoi migliorare le capacità di ripristino di emergenza dei tuoi bucket S3 sfruttando la funzione di replica interregionale S3 di AWS.

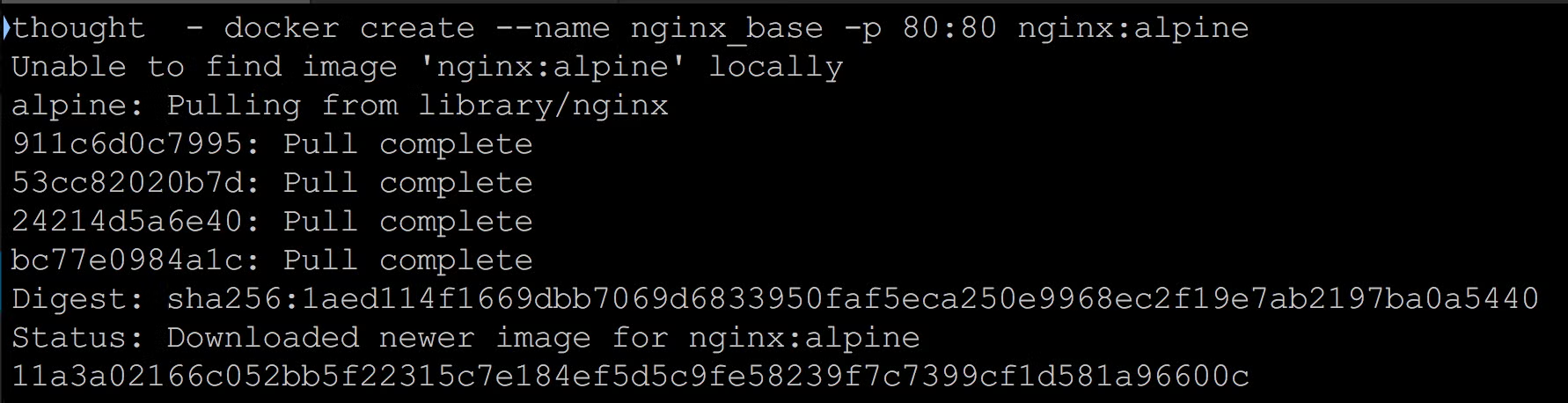

5. Prova gli URL pre-firmati S3

Gli oggetti Amazon S3 sono privati per impostazione predefinita. Solo i proprietari degli oggetti possono accedervi. Tuttavia, può capitare che il proprietario di un oggetto desideri condividerlo con altri. L'utilizzo di URL pre-firmati consente loro di impostare le proprie autorizzazioni di sicurezza e di concedere un accesso limitato nel tempo per scaricare gli oggetti.

È possibile collegare oggetti con una durata personalizzata in un bucket S3 utilizzando URL pre-firmati. Ad esempio, è possibile generare un URL pre-firmato per un bucket specifico e renderlo valido per 1 settimana utilizzando il seguente comando:

aws s3 pre sign s3://DOC-EXAMPLE-BUCKET/test2.txt

--expires-in 604800

6. Utilizzare gli strumenti di monitoraggio della sicurezza dei bucket S3 ed eseguire audit regolari

È possibile taggare le risorse S3 per eseguire audit di sicurezza utilizzando Amazon Tag Editor. È possibile creare gruppi di risorse per le risorse S3 per gestirle e controllarle in modo efficace.

I servizi AWS come CloudWatch consentono di monitorare metriche chiave come 4xxErrors, DeleteRequests, GetRequests e PutRequests. Il monitoraggio regolare di queste metriche può garantire la sicurezza, le prestazioni e la disponibilità delle risorse S3.

È inoltre possibile utilizzare strumenti basati sull'intelligenza artificiale come SentinelOne per automatizzare il monitoraggio della sicurezza dei bucket S3, eseguire audit e generare report.

In che modo SentinelOne può essere d'aiuto?

L'archiviazione e l'utilizzo di file non scansionati nei bucket S3 può comportare una serie di rischi per la sicurezza che le organizzazioni vogliono evitare a tutti i costi. Le aziende utilizzano i bucket S3 perché sono soluzioni di archiviazione oggetti scalabili e sicure. Il contenuto e la sicurezza dei file caricati su questi bucket possono essere sconosciuti, motivo per cui i clienti devono scansionarli e mitigare eventuali vulnerabilità delle applicazioni che potrebbero insorgere.

SentinelOne aiuta le organizzazioni a soddisfare rapidamente i requisiti di sovranità dei dati e conformità. Rileva malware e zero-day in pochi millisecondi e protegge gli ambienti cloud impedendo la diffusione di tali minacce. Gli utenti possono semplificare e automatizzare l'analisi delle minacce ai file, integrarsi facilmente nelle applicazioni e nei flussi di lavoro esistenti e usufruire di politiche di copertura flessibili.

La console di gestione SentinelOne consente agli utenti di gestire carichi di lavoro, endpoint e risorse S3. Automatizza il rilevamento dei bucket ed è dotata di solide protezioni per prevenire configurazioni errate accidentali.

Ecco come SentinelOne migliora la sicurezza dei bucket Amazon S3 per le organizzazioni:

- Rilevamento avanzato delle minacce per i bucket Amazon S3 – SentinelOne esegue la scansione di ogni oggetto aggiunto al bucket alla ricerca di malware e può scansionare facilmente i file esistenti su richiesta. Il ridimensionamento automatico, la quarantena dei file e le azioni di riparazione personalizzate consentono alle organizzazioni di rimuovere i file infetti e prevenire la diffusione di malware

- Politiche cloud configurabili – Le politiche cloud di SentinelOne sono configurabili e possono essere personalizzate in base alle esigenze aziendali; aggiungono flessibilità dinamica per il provisioning delle risorse e tutte le scansioni vengono eseguite all'interno dell'ambiente. Nessun dato sensibile lascia mai l'ambiente cloud e questa protezione si implementa e si integra facilmente con le architetture applicative e i flussi di lavoro esistenti.

- Gestione dell'inventario – SentinelOne protegge le organizzazioni con potenti funzionalità di ricerca delle minacce nel cloud. Fornisce telemetria per i carichi di lavoro, applica una protezione basata su criteri e semplifica la gestione dell'archiviazione dell'inventario cloud. È affidabile e riconosciuta da Gartner, MITRE Engenuity, Tevora e molti altri. Piattaforma Singularity XDR protegge e potenzia le principali aziende globali con visibilità in tempo reale sulle superfici di attacco, correlazione multipiattaforma e azioni di risposta basate sull'intelligenza artificiale.

Cybersicurezza alimentata dall'intelligenza artificiale

Elevate la vostra posizione di sicurezza con il rilevamento in tempo reale, la risposta automatica e la visibilità totale dell'intero ambiente digitale.

Richiedi una demoConclusione

Le funzionalità di sicurezza dei bucket Amazon S3 sono utilizzate dai consumatori di tutto il mondo per proteggere gli oggetti archiviati nei bucket S3. Esistono pratiche di monitoraggio e di auditing e best practice di sicurezza preventiva, entrambe trattate in questa guida. Identificare e sottoporre a auditing tutte le risorse è un passo fondamentale da compiere per salvaguardare i bucket S3. Quando si disabilitano gli elenchi di controllo degli accessi, la protezione dei dati dipende dalla scrittura e dalla gestione delle politiche personalizzate. È inoltre possibile sfruttare le politiche Virtual Cloud Endpoint (VCE) e assumere il pieno controllo dei bucket reimpostando le impostazioni ACL dei bucket ai valori predefiniti.

Assicurarsi che tutti i bucket utilizzino le politiche corrette e non siano impostati come accessibili pubblicamente. Valutate l'implementazione di servizi di monitoraggio e controllo della sicurezza continui come SentinelOne per ispezionare le implementazioni S3 e gestire le regole di configurazione AWS. La buona notizia è che piattaforme come SentinelOne sono facili da usare e da configurare. Potete prenotare una demo live gratuita con noi e provare le nostre varie funzionalità. Possiamo aiutarvi a proteggervi nel panorama competitivo odierno.

FAQs

La sicurezza di Amazon S3 comprende tutte le misure di sicurezza adottate per proteggere gli oggetti da accessi non autorizzati, manipolazioni e violazioni dei dati. La sicurezza AWS dispone di varie funzionalità di sicurezza integrate di cui gli utenti possono beneficiare. La sicurezza S3 comporta la scrittura di politiche di sicurezza personalizzate, la configurazione dei bucket e la garanzia che siano in atto i giusti meccanismi di monitoraggio, crittografia e registrazione. L'obiettivo della sicurezza S3 è garantire che i dati salvati nei bucket siano mantenuti sicuri, privati e accessibili solo agli utenti autorizzati.

È possibile proteggere i bucket S3 in vari modi. Il primo metodo consiste nell'utilizzare gli strumenti e le risorse AWS forniti dall'ecosistema AWS. È possibile modificare le configurazioni predefinite e alterare le politiche dei bucket per proteggere i dati sensibili. Il secondo e migliore modo per proteggere i bucket S3 è utilizzare una piattaforma di automazione della sicurezza basata sull'intelligenza artificiale come SentinelOne. SentinelOne offre informazioni avanzate sulle minacce, monitoraggio e analisi, oltre a un'intera suite di eccellenti funzionalità di sicurezza informatica. È possibile correggere le vulnerabilità critiche nell'intero ambiente cloud utilizzando la correzione con un solo clic.