La restauration après ransomware est une technique de récupération qui permet aux organisations de restaurer les données à leur état antérieur à l'attaque. Ce guide explore le concept de restauration après ransomware, son importance en matière de cybersécurité et la manière dont elle peut atténuer l'impact des attaques par ransomware.

Découvrez les technologies et les stratégies qui permettent une restauration efficace, ainsi que les meilleures pratiques pour sa mise en œuvre. Il est essentiel de comprendre la restauration après ransomware pour les organisations qui cherchent à améliorer leurs capacités de réponse aux incidents. Nous aborderons également la plateforme SentinelOne Singularity, une solution XDR de pointe qui offre des capacités de restauration après une attaque par ransomware.

Comprendre les ransomwares et leur impact

Les ransomwares sont des logiciels malveillants qui chiffrent les fichiers de la victime, les rendant inaccessibles jusqu'à ce qu'une rançon soit versée à l'attaquant. Les attaquants exigent généralement un paiement en cryptomonnaies telles que le Bitcoin afin de préserver leur anonymat. Les attaques par ransomware peuvent avoir des conséquences considérables, notamment la perte de données, des dommages financiers, une atteinte à la réputation et des perturbations opérationnelles.

L'importance d'une solution XDR dans la lutte contre les ransomwares

La détection et la réponse étendues (XDR) est une solution de cybersécurité avancée qui intègre plusieurs technologies de sécurité et sources de données afin d'offrir une protection complète contre les menaces telles que les ransomwares. Les solutions XDR vont au-delà de la détection et de la réponse traditionnelles au niveau des terminaux (EDR) en intégrant des données provenant des réseaux, du cloud et d'autres contrôles de sécurité, ce qui permet aux organisations de détecter et de répondre plus efficacement aux menaces.

L'une des fonctionnalités essentielles d'une solution XDR dans le contexte de la protection contre les ransomwares est la restauration après ransomware. Cette fonctionnalité permet aux entreprises de se remettre rapidement et efficacement d'une attaque par ransomware sans avoir à payer la rançon.

Qu'est-ce que la restauration après une attaque par ransomware ?

La restauration après une attaque par ransomware est une fonctionnalité de certaines solutions XDR avancées qui permet aux entreprises de restaurer leurs fichiers cryptés à leur état d'avant l'attaque, annulant ainsi efficacement les effets d'une attaque par ransomware. Pour ce faire, elle exploite des technologies avancées telles que la protection continue des données, l'analyse comportementale et l'apprentissage automatique pour surveiller et enregistrer les modifications apportées aux fichiers au fil du temps. En cas d'attaque par ransomware, la solution XDR peut rapidement restaurer les fichiers affectés à leur état d'origine avant le chiffrement.

Principaux avantages de la restauration après une attaque par ransomware

- Récupération rapide – La restauration après ransomware permet aux entreprises de restaurer rapidement leurs fichiers et de reprendre leurs activités normales, ce qui minimise les temps d'arrêt et réduit l'impact financier de l'attaque.

- Économies – En tirant parti de la restauration après ransomware, les entreprises peuvent éviter de payer la rançon exigée par les pirates, qui représente souvent une dépense importante.

- Préservation des données – La restauration après ransomware garantit que les données précieuses ne sont pas perdues ou compromises en cas d'attaque, préservant ainsi l'intégrité et la confidentialité des informations sensibles.

- Cyber-résilience renforcée – La capacité à se remettre rapidement et efficacement des attaques par ransomware contribue à la cyber-résilience globale d'une organisation, la préparant ainsi mieux à faire face aux menaces futures.

SentinelOne Singularity | La solution XDR ultime avec restauration après ransomware

SentinelOne Singularity est une plateforme XDR de pointe qui offre une protection complète contre les cybermenaces, y compris les ransomwares. Elle offre une gamme de fonctionnalités de sécurité avancées, notamment la restauration après ransomware, garantissant aux entreprises une défense efficace contre les attaques de ransomware et une récupération rapide après celles-ci.

La plateforme Singularity est unique en ce qu'elle offre des capacités de restauration après ransomware pour les environnements d'entreprise. En utilisant l'intelligence artificielle et l'apprentissage automatique, SentinelOne Singularity surveille et analyse en permanence l'activité des fichiers, ce qui permet à la plateforme de détecter les attaques par ransomware en temps réel et de lancer automatiquement le processus de restauration.

Outre la restauration après une attaque par ransomware, SentinelOne Singularity offre un large éventail de fonctionnalités de sécurité, notamment :

- Protection, détection et réponse autonomes des terminaux

- Sécurité des identités

- Sécurité des charges de travail dans le cloud

- Sécurité de l'IoT

- Intégration avec des produits de sécurité tiers

Plate-forme Singularity™

Améliorez votre posture de sécurité grâce à la détection en temps réel, à une réponse à la vitesse de la machine et à une visibilité totale de l'ensemble de votre environnement numérique.

Obtenir une démonstrationMise en œuvre de SentinelOne Singularity pour une protection optimale contre les ransomwares

Pour tirer le meilleur parti de la plateforme SentinelOne Singularity et de ses capacités de restauration après une attaque par ransomware, les entreprises doivent suivre les bonnes pratiques suivantes :

- Déploiement complet – Assurez-vous que la plateforme Singularity est déployée sur tous les terminaux, y compris les postes de travail, les serveurs, les machines virtuelles et les charges de travail cloud. Cela permettra d'assurer un niveau de protection constant dans toute l'entreprise. Pour cela, SentinelOne propose Ranger Pro, un déploiement d'agents peer-to-peer qui détecte et comble les lacunes en matière de déploiement d'agents, garantissant ainsi qu'aucun terminal ne reste non sécurisé.

Ranger peut détecter de manière autonome les appareils non protégés - Mises à jour et correctifs réguliers – Maintenez tous les logiciels, y compris la plateforme Singularity, à jour avec les derniers correctifs et mises à jour. Cela vous aidera à vous protéger contre les nouvelles vulnérabilités et les nouvelles variantes de ransomware.

- Formation et sensibilisation des employés – Sensibilisez vos employés aux risques liés aux ransomwares et à l'importance de respecter les meilleures pratiques en matière de sécurité, telles que le fait d'éviter les e-mails et les liens suspects et d'utiliser des mots de passe forts.

- Approche de sécurité multicouche – Bien que la plateforme Singularity offre une protection robuste contre les ransomwares et autres menaces, il est essentiel de maintenir une approche de sécurité multicouche qui inclut des pare-feu, des systèmes de détection d'intrusion et d'autres contrôles de sécurité.

- Sauvegardes régulières – Outre les capacités de restauration après une attaque par ransomware, il est essentiel de sauvegarder régulièrement les données critiques. Cela offre une couche de protection supplémentaire et garantit que les données peuvent être restaurées en cas d'attaque ou d'autre événement entraînant une perte de données.

Conclusion

La restauration après une attaque par ransomware est une fonctionnalité puissante des solutions XDR avancées qui permet aux organisations de se remettre rapidement et efficacement des attaques par ransomware. SentinelOne Singularity est une plateforme XDR de pointe qui offre des capacités de restauration après une attaque par ransomware, aidant les entreprises à protéger leurs données précieuses et à maintenir la continuité de leurs activités face à des cybermenaces en constante évolution. En mettant en œuvre SentinelOne Singularity et en suivant les meilleures pratiques en matière de protection contre les ransomwares, les entreprises peuvent renforcer leur posture de cybersécurité et mieux se défendre contre la menace croissante des ransomwares.

FAQ sur la restauration après une attaque par ransomware

La restauration après ransomware est une technique de récupération qui vous permet de restaurer votre système à son état initial avant l'attaque. Lorsque le ransomware crypte vos fichiers, la fonctionnalité de restauration utilise les copies stockées pour tout ramener à son état initial.

Considérez cela comme appuyer sur le bouton " Annuler " lors d'une attaque de ransomware. Vous pouvez récupérer vos données sans payer un seul centime aux criminels, et votre entreprise peut rapidement reprendre ses activités.

La restauration fonctionne en créant des instantanés de sauvegarde de vos fichiers avant qu'ils ne soient modifiés. Le système surveille l'activité des programmes et enregistre des copies des fichiers dans un répertoire de suivi avant que des modifications ne soient apportées. En cas d'attaque par ransomware, vous pouvez choisir un instantané sain datant d'avant le début de l'infection et tout restaurer à ce moment-là.

Les solutions EDR telles que SentinelOne et ThreatDown utilisent des pilotes au niveau du noyau pour suivre ces modifications et protéger les copies contre les attaquants qui tentent de les supprimer.

La plupart des fonctionnalités de restauration ne fonctionnent que sur les systèmes Windows, car elles reposent sur le service Volume Shadow Copy Service (VSS) de Microsoft. Windows prend en charge le VSS depuis Windows Server 2003, et il est intégré à tous les systèmes]. Mac et Linux ne disposent pas de la même technologie native de cliché instantané, les capacités de restauration sont donc limitées sur ces systèmes.

Certains fournisseurs EDR travaillent sur des solutions pour d'autres systèmes d'exploitation, mais Windows reste actuellement la principale plateforme pour la restauration après une attaque par ransomware.

La restauration vous évite de payer des rançons et vous permet de remettre rapidement vos systèmes en ligne. Vous n'avez pas à passer des jours à restaurer à partir de sauvegardes externes, car la restauration s'effectue presque instantanément en quelques clics. Elle vous protège contre les attaques de type " wiper " qui suppriment complètement les fichiers, et ne se contentent pas de les crypter.

Votre entreprise peut continuer à fonctionner comme si de rien n'était, et vous ne perdrez pas le travail effectué entre votre dernière sauvegarde et l'attaque. Cette méthode est plus rapide que les méthodes de récupération traditionnelles et ne nécessite pas que les équipes informatiques travaillent 24 heures sur 24.

Rollback peut restaurer la plupart des fichiers cryptés et supprimés si des copies saines ont été enregistrées avant l'attaque. Le timing est essentiel : si un ransomware frappe et que vous le détectez rapidement, Rollback fonctionne très bien. Mais si trop de temps s'écoule ou si les pirates suppriment d'abord les copies fantômes, vous risquez de perdre certaines données.

Certaines solutions EDR protègent leurs copies de sauvegarde contre la suppression, ce qui rend la récupération plus fiable. Vous devez toutefois continuer à effectuer régulièrement des sauvegardes externes, car le rollback a des limites de stockage et ne sauvegarde pas tout indéfiniment.

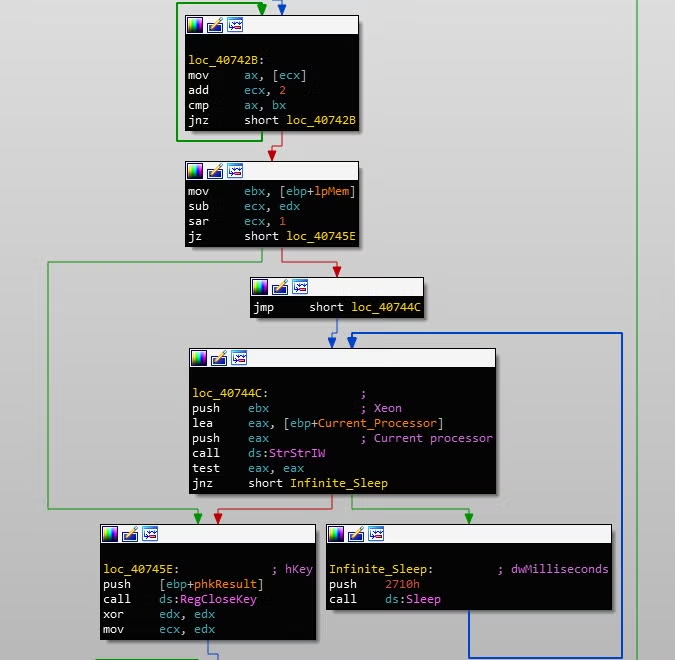

La restauration ne protège pas contre toutes les attaques de ransomware, en particulier les nouvelles variantes qui ciblent les systèmes de sauvegarde. Les pirates informatiques avertis connaissent la fonctionnalité Rollback et tentent de supprimer les clichés instantanés à l'aide de commandes telles que vssadmin avant de chiffrer les fichiers. Elle ne permet pas non plus d'empêcher le vol de données : si des criminels ont déjà dérobé vos informations sensibles, Rollback ne peut pas annuler cette action.

Les familles de ransomwares avancés comme WannaCry et REvil désactivent activement les fonctionnalités de récupération, de sorte que la restauration n'est pas infaillible. Il s'agit d'un outil parmi d'autres dans votre boîte à outils de sécurité, et non d'une solution complète.

Les antivirus traditionnels bloquent uniquement les menaces connues et ne peuvent pas réparer les dommages après une attaque. La restauration EDR va plus loin en suivant activement les modifications apportées aux fichiers et en créant automatiquement des points de restauration. Alors que les antivirus se contentent de mettre en quarantaine les fichiers infectés, la restauration peut annuler toutes les modifications apportées à votre système par les logiciels malveillants.

Elle est plus rapide que la restauration à partir de sauvegardes externes et ne nécessite aucune intervention manuelle de la part du personnel informatique. La restauration EDR fonctionne également en temps réel, ce qui vous permet de récupérer immédiatement vos données au lieu d'attendre les restaurations de sauvegardes programmées.

SentinelOne utilise le service de cliché instantané des volumes Windows, mais ajoute une protection supplémentaire afin que les ransomwares ne puissent pas le désactiver. L'agent crée des instantanés toutes les 4 heures et les stocke en toute sécurité, hors de portée des attaquants. Lorsque vous devez effectuer une restauration, SentinelOne peut restaurer les fichiers, les clés de registre et les paramètres système en un seul clic.

Le système surveille toutes les activités liées aux fichiers au niveau du noyau et enregistre des copies avant que des modifications ne soient apportées. SentinelOne protège également le service VSS lui-même contre toute altération par des logiciels malveillants.

Rollback peut aider à contrer certaines attaques sans fichier, mais il n'est pas parfait. Les logiciels malveillants sans fichier s'exécutent en mémoire et ne laissent pas toujours de traces dans les fichiers traditionnels, ce qui les rend plus difficiles à détecter. Si l'attaque modifie des fichiers ou des paramètres surveillés par Rollback, vous pouvez toujours restaurer ces modifications. Cependant, les attaques sans fichier peuvent causer des dommages que Rollback ne peut pas détecter ni réparer.

Vous avez besoin d'une détection comportementale et d'autres couches de sécurité fonctionnant conjointement avec Rollback pour détecter ces attaques complexes avant qu'elles ne causent de graves problèmes.