Les compartiments Amazon S3 sont utilisés pour stocker tout type de données pour les applications basées sur le cloud dans les écosystèmes informatiques. Amazon S3 est un choix populaire dans le cloud AWS en matière de stockage de données. Cependant, la visibilité et la sécurité des données présentent de nombreux risques. Malgré la flexibilité supplémentaire offerte, une organisation est responsable des données qu'elle stocke dans ces buckets.

Il est important d'apprendre à sécuriser les buckets S3 et à éviter l'exposition des données sensibles. Il existe différentes couches et pratiques de sécurité qui peuvent renforcer vos défenses en matière de sécurité cloud. Le connecteur de compartiment Amazon S3 partage les données XDR avec votre environnement AWS et nécessite la configuration de rôles AWS IAM personnalisés. La détection des menaces pour Amazon S3 peut offrir une protection à la vitesse de la machine pour détecter et éliminer les ransomwares et les logiciels malveillants de vos compartiments S3. La protection du stockage NetApp est essentielle pour garantir la stabilité et l'intégrité des opérations commerciales.

Pour aider les organisations à bénéficier d'une visibilité continue et d'une sécurité renforcée, il est essentiel d'utiliser des solutions XDR gérées pour ingérer les journaux de données S3 et automatiser la gestion des données des compartiments S3. Vous pouvez définir des règles prédéfinies, réduire les coûts de stockage et améliorer la conformité. Ce guide couvre tout ce que vous devez savoir sur la sécurité des compartiments Amazon S3, y compris les meilleures pratiques pour sécuriser les compartiments S3. Poursuivez votre lecture pour en savoir plus.

Qu'est-ce que la sécurité des compartiments Amazon S3 ?

La sécurité des compartiments Amazon S3 est une responsabilité partagée entre le consommateur et le fournisseur AWS. La sécurité des compartiments S3 définit la manière dont les utilisateurs peuvent accéder aux ressources S3 qu'ils créent. La sécurité des compartiments Amazon S3 englobe la configuration des autorisations pour tous les objets, l'octroi de privilèges d'accès limités dans le temps et la prise en charge des journaux d'audit pour effectuer des requêtes sur les ressources S3 afin d'obtenir une visibilité complète.

Les utilisateurs peuvent accéder aux rapports d'orientation AWS ; ils peuvent tirer parti des services de surveillance AWS pour examiner les configurations existantes et l'utilisation des ressources des services AWS. Les autres aspects couverts par la sécurité des compartiments Amazon S3 sont les suivants :

- Gestion des versions – S3 permet aux utilisateurs de créer plusieurs versions de différents objets et de les enregistrer dans des compartiments S3. Cela peut être particulièrement utile pour les processus de reprise après sinistre et de sauvegarde, en cas d'incident de sécurité.

- Audit – Il est important d'effectuer régulièrement des audits de la configuration de vos compartiments S3, des journaux d'accès et des autorisations afin d'identifier les problèmes de sécurité et les vulnérabilités potentiels.

- Journalisation – Amazon S3 offre d'excellentes capacités de journalisation et de suivi pour surveiller l'activité des compartiments. Cela inclut la gestion des demandes, le traitement des erreurs et l'examen des modèles d'accès.

Pourquoi la sécurité des compartiments S3 est-elle importante ?

Une mauvaise sécurité des compartiments Amazon S3 peut entraîner des défaillances opérationnelles et une perte de confiance des clients pour les organisations. Les compartiments S3 sont utilisés pour stocker des informations personnelles identifiables (PII), des données de carte de crédit, des données financières, des droits de propriété intellectuelle et d'autres types d'informations confidentielles. L'absence de protection des compartiments S3 peut entraîner des poursuites judiciaires, des usurpations d'identité et des pertes de revenus considérables en raison de violations de données.

De nombreux secteurs, tels que la santé, le commerce électronique, la finance et les domaines gouvernementaux, sont soumis à des réglementations strictes et à des exigences de conformité en matière de stockage et de sécurité des données. La sécurité des compartiments Amazon S3 garantit la conformité à ces réglementations. Elle contribue également à assurer la continuité des activités, à minimiser les temps d'arrêt et à protéger contre les modifications non autorisées des données. Une bonne sécurité des compartiments S3 peut aider à réduire le coût total de possession, à éviter les dépenses inutiles liées au stockage et au transfert de données, et à réduire le besoin de récupération manuelle des données. Elle fait partie intégrante de tout programme holistique de cybersécurité et les compartiments S3 doivent être protégés contre les menaces externes.

De nos jours, les clients veulent que les meilleures pratiques en matière de sécurité des compartiments S3 soient intégrées avant de recourir à tout service. Cela est essentiel pour améliorer la réputation de la marque et protéger l'intégrité des données.

Meilleures pratiques pour sécuriser les compartiments S3

1. Mettre en œuvre l'accès avec le moins de privilèges possible dans la politique des compartiments

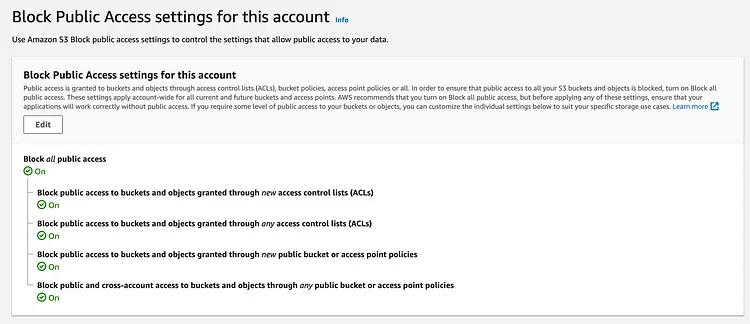

Mettez sur liste blanche les adresses IP et les ARN des comptes qui nécessitent un accès aux compartiments S3. Activez les paramètres de blocage de l'accès public et supprimez l'accès anonyme aux compartiments S3. Vous pouvez rédiger des politiques IAM personnalisées pour les utilisateurs qui ont besoin d'accéder à des compartiments spécifiques. Ces politiques peuvent être configurées pour gérer les autorisations Amazon S3 pour plusieurs utilisateurs. Vous pouvez utiliser les rôles IAM n'importe où ou les utiliser comme informations d'identification temporaires et jeton de session à la place.

Assurez-vous que vos politiques basées sur l'identité n'utilisent aucune action générique. Pour supprimer toute intervention manuelle, définissez des politiques de cycle de vie S3 afin de supprimer automatiquement les objets selon un calendrier, si nécessaire. Sur GuardDuty, vous pouvez activer la protection S3 pour détecter les activités malveillantes et tirer parti de la détection des anomalies et des informations sur les menaces. AWS a récemment lancé Macie, un autre excellent outil permettant d'analyser les données sensibles en dehors des zones désignées.

Pour mettre en œuvre l'accès avec le moins de privilèges possible, AWS propose plusieurs outils tels que les limites d'autorisation, les ACL (listes de contrôle d'accès) des compartiments, les politiques de contrôle des services, etc. Conservez un enregistrement complet de toutes vos identités sur les ressources S3 qui ont un accès autorisé.

2. Chiffrer les données au repos et en transit

Surveillez votre écosystème AWS et identifiez les compartiments dont le chiffrement est désactivé. Il est important de chiffrer au niveau du compartiment et non au niveau de l'objet afin de protéger les données du compartiment S3 contre tout accès non autorisé et toute violation de données.

Vous pouvez appliquer un chiffrement côté serveur avec Amazon S3 et protéger les données contre toute suppression accidentelle à l'aide du versionnage S3 et du verrouillage d'objets S3. Si vous souhaitez bénéficier d'un niveau de sécurité supplémentaire, vous pouvez ajouter un authentification multifactorielle (MFA) delete. Amazon S3 est fourni avec CloudTrial et des fonctionnalités de journalisation des accès au serveur S3. Vous pouvez obtenir une vue d'ensemble de votre état de sécurité à l'aide des journaux CloudWatch. Veillez à vérifier les normes de chiffrement de votre environnement par rapport aux références du secteur.

Vous pouvez également utiliser le chiffrement AES 256 bits pour chiffrer les données des clients et supprimer les clés de la mémoire une fois le processus de chiffrement terminé. Les clés de chiffrement fournies par le client fonctionnent très bien et sont fournies par l'utilisateur. Pour les clés gérées par le client, vous pouvez créer, faire tourner, désactiver, auditer et obtenir un accès complet aux contrôles de chiffrement. Vous pouvez créer des clés gérées par le client (CMK) à l'aide de la console AWS KMS avant de les utiliser au niveau S3. Par défaut, Amazon S3 crée déjà une CMK gérée par AWS dans le compte AWS lors de la première utilisation. Il utilise cette CMK pour SSE-KMS et Amazon Sigv4 est un mécanisme d'authentification alimenté par Amazon S3 pour signer les requêtes API. Pour vérifier l'état de chiffrement de vos objets, vous pouvez utiliser l'inventaire S3 pour obtenir plus d'informations. Les quatre principales options de gestion du chiffrement disponibles pour vos compartiments S3 sont SSE-KMS, DSSE-KMS, le chiffrement côté client et SSE-C.

3. Respectez les normes de sécurité conformes aux meilleures pratiques

Les organisations du monde entier respectent plusieurs normes de sécurité qui protègent les compartiments S3. En vous conformant à certaines d'entre elles, vous pouvez sécuriser les données contenues dans vos compartiments S3 et protéger vos systèmes. Vous pouvez protéger les données des titulaires de cartes, utiliser des pare-feu et configurer les paramètres de mot de passe. Veillez à appliquer ces normes à toutes les instances de cloud public AWS.

Les normes les plus couramment suivies par les organisations mondiales pour garantir la sécurité des compartiments Amazon S3 sont les suivantes :

- Institut national des normes et technologies (NIST)

- Autorité monétaire de Singapour (MAS)

- Règlement général sur la protection des données (RGPD)

- Norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS)

- Autorité australienne de réglementation prudentielle (APRA)

4. Utilisez une application multirégionale

Vous pouvez utiliser les tables globales DynamoDB pour la réplication asynchrone des données entre les régions principales et secondaires. Utilisez l'architecture d'application multirégionale d'AWS pour gérer les applications tolérantes aux pannes. Vous pouvez améliorer les capacités de reprise après sinistre de vos compartiments S3 en tirant parti de la fonctionnalité de réplication interrégionale S3 d'AWS.

5. Essayez les URL pré-signées S3

Les objets Amazon S3 sont privés par défaut. Seuls leurs propriétaires y ont accès. Cependant, il peut arriver qu'un propriétaire d'objet souhaite partager des objets avec d'autres personnes. L'utilisation d'URL pré-signées leur permet de définir leurs propres autorisations de sécurité et d'accorder un accès limité dans le temps pour télécharger des objets.

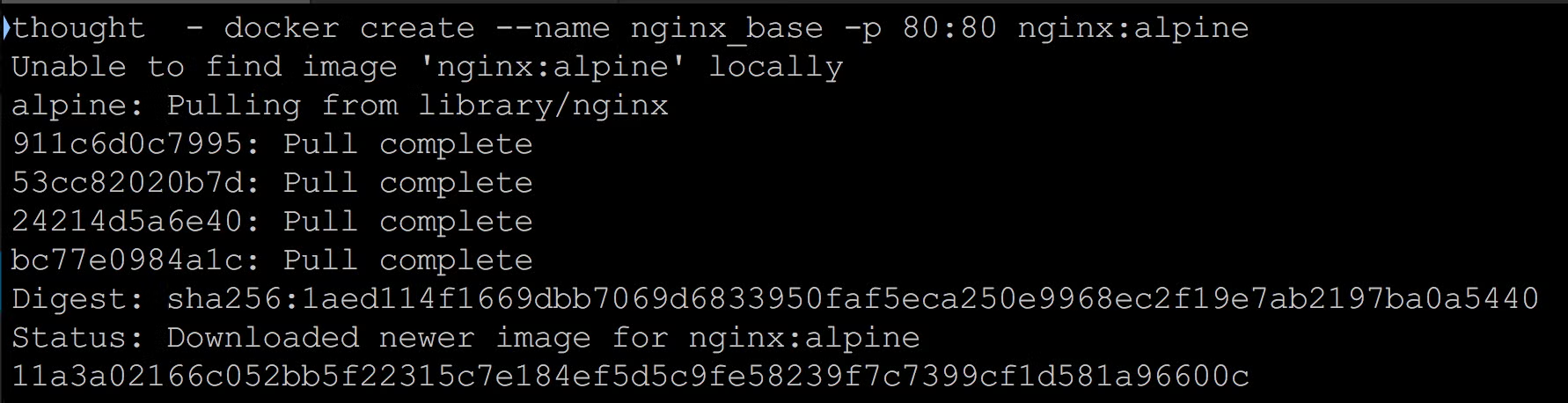

Vous pouvez lier des objets avec une durée de vie personnalisée dans un compartiment S3 à l'aide d'URL pré-signées. Par exemple, vous pouvez générer une URL pré-signée pour un compartiment spécifique et la rendre valide pendant une semaine à l'aide de la commande suivante :

aws s3 pre sign s3://DOC-EXAMPLE-BUCKET/test2.txt

--expires-in 604800

6. Utilisez les outils de surveillance de la sécurité des compartiments S3 et effectuez des audits réguliers

Vous pouvez baliser les ressources S3 afin d'effectuer des audits de sécurité à l'aide de l'éditeur de balises Amazon. Vous pouvez créer des groupes de ressources pour les ressources S3 afin de les gérer et de les auditer efficacement.

Les services AWS tels que CloudWatch vous permettent de surveiller des indicateurs clés tels que les erreurs 4xx, les demandes de suppression, les demandes d'obtention et les demandes de mise en place. La surveillance régulière de ces indicateurs permet de garantir la sécurité, les performances et la disponibilité de vos ressources S3.

Vous pouvez également utiliser des outils basés sur l'IA tels que SentinelOne pour automatiser la surveillance et l'audit de la sécurité de vos compartiments S3, et générer des rapports.

Comment SentinelOne peut-il vous aider ?

Le stockage et l'utilisation de fichiers non analysés dans des compartiments S3 peuvent entraîner divers risques de sécurité que les entreprises veulent éviter à tout prix. Les entreprises utilisent les compartiments S3 car ils constituent des solutions de stockage d'objets évolutives et sécurisées. Le contenu et la sécurité des fichiers téléchargés dans ces compartiments peuvent être inconnus, c'est pourquoi les clients doivent les analyser et atténuer les vulnérabilités des applications qui pourraient apparaître.

SentinelOne aide les organisations à satisfaire rapidement aux exigences en matière de souveraineté des données et de conformité. Il détecte les logiciels malveillants et les zero-days en quelques millisecondes et protège les environnements cloud en empêchant ces menaces de se propager. Les utilisateurs peuvent rationaliser et automatiser l'analyse des menaces liées aux fichiers, s'intégrer facilement aux applications et aux flux de travail existants, et bénéficier de politiques de couverture flexibles.

La console de gestion SentinelOne permet aux utilisateurs de gérer les charges de travail, les terminaux et les ressources S3. Elle automatise la découverte des compartiments et est dotée de solides garde-fous pour éviter les erreurs de configuration accidentelles.

Voici comment SentinelOne renforce la sécurité des compartiments Amazon S3 pour les entreprises :

- Détection avancée des menaces pour les compartiments Amazon S3 – SentinelOne analyse chaque objet ajouté au compartiment à la recherche de logiciels malveillants et peut facilement analyser les fichiers existants à la demande. L'auto-scaling, la mise en quarantaine des fichiers et les actions de correction personnalisées permettent aux entreprises de supprimer les fichiers infectés et d'empêcher la propagation des logiciels malveillants

- Politiques cloud configurables – Les politiques cloud SentinelOne sont configurables et peuvent être personnalisées pour répondre aux besoins de votre entreprise ; elles ajoutent une flexibilité dynamique pour l'approvisionnement des actifs et toutes les analyses sont effectuées au sein de l'environnement. Aucune donnée sensible ne quitte jamais l'environnement cloud et cette protection se déploie et s'intègre facilement aux architectures d'applications et aux flux de travail existants

- Gestion des stocks – SentinelOne protège les organisations grâce à de puissantes capacités de recherche des menaces dans le cloud. Il fournit des données télémétriques pour les charges de travail, applique une protection basée sur des politiques et rationalise la gestion du stockage des stocks dans le cloud. Elle est reconnue et approuvée par Gartner, MITRE Engenuity, Tevora et bien d'autres. La plateforme Singularity XDR protège et renforce les entreprises mondiales de premier plan en leur offrant une visibilité en temps réel sur surfaces d'attaque, une corrélation multiplateforme et des mesures de réponse basées sur l'IA.

Cybersécurité alimentée par l'IA

Améliorez votre posture de sécurité grâce à la détection en temps réel, à une réponse à la vitesse de la machine et à une visibilité totale de l'ensemble de votre environnement numérique.

Obtenir une démonstrationConclusion

Les fonctionnalités de sécurité des compartiments Amazon S3 sont utilisées par les consommateurs du monde entier pour protéger les objets stockés dans les compartiments S3. Il existe des pratiques de surveillance et d'audit, ainsi que des bonnes pratiques de sécurité préventive, que nous avons toutes abordées dans ce guide. L'identification et l'audit de tous vos actifs sont des étapes cruciales pour la protection de vos compartiments S3. Lorsque vous désactivez les listes de contrôle d'accès, la protection des données dépend de la rédaction et de la gestion de vos politiques personnalisées. Vous pouvez également tirer parti des politiques Virtual Cloud Endpoint (VCE) et prendre le contrôle total des compartiments en réinitialisant les paramètres ACL des compartiments par défaut.

Assurez-vous que tous vos compartiments utilisent les politiques appropriées et ne sont pas configurés pour être accessibles au public. Envisagez de mettre en œuvre des services de surveillance et d'audit de sécurité continus tels que SentinelOne pour inspecter les implémentations S3 et gérer les règles AWS Config. La bonne nouvelle, c'est que les plateformes telles que SentinelOne sont faciles à utiliser et à configurer. Vous pouvez planifier une démonstration en direct gratuite avec nous et tester nos différentes fonctionnalités. Nous pouvons vous aider à rester protégé dans le paysage concurrentiel actuel.

FAQs

La sécurité Amazon S3 englobe toutes les mesures de sécurité prises pour protéger les objets contre les accès non autorisés, les manipulations et les violations de données. La sécurité AWS dispose de diverses fonctionnalités de sécurité intégrées dont les utilisateurs peuvent bénéficier. La sécurité S3 implique la rédaction de politiques de sécurité personnalisées, la configuration de compartiments et la mise en place de mécanismes de surveillance, de chiffrement et de journalisation appropriés. L'objectif de la sécurité S3 est de garantir que les données enregistrées dans les compartiments restent sécurisées, confidentielles et accessibles uniquement aux utilisateurs autorisés.

Vous pouvez sécuriser vos compartiments S3 de différentes manières. La première méthode consiste à utiliser les outils et ressources AWS fournis par l'écosystème AWS. Vous pouvez modifier les configurations par défaut et modifier les politiques des compartiments afin de protéger les données sensibles. La deuxième méthode, qui est également la meilleure, consiste à utiliser une plateforme d'automatisation de la sécurité basée sur l'IA, telle que SentinelOne. SentinelOne fournit des informations de pointe sur les menaces, des fonctionnalités de surveillance et d'analyse, ainsi qu'une suite complète d'excellentes fonctionnalités de cybersécurité. Vous pouvez corriger les vulnérabilités critiques de l'ensemble de votre infrastructure cloud à l'aide de sa fonctionnalité de correction en un clic.