Stéphane Nappo, vice-président du CISO, a dit à juste titre : "La cybersécurité est bien plus qu'un simple sujet informatique." Pourtant, la plupart des entreprises la traitent comme telle jusqu'à ce qu'une catastrophe survienne. Si nos expériences en matière d'incidents de cybersécurité nous ont appris quelque chose, c'est qu'ignorer les failles de sécurité de votre infrastructure cloud vous coûtera non seulement des millions de dollars, mais aussi la confiance de vos clients.

Selon les données du Ponemon Institute, les coûts liés à la réputation, tels que la perte de clientèle et la perte de goodwill, peuvent atteindre 1,57 million de dollars.

Chaque fois que vous reportez l'intégration des outils de surveillance du cloud d'Amazon Web Services (AWS), vous aggravez les dommages.

La surveillance de la sécurité du cloud est importante pour protéger vos systèmes basés sur le cloud. Elle surveille et analyse en permanence votre environnement cloud afin de détecter et de traiter les menaces potentielles avant qu'elles ne causent des dommages.

À une époque où la confiance des clients est le moteur de la croissance, les entreprises qui exploitent les outils de sécurité cloud AWS agissent comme des catalyseurs, et pas seulement comme des protecteurs. Cet article explique pourquoi les outils de surveillance de la sécurité AWS sont essentiels.

Qu'est-ce que la surveillance de la sécurité AWS ?

Qu'est-ce que la surveillance de la sécurité AWS ?

La surveillance de la sécurité AWS s'apparente à un système de surveillance 24h/24 et 7j/7 pour votre configuration cloud. Tout comme les caméras suivent les mouvements dans un bâtiment, les outils AWS surveillent tout ce qui se passe dans votre environnementappels API, trafic réseau, paramètres des ressources et comportement des utilisateurs — afin de détecter immédiatement toute activité inhabituelle ou non autorisée.

Outre la détection des menaces en temps réel, AWS Security aide également les entreprises à se conformer aux règles légales et réglementaires.

Qu'il s'agisse de respecter les politiques en matière de données ou de conserver des pistes d'audit, ces outils vous aident à éviter les problèmes de conformité. Et comme les besoins des entreprises évoluent, AWS travaille avec des fournisseurs tiers pour fournir des contrôles de sécurité flexibles qui peuvent facilement s'adapter à votre croissance.

Nécessité des outils de surveillance de la sécurité AWS

La surveillance de la sécurité AWS n'est pas seulement un outil de détection des logiciels malveillants ou de suivi des anomalies. Il s'agit d'un service de surveillance du cloud. Cela signifie qu'il surveille la santé des infrastructures informatiques basées sur le cloud.

Grâce à ce type d'outils, votre organisation peut résoudre les problèmes avant qu'ils n'aient un impact sur l'utilisateur final. Sans cela, vous exposez non seulement votre entreprise à un risque de perte de données, mais vous mettez également vos opérations à rude épreuve, car la récupération des données pourrait être interrompue en cas de piratage.

La plupart des organisations migrent donc leurs charges de travail critiques vers le cloud. Microsoft rapporte que 62 % des entreprises interrogées ont déjà mis en place une stratégie de migration vers le cloud. Pour les entreprises qui se développent rapidement dans le cloud, l'utilisation d'outils de surveillance AWS avancés est essentielle. Cela garantit une détection et une correction proactives, réduisant ainsi les temps d'arrêt accumulés causés par les cyberattaques.

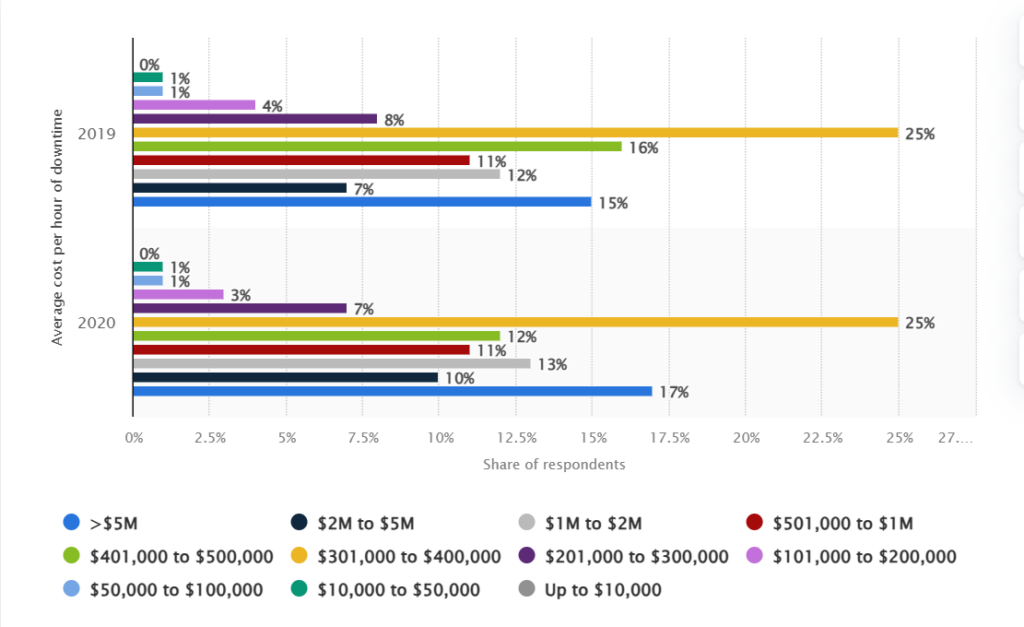

Environ 25 % des entreprises dans le monde déclarent que les coûts liés aux temps d'arrêt des serveurs informatiques se situent entre 301 000 et 400 000 dollars par heure. L'incapacité à détecter les violations en temps opportun peut entraîner des pertes financières considérables et nuire à la réputation de la marque.

Les outils de sécurité cloud AWS peuvent également fournir des informations en temps réel sur les vulnérabilités des systèmes informatiques. Mais ce qui les rend indispensables, c'est leur capacité à automatiser les réponses aux menaces, réduisant ainsi les erreurs humaines et le temps de réponse.

Les outils de sécurité cloud AWS peuvent également fournir des informations en temps réel sur les vulnérabilités des systèmes informatiques. Mais ce qui les rend indispensables, c'est leur capacité à automatiser les réponses aux menaces, réduisant ainsi les erreurs humaines et le temps de réponse.

L'intégration de ces systèmes dans les opérations quotidiennes garantit que la sécurité n'est pas seulement une réflexion après coup. Il s'agit d'un moteur essentiel de la résilience opérationnelle et de la croissance à long terme. Beaucoup, comme Stéphane Nappo, ont désormais compris que la cybersécurité et la transformation numérique d'une organisationsont des exigences commerciales communes et ne doivent pas être considérées isolément. Le maintien d'un environnement AWS sécurisé et efficace est désormais une stratégie commerciale impérative.

Guide du marché du CNAPP

Guide du marché du CNAPP

Obtenez des informations clés sur l'état du marché CNAPP dans ce Gartner Market Guide for Cloud-Native Application Protection Platforms.

Lire le guidePanorama des outils de surveillance de la sécurité AWS en 2025

Avec le volume considérable de menaces natives du cloud qui évoluent à une vitesse vertigineuse, l'approche standard en matière de sécurité ne suffit plus. C'est pourquoi nous avons compilé une liste détaillée de certaines des principales solutions de sécurité AWS. Nous les avons toutes examinées de manière approfondie à partir de recherches exhaustives et des commentaires d'utilisateurs provenant de sources fiables telles que G2, Gartner, Peerspot et Capterra.

Savoir laquelle choisir peut faire la différence entre la sécurité et le danger, entre le succès et l'échec, pour une entreprise.

N° 1 SentinelOne Singularity Cloud Security

SentinelOne aide les entreprises à renforcer leur posture de sécurité en leur proposant une solution unifiée et évolutive pour la gestion de la sécurité du cloud (CSPM) et protection des applications natives du cloud (CNAPP). La CSPM est le processus de surveillance des systèmes et infrastructures basés sur le cloud afin de détecter les risques et les erreurs de configuration, tandis que la CNAPP est un produit offrant assistance et protection aux charges de travail cloud et à diverses applications. SentinelOne est conçu pour fournir une détection, une protection et une réponse en temps réel dans plusieurs environnements, qu'il s'agisse de terminaux, d'infrastructures cloud ou de conteneurs.

Les moteurs d'IA statiques et comportementaux de la plateforme'sbehavioral AI engines recherchent activement les activités suspectes, en se concentrant sur les menaces telles que les ransomwares, les attaques sans fichier et les les exploits zero-day. Ces moteurs permettent à vos systèmes de contrer et de neutraliser automatiquement les menaces en temps réel.

En traitant les problèmes avant qu'ils ne s'aggravent, la plateforme réduit les délais moyens de détection (MTTD) et d'intervention (MTTR). Cela garantit la protection rapide et précise de votre infrastructure informatique.

L'intégration de Endpoint Protection (EPP) avec des capacités avancées de détection et de réponse aux incidents sur les terminaux (EDR), SentinelOne combine son analyse basée sur l'intelligence artificielle (l'intelligence artificielle avec une visibilité complète sur tous les environnements.

Sa technologie brevetée Storyline™ offre aux équipes SOC des informations approfondies et des données télémétriques sans complexité supplémentaire.

Le moteur de sécurité offensive de SentinelOne va également au-delà de la surveillance des menaces potentielles. Il identifie les chemins d'exploitation vérifiés, permettant aux équipes de rechercher les menaces de manière proactive. Grâce à l'automatisation en un clic, la remédiation devient ainsi presque sans effort.

Le respect des normes industrielles telles que ISO 27001, PCI et NIST garantit la conformité.

La plateforme SentinelOne en bref

La sécurité cloud native de SentinelOne est conçue pour optimiser la protection des entreprises dans les environnements AWS. Alimentée par l'IA, la plateforme offre une solution de sécurité unifiée du code au cloud qui sécurise votre cloud, vos terminaux et vos identités.

Elle s'intègre parfaitement aux services AWS pour fournir une détection, une protection et une réponse en temps réel aux menaces, afin que votre cloud reste sécurisé. Grâce à une visibilité complète sur votre configuration AWS, vous bénéficiez d'informations claires et de solutions automatisées pour identifier et résoudre rapidement les problèmes.

En tant que partenaire AWS de confiance avec plus de 20 intégrations, dont Amazon Security Lake, AppFabric et Guard Duty, SentinelOne vous aide à renforcer la sécurité et à simplifier vos opérations. Il fonctionne avec les principaux services AWS tels que EC2, EKS et S3, ce qui facilite le déploiement et garantit une sécurité optimale.

Caractéristiques :

Les environnements cloud actuels exigent des défenses proactives en temps réel qui vont bien au-delà d'une simple surveillance superficielle. L'idée est de passer d'une approche réactive à une approche anticipative. Voici comment SentinelOne y parvient précisément :

1. Détection et prévention en temps réel des fuites d'identifiants

SentinelOne analyse activement les secrets en temps réel, détectant plus de 750 types sur différentes plateformes, telles que BitBucket, GitHub et GitLab. En détectant ces fuites avant qu'elles ne se produisent, il empêche les identifiants cloud de se retrouver dans des référentiels privés. Cela permet de réduire l'exposition potentielle des données.

Supposons qu'il existe un vecteur de menace courant, tel que les mineurs de cryptomonnaie. Lorsqu'une menace obtient l'accès aux identifiants d'un cluster d'ordinateurs EC2 et lance un mineur de cryptomonnaie tel que xmrig via un simple script shell distant, la plateforme SentinelOne détecte rapidement l'activité malveillante.

Dans de tels cas, plusieurs moteurs, dont le moteur de contrôle des applications, signalent la détection, consolidant ainsi tout en une seule alerte.

Dans l'image ci-dessus, on peut affirmer sans risque que si l'agent avait été réglé sur "Mode de protection ", il aurait déclenché une action de réponse automatique. Cependant, avec le " Mode de détection " activé, l'ingénieur en sécurité cloud peut toujours remédier au problème en un seul clic et en informer DevOps. DevOps peut alors effectuer une analyse des causes profondes, empêchant ainsi toute compromission future des identifiants.

2. Sécurité Shift-Left pour l'infrastructure en tant que code (IaC)

Détecte les erreurs de configuration dans les modèles d'infrastructure en tant que code (IaC), tels que Terraform et CloudFormation, en appliquant la sécurité Shift-Left afin de détecter les vulnérabilités dès le début du développement. Cela renforce l'infrastructure cloud en résolvant les problèmes avant le déploiement.

3. Faux positifs quasi inexistants grâce à une approche offensive de la sécurité

En adoptant une approche offensive de la sécurité, SentinelOne minimise les faux positifs. Il ne fournit ainsi aux équipes SOC que des menaces exploitables et vérifiées. En d'autres termes, cela réduit la fatigue liée aux alertes et augmente l'efficacité opérationnelle.

4. Politiques de détection des menaces intégrées et personnalisables

La plateforme permet aux utilisateurs d'accéder aux algorithmes d'IA intégrés aux moteurs de détection de SentinelOne. Ces algorithmes ont été entraînés sur les modèles comportementaux d'environ un milliard d'échantillons de logiciels malveillants.

Vous pouvez également rédiger vos propres politiques personnalisées pour la détection des menaces et l'analyse des événements, ce qui vous permet d'interroger, de rechercher et d'appliquer de nouvelles règles de sécurité adaptées aux environnements spécifiques de votre organisation.

Ici, le moteur d'IA comportementale de SentinelOne signale les logiciels malveillants suspects et capture des détails essentiels tels que le chemin d'accès au processus source (par exemple, Python), les arguments de ligne de commande pointant vers un script encodé en base64 et l'utilisateur du processus. La plateforme continue ensuite à contenir automatiquement l'origine de la menace.

5. Accélère la détection et l'atténuation des menaces dans le cloud

SentinelOne permet aux entreprises de détecter les menaces dans le cloud en temps réel, de mener des enquêtes approfondies et d'atténuer rapidement les risques. Il améliore la réponse aux incidents et garantit des délais de résolution plus courts.

6. Rapports de conformité automatisés et surveillance des domaines

La plateforme génère des rapports de conformité, exporte la nomenclature logicielle (SBOM) à partir du code et peut surveiller les noms de domaine. Elle fournit ainsi aux entreprises les outils nécessaires pour rester conformes et conscientes des risques externes.

Problèmes fondamentaux éliminés par SentinelOne

Les organisations sont confrontées à un éventail croissant de menaces de sécurité. Près de 68 % des entreprises ont subi une cyberattaque en 2022. Et à mesure que les environnements cloud se multiplient, les équipes informatiques ont du mal à suivre le rythme.

Sans une visibilité complète sur les ressources cloud ni d'automatisation pour corriger les erreurs de configuration, les problèmes s'aggravent avec le temps.

Le coût d'une seule erreur peut être astronomique, mais de nombreuses entreprises sont encore prisonnières de technologies obsolètes qui empêchent leurs services informatiques d'y voir clair et les obligent à passer leur temps à éteindre des incendies.

Voici un aperçu rapide de la manière dont SentinelOne résout les problèmes de sécurité courants dans les entreprises, des défaillances des solutions traditionnelles et de la manière dont cette plateforme comble intelligemment ces lacunes :

la technologie storyline™ de sentinelone fournit des données télémétriques d'investigation en temps réel, cartographiant le cheminement l'attaque, ce qui permet à l'équipe sécurité d'effectuer rapidement analyses et prendre décisions.< td>

| Problèmes informatiques courants dans les organisations | Lacunes laissées par les systèmes antivirus traditionnels/les systèmes de cybersécurité obsolètes | Comment SentinelOne résout ces problèmes |

|---|---|---|

| Complexité du cloud et visibilité fragmentée | Les solutions plus anciennes ne parviennent souvent pas à surveiller les environnements cloud hybrides, ce qui entraîne des lacunes en matière de supervision. | SentinelOne offre une visibilité complète sur les actifs cloud et sur site, simplifiant la sécurité des données dans le cloud et garantissant que rien n'est négligé, que ce soit dans AWS, Azure ou ailleurs. |

| Erreurs de configuration non détectées avant le déploiement | Les systèmes traditionnels se concentrent sur l'après-déploiement, ce qui permet aux risques de s'infiltrer pendant la production. | Grâce à l'analyse proactive des modèles IaC tels que Terraform, SentinelOne détecte rapidement les erreurs de configuration et corrige les vulnérabilités avant qu'elles ne se propagent dans l'environnement cloud. |

| Temps de réponse manuels et lents aux menaces émergentes | De nombreux systèmes hérités reposent sur une intervention manuelle, ce qui retarde les efforts de confinement et de correction. | SentinelOne automatise la réponse aux menaces grâce à des politiques personnalisables. Il permet des réactions immédiates et adaptées aux incidents, minimisant ainsi la fenêtre d'exposition et les dommages. |

| Propagation incontrôlée des logiciels malveillants via le stockage cloud | Les solutions obsolètes ne disposent pas d'une analyse proactive dans les environnements de stockage cloud, ce qui permet aux infections de se propager. | L'analyse automatisée des fichiers et la mise en quarantaine instantanée de SentinelOne empêchent les logiciels malveillants de se propager, stoppant la menace à sa source dans les systèmes de stockage tels que NetApp. |

| Couverture insuffisante des déploiements cloud inconnus et du shadow IT | La plupart des solutions traditionnelles négligent les actifs cloud cachés ou non surveillés, ce qui augmente l'exposition aux risques. | SentinelOne détecte et sécurise activement les déploiements cloud inconnus, éliminant ainsi les angles morts et atténuant les risques que le shadow IT fait peser sur les écosystèmes cloud. |

| Enquêtes lentes et inefficaces après une violation | Les outils d'analyse fragmentés rendent le suivi des vecteurs d'attaque et l'évaluation des dommages particulièrement longs. | |

| Difficulté à respecter la conformité avec les rapports manuels | Le suivi et le reporting de la conformité sont généralement fastidieux et sujets à des erreurs avec des systèmes obsolètes. | SentinelOne rationalise la conformité grâce à des rapports automatisés, à l'analyse des pipelines CI/CD et à la génération de SBOM, garantissant ainsi la conformité aux réglementations PCI DSS et HIPAA. |

SentinelOne assure un déploiement rapide pour la protection de plus de 3 500 terminaux pour Canva

SentinelOne a collaboré avec Canva, une entreprise de premier plan reconnue dans le domaine du développement de designs. Voici pourquoi :

- Défi :

Canva ne disposait pas de serveurs ou de réseaux sur site, comme c'est le cas dans la plupart des réseaux d'entreprise classiques. La majeure partie de son environnement était basée sur le cloud, et sa croissance rapide l'obligeait à sécuriser ses effectifs mondiaux avec une solution dans les plus brefs délais.

Impact de SentinelOne :

- Déploiement rapide

SentinelOne a permis un déploiement transparent sur plus de 3 500 terminaux de Canva en quelques semaines seulement. En un rien de temps, il a offert une visibilité à 360° à l'entreprise une visibilité à 360° pour surveiller la conformité et les cas d'utilisation des logiciels.

- Réduction de la complexité de gestion

L'absence d'intégration du noyau Linux dans la plateforme, ainsi que la parité des fonctionnalités entre les systèmes d'exploitation (Mac et Windows), ont éliminé le besoin d'un accès approfondi au niveau du système, réduisant ainsi la complexité et améliorant la stabilité.

- Cohérence entre les plateformes

SentinelOne a fourni une quasi-parité des fonctionnalités entre Linux, Mac et Windows. Les ingénieurs en sécurité de Canva ont pu réagir de manière cohérente sur toutes les plateformes sans se soucier des limitations spécifiques ou des lacunes en matière de visibilité.

- Amélioration des temps de réponse

Grâce à une télémétrie fiable et multiplateforme, Canva a pu identifier et répondre rapidement aux menaces, améliorant ainsi l'efficacité globale des opérations de sécurité.

Consultez les notes et le nombre d'avis de Singularity Cloud Security sur les plateformes d'évaluation par les pairs telles que Gartner Peer Insights et PeerSpot.

Voir SentinelOne en action

Découvrez comment la sécurité du cloud alimentée par l'IA peut protéger votre organisation lors d'une démonstration individuelle avec un expert produit de SentinelOne.

Obtenir une démonstration#2 AWS Security Hub

AWS Security Hub est un outil CSPM. Il vérifie en permanence les ressources de votre outil de sécurité AWS par rapport aux meilleures pratiques en matière de sécurité. Ces vérifications sont automatisées et basées sur des contrôles de sécurité prédéfinis qui mappent vos systèmes à des cadres de conformité tels que CIS et PCI DSS.

Fonctionnalités :

AWS Security Hub vérifie en permanence vos ressources AWS par rapport aux meilleures pratiques en matière de sécurité. Il centralise les résultats provenant de plusieurs services AWS et produits partenaires dans un format unique, ce qui facilite la gestion et la réponse aux alertes de sécurité.

Il effectue également les tâches suivantes :

- Automatiser les contrôles de conformité à l'aide de normes telles que CIS AWS Foundations

- Offrir une gestion de la posture de sécurité avec un tableau de bord personnalisable

- S'intégrer à AWS Lambda à des fins de correction

- Prise en charge de l'audit de sécurité dans un environnement multi-comptes

Consultez TrustRadius et PeerSpot pour découvrir ce que les utilisateurs pensent d'AWS Security Hub

#3 AWS CloudTrail

Cloudtrail d'Amazon est un outil de surveillance du cloud AWS qui enregistre les activités des utilisateurs et l'utilisation des API de tous les services AWS afin d'améliorer les processus d'audit et de conformité. Il consigne les événements provenant de la console de gestion AWS, de l'interface CLI et des SDK. CloudTrail Lake, un lac de données géré, stocke et analyse ces événements et les convertit du format JSON au format Apache ORC à des fins d'interrogation et d'audit.

Fonctionnalités :

CloudTrail offre une multitude de fonctionnalités très utiles, et de nombreux utilisateurs le trouvent très pratique. Voici pourquoi :

- Il facilite l'audit des risques et de la conformité de vos comptes AWS

- Il enregistre et surveille automatiquement les appels API AWS pour votre compte

- Il envoie les fichiers journaux directement dans votre compartiment Amazon S3 pour un stockage sécurisé et une accessibilité optimale

Évaluez ces avis et obtenez un avis éclairé sur les capacités d'AWS CloudTrail.

#4 Amazon GuardDuty

Amazon GuardDuty est un outil de surveillance de la sécurité qui assure le suivi et la protection de vos comptes AWS. Pour ce faire, il aide à analyser les métadonnées provenant de CloudTrail, des journaux de flux VPC et des journaux DNS. Il utilise le ML pour détecter et identifier les risques de sécurité potentiels au sein de votre environnement AWS.

Fonctionnalités :

Amazon GuardDuty renforce la sécurité du cloud grâce à des capacités avancées de détection et de surveillance. Ses fonctionnalités comprennent :

- Possibilité de partager les résultats avec AWS Security Hub pour une surveillance centralisée de la conformité et de la sécurité

- Audit des risques pour les actifs S3 en analysant la gestion AWS CloudTrail et les événements de données S3

- Détection des activités malveillantes dans les clusters Amazon EKS à l'aide de la protection Kubernetes

Découvrez les commentaires et les évaluations sur PeerSpot et SourceForge pour obtenir plus d'informations sur les capacités d'Amazon GuardDuty.

N° 5 : Prisma Cloud de Palo Alto Networks

Prisma Cloud gère la posture de sécurité et protège les charges de travail en tant que plateforme de sécurité cloud. Il offre une visibilité, une surveillance et des alertes fondamentales en cas d'écart par rapport à la normalité opérationnelle. En permettant aux équipes d'automatiser les flux de travail, il améliore la communication entre vos départements SecOps et DevOps.

Caractéristiques :

Certaines des meilleures fonctionnalités de Prisma Cloud apparaissent clairement une fois que vous comprenez comment il fonctionne pour renforcer la sécurité des environnements multicloud. Pour ce faire, il :

- Protège les configurations, examine les codes et s'intègre à d'autres outils

- Propose des outils de sécurité cloud pour la sécurité des conteneurs au niveau de l'entreprise

- Mettre en œuvre des autorisations et protéger les identités des utilisateurs sur les plateformes cloud telles qu'Azure et GCP

- Appliquer la micro-segmentation pour une sécurité renforcée

Consultez PeerSpot et Gartner Peer Insights pour découvrir les avis d'utilisateurs réels sur Prisma Cloud.

#6 Check Point CloudGuard

La solution Check Point CloudGuard’s permet d'automatiser la sécurité et la conformité de vos environnements de cloud public et Kubernetes. Son système de gestion centralisé repose sur une architecture de sécurité à plusieurs niveaux qui se synchronise systématiquement avec des mesures avancées de prévention des menaces sur le cloud, le réseau et les appareils mobiles.

Caractéristiques :

Cette solution automatise la sécurité et aide les organisations à suivre les réglementations de conformité afin de gérer la posture de vos environnements cloud. Elle permet également :

- Utilise des politiques de sécurité précises pour limiter les mouvements des menaces et protéger différentes charges de travail dans le cloud.

- Pare-feu d'application web préventif basé sur l'IA pour bloquer les menaces zero-day

- Adapte automatiquement la protection aux besoins de votre environnement cloud

- Surveille et sécurise les clés API, les jetons, les identifiants et les configurations à risque exposés

Évaluez les expériences client sur PeerSpot et G2 pour évaluer les points forts de Checkpoint.

#7 Amazon Macie

Amazon Macie est un outil de sécurité AWS qui utilise l'apprentissage automatique pour trouver, étiqueter et protéger les données sensibles. Il analyse votre environnement AWS et contribue à la sécurité de vos données. Il prend actuellement en charge Amazon S3 et devrait s'étendre à d'autres magasins de données AWS. Macie peut identifier les informations personnelles identifiables (PII) et les informations médicales protégées (PHI) dans vos compartiments S3 et surveiller ces derniers pour en assurer la sécurité et contrôler leur accès.

Caractéristiques :

- Cette solution améliore la sécurité de la protection des données en regroupant les résultats connexes et en centralisant les rapports afin de mieux gérer la sécurité dans les grands environnements. Autres fonctionnalités :

- Crée et gère une " liste d'autorisation " qui définit les modèles de texte spécifiques que vous souhaitez que Macie ignore lors de l'inspection des données sensibles dans les objets S3

- Permet un examen sécurisé des données sensibles dans les objets Amazon S3 à l'aide de clés KMS gérées par le client

- Agrège les résultats de la découverte de données sensibles dans le compte administrateur et envoie les résultats à Amazon EventBridge

Lisez les avis pour vous forger une opinion éclairée sur les capacités d'Amazon Macie.

#8 Amazon KMS

AWS Key Management Service (KMS) gère les clés de chiffrement dans les environnements AWS. Il génère et contrôle les clés cryptographiques afin de sécuriser les ressources telles que les compartiments S3, les bases de données, les clés API et les journaux.

Il permet d'organiser les clés selon une hiérarchie claire d'alias, d'identifiants et de versions. Il simplifie la gestion du chiffrement tout en offrant un contrôle granulaire sur les personnes autorisées à accéder aux différentes ressources.

Caractéristiques :

Cette solution crypte les données sur des services tels que S3, EBS et RDS. Ses principales caractéristiques sont les suivantes :

- AWS KMS vous permet de créer et d'utiliser des clés KMS asymétriques et des paires de clés de données à des fins de signature, de chiffrement ou d'accord de clés.

- AWS CloudTrail enregistre les requêtes adressées à AWS KMS, en capturant des détails tels que l'utilisateur, l'heure, la date, l'action API et la clé utilisée, et stocke ces journaux dans un compartiment Amazon S3.

- AWS KMS garantit la sécurité des clés en clair grâce à l'utilisation de modules de sécurité matériels (HSM) validés selon les normes NIST FIPS 140-2.

Aucune note disponible sur Gartner et Peerspot

N° 9 Amazon Inspector

AWS Inspector analyse les instances EC2, les images de conteneurs et les fonctions Lambda afin de détecter les failles de sécurité. Il met au jour les vulnérabilités, appelées " vulnérabilités et expositions courantes " (CVE), qui sont partagées publiquement afin d'améliorer la transparence et de sensibiliser les utilisateurs.

Caractéristiques :

Amazon Inspector fournit aux utilisateurs un modèle de gestion dynamique des vulnérabilités adapté à votre configuration cloud. Ses fonctionnalités comprennent :

- Ajustement du score de base de la base de données nationale des vulnérabilités (NVD) afin de fournir des scores de gravité adaptés à votre environnement spécifique.

- Il peut être activé pour l'ensemble de votre organisation en un seul clic, et vous pouvez automatiser l'activation pour les futurs membres lorsqu'ils rejoignent l'organisation.

- Offre une " vue des résultats " qui répertorie tous les résultats et fournit des informations détaillées, vous permettant de regrouper les résultats par catégorie ou type de vulnérabilité.

Explorez les avis sur PeerSpot pour découvrir des témoignages directs sur la facilité d'utilisation d'Amazon Inspector

N° 10 AWS Config

AWS Config surveille et enregistre les changements, tels que les modifications apportées aux groupes de sécurité, en temps réel. Il permet également de créer et d'appliquer des ensembles de règles intégrés ou personnalisés pour évaluer ces changements.

Par exemple, vous pouvez programmer une fonction Lambda pour suivre les événements nouvellement créés ou détecter les violations de règles et déclencher une notification SNS.

Caractéristiques :

AWS Config enregistre les configurations pour les types de ressources personnalisées, telles que les serveurs sur site et les systèmes de contrôle de version. Parmi les autres fonctionnalités, citons :

- Récupération d'informations détaillées sur la configuration d'une ressource à tout moment dans le passé à l'aide de la console de gestion AWS, de l'API ou de l'interface CLI.

- Cartographie et suivi automatiques des relations entre les ressources AWS, comme l'enregistrement des modifications lorsqu'un groupe de sécurité EC2 est associé à une instance EC2.

- Prise en charge de l'extensibilité en vous permettant de publier la configuration de ressources tierces dans AWS Config à l'aide d'opérations API publiques.

Consultez les témoignages d'utilisateurs pour obtenir une vue d'ensemble complète d'AWS Config.

Comment choisir le bon outil de surveillance de la sécurité AWS

En 2021, 71 % des décideurs informatiques ont identifié la surveillance et l'observabilité comme leurs principales priorités en matière de cloud. Pourtant, une enquête menée par LogDNA et Harris Poll montre que 74 % des entreprises échouent et ne parviennent pas à atteindre une véritable observabilité. Cela montre qu'on ne saurait trop insister sur l'importance de se doter des bons outils.

Lorsque vous choisissez les bons outils de surveillance de la sécurité AWS, vous devez d'abord penser au-delà des menaces actuelles. La pérennité de la sécurité cloud de votre service informatique doit être une priorité absolue.

Cela signifie simplement que votre entreprise doit adopter des systèmes qui ne se contentent pas de répondre aux risques actuels. Elle doit également s'adapter et remédier aux risques émergents " mutés ".

Les outils traditionnels peuvent détecter les erreurs de configuration de base, mais que se passe-t-il lorsque les menaces évoluent plus rapidement que vos capacités de détection ? Cela montre que la transition vers des systèmes intelligents basés sur l'IA (modèles d'auto-apprentissage continu) n'est plus une option, mais une nécessité.

Voici quelques facteurs clés à prendre en compte lors de l'évaluation de vos outils de surveillance de la sécurité AWS.

1. Concentrez-vous sur ce qui doit vraiment être protégé

Plutôt que d'adopter une approche unique, n'oubliez pas les composants les plus critiques qui font fonctionner votre entreprise. Par exemple, il est plus urgent de protéger une base de données hébergée dans le cloud contenant les informations des clients que de protéger une simple application web. Les violations de données ont un impact considérable sur les résultats financiers et les revenus.

Chaque dollar dépensé doit correspondre au risque, en particulier lorsque le coût des violations de données en 2019 a entraîné une augmentation de 4 % du taux de désabonnement des clients, avec un coût moyen de 5,7 millions de dollars. Ce chiffre est supérieur de 45 % au coût total moyen des violations de données.

2. La conformité ne doit pas se limiter à une simple case à cocher

Il ne s'agit pas seulement de se conformer au RGPD ou à la norme PCI DSS. Les bons outils permettent également de rationaliser les audits, d'assurer un suivi en temps réel des violations de conformité et d'éviter les amendes réglementaires surprises. Avec 87 % des organisations déclarant de mauvais résultats en raison d'une faible maturité en matière de conformité ou de mesures de conformité réactives, trouver des outils qui simplifient le processus peut vous donner un réel avantage.

3. Budgétisez là où cela compte le plus

La sécurité du cloud peut faire exploser les coûts, mais en donnant la priorité aux actifs à haut risque et en tirant parti d'outils rentables, vous pouvez rester protégé sans vous ruiner. Concentrez-vous sur des outils qui offrent une évolutivité sans sacrifier les performances à mesure que votre cloud se développe, en alignant les coûts sur l'évolution des risques.

4. Une intégration transparente est indispensable

Vous n'avez pas besoin de plus d'outils, mais d'une meilleure intégration. Un outil qui ne s'intègre pas bien à votre écosystème AWS existant ajoute plus de complexité que de sécurité. Choisissez plutôt des outils qui fonctionnent harmonieusement au sein de votre infrastructure, minimisant les frictions opérationnelles et garantissant une couverture complète.

5. Évoluez sans refaire toute votre pile de sécurité

Le paysage de la sécurité évolue rapidement. Choisissez donc des outils évolutifs qui s'adaptent à votre environnement AWS. Selon

Conclusion

FAQs

La surveillance de la sécurité AWS est importante car elle vous offre une visibilité constante sur votre configuration AWS, vous aidant ainsi à détecter et à traiter les menaces de sécurité en temps réel.

Étant donné qu'AWS utilise une infrastructure complexe et s'intègre à des outils tiers, des vulnérabilités peuvent apparaître. Une bonne surveillance permet de détecter immédiatement les problèmes tels que les erreurs de configuration, les activités inhabituelles ou les accès non autorisés.

De plus, elle vous aide à rester conforme en suivant qui accède à quoi, comment les choses sont utilisées et quand les paramètres sont modifiés, vous permettant ainsi de vous conformer aux normes du secteur.

L'outil de surveillance de la sécurité AWS est un ensemble de services natifs AWS intégrés qui vous permettent de surveiller votre environnement AWS en temps réel. Il permet à l'utilisateur d'identifier les risques de sécurité, de contrôler les changements et de maintenir les mesures nécessaires.

Des outils tels que CloudWatch surveillent les performances et détectent toute activité inhabituelle, tandis que CloudTrail enregistre tous les appels API et les changements de ressources. GuardDuty ajoute une couche de protection supplémentaire en utilisant l'apprentissage automatique pour détecter les menaces, afin que vous puissiez rester au fait de la sécurité sans avoir à faire de conjectures.

Les outils de surveillance de la sécurité AWS alertent rapidement en cas de menaces de sécurité, ce qui signifie qu'elles peuvent être traitées avant qu'elles ne dégénèrent en risques plus graves. Tout aussi important, ils sont capables de le faire sans nécessiter de vérifications manuelles constantes du site, car ils émettent des alertes et des notifications préprogrammées en temps réel.

De plus, ils sont adaptables, ce qui vous permet d'intégrer des mesures de sécurité supplémentaires en les reliant à des systèmes de sécurité tiers. En matière de conformité, ces outils surveillent automatiquement et en continu les modèles d'environnement AWS pour PCI-DSS, ISO 27001, etc.

Ils réduisent ainsi le risque de sanctions ou d'interruptions des opérations en cas de violation, ce qui garantit non seulement la sécurité, mais aussi l'image de votre entreprise.

SentinelOne est une excellente option pour la surveillance de la sécurité AWS, car sa plateforme alimentée par l'IA offre une protection, une détection et une réponse en temps réel sur l'ensemble de votre configuration AWS. Grâce à des fonctionnalités telles que Cloud Detection & Response (CDR) et Cloud Workload Security (CWS), vous bénéficiez d'une visibilité totale et de corrections automatiques pour tous les problèmes qui surviennent.

L'un des grands avantages de SentinelOne est sa facilité d'intégration avec AWS Security Hub, qui permet de récupérer des données de haute qualité sur les menaces à partir de ses agents, afin que votre équipe de sécurité puisse rapidement hiérarchiser et traiter les menaces. Il offre également des analyses de vulnérabilité sans agent et vérifie plus de 750 types de secrets dans les clouds publics et privés, assurant ainsi la sécurité de votre environnement de bout en bout.

En tant que partenaire AWS avec plus de 20 intégrations, SentinelOne travaille en étroite collaboration avec les services AWS, ce qui facilite son déploiement via AWS Marketplace et permet de sécuriser votre cloud avec un minimum d'efforts.

Amazon CloudTrail est l'outil de surveillance natif d'AWS. Il est principalement utilisé pour suivre les appels API et l'activité des utilisateurs sur l'ensemble de votre infrastructure. Il offre une visibilité sur les actions entreprises par les utilisateurs, les rôles ou les services, ce qui permet un meilleur audit de la gouvernance, de la conformité et des risques opérationnels.