El secuestro de DNS es un ciberataque que redirige a los usuarios de sitios web legítimos a sitios maliciosos. Esta guía explora cómo funciona el secuestro de DNS, sus posibles repercusiones y las estrategias para prevenirlo.

Descubra la importancia de las configuraciones y la supervisión seguras del DNS. Comprender el secuestro de DNS es esencial para salvaguardar los activos en línea y proteger a los usuarios de los ataques de phishing.

Repaso: ¿Qué es el DNS?

Repaso: ¿Qué es el DNS?

El mundo de la ciberseguridad es complejo, por lo que aquí ofrecemos un breve repaso de la terminología que utilizamos. El DNS o Sistema de Nombres de Dominio es el medio por el cual un nombre de dominio legible para los humanos, como, por ejemplo, www.yourcompany.com, se convierte en el sistema numérico IPv4 o IPv6 que utilizan los navegadores, routers y servidores para servir contenido web y de correo electrónico.

Las direcciones IPv4 más antiguas son las conocidas direcciones de 32 bits que probablemente hayas visto antes, compuestas por cuatro segmentos separados por puntos. Por ejemplo:

168.192.1.1

Las direcciones IPv6 más recientes son direcciones de 128 bits escritas en hexadecimal, divididas en 8 segmentos y separadas por dos puntos, que pueden tener un aspecto similar al siguiente:

a8:c0:00:00:00:00:01:01

¡Pero también puede que no! En las direcciones IPv6, se pueden utilizar dos dos puntos para omitir ceros secuenciales, y también se pueden eliminar los ceros al principio de un segmento, por lo que se pueden ver direcciones IPv6 que tienen longitudes bastante variables. La dirección anterior se representaría en realidad así:

a8:c0::1:1

Entonces, ¿cómo ocurre toda esta magia? ¿Cómo se convierten los nombres de dominio en direcciones numéricas IPv4 e IPv6? Cuando se le asigna un nombre de dominio a su navegador u otro dispositivo de red, se produce un proceso de búsqueda de DNS, que comienza con las cachés locales y avanza a través de una serie de servidores de búsqueda: resolutores recursivos, servidores de nombres raíz, servidores de dominio de nivel superior y servidores de nombres autoritativos. Al final de este proceso, se entrega al cliente una dirección IP para el dominio especificado.

¿Qué es el secuestro de DNS?

En cualquiera de estos puntos, y de hecho en cualquiera de las cachés del camino, un atacante puede secuestrar el servidor DNS o envenenar la caché de una manera que sea invisible para el cliente que realiza la solicitud.

Si no gestiona su propio DNS, es muy posible que la entidad externa que lo gestiona por usted (¿y quién es esa entidad?) haya sido pirateada sin su conocimiento. Cuando un atacante secuestra su DNS, puede interceptar todo su tráfico web y sus comunicaciones por correo electrónico.

"La mitad de los 20 bancos más importantes por activos totales no gestionan su propio DNS, sino que lo dejan en manos de un tercero que podría ser pirateado." (Fuente)

Hay varias formas en que esto puede suceder. Supongamos que registraste tu sitio con un registrador de Internet, usaré uno ficticio, llamémoslo GoMummy.com. El registrador GoMummy te vende un nombre de dominio, tuempresa.com, y registra ese nombre con direcciones IPv4 e IPv6 únicas. Tu nombre de dominio tiene el dominio de nivel superior (TLD) .com, y hay un servidor de nombres autoritativo que contiene un registro A que contiene su dirección IP única.

En este escenario, un atacante podría secuestrar su DNS en varios puntos. Si compromete el servidor de nombres autoritativo, podría cambiar su dirección IP por otra dirección para que la búsqueda DNS de yourcompany.com apunte a sus propios servidores. Entonces, todos los que escribieran yourcompany.com en un navegador irían al sitio web del atacante y no al suyo. Allí, sus visitantes podrían encontrar un sitio que es un clon exacto de su sitio, excepto que está controlado por los atacantes y podría utilizarse para robar credenciales de inicio de sesión, distribuir malware o difundir información falsa y perjudicial sobre su empresa. En tal caso, podría disponer de unas 4 horas, ya que el tiempo de vida para una búsqueda de DNS suele ser de 14 400 segundos – para detectar y corregir el secuestro antes de que comience a propagarse por Internet.

Casos reales de secuestro de DNS

Algunos casos reales de secuestro de DNS incluyen:

- El ataque de ransomware SamSam en 2018: en este ataque, los hackers atacaron varias organizaciones sanitarias estadounidenses utilizando el secuestro de DNS para redirigir el tráfico de sitios web legítimos a dominios maliciosos que distribuían cargas útiles de ransomware.

- El secuestro de DNS de Cloudflare en 2019: en este incidente, los hackers utilizaron una vulnerabilidad en la infraestructura DNS de Cloudflare para redirigir el tráfico de varios sitios web, incluido coinbase.com, a un dominio malicioso que distribuía una carga útil de minería de criptomonedas.

- El aprovechamiento de la vulnerabilidad de Exim en 2017: en este incidente, los piratas informáticos aprovecharon una vulnerabilidad en el software del servidor de correo Exim para obtener el control de los registros DNS de varios proveedores de alojamiento, lo que les permitió redirigir el tráfico de sitios web legítimos a dominios maliciosos.

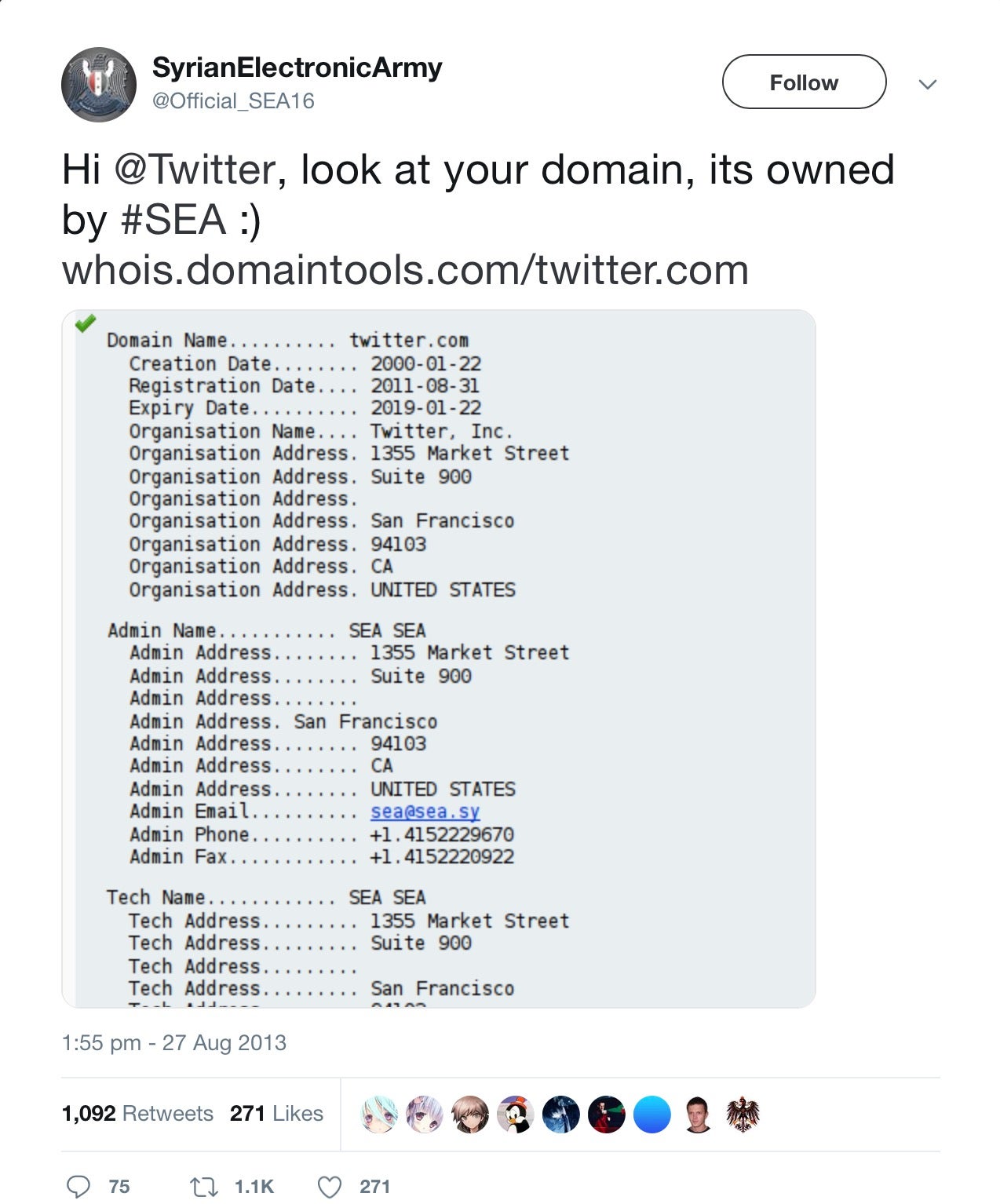

El secuestro de registros A parece ser lo que ocurrió en un ataque que afectó a Twitter, The New York Times y The Huffington Post. Lo que estos sitios tenían en común era el mismo registrador: Melbourne IT. El colectivo de hackers S.E.A. violó la seguridad de su socio comercial con sede en EE. UU. mediante una campaña de spear-phishing y obtuvo acceso a los servidores del registrador. Desde allí, los hackers pudieron cambiar los registros A de varios sitios.

En ese caso concreto, el daño fue poco más que vandalismo, pero un ataque al registro DNS de un banco brasileño fue mucho más grave. Los atacantes crearon clones maliciosos de los sitios web del banco, con certificados válidos https, y mantuvieron el control durante unas cinco horas. Durante ese tiempo, todos los visitantes de las URL del banco fueron redirigidos a los sitios falsificados, que también servían malware troyano bancario.

Más recientemente, la campaña Sea Turtle parece ser una respaldada por un Estado-nación que abarca 13 países y ha tenido como objetivo al menos 40 entidades públicas y privadas. Los autores de la amenaza detrás de Sea Turtle cambiaron los registros A para redirigir a las víctimas a sitios falsos donde luego roban las credenciales de inicio de sesión.

Ataques de envenenamiento de caché DNS

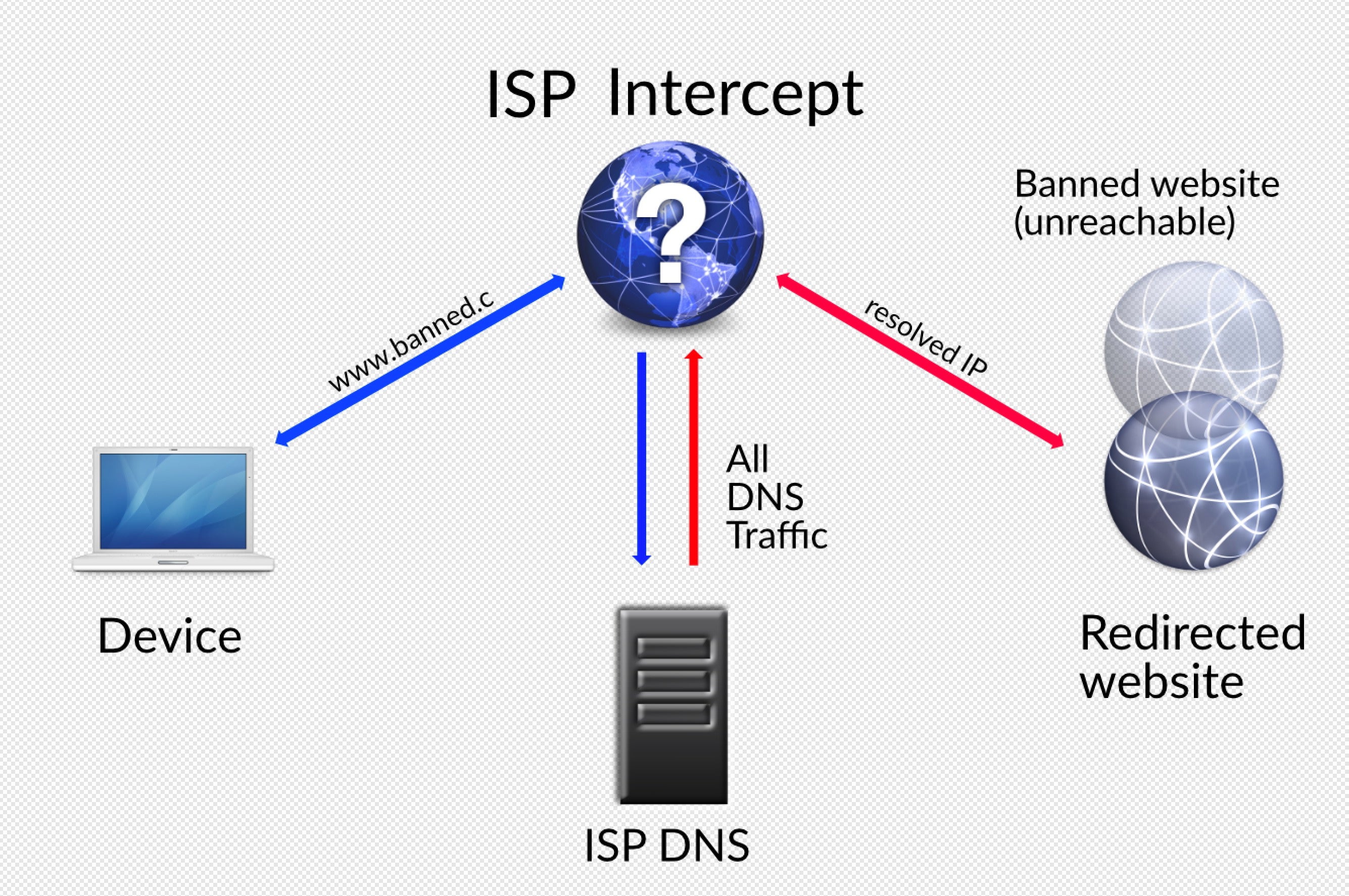

En otro escenario, es posible que un atacante no pueda comprometer el registro A de su registrador de DNS, pero que, en cambio, pueda secuestrar su DNS mediante un ataque de envenenamiento de caché. Un servidor DNS malicioso o comprometido situado entre el ordenador del usuario y el sitio que este desea visitar podría proporcionar una dirección alternativa a la dirección real que figura en el registro A.

En efecto, esta es exactamente la misma técnica que utilizan los censores, como el "Gran Cortafuegos de China" y otros esquemas gubernamentales antiprivacidad ; también es una táctica que emplean habitualmente algunos proveedores de servicios de Internet para imponer restricciones geográficas, mostrar anuncios, recopilar datos o controlar de cualquier otra forma la navegación por Internet de los usuarios.

En la práctica, cualquier caché DNS o servidor de búsqueda entre el dispositivo y el sitio deseado puede redirigir al usuario a otra dirección. Esto puede comenzar con el router de la red local —uno de los muchos peligros de utilizar servicios wifi públicos— y llegar hasta el servidor de nombres raíz (también conocido como "servidor raíz DNS").

Router y malware: secuestros de DNS

En los ejemplos anteriores, hemos hablado de ataques fuera de una red que usted controla, pero los secuestros de DNS también pueden producirse dentro de su red. El malware de un ordenador local puede cambiar el servidor DNS utilizado por el cliente, de modo que los nombres de dominio de una máquina concreta se resuelvan incorrectamente a la IP elegida por el atacante. Del mismo modo, si los actores maliciosos pueden violar el router de su red y cambiar las direcciones del servidor de búsqueda, pueden lograr el mismo efecto para todos los clientes de esa red con una sola violación.

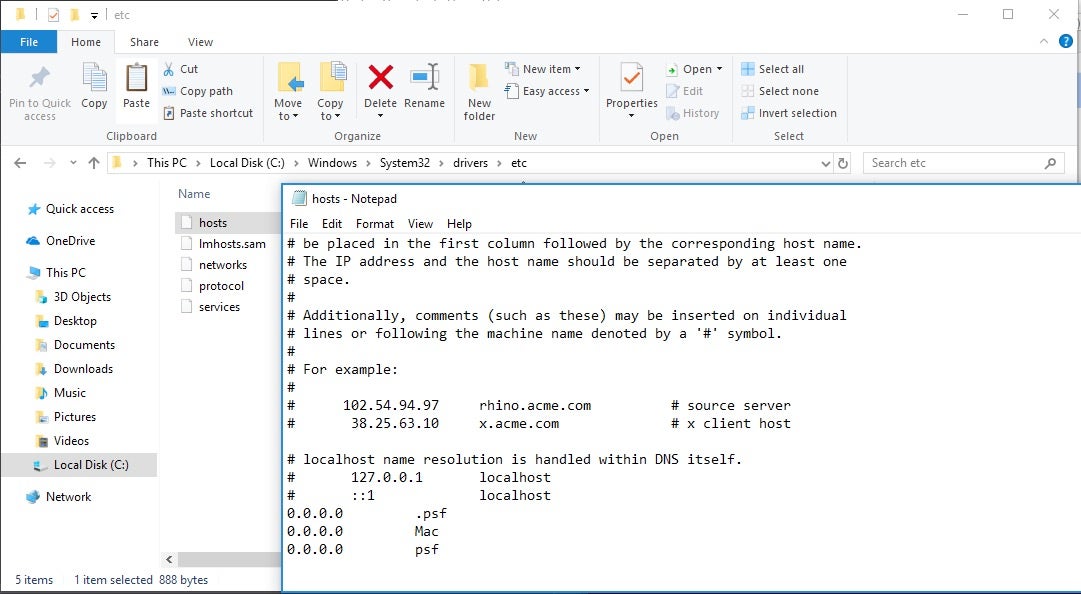

Una de las formas más fáciles en que el malware contamina las búsquedas DNS de un dispositivo es modificando el archivo hosts de la máquina. El archivo hosts tiene usos legítimos para, entre otras cosas, el desarrollo web, el bloqueo de contenido y el software de máquinas virtuales, pero también permite a los atacantes especificar direcciones IP personalizadas para cualquier dominio.

¿Cómo puede saber si su DNS ha sido secuestrado?

Puede y debe ver el contenido de su archivo hosts con regularidad. En Windows, puede examinar el archivo hosts utilizando notepad y navegando hasta el archivo en C:windowssystem32driversetchosts.

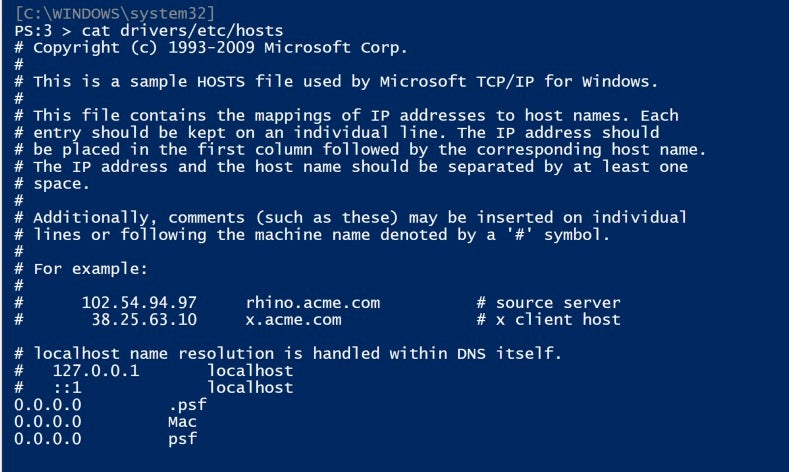

Para aquellos que se sientan cómodos con PowerShell, solo tienen que ejecutar el comando cat en la misma ruta de archivo:

cat C:windowssystem32driversetchosts

El comando

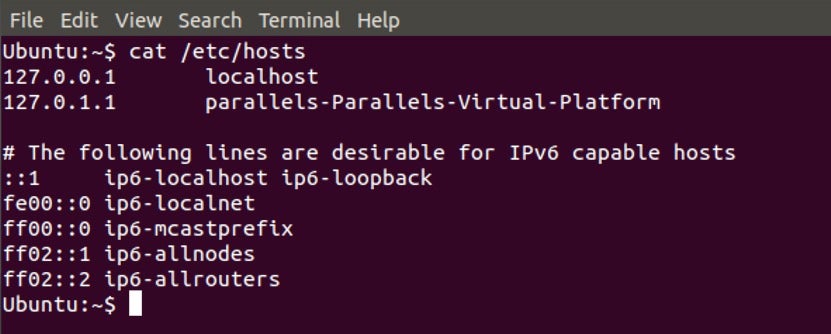

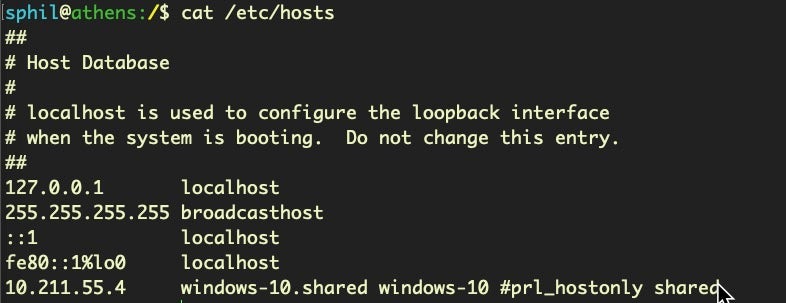

cat /etc/hosts

Debería ser suficiente tanto en Linux

Y macOS:

Las imágenes anteriores son archivos hosts predeterminados con el software VM instalado. Un atacante modificaría los archivos hosts añadiendo una línea como

<dirección IP del atacante> google.com

Dicha línea resolvería todas las solicitudes google.com en el dispositivo inmediatamente a la dirección IP proporcionada, sin más búsquedas ni comprobaciones de DNS.

Los ataques locales también pueden revelarse si notas ralentizaciones, redireccionamientos del navegador, indisponibilidad de sitios web, ventanas emergentes u otros comportamientos inusuales al utilizar tu navegador. Intenta cambiar la configuración DNS local de tu ordenador a 8.8.8.8 y 8.8.4.4 (DNS público de Google) o 1.1.1.1 y 1.0.0.1 (DNS público de CloudFare) para ver si eso ayuda. Al mismo tiempo, asegúrese de utilizar una buena solución de seguridad que pueda detectar malware que modifique el comportamiento del DNS.

Para comprobar las búsquedas de DNS fuera de su red local, existen algunas herramientas que pueden utilizar los usuarios finales. El sitio whoismydns.com ofrece un servicio gratuito que intenta indicarle qué servidor está realizando solicitudes DNS en su nombre cuando se conecta al sitio whoismydns.com. Aunque se trata de una buena idea, recomendamos precaución al utilizarlo.

Por un lado, no parece haber una versión https del sitio, por lo que no hay forma real de verificar que su conexión al sitio no haya sido manipulada en el camino. En segundo lugar, si un atacante tiene control sobre su tráfico DNS, es posible que sea redirigido a una versión falsa del propio sitio whoismydns.com.

Prácticamente las mismas precauciones se aplican a este sitio, que intenta indicarle si su ordenador es uno de los miles que siguen infectados con el malware DNSChanger.

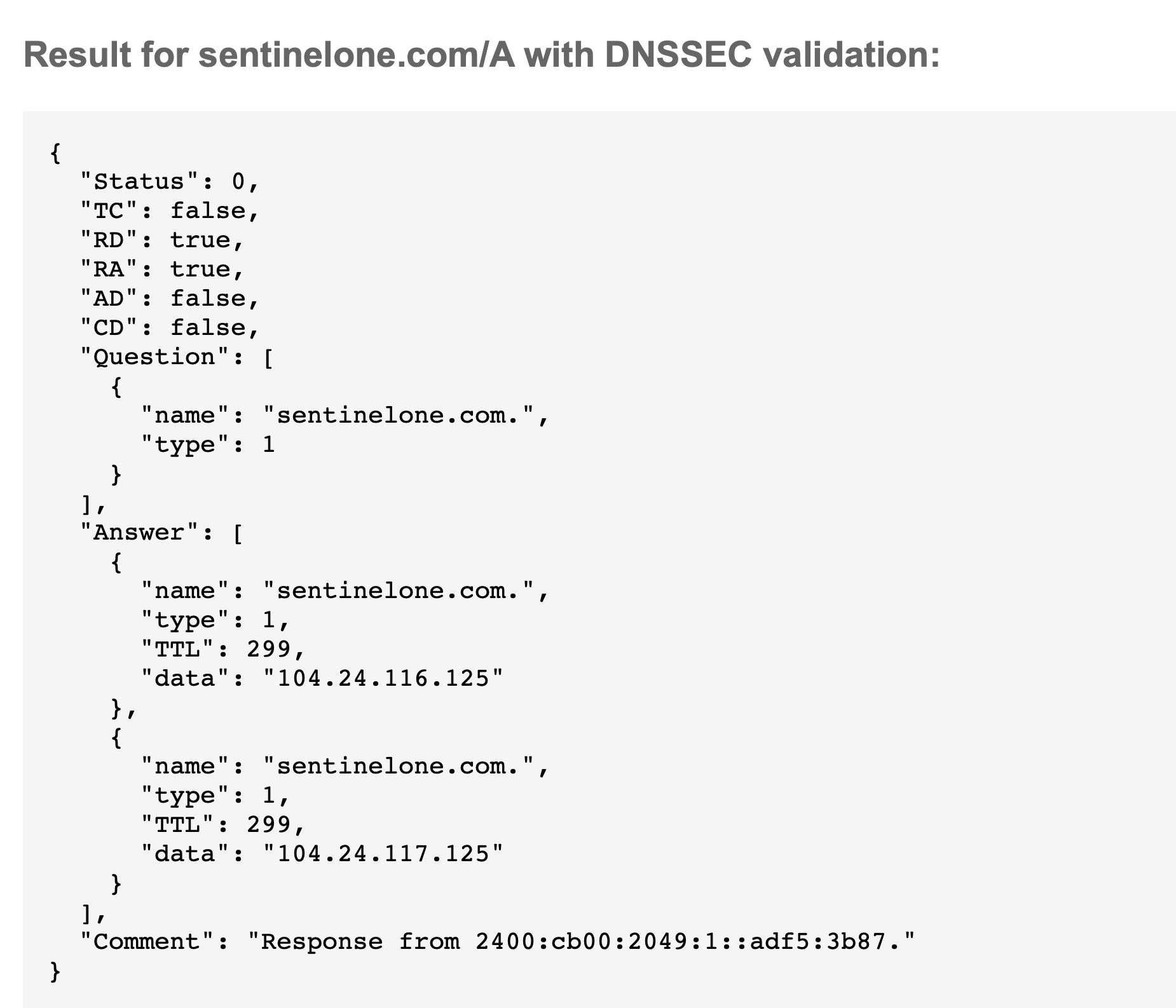

Las empresas y los titulares de nombres de dominio pueden comprobar que su registro A es el correcto desde un dispositivo limpio conocido utilizando el servicio de búsqueda de DNS de Google. Por ejemplo, que se levante el verdadero SentinelOne:

¿Qué se puede hacer ante los secuestros de DNS?

Los atacantes se han dado cuenta de que routers son una especie de punto débil en la cadena de seguridad, sobre todo porque tienen protecciones internas relativamente deficientes, suelen venir con contraseñas de administrador predeterminadas que, lamentablemente, un gran número de usuarios nunca cambia, y rara vez (si es que las hay) actualizaciones de firmware. Puede encontrar una excelente lista de consejos de seguridad para routers aquí, pero lo esencial se reduce a verificar y comprobar la configuración DNS de su router y actualizar regularmente la contraseña del mismo.

A la hora de gestionar los nombres de dominio de su organización, el paso más importante que deben dar las empresas para evitar el secuestro de DNS es utilizar un bloqueo de registro para evitar cambios no autorizados. Además, asegúrese de habilitar la autorización de dos factores en el acceso a su cuenta.

Si su servicio de alojamiento no ofrece bloqueos de registro o 2FA, debería considerar seriamente cambiar a uno que lo haga tan pronto como sea posible. Además, habilite DNSSEC (Extensiones de seguridad del sistema de nombres de dominio) en el panel de control de su sitio web. Esto ayuda a prevenir redireccionamientos DNS, envenenamiento de caché, pharming y ataques de intermediario mediante la autenticación de la resolución de direcciones IP con una firma criptográfica.

Para erradicar el problema de las búsquedas de DNS entre sus terminales distribuidos y la red de su organización, las empresas deben utilizar un servicio de VPN . Además, asegúrese de proteger sus terminales y su red con una solución de seguridad autónoma y de última generación.

Mejore su inteligencia sobre amenazas

Mejore su inteligencia sobre amenazas

Descubra cómo WatchTower, el servicio de caza de amenazas de SentinelOne, puede proporcionarle más información y ayudarle a superar los ataques.

Más informaciónConclusión

La resolución de nombres de dominio en direcciones IP numéricas, desde el punto final hasta el servidor raíz del DNS, está plagada de vulnerabilidades para los usuarios normales y las empresas, al tiempo que ofrece grandes oportunidades a los atacantes. La Agencia de Seguridad Cibernética y de Infraestructuras (CISA) del Departamento de Seguridad Nacional de EE. UU. advirtió recientemente de que actualmente hay en marcha una campaña global de secuestro de DNS. Si el secuestro tiene éxito, un atacante puede redirigir el tráfico web de su organización a una infraestructura controlada por él, con certificados de cifrado válidos, y llevar a cabo ataques de tipo man-in-the-middle. Los ataques DNS al dispositivo se llevan a cabo fácilmente cambiando la configuración DNS local o envenenando el archivo de hosts local.

Para mantenerse protegido, siga los consejos que hemos descrito en la sección anterior. Si sus terminales aún no están protegidos por una solución de seguridad robusta como SentinelOne, esta demostración gratuita le mostrará cómo nuestra solución autónoma para terminales puede mantener sus dispositivos y su red a salvo.

¿Le gusta este artículo? Síganos en LinkedIn, Twitter, YouTube o Facebook para ver el contenido que publicamos.

Más información sobre ciberseguridad

- El enemigo interno: las 7 violaciones de datos más inquietantes de 2018

- 5 maneras en que un CISO puede abordar la escasez de habilidades en ciberseguridad ahora mismo

- Cómo el malware puede vencer fácilmente la seguridad de macOS de Apple

- ¿Qué es Windows PowerShell (y podría ser malicioso)?

Preguntas frecuentes sobre el secuestro de DNS

El secuestro de DNS es un ciberataque en el que los piratas informáticos manipulan las consultas de DNS para redirigir a los usuarios de sitios web legítimos a sitios maliciosos. Los atacantes pueden instalar malware en su ordenador, tomar el control de los routers o piratear las conexiones DNS para llevar a cabo el ataque.

Cuando escribe la dirección de un sitio web, en lugar de ir al sitio real, se le redirige a un sitio falso controlado por el atacante. Esto puede dar lugar a estafas de phishing, infecciones de malware y robo de datos.

Un ejemplo notable ocurrió en 2019 con la campaña Sea Turtle, en la que los atacantes secuestraron registros DNS de empresas de telecomunicaciones y medios de comunicación para recopilar datos confidenciales. Otro ejemplo ocurrió en The New York Times en 2013, donde los atacantes redirigieron a los usuarios a un sitio web falso diseñado para robar credenciales de inicio de sesión. En 2022, los piratas informáticos secuestraron el DNS de Curve Finance y redirigieron a los usuarios a una plataforma maliciosa de criptomonedas que robó sus fondos.

Hay varios tipos de secuestro de DNS. El secuestro de DNS local implica que el malware cambia la configuración de DNS en su dispositivo. El secuestro de DNS del router se dirige a los routers domésticos aprovechando contraseñas débiles o vulnerabilidades del firmware. Los ataques de intermediario interceptan las solicitudes DNS entre su dispositivo y el servidor DNS.

El secuestro de servidores DNS maliciosos se produce cuando los atacantes comprometen los propios servidores DNS legítimos. También existe el secuestro de registradores, en el que los atacantes obtienen acceso a las cuentas de los registradores de dominios.

El secuestro de DNS funciona interceptando el proceso normal de resolución de DNS. Cuando escribes la dirección de un sitio web, tu dispositivo envía una consulta DNS para encontrar la dirección IP. Los atacantes pueden comprometer los servidores DNS, infectar su dispositivo con malware o interceptar las solicitudes DNS durante la transmisión.

Una vez que controlan la resolución DNS, le redirigen a sitios web maliciosos mientras mantienen visible la URL original. Esto dificulta su detección, ya que todo parece normal en su navegador.

Puede detectar el secuestro de DNS prestando atención a varias señales de advertencia. Las páginas web se cargan lentamente y aparecen anuncios emergentes frecuentes en sitios que no deberían tenerlos. Es posible que se le redirija a sitios web inesperados o que reciba advertencias sobre certificados de seguridad. Si su conexión a Internet funciona más lentamente de lo habitual o si observa la aparición de sitios web desconocidos, estas podrían ser señales de secuestro de DNS. También puede utilizar herramientas en línea para comprobar si su DNS se ha visto comprometido.

La suplantación de DNS consiste en inyectar registros DNS falsos en las cachés para redirigir el tráfico temporalmente. El secuestro de DNS es más amplio e implica tomar el control directo de la infraestructura o la configuración del DNS. La suplantación suele afectar a redes locales o usuarios individuales, mientras que el secuestro puede afectar a dominios completos a nivel mundial.

La suplantación de DNS corrompe las entradas de la caché del DNS, pero el secuestro de DNS cambia la configuración del DNS en sí. El secuestro es más persistente y más difícil de detectar que la suplantación.

Puede prevenir el secuestro de DNS utilizando contraseñas seguras y únicas para sus cuentas de registrador de dominios y proveedor de DNS. Habilite la autenticación de dos factores siempre que sea posible. Utilice bloqueos de registrador para evitar transferencias de dominio no autorizadas. Considere la posibilidad de implementar DNSSEC para añadir firmas criptográficas a sus datos DNS.

Utilice protocolos DNS cifrados como DNS sobre HTTPS o DNS sobre TLS. Mantenga actualizado el firmware de su router y cambie las contraseñas predeterminadas. Supervise regularmente la configuración de su DNS para detectar cualquier cambio no autorizado.

Sabrá que su DNS ha sido secuestrado si no puede acceder a sus sitios web habituales o si se le redirige a páginas desconocidas. Es posible que las credenciales de su cuenta de registro de dominios dejen de funcionar o que observe que la configuración del DNS ha cambiado sin su conocimiento. Es posible que los usuarios informen de que han recibido correos electrónicos extraños desde su dominio.

Sí, las VPN pueden ayudar a prevenir el secuestro de DNS cifrando su tráfico de Internet y enrutando las solicitudes de DNS a través de servidores seguros. Una VPN dificulta que los atacantes intercepten sus solicitudes DNS. Sin embargo, las VPN no son una solución completa, ya que no protegen contra todos los tipos de secuestro de DNS, especialmente aquellos que se dirigen a registradores de dominios o proveedores de DNS.

Debe utilizar una VPN junto con otras medidas de seguridad, como contraseñas seguras y autenticación de dos factores, para obtener una mejor protección.