Las empresas y otras organizaciones están adoptando rápidamente los servicios de computación en la nube de Microsoft Azure para alojar sus datos. Los puntos finales de Azure, especialmente los puntos finales de bases de datos, son objetivos especialmente atractivos para los piratas informáticos que intentan entrar en su red y/o robar datos valiosos de la empresa. Como resultado de la amplia adopción de Azure entre las empresas y otras organizaciones, existe una necesidad cada vez mayor de una protección sólida de los puntos finales para garantizar que los intrusos no puedan acceder a estos archivos, que a menudo son cruciales.

En esta publicación, explicaremos qué es la protección de puntos finales de Azure, por qué su organización la necesita, cómo configurar su entorno de Azure y cómo implementar la protección de puntos finales de Azure.

¿Qué es Azure Endpoint Protection?

¿Qué es Azure Endpoint Protection?

Como probablemente ya sepa, un "punto final" es otro término para referirse a un dispositivo conectado a una red. Son el medio a través del cual los atacantes buscan atacar su red. Pueden ser dispositivos móviles, máquinas virtuales o incluso servidores. En Azure, los puntos de conexión también pueden referirse a puntos de conexión que permiten a los dispositivos conectarse a servicios basados en la nube de Azure, o a servicios para conectarse a otros servicios. En otras palabras, algunos puntos de conexión de Azure pueden simplemente conectar otros puntos de conexión. Pero aún así deben protegerse.

La protección de puntos finales de Azure se refiere a las herramientas de seguridad diseñadas para proteger estos puntos finales de amenazas y vulnerabilidades. Entre ellas se incluyen Microsoft Defender para puntos finales, Azure Security Center, grupos de seguridad de red (NSG), la aplicación Singularity de SentinelOne y otras.

Estas herramientas basadas en la nube le permiten supervisar el estado de sus dispositivos y máquinas virtuales. Azure Security Center le permite supervisar continuamente sus puntos finales y buscar malware, y Microsoft Defender para Endpoint ayuda a las organizaciones a analizar sus redes en busca de amenazas. Aunque Azure Security Center es el más popular, Microsoft Defender para Endpoint utiliza una combinación de características avanzadas, una de las cuales incluye el análisis de seguridad en la nube de Microsoft, donde, "aprovechando el big data, el aprendizaje de dispositivos y la óptica única de Microsoft en todo el ecosistema de Windows, los productos empresariales en la nube (como Office 365) y los activos en línea, las señales de comportamiento se traducen en información, detecciones y respuestas recomendadas ante amenazas avanzadas".”

Estas herramientas basadas en la nube le permiten supervisar el estado de sus dispositivos y máquinas virtuales. Azure Security Center le permite supervisar continuamente sus puntos finales y buscar malware, y Microsoft Defender para Endpoint ayuda a las organizaciones a analizar sus redes en busca de amenazas. Aunque Azure Security Center es el más popular, Microsoft Defender para Endpoint utiliza una combinación de características avanzadas, una de las cuales incluye el análisis de seguridad en la nube de Microsoft, donde, "aprovechando el big data, el aprendizaje de dispositivos y la óptica única de Microsoft en todo el ecosistema de Windows, los productos empresariales en la nube (como Office 365) y los activos en línea, las señales de comportamiento se traducen en información, detecciones y respuestas recomendadas ante amenazas avanzadas".”

¿Cómo funciona Azure Endpoint Protection?

Azure Security Center es la herramienta más popular para proteger los puntos finales de Azure. Proporciona un centro centralizado a través del cual se pueden habilitar las características de seguridad para el entorno.

En Security Center, puede configurar directivas de seguridad para grupos de recursos específicos (más información al respecto más adelante) o servicios. La herramienta también proporciona supervisión y recopilación de datos, lo que ofrece a los usuarios información sobre máquinas virtuales y alertas cuando se detectan amenazas de seguridad, como malware. Con la información que le proporciona la herramienta, puede revisar los problemas e implementar medidas de seguridad adicionales según lo considere oportuno.

¿Por qué es importante la protección de los puntos de conexión de Azure?

Los puntos de conexión de Azure pueden ser una puerta de entrada a su entorno de nube más amplio. Por eso, los hackers atacarán sin descanso esos puntos de conexión para comprometer su red. La protección de puntos de conexión minimiza estos riesgos al proporcionar detección de malware y supervisión continua del sistema. Microsoft Defender para puntos de conexión también proporciona detección automatizada de amenazas y alertas de seguridad, junto con análisis de seguridad detallados. Esto reduce la carga de trabajo de los equipos de TI.

Sin embargo, hay una gran cantidad de ventajas menos conocidas que ofrecen las herramientas de protección de puntos finales de Azure. Microsoft Defender para Endpoint, por ejemplo, se puede utilizar como plataforma de supervisión centralizada. Puede automatizar las investigaciones y la corrección de problemas de seguridad, lo que reduce la carga de trabajo manual de los equipos de TI. También se puede integrar con Microsoft 365 Defender, que recopila datos de varios servicios de seguridad, incluidos Microsoft Defender para Office 365 y Microsoft Cloud App Security. Esta vista centralizada ayuda a los equipos de seguridad a obtener una visión global de su seguridad.

La protección de endpoints también puede ser una necesidad normativa. Dado que varios sectores tienen leyes estrictas sobre la privacidad de los datos y estipulaciones sobre cómo deben protegerse los datos de los clientes, las organizaciones suelen necesitar algún tipo de protección de terminales contra las vulnerabilidades basadas en la nube. El incumplimiento de estas normas puede acarrear multas elevadas o acciones legales, lo que hace que la seguridad de sus activos basados en Azure sea aún más crítica.

La protección de endpoints también puede ser una necesidad normativa. Dado que varios sectores tienen leyes estrictas sobre la privacidad de los datos y estipulaciones sobre cómo deben protegerse los datos de los clientes, las organizaciones suelen necesitar algún tipo de protección de terminales contra las vulnerabilidades basadas en la nube. El incumplimiento de estas normas puede acarrear multas elevadas o acciones legales, lo que hace que la seguridad de sus activos basados en Azure sea aún más crítica.

Aplicación Singularity de Sentinel One: protección unificada para su entorno Azure

Nuestra plataforma Singularity es una herramienta única muy útil para supervisar entornos Azure. Como indica nuestra ficha técnica,

Los clientes de SentinelOne y Microsoft se benefician de una integración única entre la plataforma Singularity XDR de SentinelOne y Azure Active Directory. Gracias a esta integración, las organizaciones se benefician de capacidades de respuesta autónoma que ayudan a los profesionales de la seguridad a responder más rápidamente a las amenazas cibernéticas. Al utilizar la aplicación SentinelOne para Azure Active Directory, las organizaciones interconectan la seguridad de los puntos finales y su proveedor de servicios de identidad. Como resultado, cuando un punto final se ve comprometido, la información de identidad del usuario afectado se transmite en tiempo real a Azure Active Directory, y el acceso condicional puede aplicar rápidamente la autenticación multifactor (MFA), restringir el acceso o limitarlo.

La plataforma Singularity de SentinelOne supervisa las amenazas continuas y las actualiza en tiempo real dentro de Azure Active Directory, con una lista detallada de los usuarios o aplicaciones comprometidos dentro de su red. Con SentinelOne, puede definir protocolos de seguridad y mitigar las amenazas ya detectadas. Puede ver la plataforma Singularity en funcionamiento en nuestra demostración de Singularity para Azure Active Directory demo.

Configuración de su entorno Azure

Ahora hablemos de cómo puede configurar un entorno Azure para su organización.

Configuración e implementación de su entorno

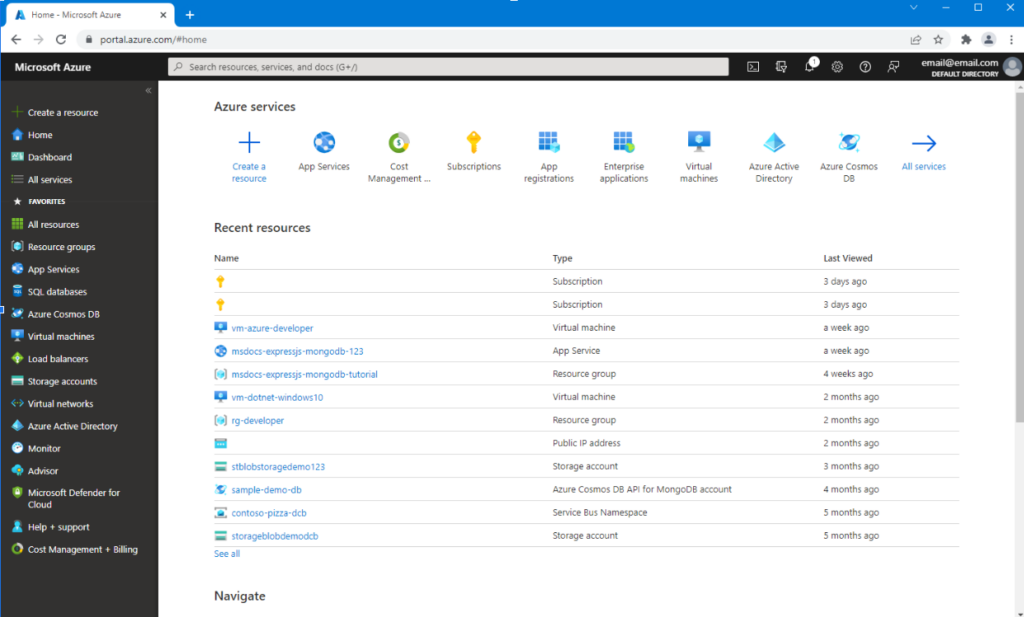

El primer paso consiste en crear una cuenta de Azure. Una vez que los usuarios crean una cuenta de Azure, pueden iniciar sesión en Azure Portal, que es un portal para administrar e implementar recursos de Azure. Una vez hecho esto, debe definir qué aplicaciones y servicios puede necesitar en su entorno de Azure. Esto le permite definir la cantidad de recursos que utilizará. Para ello, debe crear un grupo de recursos en Azure. Los grupos de recursos son contenedores que se utilizan para administrar los recursos y servicios de Azure. En un grupo de recursos, puede agrupar los servicios de Azure relacionados.

Una vez configurado el grupo de recursos, puede seleccionar los servicios que necesita en el grupo. Esto se puede hacer a través del botón Crear un recurso en la subsección de servicios de Azure. Debe tener en cuenta los requisitos de tamaño y rendimiento de cada recurso, ya que estos afectan a su entorno.

A continuación, debe configurar la red creando una red virtual (VNET) para definir su espacio de direcciones y subredes. Para mayor seguridad, debe implementar un grupo de seguridad de red (NSG) para controlar el flujo de tráfico desde sus recursos. Se trata de una forma de control de acceso. En este punto, puede configurar una máquina virtual con su sistema operativo preferido. Considere la posibilidad de utilizar conjuntos de escalado de máquinas virtuales para el escalado automático. A continuación, puede configurar cuentas de almacenamiento en función de los requisitos de su organización. Los recursos compartidos de archivos se pueden utilizar para el almacenamiento compartido entre varias máquinas virtuales, mientras que el almacenamiento de blobs se puede utilizar para datos no estructurados.

A continuación, debe configurar la red creando una red virtual (VNET) para definir su espacio de direcciones y subredes. Para mayor seguridad, debe implementar un grupo de seguridad de red (NSG) para controlar el flujo de tráfico desde sus recursos. Se trata de una forma de control de acceso. En este punto, puede configurar una máquina virtual con su sistema operativo preferido. Considere la posibilidad de utilizar conjuntos de escalado de máquinas virtuales para el escalado automático. A continuación, puede configurar cuentas de almacenamiento en función de los requisitos de su organización. Los recursos compartidos de archivos se pueden utilizar para el almacenamiento compartido entre varias máquinas virtuales, mientras que el almacenamiento de blobs se puede utilizar para datos no estructurados.

Azure Active Directory es el sistema de gestión de identidades y accesos integrado en Azure. Puede administrar los permisos de los usuarios y aplicar el control de acceso basado en roles (RBAC) para asignar roles específicos a usuarios o grupos. Es el centro de control de acceso principal de Azure.

Creación y configuración de un centro de desarrollo en entornos de implementación de Azure mediante el portal de Azure

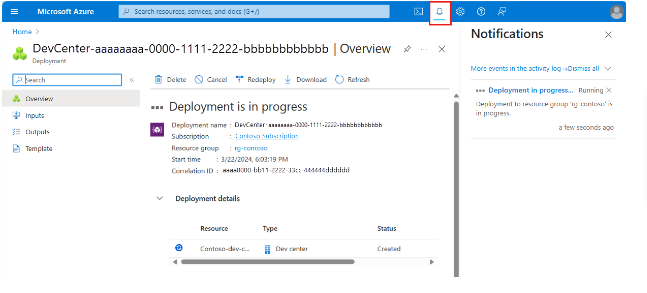

Para que su equipo pueda implementar entornos de Azure de forma eficaz, debe configurar un centro de desarrollo. Su equipo es responsable de configurar el centro de desarrollo, crear proyectos y proporcionar acceso a los equipos de desarrollo. Microsoft ofrece una guía de inicio rápido para implementar un entorno de Azure, que describe los siguientes pasos:

- Inicie sesión en el portal de Azure.

- Busque Entornos de implementación de Azure y, a continuación, seleccione el servicio en los resultados.

- En Centros de desarrollo, seleccione Crear.

- En Crear un centro de desarrollo, en la pestaña Conceptos básicos, seleccione o introduzca la siguiente información:

- Seleccione Revisar + Crear.

- En la pestaña Revisar, espere a que se valide la implementación y, a continuación, seleccione Crear.

- Puede comprobar el progreso de la implementación en las notificaciones del portal de Azure.

8. Cuando haya finalizado la creación del centro de desarrollo, seleccione Ir al recurso. Compruebe que ve el panel de información general del centro de desarrollo.

Protect Your Endpoint

See how AI-powered endpoint security from SentinelOne can help you prevent, detect, and respond to cyber threats in real time.

Get a DemoProteger su entorno Azure es fundamental

Como ya sabrá, sus puntos finales de Azure pueden ser puertas de acceso cruciales a su red más amplia. Por ello, los atacantes no escatiman esfuerzos a la hora de intentar atacarlos. Por eso siguen siendo necesarias las herramientas de protección de puntos finales para su entorno Azure. Configurar su entorno Azure es una tarea compleja, y una protección adecuada de los puntos finales implica el uso de herramientas como Microsoft Defender para puntos finales, Azure Security Center, grupos de seguridad de red (NSG) y otras. Singularity de SentinelOne también es una herramienta útil para supervisar y proteger su entorno.

La protección de los puntos finales de Azure puede ser difícil, pero es crucial para proteger sus recursos. Esperamos que ahora pueda configurar su entorno Azure y, sea cual sea su objetivo con Azure, asegúrese de considerar la posibilidad de añadir la plataforma Singularity de SentinelOne a su arsenal de protección.n

Líderes en seguridad de puntos finales

Vea por qué SentinelOne ha sido nombrado Líder cuatro años consecutivos en el Cuadrante Mágico™ de Gartner® para Plataformas de Protección de Endpoints.

Leer el informe

FAQs

Un punto final se define normalmente como un medio a través del cual los atacantes se dirigen a una red o un sistema. En Azure, los puntos finales pueden ser máquinas virtuales, aplicaciones o puntos finales de servicio que se utilizan para conectar otros dispositivos de usuario a aplicaciones y servicios basados en la nube.

La protección de puntos de conexión de Azure hace referencia a las herramientas utilizadas y las medidas que se pueden tomar para proteger los puntos de conexión de Azure. Entre ellas se incluyen Azure Security Center y Microsoft Defender para Endpoint.

La herramienta principal para configurar la protección de puntos de conexión en Azure es Azure Security Center. Proporciona un centro centralizado a través del cual puede supervisar su entorno, configurar directivas de seguridad y establecer medidas de seguridad adicionales.