El coste total de propiedad (TCO) en ciberseguridad abarca todos los costes asociados a la implementación y el mantenimiento de medidas de seguridad. Esta guía explora cómo calcular el TCO, incluidos los costes directos e indirectos, y la importancia de presupuestar las inversiones en seguridad.

Obtenga información sobre el impacto del TCO en la toma de decisiones y la asignación de recursos en ciberseguridad. Comprender el TCO es esencial para una planificación y gestión eficaz de la ciberseguridad.

¿Qué es el TCO (coste total de propiedad) de la ciberseguridad?

El coste total de propiedad (TCO) en ciberseguridad se refiere al coste asociado a la implementación, el mantenimiento y la gestión de una infraestructura de ciberseguridad. Esto incluye los costes directos de hardware, software y servicios, así como los costes indirectos relacionados con la continuidad del negocio, la productividad del personal, la gestión de riesgos y la eficiencia organizativa. Comprender el TCO permite a las organizaciones tomar decisiones informadas sobre sus inversiones en ciberseguridad y asignar los recursos de forma eficaz.

Componentes clave del TCO de la ciberseguridad

Costes directos

- Hardware y software – El coste de adquisición y mantenimiento de hardware y software de seguridad, como cortafuegos, antivirus y sistemas de detección de intrusiones.

- Servicios – Gastos relacionados con servicios de seguridad gestionados, consultoría y asistencia.

- Personal – Salarios y prestaciones del personal dedicado a la ciberseguridad.

Costes indirectos

- Continuidad del negocio – Costes asociados a las interrupciones del negocio causadas por incidentes de ciberseguridad.

- Productividad del personal – El impacto de las medidas de seguridad en la eficiencia y eficacia de los empleados.

- Gestión de riesgos – Gastos relacionados con posibles brechas de seguridad y su impacto en la reputación de la organización, la confianza de los clientes y las responsabilidades legales.

- Eficiencia organizativa – Costes asociados al despliegue, la gestión y la integración de soluciones de seguridad en toda la organización.

Calculadora del coste total de propiedad de SentinelOne

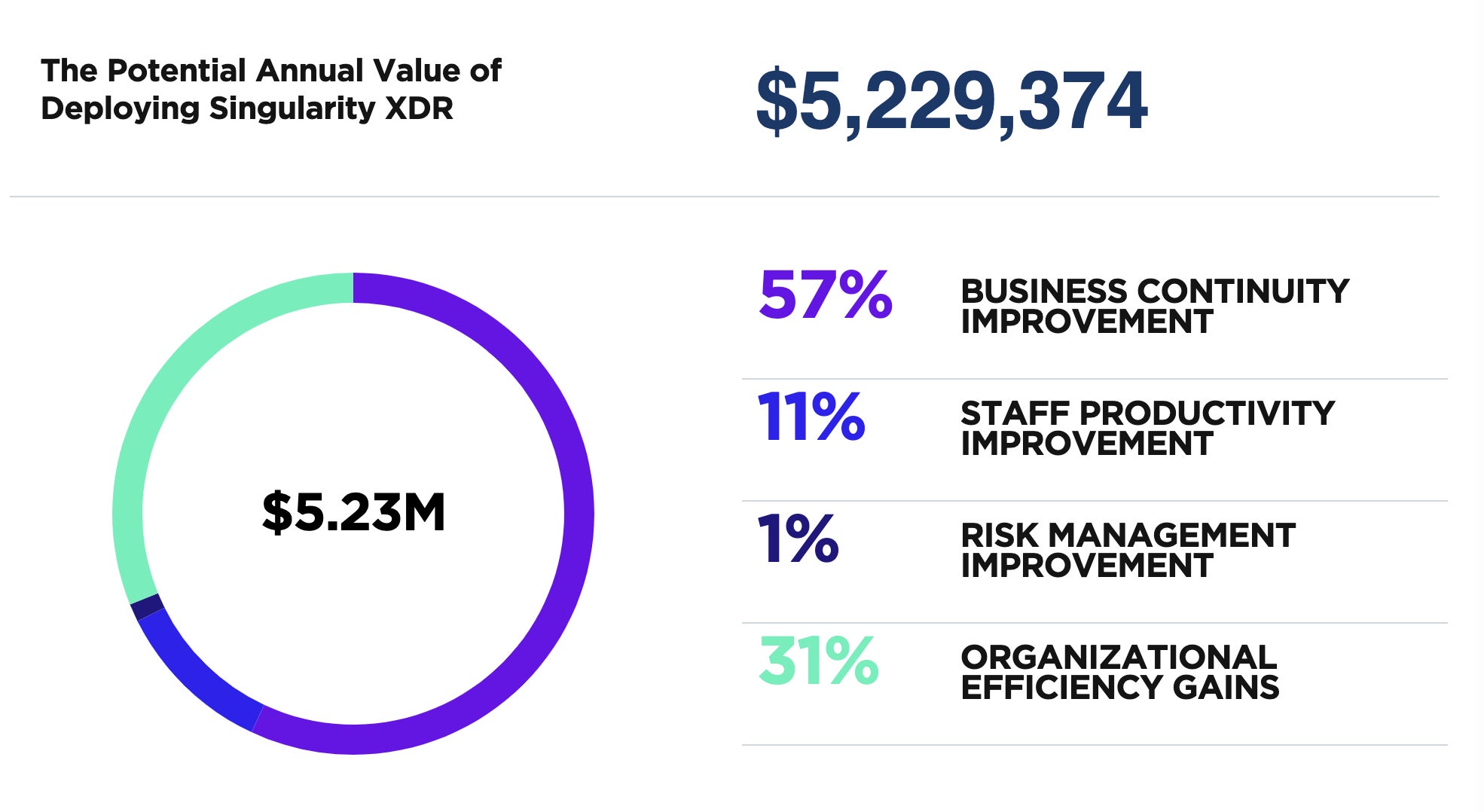

La calculadora del TCO de SentinelOne es una valiosa herramienta diseñada para ayudar a las organizaciones a estimar y optimizar el TCO de su ciberseguridad. Teniendo en cuenta diversos factores, como la mejora de la continuidad del negocio, la mejora de la productividad del personal, la mejora de la gestión de riesgos y el aumento de la eficiencia organizativa, la calculadora analiza de forma exhaustiva el ahorro potencial de costes y el retorno de la inversión (ROI) que supone la implementación de la plataforma Singularity XDR de SentinelOne.

Mejora de la continuidad del negocio

Singularity XDR reduce las interrupciones del negocio causadas por incidentes de ciberseguridad mediante la automatización de las capacidades de respuesta y recuperación dentro de la plataforma SentinelOne y en los productos de terceros integrados con XDR. Esto garantiza una respuesta más rápida y eficaz a los incidentes de seguridad, minimizando el tiempo de inactividad y los costes asociados.

Mejora de la productividad del personal

Singularity XDR aumenta la productividad y las capacidades del personal al automatizar las funciones de análisis y respuesta. Los analistas se liberan de las tareas repetitivas y rutinarias asociadas a los productos más manuales, lo que les permite centrarse en tareas de mayor valor y aprovechar mejor su tiempo y experiencia.

Mejora de la gestión de riesgos

Singularity XDR proporciona capacidades de protección y visibilidad consistentes en diversos entornos, incluidos los puntos finales, las cargas de trabajo en la nube, la identidad, los dispositivos móviles y los productos de terceros integrados con XDR. Esta cobertura integral reduce la exposición de la organización a los riesgos de seguridad y minimiza el impacto potencial de las brechas de seguridad.Aumento de la eficiencia organizativaSingularity XDR consolida la gestión de la superficie de ataque, lo que permite a los equipos de seguridad implementar más rápidamente con menos recursos y obtener valor antes. Se acelera la eficiencia para los operadores de seguridad de todos los niveles, lo que mejora la eficacia general de la ciberseguridad y reduce el coste total de propiedad.

Evaluación de sus necesidades de ciberseguridad

Antes de utilizar la calculadora del coste total de propiedad de SentinelOne, es esencial comprender claramente las necesidades de ciberseguridad de su organización. Esto implica evaluar su infraestructura de seguridad actual, identificar las deficiencias o puntos débiles y determinar las mejoras necesarias. Tenga en cuenta los siguientes factores:

- El tamaño y la complejidad de la red y la infraestructura de TI de su organización’s

- Los tipos de dispositivos, sistemas operativos y aplicaciones que se utilizan

- Requisitos normativos y estándares de seguridad específicos del sector.

- El impacto potencial de una brecha de seguridad en la reputación, las finanzas y las operaciones de su organización.

- La tolerancia al riesgo y el presupuesto de seguridad de su organización.

Al evaluar exhaustivamente las necesidades de ciberseguridad de su organización, podrá determinar mejor las medidas de seguridad adecuadas y los niveles de inversión necesarios para proteger sus activos digitales de forma eficaz.

Aprovechar al máximo la calculadora del coste total de propiedad (TCO) de SentinelOne

La calculadora del coste total de propiedad (TCO) de SentinelOne ofrece un valioso recurso para las organizaciones que desean optimizar sus inversiones en ciberseguridad. Para sacar el máximo partido a esta herramienta:

- Recopile datos precisos sobre la infraestructura de seguridad actual, los costes y los retos de su organización.

- Utilice la calculadora para estimar el ahorro potencial en costes y el retorno de la inversión en función de sus necesidades y objetivos de ciberseguridad.

- Analice los resultados y considere cómo la implementación de la plataforma Singularity XDR podría mejorar la postura de seguridad y el TCO de su organización.

- Discuta los resultados con su equipo y los responsables de la toma de decisiones para determinar el mejor curso de acción para su organización.

- Supervise y evalúe continuamente sus inversiones en ciberseguridad y el TCO para garantizar una optimización continua y la alineación con las necesidades y objetivos de su organización.

Al aprovechar la calculadora del coste total de propiedad de SentinelOne y adoptar una estrategia integral de ciberseguridad, las organizaciones pueden gestionar eficazmente sus inversiones en seguridad, minimizar los riesgos y lograr un entorno digital más seguro y eficiente.

Implementación de una estrategia integral de ciberseguridad

Una vez que haya determinado las necesidades de ciberseguridad y el coste total de propiedad de su organización, es esencial implementar una estrategia de seguridad integral que aborde todos los aspectos de la gestión de riesgos, la productividad del personal y la eficiencia organizativa. Esta estrategia debe incluir:

- Evaluaciones y auditorías de seguridad periódicas para identificar y abordar posibles vulnerabilidades

- Adopción de las mejores prácticas y normas de seguridad del sector.

- Formación en materia de seguridad para los empleados con el fin de minimizar los errores humanos y mejorar la postura general de seguridad.

- Implementación de un enfoque de seguridad multicapa, que incluya la protección de los puntos finales, la seguridad de la red y la gestión de identidades.

- Actualizaciones periódicas y gestión de parches para mantener el software y los sistemas actualizados y seguros

- Respuesta ante incidentes y estrategias de recuperación ante desastres para minimizar el impacto de las brechas de seguridad y garantizar la continuidad del negocio

Mediante la implementación de una estrategia integral de ciberseguridad que tenga en cuenta el coste total de propiedad, las organizaciones pueden lograr un entorno más seguro al tiempo que optimizan los recursos y maximizan el retorno de la inversión.

Ciberseguridad basada en IA

Mejore su postura de seguridad con detección en tiempo real, respuesta a velocidad de máquina y visibilidad total de todo su entorno digital.

DemostraciónConclusión

Comprender y gestionar el coste total de propiedad (TCO) en ciberseguridad es esencial para que las organizaciones tomen decisiones informadas y asignen los recursos de manera eficaz. La calculadora del TCO de SentinelOne ofrece una valiosa herramienta para estimar y optimizar las inversiones en ciberseguridad, lo que garantiza que las organizaciones puedan obtener el mejor retorno de la inversión posible y minimizar los riesgos y los costes.

Teniendo en cuenta factores como la continuidad del negocio, la productividad del personal, la gestión de riesgos y la eficiencia organizativa, la calculadora del TCO de SentinelOne proporciona un análisis completo y práctico para guiar a los responsables de la toma de decisiones en la selección de las soluciones de ciberseguridad más eficaces y rentables.Preguntas frecuentes sobre ciberseguridad de Tco

El coste total de propiedad (TCO) en ciberseguridad es la suma total que pagará durante la vida útil de una solución. Abarca las tarifas iniciales de licencia o hardware, la mano de obra de configuración e integración, la formación y el soporte continuo o las suscripciones. También incluye el mantenimiento, las actualizaciones y los posibles costes de sustitución.

El TCO le ofrece una imagen clara de lo que realmente gastará, más allá del precio de etiqueta, para que pueda elaborar un presupuesto con precisión.

El TCO le ayuda a comparar ofertas en igualdad de condiciones. Una herramienta con cuotas iniciales bajas pero con altos costes de asistencia técnica o cargos por uso inesperados puede acabar siendo más cara que una alternativa de mayor precio con suscripciones planas y actualizaciones gratuitas. Al evaluar el TCO, se evitan los excesos presupuestarios y se seleccionan soluciones que se ajustan a las necesidades a largo plazo y al flujo de caja, y no solo al presupuesto inmediato.

Los componentes básicos incluyen las cuotas de licencia o suscripción, los gastos de hardware o computación en la nube y los servicios profesionales para la implementación. También hay que tener en cuenta la formación del personal, el mantenimiento continuo y los contratos de asistencia técnica. Los costes indirectos, como el tiempo que dedican los equipos de TI a las actualizaciones, la investigación de incidentes o la gestión de proveedores, completan el panorama. No olvide los gastos de eliminación o sustitución cuando los productos lleguen al final de su vida útil.

Los costes directos incluyen: licencias de software, compras de hardware y honorarios de consultoría. Los costes indirectos se reflejan en el tiempo que dedican los empleados a aplicar parches o responder a incidentes, las pérdidas de productividad durante los periodos de inactividad y las horas de formación.

Los costes ocultos incluyen el soporte de emergencia no planificado, el pago de horas extras cuando las herramientas fallan o las multas por incumplimiento si los controles fallan. En conjunto, estos costes indirectos y ocultos pueden superar el gasto directo.

Empiece por enumerar todos los gastos directos: licencias, infraestructura, servicios profesionales. Calcule las horas de trabajo del personal para la implementación, la formación, el mantenimiento y la gestión de incidentes, y luego multiplíquelas por las tarifas de mano de obra.

Añada los costes del contrato de asistencia técnica y las tarifas previstas de actualización o sustitución durante la vida útil prevista de la herramienta. Sume todo esto para obtener el TCO. Revisar las facturas reales y los registros de tiempo ayuda a refinar las estimaciones a lo largo del tiempo.

Debe revisar el TCO anualmente o cuando se produzcan cambios importantes, como la incorporación de nuevos servicios, la renovación de contratos con proveedores o el aumento de la plantilla. Después de un incidente significativo, vuelva a calcularlo para incluir los costes inesperados de respuesta y recuperación.

Las revisiones periódicas permiten detectar gastos ocultos, validar las previsiones presupuestarias y garantizar que no se queda atrapado en soluciones cuyo mantenimiento resulta demasiado costoso.

Al presentar el TCO junto con métricas de reducción de riesgos, como menos incidentes o tiempos de respuesta más rápidos, los CISO pueden mostrar los costes evitados frente al gasto. Por ejemplo, una herramienta de prevención que cuesta 100 000 dólares al año puede amortizarse al ahorrar 400 000 dólares en respuestas a infracciones y multas. Las comparaciones tangibles entre el TCO y las pérdidas relacionadas con incidentes constituyen un argumento convincente para futuras inversiones.

La automatización reduce las tareas manuales repetitivas (parches, clasificación de alertas, búsqueda de amenazas), por lo que se gasta menos en mano de obra. La coordinación de los flujos de trabajo rutinarios mediante scripts o plataformas SOAR reduce los tiempos de respuesta y los errores, lo que disminuye las consecuencias de los incidentes y los costes de horas extras.

Con el tiempo, se necesitan menos analistas para la misma cobertura, lo que reduce los gastos de personal y permite que su equipo se centre en mejoras de seguridad de mayor valor.