Endpunktverwaltung ist für die Aufrechterhaltung der Sicherheit und Leistung von Geräten innerhalb eines Unternehmens unerlässlich. Dieser Leitfaden befasst sich mit den Grundsätzen der Endpunktverwaltung, einschließlich Geräteüberwachung, Patching und Sicherheitsrichtlinien.

Erfahren Sie mehr über die Tools und Strategien, die eine effektive Endpunktverwaltung ermöglichen, und über die Bedeutung eines proaktiven Ansatzes. Das Verständnis des Endpunktmanagements ist für Unternehmen zum Schutz ihrer digitalen Ressourcen von entscheidender Bedeutung.

Erfahren Sie mehr über die Tools und Strategien, die eine effektive Endpunktverwaltung ermöglichen, und über die Bedeutung eines proaktiven Ansatzes. Das Verständnis des Endpunktmanagements ist für Unternehmen zum Schutz ihrer digitalen Ressourcen von entscheidender Bedeutung.

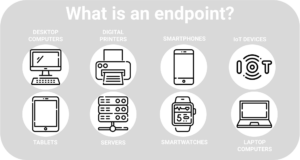

Was ist ein Endpunkt?

Endpunkte sind die physischen Geräte, die mit einem Netzwerk verbunden sind – Laptops, Smartphones, IoT-Geräte usw. Ein Endpunkt ist der Ort, an dem jede internetgestützte Kommunikation stattfindet, egal ob gesendet oder empfangen.

Am häufigsten mit Unternehmensnetzwerken verbunden sind Desktop- und Laptop-Computer, also Geräte, die auch am ehesten im Fokus von Endpunktsicherheitssystemen stehen. In den meisten Unternehmen ist mindestens einer der folgenden Endpunkte vorhanden:

- Internet of Things (IoT)-Geräte

- Desktops

- Server

- Smartwatches

- Drucker

- Tablets

- Medizinische Geräte

- Kassensysteme (POS-Systeme)

- Workstations

Warum müssen Endgeräte verwaltet werden?

Trotz aller Unterschiede zwischen Endgeräten haben sie alle eine wichtige Gemeinsamkeit: Sie sind anfällig für Angreifer. Jedes Mal, wenn ein Endgerät verwendet wird, während es mit einem Netzwerk verbunden ist, erstellt und tauscht es Daten aus, was bedeutet, dass es auch als Angriffsvektor für Cyberangreifer dienen kann. Endpunkte gehören zu den einfachsten Einstiegspunkten für Cyberkriminelle. Laut einer IDC-Studie sind Endpunkte für fast 70 % aller erfolgreichen Sicherheitsverletzungen verantwortlich.

Sobald ein Angreifer über einen Endpunkt erfolgreich in ein Netzwerk oder System eingedrungen ist, kann er im Wesentlichen frei bösartigen Code ausführen, ungepatchte Schwachstellen ausnutzen oder hochwertige Assets verschlüsseln, exfiltrieren und für seine Zwecke nutzen. Je mehr Endgeräte mit einem Netzwerk verbunden sind, desto anfälliger ist dieses Netzwerk für Cyberangriffe. Jeder mit einem bestimmten Netzwerk verbundene Endpunkt trägt zu dem bei, was oft als "Angriffsfläche" bezeichnet wird.cybersecurity-101/what-is-cyber-security-attack-surface/">Angriffsfläche, also die Summe aller möglichen Punkte, die ein Angreifer ausnutzen könnte, um sich Zugang zu verschaffen.

Angesichts der Verlagerung hin zur Remote-Arbeit und einer ständig wachsenden Zahl von Endpunkten, die zu Hause, am Arbeitsplatz und im Ausland auf Netzwerke zugreifen, müssen Endpunkte effektiv verwaltet werden, um einen optimalen Schutz zu gewährleisten. Ohne Endpunktschutz laufen Unternehmen Gefahr, Cyberkriminellen einen einfachen Zugang zu ihren Netzwerken und Systemen zu ermöglichen und ihnen die Möglichkeit zu geben, böswillige Aktivitäten durchzuführen.

Cyberangreifer zielen häufig auf Endgeräte ab, um:

- über das Netzwerk eines Unternehmens auf hochwertige Ressourcen zuzugreifen

- auf hochwertige Ressourcen zuzugreifen, die auf einem Endgerät gespeichert sind

- die Kontrolle über den Endpunkt zu übernehmen und ihn in einem Botnetz für einen DoS-Angriff zu nutzen

Was Cyberkriminelle mit hochwertigen Ressourcen tun, sobald sie Zugriff darauf erhalten haben, ist unterschiedlich: Sie verkaufen sensible Informationen im Dark Web, halten wichtige Daten als Lösegeld zurück oder geben sogar interne Dokumente an Wettbewerber weiter. Um diese und andere Cyberverbrechen zu verhindern, sollten Unternehmen am besten mit der Endpunktsicherheit beginnen.

Was ist Endpunktsicherheit?

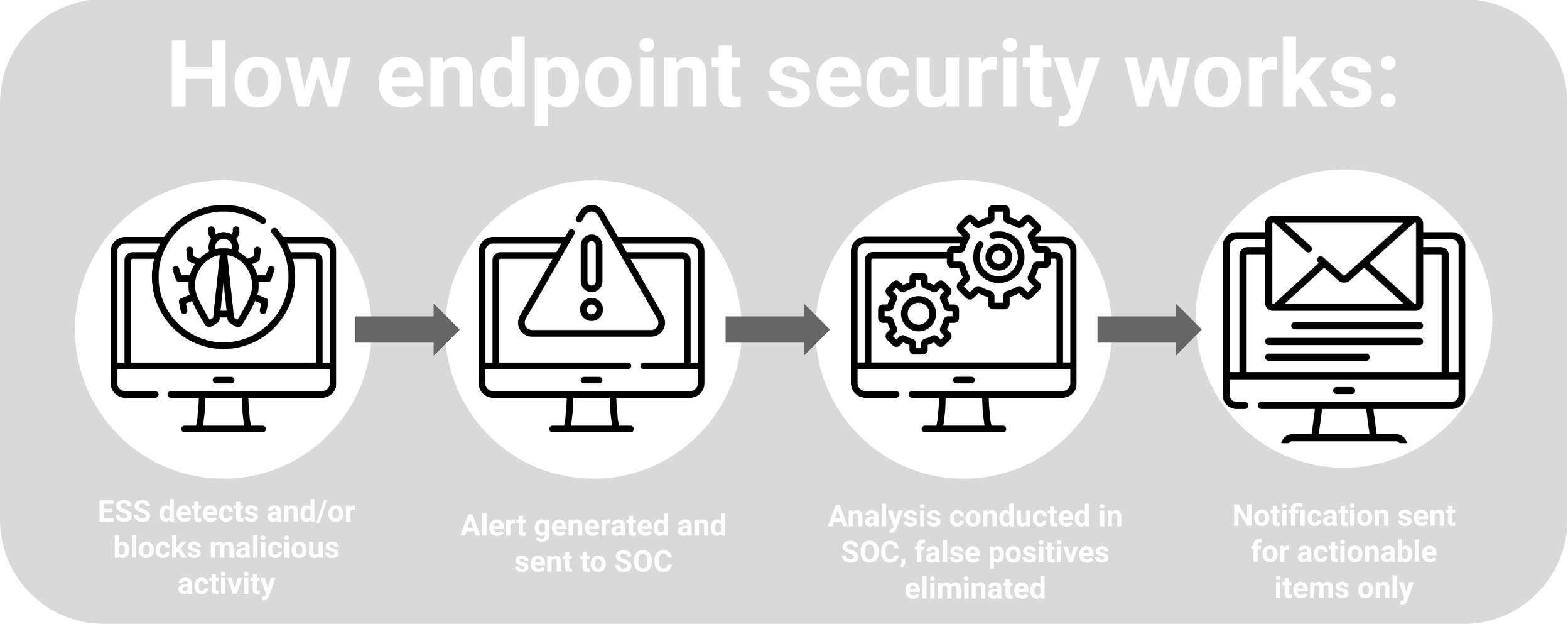

Endpunktsicherheit bezieht sich auf die Cybersicherheitstools und -dienste, die zur Umsetzung von Endpunktmanagementpraktiken eingesetzt werden. Die meisten Endpunkt-Sicherheitstools verwenden fortschrittliche Analysen, um Netzwerkaktivitäten über Endpunkte hinweg zu erfassen und zu überwachen, um Anzeichen für Kompromittierungen zu erkennen, Angriffe abzuwehren und Remote-Bedrohungen zu bekämpfen.

Endpunkt-Sicherheitsdienste umfassen in der Regel Antivirensoftware, E-Mail-Filterung, Webfilterung und Firewall-Dienste, die alle in Form eines Client-Server-Modells oder als Software-as-a-Service (SaaS) angeboten werden können.

Unabhängig vom Dienst besteht das Ziel einer Endpunkt-Sicherheitslösung darin, das Risiko von Cyberangriffen auf Endpunkten zu erkennen und zu mindern.

Was leistet Endpoint Security?

Für die meisten Unternehmen spielt Endpoint Security heute eine wichtige Rolle beim Schutz kritischer Systeme, geistigen Eigentums, Kundendaten, Mitarbeiter und Gäste vor Cyber-Bedrohungen wie Ransomware, Phishing, Malware und mehr.

Die meisten Unternehmen verlassen sich seit Jahrzehnten stark auf Antivirenprogramme als Hauptmethode zur Sicherung von Endpunkten, aber viele stellen fest, dass herkömmliche Antivirenlösungen modernen, ausgeklügelten Bedrohungen nicht gewachsen sind.

Moderne Endpoint Protection Platforms (EPPs) nutzen eine Vielzahl von Sicherheitsfunktionen, um Cyberangreifer zu identifizieren, die herkömmliche Sicherheitslösungen, einschließlich Antivirensoftware, umgehen. Im Gegensatz zu anderen Formen der Endpunktsicherheit bieten EPPs Unternehmen einen ganzheitlicheren Schutz vor einer Vielzahl von Bedrohungen, darunter Zero-Day-Exploits und dateilose Malware-Angriffe.

Heutzutage sind die meisten EPPs cloudbasiert, was ihnen den zusätzlichen Vorteil der Agilität mit fortschrittlicher Überwachung und Fernbehebung verschafft. Die meisten Endpoint-Sicherheitslösungen sind zudem verhaltensorientiert und können eine Vielzahl von Funktionen integrieren, darunter Antivirus, Exploit-Schutz, Endpunkt-Erkennung und -Reaktion (EDR), Analysen und Gerätesteuerung.

Allerdings sind selbst die besten Endpunkt-Sicherheitslösungen nur so gut wie die Methoden, mit denen Unternehmen sie verwalten.

Was ist Endpunktverwaltung?

Wie die Endpunktsicherheit ist auch die Endpunktverwaltung ein zentraler Bestandteil einer umfassenden Cybersicherheitsstrategie. Endpunktsicherheit und Endpunktmanagement arbeiten zusammen, um ein Unternehmen und seine Endpunkte vor Cyberangriffen zu schützen.

Während die Endpunktsicherheit die Tools, Technologien, Prozesse, Verfahren und Richtlinien zum Schutz von Endpunkten umfasst, bezieht sich das Endpunktmanagement auf die übergeordnete Fähigkeit, sicherzustellen, dass nur authentifizierte und genehmigte Endpunkte eine Verbindung zum Netzwerk herstellen können und dass sie dies nur auf der entsprechenden Zugriffsebene tun können. Das Endpunktmanagement sorgt auch dafür, dass die Endpunktsicherheitsrichtlinien und -tools eines Unternehmens auf allen Geräten einheitlich durchgesetzt werden.

Letztendlich gewährleistet das Endpunktmanagement die Netzwerksicherheit durch die formelle Überprüfung, Authentifizierung und Überwachung von Endpunkten mit einem Endpunktmanagement-Tool. Endpunktmanagement-Tools werden in erster Linie zur Verwaltung von Geräten und zur Bereitstellung von Support eingesetzt und geben Administratoren die Möglichkeit, Endpunktaktivitäten zu überwachen.

In den meisten Fällen werden Supportaktivitäten für die Geräteverwaltung über MDM- (Mobile Device Management), EMM- (Enterprise Mobility Management) oder UEM- (Unified Endpoint Management) Lösungen ausgeführt und umfassen Folgendes:

- Verwaltung von System-, Software- und Anwendungsupdates

- Behebung von Sicherheitslücken

- Senden von Konfigurationen, Befehlen und Abfragen an Endgeräte

- Festlegen von VPN- und WLAN-Konfigurationen

- Verwalten oder Ändern von Passwörtern

- Steuern von Geräten über Fernzugriff

Alle Endpunkte müssen effektiv verwaltet werden, um Cyberangriffe zu verhindern. Eine fortschrittliche Endpunkt-Sicherheitsplattform kann dabei helfen. Es gibt jedoch einige wichtige Unterschiede zu beachten.

Mobile Device Management (MDM)

Da mobile Geräte in Unternehmen immer mehr Verbreitung finden, ist es ebenso wichtig, diese zusätzlich zu den herkömmlichen Unternehmensgeräten zu sichern. Smartphones, Tablets und Laptops sind einzigartige Endpunkte, da sie in der Regel über verschiedene Netzwerke hinweg genutzt werden und für eine Vielzahl von Aufgaben eingesetzt werden.

Einige Unternehmen stellen ihren Mitarbeitern mobile Geräte zur Verfügung, andere erlauben ihnen, ihre eigenen privaten Geräte für die Arbeit zu nutzen. In beiden Fällen ist die Verwaltung mobiler Geräte komplex und hat eine eigene Kategorie des Endpunktmanagements hervorgebracht: das Mobile Device Management (MDM).

Da mobile Geräte, die für die Arbeit genutzt werden, in der Regel auf wichtige Geschäftsdaten zugreifen, stellen sie oft eine ernsthafte Bedrohung für die Unternehmenssicherheit dar, insbesondere wenn ein mobiles Gerät gehackt, gestohlen oder verloren geht. Heutzutage sind in der Regel Sicherheitsteams für die Sicherung mobiler Geräte verantwortlich, und viele entscheiden sich dafür, dies mithilfe einer MDM-Plattform zu tun, die darauf ausgelegt ist, die Sicherheit der Geräte zu gewährleisten und gleichzeitig die Flexibilität und Produktivität der Mitarbeiter zu erhalten.

Wie das Endpunktmanagement kombiniert MDM den Einsatz von Sicherheitssoftware mit Prozessen und Sicherheitsrichtlinien, um die Anwendungen, Daten und Inhalte mobiler Geräte zu schützen.

Enterprise Mobility Management (EMM)

Die Verwaltung mobiler Geräte allein reicht nicht mehr aus, um ein Unternehmen vor potenziellen Cyberangriffen zu schützen. Wie MDM konzentriert sich auch Enterprise Mobility Management (EMM) auf die Verwaltung einer Vielzahl von mobilen Geräten, die von Mitarbeitern sowohl innerhalb als auch außerhalb des Unternehmensnetzwerks verwendet werden. Genauer gesagt bezieht sich EMM auf die Verwaltung mobiler Geräte und mobiler Infrastrukturkomponenten wie drahtlose Netzwerke, Router und IoT-Geräte.

Die meisten EMM-Lösungen unterscheiden sich je nach den individuellen Anforderungen der einzelnen Unternehmen erheblich voneinander. Während einige sich auf die Sicherung bestimmter Anwendungen oder die Einschränkung der Anwendungen konzentrieren, die auf Geräten installiert werden können, sind andere eher auf Compliance ausgerichtet und stellen sicher, dass Benutzer eine sichere Infrastruktur nutzen, bevor sie Zugriff auf geschützte Informationen oder geistiges Eigentum erhalten.

Als ganzheitlicher Ansatz umfasst EMM MDM sowie Mobile Content Management (MCM), Mobile Identity Management (MIM), Mobile Application Management (MAM) und Mobile Expense Management (MEM). Während MDM bestimmte Gerätefunktionen verwaltet, verwaltet EMM das gesamte mobile Gerät.

Unified Endpoint Management

Unified Endpoint Management (UEM) bezieht sich auf die Software und Tools, die zur Authentifizierung und Steuerung aller Endpunkte verwendet werden, in der Regel mit einer zentralen Konsole zur Überwachung aller damit verbundenen Aktivitäten. Im Gegensatz zu MDM- oder EMM-Lösungen ermöglichen UEM-Tools den Benutzern die Verwaltung aller Endpunkte, in der Regel mit einer zentralen Konsole zur Überwachung aller damit verbundenen Aktivitäten.alle Endgeräte zu authentifizieren und zu steuern, in der Regel mit einer zentralen Konsole zur Überwachung aller damit verbundenen Aktivitäten. Im Gegensatz zu MDM- oder EMM-Lösungen ermöglichen UEM-Tools den Benutzern die Verwaltung aller ihrer Endgeräte an einem einzigen Ort, wodurch die Anzahl der Plattformen reduziert wird, die zur Verwaltung einer Vielzahl von Endgeräten erforderlich sind.

In der Regel bieten UEM-Dashboards Administratoren eine zentrale Übersicht, anstatt verschiedene Arten von Endpunkten isoliert zu verwalten. Durch die Integration der Verwaltung mobiler und Remote-Geräte können UEM-Lösungen die Bereitstellung von Sicherheitspatches und Software-Updates auf mehreren Endpunkten vereinfachen.

Richtlinien für die Endpunktverwaltung

Über die Geräteverwaltung und den Support hinaus umfasst das Endpunktmanagement in der Regel eine Reihe von Richtlinien, die die Geräteauthentifizierung und Netzwerkzugriffsprotokolle regeln. Die besten Richtlinien für die Endpunktverwaltung beginnen mit der Festlegung von Berechtigungen für den Gerätezugriff und umfassen Identitätsauthentifizierungsprotokolle. Verwaltungsrichtlinien können auch gerätespezifische Verschlüsselungstoken umfassen, um die Authentizität sicherzustellen.

Zu den gängigsten Richtlinien für das Endpunktmanagement gehören die folgenden:

Bring Your Own Device (BYOD)

BYOD-Richtlinien erlauben es Mitarbeitern in der Regel, ihre privaten Geräte mit zur Arbeit zu bringen oder ihre eigenen Geräte für die Remote-Arbeit zu nutzen. BYOD-Modelle umfassen in der Regel mobile Geräte, Laptops, Tablets und andere tragbare Endgeräte.

Um einen optimalen Schutz zu gewährleisten, müssen Unternehmen sicherstellen, dass private Geräte gesichert sind, damit sie kein Risiko darstellen. Da diese Geräte jedoch den Mitarbeitern gehören, ist es schwieriger, sie mit weitreichenden Sicherheitsmaßnahmen oder Einschränkungen zu schützen.

Endpunktmanagement-Teams sind dafür verantwortlich, eine klare BYOD-Richtlinie zu erstellen und umzusetzen, in der festgelegt ist, wie das Unternehmen auf private Geräte zugreift, die für die Arbeit genutzt werden, und welche Anwendungen und Daten überwacht und analysiert werden. Endpunktmanagement-Teams legen auch fest, wie sie BYOD-Richtlinien durchsetzen.

Privileged Access Management (PAM)

Unter Verwendung des Prinzips der geringsten Privilegien zur Definition und Kontrolle von Benutzern zielen PAM-Richtlinien darauf ab, identitätsbasierte Malware-Angriffe zu minimieren und unbefugten Zugriff auf das Netzwerk oder andere hochrangige Ressourcen zu verhindern.

PAM-Richtlinien sind zwar in der Regel wirksam, ihre Durchsetzung ist jedoch oft mit hohem Aufwand verbunden. Die Verwaltung von Zugriffsrechten auf individueller Ebene kann eine mühsame Aufgabe sein und bietet nicht immer den besten Schutz für Unternehmen. Wenn ein Angreifer beispielsweise Zugriff auf das Konto eines Administrators erhält, kann er die Berechtigungen für alle anderen Administratorkonten definieren und kontrollieren.

Zero Trust

Zero Trust ist ein Sicherheitsframework, das die Authentifizierung aller Benutzer erfordert, unabhängig davon, ob sie sich innerhalb oder außerhalb des Netzwerks des Unternehmens befinden. Es autorisiert und überprüft kontinuierlich die Sicherheitskonfiguration und -lage, bevor es Zugriff auf Anwendungen und Daten gewährt.

Obwohl Zero-Trust-Richtlinien für Benutzer manchmal frustrierend sein können, bieten sie letztendlich die größte Sicherheit für Unternehmen und ihre Netzwerke.

Endpunktverwaltungssoftware

Endpunktsicherheit und Endpunktverwaltung sind ohne Endpunktverwaltungssoftware nicht möglich. Die Investition in eine Sicherheitslösung ist jedoch eine wichtige Entscheidung, die sorgfältig abgewogen werden muss. Das falsche Produkt könnte ein falsches Gefühl der Sicherheit vermitteln, was später zu zusätzlichen Problemen führen kann.

Im Idealfall sollte ein Endpunktmanagementsystem sowohl lokalen als auch autonomen Zugriff und Funktionen für mehrere Betriebssysteme bieten. Außerdem sollte es Funktionen zur Überwachung, Analyse und Reaktion auf Bedrohungen in Echtzeit umfassen, um eine mehrschichtige Verteidigung zu bilden.

Eine cloudbasierte Endpunktmanagement-Lösung sollte eine kontinuierliche Fernüberwachung und Korrekturmaßnahmen ermöglichen. Fortschrittliche EPPs nutzen KI und ML, um komplexe Angriffe zu verhindern, indem sie das Benutzerverhalten überwachen, um ungewöhnliche Verhaltensmuster zu erkennen und potenzielle Angreifer zu identifizieren.

Die besten Endpunktmanagement-Lösungen sollten einfach zu verwalten sein – Einfachheit ist der Schlüssel.

Gartner MQ: Endpoint

Erfahren Sie, warum SentinelOne vier Jahre in Folge im Gartner® Magic Quadrant™ für Endpoint Protection-Plattformen als Leader ausgezeichnet wurde.

Bericht lesen

Die beste Endpoint-Management-Lösung

SentinelOne bietet die einzige Sicherheitsplattform mit allen Tools, die zum Schutz von Endpoints, Daten und Netzwerkressourcen erforderlich sind, und verfügt über die modernsten Techniken zur Abwehr von Bedrohungen in der Welt der Cybersicherheit.

Mit mehreren Ebenen des Endpunktschutzes, die für unterschiedliche Sicherheitsanforderungen von Unternehmen geeignet sind, erweitert die Singularity-Plattform von SentinelOne den Schutz vom Endpunkt über die Grenzen hinaus – alles auf einer einheitlichen Plattform. Durch die Erfassung von Daten aus mehreren Quellen erhalten Unternehmen einen besseren Überblick über potenzielle Bedrohungen und ungeschützte Endpunkte in ihrem gesamten System.

Erfahren Sie, warum SentinelOne von Gartner im Magic Quadrant 2021 für Endpoint Protection Platforms und fordern Sie noch heute eine Demo an.

Häufig gestellte Fragen zu Endpoint Management

Endpunktverwaltung ist der Prozess der Überwachung und Steuerung aller Geräte, die mit einem Netzwerk verbunden sind – Laptops, Smartphones, Tablets, Server und IoT-Geräte. Es verwendet zentralisierte Software, um eine aktuelle Bestandsaufnahme zu führen, Patches und Updates bereitzustellen, Sicherheitsrichtlinien durchzusetzen und Probleme aus der Ferne zu beheben.

Indem es IT-Teams Echtzeit-Transparenz und Kontrolle über jeden Endpunkt bietet, trägt es dazu bei, die Geräteleistung aufrechtzuerhalten und Sicherheitslücken zu reduzieren.

Angesichts der zunehmenden Verbreitung von Remote-Arbeit und Bring-Your-Own-Device-Praktiken ist jeder Endpunkt ein potenzieller Einstiegspunkt für Angreifer. Ein ordnungsgemäßes Endpunktmanagement stellt sicher, dass Geräte vor dem Beitritt zu einem Netzwerk authentifiziert werden, über die neuesten Patches verfügen und die Zugriffsregeln befolgen.

Dies verhindert Sicherheitsverletzungen, hält Systeme in einem guten Zustand und unterstützt die Einhaltung von Vorschriften. Ohne Endpunktmanagement sind Unternehmen einem höheren Risiko von Datenverlusten, Ausfallzeiten und kostspieligen Sicherheitsvorfällen ausgesetzt.

Endpoint Management bildet die Grundlage für Endpoint Security. Management-Tools überprüfen die Identität von Geräten, setzen Konfigurationsstandards durch und übertragen Sicherheitsrichtlinien auf alle Endpunkte. Endpunktsicherheitslösungen überwachen dann diese verwalteten Geräte auf Malware, blockieren Bedrohungen und reagieren auf Angriffe.

Zusammen sorgen sie dafür, dass nur zugelassene Geräte eine Verbindung herstellen, Sicherheitsupdates erhalten und geschützt sind, wodurch die Wahrscheinlichkeit erfolgreicher Angriffe verringert wird.

Führen Sie ein vollständiges Inventar der Endpunkte und registrieren Sie jedes Gerät in Ihrer Verwaltungskonsole. Automatisieren Sie die Bereitstellung von Patches und Software-Updates, um Schwachstellen schnell zu schließen. Setzen Sie strenge Zugriffskontrollen und Konfigurationsstandards für alle Gerätetypen durch. Überwachen Sie den Zustand der Geräte kontinuierlich und richten Sie Warnmeldungen für Anomalien ein.

Verwenden Sie Tools zur Fernfehlerbehebung, um Probleme ohne physischen Zugriff zu beheben. Überprüfen Sie regelmäßig Ihre Richtlinien, um sie an neue Geräte oder Bedrohungen anzupassen.

Unified Endpoint Management (UEM) vereint die Verwaltung von PCs, Mobiltelefonen, Tablets und IoT-Geräten in einer einzigen Konsole. Dies steigert die Effizienz durch die Automatisierung von Routineaufgaben – Patching, Softwarebereitstellung und Compliance-Berichterstattung –, sodass Teams weniger Zeit mit dem Jonglieren mehrerer Tools verbringen müssen.

Außerdem verbessert es die Sicherheit durch konsistente Durchsetzung von Richtlinien, schnellere Erkennung von Bedrohungen und optimierte Audits. Dadurch können sich Sicherheitsteams auf kritische Bedrohungen konzentrieren, anstatt sich um manuelle Wartungsaufgaben zu kümmern.

SentinelOne unterstützt das Endpunkt-Sicherheitsmanagement mit seinen EDR- und XDR-Lösungen. Es kann verwaltete und nicht verwaltete Geräte, Benutzer, Identitäten und Cloud-Ökosysteme schützen. Die KI von SentinelOne kann Angriffe in Maschinengeschwindigkeit blockieren und Ransomware mit verhaltensbasierten und statischen KI-Modellen erkennen. Es kann anomales Verhalten analysieren und bösartige Muster in Echtzeit ohne menschliches Eingreifen identifizieren. Benutzer erhalten wichtige Endpunkt- und Identitätswarnungen mit Echtzeit-Transparenz von Angriffen auf Systemebene bis hin zu identitätsbasierten Angriffen.

Das Endpunkt-Sicherheitsmanagement von SentinelOne kann Warnungen über Workstations, Identitäten und Gefährdungen hinweg korrelieren und priorisieren. Außerdem bietet es Ihnen einen vollständigen Überblick über Angriffe und reagiert schnell mit der Storyline®-Technologie. SentinelOne kann Endpunkt-Sicherheitsbedrohungen auch mit automatisierten oder 1-Klick-Reaktions-/Rollback-Maßnahmen beheben.