Phishing blijft organisaties teisteren en veel mensen weten niet hoe het werkt. Weten hoe je phishing kunt vermijden is net zo belangrijk als op de hoogte zijn van de nieuwste oplichtingstechnieken. Aangezien aanvallers steeds slimmer worden in hun communicatie, moeten gebruikers zichzelf informeren en slimmer worden.

In deze gids wordt uitgelegd hoe phishingaanvallen werken. U leert hoe u een phishing-e-mail kunt melden, dergelijke praktijken kunt herkennen en wat u kunt doen om ze tegen te gaan. Laten we aan de slag gaan.

Wat is phishing?

Phishing is het opstellen van een legitiem ogende e-mail die de lezer ervan overtuigt dat deze afkomstig is van een officiële of geverifieerde bron. Dergelijke e-mailberichten zijn bedoeld om het slachtoffer te overtuigen om dringend actie te ondernemen of geautoriseerde handelingen uit te voeren. Stel je bijvoorbeeld voor dat je een hacker bent, maar je voordoet als de CEO van een bedrijf.

Je vraagt een werknemer om je zijn accountgegevens te sturen en wilt hem belonen voor zijn goede werk. Misschien wil je hem zelfs uitroepen tot 'werknemer van de maand'. De werknemer, die niet weet dat je een oplichter bent omdat hij nieuw is, gelooft u en deelt zijn accountgegevens in reactie op uw e-mail. Vervolgens kaapt u, de hacker, zijn account door die inloggegevens te combineren met andere gevoelige informatie die u hebt verzameld door de organisatie opnieuw te configureren voordat u ze aanviel.

Dit was spear phishing in de praktijk, maar phishing-e-mails worden meestal in bulk verzonden. U kunt meerdere werknemers e-mailen en om hun vertrouwelijke informatie vragen als vereiste voor een enquête of een aanstaande campagne.

Waarom zijn phishingaanvallen zo effectief?

Phishingaanvallen zijn effectief omdat ze gepersonaliseerd, tot nadenken stemmend en overtuigend zijn. Ze zijn niet beperkt tot e-mail; aanvallers geven een nieuwe draai aan hun strategie. Het idee achter phishing is dat er gebruik wordt gemaakt van aas of een haak. U, het slachtoffer dat wordt gefished (beschouw uzelf als de vis), wordt eruit getrokken en gedwongen om gevoelige informatie prijs te geven, die later tegen u wordt gebruikt.

Wat betekent phishing? Een ander voorbeeld van een phishingaanval is een gekloonde website. De aanvaller kan het platform van uw organisatie dupliceren door AI te gebruiken om de nepwebsite te coderen. Hij kan elk detail kopiëren, zelfs logo's, maar verandert alleen de domeinnaam. Als uw bedrijf bijvoorbeeld aramca.com heet, zou de website van de aanvaller iets zijn als aramca.co.

Al het verkeer dat naar hun officiële website wordt geleid, wordt dus omgeleid naar die van u. Als iemand op links klikt of informatie invoert via formulieren op de valse website, krijgt de aanvaller direct toegang tot al die gegevens online.

Hoe werken phishing-scams?

Phishing-scams werken door u te laten denken dat er iets mis is en u aan te sporen actie te ondernemen om het probleem op te lossen. Of ze bevatten aanbiedingen die te mooi zijn om waar te zijn en die u gewoonweg niet kunt negeren. Er zit geen formule of strategie achter, wat deze oplichting zo eng maakt. En ze kunnen erg onvoorspelbaar zijn.

Meestal worden phishing-aanvallen opgemerkt door verdachte inlogpogingen. Ze kunnen vragen om persoonlijke informatie te delen of om online een betaling te doen. Ze kunnen ook gratis kortingsbonnen uitgeven of valse orderbevestigingen versturen. De meeste phishing-aanvallen zijn algemeen, maar ze vormen een bedreiging voor de sociale veiligheid.

Veelvoorkomende soorten phishingaanvallen

Een van de meest recente rapporten van de Anti-Phishing Working Group (APWG) toonde aan dat phishingcampagnes gericht op merken gestaag toenemen. Het rapport merkt op dat phishing-scams steeds vaker worden gehost op HTTPS-websites, waarbij bijna de helft van alle phishing-sites nu gebruikmaakt van het beveiligde protocol. Deze activeren geen waarschuwingen van mechanismen zoals het niet veilig van Chrome, en hun inhoud is onzichtbaar voor oudere antivirusoplossingen, die geen versleuteld verkeer kunnen lezen.

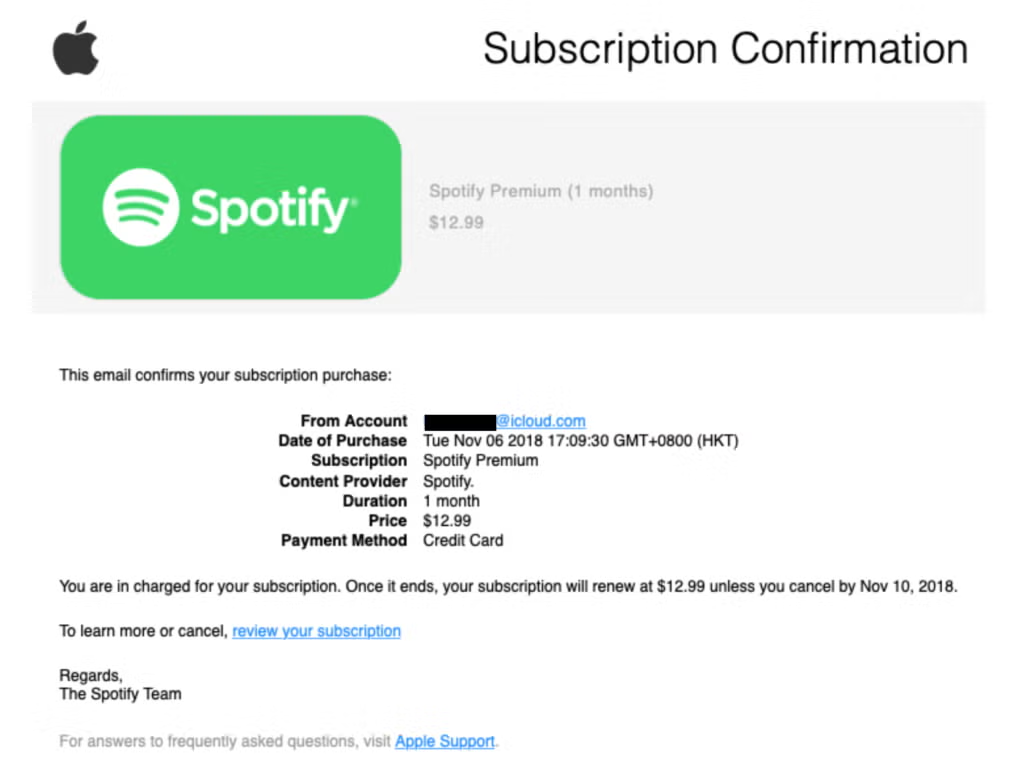

Veel phishing-aanvallen proberen zich voor te doen als een leverancier die het slachtoffer kent, zoals dit valse Spotify-abonnementsbericht:

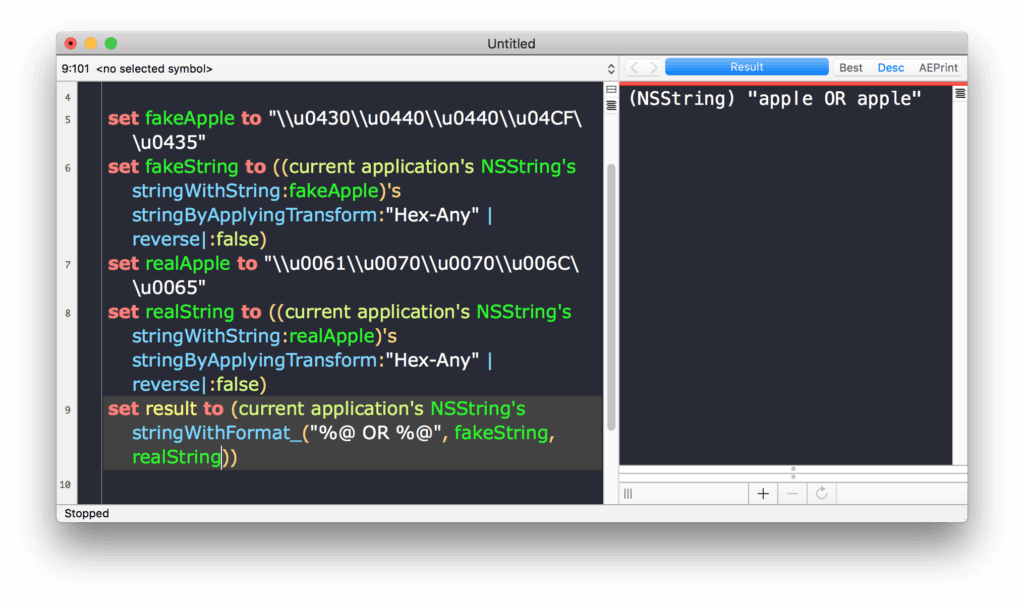

Dan is er nog homografische aanvallen waarbij oplichters sites registreren met Unicode-tekens die visueel lijken op de ASCII-tekens die worden gebruikt in de naam van een echte site. Vergelijk deze twee Unicode-strings:

u0430u0440u0440u04CFu0435

u0061u0070u0070u006Cu0065

En hun visuele "gedrukte" vorm, rechts weergegeven in de afbeelding hieronder:

Deze twee coderingen zien er voor het menselijk oog misschien hetzelfde uit, maar de computer leest ze anders. Als de eerste zou worden gebruikt bij een domeinnaamregistratie, zou deze naar een heel andere site verwijzen dan de tweede. Gelukkig kunnen de meeste moderne browsers dit soort aanvallen herkennen, maar kwetsbaarheden in Chrome, Firefox en Opera konden vorig jaar nog de homomorfe beschermingsfilters van die browsers omzeilen.

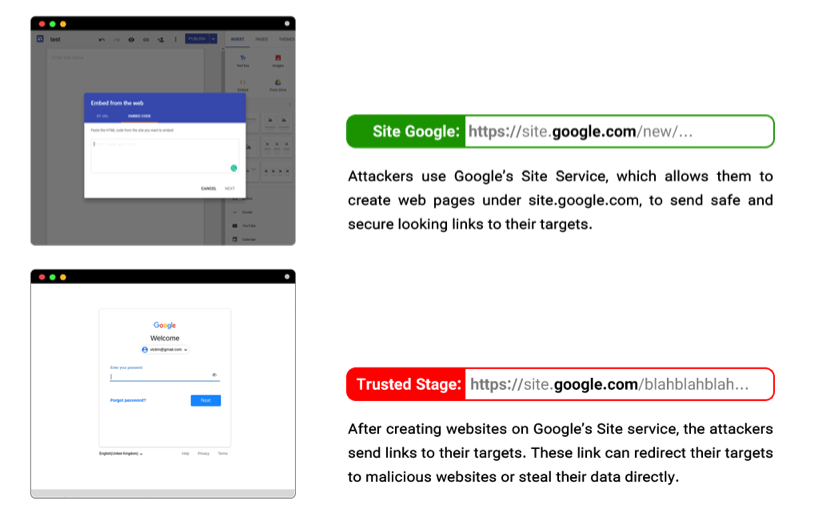

In een recentere aanval gebruikten oplichters een echt subdomein van Google.com, sites.google.com, om webpagina's te hosten die slachtoffers vervolgens omleidden naar kwaadaardige sites.

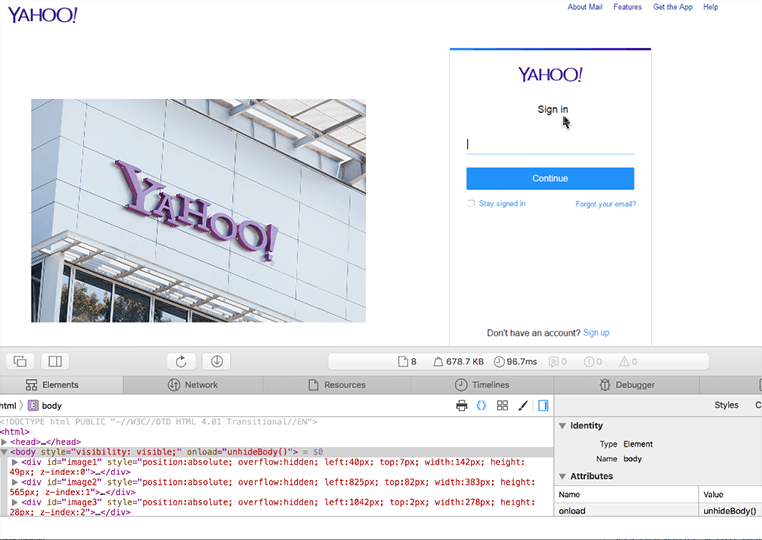

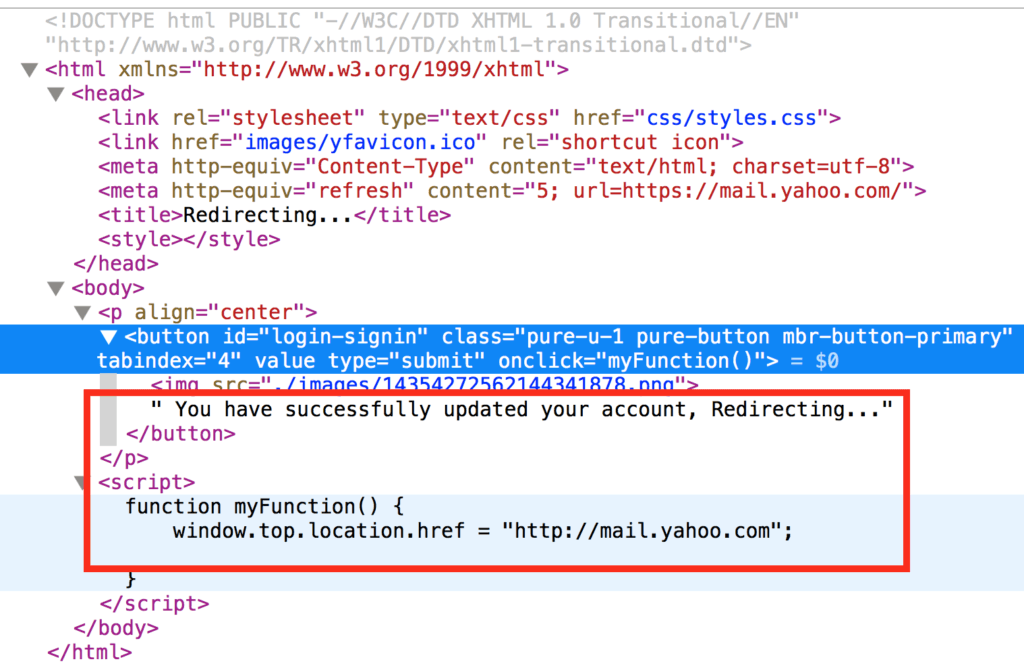

Zodra het slachtoffer is gehakt, kan de zwendel allerlei trucs omvatten, van frauduleuze technische ondersteuning tot valse e-mailaanmeldingspagina's. Een veelgebruikte tactiek is om het slachtoffer te vertellen dat hij zijn e-mailaccount moet bijwerken en vervolgens een redelijk overtuigende nepwebsite te tonen:

Als je de code achter de site bekijkt, zie je echter wat het werkelijk is: een poging om de inloggegevens van de gebruiker te stelen. Nadat de gebruiker zijn inloggegevens op de valse site heeft ingevoerd, wordt hij door de code doorgestuurd naar de echte site.

Spear-phishingcampagnes die gericht zijn op ondernemingen kunnen gericht zijn op het verkrijgen van intellectueel eigendom voor industriële of nationale spionage. Een Brits ingenieursbureau werd bijvoorbeeld onlangs het doelwit van een spear-phishingcampagne die bedoeld was om geheimen over zijn maritieme technologie te stelen, mogelijk voor een door China gesteunde APT-groep. Dit zijn enkele van de meest voorkomende soorten phishingaanvallen.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenTekenen dat u het doelwit bent van een phishingaanval

Hoe weet u nu of u het doelwit bent van een phishingaanval? Hier volgt hoe:

- Iemand die u niet kent binnen de organisatie vraagt u om gevoelige informatie te delen.

- Medewerkers vragen om een speciaal verzoek buiten hun gebruikelijke werktijden of schema, op een vreemd tijdstip van de dag. U wordt uitgenodigd om activiteiten uit te voeren die buiten het bereik van uw werk vallen, of u moet 'extra werk' doen.

- Lees de e-mail die u ontvangt niet. Kijk naar het adres van de afzender. Het lijkt afkomstig te zijn van een ander of onbekend domein.

- Een aanvaller vraagt u om uw account opnieuw te verifiëren, terwijl u dit duidelijk al eerder hebt gedaan als onderdeel van uw onboardingproces. Ze kunnen kwaadaardige links verbergen achter de verificatieknop in de e-mail of het bericht.

- De e-mail bevat veel te opvallende spelfouten of grammaticale fouten (in dit geval is de aanvaller een buitenlander).

- De aanvaller kan u vragen om een enquête in te vullen of uw mening te geven door naar een andere website te gaan en een link te delen. Ze kunnen u ook vragen om een nummer te bellen om persoonlijk met hen te spreken buiten het officiële kanaal om.

Hoe kunt u phishingpogingen vroegtijdig detecteren?

Een van de duidelijkste aanwijzingen voor een phishingpoging is het gebruik van emotionele triggers of overdreven gevoelige taal.

Hier zijn enkele vragen die u uzelf kunt stellen om te weten of het om een phishingaanval gaat en hoe u deze vroegtijdig kunt detecteren:

- Verzendt de afzender een bericht in een formaat dat u niet bekend is of dat buiten de norm van de organisatie valt?

- Wordt u in de e-mail gevraagd om schadelijke bestanden te downloaden? Als u met de muis over de links beweegt, zien de links er dan anders uit dan wat er in de tekst wordt weergegeven?

- Bevat de e-mail typefouten of verwijzingen naar personen die u niet herkent?

- Komt de e-mail van een openbaar domein (zoals Gmail), maar beweert de aanvaller dat het een officiële bedrijfsmail is?

- Staat de e-mail vol met dreigementen of consequenties, of wordt u gevraagd om onmiddellijk actie te ondernemen voordat de situatie mogelijk escaleert?

Als u een van deze vragen met ja hebt beantwoord, dan is uw antwoord om het vroegtijdig te detecteren. Bij het detecteren van deze bedreigingen zijn uw intuïtie en persoonlijk beoordelingsvermogen uw beste vrienden.

Hoe kunt u phishingaanvallen en oplichting voorkomen?

Zo kunt u ze voorkomen:

- Blokkeer phishing met geavanceerde e-mailfiltersoftware die kwaadwillende afzenders blokkeert en links in realtime scant.

- Activeer SPF-, DKIM- en DMARC-protocollen om e-mails te authenticeren en spoofing te beperken.

- Installeer endpoint protection platforms zoals SentinelOne's Singularity XDR om kwaadaardige processen te identificeren voordat ze worden uitgevoerd.

- Leid medewerkers op om verkeerd gespelde woorden, niet-overeenkomende afzenderdomeinen en ongewenste bijlagen te herkennen. Door een applicatie te installeren, kunt u een lijst maken om te voorkomen dat ongeautoriseerde software wordt uitgevoerd.

- Beheer regelmatig gebruikersrechten om toegang tot gevoelige systemen te blokkeren.

- Multi-factor authenticatie (MFA) biedt een essentiële beschermingslaag voor alle accounts, met name beheerdersaccounts.

- Controleer het netwerkverkeer op abnormale activiteiten, zoals onverwachte uitgaande verbindingen, die kunnen duiden op pogingen tot gegevensdiefstal.

Hoe kunt u de impact van een phishingaanval beperken?

Als er een succesvolle phishingaanval plaatsvindt, verwijder dan onmiddellijk geïnfecteerde apparaten om te voorkomen dat malware zich verspreidt. Gebruik vooraf geconfigureerde incidentresponsplaybooks om de getroffen accounts te vergrendelen en toegangstokens te verwijderen.

Voer een forensische analyse uit om aanvalsvectoren te ontdekken, geplande taken in kaart te brengen en andere wijzigingen in het register te identificeren. Waarschuw ook de getroffen gebruikers om hun wachtwoorden te resetten en MFA in te schakelen binnen de hele organisatie. Meld het incident aan organisaties zoals CISA of het IC3 van de FBI om te helpen bij het onderzoek. Werk uw beveiligingsbeleid bij om hiaten te verhelpen, bijvoorbeeld door strengere regels voor e-mailbijlagen in te voeren en macro's standaard uit te schakelen.

Uitdagingen bij het verdedigen tegen phishingaanvallen

Phishing is lastig te bestrijden omdat aanvallers hun tactieken voortdurend veranderen. U weet niet hoeveel onderzoek de aanvaller naar u of het team heeft gedaan voordat hij persoonlijke berichten opstelt en verstuurt om actieve betrokkenheid te creëren. Polymorfe malware omzeilt op handtekeningen gebaseerde detectie en met AI gegenereerde inhoud kan hen helpen de toon van het bedrijf te evenaren. Beperkte IT-middelen leiden tot vertragingen bij het installeren van patches en onvoorziene kwetsbaarheden. Aanvallers kunnen valse informatie verspreiden en de communicatie verstoren door anderen te misleiden of te misleiden. Phishingcampagnes volgen geen voorspelbare patronen.

Best practices om je tegen phishing te beschermen

Hier volgen de best practices om u tegen phishing te beschermen:

- Gebruik e-mailphishingfilters en installeer de beste antivirus- en antispamsoftware. Pop-upblokkers kunnen ook helpen. Dit zijn basisbeveiligingsmaatregelen die moeten worden toegepast.

- Bouw een Zero Trust-beveiligingsarchitectuur en verifieer alle toegangsverzoeken, ongeacht hun bron. Partitioneer netwerken om laterale bewegingen te beperken. Als aanvallers één segment binnendringen, kunnen ze niet doordringen tot hoogwaardige activa.

- Gebruik misleidingstechnologie zoals honeytokens om te melden wanneer aanvallers interactie hebben met valse inloggegevens.

- Gebruik threat intelligence-feeds om bekende slechte IP's en domeinen van tevoren te blokkeren.

- Automatiseer kwetsbaarheidsscans om niet-gepatchte applicaties en verkeerd geconfigureerde services te identificeren.

- Versleutel gevoelige gegevens in rust en tijdens het transport om gestolen gegevens onbruikbaar te maken.

- Gebruik SentinelOne’s managed detection and response (MDR)-services voor 24/7 monitoring en snelle beheersing.

Phishingbewustzijnstraining voor werknemers

Een van de beste manieren om de kennis van uw team te testen, is door valse facturen te versturen. Kijk wie het verschil kan zien. Beloon degenen die phishingfacturen en valse betalingsverzoeken met succes kunnen identificeren. Voer regelmatig gesimuleerde phishingcampagnes uit met SentinelOne-oplossingen om het bewustzijn van werknemers te meten. Werk de scenario's van tijd tot tijd bij om de huidige bedreigingen weer te geven. Betrek uw medewerkers door nep-e-mails van de IT-helpdesk of valse facturen te versturen.

Integreer training met uw SIEM om phishing te correleren met afwijkingen bij het inloggen, bijvoorbeeld door inlogpogingen vanuit nieuwe bronnen te markeren nadat een phishing-e-mail is geopend. Train personeel om verzoeken via alternatieve bronnen te verifiëren, bijvoorbeeld door een bevestigd nummer te bellen voordat geld wordt overgemaakt. Wijzig de trainingsmodules elk kwartaal om nieuwe tactieken te behandelen, zoals QR-code-phishing (quishing) of voice deepfakes. Voer regelmatig gesimuleerde phishingcampagnes uit met SentinelOne-oplossingen om het bewustzijn van werknemers te meten.

Praktijkvoorbeelden van phishing-scams

In het laatste nieuws gebruikten cybercriminelen digitale tweelingen om cryptogebruikers op te lichten. Ze infiltreerden in online communities en deden zich voor als verschillende gebruikers door synthetische identiteiten te creëren. Vervolgens manipuleerden ze digitale systemen en gebruikers online om financieel gewin te behalen.

Indiana staat op de tweede plaats als een van de grootste slachtoffers van phishing. Phishers lokken slachtoffers en lichten ze op door meldingen te sturen over valse verpakkingsproblemen en vertragingen bij de levering. Ze deden zich voor als medewerkers van UPS en de Amerikaanse postdienst. Ook Japan werd getroffen door een explosieve toename van phishing-oplichting en verloor 700 miljoen dollar aan handel. Rakuten Securities Inc. meldde eind maart 2025 meerdere frauduleuze transacties.

Hoe kan SentinelOne helpen?

De endpoint-agents van SentinelOne maken gebruik van een lijst met toegestane applicaties, waardoor ongeautoriseerde payloads niet kunnen worden uitgevoerd. Real-time forensisch onderzoek biedt IR-teams een overzicht van de tijdlijn van aanvallen, en geautomatiseerde scripts plaatsen endpoints in quarantaine en herstellen tokens. Voor een gelaagde verdediging kunt u integreren met e-mailbeheergateways zoals Mimecast om phishing-e-mails met kwaadaardige links in quarantaine te plaatsen.

De gedragsengine van SentinelOne volgt alle systeemactiviteiten in alle omgevingen, detecteert technieken en tactieken die wijzen op kwaadaardig gedrag en correleert gerelateerde activiteiten automatisch in uniforme waarschuwingen. Met SentinelOne DeepVisibility kunt u zien hoe gebruikers worden beïnvloed en zelfs versleuteld verkeer scannen. Hiermee kan uw team beveiligingsincidenten beter begrijpen, phishingpogingen op uw gebruikers monitoren, gegevenslekken identificeren en kruisbescherming garanderen. Met deze eenvoudige interfaces kunt u ze automatiseren en koppelen aan andere producten in uw portfolio.

Conclusie

U weet wat een phishingaanval is. U hebt ook geleerd hoe u phishingaanvallen kunt voorkomen, zodat u nu beter voorbereid bent op de uitdagingen van morgen. Vergeet niet dat het bestrijden van phishingaanvallen betekent dat u proactief omgaat met de beveiliging van uw e-mail en website. Aanvallers kunnen u phishen via apps, sociale mediakanalen en elk ander online platform of elke andere online mogelijkheid die ze kunnen identificeren en exploiteren. Denk buiten de gebaande paden, breid uw beveiliging uit en blijf beschermd met SentinelOne. Neem contact met ons op voor verdere hulp.

"FAQs

Phishing is een vorm van cybercriminaliteit waarbij criminelen frauduleuze e-mails of sms-berichten versturen of valse websites opzetten die er legitiem uitzien. Ze proberen u te misleiden om gevoelige informatie zoals wachtwoorden of creditcardnummers te delen of malware te installeren. Bij deze aanvallen wordt social engineering gebruikt om u te manipuleren tot het uitvoeren van schadelijke handelingen. Als u onverwachte verzoeken om persoonlijke gegevens ontvangt, moet u onmiddellijk wantrouwig worden. Phishing is momenteel de meest voorkomende vorm van cybercriminaliteit die bij de FBI wordt gemeld.

Phishing is een social engineering-aanval waarbij mensen worden misleid om gevoelige informatie vrij te geven of malware te downloaden. Aanvallers doen zich voor als betrouwbare bronnen, zoals banken, bedrijven of collega's. Ze sturen u berichten met dringende verzoeken, valse aanbiedingen of alarmerende meldingen om u snel en zonder nadenken te laten handelen. U kunt phishing herkennen door de gegevens van de afzender en verdachte links te controleren. Phishing kreeg zijn naam in 1995 en is uitgegroeid tot de belangrijkste methode voor cybercriminelen om informatie te stelen.

Iedereen kan het doelwit worden van phishingaanvallen. Cybercriminelen richten zich op individuen, bedrijven en organisaties van elke omvang. Ze richten zich specifiek op werknemers met toegang tot gevoelige gegevens, C-level executives (whale phishing) en systeembeheerders. U kunt het doelwit worden op basis van waar u werkt of welke toegang u heeft. Phishers lanceren ook grootschalige campagnes tegen klanten van populaire diensten zoals Amazon, vooral tijdens verkoopevenementen zoals Prime Day.

U kunt phishing-e-mails herkennen aan de volgende kenmerken: Ze vragen om gevoelige informatie, zoals wachtwoorden of creditcardgegevens. Het e-maildomein van de afzender komt niet overeen met het bedrijf waarvan ze beweren afkomstig te zijn. Links in de e-mail leiden naar verdachte websites – ga er met de muis overheen om dit te controleren. Ze bevatten ongevraagde bijlagen. Het bericht is niet gepersonaliseerd en bevat grammaticale fouten. Ze creëren een valse urgentie om u in paniek te brengen en tot actie aan te zetten.

Er zijn verschillende soorten phishingaanvallen waar u op moet letten. Bij e-mailphishing worden valse e-mails gebruikt om grote groepen mensen te misleiden, terwijl spearphishing zich richt op specifieke personen met gepersonaliseerde berichten. Whaling richt zich op leidinggevenden en hoogwaardige doelwitten. Business Email Compromise (BEC) misleidt werknemers om geld of gegevens over te maken. Smishing maakt gebruik van sms-berichten en vishing gebeurt via telefoongesprekken.

Organisaties kunnen phishing voorkomen door multi-factor authenticatie te implementeren met behulp van apps zoals Microsoft Authenticator of fysieke tokens. Ze moeten ook regelmatig alle systemen updaten en patchen om kwetsbaarheden te verhelpen, hun werknemers trainen om verdachte e-mails te herkennen en te melden, en regelmatig beveiligingsaudits uitvoeren om zwakke plekken in het netwerk op te sporen. Ze moeten back-up plannen opstellen en testen en gegevens opslaan op veilige locaties buiten het bedrijf. Regelmatige monitoring van het netwerkverkeer helpt hen om ongebruikelijke activiteiten op te sporen.

Antivirussoftware alleen kan niet alle phishingaanvallen tegenhouden. Antivirussoftware is minder effectief tegen moderne bedreigingen, zoals fileless aanvallen. Als u alleen op antivirussoftware vertrouwt, mist u de helft van alle bedreigingen. Veel aanvallers veranderen regelmatig de handtekeningen van malware of maken gebruik van zero-day-exploits, waardoor ze traditionele beveiligingsprogramma's omzeilen.

Ja, phishingaanvallen nemen aanzienlijk toe. Tijdens de COVID-19-pandemie nam het aantal phishingincidenten toe en sindsdien is het aantal jaar na jaar gestegen. Criminelen passen hun tactieken aan aan actuele gebeurtenissen en trends. Ze maken steeds vaker gebruik van encryptie op phishingsites, waarbij de meerderheid geldige HTTPS-certificaten gebruikt om legitiem over te komen en u te misleiden zodat u hen vertrouwt.

Als u op een phishinglink hebt geklikt, geef dan geen informatie wanneer daarom wordt gevraagd. Verbreek onmiddellijk de verbinding van uw apparaat met het internet om te voorkomen dat malware zich verspreidt of gegevens worden verzonden. Voer een volledige systeemscan uit met beveiligingssoftware. Wijzig de wachtwoorden voor al uw accounts, vooral als u inloggegevens hebt ingevoerd. Meld de phishingpoging aan uw IT-afdeling als u op het werk bent. Controleer uw accounts op ongebruikelijke activiteiten en overweeg om uw krediet te bevriezen als uw financiële gegevens zijn gecompromitteerd.

U kunt phishing voorkomen door de afzenderadressen van e-mails zorgvuldig te controleren voordat u op links klikt. Geef nooit persoonlijke informatie door via e-mail of onverwachte pop-ups. Als u een dringend bericht ontvangt, verifieer dit dan door rechtstreeks naar het bedrijf te bellen via hun officiële nummer. Houd uw apparaten up-to-date met beveiligingspatches. Gebruik meervoudige authenticatie voor alle kritieke accounts. Beweeg de muisaanwijzer over links om te zien waar ze naartoe leiden voordat u erop klikt. Controleer of het websiteadres begint met HTTPS en let op spelfouten op websites.