De voortdurend toenemende frequentie en verfijning van cyberdreigingen vormen een uitdaging voor de traditionele maatregelen die bedrijven nemen om hiermee om te gaan. Daarom is het voor veel organisaties erg moeilijk geworden om gevoelige gegevens te beveiligen in omgevingen waarin steeds vaker op afstand wordt gewerkt en steeds vaker gebruik wordt gemaakt van de cloud. Deze uitdagingen hebben het voor bedrijven erg belangrijk gemaakt om strenge beveiligingsmaatregelen te nemen, zoals zero trust-architectuur.

De zero trust-architectuur heeft een paradigmaverschuiving teweeggebracht in cyberbeveiliging, waarbij het concept 'vertrouw nooit, controleer altijd' wordt omarmd. Het verificatieproces moet continu zijn en moet worden geïmplementeerd voor elke gebruiker en elk apparaat dat toegang probeert te krijgen tot bronnen binnen of buiten de netwerkperimeter. Een andere motivatie achter deze trend naar zero trust is de behoefte aan betere beveiliging: 47% van de organisaties kiest voor zero trust om de bescherming te versterken, 44% om de gebruikerservaring te verbeteren en nog eens 38% om een betere samenwerking tussen beveiligingsteams mogelijk te maken.

In deze gedetailleerde gids nemen we u mee door de kernprincipes, voordelen, moeilijkheden en best practices voor een succesvolle implementatie van zero trust-architectuur. We maken het onderscheid met Zero Trust Network Access (ZTNA), bespreken hoe het werkt en kijken naar specifieke toepassingen in verschillende sectoren. Na het lezen van dit artikel zult u beter begrijpen waarom zero trust-architectuur cruciaal is voor hedendaagse bedrijven en hoe deze wordt geïmplementeerd.

Wat is Zero Trust-architectuur en waarom is het nodig?

Wat is Zero Trust-architectuur en waarom is het nodig?

Zero Trust Architecture is een complete cyberbeveiligingsaanpak die is gebaseerd op de noodzaak om elke gebruiker en elk apparaat strikt te verifiëren voor toegang tot bronnen. Terwijl klassieke modellen uitgaan van vertrouwen binnen de perimeter van het netwerk, gaat zero trust ervan uit dat bedreigingen uit elke richting kunnen komen, zowel van buiten als van binnen het netwerk. In feite zijn de gemiddelde kosten van een datalek gestegen van 4,24 miljoen dollar in 2021 naar 4,88 miljoen dollar in 2024. Deze stijging van de kosten van een enkel datalek voor organisaties stimuleert de vraag naar ZTA onder bedrijven nog verder.

De noodzaak van een zero-trust-architectuur wordt ingegeven door beveiligingslacunes of mazen in de wet die aanwezig zijn in de gebruikelijke beveiligingsmethoden of -mechanismen, met name die welke momenteel in de meeste organisaties aanwezig zijn. Als gevolg daarvan verdwijnen de traditionele netwerkperimeters door de grootschalige invoering van clouddiensten, mobiele apparaten en werken op afstand. Het overstijgt deze uitdagingen door de principes van zero-trust-architectuur toe te passen bij het verifiëren van elk toegangsverzoek om de risico's van datalekken of ongeoorloofde toegang te minimaliseren.

Wat betekent zero trust?

Zero trust is een cyberbeveiligingsarchitectuur die gericht is op het beveiligen van individuele activa en gegevens, in plaats van de gehele netwerkperimeter. Gebaseerd op de principes van identiteitsverificatie en gecontroleerde systeemtoegang, staat zero trust ook bekend als zero trust-architectuur (ZTA), zero-trust netwerktoegang (ZTNA) en perimeterloze beveiliging.

Zero trust-architectuur, in 2010 geïntroduceerd door John Kindervag, een cyberbeveiligingsanalist bij Forrester Research, is het raamwerk voor het toepassen van de principes van identiteitsverificatie en gecontroleerde systeemtoegang in het IT-beleid van organisaties. Simpel gezegd gaat gaat zero trust ervan uit dat elke gebruiker een aanvaller is en elimineert alle 'vertrouwen' uit het netwerk van een organisatie met de duidelijke boodschap: 'Vertrouw nooit, controleer altijd'.

Verschil tussen zero trust-architectuur en zero trust network access (ZTNA)

Hoewel zero trust-architectuur en Zero Trust Network Access beide voortkomen uit de filosofie van zero trust, passen ze elk in verschillende cyberbeveiligingsstrategieën. Inzicht in hun verschillen is daarom essentieel voor effectieve organisaties met het oog op een betere beveiliging. Hieronder vindt u een vergelijkingstabel waarin beide op basis van een aantal factoren met elkaar worden vergeleken:

Vergelijkingstabel

| Aspect | Zero Trust Architecture (ZTA) | Zero Trust Network Access (ZTNA) |

|---|---|---|

| Toepassingsgebied | Uitgebreid beveiligingskader voor de hele organisatie | Specifieke oplossing voor veilige externe toegang |

| Focus | Beleid, principes en technologieën voor alle bedrijfsmiddelen | Toegang verlenen tot applicaties zonder het netwerk bloot te stellen |

| Implementatie | Heeft betrekking op identiteits-, apparaat-, netwerk-, applicatie- en gegevenslagen | Werkt voornamelijk op het niveau van netwerk- en applicatietoegang |

| Toegangscontrole | Continue verificatie van alle gebruikers en apparaten | Biedt gedetailleerde toegang tot specifieke applicaties |

| Gebruiksscenario's | Verbetering van de algehele beveiliging | Veilig werken op afstand en toegang voor derden vergemakkelijken |

Zoals we uit bovenstaande tabel hebben geleerd, omvat een zero-trust-architectuur een algemene beveiligingsstrategie waarbij zero-trust-architectuurcomponenten van begin tot eind in een organisatie worden geïmplementeerd. Verder omvat het een breed scala aan beleidsregels en technologieën die elke toegang afzonderlijk controleren door te verifiëren of de gebruikers en apparaten daadwerkelijk zijn geauthenticeerd en geautoriseerd en of hun activiteiten continu worden gevalideerd. Bij deze aanpak zijn onder meer identiteitsbeheer, apparaatbeveiliging, netwerksegmentatie, applicatiecontrole en gegevensbescherming aandachtspunten.

Zero Trust Network Access daarentegen is een gerichte toepassing van zero trust-principes die voornamelijk gericht is op het bieden van veilige externe toegang tot applicaties. Hoewel ZTNA in feite zero trust-principes belichaamt, is het vooral technologiegericht en niet strategisch. Door het ontwerp ervan stellen ZTNA-oplossingen gebruikers in staat om verbinding te maken met applicaties zonder het hele netwerk bloot te stellen, waardoor ze zeer effectief zijn voor bedrijven met externe medewerkers of die veilige toegang moeten bieden aan externe leveranciers.

Inzicht in dit verschil betekent dat een organisatie de juiste maatregelen kan nemen om de cyberbeveiliging van een organisatie effectief te maken. Met andere woorden, zero trust-architectuur is het basiskader, terwijl ZTNA praktischer is. Nu we de verschillen hebben besproken, gaan we verder met de principes van zero trust-architectuur.

Kernprincipes van zero trust-architectuur

De kernprincipes van zero trust-architectuur vormen de basis van dit beveiligingsmodel. Een organisatie die zich aan deze kernprincipes houdt, creëert een efficiënte tegenmaatregel tegen cyberdreigingen en zorgt zo voor langdurige bescherming van de bedrijfsmiddelen. Dit zijn de kernprincipes van ZTA:

- Continue verificatie: In dit model wordt nooit uitgegaan van vertrouwen, wat betekent dat elke toegangsaanvraag continu wordt geauthenticeerd en geautoriseerd. Dit principe verifieert gebruikers en apparaten te allen tijde door middel van dynamische risicobeoordeling en adaptief beleid. Continue verificatie omvat gebruikersgedrag, apparaatstatus en locatie om te voldoen aan de principes van zero-trust-architectuur door middel van strikte toegangscontrole.

- Het principe van minimale rechten: Een persoon krijgt alleen toegang tot wat strikt noodzakelijk is om zijn of haar werk uit te voeren. Dit betekent dat een organisatie de potentiële schade als gevolg van gecompromitteerde accounts of bedreigingen van binnenuit vermindert. Een dergelijk principe vereist routinematige controle en actualisering van gebruikersrechten om deze te onderhouden en up-to-date te houden met de huidige rollen en verantwoordelijkheden.

- Ga uit van een inbreuk: Het model gaat uit van de mogelijkheid van een datalek door ervan uit te gaan dat dit heeft plaatsgevonden of op het punt staat plaats te vinden, waardoor de organisatie proactief de best mogelijke verdedigingsstrategieën kan nemen. De focus ligt hierbij op het minimaliseren van schade, het snel detecteren van bedreigingen en het isoleren van incidenten om een grootschalige impact te voorkomen. Deze benadering draait het paradigma om van simpelweg 'hoe kan ik een inbreuk voorkomen' naar 'hoe kan ik me erop voorbereiden en de gevolgen ervan beperken'.

- Microsegmentatie: Microsegmentatie verwijst naar de indeling van het netwerk in kleine, paniekvrije segmenten of zones met hun eigen beveiligingsbeleid. Hierdoor kunnen de bewegingen van de aanvaller binnen het netwerk lateraal worden beperkt en blijven inbreuken beperkt tot een beperkt gedeelte. Het zal dus een belangrijk onderdeel zijn van de implementatie van zero-trust-architectuurcomponenten voor een betere algehele netwerkbeveiliging.

- Sterke authenticatie: Het integreert sterkere authenticatiemethoden, zoals de implementatie van meervoudige authenticatie, biometrische verificatie en op risico gebaseerde authenticaties om de identiteit te waarborgen. Sterke authenticatie zorgt ervoor dat gebruikers zijn wie ze beweren te zijn, waardoor het risico op ongeoorloofde toegang als gevolg van gestolen of gecompromitteerde inloggegevens wordt verminderd.

- Zichtbaarheid en analyse: Constante monitoring en analyse bieden realtime inzicht in netwerkactiviteiten. Organisaties kunnen een hoog niveau van beveiliging bereiken door gebruik te maken van geavanceerde analysetools en SIEM-systemen om afwijkingen te identificeren, potentiële bedreigingen te herkennen en snel te kunnen reageren. Dit principe benadrukt het belang van datagestuurde beveiligingsbeslissingen en voortdurende verbetering, die een integraal onderdeel vormen van de voordelen van zero trust-architectuur.

Hoe werkt zero trust-architectuur (ZTA)?

Om te begrijpen hoe zero trust-architectuur werkt, moet u inzicht hebben in de operationele componenten en hoe deze elk bijdragen aan het creëren van holistische beveiliging. In dit gedeelte worden de belangrijkste elementen besproken en wordt elk element in detail uitgelegd.

- Identity and Access Management (IAM): IAM vormt de basis van zero trust-architectuur. Met IAM-systemen kunnen gebruikers zich alleen authenticeren of autorisatie verlenen na de strengste verificatieprocessen. Organisaties gebruiken IAM om ervoor te zorgen dat alleen vertrouwde identiteiten toegang krijgen en voldoen aan de principes van zero trust-architectuur: altijd verifiëren en zo min mogelijk rechten toekennen. Dit omvat multi-factor authenticatie, single sign-on en op rollen gebaseerde toegangscontrole om ervoor te zorgen dat de toestemming van de gebruiker dynamisch wordt beheerd.

- Apparaatbeveiliging en compliance: Zero trust-architectuur breidt de verificatie uit naar apparaten en gebruikers. Het controleert de gezondheid en compliance-status van apparaten die toegang tot het netwerk proberen te krijgen. Endpointbeveiligingsoplossingen controleren op malware en de naleving van beveiligingsbeleid en nalevingsnormen waaraan apparaten moeten voldoen. Apparaten die niet aan de normen voldoen, worden hersteld of krijgen geen toegang, waardoor de integriteit van het netwerk wordt gehandhaafd en de componenten van de zero trust-architectuur worden versterkt.

- Microsegmentatie en netwerkbeveiliging: De toepassing van microsegmentatie omvat beveiligingszonering in het netwerk. Elk segment heeft zijn eigen beveiligingsbeleid en toegangscontroles, die opnieuw het vermogen van aanvallers om zich lateraal te verplaatsen beperken. Firewalls, VLAN's en NAC-oplossingen gaan het verkeer tussen deze segmenten controleren. Een dergelijke gedetailleerde aanpak sluit volledig aan bij de principes van isolatie en insluiting van de zero trust-architectuur en leidt daardoor tot betere beveiliging.

- Continue monitoring en analyse: Continue monitoring voor het in realtime detecteren van afwijkingen en potentiële bedreigingen. De SIEM-systemen verzamelen logbestanden uit het hele netwerk en analyseren deze. Verder identificeren machine learning-algoritmen patronen die afwijken van het normale patroon en wijzen op kwaadaardige activiteiten. Deze proactieve monitoring maakt het dus mogelijk om snel te reageren op beveiligingsincidenten en maximaliseert de voordelen van zero trust-architectuur door de kansen voor aanvallers te verkleinen.

- Gegevensbescherming en versleuteling: Zero trust-architectuur vereist de bescherming van gegevens in rust en tijdens het transport. Door gegevens te versleutelen, zijn ze zelfs als ze worden onderschept onleesbaar zonder de juiste sleutels voor ontsleuteling. DLP-oplossingen monitoren hoe gegevens worden gebruikt en voorkomen dat gevoelige informatie zonder toestemming wordt verplaatst. Strenge gegevensbescherming helpt bij het waarborgen van compliance en voldoet aan de principes van zero trust-architectuur op het gebied van vertrouwelijkheid en integriteit.

- Beleidsafdwinging en automatisering: Dit zorgt voor consistentie in de handhaving van het beleid en beperkt de kans op menselijke fouten. Automatisering van het beveiligingsbeleid zorgt er op zijn beurt voor dat dit uniform is voor alle netwerkcomponenten. Er kunnen geautomatiseerde reacties worden geprogrammeerd die worden geactiveerd zodra een bedreiging wordt geïdentificeerd, zoals het onmiddellijk isoleren van het apparaat of het intrekken van de toegang, waardoor maatregelen vrij snel kunnen worden genomen. Dit gaat hand in hand met best practices, waardoor de efficiëntie en betrouwbaarheid worden verbeterd.

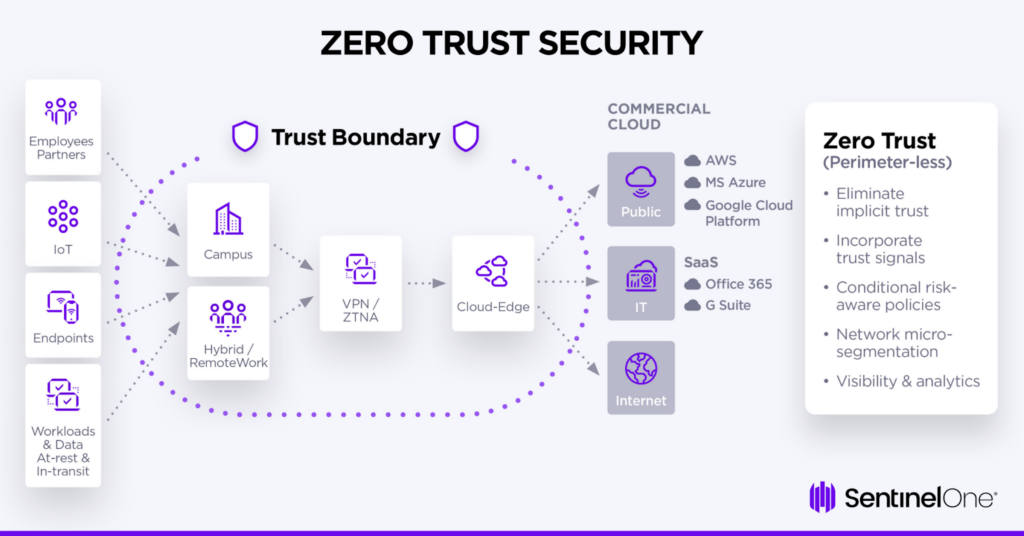

Zero Trust Architecture Diagram

Zero Trust biedt beter risicobeheer. Singularity XDR biedt geavanceerde dreigingsdetectie die naadloos kan worden geïntegreerd in Zero Trust-strategieën.

Voordelen van Zero Trust-architectuur

Het gebruik van een zero trust-architectuur biedt een aantal voordelen voor een organisatie, waardoor de beveiliging aanzienlijk wordt verbeterd. Inzicht in deze voordelen geeft bedrijven een idee van de voordelen van investeren in zero trust-architectuur en het voortzetten van de implementatie ervan.

- Verbeterde beveiliging: De zero trust-architectuur beveiligt organisaties tegen cyberdreigingen door alle pogingen om toegang te krijgen tot gegevens voortdurend te controleren, waardoor ongeoorloofde toegang die uiteindelijk tot datalekken leidt, tot een minimum wordt beperkt. Dit levert voordelen op voor de zero trust-architectuur op het gebied van beveiliging en veerkracht.

- Zero trust-architectuur minimaliseert het aanvalsoppervlak: Door het gebruik van microsegmentatie dwingt zero trust toegang met minimale rechten af. Dit zorgt voor een effectieve beheersingsstrategie in geval van een aanval, waarbij de potentiële impact van gecompromitteerde accounts of systemen enorm wordt verminderd, waardoor het voor de aanvaller moeilijk wordt om zijn doelstellingen te bereiken.

- Naleving van regelgeving: Door zich te houden aan de principes van zero trust-architectuur kunnen organisaties voldoen aan regelgeving zoals GDPR, HIPAA en PCI DSS. De nadruk op gegevensbescherming, strikte toegangscontrole en uitgebreide auditing ondersteunt nalevingsinspanningen en vermindert het risico op hoge boetes en reputatieschade.

- Verbeterde zichtbaarheid en controle: Continue monitoring en analyse bieden gedetailleerde inzichten in netwerkactiviteiten. Dit betekent dat organisaties onregelmatigheden in de systemen kunnen identificeren en snel kunnen handelen, en slimmere beveiligingskeuzes kunnen maken. Verbeterde controle over gebruikers en apparaten is een belangrijk voordeel van zero-trust-architectuur.

- Beveiligde toegang tot bedrijfsmiddelen: Zero-trustarchitectuur beveiligt de toegang tot bedrijfsmiddelen vanaf elke gebruikerslocatie en elk apparaat, zowel on-premise als in de cloud, wat zeer gunstig is voor moderne werkomgevingen. Het gaat nog een stap verder om het belang ervan voor het beveiligen van cloudomgevingen tegen moderne bedreigingen te versterken, aangezien meer dan 90% van de organisaties die workloads naar de cloud migreren, zero-trustarchitectuur hebben geïmplementeerd of van plan zijn dit te doen. Deze flexibiliteit ondersteunt de bedrijfsvoering zonder afbreuk te doen aan een van de essentiële veiligheidseisen van vandaag: een steeds mobieler en meer verspreid personeelsbestand.

- Kostenbesparingen op de lange termijn: Hoewel de implementatie in het begin wat kostbaar is, bespaart de zero trust-architectuur op andere kosten die verband houden met beveiligingsincidenten, inbreuken of downtime. Door een zero trust-architectuur te implementeren, kunnen bedrijven gemiddeld 1 miljoen dollar besparen op de kosten van een datalek. Het vermindert financiële verliezen, onder andere door juridische aansprakelijkheid en schade aan de merkreputatie, en levert dus financiële voordelen op de lange termijn op.

Uitdagingen bij de invoering van een zero trust-architectuur

De implementatie van een zero-trust-architectuur brengt inderdaad uitdagingen met zich mee. Het is van cruciaal belang om deze uitdagingen te onderkennen en erop te focussen om een succesvolle transitie met een maximaal rendement op de investering te realiseren.

- Complexiteit van de implementatie: De implementatie van zero trust-architectuur is in feite gebaseerd op een grondige herziening van de bestaande systemen en processen. De integratie van nieuwe technologieën en de herdefiniëring van workflows verhogen de complexiteit nog verder, waardoor er meer middelen nodig zijn en een zorgvuldige planning/projectbeheer vereist is, wat een gefaseerde implementatie noodzakelijk kan maken.

- Culturele weerstand: Bij de invoering van ZTA is culturele weerstand te verwachten tegen benaderingen die de manier waarop werknemers toegang krijgen tot systemen en gegevens veranderen. Deze weerstand kan alleen worden overwonnen door effectieve communicatie, training en ondersteuning door het management. Door te communiceren over het belang van beveiliging en de voordelen van zero trust-architectuur voor de organisatie, kan het draagvlak onder het personeel worden vergroot.

- Integratie van bestaande legacy-systemen: Integratie met bestaande legacy-systemen is moeilijk omdat oudere systemen niet gemakkelijk samenwerken met nieuwe beveiligingstechnologieën die door zero trust worden gebruikt. Het upgraden of vervangen van dergelijke legacy-infrastructuur kan zo veel kosten en tijd vergen dat het onhaalbaar wordt, maar het is meestal noodzakelijk om de principes van zero trust-architectuur volledig te realiseren. Een organisatie moet de bestaande systemen bekijken en op basis daarvan een plan maken voor upgrades.

- Beperkingen op het gebied van middelen en budget: De zero trust-architectuur vereist nieuwe investeringen in verschillende tools, technologieën en mensen met specifieke vaardigheden. Deze vereiste moet worden afgewogen tegen andere budgettaire prioriteiten die de reikwijdte of snelheid van de implementatie kunnen beperken. Om de nodige financiering veilig te stellen, moeten organisaties uitvoerende sponsors inschakelen die strategische initiatieven kunnen bepleiten en tegelijkertijd het potentiële rendement op de investering aan besluitvormers kunnen aantonen.

- Complexiteit van het beleid: Zero Trust-ondersteuningsbeleid is complex om in detail te ontwikkelen en te beheren. Het is moeilijk om een uitgebreid beveiligingsbeleid voor Zero Trust op te stellen, dit consistent toe te passen en up-to-date te houden in het licht van voortdurend veranderende bedreigingen. In dit opzicht zou beleidsbeheer met behulp van automatiseringstools het leven gemakkelijker maken, aangezien elke Zero Trust-architectuur moet worden ondersteund door best practices.

- Selectie van leveranciers en technologie: De juiste keuze van leveranciers en technologieën is van cruciaal belang voor de interoperabiliteit en functionaliteit. Met tal van beschikbare oplossingen zullen organisaties waarschijnlijk problemen ondervinden bij het kiezen van componenten die het best passen bij de Zero Trust-architectuur en naadloos kunnen worden geïntegreerd. Hier moet een grondig onderzoek met gedetailleerde evaluaties worden uitgevoerd.

Best practices voor zero-trust-architectuur

Een ideale zero-trust-architectuur is te zien wanneer een organisatie continu best practices volgt voor de implementatie en het beheer van het systeem. Dit zorgt ervoor dat het beveiligingskader solide en effectief blijft en aansluit bij de doelstellingen van de organisatie.

Hier volgen enkele belangrijke best practices:

- Stel een duidelijk omschreven stappenplan op: Er moet een gedetailleerde routekaart of plan zijn met daarin de doelstellingen, tijdschema's en resultaten van de organisatie. Een geleidelijke aanpak maakt een soepele implementatie van zero-trust-architectuurcomponenten mogelijk en kan ook minder ingrijpend zijn voor de bedrijfsvoering. U moet de routekaart ook periodiek herzien om noodzakelijke aanpassingen door te voeren.

- Voer asset discovery uit: Identificeer netwerkassets, waaronder apparaten, applicaties, gegevensopslagplaatsen en gebruikersaccounts. Het is belangrijk om te begrijpen wat bescherming nodig heeft om de principes van zero-trust-architectuur effectief toe te passen. Asset Discovery-tools kunnen deze taak automatiseren en ervoor zorgen dat de inventaris up-to-date blijft.

- Sterke authenticatie: Dit is een best practice voor zero trust-architectuur waarbij de implementatie van multi-factor authenticatie, biometrische verificatie en zelfs op risico gebaseerde authenticatie onder vallen. Het waarborgen van identiteitszekerheid is een van de best practices voor zero-trust-architectuur, wat betekent dat alleen geautoriseerde gebruikers toegang hebben, zelfs in het geval van compromittering van inloggegevens.

- Pas het principe van minimale rechten toe: Ontwerp een beleid waarbij gebruikers minimale rechten krijgen toegewezen op basis van hun rol. Evalueer en pas de rechten regelmatig aan in het licht van veranderingen in verantwoordelijkheden. Gebruik automatiseringstools om de toegangsrechten te beheren, met het oog op naleving van de zero-trust-principes.

- Segmenteer het netwerk strategisch: Isoleer met microsegmentatie kritieke activa en systemen van de rest. Stel voor elk van deze kleinere segmenten een duidelijke definitie en handhaving van het beveiligingsbeleid op om de kans op grootschalige inbreuken te verkleinen. Segmentatie van het netwerk moet worden uitgevoerd met een goed begrip van gegevensstromen en communicatiepatronen.

- Maak gebruik van automatisering en orkestratie: Het automatiseren van de meer alledaagse taken van het handhaven van beveiligingsbeleid en het reageren op incidenten kan een grote bijdrage leveren aan het verminderen van menselijke fouten. Dit wordt verder ondersteund door orkestratietools, die acties van zero-trust-architectuurcomponenten kunnen integreren voor snelle, consistente reacties op bedreigingen.

- Train en vergroot het bewustzijn: Informeer medewerkers over zero trust-architectuur, de rol van zero trust en hun rol in het handhaven van de beveiliging. Regelmatige trainingssessies, simulaties en kennisupdates over opkomende bedreigingen zorgen voor een cultuur van beveiligingsbewustzijn. Het bewustzijn van medewerkers is een van de belangrijkste succesfactoren van alle best practices die we hebben besproken met betrekking tot de implementatie van zero-trust-architectuur.

Het is cruciaal om best practices zoals continue monitoring en segmentatie toe te passen. Singularity Endpoint Protection maakt deze praktijken mogelijk door middel van autonome endpointbeveiliging.

Toepassingen van zero trust-architectuur in verschillende sectoren

Zero trust-architectuur wordt gebruikt door organisaties in verschillende sectoren, die elk hun eigen unieke uitdagingen op het gebied van informatiebeveiliging hebben. Een blik op de branchespecifieke use cases bevestigt de flexibiliteit en efficiëntie van deze aanpak. Laten we dus eens kijken hoe bedrijven in elke branche zero trust-architectuur gebruiken:

- Gezondheidszorg: Zero trust-architectuur beveiligt gevoelige patiëntgegevens, beschermt EPD's en zorgt ervoor dat de HIPAA-normen worden nageleefd, terwijl ongeoorloofde toegang tot kritieke gegevens wordt voorkomen. Continue verificatie en microsegmentatie zijn enkele van de benaderingen die hier vaak worden gebruikt om gevoelige informatie vertrouwelijk te houden en alleen toegankelijk te maken voor bevoegde personen.

- Financiële dienstverlening: Banken en financiële instellingen maken gebruik van zero trust-architectuur voor de beveiliging van transacties, klantgegevens en eigen systemen. Met de toename van online bankieren en fintech-oplossingen helpt de implementatie van zero trust-architectuurcomponenten, zoals sterke authenticatie en geavanceerde analyses, bij het voorkomen van fraude, het opsporen van verdachte activiteiten en het naleven van regelgeving zoals PCI DSS.

- Productie: De principes van zero trust-architectuur helpen bij het beschermen van de intellectuele eigendom, controlesystemen en integriteit van de toeleveringsketen van fabrikanten. Beveiliging blijft van cruciaal belang voor Industrial Internet of Things (IIoT)-apparaten en productiesystemen. In dit opzicht zorgt microsegmentatie met strenge toegangscontroles voor minimale storingen in productielijnen en andere vormen van industriële spionage.

- Onderwijs: Onderwijsinstellingen zoals scholen en universiteiten lopen voortdurend het risico het slachtoffer te worden van cyberaanvallen. Dit komt doordat studenten, docenten en medewerkers via verschillende apparaten toegang hebben tot de netwerken. Met zero trust kunnen academische dossiers, onderzoeksgegevens en administratieve systemen veilig worden bewaard in scholen en universiteiten. Bovendien impliceren best practices voor zero trust-architectuur dat alleen echte gebruikers toestemming krijgen om toegang te krijgen tot gevoelige bronnen, zelfs in dynamische en open omgevingen.

- Overheidsinstanties: Overheidsinstanties proberen zero trust-architectuur in te voeren om nationale veiligheidsinformatie, burgergegevens en kritieke infrastructuur te beschermen. Door uit te gaan van inbreuken en continue verificatie te implementeren, vergroten ze hun weerbaarheid tegen geavanceerde cyberdreigingen en door de staat gesponsorde aanvallen. Naleving van kaders zoals de richtlijnen voor zero trust-architectuur van NIST is vaak vereist.

Hoe kan SentinelOne helpen?

Met de huidige trend van werken op afstand en afhankelijkheid van de cloud is zero trust uitdagender dan ooit tevoren geworden. Overweeg optimale werkomstandigheden in combinatie met zero trust-principes om tot een oplossing te komen.

Om zero trust te bereiken, moet elke rand van het netwerk worden beveiligd. De zero trust-integraties van SentinelOne valideren dynamisch de gezondheid en beveiligingsstatus van apparaten voordat ze verbinding maken met bedrijfsnetwerken en gevoelige gegevens.

Het SentinelOne Singularity-ecosysteem breidt zich snel uit met gezamenlijke oplossingen die ook beschikbaar zijn voor sandboxing, threat intelligence, SIEM, CASB en workflowautomatisering. Integraties zijn beschikbaar met no-code automatisering, wat zorgt voor gezamenlijke diepgaande verdediging, gestroomlijnde operaties en workflows, en uniforme responsmogelijkheden voor meerdere systemen.

Maak een einde aan passieve beveiliging. SentinelOne beschermt uw bedrijf proactief in elke fase van de levenscyclus van bedreigingen.

Identiteitsrisico's in uw hele organisatie verminderen

Detecteer en reageer in realtime op aanvallen met holistische oplossingen voor Active Directory en Entra ID.

Vraag een demo aanConclusie

Zero trust-architectuur (ZTA) is een sprong voorwaarts in de verbetering van cyberbeveiliging, waarbij de inefficiënties in traditionele modellen worden verholpen naarmate het cyberdreigingslandschap steeds complexer wordt. We hebben geleerd hoe de beveiligingspositie van een organisatie wordt verbeterd door zero trust-architectuur te implementeren op basis van principes van continue verificatie, toegang met minimale rechten en microsegmentatie. De voordelen van het gebruik van zero trust-architectuur strekken zich uit over verschillende sectoren en bieden verbeterde beveiliging, compliance, zichtbaarheid en ondersteuning voor moderne werkomgevingen. Hoewel er uitdagingen zijn, kunnen deze worden beperkt door zorgvuldige planning, naleving van best practices voor zero trust-architectuur en een commitment aan voortdurende verbetering.

Kortom, het wordt voor organisaties noodzakelijk om proactieve maatregelen te nemen om beveiligingskaders zoals zero trust-architectuur te versterken. Het nemen van dergelijke maatregelen kan een strategische zet zijn die risico's beperkt en de operationele efficiëntie en het vertrouwen tussen belanghebbenden ondersteunt. Rekening houdend met alle besproken punten kan een bedrijf weloverwogen beslissingen nemen bij het beschermen van activa en reputatie.

Als u niet weet waar u moet beginnen, laat het ons dan weten! SentinelOne biedt uitgebreide oplossingen waarmee uw organisatie naadloos een zero trust-architectuur kan implementeren. Met verschillende aanbiedingen van het SentinelOne Singularity™-platform die betere detectie van en reactie op bedreigingen mogelijk maken, kan uw bedrijf een veilige toekomst tegemoet gaan waarin bedreigingen worden beperkt zodra ze worden geïdentificeerd. Neem vandaag nog contact op om te ontdekken hoe onze beveiligingsexperts u kunnen helpen uw beveiligingsstatus te verbeteren.

FAQs

Zero trust is een beveiligingsmodel dat is gebaseerd op het principe dat gebruikers of apparaten binnen of buiten het netwerkperimeter standaard niet worden vertrouwd. Er mag geen enkel verzoek om toegang worden ingewilligd zonder voortdurende verificatie van de authenticiteit ervan, om ervoor te zorgen dat alleen geauthenticeerde en geautoriseerde gebruikers toegang krijgen. Dit leidt tot naleving van de principes van zero trust-architectuur en resulteert in een verbetering van de beveiliging van minimale vertrouwensveronderstellingen.

De belangrijkste stappen bij de implementatie van zero trust-beveiliging zijn:

- Asset Discovery: Dit is de identificatie van alle assets, waaronder apparaten, gebruikers, applicaties en gegevens.

- Sterke authenticatie: Schakel meervoudige authenticatie en sterke identiteitsverificatieprocessen in.

- Principe van minimale toegangsrechten: Stel passende toegangsbeleidsregels en -procedures op en handhaaf deze, zodat gebruikers zo min mogelijk privileges of toegang krijgen.

- Microsegmentatie: Segmenteer het netwerk, isoleer bronnen en beperk laterale bewegingen.

- Continue monitoring: Monitor netwerkactiviteit met behulp van verschillende tools en signaleren afwijkingen zodra deze zich voordoen.

- Handhaving van beleid: Automatiseer de toepassing van beveiligingsbeleid voor alle componenten in een zero-trust-architectuur.

Het integreren van een zero-trust-architectuur in bestaande systemen is om verschillende redenen een uitdaging. De bestaande infrastructuur is bijvoorbeeld niet compatibel met de nieuwere beveiligingstechnologieën die nodig zijn voor de zero-trust-aanpak, en integratie is een uitdaging. Bovendien is het implementeren van Zero Trust in het bestaande kader voor kleine en middelgrote bedrijven vrij kostbaar en tijdrovend. Organisaties kampen ook met beperkte middelen, omdat de implementatie van nieuwe technologieën druk legt op het financiële en menselijke kapitaal. Ook wordt culturele weerstand vaak als een probleem genoemd, omdat mensen de vertrouwde manier van werken blijven gebruiken en de benodigde middelen blijven aanspreken.

De zes pijlers van zero trust-architectuur, vaak aangeduid als zero trust-architectuurcomponenten, zijn:

- Continue verificatie: Continue authenticatie en autorisatie van gebruikers en apparaten.

- Toegang met minimale rechten: De bevoegdheden van de gebruiker beperken tot het basisniveau van functionaliteit.

- Uitgaan van inbreuken: Ervan uitgaan dat inbreuken overal kunnen plaatsvinden tijdens het implementeren van de controles.

- Micro-segmentatie: Gebruikmaken van subnetwerken die van elkaar gescheiden en beveiligd zijn.

- Sterke authenticatie: Door toepassing van meervoudige en geavanceerde authenticatietechnieken.

- Zichtbaarheid en analyse: Toezicht houden op het netwerkverkeer om bedreigingen te identificeren en daarop te reageren.