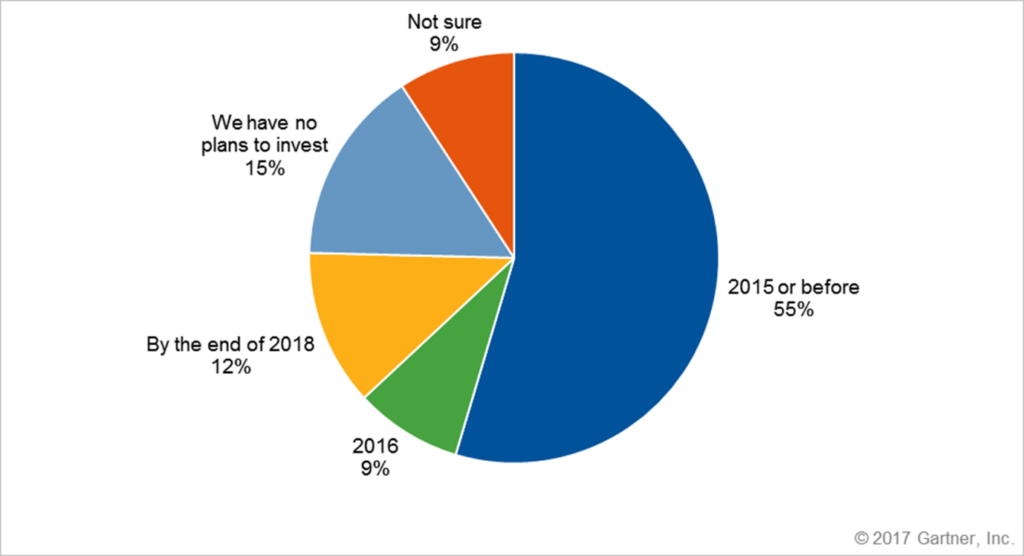

De laatste jaren worden VDI-implementaties (Virtual Desktop Infrastructure) steeds gangbaarder. VDI heeft niet de hele desktopmarkt vervangen, zoals sommigen hadden voorspeld, maar steeds meer bedrijven hebben VDI-omgevingen geïmplementeerd vanwege de vele operationele voordelen. Volgens Gartner, passen grote ondernemingen VDI in hoge mate toe, waarbij slechts 15% niet van plan is te investeren in VDI-technologie.

VDI-gebruik (wereldwijd, minimaal 50 IT FTE)

Verschillende sectoren vallen op wat betreft de acceptatie van VDI door grote ondernemingen. De gezondheidszorg is daar een van, vanwege het mobiele karakter van klinische taken en de afhankelijkheid van elektronische medische dossiers. Een ander voorbeeld is de financiële dienstverlening, die al langer actief gebruikmaakt van VDI.

Ook in het onderwijs en de publieke sector is er veel vraag naar. Scholen moeten VDI voor studentenlaboratoria oplossen, maar de belangrijkste belemmering voor een grotere acceptatie van VDI in het onderwijs blijft de kosten.

De noodzaak om VDI te beveiligen

In VDI-omgevingen zijn nog steeds veelvoorkomende risico's voor gegevens aanwezig: ransomware, social engineering, drive-by downloads, netwerksniffing, misbruik van kwetsbaarheden, bedreigingen van binnenuit, escalatie van privileges en malware. Sommigen beweren dat VDI een veiligere optie is, voornamelijk omdat men de VDI-instanties kan beëindigen zodra men klaar is, maar de algehele beveiliging is zo sterk als de zwakste schakel – en VDI-implementaties zijn om verschillende redenen vaak precies dat:

- Patching cycli vereisen een update van de gouden image en zijn daarom niet snel.

- VDI-implementaties proberen doorgaans zo min mogelijk bronnen te verbruiken, dus beheerders proberen de hoeveelheid geïmplementeerde software te verminderen – iets ten koste van de bescherming.

- De menselijke factor: gebruikers zijn zich vaak minder bewust van de veiligheidsimplicaties wanneer ze op VDI werken, omdat ze vaak niet de eigenaar zijn van het systeem en het voor een tijdelijke sessie gebruiken. [waarom?]

VDI-benaderingen

In de wereld van virtuele desktopinfrastructuur zijn er twee basisbenaderingen: persistent en niet-persistent.

Persistente VDI

Persistente VDI betekent een virtuele sessie, maar de gebruikers hebben een desktop waarop ze bestanden kunnen opslaan, de configuratie kunnen wijzigen en naar believen kunnen aanpassen. Op de achtergrond draait elke desktop vanaf een afzonderlijke schijfimage. Dit type desktops maakt personalisatie mogelijk, maar vereist meer opslagruimte en back-ups dan niet-persistente desktops, zoals hieronder wordt beschreven. Gebruikers die dagelijks inloggen, geven sterk de voorkeur aan deze aanpak, maar het vermindert enkele voordelen van VDI, zoals besparing op opslagkosten, gemak van patchen en zichtbaarheid van assets.

Niet-persistente VDI

Veel voorstanders van VDI beweren dat niet-persistente desktops de beste keuze zijn, omdat ze gemakkelijker te beheren zijn dan persistente VDI. Bij niet-persistente desktops wordt één schijfimage gedeeld door meerdere gebruikers. Wanneer een gebruiker inlogt, krijgt hij of zij een kloon van de gedeelde masterdesktop, die vervolgens op verzoek wordt aangepast met app-virtualisatie (Microsoft App-V, VMware ThinApp, enz.) of met gebruikersomgevingvirtualisatie (AppSense, RES, enz.).

Deze aanpak biedt veel voordelen, zoals 100% succes met een patchbeheerprogramma, maar het gebrek aan persistentie kan ook gevolgen hebben voor gebruikers, omdat ze geen bestanden lokaal kunnen opslaan of andere dingen kunnen doen, zoals de bureaubladachtergrond wijzigen of nieuwe applicaties installeren.

Andere trends

In veel gevallen kiezen bedrijven voor een hybride modus: ze draaien niet-persistente images, maar staan speciale opslag voor verschillende applicaties toe.

Een andere trend die aan populariteit wint, is DaaS (Desktop-as-a-Service), waarbij de sessies in de cloud plaatsvinden. Een derde partij host dan de backend van de virtuele desktopinfrastructuur van een implementatie. Er is een groeiende belangstelling voor grote leveranciers die DaaS aanbieden (Microsoft Azure, Amazon WorkSpace). Andere traditionele benaderingen van on-premise VDI zijn onder meer Citrix met zijn XenDesktop/XenApp-producten en VMware met zijn HorizonView-productlijn.

Ongeacht de gekozen implementatie moeten de volgende elementen aan bod komen:

6 belangrijke factoren om rekening mee te houden bij VDI-beveiliging

Om te voldoen aan de vereisten op het gebied van beveiliging, beheerbaarheid en prestaties, moet beveiligingssoftware vóór de implementatie van VDI aan de volgende benchmarks voldoen:

1. Vertrouw niet alleen op updates

Zoals gezegd, worden bij sommige VDI-scenario's, zoals 'niet-persistente' scenario's, alle individuele sessies beëindigd en wordt altijd opnieuw gestart vanaf de basisimage. Producten die afhankelijk zijn van updates, veroorzaken elke keer dat gebruikers inloggen een 'AV-storm', omdat ze een update vereisen. Producten die voor hun beveiliging afhankelijk zijn van updates, moeten het probleem oplossen dat nieuwe sessies steeds opnieuw worden gestart en vervolgens worden bijgewerkt. Zodra een sessie wordt beëindigd, herhaalt deze vicieuze cirkel zich, waardoor bandbreedte en resources worden verbruikt en de productiviteit wordt beïnvloed. Om deze redenen is het implementeren van beveiligingsproducten in VDI-omgevingen van oudsher vrij lastig.

2. Vereist eenvoudig beheer en vermijdt dubbele invoer

Eenvoudig beheer is een andere cruciale factor. In VDI-omgevingen kunnen naamgevingsconventies voor apparaten niet worden gegarandeerd of gestandaardiseerd. De meeste VDI-leveranciers bieden de mogelijkheid om naamgevingsconventies in te stellen, maar namen komen vaak terug bij nieuwe sessies. AV-producten, die afhankelijk zijn van apparaatnamen om gebruikers en consoleparameters te identificeren, zien daardoor conflicten ontstaan die zowel onnodige operationele druk als impact op de eindgebruiker veroorzaken. Een ander belangrijk criterium is de mogelijkheid om apparaten automatisch buiten gebruik te stellen. Een AV-product dat VDI beheert zonder afgesloten sessies buiten gebruik te stellen, leidt tot talrijke 'fantoomapparaten' die een vertekend beeld van de bedrijfsvoering geven en het onmogelijk maken om activa op grote schaal effectief te beheren.

3. Basisscans zijn nodig

Het laatste wat u wilt bij het implementeren van een VDI-opstelling is malware in elke instantie bakken. Als u er niet voor zorgt dat de gouden afbeelding foutloos is, neemt u een aanzienlijk risico. Producten die uitsluitend vertrouwen op het 'zien' van de malware die op de schijf is geplaatst of alleen controleren of bestanden worden uitgevoerd, zijn niet voldoende voor dit aanvalsoppervlak, waardoor uw VDI-omgeving kwetsbaar blijft.

4. Vereis gelijkwaardige bescherming en functionaliteit

Sommige leveranciers bieden speciale agents voor VDI aan, zij het met beperkte functionaliteit. Hierdoor blijven VDI-omgevingen kwetsbaar voor aanvallen. Afgezien van het gemak voor uw antivirusleverancier, is er geen reden om genoegen te nemen met beperkte VDI-dekking. Zoek naar leveranciers die geen concessies doen en volledige bescherming, zichtbaarheid en responsmogelijkheden kunnen bieden. VDI-eindpunten moeten ook oppervlakken zijn waar SOC-analisten op zoek kunnen gaan naar bedreigingen, want als er verdachte activiteiten worden geïdentificeerd, moet u de oorzaak van die verdachte activiteiten achterhalen om het echte infectiespoor te vinden.

5. Bereken de werkelijke kosten

Er zijn twee veelgebruikte licentiemodellen:

- Gelijktijdig licentiemodel (pay as you go) – U betaalt voor het maximale aantal gebruikers dat tegelijkertijd de software gebruikt. Met gelijktijdige gebruikerslicenties kunt u software tegen lagere kosten aanschaffen, omdat het maximale aantal gelijktijdige gebruikers dat naar verwachting op een bepaald moment de software zal gebruiken (alle gebruikers die tegelijkertijd zijn ingelogd) slechts een deel is van het totale aantal systeemgebruikers dat bij een bedrijf in dienst is. Voor 5.000 gebruikers die in 2 ploegen werken, zijn bijvoorbeeld slechts 2.500 licenties nodig.

- Licentiemodel per werkplek (betalen per gebruiker) – Elke werkplek verbruikt een licentie – op basis van het aantal individuele gebruikers dat toegang heeft tot de VDI-infrastructuur. Een licentie voor 5.000 gebruikers betekent bijvoorbeeld dat maximaal 5.000 individueel genoemde gebruikers toegang hebben tot de software.

Kies natuurlijk voor een gelijktijdig licentiemodel, omdat dit uw kosten verlaagt.

6. Prestatie-impact is belangrijk

Een voordeel van VDI is een vermindering van hardware- en . Als u uiteindelijk een AV-oplossing kiest die evenveel resources vereist als een fysiek apparaat, mist u een van de belangrijkste voordelen van VDI. Een ander aspect dat van invloed is op de VDI prestaties is het aantal applicaties dat u op de basisimage moet installeren. Kies voor lichtgewicht en robuuste oplossingen voor eindpuntbeveiliging, zodat de computerkracht en de ervaring/productiviteit van de eindgebruiker niet in het gedrang komen door het gebruik van antivirussoftware. Vermijd oplossingen met meerdere agents, omdat deze meer resources verbruiken.

Waarom kiezen voor SentinelOne

De autonome agent van SentinelOne voldoet aan alle bovenstaande criteria en overtreft deze zelfs. Het is een efficiënte oplossing om te voldoen aan de groeiende vraag naar desktopvirtualisatie, waaronder thin clients, gelaagde apps en andere VDI-scenario's. Het heeft geen updates nodig en is niet afhankelijk van handtekeningen of andere verouderde antivirusvereisten. SentinelOne ondersteunt standaard alle gangbare VDI-scenario's zonder concessies te doen aan functionaliteit of bescherming, waaronder:

- Desktopvirtualisatie: Host een desktopbesturingssysteem in een VM op een gecentraliseerde server. Voorbeelden van virtualisatiesoftware voor bedrijfsapplicaties zijn Citrix XenDesktop, Microsoft App-V, VMware Horizon en Systancia AppliDis.

- Terminal Services: Een servergebaseerde component voor computer- en presentatievirtualisatie om via een netwerk toegang te krijgen tot applicaties en gegevens op een externe computer. Voorbeelden hiervan zijn Microsoft Windows RDP en Citrix XenApp.

- Desktop-as-a-Service: Virtualisatie van externe desktops vanuit SaaS Cloud computing. Voorbeelden van Desktop as a Service voor bedrijven zijn VMware's Horizon DaaS en Amazon's WorkSpaces.

[1] Gartner, Markttrends: De vraag naar VDI groeit, maar niet iedereen zal succesvol zijn, door Michael Warrilow en Nathan Hill, april 2017, https://www.gartner.com/document/code/325320

SentinelOne ondersteunt de volgende virtuele providers:

- VMware vSphere

- VMware Workstation

- VMware Fusion

- VMware Horizon

- Citrix XenApp

- Citrix XenDesktop

- Amazon WorkSpaces

- Microsoft Hyper-V

- Oracle VirtualBox

Identiteitsrisico's in uw hele organisatie verminderen

Detecteer en reageer in realtime op aanvallen met holistische oplossingen voor Active Directory en Entra ID.

Vraag een demo aanConclusie

VDI-beveiliging combineert endpointbeveiliging, netwerksegmentatie, gegevensversleuteling en toegangscontroles. Er zijn veel benaderingen, maar de beste zijn de opties die werken voor uw infrastructuur. VDI-beveiliging biedt veel voordelen, maar het grootste voordeel is dat u uw organisatie toekomstbestendig kunt maken. SentinelOne kan uw VDI-beveiligingstraject stroomlijnen en in dat opzicht een waardevolle partner zijn. Probeer ons uit en ontdek hoe we uw organisatie vandaag nog kunnen helpen.

Veelgestelde vragen over VDI-beveiliging

Met Virtual Desktop Infrastructure (VDI) kunt u desktopomgevingen op externe servers uitvoeren in plaats van op lokale machines. Gebruikers maken via een netwerk verbinding om vanaf elke locatie toegang te krijgen tot een volledige Windows- of Linux-desktop.

VDI centraliseert het desktopbeheer, zodat beveiligingspatches en configuraties op de server worden opgeslagen. U werkt nog steeds in een vertrouwde werkomgeving, maar de gegevens verlaten nooit het datacenter, waardoor de blootstelling op eindapparaten wordt verminderd.

VDI-beveiliging is belangrijk omdat desktops op gecentraliseerde servers draaien, waardoor ze zeer aantrekkelijke doelwitten zijn. Als aanvallers een VDI-host hacken, kunnen ze toegang krijgen tot veel gebruikersomgevingen tegelijk. Goede beveiliging voorkomt de verspreiding van malware tussen sessies en beschermt bedrijfsgegevens tegen kopiëren naar onbeveiligde eindpunten.

Sterke VDI-beveiliging zorgt ook voor naleving van het beleid voor gegevensverwerking en beschermt telewerkers, waardoor de hele infrastructuur veilig blijft.

Ten eerste moet u multi-factor authenticatie afdwingen voor elke verbinding met de VDI-gateway. Segmenteer netwerken zodat beheerinterfaces niet zichtbaar zijn voor gebruikers. Houd hypervisors, verbindingsmakelaars en gastimages up-to-date met patches. Pas binnen virtuele desktops gebruikersrechten met zo min mogelijk privileges toe.

Gebruik endpointbeveiligingsagenten en controleer sessieactiviteiten op afwijkingen. Maak regelmatig back-ups van uw kritieke images en test herstelprocedures om te zorgen dat u snel kunt herstellen wanneer dat nodig is.

Een Virtual Private Network (VPN) creëert een versleutelde tunnel tussen uw apparaat en een netwerk, waardoor de lokale toegang wordt uitgebreid, maar de gegevens op uw eindpunt blijven staan. VDI levert de volledige desktop vanaf een beveiligde server zonder gegevens lokaal op te slaan.

VPN beschermt het verkeer; VDI beveiligt de locatie van gegevens. Met VPN draaien eindpunten nog steeds applicaties; met VDI worden apps uitgevoerd op de server, waardoor ze worden geïsoleerd van mogelijk gecompromitteerde gebruikersapparaten.

VDI centraliseert de uitvoering en opslag, zodat gevoelige bestanden nooit op gebruikersapparaten worden opgeslagen. U beheert snapshots en gebruikersrechten op serverniveau, waardoor ongeoorloofde wijzigingen worden beperkt. Als een eindpunt wordt geïnfecteerd, kan de dreiging binnen die sessie worden beperkt.

U kunt afbeeldingen onmiddellijk terugzetten om malware te verwijderen. Centrale logboekregistratie biedt volledig inzicht in gebruikersacties, zodat u beveiligingsincidenten snel kunt detecteren en erop kunt reageren.

Beveiligingstools voor VDI omvatten EDR-agents (Endpoint Detection and Response) die op virtuele desktops zijn geïnstalleerd, firewalls voor netwerksegmentatie en microsegmentatieplatforms. IAM-oplossingen (Identity and Access Management) voegen veilige inlogcontroles toe.

Voor cloud-gehoste VDI's moet u ook gebruikmaken van cloud access security brokers (CASB's) en inbraakdetectiesystemen (IDS). Back-up- en noodhersteloplossingen om uw belangrijke afbeeldingen te beschermen. Kwetsbaarheidsscanners kunnen ook helpen om apparaten up-to-date te houden.

Risico's zijn onder meer verkeerd geconfigureerde brokerservers of blootgestelde beheerpoorten, die aanvallers kunnen misbruiken. Verouderde desktopimages zonder patches zorgen voor kwetsbaarheden. Gedeelde hypervisors kunnen leiden tot 'noisy neighbor'-exploits als isolatie faalt. Zwakke authenticatie laat onbevoegde gebruikers toe. Onvoldoende monitoring verbergt laterale bewegingen.

Ten slotte betekent onvoldoende back-uptesten dat u na een inbreuk niet snel kunt herstellen, waardoor de downtime en het potentiële gegevensverlies worden verlengd.

Begin met gedetailleerde toegangscontroles en pas sterke, meervoudige authenticatie toe. Segmenteer beheer- en gebruikersnetwerken. Automatiseer het patchen van hypervisors en desktopimages. Implementeer EDR en continue monitoring binnen elke virtuele desktop. Gebruik versleutelde opslag en beveiligde protocollen voor al het verkeer.

Maak regelmatig back-ups van golden images en test deze. Train gebruikers in phishingrisico's en beperk lokale USB- of klembordtoegang om gegevenslekken te voorkomen.