Endpoint Protection is een beveiligingsoplossing die apparaten beschermt die zijn aangesloten op een netwerk, ook wel endpoints genoemd, zoals pc's, laptops, smartphones en servers. Met de opkomst van werken op afstand en de snel toenemende cyberdreigingen, met name malware, zijn deze eindpunten kwetsbare toegangspunten geworden voor cybercriminelen die het netwerk van een organisatie willen binnendringen. Daarom is de bescherming ervan van cruciaal belang voor de algehele beveiliging.

Moderne endpointbeveiliging combineert tools zoals antivirussoftware, firewalls en geavanceerde dreigingsdetectie om bekende aanvallen te voorkomen en toekomstige risico's te beperken.

Wat is malware-eindpuntbeveiliging?

Wat is malware-eindpuntbeveiliging?

Malware-eindpuntbeveiliging gaat nog een stap verder en richt zich specifiek op de verdediging tegen kwaadaardige software. Van ransomware die waardevolle gegevens versleutelt tot trojans die achterdeurtjes creëren voor aanvallers: malware vormt een uitdaging die gespecialiseerde bescherming vereist. Deze bescherming omvat een reeks technieken om malwarebedreigingen te voorkomen, te detecteren en erop te reageren, zodat eindpunten veilig blijven voor deze steeds veranderende cyberrisico's.

In wezen zorgt malware-eindpuntbeveiliging ervoor dat elk apparaat dat met een netwerk is verbonden, beveiligd is tegen potentiële bedreigingen, door middel van realtime monitoring, preventie en incidentresponsmogelijkheden.

Waarom is Malware Endpoint Protection essentieel?

Waarom is Malware Endpoint Protection essentieel?

Malware-eindpuntbeveiliging is cruciaal omdat eindpunten, zoals computers en mobiele apparaten, primaire doelwitten zijn voor cyberaanvallen. Deze apparaten bevatten vaak gevoelige gegevens en fungeren als toegangspoorten tot grotere netwerken. Zonder de juiste beveiliging kan malware deze eindpunten infiltreren, wat kan leiden tot datalekken, financieel verlies en verstoring van de bedrijfsvoering.

Effectieve bescherming helpt voorkomen dat malware zich over netwerken verspreidt, biedt bescherming tegen verschillende bedreigingen en waarborgt de integriteit van systemen. Door eindpunten te beveiligen, kunnen organisaties de gegevensbeveiliging handhaven en risico's minimaliseren.

Malware begrijpen

Om uw eindpunten effectief tegen malware te beschermen, is het essentieel om precies te begrijpen waar u mee te maken heeft en welke verschillende soorten bedreigingen er zijn.

Malware of kwaadaardige software is een programma of software dat is ontworpen om een computersysteem te verstoren, te beschadigen of ongeoorloofde toegang te verkrijgen. Het kan vele vormen aannemen en verschillende doelen dienen, van het stelen van gevoelige informatie tot het verstoren van activiteiten.

Soorten malware

- Virus: Een virus is een zichzelf replicerend programma dat zich aan andere bestanden of programma's hecht en vaak schade veroorzaakt wanneer het wordt uitgevoerd. Het blijft inactief totdat het geïnfecteerde bestand of programma door de gebruiker wordt geopend of uitgevoerd, waarna het virus actief wordt. Eenmaal geactiveerd kan het bestanden beschadigen, informatie stelen of systemen uitschakelen.

- Worm: Wormen zijn ook zelfreplicerende malware die zich verspreidt zonder enige interactie van de gebruiker of zonder dat ze hoeft te worden uitgevoerd. Worms maken automatisch misbruik van kwetsbaarheden in netwerken of systemen. Eenmaal binnen in een systeem repliceren wormen zichzelf naar andere apparaten.

- Trojan: Een trojan is malware die zich voordoet als legitieme software om gebruikers te misleiden en te laten installeren. Het vereist menselijke interactie om te worden geactiveerd, en wanneer dit gebeurt, geeft het aanvallers ongeoorloofde toegang tot het systeem, waardoor vaak een achterdeur wordt gecreëerd voor verdere aanvallen.

- Ransomware: Een type malware dat de bestanden van het slachtoffer versleutelt of hen volledig buitensluit van hun systeem, en losgeld eist om de toegang te herstellen. Eenmaal geactiveerd verspreidt de malware zich snel via een netwerk en versleutelt vaak hele systemen of gegevensopslagplaatsen.

- Spyware: Malware die is ontworpen om de activiteiten van gebruikers te volgen en gevoelige informatie te verzamelen. Spyware werkt op de achtergrond zonder medeweten van de gebruiker en richt zich op gegevens zoals wachtwoorden en surfgedrag.

- Adware: Adware is software die automatisch ongewenste advertenties aan gebruikers toont, meestal in de vorm van pop-ups of banners. Hoewel adware niet altijd schadelijk is, kan het systemen vertragen, browsegegevens verzamelen en de deur openzetten voor schadelijkere malware.

Veelvoorkomende aanvalsvectoren

Enkele veelvoorkomende manieren waarop gebruikers onbedoeld malware in hun systemen introduceren, zijn:

- Phishing-e-mails met kwaadaardige bijlagen of links

- Drive-by downloads van gecompromitteerde of kwaadaardige websites

- Geïnfecteerde USB-sticks of externe opslagapparaten

- Kwaadaardige software gebundeld met legitieme applicaties

- Het downloaden van illegale software, media of bestanden van onbetrouwbare bronnen

Hoe werkt malware-eindpuntbeveiliging?

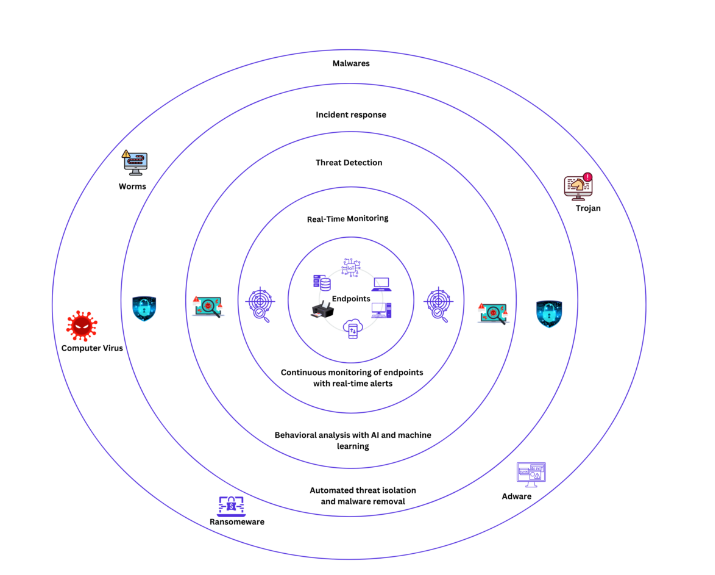

Malware-eindpuntbeveiliging maakt gebruik van een meerlaagse aanpak om apparaten die met een netwerk zijn verbonden te beveiligen. Hier volgt een overzicht van hoe het werkt:

- Continue monitoring: De eerste stap bestaat uit het continu monitoren van alle eindpunten. Dit proces controleert op ongebruikelijke of verdachte activiteiten op het netwerk. Monitoringtools scannen continu op tekenen van malware of abnormaal gedrag, zodat bedreigingen zo vroeg mogelijk worden opgemerkt.

- Detectie van bedreigingen: Na monitoring analyseert het systeem alle gedetecteerde afwijkingen met behulp van gedragsanalyse, AI en machine learning. Deze technologieën zoeken naar patronen of gedragingen die wijzen op de aanwezigheid van malware. Deze laag is cruciaal voor het detecteren van bekende bedreigingen en nieuwere, meer geavanceerde aanvallen die met traditionele methoden mogelijk over het hoofd worden gezien.

- Incidentrespons: Geautomatiseerde incidentrespons treedt in werking zodra een bedreiging wordt gedetecteerd. Het endpointbeveiligingssysteem isoleert het geïnfecteerde apparaat om verspreiding van malware te voorkomen en gebruikt geautomatiseerde tools voor het verwijderen van malware om de bedreiging te neutraliseren. Deze snelle en efficiënte respons minimaliseert de impact van de aanval.

- Herstel: Nadat het incident is opgelost, is de laatste stap om het systeem terug te brengen naar de toestand van vóór de aanval. Geautomatiseerde hersteltools helpen bij het herstellen van getroffen bestanden en systemen, zodat alle schade die door de malware is aangericht, wordt hersteld en het eindpunt weer veilig is.

Belangrijkste kenmerken van effectieve malware-endpointbeveiliging

Een effectief malware-endpointbeveiligingssysteem doet meer dan alleen bedreigingen detecteren en erop reageren. Het moet verschillende belangrijke functies bevatten waarmee het moderne malware voor kan blijven.

- Realtime monitoring: Realtime monitoring houdt in dat systeemactiviteiten, netwerkverkeer en eindpuntgedrag continu worden geobserveerd terwijl ze plaatsvinden. Het houdt voortdurend toezicht op verdachte activiteiten en waarschuwt beveiligingsteams zodra een potentiële bedreiging wordt gedetecteerd.

- Signatuurgebaseerde detectie: Een 'signatuur' in cyberbeveiliging is een uniek patroon of een reeks code die een specifiek type malware identificeert. Signatuurgebaseerde detectie werkt door bestanden of programma's te scannen en deze te vergelijken met een database van bekende malwaresignaturen. Als het systeem een overeenkomst vindt, markeert het het bestand als schadelijk en reageert het door het in quarantaine te plaatsen of te verwijderen.

- Heuristische analyse: Heuristische analyse onderzoekt de onderliggende structuur of code van een bestand of programma om mogelijke bedreigingen te detecteren. In plaats van te vertrouwen op bekende malware-signaturen, gebruikt het vooraf gedefinieerde regels en algoritmen om verdachte patronen of opdrachten te markeren die vaak wijzen op kwaadaardige bedoelingen.

- Gedragsanalyse: Gedragsanalyse richt zich op hoe een bestand of programma zich in realtime gedraagt, door het gedrag ervan te observeren terwijl het wordt uitgevoerd. In plaats van de code zelf te analyseren, zoekt het naar acties die wijzen op kwaadwillige bedoelingen. Als een programma zich op een manier gedraagt die afwijkt van normale patronen, wordt het gemarkeerd als potentieel schadelijk. Het detecteert bedreigingen op basis van hun acties in plaats van hun code.

- Sandboxing: Sandboxing is als een quarantainegebied voor verdachte programma's. Wanneer de beveiligingssoftware niet zeker weet of een programma veilig is, laat het systeem toe dat kwaadaardige programma's worden uitgevoerd in een geïsoleerde omgeving waar hun gedrag kan worden geobserveerd. De sandbox staat los van de rest van het systeem, dus als het programma schadelijk blijkt te zijn, wordt het gemarkeerd zonder een risico voor het netwerk te vormen.

Oplossingen voor eindpuntbeveiliging

- Antivirussoftware: Antivirussoftware is de traditionele methode voor het detecteren en verwijderen van bekende malware-signaturen. Het werkt door bestanden op een apparaat te scannen en deze te vergelijken met bekende virussignaturen in een database. Hoewel antivirussoftware effectief kan zijn tegen oudere, goed gedocumenteerde bedreigingen, kan het moeite hebben om nieuwere, meer geavanceerde malware tegen te houden.

- Endpoint Detection and Response (EDR): EDR-oplossingen bieden geavanceerde detectie- en responsmogelijkheden. Ze bieden inzicht in endpoint-activiteiten, detecteren bedreigingen en reageren op incidenten door endpoints continu te monitoren en verdachte activiteiten in realtime te detecteren. EDR-tools detecteren bekende bedreigingen en analyseren gedragspatronen om voorheen onbekende bedreigingen te identificeren. Zodra een probleem wordt gedetecteerd, biedt EDR tools voor incidentrespons, zoals het isoleren van geïnfecteerde systemen en het initiëren van herstelmaatregelen.

- Unified Endpoint Management (UEM): UEM is een beveiligingsoplossing die het beheer van alle eindpunten—computers, mobiele apparaten, IoT-apparaten—centraliseert onder één platform. Met UEM kunnen organisaties alle apparaten met één enkele tool monitoren, beheren en beveiligen. Deze beveiligingsmaatregel is waardevol in omgevingen waar op afstand wordt gewerkt en waar verschillende soorten apparaten vanaf verschillende locaties verbinding maken met het bedrijfsnetwerk.

- Next-Generation Antivirus (NGAV): NGAV is een geavanceerde benadering van antivirussoftwareoplossingen die gebruikmaakt van kunstmatige intelligentie, machine learning en gedragsanalyse om bedreigingen snel te identificeren en in te dammen. Het is een bescherming die de beperkingen van traditionele antivirussoftware aanpakt. NGAV is ook een goede beveiligingsoplossing voor het opsporen van onbekende of 'zero-day'-aanvallen die traditionele verdedigingsmechanismen omzeilen.

- Managed Detection and Response (MDR): MDR is een beveiligingsdienst die technologie en menselijke intelligentie combineert om de impact van bedreigingen en inbreuken te minimaliseren door middel van snelle detectie. Deze diensten omvatten continue monitoring van bedreigingen, incidentrespons en forensische analyse. Voor organisaties met beperkte interne beveiligingsmiddelen biedt MDR de mogelijkheid om gebruik te maken van geavanceerde tools en ervaren analisten zonder dat er een volledig intern team of extra personeel hoeft te worden opgebouwd.

Ontdek ongeëvenaarde bescherming van eindpunten

Bekijk hoe AI-aangedreven endpointbeveiliging van SentinelOne u kan helpen cyberbedreigingen in realtime te voorkomen, te detecteren en erop te reageren.

Vraag een demo aanSamenvatting

Malware vormt een aanzienlijke bedreiging voor organisaties van elke omvang. Nu cyberdreigingen steeds geavanceerder worden, zijn betrouwbare beveiligingsoplossingen essentieel. Organisaties moeten investeren in robuuste endpointbeveiliging, omdat dit helpt om hun activiteiten en reputatie te beschermen.

Er is een breed scala aan cyberbeveiligingsoplossingen die organisaties kunnen gebruiken om hun endpoints tegen malware te beschermen, en SentinelOne biedt eindpuntbeveiliging die AI-gestuurde dreigingsdetectie, realtime monitoring en geautomatiseerde responsmogelijkheden combineert, waardoor het een geschikte optie is voor organisaties die behoefte hebben aan grondige eindpuntbeveiliging.

FAQs

Eindpuntbeveiliging is een uitgebreidere beveiligingsoplossing die antivirus, firewall, dreigingsdetectie en responsmogelijkheden omvat, terwijl antivirus zich voornamelijk richt op het detecteren en verwijderen van bekende malware.

Organisaties moeten op zoek gaan naar oplossingen die een breed scala aan bedreigingen aankunnen, realtime monitoring bieden, geautomatiseerde incidentrespons bieden en kunnen worden geïntegreerd met andere beveiligingstools. Schaalbaarheid en eenvoudig beheer op meerdere apparaten zijn ook belangrijke factoren.

Eindpuntbeveiliging beschermt apparaten die zijn aangesloten op een netwerk, terwijl netwerkbeveiliging zich richt op het beveiligen van de algehele netwerkinfrastructuur, inclusief firewalls, inbraakpreventiesystemen en veilige communicatie tussen apparaten.