Linux Endpoint Protection heeft tot doel gebruikers en hun apparaten te beschermen tegen cyberaanvallen nu de SaaS-sector groeit en cyberrisico's toenemen. Een goed voorbeeld hiervan is de ransomware-aanval die in juli 2024 het hele gerechtelijke netwerk in Los Angeles platlegde.

In dit artikel bespreken we hoe Linux-gebruikers en hun eindpunten tegen cyberaanvallen kunnen worden beschermd. We behandelen ook de vele uitdagingen waarmee Linux Endpoint Protection te maken heeft en de veelbelovende oplossingen daarvoor. We willen gebruikers van het Linux-besturingssysteem alle kennis bijbrengen die ze nodig hebben om ervoor te zorgen dat hun gegevens veilig zijn tijdens elke communicatie die ze via het IoT tot stand brengen.

Wat is Linux Endpoint Protection?

Linux-eindpunten zijn alle apparaten en hardware die binnen een Linux OS-netwerk werken. Om het hele framework te beschermen tegen cyberdreigingen, ongeoorloofde toegang, malware en andere risico's, wordt een reeks technologieën en software ingezet. Al deze veiligheidsmaatregelen, zoals antivirus, firewall, gegevensversleuteling, toegangscontrole en meer, bepalen het proces van Linux Endpoint Protection.

Waarom is Linux-eindpuntbeveiliging zo cruciaal?

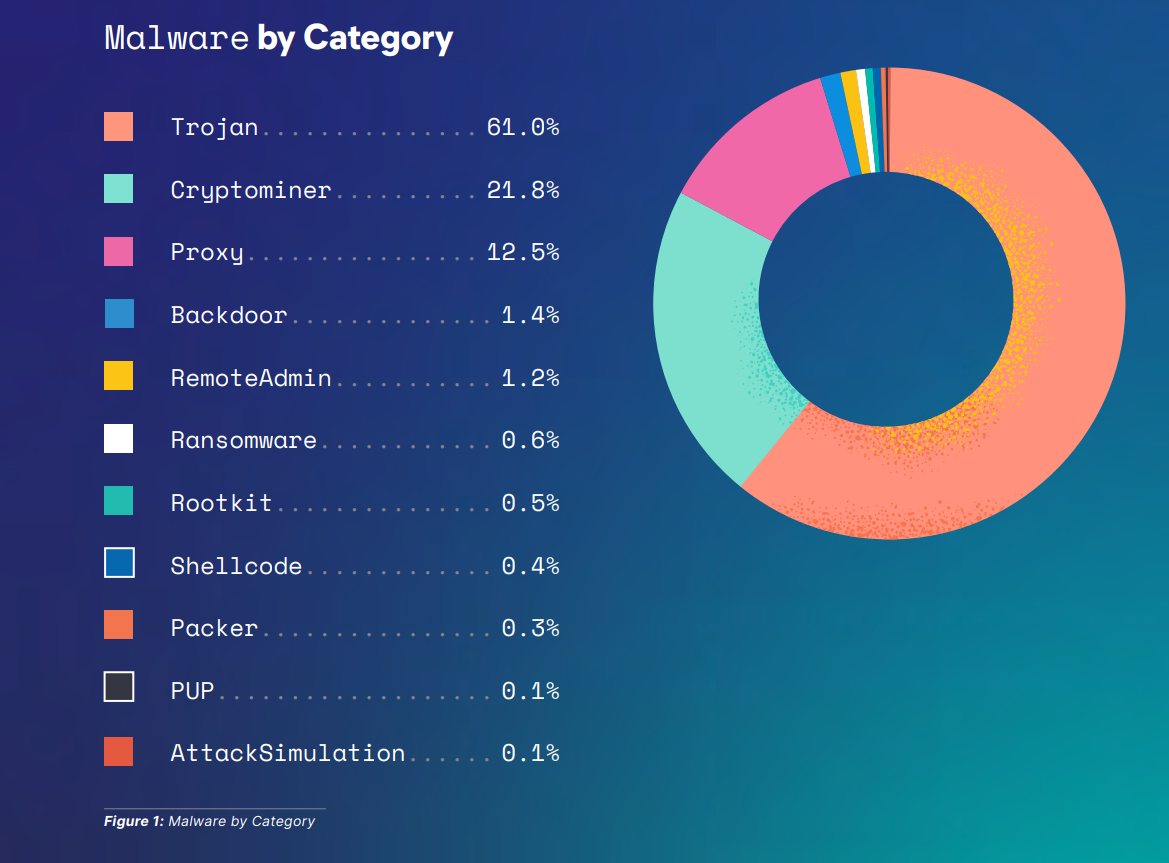

Juist de eigenschap die Linux zo 'gewild' maakte – de open-source-interface – is ook de reden waarom Linux kwetsbaar is voor aanvallen. Het Global Threat Report van Elastic stelt dat Linux nu het meest getroffen eindpunt is, met ongeveer 91,2% van de malware-infecties.

Gezien de diverse aard van deze aanvallen is Linux Endpoint Protection om de volgende redenen van cruciaal belang:

Gezien de diverse aard van deze aanvallen is Linux Endpoint Protection om de volgende redenen van cruciaal belang:

-

Groeiend dreigingslandschap

Er wordt regelmatig bericht over datalekken en ongeoorloofde toegang tot gevoelige gegevens. In december 2023 zijn de persoonlijke gegevens van bijna drie miljard mensen gelekt tijdens een cyberaanval op National Public Data, een dienst die achtergrondcontroles uitvoert. Daarom moeten op Linux gebaseerde systemen robuustere beveiligingsmaatregelen implementeren om zichzelf te beschermen tegen steeds veranderende bedreigingen.

-

Zorgen over gegevensbeveiliging

Tegenwoordig moeten de meeste bedrijven gegevens opslaan, zelfs als die geen nut hebben. Zelfs wanneer u een nieuwe applicatie op uw telefoon installeert, bent u verplicht toegang tot gegevens toe te staan. Deze gegevens omvatten gevoelige informatie en intellectueel eigendom, die, als ze in verkeerde handen vallen, wereldwijd voor aanzienlijke verstoringen kunnen zorgen. Wanneer u deze Linux-eindpunten beschermt, beveiligt u ook vertrouwelijke informatie.

-

Compliancevereisten voor gegevens

In veel sectoren gelden strenge maatregelen voor gegevensbescherming. Bedrijven worden grondig beoordeeld om te controleren of hun beleid voor gegevensbescherming in orde is. Als dat niet het geval is, krijgen ze hoge boetes voor eventuele tekortkomingen en lopen ze het risico hun reputatie op de markt te verliezen, vooral bij hun klanten. Linux-maatregelen voor eindpuntbeveiliging helpen bedrijven om aan deze voorschriften te voldoen en boetes en andere juridische gevolgen te voorkomen.

-

Bescherming van infrastructuur

Linux wordt veel gebruikt in bedrijfsomgevingen, met name op cloudservers. Eén enkel gecompromitteerd eindpunt kan het hele systeem platleggen en grote verstoringen binnen de organisatie veroorzaken. Om dergelijke ondraaglijke verliezen te voorkomen en het aanvalsoppervlak te minimaliseren, wordt altijd aangeraden om een extra beveiligingslaag te voorzien via eindpuntbeveiliging.

-

Langdurige voortzetting van activiteiten

Een veel voorkomende misvatting is dat Linux-eindpunten minder vatbaar zijn voor aanvallen. Door de toename van verschillende soorten bedreigingen is eindpuntbeveiliging noodzakelijk geworden. Soms kan het per ongeluk verlenen van toegang aan een hacker leiden tot downtime en schade aan de reputatie van een bedrijf. Het opzetten van een veilige Linux-omgeving kan vertrouwen opbouwen tussen het bedrijf en zijn stakeholders, de reputatie beschermen, de levensduur van de activiteiten verlengen en zorgen voor succes op de lange termijn.

Viervoudig leider

Bekijk waarom SentinelOne vier jaar op rij is uitgeroepen tot Leader in het Gartner® Magic Quadrant™ voor Endpoint Protection Platforms.

Verslag lezen

5 Belangrijkste kenmerken van Linux Endpoint Protection

Van gedragsanalyse tot inbraakdetectie- en preventiesystemen: de functies van Linux Endpoint Protection zijn zeer uitgebreid. Deze functies worden regelmatig geüpgraded om gelijke tred te houden met de steeds veranderende aard van de meeste cyberaanvallen. De belangrijkste functies waar u op moet letten bij het zoeken naar een endpointbeveiligingsoplossing zijn:

- Antivirus en antimalware: De belangrijkste functie van een Linux Endpoint Protection-oplossing is het detecteren en verwijderen van kwaadaardige activiteiten die gericht zijn op Linux-systemen. Het maakt gebruik van antivirus- en antimalwaretools om bestanden, applicaties en systeemprocessen continu te scannen op afwijkingen.

- Realtime monitoring en rapportage: Elke oplossing die gericht is op endpointbeveiliging voor Linux moet realtime inzicht geven in de gezondheid van het gehele Linux-park. Historische gegevens en gedetailleerde rapporten op een gecentraliseerd dashboard helpen bij het nemen van betere beslissingen om de algehele beveiliging te verbeteren.

- Schaalbaar en flexibel: De meeste endpoint-oplossingen zijn schaalbaar en flexibel, zodat ze kunnen worden aangepast aan de omvang van de organisatie en de infrastructuur, of het nu gaat om een cloudcomputingnetwerk of machines die op locatie zijn geïnstalleerd.

- Gecentraliseerde beheerconsole: Linux Endpoint Protection wordt geleverd met een uniforme interface waarmee u meerdere eindpunten tegelijk kunt monitoren en tegelijkertijd zorg kunt dragen voor hangende beveiligingsbeleidsregels. Het automatiseren van beveiligingsworkflows helpt ook om uw IT-team te ontlasten.

- Gedragsanalyse: Een endpointbeveiliging voor Linux maakt gebruik van technieken om afwijkingen in het gedrag van zowel de gebruiker als het systeem te detecteren. Dit helpt bij het identificeren van ongeoorloofde toegang tot het systeem en voorkomt mogelijke aanvallen in de nabije toekomst.

3 Veelvoorkomende uitdagingen bij Linux Endpoint Protection

Linux heeft sinds zijn ontstaan een lange weg afgelegd. Zelfs het populairste mobiele besturingssysteem, Android, maakt gebruik van een Linux-kernel voor zijn werking. Ondanks dat het 's werelds grootste open-sourceproject is, is het nog steeds kwetsbaar en brengt het een aantal uitdagingen met zich mee:

#1. Onzichtbare beveiligingslekken

Linux wordt beschouwd als een gemeenschapsproject waaraan honderden ontwikkelaars bijdragen. Een veel voorkomende aanname is dat met zoveel ontwikkelaars die aan het distributiesysteem werken, zij in staat zouden zijn om eventuele bugs of bedreigingen die ze tegenkomen te identificeren en te verhelpen. Dit was het geval met de Shellshock-kwetsbaarheid, ook bekend als de Bash Bug, een belangrijke beveiligingsfout in Linux-systemen.

Deze fout, die voor het eerst werd ontdekt in 2014, stelt aanvallers in staat om willekeurige code uit te voeren op verschillende geformatteerde omgevingsvariabelen en ongeoorloofde toegang tot het systeem te verkrijgen. Om de risico's te beperken, werd Linux-gebruikers aangeraden beveiligingsupdates uit te voeren en patches toe te passen. Hoewel de impact van Shellshock geleidelijk is afgenomen, heeft deze onvoorziene beveiligingslek geleid tot strenge veiligheidsmaatregelen op Linux-systemen.

Het is echter heel goed mogelijk dat ze deze over het hoofd zien terwijl ze zich richten op het verbeteren van Linux-systemen. De dringende prioriteit is het hebben van een geavanceerder beveiligingssysteem.

#2. Evoluerende virussen en malware

Linux wordt steeds vaker gebruikt voor cloudinfrastructuur en IoT. Deze groeiende populariteit wordt ook opgemerkt door cybercriminelen, die op zoek zijn naar mogelijkheden om systemen op grote schaal te beschadigen. Volgens Trend Micro is het aantal pogingen tot ransomware-aanvallen op Linux-systemen tussen 2022 en 2023 met 62% toegenomen.

In het recente verleden hebben ransomware-aanvallen zoals de BlackCat-ransomware Linux-systemen aan meer risico's blootgesteld. In dit geval dringen cyberafpersers een netwerk binnen, stelen ze gevoelige gegevens en versleutelen ze bestanden. Vervolgens gebruiken ze deze gegevens om geld af te persen of dreigen ze de gestolen gegevens vrij te geven. Het lijdt geen twijfel meer dat aanvallers steeds nieuwere vormen van virussen, malware, en ransomware om op elk moment Linux-eindpunten aan te vallen.

#3. Extra risico voor gevoelige informatie

Hoewel Linux over goede veiligheidsprocedures beschikt, zoals gegevensversleuteling en firewallauthenticatie, nemen veel gebruikers gegevensbescherming als vanzelfsprekend aan en verzuimen ze om gegevensbeveiligingsmaatregelen aan hun systemen toe te voegen. Dit leidt tot veel uitdagingen die de prestaties van Linux belemmeren, zoals bedreigingen van binnenuit, slecht beheer van gebruikersrechten en beperkte integratie. Het is essentieel om deze aan te pakken, zodat individuen en bedrijven proactieve beveiligingsmaatregelen kunnen nemen en zichzelf kunnen beschermen tegen de complexiteit van cyberaanvallen die momenteel plaatsvinden.

7 best practices voor Linux-eindpuntbeveiliging

Best practices voor Linux-eindpuntbeveiliging komen neer op beveiligingsmaatregelen zoals het alleen uitvoeren van essentiële services, het uitvoeren van audits op kwaadaardige activiteiten, het vermijden van open poorten en het configureren en updaten van uw besturingssysteem. Hier zijn nog enkele praktijken om ervoor te zorgen dat uw Linux-beveiliging ijzersterk is tegen cyberrisico's:

#1. Werk systemen regelmatig bij

De eenvoudigste en meest effectieve manier om Linux-eindpunten te beveiligen, is door de systemen regelmatig bij te werken. Wanneer u regelmatig updates uitvoert op uw systemen, beschermt u ze tegen potentiële risico's en beveiligingslekken. Wanneer u de nieuwste beveiligingspatches installeert, kunt u bugs verhelpen en functies van uw huidige besturingssysteem verbeteren.

#2. Pas PoLP toe

Het Principle of Least Privilege (PoLP) maakt deel uit van alles wat gegevensbescherming 101 omvat. Net zoals u geen toegang hebt tot de kassa in een supermarkt, beperkt PoLP een gebruiker tot beperkte middelen op een bepaald moment. PoLP is een essentieel onderdeel van de informatiebeveiligingsmaatregelen die bedrijven nemen, vooral in de huidige hybride werkcultuur. Zo werkt PoLP in Linux:

- Stelt een gebruiker in staat om bestanden aan te maken met alleen lees- en schrijfrechten en niet om ze uit te voeren

- Beschermt supergebruikers en beperkt de toegang tot beheerdersrechten

- Verbiedt de installatie van applicaties en beperkt de laterale netwerkbewegingen van een aanvaller

- Verbetert de operationele prestaties door inbreuken en de verspreiding van malware te beperken

#3. Installeer antivirussoftware

Beschouw antivirussoftware als een bodyguard voor uw digitale veiligheid. De software patrouilleert continu op uw systemen en scant op verdachte activiteiten die op de achtergrond plaatsvinden. Deze extra verdedigingslaag helpt u om eventuele hiaten te vinden in het veiligheidsnet dat u voor uw Linux-eindpunten hebt geïmplementeerd. Door volledige scans uit te voeren, kunt u trojans, bugs, ransomware en alles wat een risico vormt voor de gegevensbeveiliging opsporen en vernietigen voordat het te laat is.

#4. Configureer firewall en iptables

Het configureren van uw firewall en Iptables is een uitstekende manier om ervoor te zorgen dat er geen ongewenste toegang tot uw netwerk plaatsvindt. Een firewall is een netwerkbeveiligingsapparaat dat het inkomende en uitgaande verkeer op uw systemen controleert en ongeoorloofde toegang voorkomt.

Iptables is een opdrachtregelprogramma waarmee u de verkeersregels op de firewall van uw Linux-systeem kunt aanpassen. Met Iptables kunt u het verkeer op uw firewall controleren en filteren door protocollen, IP-adressen, vlaggen enz. te vermelden die mogelijk schade kunnen toebrengen aan uw hele eindpuntnetwerk.

#5. Veilige SSH-toegang voor eindpunten

SSH (Security Shell) is een protocol dat in bedrijfsnetwerken wordt gebruikt om gebruikers en alle geautomatiseerde processen veilige toegang te bieden. SSH helpt bij het automatiseren van bestandsoverdrachten, het oplossen van connectiviteitsproblemen en het succesvol vermijden van beveiligingsrisico's bij het blootstellen van een cloudgebaseerd systeem op internet. Het beveiligen van SSH-toegang wordt aanbevolen om de kans te verkleinen dat aanvallers uw systeem binnendringen. Hier zijn een paar manieren om SSH-toegang te beveiligen:

- Schakel SSH-rootlogin uit en log in via een alternatief account

- Stel time-outs in voor SSH-verbindingen om ongeoorloofde toegang te voorkomen

- Schakel wachtwoordverificatie uit en gebruik in plaats daarvan publieke sleutelverificatie voor SSH-sessies op uw apparaat

- Beperk het aantal SSH-inlogpogingen door uw Linux-server de verbinding gedwongen te laten stoppen

- Stel firewallregels in om pogingen om in te loggen op SSH met zwakke wachtwoorden met standaard SSH-inloggegevens, gebruikersnamen, enz. te stoppen.

#6. Schakel tweefactorauthenticatie in

Door een extra beveiligingslaag toe te voegen aan uw Linux-systemen via tweefactorauthenticatie (2FA) bent u beschermd tegen brute-force-aanvallen en diefstal van inloggegevens. Bij deze methode zijn meerdere inloggegevens nodig om uw identiteit te bewijzen voordat u toegang krijgt tot een account. Naast de gebruikelijke wachtwoordaanmelding moet u een OTP invoeren die u via e-mail/sms hebt ontvangen of een code uit een authenticatie-app.

#7. Gebruik een EDR-oplossing

Ten slotte is een gegarandeerde manier om endpointbeveiliging voor Linux-systemen te waarborgen, het implementeren van een EDR-oplossing (Endpoint Detection & Response). Deze EDR-oplossing controleert voortdurend op hiaten in het netwerk en lost deze direct op, zodat al uw eindpunten veilig zijn. Het waarschuwt gebruikers ook voor verdachte activiteiten of aanvallen, zodat u alle apparaten in het Linux OS-netwerk kunt beveiligen.

SentinelOne EPP verzamelt, onderzoekt, analyseert en blokkeert automatisch beveiligingsrisico's en reageert hierop. Het blokkeert bedreigingen automatisch en veilig, zonder dat de gebruiker zich zorgen hoeft te maken over beveiligingsbeheer, en minimaliseert de impact op de bronnen van eindpuntapparaten, ondanks de verschillende analysefuncties.

De juiste Linux-oplossing voor eindpuntbeveiliging kiezen

Er zijn veel goed presterende oplossingen voor eindpuntbeveiliging op de markt die aan al uw veiligheidsbehoeften kunnen voldoen. Hier zijn echter enkele belangrijke factoren waarmee u rekening moet houden bij het kiezen van de meest geschikte oplossing:

- Platformcompatibiliteit, met name voor cloud- en hybride omgevingen

- Uitgebreide detectie en preventie van bedreigingen

- Mogelijkheid voor passende detectie en respons op eindpunten

- Minimale impact op systeemprestaties en schaalbaar volgens uw omgeving

- Past automatisch patches en upgrades toe wanneer een kwetsbaarheid wordt gedetecteerd

- Eenvoudig te configureren, te monitoren en te beheren vanuit één interface

- Voldoet aan verschillende beveiligingsnormen, zoals GDPR, HIPAA en PCI DSS

- Kosteneffectief en biedt 24/7 ondersteuning.

Ontdek ongeëvenaarde bescherming van eindpunten

Bekijk hoe AI-aangedreven endpointbeveiliging van SentinelOne u kan helpen cyberbedreigingen in realtime te voorkomen, te detecteren en erop te reageren.

Vraag een demo aanSamenvatting: de reikwijdte van Linux-eindpuntbeveiliging in de toekomst

Van wereldwijde bedrijven tot datasystemen, we zien dat Linux-eindpuntbeveiliging een cruciale rol speelt. Na het bespreken van de uitdagingen, functies en best practices voor eindpuntbeveiliging in dit artikel, zijn dit de belangrijkste conclusies:

- Linux-eindpuntbeveiligingsoplossingen beschermen apparaten tegen verschillende cyberaanvallen door middel van geïntegreerde tools zoals firewalls, gegevensversleuteling en antivirussoftware

- Werk uw Linux-besturingssysteem altijd bij, want dat is de beste manier om beschermd te blijven tegen plotselinge aanvallen

- Endpointbeveiliging voor Linux-systemen versterkt niet alleen de beveiliging van uw organisatie, maar verbetert ook de operationele efficiëntie door taakautomatisering en een gecentraliseerde interface voor beheer

- U kunt het beste kiezen voor een endpointbeveiligingsoplossing die prioriteit geeft aan realtime detectie van bedreigingen, schaalbaar is met de bedrijfsinfrastructuur en voortdurend wordt verbeterd om nieuwe versies van malware te bestrijden.

Er zijn veel uitstekende endpointoplossingen op de markt en de beste oplossing hangt af van de behoeften van de organisatie. Ons platform SentinelOne's Singularity Core is echter een sterke kanshebber en een onmisbare tool in uw cyberbeveiligingsarsenaal. Het maakt gebruik van data en AI om uw organisatie nu en in de toekomst te beschermen. Werk vandaag nog samen met Sentinel One om een ondoordringbare beveiligingslaag toe te voegen.

FAQs

Ja, Linux is kwetsbaar voor malware en virussen vanwege het toegenomen gebruik ervan in bedrijfs- en cloudomgevingen.

Ja, u kunt open-source tools gebruiken voor Linux Endpoint Protection, maar deze vereisen meer handmatige configuratie in vergelijking met andere commerciële tools.

De belangrijkste functies waar u op moet letten in een Linux Endpoint Protection-oplossing zijn:

- Realtime detectie van bedreigingen

- Integratie met andere tools

- Gecentraliseerd beheer

- Minimale impact op systeemprestaties

- Beheer van kwetsbaarheden