Eindpunten zijn bedrijfsmiddelen zoals laptops, IoT of apparaten die zijn aangesloten op het netwerk van een organisatie. Naarmate de omvang en complexiteit van deze eindpunten in een bedrijfsomgeving toenemen, wordt beveiliging van cruciaal belang.

Onderzoekers hebben ontdekt dat 68% van de organisaties te maken heeft gehad met een endpoint-aanval die hun gegevens of IT-infrastructuur in gevaar bracht. Het beheren van deze endpoints volgens gestandaardiseerde beveiligingsbeleidsregels is essentieel voor het handhaven van een robuuste beveiligingspositie.

Niet alleen helpt endpointbeveiliging u niet alleen helpen bij het beheren van beveiliging op grote schaal, maar past zich ook aan aan veranderende bedreigingen die traditionele antivirusprogramma's vaak omzeilen. In dit artikel gaan we dieper in op endpointbeveiliging en de onderdelen daarvan. Dit helpt u bij het kiezen van de juiste oplossingen voor uw team, zodat u uw beveiligingstechnologie kunt updaten.

Wat zijn Endpoint Protection Services?

Wat zijn Endpoint Protection Services?

Een endpoint protection-service is een softwareoplossing die vaak door een externe leverancier wordt aangeboden om endpoint-apparaten (alle computerapparaten die via een netwerk communicatie verzenden of ontvangen) te beschermen.

Het is doorgaans een beheerde dienst die een reeks beveiligingsfuncties omvat om laptops, smartphones, servers, werkstations en IoT-apparaten te beveiligen en te monitoren. De bescherming strekt zich ook uit tot niet-traditionele activa zoals kassasystemen, apparaten, camera's en navigatiesystemen.

Waarom hebben we Endpoint Protection Services nodig?

Allereerst is het algemeen bekend dat uw beveiliging slechts zo sterk is als uw zwakste schakel. Dit is waar omdat aanvallers op zoek zijn naar de weg van de minste weerstand om de IT-middelen van uw organisatie te misbruiken. En met de toenemende verspreiding van netwerken is de zwakste schakel in de beveiligingsketen het eindpunt.

Het is dan ook geen verrassing dat 70% van de cyberaanvallen begint bij het eindpunt. Uit onderzoek van Forrester blijkt zelfs dat ongeveer 15% van de datalekken het gevolg is van verloren of gecompromitteerde apparaten./p>

Enkele redenen waarom organisaties nu grotere budgetten uittrekken voor eindpuntbeveiliging zijn onder andere, maar niet uitsluitend:

- Veiligheid en controle van gegevens: Gegevens zijn tegenwoordig het belangrijkste bezit van een bedrijf. Het verlies ervan of zelfs het verlies van toegang ertoe kan voldoende zijn om het hele bedrijf in gevaar te brengen.

- Volume en complexiteit van eindpuntapparaten: Bedrijven hebben te maken met meer eindpunten en meer soorten eindpunten, waardoor het veel moeilijker wordt om ze veilig te houden.

- De evolutie van hackers: De dreigingen worden steeds slimmer. Hackers vinden voortdurend nieuwe manieren om in te breken, gegevens te stelen of werknemers te misleiden om gevoelige informatie prijs te geven.

- Meer blootstelling: Beleid voor werken op afstand en BYOD maken traditionele perimeterbeveiliging minder effectief, waardoor er meer kwetsbaarheden ontstaan.

- Gevolgen voor de kosten en juridische problemen: Bedrijven moeten de kosten dragen, middelen van andere afdelingen inzetten om bedreigingen aan te pakken, reputatieschade lijden na een beveiligingsinbreuk en boetes betalen voor het overtreden van nalevingsregels.

Om deze groeiende uitdagingen het hoofd te bieden, moeten bedrijven een slimme endpointbeveiligingsservice integreren die alle apparaten met elkaar verbindt en past in de grotere beveiligingsopstelling, informatie over bedreigingen deelt en helpt om automatisch op aanvallen te reageren.

Echte endpointbeveiliging is meer dan alleen antivirussoftware. Er moeten geavanceerde tools worden gebruikt om lastige bedreigingen op te sporen. Het moet u ook 24/7 zichtbaarheid en controle bieden, zodat alles onder controle blijft, of apparaten nu op het netwerk zijn aangesloten of niet, idealiter zonder dat een VPN nodig is.

Gartner MQ: Eindpunt

Bekijk waarom SentinelOne vier jaar op rij is uitgeroepen tot Leader in het Gartner® Magic Quadrant™ voor Endpoint Protection Platforms.

Verslag lezen

Belangrijkste kenmerken van Endpoint Protection Services

Endpoint Protection Services bieden meer dan alleen bescherming tegen virussen en malware. IT-beveiligingsbeheerders gebruiken deze services om monitoringfuncties en back-ups van gegevens in te stellen voor het geval van een aanval.

Enkele belangrijke kenmerken van deze softwareoplossingen zijn:

1. Real-time zichtbaarheid van eindpunten

Het kwijtraken van eindpunten zoals laptops of telefoons kan een enorm veiligheidsrisico vormen. Met real-time zichtbaarheid weet u altijd waar uw computerapparatuur zich bevindt.

Als een apparaat wordt gestolen, kunt u het op afstand wissen voordat er gevoelige gegevens worden gelekt. Sterker nog, u kunt informatie verzamelen, zoals de laatste locatie, of de microfoon of camera van het apparaat activeren om bewijsmateriaal te verzamelen.

2. Naadloze preventie van gegevensverlies

In moderne werkomgevingen is het voor werknemers heel gewoon geworden om externe schijven te gebruiken of bestanden naar cloudnetwerken te uploaden wanneer ze gegevens delen of back-ups maken. Hoewel dit handig is, kunnen deze kanalen al snel een veiligheidsrisico vormen en mogelijk leiden tot onopzettelijke of kwaadwillige lekken.

Endpoint Protection Services bieden DLP-tools die deze activiteiten in realtime monitoren, zodat gevoelige gegevens niet zonder de juiste autorisatie buiten het bedrijf terechtkomen.

Het werkt door gegevensoverdrachten te analyseren, risicovol gedrag (zoals het kopiëren van grote hoeveelheden gevoelige gegevens) te markeren en ongeautoriseerde acties te blokkeren.

3. Adaptief netwerkbeveiligingsbeheer

Endpoint-services bieden firewalls, ringfencing en netwerkcontrole die zorgen voor een adaptieve opstelling die zich in realtime aanpast op basis van de activiteit van uw apparaten

Het maakt gebruik van intelligente filtering om hackers en kwaadaardig verkeer buiten te houden en tegelijkertijd ervoor te zorgen dat legitieme bedrijfsactiviteiten niet worden verstoord door overijverige beveiligingsmaatregelen. Dit is vooral handig als u werknemers heeft die op afstand werken of veel onderweg zijn.

4. Geavanceerde bescherming tegen ransomware

Het controleert gedrag dat typisch is voor ransomware, zoals snelle bestandsversleuteling of ongebruikelijke bestandsaccesspatronen, en reageert door het getroffen eindpunt te vergrendelen om verdere schade te voorkomen.

5. Dynamische applicatiecontrole

U wilt niet dat zomaar elke app op uw netwerk draait, maar het kan moeilijk zijn om alles bij te houden. Eindpuntoplossingen bieden applicatie-whitelisting die dit eenvoudig maakt door een slimme lijst met vertrouwde apps te maken die kunnen worden uitgevoerd.

Het systeem controleert continu nieuwe applicaties en updates en past automatisch de machtigingen aan op basis van risiconiveaus. Hierdoor kunnen bedrijven de softwareomgeving beheren zonder voortdurend handmatige lijsten bij te werken.

Applicaties die niet aan de beveiligingsnormen voldoen of die zich verdacht gedragen, worden automatisch geblokkeerd.

6. Beheer van toegang tot kritieke gegevens

Beheer van toegang tot kritieke gegevens biedt een gedetailleerd, op rollen gebaseerd controlesysteem om ervoor te zorgen dat alleen de juiste personen toegang hebben tot de belangrijkste informatie. Hiermee kan uw bedrijf een strikt toegangsbeleid voor gevoelige bestanden en databases handhaven.

Het werkt door gebruik te maken van multi-factor authenticatie (MFA) en versleuteling, en zelfs als een onbevoegde persoon toegang krijgt, kan hij de gegevens niet lezen of misbruiken.

7. Granulaire toegangsverhoging

Deze beveiligingsmaatregel verleent beheerdersrechten of verhoogde privileges aan gebruikers voor specifieke taken en trekt die privileges vervolgens onmiddellijk weer in. Dit verkleint de kans dat iemand per ongeluk schade veroorzaakt of dat een aanvaller misbruik maakt van beheerdersprivileges.

8. Ingebouwde integraties

Goede endpointbeveiligingssoftware moet gemakkelijk kunnen communiceren met andere tools in uw bestaande technologiestack. Open API's moeten naadloos kunnen worden geïntegreerd met zaken als Active Directory, netwerkmonitoring of inbraakpreventie, waardoor uw beveiliging als geheel wordt versterkt.

Soorten endpointbeveiligingsdiensten

De afgelopen jaren hebben we gezien dat cybercriminelen steeds geavanceerdere en complexere methoden gebruiken om netwerksystemen te misbruiken, waarbij ransomware een grote rol speelt.

Ondanks deze gevaren bleek uit een onderzoek van Fortinet dat 78% van de bedrijven weliswaar aangaf goed voorbereid te zijn op een aanval, maar dat ongeveer de helft toch slachtoffer werd van cyberdreigingen.

Om deze uitdagingen te begrijpen, volgen hier enkele soorten endpointbeveiligingsdiensten die kunnen helpen bij het beperken van de risico's

1. Cloudgebaseerde endpointbeveiliging

De cloud is voor bijna elk bedrijf de grootste investering in onroerend goed. Hoewel dit gemakkelijk te begrijpen is, blijkt uit de cijfers dat 44% van de traditionele kleine bedrijven gebruikmaakt van cloudinfrastructuur of hostingdiensten. Ook 66% van de kleine technologiebedrijven en 74% van de ondernemingen heeft deze diensten in gebruik genomen.

Met dit type dienst kunnen beheerders bij deze bedrijven beveiligingsbeleid beheren, updates toepassen en bedreigingen monitoren zonder dat ze daarvoor een lokale infrastructuur nodig hebben. Oplossingen van dit type omvatten vaak geautomatiseerde patches, realtime informatie over bedreigingen en schaalbare bescherming naarmate de organisatie groeit.

2. Endpoint Detection and Response (EDR)

Deze dienst monitort en lokaliseert actief gecompromitteerde apparaten en reageert dienovereenkomstig om eventuele risico's te verhelpen en te beperken. De dienst verzamelt gegevens over processen, netwerkverbindingen en alle gebruikersactiviteiten.

Bijvoorbeeld fileless malware bedreigingen zoals Poweliks kunnen antivirussoftware omzeilen omdat ze zich nestelen en verbergen in het geheugen van het systeem. EDR maakt gebruik van gedragsdetectie en indicatoren van compromittering (IoC's) om activiteiten zoals ongebruikelijke uitvoeringen van opdrachtregels of wijzigingen in het register te herkennen.

Zodra een bedreiging wordt gedetecteerd, kan EDR het eindpunt automatisch isoleren, de aanval indammen en herstellen door eventuele wijzigingen ongedaan te maken of geïnfecteerde bestanden te verwijderen.

3. Gegevensversleuteling

Dit type service richt zich op het beveiligen van uw gegevens, zowel in rust als tijdens het transport, door deze eenvoudigweg om te zetten in onleesbare code, waardoor de pakketten onbruikbaar worden voor onbevoegde gebruikers/toegang.

Voor cloudgebaseerde eindpunten zorgt end-to-end-versleuteling (E2EE) ervoor dat gegevens van de afzender tot de ontvanger worden versleuteld, waardoor man-in-the-middle-aanvallen (MITM) worden voorkomen.

4. Antivirus- en antimalwarebescherming

Deze diensten vormen nog steeds de eerste verdedigingslinie tegen cyberdreigingen en detecteren en verwijderen kwaadaardige software, zoals virussen, ransomware, spyware en andere vormen van malware op eindapparaten.

Antivirusprogramma's maken meestal gebruik van op handtekeningen gebaseerde detectie en heuristische analyse om bedreigingen en andere complexe aanvalsvectoren zoals Trojaanse paarden, wormen en rootkits op te sporen.

5. Firewalls en inbraakpreventie

Eindpunt firewalls en inbraakpreventiesystemen (IPS) vormen een virtuele barrière tussen een vertrouwd en een onbetrouwbaar/vreemd netwerk. Het is de eerste proactieve verdedigingslinie en werkt door netwerkverkeer te filteren om aanvallen zoals poortscanning of DoS (Denial of Service) te voorkomen.

Basisfirewalls maken gebruik van stateful packet inspection, maar geavanceerdere oplossingen integreren deep packet inspection, waarbij datapakketten worden onderzocht op verdachte inhoud. Firewalls melden kwaadaardige netwerk-IP-adressen en geven het systeem de opdracht om ontvangen pakketten automatisch te verwijderen.

6. Sandboxing

Het doel is ervoor te zorgen dat u actieve bedreigingen veilig beperkt en indamt om escalatie te voorkomen.

Sandboxes voegen een extra laag endpointbeveiliging toe door een geïsoleerde omgeving te bieden waar verdachte of onbekende bestanden, links of code veilig kunnen worden uitgevoerd zonder de rest van het netwerk te beïnvloeden.

Wanneer een bestand of programma wordt gemarkeerd als potentieel gevaarlijk (maar nog niet definitief is geïdentificeerd als malware), wordt het naar de sandbox-omgeving gestuurd waar het gedrag ervan in realtime kan worden geobserveerd.

Hierdoor kan het beveiligingssysteem zien of het bestand probeert misbruik te maken van kwetsbaarheden, systeeminstellingen te wijzigen of verbindingen met kwaadaardige servers tot stand te brengen.

Als het bestand zich eenmaal in de sandbox bevindt en schadelijk gedrag vertoont, wordt het gemarkeerd als malware en automatisch geblokkeerd of in quarantaine geplaatst.

7. URL-filtering

Deze service controleert het webverkeer dat op eindapparaten wordt bezocht. Het analyseert de URL's die gebruikers proberen te bezoeken en vergelijkt deze met een lijst van bekende schadelijke of geblokkeerde sites (zoals phishing- of malware-websites).

Zo kunnen bijvoorbeeld drive-by downloads – malware die automatisch wordt geïnstalleerd wanneer een gebruiker een gecompromitteerde site bezoekt – worden geblokkeerd voordat ze plaatsvinden.

URL-filtering helpt bedrijven ervoor te zorgen dat werknemers zich beperken tot werkgerelateerde sites door de toegang tot niet-productieve of beperkte sites te blokkeren.

Het kan ook samenwerken met cloudgebaseerde DNS-services om schadelijke websites te stoppen nog voordat ze worden geladen, door slechte domeinnamen eruit te filteren. Dit beschermt uw apparaten en netwerk tegen phishing-sites en andere schadelijke inhoud, zonder dat dit ten koste gaat van de snelheid.

Voordelen van endpointbeveiligingsservices

Het belangrijkste voordeel van endpointbeveiligingsdiensten is dat alle bedreigingen worden gedetecteerd binnen de hele organisatie.

Hieronder vindt u nog enkele voordelen van het integreren van endpointbeveiliging.

- Beschermt tegen diverse bedreigingen. Endpointbeveiligingsoplossingen baseren zich op gedrag in plaats van handtekeningen om bedreigingen te identificeren. Hierdoor kunnen ze zero-day-exploits opsporen, wat niets anders zijn dan onbekende kwetsbaarheden.

- Verbetert de netwerkbeveiliging. Consistente beveiligingsbeleidsregels die in het hele netwerk worden toegepast, verminderen de kans dat eindpunten ten prooi vallen aan cyberaanvallen. Bovendien isoleren endpointbeveiligingsoplossingen de bedreiging en beperken ze de verspreiding ervan via het netwerk, waardoor zijwaartse bewegingen van bedreigingen worden voorkomen.

- Biedt realtime detectie van bedreigingen en respons. Beveiligingssoftware voor eindpunten maakt gebruik van op AI gebaseerde detectietechnieken om afwijkingen op te sporen. Ze geven een realtime respons, waardoor de omvang van de schade wordt beperkt en er manieren worden geboden om wijzigingen ongedaan te maken.

- Vermindert het aanvalsoppervlak. Tijdens consistente monitoring onderzoeken de oplossingen de assets en de systemen die gebruikers gebruiken. Als een asset een update nodig heeft, werken de endpointbeveiligingstools samen met kwetsbaarheidsbeheersoftware om kwetsbaarheden te beoordelen en assets bij te werken met relevante patches.

- Centraliseert zichtbaarheid en beheer. Beveiligingsplatforms voor eindpunten zoals Singularity™ Endpoint detecteren alle eindpunten die zijn verbonden met het netwerk van een organisatie. Ze helpen bedrijven om ongeautoriseerde apparaten te identificeren en hetzelfde beleid toe te passen op alle bedrijfsmiddelen.

Ontdek ongeëvenaarde bescherming van eindpunten

Bekijk hoe AI-aangedreven endpointbeveiliging van SentinelOne u kan helpen cyberbedreigingen in realtime te voorkomen, te detecteren en erop te reageren.

Vraag een demo aanBest practices voor het implementeren van endpointbeveiligingsdiensten

Volgens het risicobeheerrapport van Ponemon voor 2022 beheert een onderneming gemiddeld ongeveer 135.000 endpoints en loopt ongeveer 48% (64.800) van deze apparaten het risico loopt om gecompromitteerd te worden omdat ze onder de radar blijven vanwege een verouderd besturingssysteem.

In het rapport vertelde Bryan Seely, een beruchte hacker, aan Ponemon:

"Ik ken geen enkel doelwit op aarde dat niet met geweld kan worden ingenomen. Hoe meer moeite het kost om een doelwit te kraken, hoe minder aandacht het krijgt van een hacker. Ik kan je verzekeren dat ze alert zijn en klaar staan om toe te slaan zodra ze een gemakkelijke of geschikte kans zien, en dan is het te laat om ze nog tegen te houden."

Wij vinden dat hij volkomen gelijk heeft. Zoals we eerder al hebben aangegeven, zijn eindpunten de zwakste toegangspunten voor kwaadwillenden om toegang te krijgen tot de vertrouwelijke informatie van uw organisatie, vandaar dat ze moeten worden beschermd.

Hier volgen enkele aanbevolen werkwijzen voor het gebruik van eindpuntbeveiligingsdiensten in uw organisatie:

1. Volg en beveilig elk apparaat in het netwerk

Met zoveel telewerkers en mobiele apparaten in gebruik, kunnen IT-teams gemakkelijk eindpunten uit het oog verliezen, en dat is waar beveiligingslacunes ontstaan.

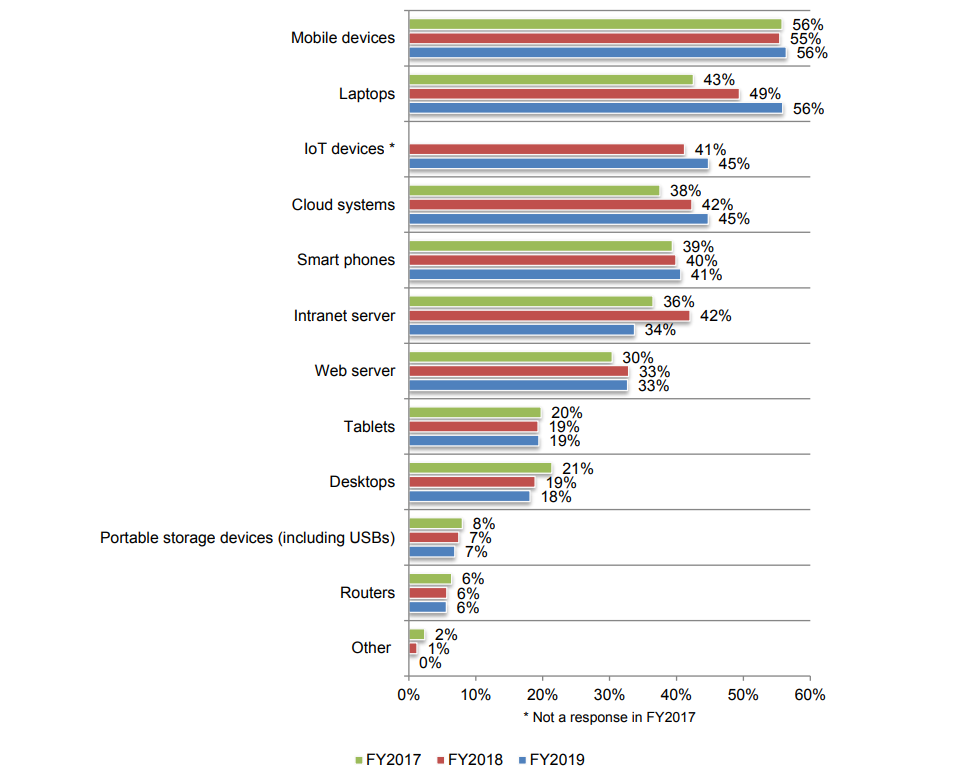

In 2019 beschouwde 55% van de professionals smartphones zelfs als de meest kwetsbare apparaten, en volgens Zippia gebruikt ongeveer 75% van de werknemers in de VS persoonlijke apparaten voor hun werk.

Door alle apparaten consequent te monitoren, kunt u een netwerkinventaris of -kaart opstellen die IT-teams meer inzicht en controle geeft. Deze eenvoudige stap helpt ervoor te zorgen dat er niets door de mazen van het net glipt, waardoor het moeilijker wordt om bedreigingen onopgemerkt te laten blijven.

2. Beperk de toegang met strikte VPN-beleidsregels

2. Beperk de toegang met strikte VPN-beleidsregels

Een VPN versleutelt internetverkeer en verbergt uw IP-adres, maar niet alle VPN's zijn even veilig en zwakke beleidsregels kunnen u nog steeds kwetsbaar maken. Hackers kunnen misbruik maken van kwetsbaarheden in VPN's om aanvallen uit te voeren, zoals spoofing, sniffing of zelfs DDoS-aanvallen.

Door een sterk VPN-beleid met meervoudige authenticatie (MFA) af te dwingen, zorgt u ervoor dat alleen geverifieerde eindpunten op afstand toegang hebben tot uw netwerk.

U kunt ook een stap verder gaan door het gebruik van VPN te verbieden of te beperken en alleen toegang toe te staan op applicatieniveau, waardoor de kans op een aanval op netwerkniveau wordt verkleind.

3. Voorkom schaduw-IT

Schaduw-IT treedt op wanneer mensen of afdelingen ongeautoriseerde software of apparaten gebruiken zonder dit aan het IT-team te melden. Deze apparaten zijn vaak niet veilig en kunnen een ernstig risico vormen als ze verbinding maken met uw netwerk. Aanvallers kunnen deze onbeveiligde eindpunten misbruiken om in te breken in uw systeem.

Om uw netwerk veilig te houden, moet u regelmatig beoordelingen uitvoeren. Een goede vuistregel is om dit elke drie maanden te doen, zodat u ongeautoriseerde apparaten kunt opsporen en blokkeren.

Stel ook een duidelijk beleid op voor werknemers over welke tools en apparaten zijn toegestaan, en zorg ervoor dat ze de risico's van schaduw-IT begrijpen.

4. Automatiseer updates en patchbeheer om beveiligingslekken te dichten

Het regelmatig installeren van updates, patches en software is een must, maar het is iets dat vaak over het hoofd wordt gezien.

Gemiddeld duurt het 97 dagen om patches toe te passen, waardoor apparaten blootgesteld blijven aan beveiligingslekken. Deze vertraging kan ernstige gevolgen hebben.

Neem bijvoorbeeld de MOVEit-inbreuk op Caresource in juni 2023. De Clop-ransomwaregroep maakte misbruik van een zero-day-kwetsbaarheid voordat de beschikbare patch werd toegepast.

Bij deze aanval kwamen de persoonlijke gegevens van meer dan 3,1 miljoen personen, waaronder burgerservicenummers en gezondheidsinformatie, op straat te liggen.

5. Gebruik versleuteling voor alle externe eindpunten

Volledige schijfversleuteling beschermt alles op het apparaat, terwijl versleuteling op bestandsniveau ervoor zorgt dat gegevens veilig blijven tijdens het verzenden of delen. Beide zorgen ervoor dat zelfs als een apparaat verloren of gestolen wordt, gevoelige informatie onleesbaar blijft voor buitenstaanders.

Als u weinig budget of tijd heeft, geef dan prioriteit aan wat u versleutelt. Begin met kritieke gegevens zoals financiële gegevens, persoonlijke gegevens van klanten en vertrouwelijke bedrijfsdocumenten. Werk vervolgens geleidelijk aan de rest van uw gegevens af om alles op termijn te beveiligen.

6. Voer penetratietests uit om zwakke plekken op te sporen

Door regelmatig penetratietests (pentests) uit te voeren, kunt u zwakke plekken in uw endpointbeveiliging opsporen. Deze tests simuleren echte aanvallen, zoals het misbruiken van bekende kwetsbaarheden (CVE) of zwakke plekken in configuraties.

Penetratietests omvatten vaak methoden zoals SQL-injectie (SQLi) of cross-site scripting (XSS) om te zien of hackers binnen kunnen komen.

Door black box-tests uit te voeren (waarbij testers geenamp;#8217;t inside knowledge of the system) of white box testing (waar ze dat wel hebben), kunt u verborgen beveiligingsfouten opsporen. Door deze tests regelmatig uit te voeren, kunt u hiaten dichten voordat aanvallers er misbruik van kunnen maken.

7. Segmenteer het netwerk om schade te beperken

Dit is een slimme manier om bedreigingen in te dammen en te voorkomen dat ze zich verspreiden naar uw kritieke systemen. Om het overzichtelijk te houden, begint u met het opzetten van een gebied met hoge privileges voor gevoelige bronnen en segmenteert u vervolgens het netwerk in kleinere, gecontroleerde stappen.

Houd bij het ontwerpen van de segmentatie rekening met de manier waarop verschillende afdelingen en teams communiceren en samenwerken. U wilt de workflows niet vertragen of onnodige obstakels voor medewerkers creëren. Voor bevoorrechte bronnen moet u een aparte infrastructuur opzetten die uitsluitend bedoeld is voor het beheer en de update van die activa. Zorg er ook voor dat de configuratiesystemen voor deze bevoorrechte machines volledig geïsoleerd zijn van die voor gewone apparaten, zodat alles veilig en gestroomlijnd blijft.

8. Incidentresponsplanning om de impact te minimaliseren

Bij het opstellen van een incidentresponsplan is het belangrijk om duidelijke rollen, communicatieprocessen en gedetailleerde stappen vast te leggen om een aanval in te dammen, te elimineren en te herstellen. Door voorbereid te zijn, kunnen bedrijven downtime verminderen, gegevens beschermen en de totale schade minimaliseren.

Volg deze stappen om een effectief plan op te stellen:

- Stel een beleid op: Bepaal wie waarvoor verantwoordelijk is, welke tools en technologieën moeten worden gebruikt en hoe problemen worden gedetecteerd en aangepakt.

- Stel uw team samen: Neem belangrijke functies op, zoals een CISO, een beveiligingsmanager, communicatiespecialisten en IT-beveiligingsexperts. Iedereen moet zijn rol kennen, van technische taken tot communicatie met de rest van het bedrijf of externe belanghebbenden.

- Identificeer risico's: Beoordeel uw eindpunten om zwakke punten en kwetsbaarheden te identificeren.

- Analyseer en prioriteer: Onderzoek alle beveiligingsproblemen en rangschik ze op basis van de ernst van het risico, zodat u weet welke bedreigingen u het eerst moet aanpakken.

- Beperk en elimineer: Handel snel om het probleem te beperken, isoleer geïnfecteerde apparaten om verspreiding te voorkomen en verwijder vervolgens de malware of het beveiligingsrisico volledig.

- Herstel en herstel: Zorg ervoor dat uw eindpunten zo snel mogelijk weer werken.

- Leren en documenteren: Documenteer na het incident alles wat er is gebeurd, van hoe de inbreuk heeft plaatsgevonden tot de stappen die zijn genomen om deze te verhelpen. Dit helpt u het plan te verbeteren en soortgelijke incidenten in de toekomst te voorkomen.

Endpoint Protection met SentinelOne

SentinelOne biedt EPP + EDR op één enkele agent, zonder extra kosten voor het toevoegen van meerdere agents. Het biedt AI-detectie die bedreigingen detecteert op basis van gedrag terwijl controles worden uitgevoerd voordat een bestand wordt uitgevoerd. Het omvat het analyseren van de kenmerken van een bestand, zoals of het onbekend is of hoe het is verpakt als iets er verdacht uitziet.

Zelfs als een machine geïnfecteerd raakt, kunt u eenvoudig terugkeren naar een eerder moment met behulp van Ransomware Rollback Capability. Dit is een gepatenteerde technologie die u van SentinelOne krijgt op Windows-machines.

Naast EPP en EDR biedt SentinelOne een reeks functionaliteiten om de endpointbeveiliging te versterken, waaronder:

Extended Detection and Response (XDR)

Extended Detection and Response (XDR) is een beveiligingsaanpak waarbij meerdere beveiligingsproducten in één systeem worden geïntegreerd. De componenten ervan vergroten de zichtbaarheid en bieden tegelijkertijd meer dekking om eindpunten te beschermen.

Oplossingen zoals Singularity XDR aggregeren native eindpunt-, cloud- en identiteitstelemetrie met beveiligingsgegevens van derden, waardoor een breder beveiligingsbeeld ontstaat. De verbeterde zichtbaarheid van XDR geeft analisten meer context bij het afhandelen van beveiligingsincidenten. XDR wordt een platform voor het samenvoegen van analytische en beveiligingsgegevens uit alle bronnen, waardoor bedreigingen sneller kunnen worden geneutraliseerd.

RemoteOps Forensics

RemoteOps forensics is een oplossing die het bewijsmateriaal levert dat nodig is om beveiligingsincidenten op een dieper niveau te onderzoeken. Het biedt de inzichten die u nodig hebt om te begrijpen hoe een cyberaanval heeft plaatsgevonden.

Deze gegevens worden vaak samen met EDR-gegevens bekeken om diepere analyses te verzamelen, waardoor een incidentresponsteam meer context krijgt om de schade als gevolg van de cyberaanval te beheersen.

Het vergelijken van forensische gegevens met EDR-gegevens is vaak lastig in chaotische tijden zonder automatisering. Singularity-workflows automatiseren dit proces, zodat u inzichten krijgt in plaats van meer gegevens om te analyseren. Het versnelt diepgaander onderzoek en stroomlijnt tegelijkertijd de respons in het geval van een cyberaanval op meerdere eindpunten.

Threat Intelligence

De threat intelligence-component plaatst beveiligingsincidenten in hun context door ze toe te schrijven aan specifieke bedreigers of campagnes die gericht zijn op de eindpunten van uw organisatie. Het helpt u proactieve verdedigingsmaatregelen te nemen op basis van uw threat hunting, geleid door intelligence.

Singularity threat intelligence stelt u in staat om beveiligingsincidenten in realtime te prioriteren, waardoor de potentiële impact wordt geminimaliseerd en tegelijkertijd tegenstanders in uw omgeving worden geïdentificeerd.

Kwetsbaarheidsbeheer

Studies tonen aan dat bij 26% van de inbreuken aanvallers misbruik maken van een kwetsbaarheid. Verrassend genoeg is 62% van de organisaties zich niet bewust van dergelijke kwetsbaarheden in hun omgeving, waardoor ze potentiële slachtoffers zijn van een cyberaanval.

Het onderdeel kwetsbaarheidsbeheer van een bedrijfsbeveiligingsoplossing zorgt ervoor dat alle eindpuntssystemen worden gepatcht naar de meest recente versies. SentinelOne's Singularity-kwetsbaarheidsoplossing kan risicovolle activa detecteren en ondernemingen helpen hun positie te evalueren met continue kwetsbaarheidsbeoordeling en -beheer.

Meer informatie over ransomware rollback en ontdek hoe technologie het herstel na dergelijke incidenten vergemakkelijkt.

Bescherm uw eindpunt

Bekijk hoe AI-aangedreven endpointbeveiliging van SentinelOne u kan helpen cyberbedreigingen in realtime te voorkomen, te detecteren en erop te reageren.

Vraag een demo aanConclusie

Endpointbeveiliging implementeert beveiligingsmaatregelen voor de bedrijfsmiddelen van de organisatie en gaat verder dan bescherming op apparaatniveau. Het beschermt apparaten die zijn aangesloten op een bedrijfsnetwerk tegen bekende en onbekende bedreigingen, waardoor u een veelzijdige aanpak van cyberbeveiliging krijgt.

Begin met het integreren van endpointbeveiligingssoftware zoals Singularity in uw beveiligingstechnologiestack om uw beveiliging tegen bedreigingen die gericht zijn op eindpunten te versterken.

Lees meer over SentinelOne's Singularity Complete en ontdek hoe het platform de eindpunten van ondernemingen beveiligt.

"FAQs

Endpointbeveiliging is een beveiligingsmaatregel die gericht is op het beveiligen van de apparaten (endpoints) die met een netwerk zijn verbonden. Het werkt door deze apparaten voortdurend te monitoren, verdachte activiteiten op te sporen en snel te reageren op bedreigingen.

Het zorgt er ook voor dat beveiligingsbeleid wordt nageleefd en dat apparaten altijd up-to-date zijn met de nieuwste patches om eventuele hiaten te dichten die hackers zouden kunnen misbruiken.

Traditionele antivirusprogramma's scannen bekende malware-signaturen uit een bedreigingsdatabase om schadelijke software op individuele apparaten op te sporen. Endpoint Protection Services maken gebruik van gedragsgebaseerde detectie om verdachte activiteiten op te sporen, waarbij vaak patronen in het hele netwerk van verbonden apparaten worden geanalyseerd.

In tegenstelling tot antivirussoftware, die voornamelijk reactief is, is Endpoint Protection Software proactief en voorzien van EDR-functies (Endpoint Detection and Response) om de schade te beperken als er toch een bedreiging doorheen glipt.

Endpointbeveiligingsdiensten bieden bescherming tegen een reeks bedreigingen, waaronder:

- Zero-day-exploits die gericht zijn op niet-gepatchte kwetsbaarheden Malware (virussen, wormen, ransomware)

- Bestandsloze aanvallen die misbruik maken van legitieme processen

- Ransomware die gegevens versleutelt

- Phishingaanvallen via kwaadaardige e-mails of websites

- Geavanceerde persistente bedreigingen (APT's)

- Bedreigingen van binnenuit, zowel opzettelijk als onopzettelijk

Ja, endpointbeveiligingsdiensten kunnen helpen bij ransomware. Ze worden vaak geleverd met functies zoals het blokkeren van gevaarlijke websites, e-mails of downloads die ransomware kunnen bevatten.

Tools zoals URL-filtering, e-mailscanning en app-controle helpen voorkomen dat gebruikers per ongeluk ransomware activeren. Bovendien werken sommige diensten samen met back-upoplossingen, zodat u bestanden die versleuteld zijn, kunt herstellen zonder het losgeld te betalen.