Bedrijven en andere organisaties maken in toenemende mate gebruik van de cloudcomputingdiensten van Microsoft Azure om hun gegevens te hosten. Azure-eindpunten, met name database-eindpunten, zijn bijzonder aantrekkelijke doelwitten voor hackers die uw netwerk willen binnendringen en/of waardevolle bedrijfsgegevens willen stelen. Als gevolg van de wijdverbreide acceptatie van Azure door bedrijven en andere organisaties is er een steeds grotere behoefte aan solide eindpuntbeveiliging om ervoor te zorgen dat indringers geen toegang krijgen tot deze vaak cruciale bestanden.

In dit bericht leggen we uit wat Azure-eindpuntbeveiliging is, waarom uw organisatie dit nodig heeft, hoe u uw Azure-omgeving kunt configureren en hoe u Azure-eindpuntbeveiliging kunt implementeren.

Wat is Azure Endpoint Protection?

Wat is Azure Endpoint Protection?

Zoals u wellicht weet, is een 'eindpunt' een ander woord voor een apparaat dat is aangesloten op een netwerk. Het zijn de middelen waarmee aanvallers uw netwerk proberen aan te vallen. Dit kunnen mobiele apparaten, virtuele machines of zelfs servers zijn. In Azure kunnen eindpunten ook verwijzen naar verbindingspunten waarmee apparaten verbinding kunnen maken met Azure-clouddiensten, of diensten met andere diensten. Met andere woorden, sommige Azure-eindpunten kunnen eenvoudigweg andere eindpunten verbinden. Maar ze moeten nog steeds worden beschermd.

Azure-eindpuntbeveiliging verwijst naar de beveiligingstools die zijn ontworpen om deze eindpunten te beschermen tegen bedreigingen en kwetsbaarheden. Deze omvatten Microsoft Defender voor eindpunten, Azure Security Center, netwerkbeveiligingsgroepen (NSG's), SentinelOne's Singularity App en meer.

Met deze cloudgebaseerde tools kunt u de status van uw apparaten en virtuele machines bewaken. Met Azure Security Center kunt u uw eindpunten continu bewaken en scannen op malware, en Microsoft Defender for Endpoint helpt organisaties hun netwerken te scannen op bedreigingen. Hoewel Azure Security Center het populairst is, maakt Microsoft Defender for Endpoint gebruik van een combinatie van geavanceerde functies, waaronder Microsofts cloudbeveiligingsanalyses, waarbijgebruik wordt gemaakt van big data, apparaatleren en unieke Microsoft-optica in het Windows-ecosysteem, cloudproducten voor bedrijven (zoals Office 365) en online assets, worden gedragssignalen vertaald naar inzichten, detecties en aanbevolen reacties op geavanceerde bedreigingen.”

Met deze cloudgebaseerde tools kunt u de status van uw apparaten en virtuele machines bewaken. Met Azure Security Center kunt u uw eindpunten continu bewaken en scannen op malware, en Microsoft Defender for Endpoint helpt organisaties hun netwerken te scannen op bedreigingen. Hoewel Azure Security Center het populairst is, maakt Microsoft Defender for Endpoint gebruik van een combinatie van geavanceerde functies, waaronder Microsofts cloudbeveiligingsanalyses, waarbijgebruik wordt gemaakt van big data, apparaatleren en unieke Microsoft-optica in het Windows-ecosysteem, cloudproducten voor bedrijven (zoals Office 365) en online assets, worden gedragssignalen vertaald naar inzichten, detecties en aanbevolen reacties op geavanceerde bedreigingen.”

Hoe werkt Azure Endpoint Protection?

Azure Security Center is de populairste tool voor het beveiligen van uw Azure-eindpunten. Het biedt een gecentraliseerde hub waarmee u beveiligingsfuncties voor uw omgeving kunt inschakelen.

In Security Center kunt u beveiligingsbeleid configureren voor specifieke resourcegroepen (waarover later meer) of services. De tool biedt ook monitoring en gegevensverzameling, waardoor gebruikers informatie krijgen over virtuele machines en waarschuwingen ontvangen wanneer beveiligingsrisico's, zoals malware, worden ontdekt. Met de informatie die de tool u geeft, kunt u de problemen bekijken en aanvullende beveiligingsmaatregelen nemen als u dat nodig acht.

Waarom is Azure Endpoint Protection belangrijk?

Azure-eindpunten kunnen een toegangspoort zijn tot uw grotere cloudomgeving. Daarom zullen hackers deze eindpunten meedogenloos aanvallen om uw netwerk te compromitteren. Endpoint-beveiliging minimaliseert deze risico's door malware te detecteren en het systeem continu te monitoren. Microsoft Defender voor eindpunten biedt ook geautomatiseerde detectie van bedreigingen en beveiligingswaarschuwingen, samen met gedetailleerde beveiligingsanalyses. Dit vermindert de werklast voor IT-teams.

Er zijn echter tal van minder bekende voordelen die de tools voor eindpuntbeveiliging van Azure bieden. Microsoft Defender for Endpoint kan bijvoorbeeld worden gebruikt als een gecentraliseerd monitoringplatform. Het kan onderzoeken en het verhelpen van beveiligingsproblemen automatiseren, waardoor de handmatige werklast voor IT-teams wordt verminderd. Het kan ook worden geïntegreerd met Microsoft 365 Defender, dat gegevens verzamelt van meerdere beveiligingsservices, waaronder Microsoft Defender voor Office 365 en Microsoft Cloud App Security. Dit gecentraliseerde overzicht helpt beveiligingsteams een holistisch inzicht te krijgen in hun beveiliging.

Endpoint protection kan ook een wettelijke vereiste zijn. Aangezien verschillende sectoren strenge wetten hebben op het gebied van gegevensprivacy en voorschriften over hoe klantgegevens moeten worden beschermd, moeten organisaties meestal beschikken over een vorm van endpointbeveiliging tegen cloudgebaseerde kwetsbaarheden. Als ze dat niet doen, kunnen ze hoge boetes of juridische stappen tegemoet zien, waardoor het nog belangrijker wordt om je Azure-gebaseerde activa te beveiligen.

Endpoint protection kan ook een wettelijke vereiste zijn. Aangezien verschillende sectoren strenge wetten hebben op het gebied van gegevensprivacy en voorschriften over hoe klantgegevens moeten worden beschermd, moeten organisaties meestal beschikken over een vorm van endpointbeveiliging tegen cloudgebaseerde kwetsbaarheden. Als ze dat niet doen, kunnen ze hoge boetes of juridische stappen tegemoet zien, waardoor het nog belangrijker wordt om je Azure-gebaseerde activa te beveiligen.

Sentinel One’s Singularity-app: uniforme bescherming voor je Azure-omgeving

Ons Singularity-platform is een unieke tool die nuttig is voor het monitoren van Azure-omgevingen. Zoals onze datasheet aangeeft,

Klanten van SentinelOne en Microsoft profiteren van een unieke integratie tussen het Singularity XDR-platform van SentinelOne en Azure Active Directory. Door deze integratie profiteren organisaties van autonome responsmogelijkheden waarmee beveiligingsprofessionals sneller kunnen reageren op cyberdreigingen. Door gebruik te maken van de SentinelOne-app voor Azure Active Directory verbinden organisaties endpointbeveiliging en hun identiteitsdienstverlener met elkaar. Als gevolg hiervan wordt, wanneer een eindpunt wordt gecompromitteerd, de identiteitsinformatie van de getroffen gebruiker in realtime naar Azure Active Directory verzonden en kan Conditional Access snel multi-factor authenticatie (MFA) afdwingen, de toegang beperken of de toegang beperken.

Het Singularity-platform van SentinelOne monitort voortdurende bedreigingen en werkt deze in realtime bij in Azure Active Directory, met een gedetailleerde lijst van gecompromitteerde gebruikers of apps binnen uw netwerk. Met SentinelOne kunt u beveiligingsprotocollen definiëren en reeds gedetecteerde bedreigingen beperken. U kunt het Singularity-platform in werking zien in onze Singularity voor Azure Active Directory demo.

Uw Azure-omgeving instellen

Laten we het nu hebben over hoe u een Azure-omgeving voor uw organisatie kunt instellen.

Uw omgeving configureren en implementeren

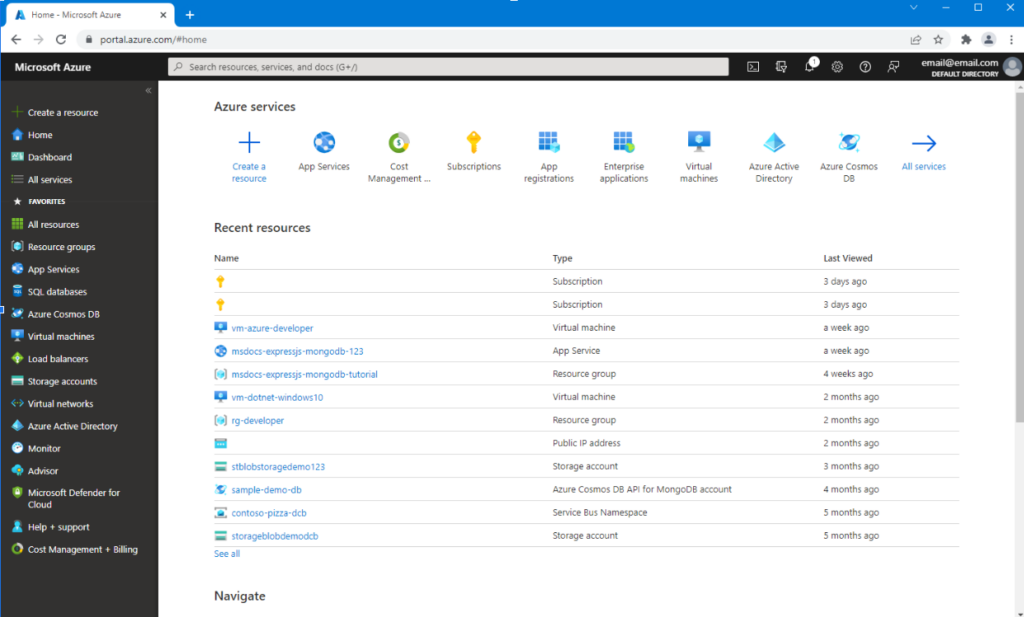

De eerste stap is het aanmaken van een Azure-account. Zodra gebruikers een Azure-account hebben aangemaakt, kunnen ze inloggen op de Azure Portal, een portaal voor het beheren en implementeren van Azure-resources. Vervolgens moet u bepalen welke apps en services u nodig heeft in uw Azure-omgeving. Zo kunt u bepalen hoeveel resources u gaat gebruiken. Hiervoor moet u een resourcegroep aanmaken in Azure. Resourcegroepen zijn containers die worden gebruikt om Azure-resources en -services te beheren. In een resourcegroep kunt u gerelateerde Azure-services groeperen.

Nadat u een resourcegroep hebt ingesteld, kunt u de services selecteren die u in de groep nodig hebt. Dit kunt u doen via de knop Create a Resource in de subsectie Azure-services. U moet rekening houden met de vereisten voor de grootte en prestaties van elke resource, aangezien deze van invloed zijn op uw omgeving.

Vervolgens moet u het netwerk instellen door een Virtual Network (VNET) aan te maken om uw adresruimte en subnetten te definiëren. Voor extra beveiliging moet u een Network Security Group (NSG) implementeren om het verkeer van uw resources te controleren. Dit is een vorm van toegangscontrole. Op dit punt kunt u een virtuele machine instellen met het besturingssysteem van uw voorkeur. Overweeg het gebruik van Virtual Machine Scale Sets voor automatische schaalbaarheid. Vervolgens kunt u opslagaccounts configureren op basis van de vereisten van uw organisatie. Bestandsdeling kan worden gebruikt voor gedeelde opslag op meerdere virtuele machines, terwijl blobopslag kan worden gebruikt voor ongestructureerde gegevens.

Vervolgens moet u het netwerk instellen door een Virtual Network (VNET) aan te maken om uw adresruimte en subnetten te definiëren. Voor extra beveiliging moet u een Network Security Group (NSG) implementeren om het verkeer van uw resources te controleren. Dit is een vorm van toegangscontrole. Op dit punt kunt u een virtuele machine instellen met het besturingssysteem van uw voorkeur. Overweeg het gebruik van Virtual Machine Scale Sets voor automatische schaalbaarheid. Vervolgens kunt u opslagaccounts configureren op basis van de vereisten van uw organisatie. Bestandsdeling kan worden gebruikt voor gedeelde opslag op meerdere virtuele machines, terwijl blobopslag kan worden gebruikt voor ongestructureerde gegevens.

Azure Active Directory is het ingebouwde identiteits- en toegangsbeheersysteem van Azure. U kunt gebruikersrechten beheren en op rollen gebaseerde toegangscontrole (RBAC) toepassen om specifieke rollen toe te wijzen aan gebruikers of groepen. Het is de belangrijkste hub voor toegangscontrole voor Azure.

Een Dev Center maken en configureren in Azure-implementatieomgevingen met behulp van de Azure-portal

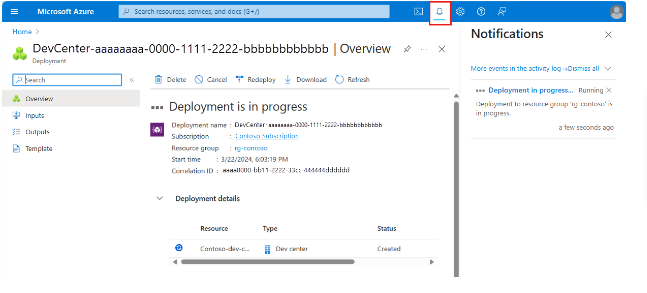

Om uw team in staat te stellen Azure-omgevingen effectief te implementeren, moet u een Dev Center opzetten. Uw team is verantwoordelijk voor het opzetten van het dev center, het maken van projecten en het verlenen van toegang aan ontwikkelingsteams. Microsoft biedt een snelstartgids handleiding voor het implementeren van een Azure-omgeving, waarin de volgende stappen worden beschreven:

- Meld u aan bij de Azure-portal.

- Zoek naar Azure-implementatieomgevingen en selecteer vervolgens de service in de resultaten.

- Selecteer in Dev centers de optie Maken.

- Selecteer in Een Dev Center maken op het tabblad Basisgegevens de volgende informatie of voer deze in:

- Selecteer Bekijken + maken.

- Wacht op het tabblad Review wacht u op de validatie van de implementatie en selecteert u vervolgens Create.

- U kunt de voortgang van de implementatie controleren in uw Azure-portaalmeldingen.

8. Wanneer het dev center is aangemaakt, selecteert u Ga naar de bron. Controleer of u het overzichtspaneel van het dev center ziet.

Bescherm uw eindpunt

Bekijk hoe AI-aangedreven endpointbeveiliging van SentinelOne u kan helpen cyberbedreigingen in realtime te voorkomen, te detecteren en erop te reageren.

Vraag een demo aanHet beschermen van uw Azure-omgeving is cruciaal

Zoals u wellicht weet, kunnen uw Azure-eindpunten cruciale toegangspoorten zijn tot uw grotere netwerk. Daarom sparen aanvallers geen moeite om ze aan te vallen. Daarom blijven tools voor eindpuntbeveiliging voor uw Azure-omgeving noodzakelijk. Het opzetten van uw Azure-omgeving is een complexe taak en voor een goede eindpuntbeveiliging zijn tools nodig zoals Microsoft Defender for Endpoint, Azure Security Center, Network Security Groups (NSG's) en meer. Singularity van SentinelOne is ook een handige tool voor het monitoren en beveiligen van uw omgeving.

Azure-eindpuntbeveiliging is misschien moeilijk, maar het is cruciaal om uw bronnen te beschermen. Hopelijk kunt u nu uw Azure-omgeving instellen. Wat uw doel met Azure ook is, overweeg om SentinelOne's Singularity-platform toe te voegen aan uw beschermingsarsenaal.

Toonaangevend in eindpuntbeveiliging

Bekijk waarom SentinelOne vier jaar op rij is uitgeroepen tot Leader in het Gartner® Magic Quadrant™ voor Endpoint Protection Platforms.

Verslag lezen

FAQs

Een eindpunt wordt doorgaans gedefinieerd als een middel waarmee aanvallers een netwerk of systeem aanvallen. In Azure kunnen eindpunten virtuele machines, applicaties of service-eindpunten zijn die worden gebruikt om andere gebruikersapparaten te verbinden met cloudgebaseerde applicaties en services.

Azure-eindpuntbeveiliging verwijst naar de tools die worden gebruikt en de maatregelen die kunnen worden genomen om Azure-eindpunten te beveiligen. Hiertoe behoren Azure Security Center en Microsoft Defender voor eindpunten.

De belangrijkste tool voor het instellen van endpointbeveiliging binnen Azure is Azure Security Center. Dit biedt een gecentraliseerde hub waarmee u uw omgeving kunt monitoren, beveiligingsbeleid kunt configureren en aanvullende beveiligingsmaatregelen kunt instellen.