脅威ハンティングとは、サイバー脅威が被害をもたらす前に特定し軽減するための積極的なアプローチです。本ガイドでは、脅威ハンティングの原則、その利点、およびセキュリティ専門家が使用する技術について探求します。

効果的な脅威ハンティングにおける脅威インテリジェンスと継続的モニタリングの重要性について学びましょう。サイバーセキュリティ態勢の強化を目指す組織にとって、脅威ハンティングを理解することは不可欠です。

サイバー脅威ハンティングとは?

サイバー脅威ハンティングとは?

サイバー脅威ハンティングとは、組織のネットワークやシステム内で潜在的なサイバー脅威の兆候を、能動的かつ体系的に探索する活動です。ログデータの分析、ネットワークスキャン、脅威インテリジェンスフィードの活用など、手動および自動化された手法を通じて実施されます。サイバー脅威ハンティングは、ファイアウォールや侵入検知システムなどの従来のセキュリティ対策をかいくぐった可能性のある潜在的な脅威を特定することを目的としています。これらの脅威を早期に検知・対応することで、組織はサイバー攻撃の影響を受けるリスクを低減し、システムやネットワークのセキュリティと可用性を維持できます。

脅威ハンティングとは、攻撃を実行したり目的を達成したりする前に、ネットワーク内に潜む敵を発見するための手法と定義できます。ほとんどのセキュリティ戦略とは異なり、脅威ハンティングは、高度なセキュリティソリューションと、脅威ハンティングの専門家個人またはチームの強力な分析・技術的スキルを組み合わせた手法です。

脅威ハンティングは、インシデント対応やデジタルフォレンジックとは全く異なる活動です。DF/IR手法の目的は、データ侵害が既に発覚した後に何が起きたかを特定することです。これに対し、脅威ハンティングチームが脅威ハンティングを行う際の目的は、防御層をすり抜けた可能性のある攻撃を探し出すことです。

脅威ハンティングは、ペネトレーションテストや脆弱性評価とも異なります。これらは外部からの攻撃をシミュレートしようとする試みであるのに対し、脅威ハンターは攻撃者がすでにネットワーク内に侵入しているという前提で作業を行い、侵害の兆候(IoC)、横方向の移動、その他の攻撃行動の証拠となり得る痕跡を探します。

脅威ハンティングを始めるには何が必要ですか?

これまで見てきたようにこれまで見てきたように、サイバー脅威ハンティングのプロセスとは、侵害が発生したと仮定し、異常な活動を検索することで、隠れたIOCや秘密裏の行動を積極的に探し出すことに他なりません。そのためには、セキュリティアナリストは日常的なネットワークトラフィックのノイズをフィルタリングし、未知の活動を検索しながら、通常とは異なる異常な活動を分離しなければなりません。

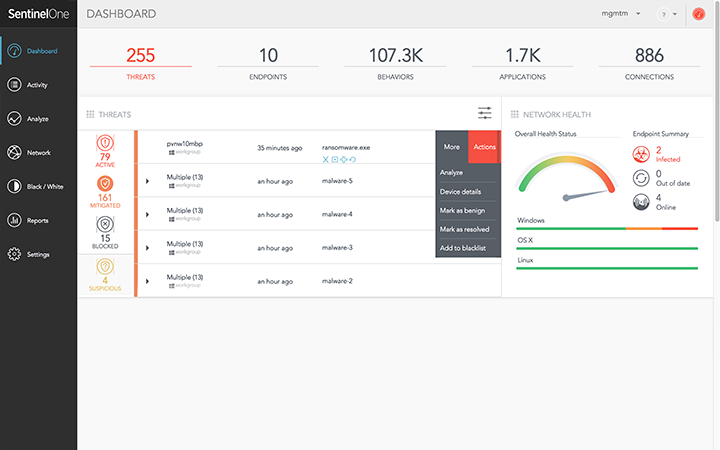

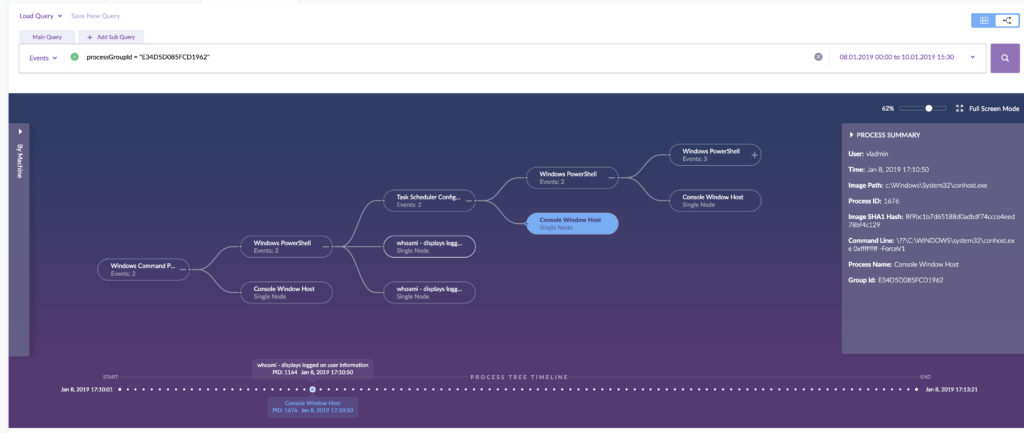

これを効果的に行うには、ネットワークの包括的な可視性とエンドポイントからの豊富なデータから始める必要があります。デバイスのテレメトリには、暗号化されたトラフィック、ファイルハッシュ、システムおよびイベントログ、ユーザー行動に関するデータ、ファイアウォール制御、および周辺機器の活動などです。理想的には、SIEM(セキュリティ情報イベント管理)のようなツールを活用し、強力な検索機能で全データを明確に可視化。表示内容を文脈化することで、生ログの手動精査を最小限に抑えることが重要です。

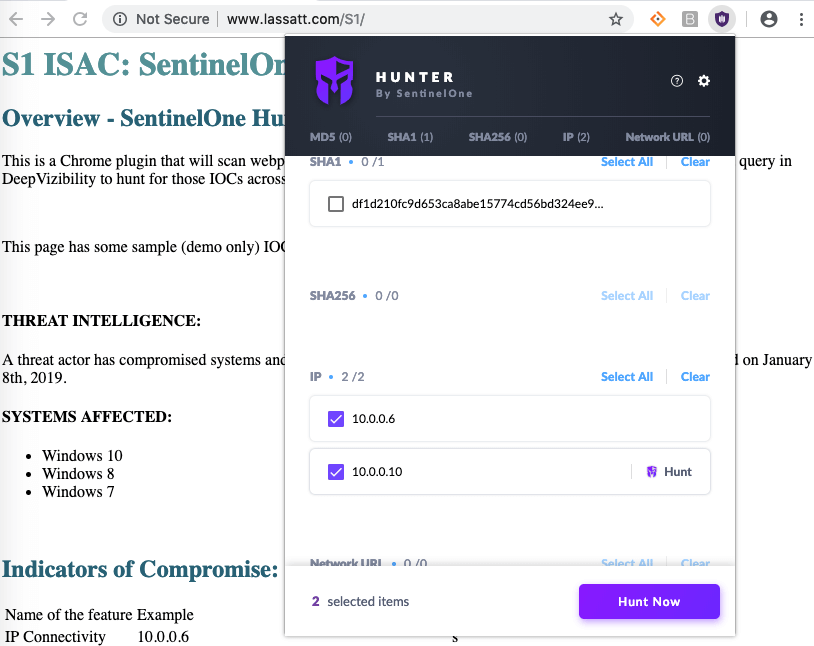

管理対象外のエンドポイントを報告できる機能、IoTデバイス、モバイル端末を検知し、ネットワーク上で稼働中のサービスを発見できる機能は大きな利点です。同様に、ユーティリティ のようなユーティリティも同様です。これらをブラウザに組み込むことで、脅威の検出と調査を迅速化できます。

セキュリティソリューションに対して完全な信頼を置いていることも前提としています。脅威のハンティングには時間がかかり、SOC(セキュリティオペレーションセンター)のアナリストは、https://www.sentinelone.com/cybersecurity-101/endpoint-security/edr-solutions/">EDRソリューションが自律的に検知すべき脅威を手動で捕捉する時間的余裕はありません。高度な脅威の検知は、特に組織がサイバーセキュリティ人材不足人材不足に直面している場合や、大量のアラートや高い誤検知率でスタッフを圧倒する情報セキュリティ(Infosec)ソリューションに縛られている場合です。

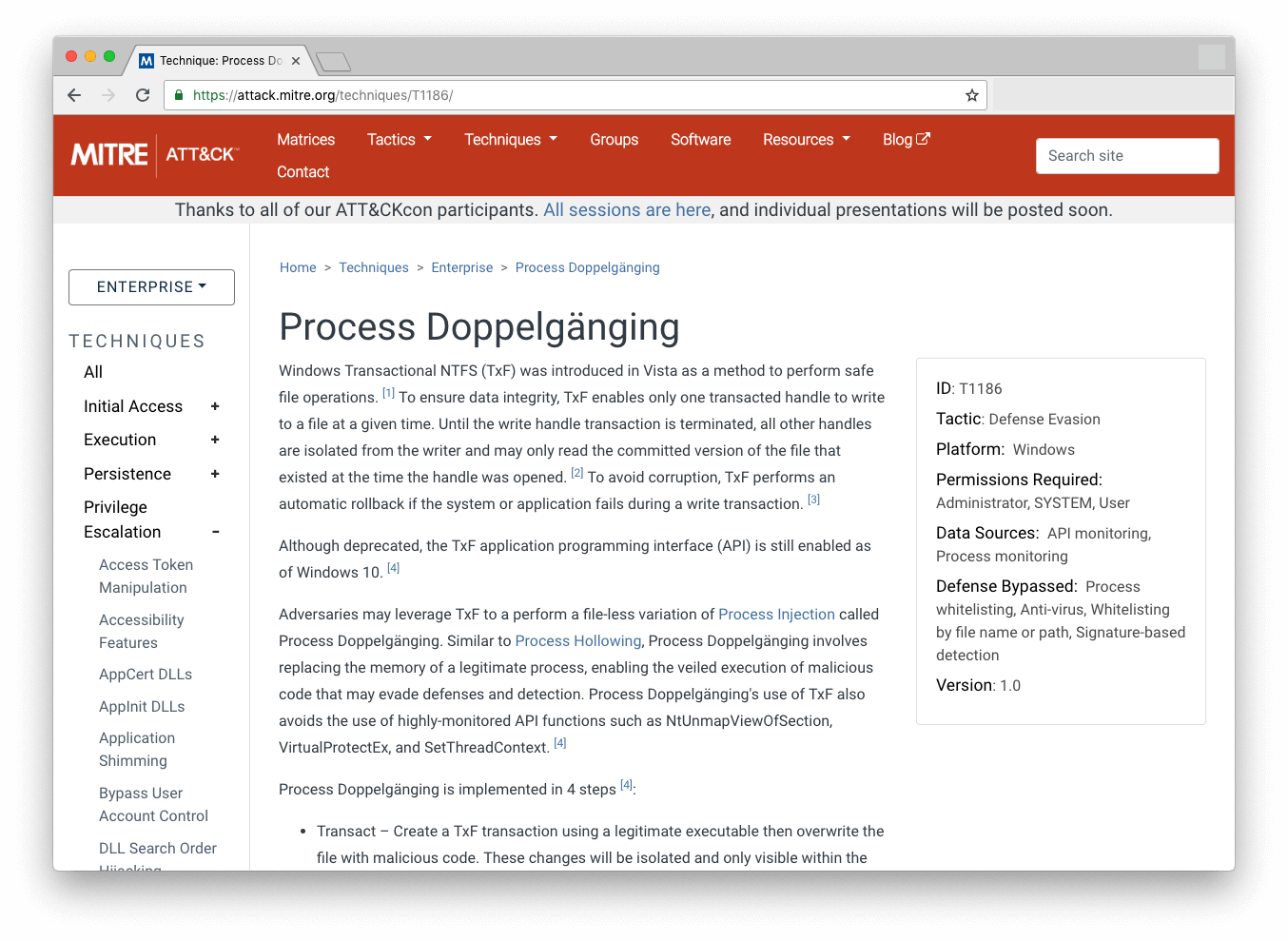

アナリストにとってもう一つの重要なセキュリティツールは、優れた脅威インテリジェンスです。公開されている、あるいはOSINT(オープンソースインテリジェンス)フィードが存在し、ハンターは悪意のあるIPアドレス、新たに発表されたCVE、最新マルウェアのサンプルハッシュなど、最新のIOCを把握できます。たとえば、SANS institute は 不審なドメイン のリストをまとめています。MITRE ATT&CKフレームワークも、高度な脅威アクターが使用するツール、戦術、手順(TTP)をサイバー脅威ハンターが学ぶための強力なツールです。。例えば、MITRE ATT&CKデータベースで、自社の業界やセクターを標的とする既知のグループを検索し、彼らが使用した手法について学ぶことができます。この情報を武器に、ネットワーク全体でそのグループの TTP の証拠を脅威ハンティングし始めることができます。脅威ハンティングに必要な手順の詳細については、ホワイトペーパーをご参照ください。

何を探せばいいのか、どうやってわかる?

OSINTツールやMITRE ATT&CKのようなフレームワークは、探している対象を把握している場合にのみ効果的に機能します。これが効果的な脅威ハンティングの重要な要素の一つである仮説の形成と検証につながります。

脅威ハンターは、組織のプロファイル、脅威アクターを引き寄せる可能性のある事業活動(新規スタッフの採用や新規資産・企業の買収など)、およびベースライン使用状況を十分に理解している必要があります。

攻撃者はしばしば一般ユーザーに紛れ込み、フィッシングや スピアフィッシングキャンペーン を通じて取得しようとします。そのため、ユーザーの典型的な行動を理解することは、異常なファイルアクセスやログインイベントを調査するための有用な基準となります。これに、攻撃者にとって価値のある企業データとその所在の理解を組み合わせることで、「攻撃者はxyzにあるデータを盗もうとしているのか?」といった仮説が導き出せます。これにより、以下のような疑問に答えるデータ収集が促される可能性があります:

“過去 n 日間に初めてロケーション XYZ にアクセスしたユーザーは誰か?”

高度な脅威ハンティング技術では、統計分析と機械学習を用いて可能な限り多くのタスクを自動化しようと試みます。例えば、ユーザー行動を監視し、その行動を自己比較して異常を探る手法は、個別のクエリを実行するよりもはるかに効果的です。ただし実際には両方の手法が必要となるでしょう。SentinelOneのような豊富なネイティブAPIを備えたツールがあれば、セキュリティソフトウェアスタック全体での完全な統合が可能となり、両手法の実施が容易になります。

脅威ハンティングはどのくらいの頻度で行うべき?

一部の企業は、新しい脅威を臨機応変にのみハンティングしています。これは特定のイベント(例:特に機密性の高いサービスやファイル場所へのアクセス試行)が発生した時や、スタッフが他の業務から手が空いた時に実施される場合があります。アドホックなハンティングは、人員や予算が限られている組織でもこの追加の防御層を構築できる利点がありますが、限られた行動パターンに対する最小限の調査しか行えず、この戦略を運用する上で最も効果的ではない方法です。&

定期的な脅威ハンティングでは、スタッフが定期的にハンティングを実施する時間を確保するため、改善が見込まれます。組織は異なる時間帯に検索を優先化し、効率性を向上させることが可能です。しかし定期的な脅威ハンティングには、高度な攻撃がこれらの間隔の間に活動しようとする特定の 潜伏時間を与えるため、高度な攻撃が間隔の間に活動しようとする余地が生じます。したがって間隔は短いほど効果的です。

理想的には、十分な人員と予算を有する組織は、持続的な取り組みの一環として、ネットワークとエンドポイントを積極的に監視し、ネットワークへの攻撃を発見するための継続的かつリアルタイムの脅威ハンティングを実施すべきです。

脅威ハンティングを実施すべき主体は?

脅威ハンティングが専門的な業務であることは、おそらく今や明らかでしょう。様々なツールを活用し、組織が直面するリスクを理解・分析でき、高度な攻撃者が用いる手法やツールに精通したセキュリティアナリストが必要です。

社内に脅威ハンターを採用することは優れた選択肢ですが、組織にはそのための予算と、関連スキルを持つ人材へのアクセスが必要です。多くの企業にとって、より現実的なアプローチは、脅威ハンティング作業の一部またはすべてを MSSP(マネージドセキュリティサービスプロバイダー)に委託することです。

脅威ハンティングに関するよくある質問

脅威ハンティングとは、ネットワーク内に潜むサイバー脅威を積極的に探索する手法です。問題発生のアラートを待つのではなく、攻撃者が既に内部に侵入していると想定し、悪意のある活動の兆候を探します。自動化されたツールが見逃した脅威を発見するため、セキュリティデータを深く掘り下げます。

これは、セキュリティの専門家が常にネットワークを巡回し、不審な点や異常な動きを探しているようなものです。

脅威ハンターは、データ窃取を示唆する異常なネットワークトラフィックパターンに気付くかもしれません。ユーザーアカウントが午前3時にファイルにアクセスしている理由や、異なる国からの不審なログイン試行がある理由を調査する可能性があります。別の例としては、新たな脅威インテリジェンスレポートに基づいて特定のマルウェアシグネチャを探すことが挙げられます。

また、既知の攻撃手法に一致する指標を探すこともあります。例えば、システムにハッカーによる横方向移動の兆候がないかを確認するなどです。

高度な攻撃者は自動化されたセキュリティツールをすり抜け、ネットワーク内に数ヶ月間潜伏することが可能です。侵害の平均検出時間は194日であり、攻撃者がデータを盗むには十分な時間を与えます。脅威ハンティングは隠れた脅威をより早く発見し、それらが引き起こす損害を軽減するのに役立ちます。

脅威ハンターはまず、脅威インテリジェンスや異常な活動に基づいて潜在的な脅威に関する仮説を立てます。次に、ネットワークログ、エンドポイントデータ、セキュリティアラートを調査し、仮説を立証または反証する証拠を探します。

不審な点が見つかった場合、それが実際の脅威かどうかを判断するためにさらに調査を進めます。このプロセスは継続的かつ反復的なものであり、ハンターは発見した内容に基づいて常に手法を洗練させていきます。

サイバーセキュリティ脅威の主な4種類は、システムを損傷させるウイルスやランサムウェアを含むマルウェアです。フィッシング攻撃は、パスワードの入力を促したり悪意のあるリンクをクリックさせたりする手口です。分散型サービス拒否攻撃(DDoS攻撃)は、システムをトラフィックで飽和させ利用不能にします。

高度な持続的脅威(APT)は、ハッカーがネットワーク内に長期間潜伏する高度な長期攻撃です。各タイプには異なる検知・対応戦略が必要です。

一般的な脅威ハンティング手法には、類似データポイントをグループ化して異常を検知するクラスタリングがあります。スタッキングではデータをカテゴリ別に整理し、不審な外れ値を探します。ベースライン設定では、通常のネットワーク活動のパターンを把握し、それから逸脱した動きを探します。

分析では、ログやセキュリティデータを調査し、脅威を示す可能性のあるパターンを特定します。グループ化では、複数の指標を組み合わせて、それらが不審な形で同時に現れるかどうかを確認します。

脅威ハンティングは予防的かつ継続的な活動であるのに対し、インシデント対応はアラート発生後に反応する対応策です。脅威ハンターは被害が発生する前に積極的に脅威を探しますが、インシデント対応チームは攻撃が検知された後に反応します。

脅威ハンティングは継続的なパトロールのようなものであり、インシデント対応は火災に対応する緊急サービスのようなものです。フォレンジックはインシデント発生後に何が起きたかを理解するために行われますが、脅威ハンティングはインシデントの発生を未然に防ごうとするものです。

脅威ハンティングプロセスには主に3つのステップがあります:トリガー、調査、解決です。

- トリガー段階では、ハンターは脅威インテリジェンス、異常、または特定の仮説に基づいて調査対象を特定します。

- 調査段階では、データを検索して仮説を支持または反証する証拠を見つけます。

- 解決フェーズでは、調査結果を文書化し、実際の脅威をインシデント対応チームにエスカレートするか、将来の調査に向けた知識を更新します。