アイデンティティセキュリティは、ユーザーIDと機密情報を保護するために不可欠です。本ガイドでは、認証、認可、アクセス管理を含むアイデンティティセキュリティの基本原則を探ります。

不正アクセスやデータ侵害を防ぐための堅牢なアイデンティティセキュリティ対策の実施の重要性について学びましょう。組織がデジタル資産を保護し、ユーザーの信頼を維持するためには、アイデンティティセキュリティを理解することが不可欠です。

アイデンティティセキュリティとは?

アイデンティティセキュリティとは?

アイデンティティセキュリティとは、アイデンティティ攻撃対象領域管理(ID-ASM)およびアイデンティティ脅威検知・対応(ITDR)ツールを導入し、資格情報の窃取、特権の悪用、Active Directoryへの攻撃、リスクの高い権限付与、その他の攻撃経路を生み出す手法を検知するプロセスです。

アイデンティティセキュリティと、アイデンティティベースの攻撃を検知・対応する能力は、サイバーセキュリティ環境において極めて重要です。ID-ASMとITDRは、サイバー攻撃者によるリアルタイムの脅威を検知し、情報漏洩を防止することで、組織がすべての認証情報と権限の脆弱性を発見・修正する手段を提供します。

こうした情報漏洩には、エンドポイントに保存された認証情報や、サイバー攻撃者が情報を抽出したりクラウド環境で攻撃を実行したりすることを可能にするActive Directoryの設定ミスなどが含まれます。

アイデンティティセキュリティ:ITDR対IAM

アイデンティティおよびアクセス管理(IAM)(IAM) – プロビジョニング、接続、およびアイデンティティアクセスの制御に焦点を当てる – は、アイデンティティセキュリティの出発点に過ぎません。

IAMは、適切な個人が適切なタイミングで正当な理由に基づき適切なリソースにアクセスすることを保証するためのポリシーと技術の枠組みです。IAMツールはユーザーID情報を管理し、セキュリティポリシーを定義・適用し、アクセスを監査し、シングルサインオン機能を提供します。

IAMはアイデンティティ関連のアクセスリスク低減に頻繁に寄与するものの、ポリシー、手順、技術は通常、セキュリティを念頭に置いて作成されるわけではない。ここにアイデンティティセキュリティとIAMの差異がある。

理想的には、カバー範囲は初期認証やアクセス制御を超えて、資格情報、権限、アクセス権、それらを管理するシステムといった他のアイデンティティの側面、可視化から攻撃への曝露、検知に至るまで拡張されるべきです。これはITDRによって実現可能です。

ITDRとサイバー欺瞞ベースの検知は、追加の攻撃データを相関させインシデント対応アクションを起動することで、XDRプラットフォームを強化できます。

ITDRソリューションは、アイデンティティベースの攻撃を効率的に検知・対応することで防御層を追加します。これは、認証情報やアイデンティティの不正使用、特権昇格活動、権限の露出を可視化し、エンドポイントから Active Directory やマルチクラウド環境までをカバーするセキュリティ手法です。

攻撃ベクトルの観点から、Active Directory (AD) は明らかに高価値の標的資産です。AD は、アイデンティティとその主要要素が当然存在する場所であり、攻撃者の標的となる理由であり、セキュリティ上の最大の懸念事項でもあります。さらに、クラウド移行が急速に進むにつれ、ITチームが環境全体で迅速にプロビジョニングを進める中で、新たなセキュリティ課題が生じている。

ADの脆弱性とクラウド環境における設定ミスの傾向が組み合わさると、プロビジョニングやアクセス管理を超えた追加の保護層の必要性がより明確になる。

残念ながら、IAM(アイデンティティ・アクセス管理)は侵害された場合、単一障害点となり得る。したがって、インフラ管理とシステムセキュリティ検証を同一のセキュリティシステムに委ねることは安全とは言えません。これが、ID-ASMが組織のサイバーセキュリティ対策において極めて重要な追加要素となる理由です。

アイデンティティセキュリティが重要な理由:ID-ASMとITDRのメリット

攻撃者は、信頼された環境内に足場を築き、高価値な標的を追って横方向に移動するために、IDおよびアクセス管理のギャップを標的にします。IDセキュリティは、IDとそれを管理するシステムを保護することで、IAMおよび標準的なセキュリティのギャップを埋めるため、不可欠です。

IDとID管理システムを保護する

サイバー犯罪者は、自らの活動のために抜け穴を見つけ、脆弱なデジタルIDシステムを悪用します。アイデンティティセキュリティが欠如している場合、攻撃者は組織ネットワーク内で横方向に移動し、容易にアイデンティティ管理システムを迂回します。

サイバーセキュリティにおいて、横方向移動とは、攻撃者が被害者のネットワーク内で機密データへのアクセスを得るための移動を指します。これは通常、攻撃範囲を拡大し、新たに侵害可能なシステムやデータを見つけるために行われます。

アイデンティティセキュリティは、貴重な標的を隠蔽またはおとりで難読化することで敵対者の進行を遅らせ、生産データ(ローカル、ネットワーク、クラウド)を安全に隠蔽したままランサムウェアを遅延させ、不正なネットワーク偵察やフィンガープリンティング活動を攻撃者にとって無意味にすることで、横方向移動攻撃を防止できます。

ID-ASMとITDRは、ID管理インフラの保護とIDシステムの正常動作検証にも寄与し、組織が以下を実現することを可能にします:

- 重要なドメインサーバーを狙った攻撃者の行動を認識・理解する。

- Active Directoryと特権資格情報をサイバー攻撃者から隠蔽し、模造品や囮と置き換えることで窃取から保護する。

- サービスアカウント侵害を特定し、サイバー犯罪者がエンドポイントでより高い特権にアクセスする手段を提供するものです。

- 適切なメンバーシップなしにアカウントに高い権限を与える委任設定やアクセス制御リスト(ACL)の誤りを特定する。

- 高価値ユーザー、サービス、システムアカウントを侵害技術から保護する。

- IAMセキュリティ対策では組織のID管理システムを十分に保護できないため、セキュリティシステムを二重化すること。

IAMの脆弱性を解消

高度なサイバー犯罪者は、アイデンティティおよびアクセス管理(IAM)インフラの抜け穴を積極的に悪用します。IAMシステムは主に管理を目的として構築されており、セキュリティを主眼としていないためです。&

一部のIAMツールはサイバー攻撃者に対して有効であることが証明されているものの、大半の技術はユーザー認証の強化に焦点を当てているため、サイバーセキュリティアーキテクチャの重要な構成要素に対する攻撃対象領域を拡大させています。

アイデンティティセキュリティはこうした欠陥を認識し、IAMの抜け穴を塞ぐために機能します。標準的なID-ASMソリューションは、過剰な権限を削除し、権限使用における異常を検知することで、組織のアイデンティティインフラ全体を保護します。

あらゆる組織は、アイデンティティ、資産、アクセス権限、活動を継続的に保護するアイデンティティセキュリティツールの恩恵を受けられます。SentinelOneは、エンドポイント、アイデンティティ基盤(Active Directory)、クラウド環境向けのアイデンティティセキュリティをネイティブに組み込んだ初のXDRプロバイダーとなりました。

企業全体でのAD攻撃の検知、攻撃者をADの重要資産から遠ざけること、ローカルおよびクラウド保存データへのアクセスを隠蔽・拒否すること、攻撃者の横方向移動を極めて困難にすることで – SentinelOneのSingularity Identityプラットフォームは、組織のインフラをリアルタイムで防御することで、認証情報の悪用を根絶します。

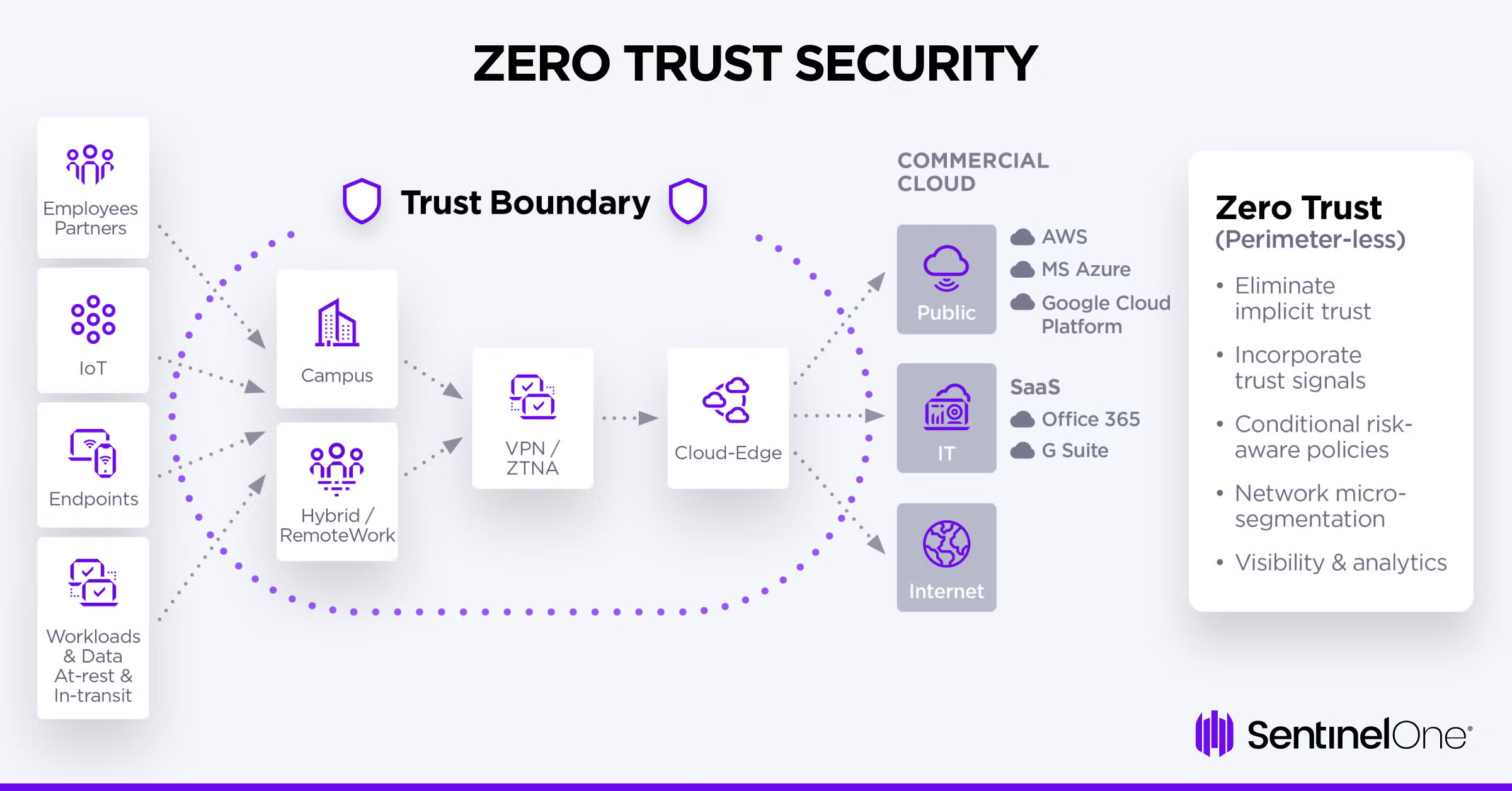

ゼロトラストアーキテクチャの採用

ゼロトラストとは、検証されるまでは何も信頼できないという前提でセキュリティを優先するアプローチです。つまり、ゼロトラスト設計コンセプトは、ネットワーク内外にサイバー犯罪者が存在することを前提に、組織のネットワークアーキテクチャからあらゆる「信頼」を排除します。この設計の核心は「決して信頼せず、常に検証せよ」という言葉に集約されます。

ゼロトラストは、IAMインフラを強化し、アプリケーション、データ、デバイス、トランスポート/セッション、ユーザーの信頼性を管理することを目的としたサイバーセキュリティフレームワークである。技術中心の設計は、通常のネットワーク上の優位性はないと想定し、特にマルチクラウド環境に展開されたID管理システムを強化する。

標準的なアイデンティティセキュリティシステムは、あらゆる侵害ポイントでアイデンティティシステムを保護するためにゼロトラストアーキテクチャ(ZTA) を採用し、あらゆる侵害ポイントでアイデンティティシステムを保護します。これにより、現代のサイバー犯罪者からネットワークを可能な限り徹底的に防御することが極めて重要となります。

ZTAは、実装する 組織が定義したアクセスポリシーに基づき、オンプレミス環境かクラウド環境かを問わず、リソースの近くに細分化され保護された認可を実装することで、侵害ポイントの課題を解決します。

データ漏洩を防止

データ侵害は、機密データの損失につながる可能性があるため、組織にとって重大な懸念事項です。

ネットワーク全体に潜む横方向移動を可能にする要素(露出された攻撃対象領域、孤立した認証情報資産、ポリシー違反など)を発見することで、優れたIDセキュリティプラットフォームは、セキュリティチームやITチームに重要な資産への経路を事前に遮断したり、防御を強化するための欺瞞技術を追加したりするために必要な洞察を提供します。

優れたアイデンティティセキュリティソフトウェアは、偽の認証情報を供給してサイバー犯罪者を誘い出し、自らを露呈させることで、貴重な脅威インテリジェンスを提供します。

アイデンティティセキュリティに関するよくある質問

アイデンティティセキュリティとは、デジタルIDを不正アクセスや悪用から保護する実践です。組織のデジタル入口に警備員を配置し、システムにアクセスしようとするすべてのユーザーとデバイスが本人であることを確認するようなものです。従業員のログイン認証情報からアプリケーションを実行するマシンアカウントまで、ビジネスに関わる全てのデジタル鍵を管理するものと捉えてください。

これらのアイデンティティを適切に保護できなければ、攻撃者は盗んだ認証情報を使って堂々と正面玄関から侵入してくるでしょう。

"アイデンティティセキュリティが極めて重要である理由は、クラウドセキュリティ侵害の75%がアイデンティティ問題に起因するからです。攻撃者は今や侵入ではなくログインによって侵入します。従業員が様々なデバイスからあらゆる場所でシステムにアクセスする現代において、従来の境界防御に依存することはもはや不可能です。適切なアイデンティティ管理がなければ、1つのパスワードが侵害されるだけで攻撃者にネットワーク全体へのアクセスを許すことになります。

莫大な金銭的損失も伴います。データ侵害の平均損害額は488万ドルで、その多くは認証情報の盗難から始まります。組織はこうした攻撃を防ぎ、顧客の信頼を維持するためにアイデンティティセキュリティを必要としています。

アイデンティティセキュリティは、ユーザーの身元を検証し、アクセス権限を決定し、活動を監視することで機能します。まず多要素認証などの強力な認証から始め、次に役割ベースの権限を適用して、ユーザーが業務に必要なアクセス権のみを取得できるようにします。システムは、新しい場所からのログインや通常アクセスしないファイルへのアクセスなど、異常な行動を継続的に監視します。

適切に実装すれば、アイデンティティセキュリティはネットワーク全体に複数のチェックポイントを設置し、攻撃者が初期アクセスを得た場合でも、内部を移動することを大幅に困難にします。

可能な限り多要素認証を導入することでアイデンティティセキュリティを強化できます。これにより自動化された攻撃の99.9%を阻止できます。定期的なアクセス権限の見直しを実施し、不要な権限を削除し、非アクティブなアカウントを無効化してください。従業員がいる場合は、フィッシングメールやソーシャルエンジニアリング攻撃を認識できるよう訓練してください。

不審なログイン試行や異常なアクセスパターンを検知するための継続的監視を設定してください。また、シングルサインオンソリューションを利用し、すべてのシステムで強力なパスワードポリシーを適用すべきです。定期的なセキュリティ監査は、攻撃者に先んじて脆弱性を特定するのに役立ちます。

"一般的なIDセキュリティ脅威には、攻撃者が盗んだパスワードリストを複数サイトで流用するクレデンシャルスタッフィングがあります。フィッシング攻撃は、偽のメールやウェブサイトを通じてユーザーを騙し、ログイン情報を入手します。また、多くのアカウントに対して一般的なパスワードを試すパスワードスプレー攻撃や、攻撃者がログイントークンを盗むセッションハイジャックも見られます。

ソーシャルエンジニアリングは、人々を操作して機密情報を開示させたり、セキュリティ制御を迂回させたりします。中間者攻撃は通信を傍受して認証情報を盗み、ブルートフォース攻撃は自動ツールでパスワードを推測します。

アイデンティティセキュリティは、攻撃者がシステムへのアクセス権を取得・維持することを大幅に困難にすることで侵害を防ぎます。強力な認証を導入すれば、たとえパスワードが盗まれても第二要素がなければ機能しません。継続的な監視により、攻撃者が深刻な損害を与える前に、不審な活動を早期に検知します。

適切なアクセス制御を実施すれば、たとえ1つのアカウントが侵害されても、攻撃者がネットワーク内で横方向に移動することはできません。また、各人がアクセスできる範囲を制限し、その活動を追跡することで、内部者による脅威の防止にも役立ちます。誰が、何を、いつ、どこからアクセスしているのか、より明確に把握できます。

主要なアイデンティティセキュリティのベストプラクティスには、フィッシング対策強化型多要素認証の導入と最小権限アクセスの徹底が含まれます。正確なアイデンティティ記録を維持し、ユーザーのプロビジョニングとデプロビジョニングプロセスを自動化すべきです。定期的なアクセス権限の見直しにより、ユーザーが実際に必要な権限のみを保持していることを確認できます。

強固なセキュリティを実現するには、継続的な監視と行動分析を導入して異常を検知しましょう。シングルサインオンを活用して認証を一元化し、管理を容易にします。従業員にセキュリティ意識を教育し、明確なアイデンティティガバナンスポリシーを確立してください。定期的なセキュリティ監査とコンプライアンスチェックにより、すべてが意図した通りに機能し続けます。

"