企業やその他の組織は、データをホストするためにMicrosoft Azureのクラウドコンピューティングサービスを急速に採用しています。Azureエンドポイント、特にデータベースエンドポイントは、ネットワークへの侵入や貴重な企業データの窃取を図るハッカーにとって格好の標的です。企業や組織におけるAzureの普及に伴い、侵入者がこうした重要なファイルにアクセスできないようにするための堅牢なエンドポイント保護の必要性がますます高まっています。

本記事では、Azureエンドポイント保護の概要、組織がこれを必要とする理由、Azure環境の設定方法、およびAzureエンドポイント保護の実装方法について解説します。

Azure Endpoint Protectionとは?

Azure Endpoint Protectionとは?

ご存知かもしれませんが、「エンドポイント」とはネットワークに接続されたデバイスの別称です。これらは攻撃者がネットワークを攻撃する手段となります。モバイルデバイス、仮想マシン、さらにはサーバーなどが該当します。Azure では、エンドポイントとはデバイスが Azure クラウドベースのサービスに接続するための接続ポイント、あるいはサービス間接続ポイントを指す場合もあります。つまり、一部の Azure エンドポイントは単に他のエンドポイントを接続する役割を果たすこともあります。しかし、それらも保護する必要があります。

Azureエンドポイント保護とは、これらのエンドポイントを脅威や脆弱性から保護するために設計されたセキュリティツールを指します。これにはMicrosoft Defender for Endpoint、Azure Security Center、ネットワークセキュリティグループ(NSG)、SentinelOneのSingularityアプリなどが含まれます。

これらのクラウドベースのツールにより、デバイスや仮想マシンの状態を監視できます。Azure Security Centerではエンドポイントを継続的に監視しマルウェアをスキャンでき、Microsoft Defender for Endpointは組織がネットワーク上の脅威をスキャンするのを支援します。Azure Security Centerが最も普及している一方、Microsoft Defender for Endpointは高度な機能の組み合わせを活用しており、その一つがMicrosoftのクラウドセキュリティ分析です。ここでは「ビッグデータ、デバイス学習、Windows エコシステム、Office 365 などのエンタープライズ クラウド製品、オンライン資産全体にわたる Microsoft 独自の視点を活用し、行動シグナルを高度な脅威に対する洞察、検知、推奨される対応策に変換します。」

これらのクラウドベースのツールにより、デバイスや仮想マシンの状態を監視できます。Azure Security Centerではエンドポイントを継続的に監視しマルウェアをスキャンでき、Microsoft Defender for Endpointは組織がネットワーク上の脅威をスキャンするのを支援します。Azure Security Centerが最も普及している一方、Microsoft Defender for Endpointは高度な機能の組み合わせを活用しており、その一つがMicrosoftのクラウドセキュリティ分析です。ここでは「ビッグデータ、デバイス学習、Windows エコシステム、Office 365 などのエンタープライズ クラウド製品、オンライン資産全体にわたる Microsoft 独自の視点を活用し、行動シグナルを高度な脅威に対する洞察、検知、推奨される対応策に変換します。」

Azure Security Centerは、Azureエンドポイントを保護する最も一般的なツールです。環境向けのセキュリティ機能を有効化できる一元管理ハブを提供します。

Security Centerでは、特定のリソースグループ(詳細は後述)またはサービス向けのセキュリティポリシーを設定できます。また、監視とデータ収集機能により、仮想マシンに関する情報を提供し、マルウェアなどのセキュリティ脅威が検出された際にアラートを発します。ツールから得られる情報をもとに、問題を検証し、必要に応じて追加のセキュリティ対策を実施できます。

Azure Endpoint Protectionが重要な理由とは?

Azureエンドポイントは、より大規模なクラウド環境へのゲートウェイとなり得ます。そのため、ハッカーはネットワークを侵害するため、これらのエンドポイントを執拗に攻撃します。エンドポイント保護 は、マルウェア検出と継続的なシステム監視を提供することで、これらのリスクを最小限に抑えます。Microsoft Defender for Endpoint は、詳細なセキュリティ分析とともに、自動化された脅威の検出とセキュリティアラートも提供します。これにより、IT チームの作業負荷が軽減されます。

しかし、Azure のエンドポイント保護ツールが提供する、あまり知られていないメリットは数多くあります。たとえば、Microsoft Defender for Endpoint は集中監視プラットフォームとして使用できます。セキュリティ問題の調査と修復を自動化し、IT チームの手作業による負担を軽減します。また、Microsoft 365 Defender と統合することも可能です。Microsoft 365 Defender は、Microsoft Defender for Office 365 や Microsoft Cloud App Security を含む複数のセキュリティサービスからデータを収集します。この集中化されたビューにより、セキュリティチームは自社のセキュリティ状況を包括的に把握できます。

エンドポイント保護 は、規制上の必要性となる場合もあります。複数の業界では、データプライバシーに関する厳格な法律や顧客データの保護方法に関する規定が存在するため、組織は通常、クラウドベースの脆弱性に対する何らかのエンドポイント保護対策を導入する必要があります。これを怠ると、厳しい罰金や法的措置につながる可能性があり、Azureベースの資産の保護はさらに重要になります。

エンドポイント保護 は、規制上の必要性となる場合もあります。複数の業界では、データプライバシーに関する厳格な法律や顧客データの保護方法に関する規定が存在するため、組織は通常、クラウドベースの脆弱性に対する何らかのエンドポイント保護対策を導入する必要があります。これを怠ると、厳しい罰金や法的措置につながる可能性があり、Azureベースの資産の保護はさらに重要になります。

Sentinel OneのSingularityアプリ:Azure環境のための統合保護

当社の Singularity プラットフォーム は、Azure 環境の監視に有用な独自のツールです。データシートに記載の通り、

SentinelOneとMicrosoftのお客様は、SentinelOneのSingularity XDRプラットフォームとAzure Active Directoryとの業界初の統合によりメリットを得られます。この統合により、組織は自律的な対応機能を活用でき、セキュリティ担当者がサイバー脅威に迅速に対応するのを支援します。SentinelOne App for Azure Active Directoryを利用することで、組織はエンドポイントセキュリティとIDサービスプロバイダーを相互接続できます。その結果、エンドポイントが侵害された場合、影響を受けたユーザーのID情報がAzure Active Directoryにリアルタイムで送信され、条件付きアクセスが迅速に多要素認証(MFA)を適用したり、アクセスを制限したり、アクセスを制限したりできます。

SentinelOneのSingularityプラットフォームは継続的な脅威を監視し、ネットワーク内の侵害されたユーザーやアプリの詳細リストと共にAzure Active Directory内でリアルタイムに更新します。SentinelOneではセキュリティプロトコルを定義できるだけでなく、既に検知された脅威の緩和も可能です。Singularity for Azure Active Directory デモで、Singularityプラットフォームの動作を確認できます。

Azure環境のセットアップ方法

組織向けのAzure環境をどのように設定するかについて説明します。

環境の構成とデプロイ

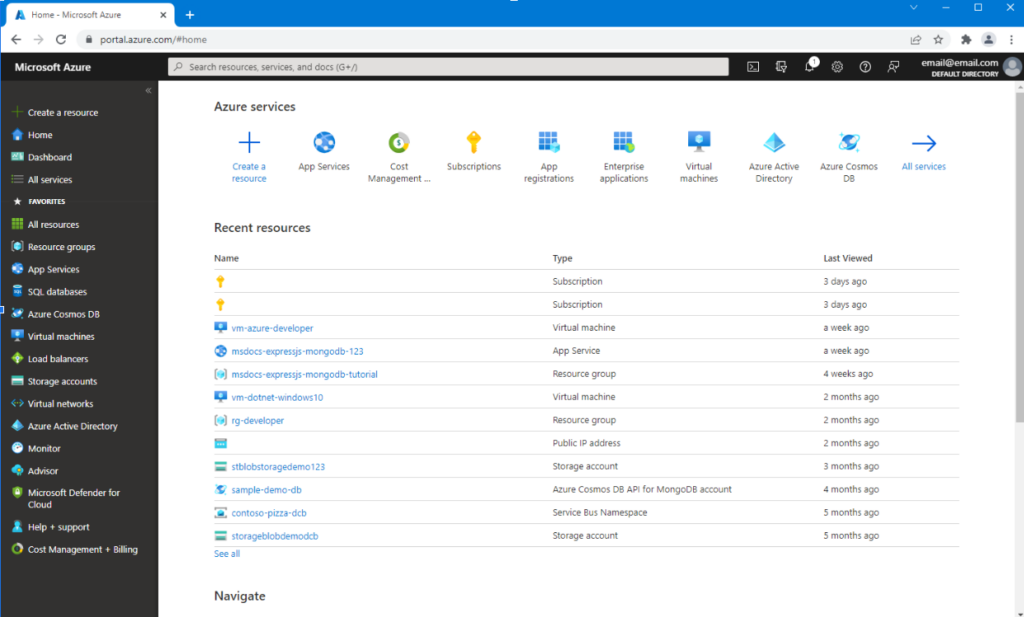

最初のステップは Azure アカウントの作成です。ユーザーが Azure アカウントを作成すると、Azure リソースの管理とデプロイを行うポータルである Azure Portal にログインできるようになります。その後、Azure 環境で必要となるアプリやサービスを定義する必要があります。これにより、使用するリソースの量を定義できます。これを行うには、Azure でリソース グループを作成する必要があります。リソースグループは、Azureリソースとサービスを管理するためのコンテナです。リソースグループ内で、関連するAzureサービスをまとめて管理できます。

リソースグループを設定したら、そのグループ内で必要なサービスを選択します。これはAzureサービスのサブセクションにあるリソースの作成ボタンから行えます。各リソースのサイズとパフォーマンス要件を考慮する必要があります。これらは環境に影響を与えるためです。

次に、仮想ネットワーク(VNET)を作成してアドレス空間とサブネットを定義します。セキュリティ強化のため、リソースからのトラフィックフローを制御するネットワークセキュリティグループ(NSG)を実装すべきです。これはアクセス制御の一形態です。この時点で、お好みのオペレーティングシステムを搭載した仮想マシンを設定できます。自動スケーリングには仮想マシンスケールセットの利用を検討してください。組織の要件に基づいてストレージ アカウントを構成できます。ファイル共有は複数の仮想マシン間で共有ストレージとして使用でき、Blob ストレージは非構造化データに使用できます。

次に、仮想ネットワーク(VNET)を作成してアドレス空間とサブネットを定義します。セキュリティ強化のため、リソースからのトラフィックフローを制御するネットワークセキュリティグループ(NSG)を実装すべきです。これはアクセス制御の一形態です。この時点で、お好みのオペレーティングシステムを搭載した仮想マシンを設定できます。自動スケーリングには仮想マシンスケールセットの利用を検討してください。組織の要件に基づいてストレージ アカウントを構成できます。ファイル共有は複数の仮想マシン間で共有ストレージとして使用でき、Blob ストレージは非構造化データに使用できます。

Azure Active Directory は Azure の組み込み型 ID およびアクセス管理システムです。ユーザー権限の管理や、ユーザーやグループに特定の役割を割り当てるためのロールベースのアクセス制御(RBAC) を適用してユーザーやグループに特定の役割を割り当てることができます。これは Azure の主要なアクセス制御ハブです。

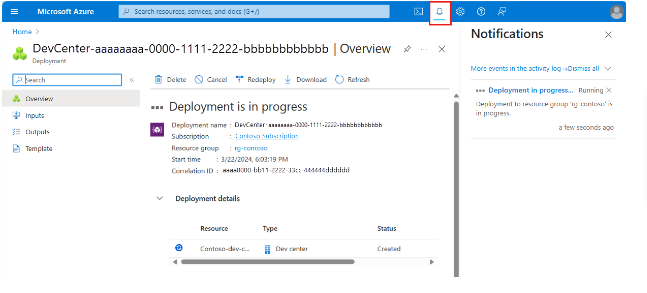

Azure ポータルを使用した Azure 展開環境における開発センターの作成と構成

チームが Azure 環境を効果的に展開するには、開発センターを設定する必要があります。開発センターのセットアップ、プロジェクトの作成、開発チームへのアクセス権付与はチームの責任です。MicrosoftはAzure環境のデプロイに関するクイックスタートガイドを提供しており、以下の手順を概説しています:ガイドを提供しており、以下の手順を概説しています:

- Azureポータル>にサインインします。

- Azure Deployment Environmentsを検索し、検索結果からサービスを選択します。

- 開発センターで、作成を選択します。

- 開発センターを作成するの基本情報タブで、以下の情報を選択または入力します:

- 確認 + 作成> を選択します。

- 確認> タブでタブでデプロイメントの検証を待ち、その後 作成 を選択します。

- Azure ポータルの通知でデプロイメントの進捗を確認できます。

8. 開発センターの作成が完了したら、リソースに移動を選択します。開発センターの概要ペインが表示されていることを確認してください。

Azure環境の保護は極めて重要です

ご存知かもしれませんが、Azureエンドポイントは広範なネットワークへの重要なゲートウェイとなり得ます。そのため、攻撃者はこれらを攻撃するためにあらゆる手段を講じます。Azure環境向けのエンドポイント保護ツールが依然として必要不可欠な理由です。Azure環境の構築は複雑な作業であり、適切なエンドポイント保護にはMicrosoft Defender for Endpoint、Azure Security Center、ネットワークセキュリティグループ(NSG)などのツールの使用が不可欠です。SentinelOne の Singularity も、環境の監視とセキュリティ確保に有用なツールです。

Azure エンドポイント保護は難しいかもしれませんが、リソースを保護するには不可欠です。これでAzure環境の設定が可能になったはずです。Azureで何を目的とするにせよ、保護手段としてSentinelOneのSingularityプラットフォームの導入を検討してください。n

エンドポイントセキュリティをリードする

SentinelOneがGartner® Magic Quadrant™のエンドポイントプロテクションプラットフォーム部門で4年連続リーダーに選ばれた理由をご覧ください。

レポートを読む

FAQs

エンドポイントとは、一般的に攻撃者がネットワークやシステムを標的とする手段として定義されます。Azure では、エンドポイントには仮想マシン、アプリケーション、または他のユーザーデバイスをクラウドベースのアプリケーションやサービスに接続するために使用されるサービス エンドポイントが含まれます。

Azure エンドポイント保護とは、Azure エンドポイントを保護するために使用されるツールや実施可能な対策を指します。これには Azure Security Center と Microsoft Defender for Endpoint が含まれます。

Azure 内でエンドポイント保護を設定する主なツールは Azure Security Center です。これは環境の監視、セキュリティ ポリシーの設定、追加のセキュリティ対策の設定を行うための集中管理ハブを提供します。