Le coût total de possession (TCO) en matière de cybersécurité englobe tous les coûts associés à la mise en œuvre et au maintien des mesures de sécurité. Ce guide explore la manière de calculer le TCO, y compris les coûts directs et indirects, ainsi que l'importance de budgétiser les investissements en matière de sécurité.

Découvrez l'impact du coût total de possession sur la prise de décision et l'allocation des ressources en matière de cybersécurité. Il est essentiel de comprendre le coût total de possession pour planifier et gérer efficacement la cybersécurité.

Qu'est-ce que le coût total de possession (TCO) en matière de cybersécurité ?

Le coût total de possession (TCO) en matière de cybersécurité désigne le coût associé à la mise en œuvre, à la maintenance et à la gestion d'une infrastructure de cybersécurité. Cela inclut les coûts directs liés au matériel, aux logiciels et aux services, ainsi que les coûts indirects liés à la continuité des activités, à la productivité du personnel, à la gestion des risques et à l'efficacité organisationnelle. Comprendre le TCO permet aux organisations de prendre des décisions éclairées concernant leurs investissements en matière de cybersécurité et d'allouer efficacement leurs ressources.

Principaux éléments du coût total de possession en matière de cybersécurité

Coûts directs

- Matériel et logiciels – Coût d'acquisition et de maintenance du matériel et des logiciels de sécurité, tels que les pare-feu, les antivirus et les systèmes de détection d'intrusion.

- Services – Dépenses liées aux services de sécurité gérés, au conseil et à l'assistance.

- Personnel – Salaires et avantages sociaux du personnel dédié à la cybersécurité.

Coûts indirects

- Continuité des activités – Coûts liés aux perturbations des activités causées par des incidents de cybersécurité.

- Productivité du personnel – Impact des mesures de sécurité sur l'efficacité et l'efficience des employés.

- Gestion des risques – Dépenses liées aux violations potentielles de la sécurité et à leur impact sur la réputation de l'organisation, la confiance des clients et les responsabilités juridiques.

- Efficacité organisationnelle – Coûts associés au déploiement, à la gestion et à l'intégration de solutions de sécurité dans toute l'organisation.

Calculateur du coût total de possession SentinelOne

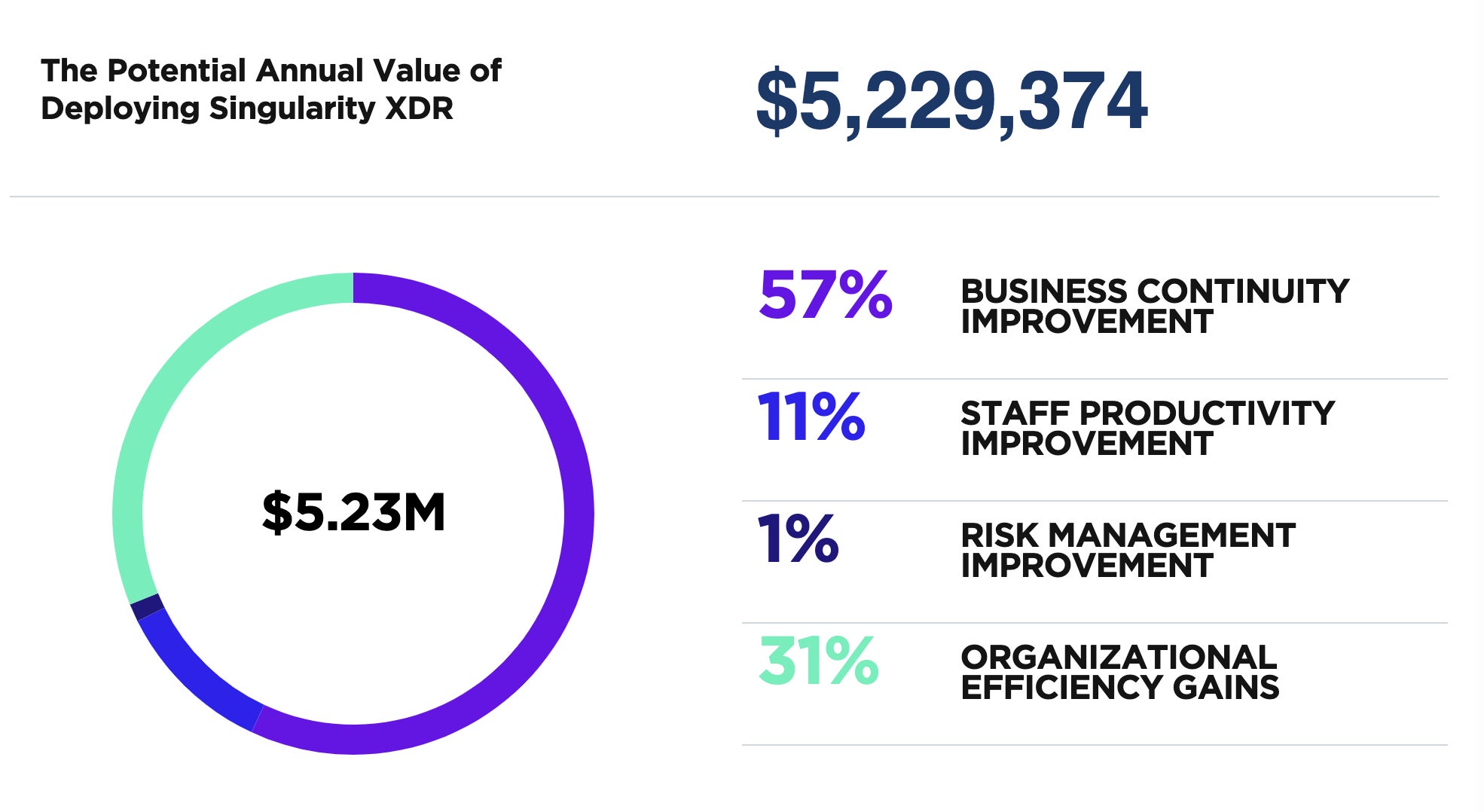

Le calculateur de coût total de possession (TCO) SentinelOne est un outil précieux conçu pour aider les organisations à estimer et à optimiser leur coût total de possession en matière de cybersécurité. En tenant compte de divers facteurs, tels que l'amélioration de la continuité des activités, l'amélioration de la productivité du personnel, l'amélioration de la gestion des risques et les gains d'efficacité organisationnelle, le calculateur analyse de manière exhaustive les économies potentielles et le retour sur investissement (ROI) liés à la mise en œuvre de la plateforme Singularity XDR de SentinelOne.

Amélioration de la continuité des activités

Singularity XDR réduit les perturbations commerciales causées par les incidents de cybersécurité en automatisant les capacités de réponse et de récupération au sein de la plateforme SentinelOne et des produits tiers intégrés à XDR. Cela garantit une réponse plus rapide et plus efficace aux incidents de sécurité, minimisant ainsi les temps d'arrêt et les coûts associés.

Amélioration de la productivité du personnel

Singularity XDR stimule la productivité et les capacités du personnel en automatisant les fonctions d'analyse et de réponse. Les analystes sont libérés des tâches répétitives et fastidieuses associées aux produits plus manuels, ce qui leur permet de se concentrer sur des tâches à plus forte valeur ajoutée et de mieux utiliser leur temps et leur expertise.

Amélioration de la gestion des risques

Singularity XDR offre des capacités de protection et de visibilité cohérentes dans divers environnements, notamment les terminaux, les charges de travail dans le cloud, les identités, les appareils mobiles et les produits tiers intégrés à XDR. Cette couverture complète réduit l'exposition de l'organisation aux risques de sécurité et minimise l'impact potentiel des failles de sécurité.

Gains d'efficacité organisationnelle

Singularity XDR consolide la gestion de la surface d'attaque, permettant aux équipes de sécurité de se déployer plus rapidement avec moins de ressources et de réaliser plus rapidement de la valeur ajoutée. L'efficacité est accélérée pour les opérateurs de sécurité de tous niveaux, ce qui améliore l'efficacité globale de la cybersécurité et réduit le coût total de possession.

Évaluer vos besoins en matière de cybersécurité

Avant d'utiliser le calculateur de coût total de possession (TCO) de SentinelOne, il est essentiel de bien comprendre les besoins de votre organisation en matière de cybersécurité. Cela implique d'évaluer votre infrastructure de sécurité actuelle, d'identifier les lacunes ou les faiblesses et de déterminer les améliorations nécessaires. Tenez compte des facteurs suivants :

- Taille et complexité du réseau et de l'infrastructure informatique de votre organisation’

- Types d'appareils, de systèmes d'exploitation et d'applications utilisés

- Exigences réglementaires et normes de sécurité spécifiques à votre secteur d'activité

- Impact potentiel d'une faille de sécurité sur la réputation, les finances et les activités de votre organisation’s

- Tolérance au risque et budget sécurité de votre organisation’s

En évaluant de manière approfondie les besoins de votre organisation en matière de cybersécurité, vous serez mieux à même de déterminer les mesures de sécurité appropriées et les niveaux d'investissement nécessaires pour protéger efficacement vos actifs numériques.

Tirer le meilleur parti du calculateur de coût total de possession (TCO) de SentinelOne

Le calculateur de coût total de possession (TCO) de SentinelOne constitue une ressource précieuse pour les organisations qui cherchent à optimiser leurs investissements en matière de cybersécurité. Pour tirer le meilleur parti de cet outil :

- Recueillez des données précises sur l'infrastructure de sécurité, les coûts et les défis actuels de votre organisation.

- Utilisez le calculateur pour estimer les économies potentielles et le retour sur investissement en fonction de vos besoins et objectifs en matière de cybersécurité.

- Analysez les résultats et réfléchissez à la manière dont la mise en œuvre de la plateforme Singularity XDR pourrait améliorer la posture de sécurité et le coût total de possession (TCO) de votre organisation.

- Discutez des conclusions avec votre équipe et les décideurs afin de déterminer la meilleure ligne de conduite pour votre organisation.

- Surveillez et évaluez en permanence vos investissements en matière de cybersécurité et votre coût total de possession afin de garantir une optimisation continue et une adéquation avec les besoins et les objectifs de votre organisation.

En tirant parti du calculateur de coût total de possession de SentinelOne et en adoptant une stratégie de cybersécurité complète, les organisations peuvent gérer efficacement leurs investissements en matière de sécurité, minimiser les risques et créer un environnement numérique plus sûr et plus efficace.

Mise en œuvre d'une stratégie globale en matière de cybersécurité

Une fois que vous avez déterminé les besoins de votre organisation en matière de cybersécurité et le coût total de possession, il est essentiel de mettre en œuvre une stratégie de sécurité globale qui couvre tous les aspects de la gestion des risques, de la productivité du personnel et de l'efficacité organisationnelle. Cette stratégie doit inclure :

- Des évaluations et des audits de sécurité réguliers afin d'identifier et de traiter les vulnérabilités potentielles

- L'adoption des meilleures pratiques et des normes de sécurité du secteur

- Une formation de sensibilisation à la sécurité pour les employés afin de minimiser les erreurs humaines et d'améliorer la posture globale en matière de sécurité

- La mise en œuvre d'une approche de sécurité à plusieurs niveaux, comprenant la protection des terminaux, la sécurité du réseau et la gestion des identités

- Des mises à jour régulières et la gestion des correctifs afin de maintenir les logiciels et les systèmes à jour et sécurisés

- Stratégies de planification de la réponse aux incidents et de reprise après sinistre afin de minimiser l'impact des failles de sécurité et d'assurer la continuité des activités

En mettant en œuvre une stratégie de cybersécurité complète qui tient compte du coût total de possession, les organisations peuvent bénéficier d'un environnement plus sécurisé tout en optimisant leurs ressources et en maximisant leur retour sur investissement.

Cybersécurité alimentée par l'IA

Améliorez votre posture de sécurité grâce à la détection en temps réel, à une réponse à la vitesse de la machine et à une visibilité totale de l'ensemble de votre environnement numérique.

Obtenir une démonstrationConclusion

Il est essentiel pour les organisations de comprendre et de gérer le coût total de possession (TCO) en matière de cybersécurité afin de prendre des décisions éclairées et d'allouer efficacement leurs ressources. Le calculateur de TCO de SentinelOne est un outil précieux pour estimer et optimiser les investissements en cybersécurité, garantissant aux organisations le meilleur retour sur investissement possible tout en minimisant les risques et les coûts.

En tenant compte de facteurs tels que la continuité des activités, la productivité du personnel, la gestion des risques et l'efficacité organisationnelle, le calculateur de TCO de SentinelOne fournit une analyse complète et exploitable pour guider les décideurs dans le choix des solutions de cybersécurité les plus efficaces et les plus rentables.

FAQ sur la cybersécurité de Tco

Le coût total de possession (TCO) en matière de cybersécurité correspond à la somme totale que vous paierez pendant toute la durée de vie d'une solution. Il couvre les frais initiaux de licence ou de matériel, les frais d'installation et d'intégration, la formation et l'assistance ou les abonnements continus. Il inclut également les coûts de maintenance, de mise à niveau et de remplacement éventuel.

Le TCO vous donne une image claire de ce que vous dépenserez réellement, au-delà du prix affiché, afin que vous puissiez établir un budget précis.

Le TCO vous aide à comparer les offres sur un pied d'égalité. Un outil dont les frais initiaux sont faibles, mais dont les coûts d'assistance ou les frais d'utilisation imprévus sont élevés, peut finalement s'avérer plus coûteux qu'une alternative plus onéreuse avec un abonnement forfaitaire et des mises à jour gratuites. En évaluant le coût total de possession, vous évitez les dépassements de budget et sélectionnez des solutions qui correspondent à vos besoins à long terme et à votre trésorerie, et pas seulement à votre budget immédiat.

Les principaux éléments comprennent les frais de licence ou d'abonnement, les dépenses liées au matériel ou au cloud computing, et les services professionnels pour le déploiement. Vous devrez également tenir compte de la formation du personnel, de la maintenance continue et des contrats d'assistance. Les coûts indirects, tels que le temps consacré par les équipes informatiques aux mises à jour, aux enquêtes sur les incidents ou à la gestion des fournisseurs, complètent le tableau. N'oubliez pas les frais de mise au rebut ou de remplacement lorsque les produits arrivent en fin de vie.

Les coûts directs comprennent : les licences logicielles, les achats de matériel et les frais de consultation. Les coûts indirects correspondent au temps passé par les employés à appliquer des correctifs ou à répondre à des incidents, aux pertes de productivité pendant les temps d'arrêt et aux heures de formation.

Les coûts cachés comprennent l'assistance d'urgence imprévue, les heures supplémentaires en cas de défaillance des outils ou les amendes pour non-conformité en cas de défaillance des contrôles. Ensemble, ces coûts indirects et cachés peuvent dépasser les dépenses directes.

Commencez par répertorier toutes les dépenses directes : licences, infrastructure, services professionnels. Estimez le nombre d'heures de travail nécessaires pour le déploiement, la formation, la maintenance et la gestion des incidents, puis multipliez-le par les taux horaires majorés.

Ajoutez les coûts des contrats d'assistance et les frais de mise à niveau ou de remplacement prévus pendant la durée de vie prévue de l'outil. Additionnez ces éléments pour obtenir votre coût total de possession. L'examen des factures réelles et des registres de temps permet d'affiner les estimations au fil du temps.

Vous devez revoir le coût total de possession chaque année ou lorsque des changements importants surviennent, comme l'ajout de nouveaux services, le renouvellement des contrats avec les fournisseurs ou l'augmentation des effectifs. Après un incident important, recalculez le coût total de possession afin d'inclure les coûts imprévus liés à l'intervention et à la reprise.

Des révisions régulières permettent de détecter les dépenses rampantes, de valider les prévisions budgétaires et de s'assurer que vous n'êtes pas lié à des solutions dont la maintenance devient trop coûteuse.

En présentant le coût total de possession parallèlement à des indicateurs de réduction des risques, tels que la diminution du nombre d'incidents ou l'accélération des temps de réponse, les RSSI peuvent mettre en évidence les coûts évités par rapport aux dépenses engagées. Par exemple, un outil de prévention coûtant 100 000 dollars par an peut être rentabilisé en permettant d'économiser 400 000 dollars en frais de réponse aux violations et en amendes. Les comparaisons tangibles entre le coût total de possession et les pertes liées aux incidents constituent un argument convaincant en faveur des investissements futurs.

L'automatisation réduit les tâches manuelles répétitives (correctifs, triage des alertes, recherche des menaces), ce qui vous permet de réduire vos dépenses en main-d'œuvre. L'orchestration des workflows de routine à l'aide de scripts ou de plateformes SOAR réduit les temps de réponse et les erreurs, ce qui diminue les répercussions des incidents et les coûts liés aux heures supplémentaires.

Au fil du temps, vous aurez besoin de moins d'analystes pour assurer la même couverture, ce qui réduira les dépenses liées au personnel et permettra à votre équipe de se concentrer sur des améliorations de sécurité à plus forte valeur ajoutée.