La cyber-veille stratégique (CTI) consiste à collecter et analyser des informations sur les menaces potentielles. Ce guide explore l'importance de la CTI dans les mesures proactives de cybersécurité et la réponse aux incidents.

Découvrez les types de renseignements sur les menaces, leurs sources et comment intégrer la CTI dans votre stratégie de sécurité. Il est essentiel pour les organisations de comprendre la CTI afin de garder une longueur d'avance sur les menaces émergentes.

Qu'est-ce que la cyber-menace intelligente ?

Qu'est-ce que la cyber-menace intelligente ?

Selon Gartner, les renseignements sur les menaces sont " des connaissances fondées sur des preuves (par exemple, le contexte, les mécanismes, les indicateurs, les implications et les conseils orientés vers l'action) concernant les menaces ou les dangers existants ou émergents qui pèsent sur les actifs et qui peuvent être utilisées pour éclairer les décisions concernant la réponse du sujet à cette menace ou à ce danger ".

En matière de cybersécurité, les renseignements sur les menaces sont les données qu'une organisation collecte, traite et analyse afin de mieux comprendre les motivations, les cibles et les comportements des auteurs de menaces. Grâce à ces informations, les organisations peuvent prendre rapidement des décisions éclairées pour se protéger contre les acteurs malveillants à l'avenir.

Il est important de noter la différence entre les renseignements sur les menaces et les informations sur les menaces : les informations sur les menaces sont les données elles-mêmes sans contexte, tandis que les renseignements sur les menaces impliquent l'analyse des informations et leur utilisation pour éclairer toute décision concernant les mesures à prendre ensuite.

Pourquoi les renseignements sur les menaces sont-ils importants ?

Aujourd'hui, le paysage des menaces est plus dynamique et sophistiqué que jamais. Il est extrêmement difficile d'anticiper la prochaine action d'un acteur malveillant, surtout sans données pour étayer les hypothèses. Les renseignements sur les menaces guident l'évaluation par une organisation des comportements passés des acteurs malveillants, de leurs prochaines actions et des domaines dans lesquels une protection est nécessaire.

La veille sur les menaces est devenue une fonctionnalité de plus en plus courante parmi les outils de sécurité. Elle constitue un élément clé de l'architecture de sécurité qui aide les équipes de sécurité à détecter et à enquêter sur les menaces.

Grâce à la veille sur les menaces, les organisations sont généralement mieux préparées à :

- Révéler les motivations des adversaires et leurs tactiques, techniques et procédures (TTP) afin de donner plus de moyens aux acteurs de la cybersécurité.

- Comprendre le processus décisionnel d'un acteur malveillant et aider les équipes de sécurité à mettre en œuvre une réponse aux incidents.

- Prendre des décisions en matière d'investissements dans la cybersécurité en mettant en lumière des informations jusqu'alors inconnues.

- Informer les parties prenantes de l'entreprise (par exemple, les conseils d'administration, les RSSI, les DSI et les directeurs techniques) du comportement des acteurs malveillants afin de réaliser des investissements plus judicieux, d'améliorer l'atténuation des risques et de prendre des décisions plus efficaces et plus rapides.

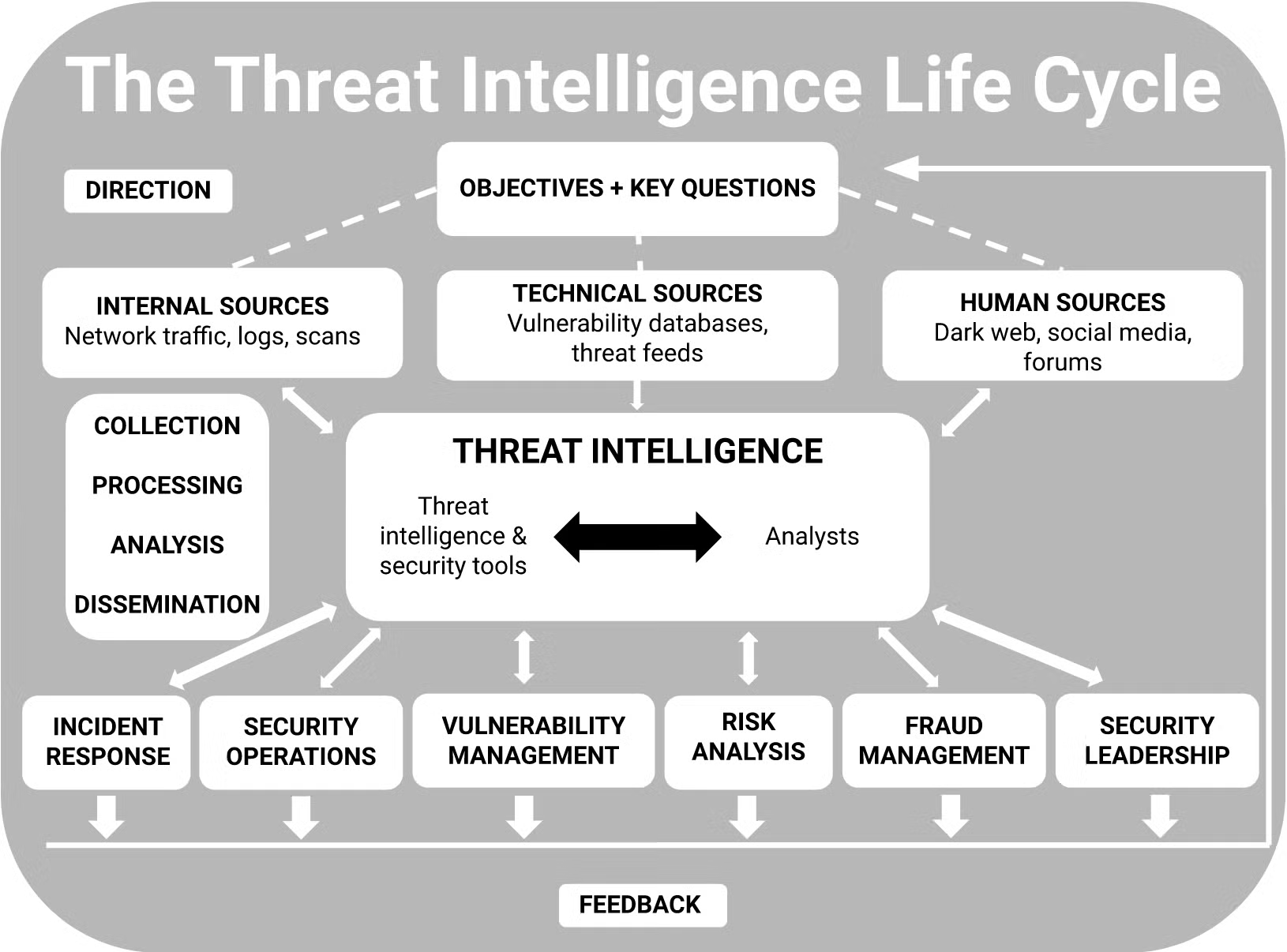

Le cycle de vie du renseignement sur les menaces

Pour la plupart des organisations, le cycle de vie du renseignement sur les menaces comprend six étapes : orientation, collecte, traitement, analyse, diffusion et retour d'information. Cependant, les activités spécifiques menées au cours de chaque phase du cycle de vie du renseignement sur les menaces varient souvent légèrement d'une organisation à l'autre et sont généralement déterminées par une combinaison de facteurs uniques, notamment les cas d'utilisation, les priorités et les risques.

Idéalement, les principales parties prenantes définiront clairement les buts et objectifs de l'organisation en matière de renseignements sur les menaces avant que toute autre phase ne commence, afin de garantir le succès de l'ensemble du cycle de vie. Une fois les objectifs en matière de renseignements sur les menaces fixés, ils peuvent être modifiés en fonction des données collectées et des retours reçus. Les données sont recueillies à partir d'une grande variété de sources, notamment internes, techniques et humaines, puis utilisées pour dresser un tableau plus complet des menaces potentielles et réelles.

La plupart du temps, les informations sur les menaces sont compilées dans un flux de renseignements sur les menaces : un flux de données continu qui fournit des informations sur les menaces, notamment des listes d'indicateurs de compromission (IoC) tels que des URL ou des e-mails malveillants, des hachages de logiciels malveillants et des adresses IP suspectes. Les données qui alimentent les flux de renseignements sur les menaces proviennent souvent de plusieurs sources, notamment des flux de renseignements open source, des journaux réseau et applicatifs, et des flux tiers.

Une fois qu'une quantité suffisante de données a été collectée, elles sont transformées en renseignements exploitables, clairs et disponibles en temps opportun pour tous, y compris les principales parties prenantes qui utiliseront ces informations pour améliorer les futurs cycles de vie des renseignements sur les menaces et affiner leurs processus décisionnels.

1. Orientation

Cette phase du cycle de vie du renseignement sur les menaces est celle où les parties prenantes fixent les objectifs du programme global de renseignement sur les menaces. L'orientation implique généralement de comprendre et d'articuler :

- Les actifs à protéger

- L'impact potentiel de la perte d'actifs ou de l'interruption des processus

- Les types de renseignements sur les menaces nécessaires pour protéger les actifs et répondre aux menaces

- Les priorités en matière de protection

2. Collecte

Cette phase du cycle de vie des renseignements sur les menaces consiste à recueillir des informations qui répondent aux besoins les plus importants en matière de renseignements. Les données collectées sont généralement une combinaison d'informations finies (par exemple, des rapports de renseignements provenant d'experts et de fournisseurs) et de données brutes (par exemple, des signatures de logiciels malveillants ou des identifiants divulgués).

La collecte s'effectue généralement à partir de diverses sources, notamment :

- Métadonnées et journaux provenant des réseaux internes et des dispositifs de sécurité

- Flux de données sur les menaces provenant d'organisations industrielles et de fournisseurs de cybersécurité

- Conversations et entretiens avec des sources bien informées

- Actualités et blogs open source

- Sites Web et formulaires

- Sources fermées telles que les forums du dark web

3. Traitement

Cette phase du cycle de vie du renseignement sur les menaces consiste à transformer les données collectées en un format utilisable, avec différents moyens de traitement pour différentes méthodes de collecte. Par exemple, les données brutes doivent être traitées par des humains ou des machines afin d'être considérées comme utilisables, et tous les rapports humains doivent être corrélés et classés, déconflictués et vérifiés.

4. Analyse

Cette phase du cycle de vie du renseignement sur les menaces consiste à transformer les informations traitées en renseignements pouvant éclairer les décisions. Ces décisions peuvent par exemple porter sur l'opportunité d'enquêter sur une menace potentielle, les mesures qu'une organisation doit prendre immédiatement pour bloquer une attaque, la manière de renforcer les contrôles de sécurité ou le montant justifiable d'un investissement dans des ressources de sécurité supplémentaires.

La présentation de cette analyse est également importante. Les organisations peuvent collecter et traiter des quantités infinies d'informations, puis les présenter d'une manière qui ne peut être comprise ou utilisée par les décideurs.

Pour communiquer une analyse à un public non technique, tenez compte des recommandations suivantes :

- Soyez concis

- Évitez les termes trop techniques et le jargon confus

- Exprimez les problèmes en termes commerciaux

- Incluez une ligne de conduite recommandée

Le format utilisé pour présenter ces informations dépendra des renseignements eux-mêmes et du public visé. Les équipes de renseignement fournissent souvent leurs analyses sous divers formats, notamment des vidéos en direct, des présentations PowerPoint et des rapports officiels.

5. Diffusion

Cette phase du cycle de vie des renseignements sur les menaces consiste à distribuer les renseignements finaux aux services et équipes concernés.

Pour chaque public visé, posez les questions suivantes :

- De quelles informations sur les menaces l'équipe a-t-elle besoin et comment les informations externes peuvent-elles soutenir ses activités ?

- Comment présenter les renseignements de manière à les rendre faciles à comprendre et exploitables ?

- À quelle fréquence les équipes chargées du renseignement doivent-elles fournir des mises à jour et d'autres informations ?

- Quels médias doivent être utilisés pour diffuser les renseignements ?

- Comment les équipes doivent-elles assurer le suivi si elles ont des questions ?

6. Retour d'information

Les retours réguliers des différentes parties prenantes et équipes permettent aux analystes du renseignement sur les cybermenaces d'ajuster le cycle de vie du renseignement sur les menaces afin qu'il réponde aux besoins de chaque équipe, en particulier lorsque les objectifs et les priorités de l'entreprise changent.

Cette phase permet de clarifier les priorités générales et les exigences des équipes de sécurité qui utilisent les renseignements. En fin de compte, leurs besoins spécifiques guideront toutes les phases futures du cycle de vie des renseignements, notamment :

- Quels types de données collecter

- Comment transformer ces données en informations utiles

- Comment présenter ces informations sous forme de renseignements exploitables

- Qui doit recevoir quels types de renseignements, à quelle vitesse doivent-ils être diffusés et dans quels délais faut-il répondre aux questions de suivi ?

Types d'attaques cybernétiques

Une cyberattaque se produit lorsqu'un tiers non autorisé accède à un système ou à un réseau, par le biais d'un acteur malveillant. Bien que divers termes soient souvent utilisés de manière interchangeable pour décrire différents types de cyberattaques, il existe des différences importantes qui méritent d'être soulignées.

1. Menace

Une menace est une personne ou un événement susceptible d'avoir un impact négatif sur des actifs de valeur. Bien qu'il puisse exister à tout moment diverses cybermenaces, celles-ci symbolisent la possibilité d'une attaque plutôt que l'attaque elle-même.

Les menaces peuvent représenter un danger imminent, mais elles ne causent aucun préjudice tant qu'elles ne sont pas mises à exécution par un acteur malveillant. Le terme " menace " est souvent utilisé pour désigner un large éventail d'activités malveillantes visant à endommager, voler ou empêcher l'accès à des données. Une fois qu'une menace se concrétise, elle est alors qualifiée de cyberattaque.

2. Vulnérabilité

Une vulnérabilité est un défaut inhérent à la conception d'un réseau, d'un logiciel ou d'un système qui peut être exploité par des acteurs malveillants pour endommager, voler ou empêcher l'accès à des actifs. Les types de vulnérabilités les plus courants comprennent les erreurs de configuration du système, les logiciels obsolètes ou non mis à jour, les identifiants d'autorisation manquants ou faibles, le cryptage des données manquant ou insuffisant et les vulnérabilités zero-day (définies ci-dessous).

3. Exploit

Un exploit est une méthode utilisée par les acteurs malveillants pour tirer parti d'une vulnérabilité. Il peut s'agir de logiciels, de données ou de commandes qui manipulent la vulnérabilité afin que l'acteur malveillant puisse librement effectuer des actions indésirables ou non autorisées.

Les exploits peuvent être utilisés pour installer des logiciels indésirables, obtenir un accès non autorisé à des données sensibles ou prendre le contrôle d'un système informatique. Ils sont souvent utilisés en combinaison avec d'autres méthodes d'attaque.

4. Attaque d'application web

Une attaque d'application Web se produit lorsque des vulnérabilités dans les applications Web permettent à des acteurs malveillants d'obtenir un accès non autorisé à des données sensibles résidant sur un serveur de base de données. Les types d'attaques d'applications Web les plus courants sont les suivants :

- Les injections SQL se produisent lorsqu'un acteur malveillant ajoute un code malveillant dans un formulaire de saisie qui est soumis à la base de données et modifie, supprime ou révèle des données.

- Les attaques de type Cross-Site Scripting (XXS) impliquent qu'un acteur malveillant télécharge un code de script malveillant sur un site web qui peut être utilisé pour voler des données ou effectuer d'autres actions indésirables

- Le Directory/path traversal consiste pour un acteur malveillant à injecter des modèles dans la hiérarchie d'un serveur web afin d'obtenir les identifiants des utilisateurs, les bases de données, les fichiers de configuration et d'autres informations stockées sur les disques durs

- L'inclusion de fichiers locaux consiste à forcer une application Web à exécuter un fichier situé ailleurs sur le système

- Déni de service distribué (DDoS) Les attaques se produisent lorsqu'un acteur malveillant cible des systèmes, des serveurs ou des réseaux et les inonde de trafic afin d'épuiser leurs ressources et leur bande passante. Les serveurs sont submergés par les demandes entrantes et le site web ciblé est fermé ou ralenti, laissant les demandes de service légitimes sans réponse

5. Menace persistante avancée

Une menace persistante avancée (APT) est un terme général qui décrit une campagne d'attaques dans laquelle un acteur malveillant établit une présence à long terme sur un réseau afin d'effectuer des reconnaissances ou de collecter des données hautement sensibles. Les attaques APT nécessitent généralement plus de ressources qu'une attaque standard contre une application web, et les cibles sont souvent choisies avec soin et font l'objet de recherches approfondies.

Les types d'attaques APT les plus courants sont les suivants :

- Hameçonnage : Il s'agit d'un type d'attaque d'ingénierie sociale dans laquelle un acteur malveillant se fait passer pour un contact de confiance et envoie des courriels indésirables à la cible. Lorsque la cible ouvre le courriel et clique sur le lien malveillant ou ouvre la pièce jointe malveillante, l'acteur malveillant peut accéder à des informations confidentielles et même aux identifiants de connexion. Certaines attaques de hameçonnage sont également conçues pour inciter les utilisateurs à installer des logiciels malveillants.

- Malware : L'une des formes les plus courantes de cyberattaques aujourd'hui, une attaque par malware consiste pour un cybercriminel à utiliser un logiciel malveillant pour infiltrer un système ou un réseau. Les attaques par malware peuvent inclure des virus, des vers, des logiciels espions, des ransomwares, des logiciels publicitaires et des chevaux de Troie. En général, les malwares pénètrent dans un système ou un réseau en exploitant une vulnérabilité et sont souvent exécutés via des e-mails de phishing. Lorsque l'utilisateur clique sur un lien, installe un logiciel ou utilise une clé USB infectée, le logiciel malveillant est téléchargé sur l'appareil et peut se propager.

- Man-in-the-Middle (MITM) : Également connu sous le nom d'attaque par écoute clandestine, ce type d'attaque se produit lorsqu'un acteur malveillant se positionne entre les communications entre des parties de confiance (c'est-à-dire l'attaquant détourne les communications entre les clients et les hôtes) en interrompant la communication client-serveur et en la redirigeant vers l'attaquant. Les attaques MITM permettent en fin de compte aux acteurs malveillants de voler et de manipuler des données à l'insu de la cible.

- Attaques zero-day ou N-day : Elles impliquent l'utilisation de failles de sécurité non divulguées auparavant ou récemment corrigées. Le terme " zero-day " fait référence à l'idée que le fournisseur ou le développeur du logiciel a eu " zéro jour " pour mettre en œuvre un correctif depuis que la faille a été découverte. Les vulnérabilités N-Day sont des bogues connus qui ont été récemment corrigés par un fournisseur (il y a N jours), mais qui restent répandus car les utilisateurs du logiciel n'ont pas encore mis à jour le logiciel concerné. Les attaques zero-day se produisent lorsque des acteurs malveillants exploitent avec succès une vulnérabilité avant qu'un correctif ne soit publié pour y remédier. Parfois, les acteurs malveillants identifient les vulnérabilités zero-day avant les développeurs, et dans d'autres cas, le développeur peut en fait alerter les acteurs malveillants de l'existence de la vulnérabilité lorsqu'il annonce la faille à ses clients.

Heureusement, l'utilisation de renseignements sur les cybermenaces peut aider à protéger les organisations contre bon nombre des cybermenaces susmentionnées afin de prévenir les cyberattaques.

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusTypes de renseignements sur les cybermenaces

Le terme " renseignements sur les cybermenaces " est un terme général qui peut être divisé en plusieurs sous-catégories.

1. Renseignements tactiques sur les cybermenaces

Les renseignements tactiques sur les cybermenaces se concentrent sur l'avenir immédiat. De nature technique, ils détectent les indicateurs simples de compromission (IOC) et fournissent une analyse détaillée des tactiques, techniques et procédures utilisées par les menaces. L'utilisation des informations recueillies par le renseignement tactique sur les menaces peut aider les organisations à élaborer des politiques de défense conçues pour prévenir les attaques et améliorer les systèmes de sécurité.

Le renseignement tactique sur les cybermenaces est un type de renseignement plus facile à générer et presque toujours automatisé. Cependant, comme ce type de renseignement est souvent collecté à partir de sources ouvertes et de flux de données gratuits, il a généralement une durée de vie très courte : les IOC, notamment les adresses IP ou les noms de domaine malveillants, peuvent devenir obsolètes en quelques jours, voire en quelques heures.

2. Renseignements stratégiques sur les cybermenaces

Les renseignements stratégiques sur les menaces consistent à examiner des questions non techniques à long terme. En créant une vue d'ensemble de l'environnement des menaces (c'est-à-dire les cybermenaces et les risques qui y sont associés), l'utilisation de renseignements stratégiques sur les cybermenaces peut aider les organisations à prendre des décisions commerciales plus éclairées. Ces informations permettent aux décideurs d'investir dans des outils et des processus qui protégeront leur entreprise tout en s'alignant sur leurs objectifs généraux.

Le renseignement stratégique est considéré comme l'une des formes les plus complexes de renseignement sur les cybermenaces, car il implique souvent la collecte et l'analyse de données humaines. Pour que le renseignement stratégique sur les menaces soit le plus efficace possible, les analystes ont souvent une connaissance approfondie de la cybersécurité et de la situation géopolitique mondiale actuelle.

3. Renseignements opérationnels sur les cybermenaces

Le renseignement opérationnel sur les menaces est une approche plus technique, qui se concentre sur la nature, le moment, le motif et l'intention d'une attaque. À l'aide de tactiques telles que le suivi et le profilage des acteurs malveillants, les organisations peuvent collecter des données qui les aident à détecter et à comprendre les attaques passées et à prédire les menaces futures avec plus de précision, en vue de les atténuer.

Cette approche du renseignement sur les cybermenaces vise à comprendre les cyberattaques : le " qui " (c'est-à-dire l'attribution), le " pourquoi " (c'est-à-dire l'intention) et le " comment " (c'est-à-dire les tactiques, les techniques et les procédures). À l'instar du renseignement stratégique sur les menaces, le renseignement opérationnel sur les menaces comprend également une composante d'analyse humaine et s'avère souvent très utile pour les experts en cybersécurité.

Ce type de renseignements sur les cybermenaces peut être associé à d'autres disciplines de la cybersécurité telles que la gestion des vulnérabilités, la la réponse aux incidents et la surveillance des menaces.

Emplois et formations dans le domaine du renseignement sur les cybermenaces

Les emplois dans le domaine du renseignement sur les cybermenaces peuvent inclure :

- Analyste en renseignement sur les cybermenaces

- Détection des fraudes informatiques

- Architecte de solutions de cybersécurité

- Spécialiste des cybermenaces

- Renseignements sur les cybermenaces

- Analyste en sécurité informatique

Pour tous ceux qui souhaitent faire carrière dans le domaine du renseignement sur les cybermenaces, SentinelOne propose le cours Zero to Hero Course, un cours en 12 parties sur le reverse engineering des logiciels malveillants et le renseignement sur les menaces. Ce guide complet est l'une des meilleures ressources pour démarrer une carrière dans le domaine du renseignement sur les cybermenaces.

Le cours propose :

- Aperçu technique des techniques d'injection et des mécanismes de persistance

- Découverte/reconnaissance de l'escalade des privilèges dans les logiciels malveillants

- Techniques utilisées par les acteurs malveillants pour s'implanter dans les réseaux

- Approfondissement des APT (menaces persistantes avancées) et de la cybercriminalité

- Voleurs d'informations et kits d'exploitation drive-by observés dans la nature

- Analyse de l'utilisation du shellcode dans les logiciels malveillants

- Analyse complète des techniques utilisées par les logiciels malveillants : furtivité, persistance, algorithmes, communication avec un serveur C2 et capacités avancées

Pour en savoir plus, cliquez ici.

Sources des renseignements sur les cybermenaces

Les CTI peuvent provenir de diverses sources, chacune fournissant des informations uniques sur la menace. Il est important de comprendre ces sources pour mettre en place un programme CTI.

Voici les sources les plus courantes de CTI :

- Renseignements provenant de sources ouvertes (OSINT): Il s'agit de recueillir des informations provenant de sources accessibles au public, telles que

- Réseaux sociaux : Surveiller les plateformes de réseaux sociaux à la recherche de discussions sur les cyberattaques, les logiciels malveillants et les vulnérabilités.

- Sites d'actualités : Lecture d'articles sur les cyberattaques, les failles de sécurité et les tendances du secteur.

- Forums et blogs : Analyse des discussions sur les forums et blogs consacrés à la sécurité afin d'identifier les menaces émergentes.

- Bases de données publiques : Accéder à des bases de données accessibles au public qui contiennent des informations sur les vulnérabilités, les logiciels malveillants et les auteurs de menaces.

- Renseignement humain (HUMINT) : Cela implique la collecte d'informations auprès de personnes, notamment

- Experts du secteur : Consultation de chercheurs, d'analystes et d'experts en sécurité afin d'obtenir des informations sur les menaces actuelles.

- Chercheurs en menaces : Collaboration avec des chercheurs spécialisés dans des acteurs malveillants ou des méthodes d'attaque spécifiques.

- Conférences sur la sécurité : Participer à des conférences sur la sécurité afin de nouer des contacts avec des experts et de s'informer sur les nouvelles menaces.

- Renseignement d'origine électromagnétique (SIGINT) : Il s'agit de collecter des informations à partir de signaux électroniques, tels que

- Analyse du trafic réseau : Surveiller le trafic réseau à la recherche d'activités suspectes, telles que la communication de logiciels malveillants ou l'exfiltration de données.

- Interception des communications : Analyse des communications cryptées afin d'identifier les menaces potentielles.

- Analyse des radiofréquences : Analyse des signaux radiofréquences afin de détecter les attaques potentielles ou les activités malveillantes.

- Analyse des logiciels malveillants : Il s'agit de procéder à une ingénierie inverse des logiciels malveillants afin de comprendre leur fonctionnalité, leurs capacités et leurs méthodes d'attaque. Ce processus aide les équipes de sécurité à identifier la source des attaques, à comprendre les objectifs des attaquants et à développer des contre-mesures.

- Flux de données sur les menaces et rapports : Ces services par abonnement fournissent des informations en temps réel sur les menaces, notamment

- Indicateurs de compromission (IOC) : Données spécifiques permettant d'identifier les activités malveillantes, telles que les adresses IP, les noms de domaine et les hachages de fichiers.

- Rapports sur les vulnérabilités : Informations sur les vulnérabilités récemment découvertes et leur impact potentiel.

Profils des acteurs malveillants : Informations sur des acteurs malveillants spécifiques, leurs motivations et leurs TTP.

Avantages de l'utilisation des renseignements sur les cybermenaces

Les renseignements sur les cybermenaces peuvent apporter aux organisations un certain nombre d'avantages supplémentaires qui vont au-delà de la simple atténuation des risques, notamment :

- Réduction des risques : Une meilleure visibilité sur l'ensemble des menaces actuelles et émergentes peut aider les organisations à identifier et à évaluer les risques de manière proactive afin de se préparer.

- Amélioration de la posture de sécurité : La compréhension des TTP utilisés lors d'attaques passées peut aider les organisations à mettre en œuvre les contrôles de sécurité appropriés pour prévenir ou atténuer les cyberattaques futures.

- Réduction des coûts : Les renseignements sur les cybermenaces sont souvent rentables et peuvent réduire la charge financière globale des incidents de sécurité, y compris les violations de données, qui peuvent être coûteuses.

- Conformité réglementaire : Les organisations qui doivent se conformer à diverses réglementations telles que le RGPD, la loi SOX, HIPAA, etc. peuvent utiliser les renseignements sur les cybermenaces pour les aider à établir et à maintenir leur conformité.

- Efficacité du personnel : La validation manuelle et la corrélation des renseignements sur les menaces peuvent prendre beaucoup de temps et nécessiter d'importantes ressources. Les équipes de sécurité sont souvent sujettes à l'épuisement et à la fatigue pour cette raison, ce qui peut entraîner des erreurs humaines. Grâce aux outils de cyber-renseignement sur les menaces, les organisations peuvent mieux équiper leurs équipes de sécurité pour détecter et répondre plus efficacement aux menaces en utilisant l'automatisation pour éliminer les tâches manuelles fastidieuses.

Outils de cyber-renseignement sur les menaces

Les outils de cyber-renseignement sur les menaces contribuent à protéger les vulnérabilités actuelles et futures en collectant et en analysant les informations sur les menaces provenant de plusieurs sources externes.

Voici cinq caractéristiques à examiner lorsque vous envisagez d'utiliser un outil de cyber-renseignement sur les menaces :

- Axé sur les données : lorsqu'une attaque malveillante est lancée, elle laisse derrière elle une " empreinte " ou un indicateur de cybermenace. Un outil de cyberveille doit collecter les données issues des indicateurs de cybermenaces afin d'assurer une protection à la fois prédictive et proactive.

- Flexible : la plupart des organisations souhaitent que les outils de cyberintelligence soient compatibles avec toutes les infrastructures et tous les environnements informatiques dont elles disposent.

- Axé sur l'extérieur: les outils de cyberintelligence peuvent être intégrés aux systèmes internes pour faciliter la détection des menaces, mais ils doivent donner la priorité à l'analyse des sources externes telles que les flux de données et les référentiels afin de détecter toute menace émergente.

- Complet: Les outils de cyber-renseignement doivent offrir une protection complète. Cela signifie qu'ils doivent être capables d'analyser un grand nombre de flux externes provenant du monde entier, y compris le dark web.

- Extensible : Les outils de cyber-renseignement doivent également être suffisamment extensibles et transparents pour s'intégrer à n'importe quel environnement de cybersécurité. Ils doivent pouvoir coexister avec différents environnements, outils de conformité et variantes matérielles.

Meilleures pratiques pour la mise en œuvre de la cyberveille

La mise en œuvre d'un programme de cyberveille efficace nécessite une approche stratégique et un engagement envers les meilleures pratiques. Voici quelques recommandations clés pour vous guider :

1. Créer une équipe CTI

Créez une équipe dédiée chargée des opérations CTI. Cette équipe doit être composée de personnes possédant une expertise en matière de renseignements sur les menaces, de sécurité et d'analyse de données. L'équipe doit être responsable de :

- Collecte de renseignements—Collecte de renseignements sur les menaces à partir de diverses sources.

- Analyser les renseignements—Interpréter les données sur les menaces et générer des informations exploitables.

- Diffusion des renseignements—Partage des renseignements avec les parties prenantes au sein de l'organisation.

- Tenir à jour une bibliothèque CTI—Construire et tenir à jour un référentiel d'informations sur les menaces.

2. Intégration avec la réponse aux incidents

Assurer une intégration simple entre les processus CTI et de réponse aux incidents. Cela signifie :

- Partage des renseignements—Fournir aux intervenants en cas d'incident les renseignements pertinents sur les menaces pendant les enquêtes.

- Utilisation des IOC—Utilisation des indicateurs de compromission (IOC) pour détecter et identifier les activités malveillantes.

- Analyse des méthodes d'attaque—Utilisation des CTI pour comprendre les méthodes d'attaque et élaborer des stratégies de réponse efficaces.

3. Collaboration et partage d'informations

Encouragez la collaboration au sein de l'organisation et avec les partenaires externes. Cela implique :

- Partager les informations en interne—Partager les renseignements sur les menaces entre les équipes de sécurité, les unités commerciales et le personnel concerné.

- Collaborer avec des partenaires externes—Partager les renseignements avec d'autres organisations, groupes industriels et agences gouvernementales.

- Rejoindre des communautés de partage d'informations—Participer à des forums industriels et à des groupes de partage d'informations afin d'échanger des idées et des bonnes pratiques.

4. Amélioration et adaptation continues

Évaluer et affiner en permanence les pratiques en matière de CTI. Cela implique :

- Mesurer l'efficacité de la CTI—Suivre les indicateurs clés, tels que le nombre de menaces détectées, l'impact de la CTI sur la réponse aux incidents et la réduction des incidents de sécurité.

- Recueillir des commentaires—Recueillir les commentaires des parties prenantes sur l'utilité et l'impact des CTI.

- S'adapter aux nouvelles menaces—Se tenir informé des menaces émergentes et mettre à jour les processus CTI en conséquence.

En suivant ces bonnes pratiques, les organisations peuvent mettre en place un programme CTI qui les aidera à atténuer les menaces, à améliorer leur sécurité et à protéger leurs précieux actifs.

Les défis de la cyberveille

Bien que la CTI offre divers avantages, la mise en œuvre et la gestion d'un programme efficace s'accompagnent également de défis. Voici quelques problèmes auxquels les organisations peuvent être confrontées :

1. Surcharge et gestion des données

La gestion d'énormes quantités de données provenant de sources diverses peut s'avérer fastidieuse. Les équipes CTI doivent être capables de :

- Filtrer et hiérarchiser les données—Identifier et se concentrer sur les informations les plus pertinentes et exploitables.

- Organiser et structurer les données—Créer un système permettant d'organiser et de stocker de grands volumes de données.

- Utiliser des outils d'analyse des données—Utiliser des outils d'analyse des données pour automatiser l'analyse et l'interprétation des données.

2. Attribution des cybermenaces

Déterminer la source des attaques et identifier les attaquants peut s'avérer difficile. Cela implique :

- Analyser les méthodes d'attaque—Comprendre les techniques utilisées dans une attaque afin de déterminer l'attaquant potentiel.

- Corrélation des points de données—Relier divers éléments de preuve afin d'identifier la source d'une attaque.

- Utilisation des profils des acteurs malveillants—Utiliser les profils connus des acteurs malveillants et les TTP afin d'attribuer les attaques.

3. Équilibre entre rapidité et précision

Il est important de maintenir un équilibre entre la rapidité de transmission des informations et leur précision. Les organisations doivent :

- Fournir des informations en temps opportun—Fournir des renseignements sur les menaces aux parties prenantes en temps opportun afin de permettre une réponse rapide.

- Garantir l'exactitude—Vérifier l'exactitude des renseignements avant de les partager afin d'éviter les faux positifs et les informations trompeuses.

- Utiliser des outils automatisés—Utilisez des outils automatisés pour accélérer l'analyse et la diffusion des renseignements sur les menaces.

4. Garantir la confidentialité des données et la conformité

Il est essentiel de se conformer aux réglementations en matière de confidentialité des données et de protéger les informations sensibles. Les organisations doivent :

- Respecter les lois sur la protection des données—Se conformer aux réglementations pertinentes en matière de confidentialité des données, telles que le RGPD et le CCPA.

- Mettre en œuvre des mesures de sécurité des données—Stockez et gérez les données relatives aux menaces afin d'empêcher tout accès non autorisé.

- Établissez des politiques de gouvernance des données—Élaborez des politiques claires en matière de collecte, d'utilisation et de suppression des données.

Il est important de relever ces défis pour mettre en place un programme CTI durable et efficace.

Études de cas et applications concrètes

Voici quelques exemples concrets illustrant la puissance du CTI :

#1. Soins de santé

Anthem, l'une des plus grandes compagnies d'assurance maladie aux États-Unis, a mis en place un programme CTI solide à la suite d'une violation majeure de données en 2015. Elle utilise désormais des renseignements sur les menaces pour identifier et atténuer les menaces potentielles pesant sur son réseau et les données de ses clients.

#2. Finance

JPMorgan Chase, l'une des principales sociétés mondiales de services financiers, a réalisé d'importants investissements dans la cybersécurité et la CTI. Ellea créé un centre de cyberdéfense qui utilise les renseignements sur les menaces pour surveiller et répondre en temps réel aux cybermenaces potentielles.

#3. Gouvernement

Le département américain de la Sécurité intérieure gère le programme programme de partage automatisé d'indicateurs (AIS), qui est une plateforme de partage de CTI. Ce système permet au département de partager des indicateurs de cybermenaces avec des agences fédérales et des partenaires du secteur privé.

#4. Technologie

Microsoft dispose d'une unité dédiée Digital Crimes Unit qui utilise le CTI pour lutter contre la cybercriminalité. Elle utilise des renseignements sur les menaces pour perturber les botnets et autres cybermenaces susceptibles d'affecter ses produits et ses clients.

#5. Commerce de détail

Après avoir subi une violation de données en 2013, Target a depuis investi massivement dans la cybersécurité et le CTI. L'entreprise utilise désormais des renseignements sur les menaces pour mieux protéger les données de ses clients et prévenir de futures violations.

Outils de renseignements sur les cybermenaces de SentinelOne

SentinelOne protège les organisations de toutes tailles grâce à des outils avancés de cyber-renseignement qui gèrent les processus liés à l'ensemble du cycle de vie des menaces, permettant aux utilisateurs de détecter les menaces sur plusieurs vecteurs.

L'apprentissage basé sur l'IA de SentinelOne utilise des outils d'analyse comportementale qui surveillent et recherchent en permanence les signes d'une violation de la sécurité. Il réagit rapidement aux menaces grâce à son module ActiveEDR et fournit des données pertinentes qui permettent de mieux comprendre la cause d'une attaque et les mesures prises pour la neutraliser.

Grâce à des outils innovants de détection des menaces qui peuvent s'intégrer à des applications tierces telles que Splunk, Okta, BigFix et bien d'autres, SentinelOne surveille les systèmes sur l'ensemble du réseau et sur toutes les plateformes afin d'offrir une visibilité et une analyse approfondies à l'échelle de l'entreprise et à chaque étape du cycle de vie des informations sur les cybermenaces.

Découvrez comment SentinelOne aide les organisations à protéger de manière proactive et holistique ce qui compte le plus. Planifiez une démonstration dès aujourd'hui.

Conclusion

Les renseignements sur les cybermenaces aident à prévoir les attaques futures en aidant les organisations à comprendre, planifier et se préparer aux menaces potentielles, et à réagir rapidement en cas de problème. Grâce aux CTI, les entreprises peuvent économiser de l'argent, protéger leur réputation et renforcer la sécurité de leurs systèmes. IlIl ne s'agit pas seulement de se défendre contre les attaques, mais aussi d'être prêt avant même qu'elles ne se produisent.

Si vous recherchez une bonne plateforme CTI, pensez à utiliser SentinelOne. Elle utilise l'intelligence artificielle pour détecter les cybermenaces et les combattre automatiquement. Grâce à SentinelOne, les entreprises peuvent se défendre en identifiant les attaquants potentiels et en minimisant les risques. Essayez SentinelOne dès aujourd'hui !

"FAQs

Les logiciels malveillants, l'hameçonnage, les attaques par déni de service et les violations de données sont quelques-unes des menaces courantes.

Commencez par définir des objectifs clairs, constituer une équipe, choisir les bons outils et intégrer la CTI à vos processus de sécurité.

Ces plateformes permettent de gérer les données, d'automatiser les analyses, d'améliorer la visibilité des menaces et de faciliter le partage d'informations.

Commencez par vous renseigner sur la CTI, explorez les ressources disponibles, commencez modestement et envisagez un service CTI géré si vous avez besoin d'une aide supplémentaire.