Le modèle de responsabilité partagée dans le cloud est un concept essentiel en matière de sécurité cloud. Notre guide fournit une présentation complète de ce modèle et explique les rôles et responsabilités des fournisseurs de services cloud et des clients dans la sécurisation des ressources basées sur le cloud.

Découvrez les différentes couches du modèle de responsabilité partagée, notamment l'infrastructure physique, les contrôles réseau et la sécurité au niveau des applications.

Principaux risques de sécurité auxquels les clients doivent faire face dans le modèle de responsabilité partagée du cloud

Lorsque les organisations évaluent la sécurité du cloud pour leur entreprise, les cadres supérieurs et les responsables techniques doivent tenir compte des risques auxquels eux-mêmes et leurs clients sont exposés dans le cadre du modèle de responsabilité partagée dans le cloud. Ces risques peuvent être classés dans les catégories suivantes :

- Accès non autorisé – Les organisations doivent s'assurer qu'elles disposent d'une authentification et de contrôles d'accès solides afin d'empêcher tout accès non autorisé aux données et applications sensibles. Cela inclut la gestion des identités des utilisateurs, l'application de mots de passe forts et d'une authentification multifactorielle, ainsi que la limitation de l'accès aux données et applications sensibles en fonction des rôles et des autorisations des utilisateurs.

- Violations de données – La mise en place de mécanismes de chiffrement et de protection des données appropriés aide les organisations à protéger leurs données au repos et en transit. Cela implique notamment d'utiliser des algorithmes de chiffrement robustes, de mettre en œuvre des protocoles de transfert de données sécurisés et de surveiller les modèles et activités d'accès aux données inhabituels.

- Malwares et virus – Les malwares et les virus peuvent infecter les environnements cloud par divers moyens, tels que les pièces jointes aux e-mails, les téléchargements de logiciels ou terminaux compromis. Les organisations doivent investir dans une protection antivirus et anti-malware appropriée et effectuer régulièrement des mises à jour et des correctifs logiciels afin de prévenir les vulnérabilités.

- Menaces internes – Les menaces internes, telles que les employés ou les sous-traitants disposant d'un accès autorisé aux ressources cloud, peuvent représenter un risque important pour la sécurité. Des contrôles d'accès et des mécanismes de surveillance appropriés peuvent être mis en place pour détecter et prévenir les menaces internes. Cela comprend la surveillance des activités des utilisateurs, la mise en œuvre de mesures de prévention des pertes de données et la réalisation d'audits et d'évaluations de sécurité réguliers.

- Violations de la conformité – Les clients du cloud doivent également connaître les règles de conformité et s'assurer qu'ils les respectent. Il s'agit notamment des réglementations HIPAA, PCI-DSS et RGPD. Dans le cadre de ces réglementations, les organisations sont légalement tenues de s'assurer que leur environnement cloud répond aux normes de sécurité et de confidentialité et dispose de politiques appropriées en matière de gestion et de conservation des données.

En traitant ces risques de sécurité, les clients peuvent contribuer à garantir la sécurité et la fiabilité de leur environnement cloud tout en se conformant aux exigences réglementaires et en protégeant leurs données et applications sensibles.

Définir l'importance du modèle de responsabilité partagée dans le cloud

Le modèle de responsabilité partagée dans le cloud est un concept essentiel de la sécurité du cloud qui définit les responsabilités des fournisseurs de services cloud et de leurs clients. Ce modèle garantit que les deux parties comprennent leur rôle dans la sécurisation des actifs cloud et évite toute confusion ou malentendu.

Dans ce modèle, les responsabilités en matière de sécurisation et de gestion des environnements cloud sont clairement définies :

- Les fournisseurs de services cloud sont généralement responsables de la sécurité de l'infrastructure cloud, y compris les centres de données physiques, les réseaux et le matériel serveur.

- Les clients sont responsables de la sécurité de leurs applications, données et systèmes d'exploitation qui fonctionnent sur l'infrastructure cloud.

Le modèle de responsabilité partagée dans le cloud est essentiel à la sécurité du cloud, car il clarifie les responsabilités de chacun, garantissant ainsi une sécurité complète et efficace du cloud. Sans ce modèle, il est très difficile pour les parties de déterminer qui est responsable de la sécurité du cloud, ce qui entraîne des lacunes dans la couverture de sécurité ou une duplication des efforts.

Guide du marché du CNAPP

Guide du marché du CNAPP

Obtenez des informations clés sur l'état du marché CNAPP dans ce Gartner Market Guide for Cloud-Native Application Protection Platforms.

Lire le guideIdentifier la différence entre les modèles de services cloud

L'infrastructure en tant que service (IaaS), la plateforme en tant que service (PaaS) et le logiciel en tant que service (SaaS) sont les trois principaux modèles de services cloud couramment utilisés aujourd'hui par les organisations basées sur le cloud. Ils diffèrent par leur niveau de contrôle et le degré de responsabilité du client sur les ressources cloud.

Infrastructure as a Service (IaaS)

Dans un modèle IaaS, le fournisseur de cloud propose une infrastructure virtualisée qui peut être utilisée en remplacement du matériel physique. Les clients peuvent louer des ressources informatiques, telles que des machines virtuelles, du stockage et des composants réseau, et les utiliser pour exécuter leurs applications ou services. Le client a un contrôle total sur le système d'exploitation, les intergiciels et les applications qui fonctionnent sur cette infrastructure et est responsable de leur gestion.

Cependant, dans un modèle IaaS, le client est responsable de la sécurité de ses applications et de ses données, ainsi que de la gestion des sauvegardes, de la reprise après sinistre et d'autres tâches liées au système d'exploitation et aux applications. Cela peut nécessiter une expertise et des ressources importantes et peut s'avérer difficile pour certaines organisations.

Platform as a Service (PaaS)

Dans un modèle PaaS, le fournisseur de cloud offre une plateforme pour créer, déployer et gérer des applications. La plateforme comprend un environnement d'exécution, des outils de développement et des composants pré-intégrés qui peuvent être utilisés pour développer et déployer des applications. Ainsi, le client peut se concentrer sur le développement et le déploiement de ses applications s'il gère l'infrastructure sous-jacente. Le fournisseur s'occupe de l'infrastructure, telle que les serveurs, le stockage et la mise en réseau, ainsi que du système d'exploitation et des intergiciels. Le client gère ses applications et ses données sans se soucier de l'infrastructure.lt;/p>

Le PaaS offre un équilibre entre flexibilité et commodité. Il permet aux clients de se concentrer sur le développement et le déploiement de leurs applications tandis que le fournisseur gère l'infrastructure sous-jacente. Il fournit également un environnement de développement standardisé, qui peut contribuer à réduire le temps de développement et à augmenter la productivité. Cependant, le PaaS peut présenter certaines limites en matière de personnalisation et d'intégration avec d'autres systèmes.

Software as a Service (SaaS)

Dans un modèle SaaS, le fournisseur de cloud propose des applications logicielles sur Internet, auxquelles les clients peuvent accéder et qu'ils peuvent utiliser via un navigateur web ou une application cliente. Le fournisseur s'occupe de l'infrastructure sous-jacente, du système d'exploitation et des logiciels d'application, tandis que le client est responsable de la configuration et de l'utilisation des logiciels en fonction de ses besoins. Ainsi, le client n'a pas à se soucier de la gestion de l'infrastructure ou des mises à jour logicielles.

Le SaaS offre le plus haut niveau de commodité, car le fournisseur s'occupe de tout ce qui concerne l'application logicielle. Le client peut se concentrer sur l'utilisation du logiciel et sa personnalisation en fonction de ses besoins. Cependant, le SaaS peut offrir des options de personnalisation limitées, et le client peut dépendre du fournisseur pour l'assistance et les mises à jour.

Dans l'ensemble, le choix du modèle de service cloud dépend des besoins et des exigences spécifiques de l'organisation. L'IaaS offre le plus haut niveau de flexibilité et de contrôle, mais nécessite davantage d'expertise et de ressources. Le PaaS offre un équilibre entre flexibilité et commodité, tandis que le SaaS offre le plus haut niveau de confort, mais peut avoir des options de personnalisation limitées.

Comprendre les différentes couches du modèle de responsabilité partagée du cloud

Le modèle de responsabilité partagée du cloud comprend trois couches : l'infrastructure, la plateforme et l'application. Chaque couche représente un niveau de responsabilité différent et nécessite un niveau d'implication unique de la part des fournisseurs de services cloud et de leurs clients.

Couche infrastructure

La couche infrastructure est le fondement du modèle de responsabilité partagée du cloud. Elle comprend les composants physiques et virtuels de l'infrastructure cloud, tels que les serveurs, le stockage et les périphériques réseau. En outre, les fournisseurs de services cloud sont responsables de la sécurité de la couche infrastructure, y compris la sécurité physique, la sécurité du réseau et les contrôles d'accès.

Les clients sont responsables de la sécurité de leurs données et applications sur la couche infrastructure. Ils doivent s'assurer qu'ils utilisent des protocoles sécurisés et mettent en œuvre des contrôles d'accès appropriés. Ils sont également responsables de s'assurer que leurs applications et leurs données sont stockées de manière sécurisée et d'utiliser le cryptage si nécessaire.

Couche plateforme

La couche plateforme est celle où le fournisseur de services cloud fournit une plateforme aux clients pour qu'ils puissent créer et déployer leurs applications. La couche plateforme comprend les systèmes d'exploitation, les environnements d'exécution et les bases de données. Les fournisseurs de services cloud sont chargés de sécuriser la couche plateforme, d'appliquer les correctifs et les mises à jour logicielles, de s'assurer qu'elle est configurée de manière sécurisée et de fournir des contrôles d'accès.

Les clients sont chargés de sécuriser leurs applications et leurs données sur la couche plateforme. Ils doivent s'assurer que leurs applications sont sécurisées, qu'ils utilisent des protocoles sécurisés et qu'ils ont recours au chiffrement lorsque cela est nécessaire. Ils sont également responsables de la configuration correcte de leurs applications et de la mise en œuvre de contrôles d'accès appropriés.

Couche applicative

La couche applicative est l'endroit où les clients déploient leurs applications sur la plateforme du fournisseur de services cloud. Les fournisseurs de services cloud ne sont pas responsables de la sécurité de la couche application ; cette responsabilité incombe au client. Cependant, les clients doivent s'assurer que leurs applications sont sécurisées et qu'ils utilisent des protocoles sécurisés. Ils sont également responsables de la mise en œuvre de contrôles d'accès appropriés et de la sécurisation de leurs données.

Responsabilités des fournisseurs de services cloud et des clients

Les fournisseurs de services cloud et leurs clients ont des responsabilités différentes selon la couche du modèle de responsabilité partagée du cloud. En référence aux trois couches présentées dans la dernière section de cet article, voici une répartition des responsabilités par couche.

Responsabilités au niveau de la couche infrastructure

Les fournisseurs de services cloud sont responsables des éléments suivants au niveau de la couche infrastructure :

- Sécurité physique du centre de données où est hébergée l'infrastructure

- Sécurité du réseau, y compris les pare-feu et les systèmes de détection d'intrusion

- Correction et mise à jour des composants de l'infrastructure

- Mise en place de contrôles d'accès et surveillance des activités inhabituelles

Les clients sont responsables des éléments suivants au niveau de la couche infrastructure :

- Sécuriser leurs données et leurs applications

- S'assurer qu'ils utilisent des protocoles sécurisés, tels que SSL/TLS

- Mettre en œuvre des contrôles d'accès appropriés pour leurs applications et leurs données

- Utiliser le chiffrement lorsque cela est nécessaire

Responsabilités au niveau de la couche plateforme

Les fournisseurs de services cloud sont responsables des éléments suivants au niveau de la couche plateforme :

- Appliquer les correctifs et mettre à jour le système d'exploitation et les composants logiciels

- Configurer la plate-forme de manière sécurisée, par exemple en désactivant les services inutiles et en mettant en œuvre des contrôles d'accès

- Fournir des contrôles d'accès pour la plateforme

Les clients sont responsables des éléments suivants dans la couche plateforme :

- Sécuriser leurs applications et leurs données

- S'assurer qu'ils utilisent des protocoles sécurisés, tels que SSH

- Configurer leurs applications correctement et de manière sécurisée

- Mettre en œuvre des contrôles d'accès appropriés pour leurs applications et leurs données

Responsabilités au niveau de la couche application

Les clients sont responsables des éléments suivants au niveau de la couche application :

- Sécuriser leurs applications et leurs données

- S'assurer qu'ils utilisent des protocoles sécurisés, tels que HTTPS

- Mettre en œuvre des contrôles d'accès appropriés pour leurs applications et leurs données

- Sécuriser leurs données en cryptant les informations sensibles

Une autre façon de comprendre les responsabilités liées au cloud

Il existe un autre modèle permettant de décrire les différentes couches du modèle de responsabilité partagée du cloud. Plutôt que d'utiliser les trois couches (infrastructure, plateforme et application), ce modèle regroupe les responsabilités en thèmes d'intérêt plus larges.

- Sécurité physique – Le fournisseur de services cloud est responsable de la sécurité des centres de données physiques et du matériel qui font fonctionner l'infrastructure cloud. Cela inclut la mise en place de mesures de sécurité physique telles que des contrôles d'accès, la vidéosurveillance et des systèmes de détection d'intrusion.

- Sécurité du réseau – Le fournisseur de services cloud est responsable de la sécurité de l'infrastructure réseau cloud, y compris les pare-feu, les routeurs et les commutateurs. Il doit s'assurer que l'infrastructure réseau est protégée contre les accès non autorisés et les cyberattaques.

- Sécurité de l'infrastructure hôte – Le fournisseur de services cloud est responsable de la sécurisation de l'infrastructure hôte sous-jacente, y compris l'hyperviseur, les machines virtuelles et le système d'exploitation. Cela implique de s'assurer que l'infrastructure hôte est corrigée et à jour, et que toute vulnérabilité est traitée rapidement.

- Sécurité des applications – Le client est responsable de la sécurité des applications qui s'exécutent sur l'infrastructure cloud. Cela implique notamment de configurer les contrôles d'accès, de mettre en œuvre le chiffrement et de garantir la conformité aux réglementations.

- Sécurité des données – Le client est responsable de la sécurité des données stockées sur l'infrastructure cloud. Cela inclut la mise en œuvre du chiffrement, des contrôles d'accès et des mesures de sauvegarde et de récupération des données.

Les différentes approches du modèle de responsabilité partagée dans le cloud entre Amazon AWS, Google Cloud et Microsoft Azure

Amazon AWS, Google Cloud et Microsoft Azure sont les principaux fournisseurs de services cloud sur le marché. Chacun d'entre eux se distingue par son approche unique du modèle de responsabilité partagée dans le cloud.

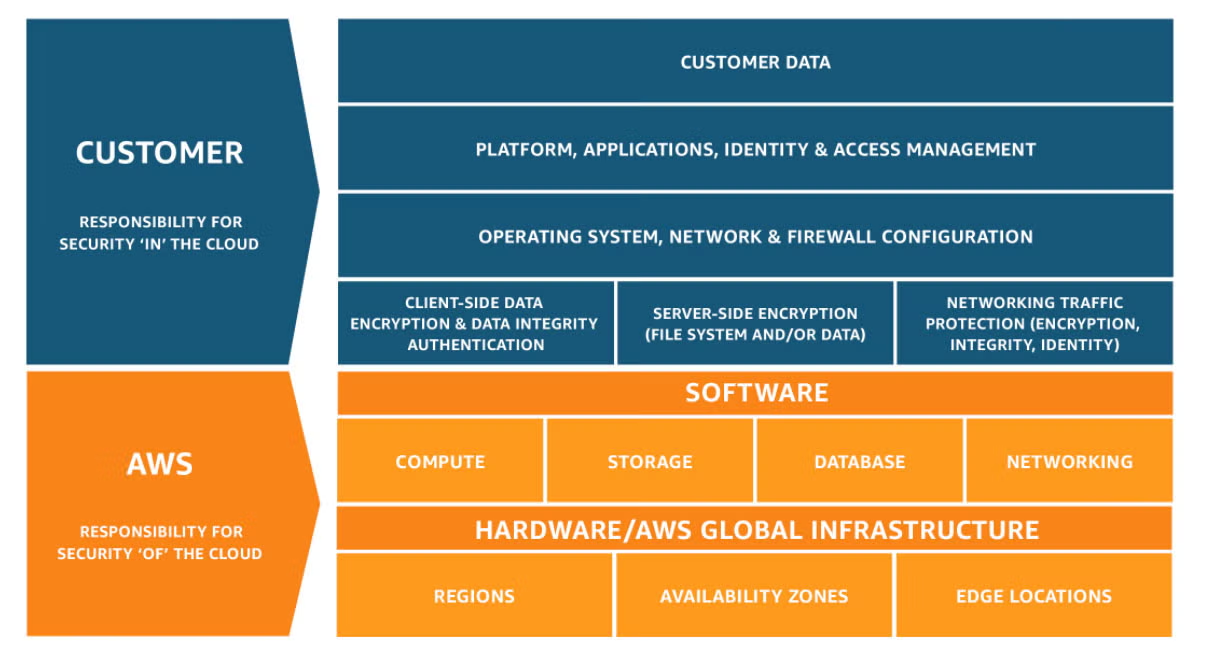

Modèle de responsabilité partagée d'Amazon AWS

Amazon AWS propose à ses clients un modèle de responsabilité partagée complet. Selon AWS, ils sont responsables de la sécurité de l'infrastructure cloud, tandis que les clients sont responsables de la sécurité du cloud. AWS est responsable de la sécurité de l'infrastructure sous-jacente, telle que les serveurs physiques, les réseaux et les hyperviseurs. D'autre part, les clients sont responsables de la sécurité de leurs applications, de leurs données et de leurs systèmes d'exploitation.

Dans le cadre du modèle de responsabilité partagée AWS, les clients ont un contrôle total sur leurs données et leurs applications. Ils sont responsables de la configuration de leurs groupes de sécurité, de leurs listes de contrôle d'accès au réseau et de leurs pare-feu. En outre, les clients peuvent utiliser les services AWS tels que AWS Identity and Access Management (IAM), AWS CloudTrail et AWS Config pour sécuriser davantage leur environnement.

Modèle de responsabilité partagée Google Cloud

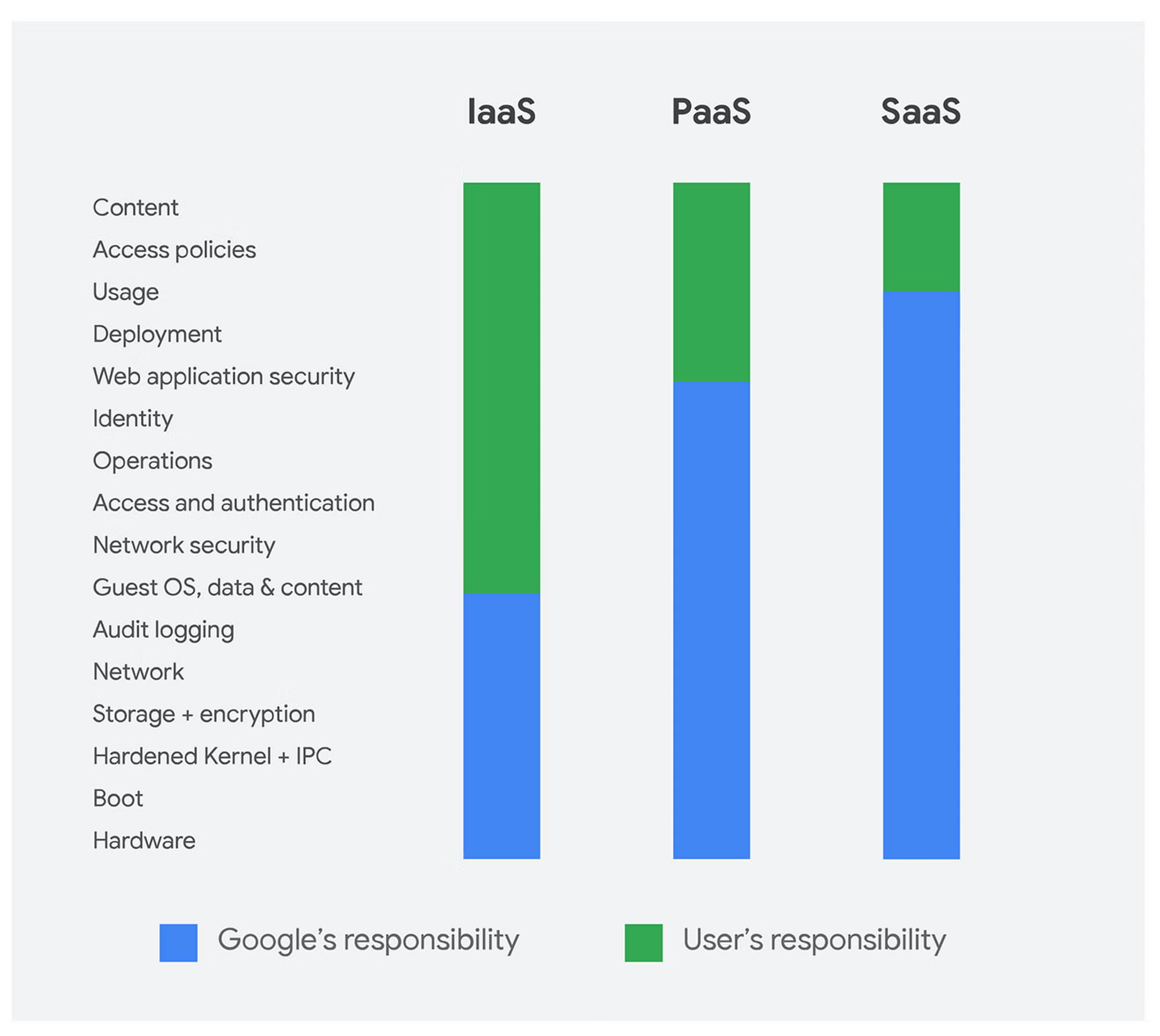

Google Cloud adopte une approche différente du modèle de responsabilité partagée. Selon Google Cloud, l'entreprise est responsable de la sécurité de l'infrastructure, tandis que les clients sont responsables de la sécurité de leurs applications et de leurs données. Cette approche confère davantage de responsabilités au client qu'au fournisseur de services cloud.

Dans le cadre du modèle de responsabilité partagée de Google Cloud, les clients sont responsables de la configuration de leurs pare-feu, de la mise en place de contrôles d'accès et de la sécurisation de leurs applications et données. En outre, Google Cloud fournit plusieurs outils pour aider les clients à sécuriser leur environnement, notamment Google Cloud IAM, Google Cloud Security Command Center et Google Cloud DLP.

Modèle de responsabilité partagée Microsoft Azure

Microsoft Azure propose un modèle de responsabilité partagée similaire à celui d'Amazon AWS. Selon Microsoft, l'entreprise est responsable de la sécurité de l'infrastructure cloud, tandis que les clients sont responsables de la sécurité dans le cloud. Cette approche confère davantage de responsabilités au fournisseur de services cloud qu'au client.

Dans le cadre du modèle de responsabilité partagée Microsoft Azure, les clients sont responsables de la sécurité de leurs applications, de leurs données et du contrôle d'accès. Ils peuvent utiliser Azure Security Center, Azure Active Directory et les outils Azure Security and Compliance pour sécuriser davantage leur environnement.

Meilleures pratiques pour la mise en œuvre du modèle de responsabilité partagée dans le cloud

La mise en œuvre du modèle de responsabilité partagée dans le cloud nécessite une collaboration et une communication entre les fournisseurs de services cloud et leurs clients. Utilisez ces meilleures pratiques comme lignes directrices de départ lors de la mise en œuvre du modèle :

- Comprenez vos responsabilités – Ayez une compréhension claire de toutes les responsabilités relatives à la sécurité de toutes les applications, données et systèmes d'exploitation qui fonctionnent sur l'infrastructure cloud.

- Suivez les meilleures pratiques en matière de sécurité – Suivez les meilleures pratiques standard du secteur, telles que l'utilisation de mots de passe forts, l'activation de l'authentification multifactorielle et la mise en œuvre du chiffrement, afin de garantir le succès à long terme de l'utilisation du cloud.

- Mettez en place des contrôles d'accès – L'accès aux données et applications sensibles doit être accordé en fonction des rôles et des autorisations des utilisateurs.

- Surveiller et mettre à jour régulièrement les mesures de sécurité – Confiez à des équipes de sécurité la tâche de surveiller de près les menaces liées aux risques liés au cloud, qui sont en augmentation. Veillez à ce que les mesures de sécurité soient mises à jour en temps utile afin de remédier à toute vulnérabilité ou nouvelle menace.

- Respecter les réglementations – Collaborez avec des experts juridiques pour comprendre toutes les réglementations applicables, telles que HIPAA, PCI-DSS et RGPD.

Voir SentinelOne en action

Découvrez comment la sécurité du cloud alimentée par l'IA peut protéger votre organisation lors d'une démonstration individuelle avec un expert produit de SentinelOne.

Obtenir une démonstrationConclusion

Le modèle de responsabilité partagée dans le cloud est un concept essentiel en matière de sécurité cloud. Il clarifie les rôles et les responsabilités des fournisseurs de services cloud et de leurs clients en matière de sécurisation des actifs cloud. En comprenant les différentes couches du modèle et leurs responsabilités respectives, les fournisseurs de services cloud et leurs clients peuvent travailler ensemble pour garantir la sécurité et l'efficacité de leurs environnements cloud.

FAQ sur le modèle de responsabilité partagée dans le cloud

Le modèle de responsabilité partagée dans le cloud définit qui est chargé de quelles tâches de sécurité lorsque vous utilisez des services cloud. Le fournisseur sécurise les centres de données physiques, les réseaux et les couches de virtualisation, tandis que vous gérez tout ce que vous créez et stockez dans le cloud, à savoir vos systèmes d'exploitation, vos applications et vos données. Cette répartition permet à chaque partie de se concentrer sur ce qu'elle contrôle, garantissant ainsi la sécurité et la fiabilité de votre environnement cloud.

Des rôles clairement définis permettent aux deux parties d'assumer leurs responsabilités et d'éviter les failles de sécurité. Sans cela, vous pourriez supposer que le fournisseur se charge du chiffrement des données ou des contrôles d'accès alors que c'est en réalité votre travail, ou vice versa. La définition des limites garantit que rien ne passe entre les mailles du filet, réduit les efforts redondants et facilite les audits en indiquant précisément qui doit agir sur chaque contrôle de sécurité.

Les fournisseurs de cloud gèrent la pile d'infrastructure. Ils sécurisent les centres de données physiques (alimentation électrique, refroidissement et bâtiments), gèrent les défenses réseau telles que les pare-feu et les systèmes anti-intrusion, assurent la maintenance et la mise à jour des serveurs et des hyperviseurs, et garantissent la haute disponibilité du matériel.

Ils répondent également aux certifications industrielles (ISO 27001, SOC 2) et prouvent la conformité de la plateforme cloud sous-jacente.

Le niveau des obligations du client varie selon qu'il s'agit d'IaaS, de PaaS ou de SaaS. Avec l'IaaS, vous louez une puissance de calcul brute, vous devez donc sécuriser le système d'exploitation, les middleware, les applications et les données. Le PaaS vous offre un environnement d'exécution géré, vous pouvez donc vous concentrer sur le code et les configurations, tandis que le fournisseur se charge des mises à jour du système d'exploitation et de la plateforme.

Le SaaS transfère la plupart des responsabilités au fournisseur : vous ne configurez et n'utilisez que l'application, tandis que celui-ci sécurise tout le reste.

Les responsabilités se répartissent généralement en trois niveaux :

- Niveau infrastructure : Matériel, virtualisation et périphériques réseau sécurisés par le fournisseur ; vous sécurisez vos données sur ces systèmes.

- Couche plateforme : Systèmes d'exploitation, environnements d'exécution et bases de données corrigés et configurés par le fournisseur ; vous verrouillez vos applications et leurs paramètres.

- Couche applicative : Vous gérez le code applicatif, les contrôles d'accès et le chiffrement des données ; le fournisseur ne sécurise pas votre logique personnalisée ni vos données métier.

La solution Singularity™ Cloud Security de SentinelOne applique le partage des responsabilités en vous offrant une visibilité en temps réel et des contrôles automatisés sur l'ensemble des charges de travail dans le cloud. Il combine CSPM (vérifications de posture), CWPP (protection des charges de travail), CIEM (gestion des autorisations), analyse IaC et correction en un clic.

Sa détection des menaces et son application des politiques basées sur l'IA couvrent toutes les couches, ce qui vous permet de repérer les erreurs de configuration, d'appliquer le chiffrement et de mettre en quarantaine les menaces avant qu'elles n'affectent vos ressources cloud.