Kubernetes es una plataforma de orquestación de código abierto para contenedores. Abstrae la infraestructura subyacente y proporciona una plataforma para automatizar la implementación, el escalado y la gestión de aplicaciones y servicios en contenedores. Básicamente, Kubernetes permite a los desarrolladores definir el estado deseado mediante archivos de configuración declarativos, que Kubernetes gestiona y mantiene automáticamente. Esta guía explora las características y ventajas clave de Kubernetes, incluyendo su arquitectura y ecosistema.

Descubra cómo Kubernetes mejora la fiabilidad y la escalabilidad de las aplicaciones, y conozca las mejores prácticas para implementar Kubernetes en su organización. Comprender Kubernetes es fundamental para aprovechar eficazmente la orquestación de contenedores.

En muchos aspectos, los contenedores son muy similares a las máquinas virtuales; sin embargo, la mayor diferencia es que son más flexibles en cuanto a las propiedades de aislamiento, lo que permite compartir el sistema operativo entre aplicaciones. Los contenedores son ligeros (especialmente en comparación con las máquinas virtuales), tienen su propio sistema de archivos y comparten CPU, memoria y espacio de proceso.

Los contenedores son una forma excelente de agrupar y ejecutar sus aplicaciones, pero requieren gestión. Kubernetes es el estándar de facto para la orquestación y gestión de contenedores. Proporciona una plataforma completa para implementar, escalar y gestionar aplicaciones en contenedores.

¿Por qué utilizar Kubernetes?

Estas son algunas de las razones por las que necesita Kubernetes:

- Escalabilidad y alta disponibilidad – Kubernetes facilita el escalado ascendente o descendente de su aplicación según sea necesario. Permite una alta disponibilidad al reiniciar automáticamente los contenedores que fallan, reprogramar los contenedores en otros nodos si un nodo se cae y replicar los contenedores para garantizar que su aplicación esté siempre disponible.

- Declarativo – Configuración Kubernetes utiliza un enfoque declarativo para la configuración. Usted describe el estado deseado de su aplicación y Kubernetes se encarga del resto. Esto significa que no tiene que preocuparse por la infraestructura subyacente y puede centrarse en la lógica de su aplicación.

- Automatización – Kubernetes automatiza muchas tareas, como la implementación de actualizaciones, el escalado y la autorreparación. Elimina la intervención manual, lo que reduce la probabilidad de errores humanos y libera tiempo a su equipo.

- Portabilidad – Kubernetes es una plataforma portátil que se ejecuta en cualquier entorno de nube, local o híbrido. Le permite mover sus aplicaciones sin problemas entre diferentes entornos sin cambiar la infraestructura subyacente.

- Ecosistema – Kubernetes cuenta con un ecosistema amplio y en rápido crecimiento, con numerosas herramientas y servicios disponibles.

- Resiliencia – Kubernetes proporciona mecanismos integrados para garantizar que las aplicaciones estén siempre disponibles, incluso si falla un contenedor o un nodo. Puede reiniciar automáticamente los contenedores, migrarlos a nodos en buen estado y garantizar que las aplicaciones se ejecuten de forma fiable.

- Flexibilidad : Kubernetes proporciona una plataforma flexible para implementar y gestionar aplicaciones. Es compatible con una amplia gama de entornos de ejecución de contenedores, incluidos Docker y contenedores, y permite utilizar herramientas de almacenamiento, redes y supervisión.

¿Qué son los contenedores?

Antes de profundizar en Kubernetes, veamos primero qué son los contenedores. Los contenedores son unidades ejecutables ligeras y portátiles que empaquetan el código de la aplicación y todas sus dependencias en un único paquete. Proporcionan un entorno de ejecución coherente, independientemente de la infraestructura subyacente, lo que facilita el traslado de aplicaciones entre diferentes entornos.

¿Cómo funciona Kubernetes?

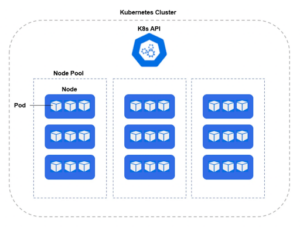

Kubernetes se implementa en un clúster, mientras que los servidores físicos o máquinas virtuales que forman parte del clúster se denominan nodos de trabajo. Cada nodo de trabajo opera una serie de pods, que son una agrupación lógica de uno o más contenedores que se ejecutan dentro de cada pod.

Kubernetes utiliza un conjunto de API para comunicarse con la infraestructura subyacente, como el tiempo de ejecución de contenedores, el almacenamiento y las redes. Algunos de los componentes principales de Kubernetes son:

- Servidor API – El plano de control de Kubernetes. Expone la API de Kubernetes, que permite a los clientes comunicarse con el clúster de Kubernetes. El servidor API se encarga de autenticar y autorizar las solicitudes de los clientes, validar y procesar los objetos API y actualizar el estado del clúster.

- Gestor de controladores – Los controladores (también llamados kube-controller-manager) se encargan de mantener el estado deseado de la aplicación. Garantizan que se ejecute el número adecuado de pods y que estos estén en buen estado y actualizados. El gestor de controladores se encarga de mantener el estado deseado del clúster. Supervisa el estado del clúster a través del servidor API y lo compara con el estado deseado especificado en los objetos de Kubernetes. Si hay una diferencia entre el estado actual y el deseado, el gestor del controlador toma las medidas adecuadas para que el clúster vuelva al estado deseado.

- Programador – Responsable de programar las cargas de trabajo en los nodos de trabajo del clúster. Supervisa las nuevas cargas de trabajo que deben programarse y selecciona un nodo adecuado para ejecutarlas en función de los requisitos de recursos y la disponibilidad del nodo.

- Servicios de Kubernetes – Objetos API que permiten la exposición de uno o más pods del clúster a la red, ya sea dentro del clúster o externamente.

- etcd – El almacén distribuido de claves-valores para los datos de configuración de un clúster. Proporciona una forma coherente y fiable de almacenar y recuperar datos de configuración en todo el clúster.

Varias características relevantes que los profesionales de la seguridad deben tener en cuenta:

- Espacio de nombres: una construcción lógica que permite aislar los recursos dentro del clúster. Un espacio de nombres separa a los usuarios, las aplicaciones y los recursos en un ámbito específico.

- SecurityContext: define los privilegios y capacidades de los pods y contenedores individuales.

- Helm Chart: un manifiesto de archivos YAML para implementaciones, servicios, secretos y mapas de configuración para configurar su implementación de Kubernetes.

- DaemonSet: un controlador fundamental que garantiza que un pod específico se ejecute en cada nodo, o en un subconjunto específico de nodos, dentro de un clúster. Esto es fundamental para implementar servicios a nivel del sistema que requieren un funcionamiento coherente en todo el clúster. Algunos ejemplos de estos servicios son los recopiladores de registros, los agentes de supervisión y las herramientas de gestión de redes. El controlador DaemonSet automatiza la gestión de estos pods, creándolos en los nodos recién añadidos y eliminándolos cuando se eliminan los nodos, lo que garantiza la observabilidad, la seguridad y la gestión de la red en toda la infraestructura.

Implementación de Kubernetes

Aunque Kubernetes se puede implementar en todo el espectro de la nube híbrida, la mayoría de las implementaciones de K8s se gestionan a través de herramientas de Infraestructura como servicio (IaaS), como Amazon Elastic Kubernetes Service (EKS), Google GCP’s Google Kubernetes Engine (GKE) o el Azure Kubernetes Service (AKS) de Microsoft Azure. Al utilizar estas herramientas de Kubernetes como servicio, los equipos pueden centrarse en la creación y la implementación, mientras que el proveedor de servicios en la nube (CSP) se encarga de seleccionar y actualizar los aspectos fundamentales de los servicios K8s. Como siempre ocurre con los proveedores de servicios en la nube, sigue existiendo un modelo de responsabilidad compartida que hay que tener en cuenta en lo que respecta a la seguridad.

Conclusión

En conclusión, aunque Kubernetes ofrece numerosas ventajas para la gestión de aplicaciones en contenedores, la seguridad siempre debe ser una prioridad para las empresas. Singularity Cloud Security ayuda a las empresas a protegerse contra las amenazas modernas ofreciendo controles de seguridad proactivos y reactivos para entornos de nube y contenedores.Singularity Cloud Workload Security es una solución de seguridad basada en agentes que proporciona protección autónoma en tiempo de ejecución y recopilación de telemetría forense en todos los entornos de computación en la nube y contenedores, independientemente de su vida útil. Singularity Cloud Native Security es una CNAPP sin agentes que ofrece visibilidad y controles de seguridad tanto en entornos de compilación como en tiempo de ejecución. Seguridad para plantillas, imágenes, hosts, identidades, privilegios, permisos y configuraciones asociadas.

Al incorporar Singularity Cloud Security en sus entornos Kubernetes, las empresas pueden añadir una capa adicional de seguridad a sus aplicaciones en contenedores y protegerse de las amenazas cibernéticas.

Como resultado, los clientes pueden estar seguros de que sus aplicaciones y datos están seguros y protegidos, lo que les permite centrarse en alcanzar sus objetivos empresariales sin preocuparse por cuestiones de ciberseguridad.

Vea SentinelOne en acción

Descubra cómo la seguridad en la nube basada en IA puede proteger su organización en una demostración individual con un experto en productos SentinelOne.

DemostraciónPreguntas frecuentes sobre Kubernetes

Kubernetes es una plataforma de código abierto que automatiza la implementación, el escalado y la gestión de aplicaciones en contenedores en clústeres de servidores. Garantiza que los contenedores sigan funcionando, distribuye la carga y gestiona los lanzamientos o las reversiones.

Creado originalmente por Google, Kubernetes agrupa los contenedores en unidades lógicas llamadas Pods y utiliza un plano de control para mantener el estado deseado de las aplicaciones, lo que hace que las operaciones de contenedores a gran escala sean fiables y repetibles.

Un clúster de Kubernetes tiene un plano de control y nodos de trabajo. El plano de control incluye kube-apiserver (la interfaz de la API), etcd (un almacén de claves-valores), kube-scheduler y kube-controller-manager.

Los nodos de trabajo ejecutan kubelet (agente de nodo), kube-proxy (redes) y un tiempo de ejecución de contenedores como containerd. Los complementos opcionales (DNS, paneles de control, registro y supervisión) amplían la funcionalidad y facilitan las operaciones.

Un despliegue gestiona pods sin estado, garantizando que se ejecute un número específico y actualizándolos de forma controlada. Un StatefulSet gestiona aplicaciones con estado proporcionando a cada pod una identidad estable y almacenamiento persistente, ideal para bases de datos. Un DaemonSet ejecuta un pod por nodo (o por nodos seleccionados), garantizando que una copia de un servicio, como un recopilador de registros o un agente de nodo, se ejecute en cada nodo.

En Linux o Windows, puede utilizar kubeadm: instale Docker o containerd, kubeadm, kubelet y kubectl, y luego ejecute kubeadm init (plano de control) o kubeadm join (trabajador). Para un clúster local de un solo nodo, Minikube instala una máquina virtual o un contenedor con un plano de control y kubelet: minikube start lo configura todo automáticamente. A continuación, utiliza kubectl para interactuar con tu clúster.

kubectl es la herramienta de línea de comandos para Kubernetes. Envía solicitudes de API REST al kube-apiserver, lo que le permite crear, inspeccionar, actualizar o eliminar recursos como pods, implementaciones y servicios. Puede ver registros (kubectl logs), ejecutar en contenedores (kubectl exec), aplicar manifiestos YAML (kubectl apply -f) y solucionar problemas de clústeres directamente desde su terminal.

Prometheus, junto con Grafana, ofrece recopilación y visualización de métricas, seguimiento de la CPU, la memoria y datos de aplicaciones personalizadas. Fluentd o Filebeat pueden reenviar los registros de contenedores a Elasticsearch y, a continuación, visualizarlos en Kibana. Otras opciones son el servidor de métricas de Kubernetes para el autoescalado, las pilas EFK (Elasticsearch-Fluentd-Kibana) y servicios alojados como Datadog o Sysdig.

SentinelOne implementa un agente Sentinel ligero en cada nodo como un DaemonSet, protegiendo los contenedores en tiempo real con IA estática y de comportamiento. Complementa los análisis previos a la producción con prevención, detección y respuesta en tiempo real para malware, amenazas sin archivos y ransomware. El agente se integra en Singularity XDR para ofrecer una visibilidad unificada y una corrección automatizada.

Sí. El agente Kubernetes Sentinel de SentinelOne ofrece protección en tiempo de ejecución y visibilidad EDR para cargas de trabajo en contenedores. Funciona íntegramente en el espacio de usuario, sin módulos del kernel, y proporciona búsqueda de amenazas, respuesta activa Storyline y telemetría forense completa en todas las principales distribuciones de Linux y servicios gestionados como AWS EKS y Azure AKS.