Kerberoasting is een aanvalsmethode die zich richt op serviceaccounts in Active Directory. In deze gids wordt uitgelegd hoe Kerberoasting werkt, wat de mogelijke gevolgen zijn en welke preventiestrategieën effectief zijn.

Lees meer over het belang van het monitoren van serviceaccounts en het implementeren van een sterk wachtwoordbeleid. Inzicht in Kerberoasting is essentieel voor organisaties om hun Active Directory-omgevingen te beveiligen.

Wat is een Kerberoasting-aanval?

Kerberoasting is een cyberaanval gericht op het Kerberos-authenticatieprotocol, dat vaak wordt gebruikt in Windows-netwerken om gebruikers en apparaten veilig te authenticeren. Bij een Kerberoasting-aanval gebruikt een aanvaller gespecialiseerde tools om versleutelde Kerberos-tickets uit een netwerk te halen en vervolgens de versleuteling te kraken om toegang te krijgen tot gevoelige informatie of netwerkbronnen.

Voordat we dieper ingaan op Kerberoasting-aanvallen en hoe ze werken, is het belangrijk om de architectuur van serviceaccounts te begrijpen.

- Wachtwoorden van serviceaccounts hebben dezelfde lengte en vervallen niet.

- De meeste serviceaccounts hebben verhoogde rechten en zijn vaak lid van groepen met hoge privileges, zoals domeinbeheerders, die volledige beheerdersrechten voor AD hebben.

- Door de wachtwoorden van serviceaccounts te kraken, kunnen aanvallers misbruik maken van het Kerberos-mechanisme en het hele AD-domein compromitteren.

Wat is het Kerberos-authenticatieprotocol?

Kerberos is een authenticatieprotocol dat vaak wordt gebruikt in Windows-netwerken om gebruikers en apparaten veilig te authenticeren. Het Kerberos-protocol maakt gebruik van tickets om gebruikers en apparaten veilig te authenticeren zonder wachtwoorden in leesbare tekst over het netwerk te verzenden. Deze tickets worden versleuteld met een geheime sleutel die wordt gedeeld tussen de gebruiker en de authenticatieserver. Bij een Kerberoasting-aanval kan de aanvaller deze versleutelde tickets uit het netwerk halen en vervolgens brute-force- of woordenboekaanvallen gebruiken om de versleuteling te kraken en toegang te krijgen tot de gevoelige informatie of bronnen waartoe het ticket toegang verleent.

Kerberoasting houdt in dat servicetickets worden misbruikt om inloggegevens te stelen. Lees meer over geavanceerde dreigingsdetectie met Singularity XDR.

Waarom komen Kerberoasting-aanvallen zo vaak voor?

Kerberoasting-aanvallen komen veel voor omdat ze moeilijk te detecteren en te voorkomen zijn. Het Kerberos-protocol is ontworpen om veilig en efficiënt te zijn, maar het is afhankelijk van de geheimhouding van de geheime sleutels die worden gebruikt om de tickets in het authenticatieproces te versleutelen en te ontsleutelen. Als een aanvaller deze geheime sleutels kan bemachtigen, kan hij ze gebruiken om de tickets te extraheren en te ontsleutelen, die vervolgens kunnen worden gebruikt om toegang te krijgen tot gevoelige informatie of netwerkbronnen.

Bovendien wordt het Kerberos-protocol veel gebruikt in bedrijfsnetwerken. Dit maakt Windows-netwerken een bijzonder aantrekkelijk doelwit voor aanvallers, aangezien een succesvolle Kerberoasting-aanval op een bedrijfsnetwerk de aanvaller mogelijk toegang kan geven tot een groot aantal gevoelige bronnen en informatie.

Bovendien kan de aanval op afstand worden uitgevoerd zonder dat de aanvaller rechtstreeks hoeft te communiceren met de authenticatieserver of de beoogde netwerkbronnen. Dit maakt het voor verdedigers moeilijk om de aanval te identificeren en te stoppen voordat deze succesvol is. Al met al zorgt de combinatie van deze factoren ervoor dat Kerberoasting-aanvallen veel voorkomen en potentieel schadelijk zijn voor organisaties die vertrouwen op het Kerberos-protocol voor veilige authenticatie.

Hoe Kerberoasting-aanvallen werken

1. Accountverificatie

Bij een Kerberoasting-aanval verkrijgt de aanvaller eerst de benodigde rechten om servicetickets aan te vragen bij de Kerberos-authenticatieservice. Dit kan worden gedaan door het account van een legitieme gebruiker met de juiste rechten te compromitteren. Als de aanvaller erin slaagt toegang te krijgen tot de netwerkbron waartoe het ticket toegang verleent, zonder dat hij het daadwerkelijke wachtwoord van de gebruiker of het apparaat waartoe het ticket behoort hoeft te kennen.

De Kerberoasting-techniek is een effectieve methode om als gewone gebruiker serviceaccountgegevens uit AD te halen zonder pakketten naar het doelsysteem te sturen.

2. Kerberos-serviceticket

Bij een Kerberoasting-aanval verkrijgt een aanvaller een groot aantal servicetickets van de Kerberos-authenticatieservice en gebruikt hij deze tickets vervolgens om de wachtwoorden van de accounts die aan die tickets zijn gekoppeld te kraken. Bij deze techniek kan een aanvaller misbruik maken van een geldig Kerberos-ticket-granting ticket (TGT) of netwerkverkeer sniffen om een ticket-granting service (TGS)-ticket te verkrijgen dat kwetsbaar kan zijn voor Brute Force-aanvallen.

3. Wachtwoord kraken

De aanvaller kan de servicetickets verkrijgen door ze op te vragen bij de Kerberos-authenticatieservice met behulp van de accounts van legitieme gebruikers die over de juiste machtigingen beschikken. Zodra de aanvaller de servicetickets heeft verkregen, kan hij gespecialiseerde tools gebruiken om de wachtwoorden te kraken die aan die tickets zijn gekoppeld. Aanvallers gebruiken het volgende proces om een kwetsbaar serviceaccountwachtwoord offline te kraken.

4. Escalatie van aanvallen

Bij een succesvolle aanval kan de aanvaller toegang krijgen tot de accounts die aan de servicetickets zijn gekoppeld, waardoor hij ongeoorloofde toegang krijgt tot gevoelige informatie of andere kwaadaardige activiteiten kan uitvoeren. Dit kan een ernstige bedreiging vormen voor de veiligheid van organisaties die het Kerberos-authenticatieprotocol gebruiken. De eerste stap is het achterhalen van Service Principal Names (SPN's). Aanvallers kunnen met behulp van de Active Directory PowerShell-module gemakkelijk alle SPN's van specifieke typen vinden. Het meest bruikbare SPN-type waar een aanvaller naar zoekt, is "SQL". De onderstaande cmdlet Get-ADObject ontdekt bijvoorbeeld alle SQL-servers die in Active Directory zijn geregistreerd.

""

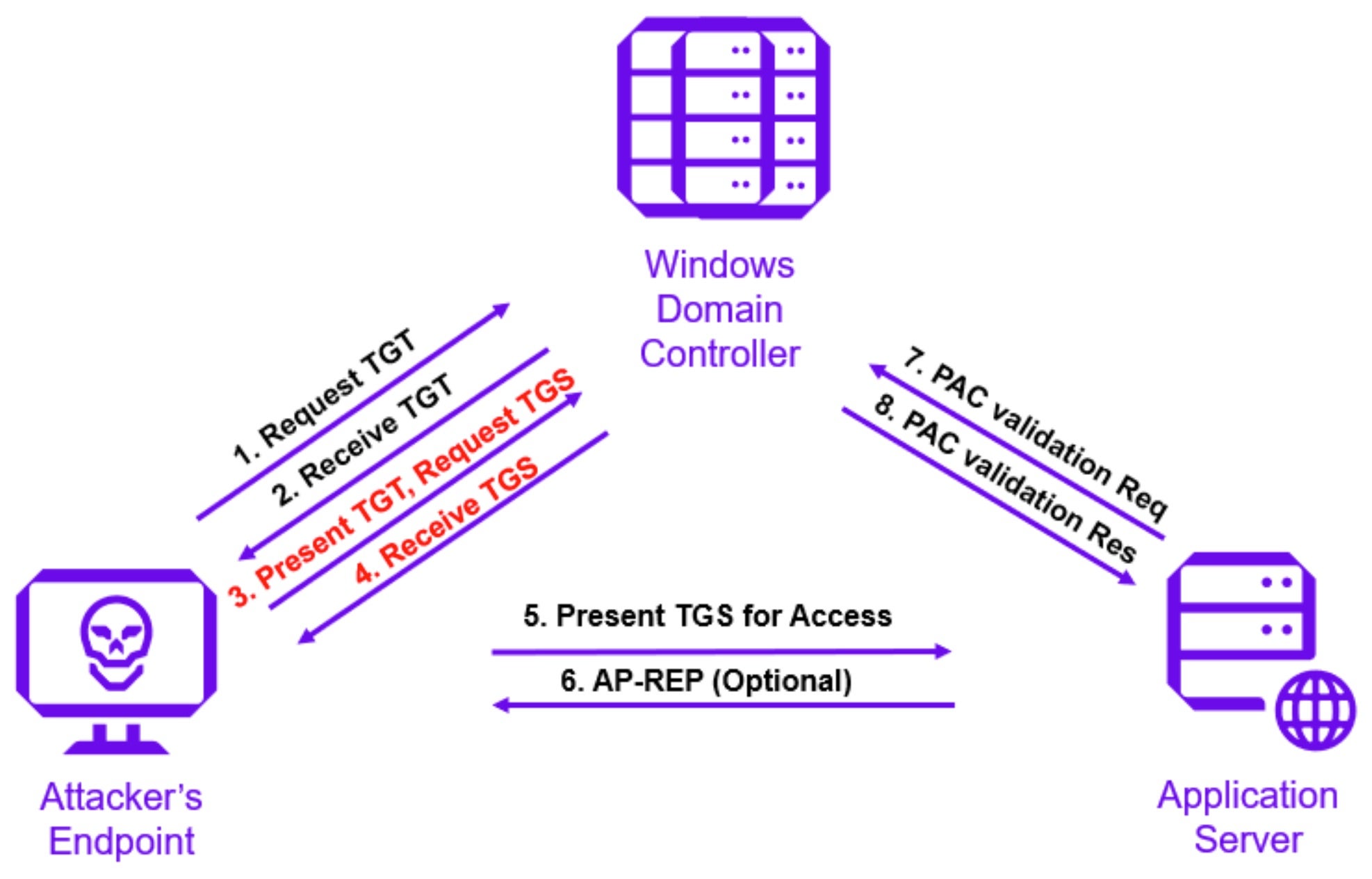

Zoals in de onderstaande afbeelding te zien is, presenteert een aanvaller een geldig authenticatieticket (TGT) van een domeingebruiker om een of meer Kerberos-tickets voor ticketverstrekking (TGS) aan te vragen voor een willekeurige Service Principal Name (SPN) van een domeincontroller (DC). Aanvallers maken gebruik van Microsofts legacy-ondersteuning voor Kerberos RC4-versleuteling (RC4_HMAC_MD5), aangezien de NTLM-wachtwoordhash veelvuldig wordt gebruikt bij dit type versleuteling. Bij het aanvragen van TGS-tickets kunnen aanvallers hen dwingen om RC4-versleuteling te gebruiken.

Nadat de doelserver is geïdentificeerd, verkrijgt de aanvaller de lijst met SPN's die aan serviceaccounts zijn gekoppeld. Ze kunnen deze serviceaccounts gebruiken om Kerberos TGS-servicetickets aan te vragen bij een domeincontroller (DC).

Opmerking: het serviceticket dat is aangevraagd met behulp van de open-source tool Mimikatz heeft het RC4-versleutelingstype.

Zodra de client het ticket heeft ontvangen, kan een aanvaller alle Kerberos-servicetickets uit het geheugen van de gebruiker exporteren naar een bestand zonder verhoogde rechten.

Over het algemeen zijn dit de stappen die vaak worden gebruikt bij Kerberoasting-aanvallen:

- De aanvaller verkrijgt de benodigde rechten om servicetickets aan te vragen bij de Kerberos-authenticatieservice. Dit kan worden gedaan door het account van een legitieme gebruiker met de juiste rechten te compromitteren.

- De aanvaller gebruikt het gecompromitteerde account om een groot aantal servicetickets aan te vragen bij de Kerberos-authenticatieservice.

- De Kerberos-authenticatieservice geeft de aangevraagde servicetickets af aan de aanvaller.

- De aanvaller gebruikt gespecialiseerde tools om de wachtwoorden te kraken die aan de servicetickets zijn gekoppeld.

- Zodra de wachtwoorden zijn gekraakt, krijgt de aanvaller toegang tot de accounts die aan de servicetickets zijn gekoppeld.

- De aanvaller kan nu de gecompromitteerde accounts gebruiken om ongeoorloofde toegang te krijgen tot gevoelige informatie of om andere kwaadaardige activiteiten uit te voeren.

- De aanvaller herhaalt dit proces en verkrijgt zo extra servicetickets en kraakt de bijbehorende wachtwoorden om toegang te krijgen tot meer accounts.

- De aanvaller kan de gecompromitteerde accounts gebruiken om verdere netwerktoegang te verkrijgen en geavanceerdere aanvallen uit te voeren, zoals lateraal bewegen binnen het netwerk of malware inzetten.

Voorbeeld van een kerberoasting-aanval

- Tijdens Operatie Wocao gebruikten de aanvallers de Invoke-Kerberoast-module van PowerSploit om versleutelde servicetickets op te vragen en de wachtwoorden van Windows-serviceaccounts offline te kraken met brute kracht. Deze servicetickets kunnen vervolgens worden gebruikt om zich te authenticeren als de bijbehorende serviceaccounts op andere systemen binnen het netwerk. De cybercriminelen gebruikten vervolgens een brute-force-aanval om de wachtwoorden van deze serviceaccounts te raden, die vaak zwak zijn of door meerdere accounts worden gedeeld. Door het wachtwoord van een serviceaccount te kraken, konden de cybercriminelen toegang krijgen tot gevoelige systemen en gegevens binnen het netwerk.

- Bij het Solorigate-backdoorincident hebben APT29-bedreigers Ticket Granting Service (TGS)-tickets voor Active Directory Service Principal Names (SPN's) verkregen om offline te kraken.

Het Solorigate-backdoorincident was een cyberaanval die gericht was op verschillende organisaties, waaronder overheidsinstanties en technologiebedrijven. De aanvallers, vermoedelijk de APT29-groep, gebruikten een geavanceerde backdoor genaamd "Solorigate" om toegang te krijgen tot de netwerken van de slachtoffers. Een van de tactieken die de aanvallers gebruikten, was Kerberoasting. Door het wachtwoord van een serviceaccount te kraken, konden de aanvallers toegang krijgen tot gevoelige systemen en gegevens binnen het netwerk.

- In een ander incident gebruikte de FIN7-dreigingsgroep Kerberoasting voor toegang tot inloggegevens en voerde zij laterale bewegingen uit via het netwerk.

Strategieën voor detectie en preventie van Kerberoasting-aanvallen

Identiteitsbeveiliging

Identiteitsbeveiliging is een nieuwe functie die aanvallen op identiteitsinfrastructuur zoals Active Directory detecteert. Deze oplossingen kunnen identiteitsinstellingen binnen Active Directory detecteren die het kwetsbaar maken voor aanvallen, en kunnen potentiële Kerberoasting-aanvallen bijna in realtime detecteren.

Een andere manier om een Kerberoasting-aanval te voorkomen, is door sterke en unieke wachtwoorden te gebruiken voor alle accounts. Dit maakt het voor aanvallers moeilijker om de wachtwoorden te kraken die gekoppeld zijn aan de servicetickets die ze verkrijgen.

Gebruik daarnaast beveiligingsmaatregelen zoals multi-factor authenticatie, waarbij gebruikers een extra verificatieformulier moeten invullen wanneer ze inloggen op hun accounts. Dit kan helpen voorkomen dat aanvallers toegang krijgen tot accounts, zelfs als ze erin slagen de servicetickets te verkrijgen en de wachtwoorden te kraken.

Daarnaast kunnen organisaties tools en technologieën gebruiken om Kerberoasting-aanvallen te detecteren en te voorkomen. Ze kunnen bijvoorbeeld netwerkmonitoringtools gebruiken om ongebruikelijke activiteiten met betrekking tot het Kerberos-authenticatieprotocol te detecteren en inbraakdetectiesystemen gebruiken om hen te waarschuwen voor mogelijke aanvallen.

Over het algemeen kan een combinatie van sterke wachtwoorden, tweefactorauthenticatie en beveiligingstechnologieën helpen om een Kerberoasting-aanval te voorkomen en bescherming te bieden tegen ongeoorloofde toegang tot gevoelige informatie.

Threat Hunting

In de context van een Kerberoasting-aanval kan threat hunting worden gebruikt om de initiële compromittering van een gebruikersaccount dat wordt gebruikt om servicetickets aan te vragen bij de Kerberos-authenticatieservice te identificeren en te voorkomen. Dit kan helpen voorkomen dat de aanvaller de servicetickets verkrijgt en de aanval uitvoert.

Bovendien kan threat hunting ongebruikelijke activiteiten detecteren die verband houden met het Kerberos-authenticatieprotocol, zoals een groot aantal aangevraagde servicetickets of pogingen om de wachtwoorden van die tickets te kraken. Dit kan helpen om een Kerberoasting-aanval te identificeren en passende maatregelen te nemen om deze af te weren.

Threat-huntingteams kunnen gebruikmaken van informatie die is verzameld met de Singularity™ Identity Security Posture Management-oplossing en beoordelingen van potentiële kwetsbaarheden in de onderneming rapporteren. De Singularity Identity Security-oplossing detecteert aanvallers die Kerberos-tickets proberen te inventariseren en activeert gebeurtenissen bij potentiële Kerberoasting-aanvallen.

Misleidingstechnologie

Misleidingstechnologie kan mogelijk worden gebruikt om Kerberoasting-aanvallen af te weren. Misleidingstechnologie, waaronder lokmiddelen, lokaas en aas, is ontworpen om aanvallers te lokken en pogingen tot aanvallen te detecteren en af te weren.

In de context van een Kerberoasting-aanval kan misleidingstechnologie worden gebruikt om valse accounts aan te maken die kunnen worden gebruikt om servicetickets aan te vragen bij de Kerberos-authenticatieservice. Vervolgens kan de activiteit van deze valse accounts worden gemonitord en kunnen pogingen om de wachtwoorden van de servicetickets te kraken worden gedetecteerd.

Stel dat een aanvaller een Kerberoasting-aanval uitvoert op een lokaas. In dat geval kan het beveiligingsteam worden gewaarschuwd en informatie over de aanval worden verstrekt, zoals het IP-adres van de aanvaller en de tools en technieken die hij gebruikt. Dit kan het beveiligingsteam helpen om de aanval af te weren en te voorkomen dat deze schade veroorzaakt.

Hoewel misleidingstechnologie in sommige gevallen effectief kan zijn, biedt deze geen volledige oplossing voor het probleem van Kerberoasting-aanvallen. Organisaties moeten een combinatie van beveiligingsmaatregelen gebruiken om zich tegen deze aanvallen te beschermen.

Kerberoasting kan leiden tot diefstal van inloggegevens en verdere compromittering. Zorg ervoor dat uw beveiliging robuust is met Singularity XDR om dergelijke risico's vroegtijdig op te sporen.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenHoe Kerberoasting-aanvallen te beschermen en te beperken

Organisaties kunnen de volgende best practices implementeren om te voorkomen dat het hele domein wordt gecompromitteerd als risicobeperkende strategie.

- Zorg ervoor dat alle serviceaccounts lange, complexe wachtwoorden hebben (meer dan 25).

- Wijzig de wachtwoorden van serviceaccounts regelmatig (minstens één keer per jaar).

- Gebruik door groepen beheerde serviceaccounts (gMSA's) die wachtwoordbeheer bieden en ervoor zorgen dat een beheerder niet langer handmatig de inloggegevens van elke serviceaccount hoeft te beheren.

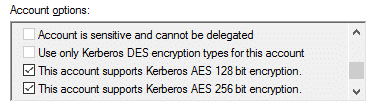

- MITRE ATT&CK raadt ook aan om AES Kerberos-versleuteling (of een ander sterker versleutelingsalgoritme) in te schakelen in plaats van RC4, waardoor het voor aanvallers moeilijker wordt om hashes offline te kraken. Schakel het AES 128/256-bits versleutelings type in met behulp van de selectievakjes op het tabblad Account.

Kerberos-beveiligingsbeleidsinstellingen en aanbevelingen

Organisaties moeten goed letten op de Kerberos-beleid om het risico te verkleinen dat aanvallers inloggegevens stelen. Deze beleidsinstellingen bevinden zich onder ComputerconfiguratieWindows-instellingenBeveiligingsinstellingenAccountbeleidKerberos-beleid.

Een aanvaller kan kwetsbare beleidsinstellingen onderzoeken om deze te misbruiken. Hieronder volgen de Kerberos-beveiligingsbeleidsinstellingen en aanbevolen opties.

- Gebruikersaanmeldingsbeperkingen afdwingen – Als deze beleidsinstelling is uitgeschakeld, kunnen gebruikers sessietickets krijgen voor services waarvoor ze geen gebruiksrecht hebben. Het wordt aanbevolen om dit beleid in te stellen op 'Ingeschakeld'.

- Maximale levensduur voor serviceticket – Dit beleid bepaalt het maximale aantal minuten dat een toegekend sessieticket kan worden gebruikt om toegang te krijgen tot een bepaalde service.

De aanbeveling is om dit beleid in te stellen op 600 minuten. Als u een te hoge waarde instelt voor de "Maximale levensduur voor serviceticket", kunnen gebruikers mogelijk buiten hun aanmeldingsuren toegang krijgen tot netwerkbronnen. Ook kunnen uitgeschakelde gebruikersaccounts mogelijk toegang blijven krijgen tot netwerkservices met geldige servicetickets die zijn uitgegeven voordat hun accounts werden uitgeschakeld.

- Maximale levensduur voor gebruikersticket – Dit beleid bepaalt de maximale tijd (in uren) dat een gebruikersticket mag worden gebruikt. Wanneer eenticket voor het toekennen van tickets verloopt, moet het systeem een nieuw ticket aanvragen of het bestaande ticket verlengen. Het wordt aanbevolen om dit beleid in te stellen op 10 uur. Als u een te hoge waarde configureert, kunnen gebruikers mogelijk buiten hun aanmeldingsuren toegang krijgen tot netwerkbronnen. Ook kunnen uitgeschakelde gebruikersaccounts mogelijk toegang blijven houden tot netwerkservices met geldige gebruikerstickets die zijn uitgegeven voordat hun accounts werden uitgeschakeld. Als u een te lage waarde configureert, kan dit de prestaties van het Key Distribution Center (KDC) bij het aanvragen van tickets beïnvloeden en leiden tot een DoS-aanval.

- Maximale levensduur voor het vernieuwen van gebruikerstickets – Deze beleidsinstelling bepaalt de periode (in dagen) voor het vernieuwen van het ticket van een gebruiker. De aanbeveling is om dit beleid in te stellen op 7 dagen. Als u een te hoge waarde configureert, kunnen gebruikers mogelijk zeer oude tickets vernieuwen.

- Maximale tolerantie voor computersynchronisatie – Deze beleidsinstelling bepaalt het maximale tijdsverschil (in minuten) dat Kerberos V5 toestaat tussen de tijd op de klok van de client en de tijd op de domeincontroller die Kerberos-authenticatie biedt. De aanbeveling is om dit beleid in te stellen op een waarde van 5 minuten.

Hoe SentinelOne Singularity Identity beschermt tegen Kerberoasting-aanvallen

SentinelOne Singularity Identity controleert Active Directory continu op aanvallen zoals Kerberoasting. De Ranger AD-oplossing detecteert Kerberos-ticketopsomming en activeert gebeurtenissen bij mogelijke Kerberoasting-aanvallen. Singularity Identity zet ook misleidende inloggegevens in, waaronder hashes, authenticatietokens en Kerberos-tickets. Hierdoor kunnen aanvallers die misleidende tickets gebruiken worden gedetecteerd en worden ze omgeleid naar afleidingssystemen voor engagement.

Krijg diepere informatie over bedreigingen

Krijg diepere informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenMeer over Kerberoasting

Kerberoasting en Mimikatz

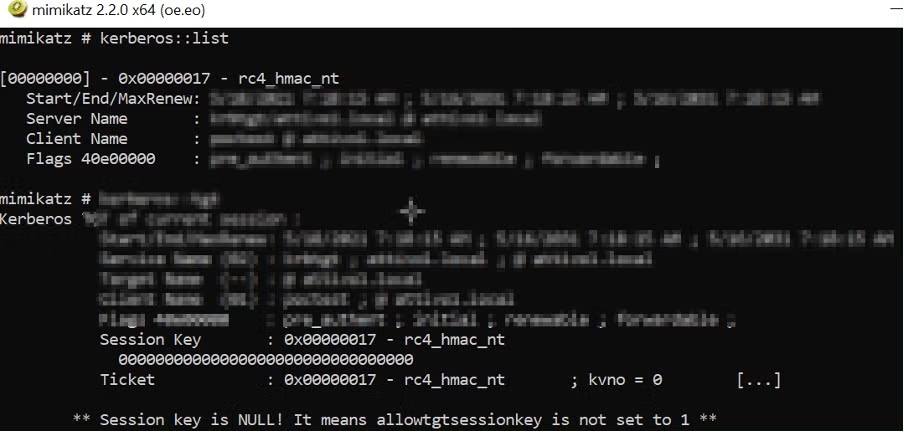

Mimikatz is een tool die kan worden gebruikt om een Kerberoasting-aanval uit te voeren. Mimikatz is een hulpprogramma dat is ontworpen om gevoelige informatie uit een computersysteem te halen, waaronder wachtwoorden en andere authenticatiegegevens.

In de context van een Kerberoasting-aanval kan Mimikatz servicetickets verkrijgen van de Kerberos-authenticatieservice en vervolgens de bijbehorende wachtwoorden kraken. Hierdoor kan een aanvaller ongeoorloofde toegang krijgen tot de accounts die aan de servicetickets zijn gekoppeld.

Mimikatz is een krachtig hulpmiddel dat zowel voor legitieme als voor kwaadaardige doeleinden kan worden gebruikt. Hoewel het nuttig kan zijn voor beveiligingsprofessionals om de beveiliging van hun systemen te testen, kan het ook door aanvallers worden gebruikt om cyberaanvallen uit te voeren. Daarom moeten organisaties zich beschermen tegen het gebruik ervan in een Kerberoasting-aanval.

Kerberoasting en Golden Tickets

Kerberoasting en Golden Tickets zijn beide technieken die kunnen worden gebruikt om cyberaanvallen uit te voeren op het Kerberos-authenticatieprotocol.

Kerberoasting houdt in dat een groot aantal servicetickets wordt verkregen van de Kerberos-authenticatieservice en dat vervolgens gespecialiseerde tools worden gebruikt om de wachtwoorden te kraken die aan die tickets zijn gekoppeld. Hierdoor kan een aanvaller ongeoorloofde toegang krijgen tot de accounts die aan de servicetickets zijn gekoppeld.

Een Golden Ticket daarentegen is een vervalst Kerberos-ticket dat kan worden gebruikt om zich als elke gebruiker op een netwerk te authenticeren. Hierdoor kan een aanvaller die een Golden Ticket heeft verkregen, ongeoorloofde toegang tot het netwerk krijgen en andere kwaadaardige activiteiten uitvoeren.

Hoewel beide technieken kunnen worden gebruikt om het Kerberos-authenticatieprotocol aan te vallen, hebben ze verschillende mechanismen en kunnen ze voor verschillende doeleinden worden gebruikt. Het is belangrijk dat organisaties de verschillen tussen deze technieken begrijpen en zich ertegen beschermen om de veiligheid van hun systemen te waarborgen.

De Golden Ticket-aanval is vergelijkbaar met een Kerberoasting-aanval, waarbij een aanvaller bestaande tickets extraheert en decodeert om toegang te krijgen tot netwerkbronnen. Bij een golden ticket-aanval maakt de aanvaller echter een volledig nieuw en vervalst ticket aan, waarmee hij alle bestaande toegangscontroles of authenticatieprotocollen kan omzeilen.

Kerberoasting en Silver Tickets

Een Silver Ticket is een vervalst Kerberos-ticket waarmee een aanvaller zich kan voordoen als een legitieme dienst op een netwerk. Hierdoor krijgt de aanvaller toegang tot netwerkbronnen en kan hij andere kwaadaardige activiteiten uitvoeren.

Hoewel beide technieken kunnen worden gebruikt om het Kerberos-authenticatieprotocol aan te vallen, hebben ze verschillende mechanismen en kunnen ze voor verschillende doeleinden worden gebruikt. Het is belangrijk dat organisaties de verschillen tussen deze technieken begrijpen en zich ertegen beschermen om de veiligheid van hun systemen te waarborgen.

Veel organisaties voorzien serviceaccounts van te veel rechten, vaak met zwakke wachtwoorden, waardoor een aanvaller gemakkelijk van domeingebruiker naar domeinbeheerder kan gaan. Door continue beoordeling en validatie van Kerberos-configuraties te implementeren, kan kwetsbaarheid voor privilege-escalaties en laterale bewegingen worden voorkomen.

Veelgestelde vragen over Kerberoasting-aanvallen

Kerberoasting is een post-exploitatietechniek waarbij aanvallers zich richten op serviceaccounts in Active Directory-omgevingen. De aanval werkt door versleutelde servicetickets aan te vragen bij het Kerberos-authenticatieprotocol en deze tickets vervolgens offline te halen om de wachtwoord-hashes te kraken. Aanvallers richten zich specifiek op accounts met Service Principal Names (SPN's), omdat elke geauthenticeerde domeingebruiker tickets voor deze services kan aanvragen.

Zodra ze de wachtwoordhash hebben gekraakt met tools zoals Hashcat of John the Ripper, kunnen ze zich voordoen als het serviceaccount en toegang krijgen tot alle systemen waarvoor dat account rechten heeft.

Kerberoasting-aanvallen zijn voornamelijk gericht op gebruikersaccounts waaraan Service Principal Names (SPN's) zijn gekoppeld, en niet op machineaccounts. Aanvallers richten zich op gebruikersaccounts omdat machinewachtwoorden automatisch door het domein worden beheerd, regelmatig worden gewijzigd en standaard complex zijn. Gebruikersaccounts met SPN's zijn kwetsbaarder omdat het door het domein opgelegde wachtwoordbeleid niet altijd op hen van toepassing is, waardoor de sterkte van het wachtwoord aan de gebruiker wordt overgelaten.

Serviceaccounts waarop applicaties zoals SQL Server, IIS of andere bedrijfsdiensten draaien, zijn veelvoorkomende doelwitten. Deze accounts hebben vaak verhoogde rechten en toegang tot gevoelige gegevens, waardoor ze waardevol zijn voor het escaleren van rechten en laterale bewegingen.

Organisaties kunnen zich tegen Kerberoasting verdedigen door een sterk wachtwoordbeleid voor serviceaccounts te implementeren, met wachtwoorden van minimaal 25 tekens. U moet Group Managed Service Accounts (gMSA's) implementeren die wachtwoorden automatisch rouleren en handmatig wachtwoordbeheer overbodig maken. Controleer uw netwerk op ongebruikelijke TGS-ticketverzoeken en het gebruik van RC4-versleuteling, aangezien dit veelvoorkomende indicatoren zijn van Kerberoasting-pogingen. Implementeer het principe van minimale rechten voor serviceaccounts, zodat deze alleen over de minimaal benodigde rechten beschikken.

Regelmatige beveiligingsaudits moeten onnodige SPN's identificeren en verwijderen, en u moet verouderde serviceaccounts die niet langer nodig zijn, uitschakelen of verwijderen. Oplossingen zoals SentinelOne Singularity™ Identity kunnen ook bescherming bieden tegen Kerberoasting-aanvallen.

Veelgebruikte tools voor Kerberoasting zijn onder andere Rubeus, waarmee het hele proces van SPN-opsomming tot ticketextractie kan worden geautomatiseerd. Aanvallers gebruiken ook het script GetUserSPNs.py van Impacket voor aanvallen op Linux-systemen, waarvoor geldige domeingegevens nodig zijn. Mimikatz is een andere populaire tool waarmee Kerberos-tickets uit het geheugen kunnen worden geëxtraheerd.

Voor het kraken van wachtwoorden gebruiken aanvallers doorgaans Hashcat met modus 13100 of John the Ripper om de geëxtraheerde ticket-hashes offline te kraken. PowerShell-scripts zoals Invoke-Kerberoast kunnen ook worden gebruikt om de aanval rechtstreeks vanuit gecompromitteerde Windows-systemen uit te voeren.

MFA kan Kerberoasting-aanvallen niet direct voorkomen, omdat de aanval misbruik maakt van het ontwerp van het Kerberos-protocol en niet van het initiële authenticatieproces. MFA biedt echter belangrijke bescherming door het voor aanvallers moeilijker te maken om de initiële domeingebruikersgegevens te verkrijgen die nodig zijn om servicetickets aan te vragen.