Threat hunting is een proactieve aanpak om cyberdreigingen te identificeren en te beperken voordat ze schade aanrichten. In deze gids worden de principes van threat hunting, de voordelen ervan en de technieken die door beveiligingsprofessionals worden gebruikt, besproken.

Lees meer over het belang van dreigingsinformatie en continue monitoring voor effectieve threat hunting. Inzicht in threat hunting is essentieel voor organisaties die hun cyberbeveiliging willen verbeteren.

Wat is cyberdreigingsjacht?

Wat is cyberdreigingsjacht?

Cyberdreigingsjacht is het proactief en systematisch zoeken naar tekenen van potentiële cyberdreigingen binnen het netwerk of de systemen van een organisatie. Dit kan worden gedaan met handmatige en geautomatiseerde technieken, zoals het analyseren van loggegevens, het uitvoeren van netwerkscans en het gebruik van dreigingsinformatiefeeds. Cyberdreigingsjacht heeft tot doel potentiële dreigingen te identificeren die mogelijk aan traditionele beveiligingsmaatregelen, zoals firewalls of inbraakdetectiesystemen, zijn ontsnapt. Door deze dreigingen vroegtijdig op te sporen en erop te reageren, kunnen organisaties het risico op een cyberaanval verminderen en de veiligheid en beschikbaarheid van hun systemen en netwerken handhaven.

Threat hunting kan worden gedefinieerd als een praktijk die is ontworpen om u te helpen vijanden te vinden die zich in uw netwerk verschuilen, voordat ze een aanval kunnen uitvoeren of hun doelen kunnen bereiken. In tegenstelling tot de meeste beveiligingsstrategieën is threat hunting een proactieve techniek die de gegevens en mogelijkheden van een geavanceerde beveiligingsoplossing met de sterke analytische en technische vaardigheden van een individu of team van professionals op het gebied van threat hunting.

Threat hunting is een heel andere activiteit dan incident response of digitaal forensisch onderzoek. Het doel van DF/IR-methodologieën is om vast te stellen wat er is gebeurd nadat een datalek al aan het licht is gekomen. Wanneer een threat hunting-team zich bezighoudt met threat hunting, is het doel daarentegen om te zoeken naar aanvallen die mogelijk al door uw verdedigingslagen zijn geglipt.

Threat hunting verschilt ook van penetratietesten en kwetsbaarheidsbeoordelingen. Deze pogingen simuleren een aanval van buitenaf, terwijl threat hunters ervan uitgaan dat een aanvaller zich al in het netwerk bevindt en vervolgens op zoek gaan naar indicatoren van compromittering, laterale bewegingen en andere veelbetekenende artefacten die bewijs kunnen leveren van aanvalsgedrag.

Wat heb je nodig om te beginnen met threat hunting?

Zoals we hebben gezien, draait het bij cyberdreigingsjacht om het agressief opsporen van verborgen IOC's en heimelijk gedrag door ervan uit te gaan dat er een inbreuk heeft plaatsgevonden en vervolgens te zoeken naar afwijkende activiteiten. Om dat te doen, moeten beveiligingsanalisten het ongewone van het gewone scheiden en de ruis van het dagelijkse netwerkverkeer filteren op zoek naar nog onbekende activiteiten.

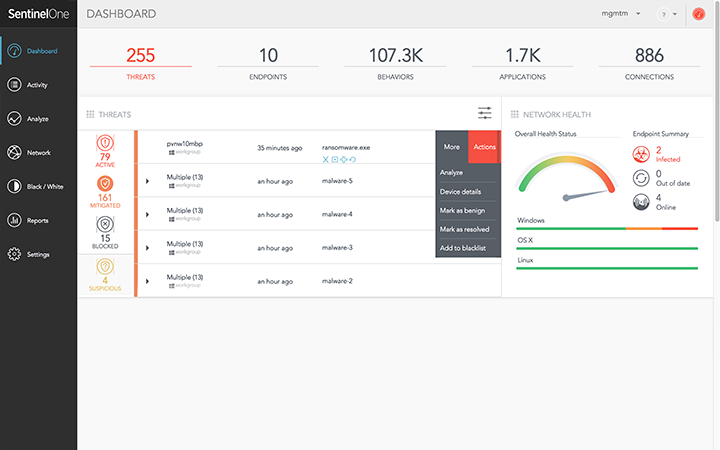

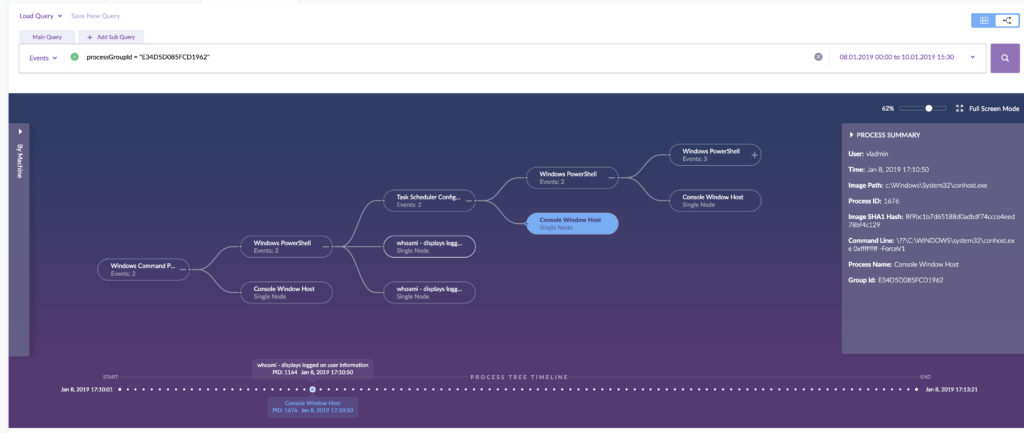

Om dat effectief te doen, moet u eerst een uitgebreid inzicht hebben in uw netwerk en over rijke gegevens van uw eindpunten beschikken. De telemetrie van apparaten moet zaken omvatten als versleuteld verkeer, file hashes, systeem- en gebeurtenislogboeken, gegevens over gebruikersgedrag, geweigerde verbindingen die zijn onderschept door firewallcontroles en randapparatuur-activiteit. Idealiter wilt u tools zoals SIEM (Security Information and Event Management) die een duidelijk overzicht van al deze gegevens bieden met krachtige zoekmogelijkheden die de weergegeven informatie in context plaatsen, zodat u minder handmatig door onbewerkte logbestanden hoeft te zoeken.

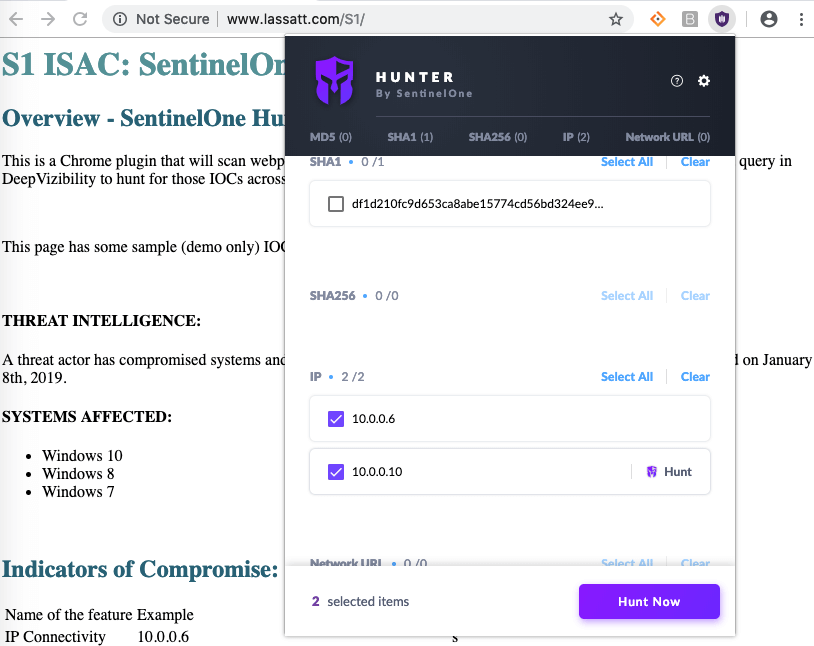

Functies die onbeheerde eindpunten kunnen rapporteren, IoT-apparaten en mobiele apparaten en die actieve services op uw netwerk kunnen detecteren, zijn een grote aanwinst, net als hulpprogramma's die u in uw browser kunt integreren om de detectie en het onderzoek van bedreigingen te versnellen.

Een programma voor het opsporen van bedreigingen vereist goede rapportagetools om analisten te voorzien van kwalitatief hoogwaardige gegevens, maar het veronderstelt ook dat zij volledig vertrouwen hebben in de beveiligingsoplossingen die hun netwerk beschermen. Het opsporen van bedreigingen is tijdrovend en uw SOC (Security Operations Center)-analisten kunnen het zich niet veroorloven om tijd te verspillen aan het handmatig opsporen van bedreigingen die uw EDR-oplossing automatisch voor hen had moeten vinden. Het opsporen van geavanceerde bedreigingen is de moeilijkste uitdaging waar beveiligingsteams mee te maken hebben, vooral als de organisatie wordt beperkt door een tekort aan cybervaardigheden personeel of vastzit aan een infosec-oplossing (informatiebeveiliging) die hen overspoelt met massa's waarschuwingen of een hoog percentage valse positieven.

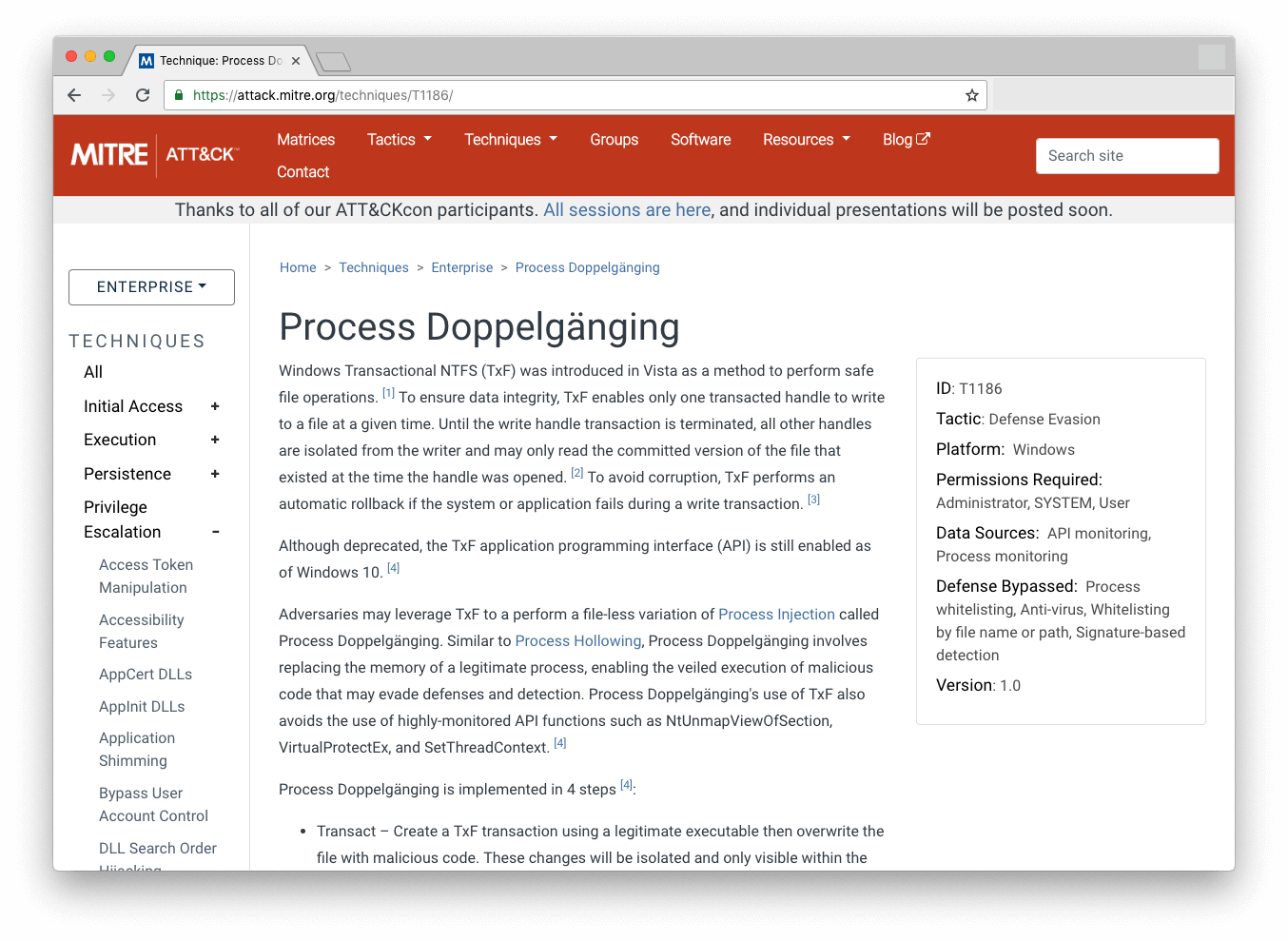

Een ander essentieel beveiligingsinstrument voor analisten is goede dreigingsinformatie. Er zijn verschillende openbare of OSINT (open source intelligence) feeds waar jagers op de hoogte kunnen blijven van de nieuwste IOC's, zoals kwaadaardige IP-adressen, nieuw aangekondigde CVE's en voorbeeld-hashes van de nieuwste malware. Het SANS-instituut houdt bijvoorbeeld een lijst bij van verdachte domeinen. Het MITRE ATT&CK-framework is ook een krachtig hulpmiddel om cyberdreigingsjagers te helpen meer te weten te komen over de tools, tactieken en procedures (TTP) die worden gebruikt door geavanceerde dreigingsactoren. U kunt bijvoorbeeld in de MITRE ATT&CK-database zoeken naar groepen waarvan bekend is dat ze zich op uw sector of branche richten, en meer te weten komen over de technieken die ze hebben gebruikt. Gewapend met deze informatie kunt u in uw netwerk op zoek gaan naar bewijzen van de TTP's van die groep. Voor meer informatie over de stappen die nodig zijn voor het opsporen van bedreigingen, leest u onze whitepaper.

Hoe weet u waar u op moet letten?

Het gebruik van OSINT tools en frameworks zoals MITRE ATT&CK werkt alleen effectief als u weet wat u zoekt, en dat brengt ons bij een van de essentiële componenten van effectieve dreigingsjacht: het vormen en testen van hypothesen.

Threat hunters moeten een goed begrip hebben van het profiel van de organisatie, de bedrijfsactiviteiten die bedreigingen kunnen aantrekken (zoals het aannemen van nieuw personeel of het verwerven van nieuwe activa, bedrijven, enz.) en het basisgebruik.

Aanvallers willen zich vaak mengen onder gewone gebruikers en proberen gebruikersgegevens te verkrijgen, bijvoorbeeld via een phishing-lt;/a> of spear phishing-campagne, dus inzicht in het typische gedrag van gebruikers is een nuttige basis voor het onderzoeken van afwijkende bestandstoegang of inloggebeurtenissen. Door dat te combineren met inzicht in welke bedrijfsgegevens waardevol zijn voor aanvallers en waar deze zich bevinden, kunnen hypothesen worden opgesteld zoals "Probeert een aanvaller gegevens te stelen die zich op xyz bevinden? Dit kan op zijn beurt aanleiding geven tot het verzamelen van gegevens die antwoord geven op vragen als:

“Welke gebruikers hebben de afgelopen n dagen voor het eerst toegang gehad tot locatie XYZ?”

Geavanceerde technieken voor het opsporen van bedreigingen zullen zoveel mogelijk taken automatiseren met behulp van statistische analyses en machine learning. Het monitoren van gebruikersgedrag en het vergelijken van dat gedrag met zichzelf om afwijkingen op te sporen, is bijvoorbeeld veel effectiever dan het uitvoeren van individuele zoekopdrachten, hoewel beide technieken in de praktijk waarschijnlijk nodig zijn. Beide worden eenvoudiger als u beschikt over tools zoals SentinelOne, die een uitgebreide set native API's hebben waarmee volledige integratie binnen uw beveiligingssoftwarestack mogelijk is.

Hoe vaak moet u op zoek gaan naar bedreigingen?

Sommige bedrijven zoeken alleen ad hoc naar nieuwe bedreigingen. Dit kan worden geactiveerd wanneer zich een bepaalde gebeurtenis voordoet (bijvoorbeeld een poging om toegang te krijgen tot een bijzonder gevoelige dienst of bestandslocatie) of wanneer medewerkers tijd over hebben naast hun andere taken. Hoewel ad hoc zoeken organisaties met beperkte personeelsbezetting en budgetten in staat stelt om toch deze extra verdedigingslaag in te zetten, heeft het als nadeel dat er slechts minimaal kan worden gezocht naar een beperkt aantal gedragingen en is het de minst effectieve manier om de strategie toe te passen.

Geplande dreigingsjacht, waarbij personeel tijd krijgt om op regelmatige tijdstippen jacht te houden, is een verbetering en stelt organisaties in staat om op verschillende tijdstippen prioriteit te geven aan zoekopdrachten en de efficiëntie te verbeteren. Geplande dreigingsjacht heeft echter als nadeel dat het een bepaalde verblijftijd biedt voor geavanceerde aanvallen om tussen die intervallen door te opereren, dus hoe korter het interval, hoe beter.

Idealiter zouden organisaties met voldoende personeel en budget zich moeten bezighouden met continue, realtime threat hunting, waarbij het netwerk en de eindpunten proactief worden ingezet om aanvallen op het netwerk op te sporen als onderdeel van een voortdurende inspanning.

Wie moet uw threat hunting uitvoeren?

Het is inmiddels waarschijnlijk duidelijk dat het opsporen van bedreigingen een taak voor specialisten is. Hiervoor is een beveiligingsanalist nodig die verschillende tools kan gebruiken, de risico's voor uw organisatie begrijpt en analyseert, en bekend is met de methoden en tools die door geavanceerde aanvallers worden gebruikt.

Hoewel het inhuren van interne threat hunters een uitstekende keuze kan zijn, moeten organisaties hiervoor wel het budget hebben en toegang hebben tot mensen met de relevante vaardigheden. Voor veel ondernemingen kan het realistischer zijn om gebruik te maken van threat hunting-diensten van MSSP's (Managed Security Service Providers) in te schakelen voor een deel of al hun threat hunting-werkzaamheden.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenConclusie

Met threat hunting kunt u de nieuwste bedreigingen voorblijven door proactief op zoek te gaan naar kwaadaardige activiteiten. Geavanceerde oplossingen zoals gedrags-AI zullen de meeste cyberaanvallen in de kiem smoren en zijn een voorwaarde voor het bieden van de zichtbaarheid die threat hunting vereist, maar kwaadwillende actoren zijn altijd bezig met innoveren en zoeken naar manieren om de beveiliging van bedrijfsnetwerken te omzeilen. Organisaties moeten waakzaam zijn om vectoren zoals bedreigingen van binnenuit en zeer gerichte aanvallen te voorkomen. De expertise van menselijke analisten kan uw organisatie een extra beveiligingslaag bieden.

Vindt u dit artikel interessant? Volg ons dan op LinkedIn, Twitter, YouTube of Facebook om de inhoud te bekijken die we plaatsen.

Lees meer over cyberbeveiliging

- Zero Day Survival Guide | Alles wat u moet weten voor dag één

- 7 tips om uw groeiende externe personeelsbestand te beschermen

- Bluetooth-aanvallen | Laat uw eindpunten niet in de steek

- Wat is netwerkbeveiliging in deze tijd?

- Hoe hackers sociale media gebruiken om doelwitten te profileren

Veelgestelde vragen over threat hunting

Threat hunting is het actief zoeken naar cyberdreigingen die zich in uw netwerk verschuilen. In plaats van te wachten op waarschuwingen die aangeven dat er een probleem is, gaan threat hunters ervan uit dat aanvallers al binnen zijn en zoeken ze naar tekenen van kwaadaardige activiteiten. Ze graven diep in beveiligingsgegevens om bedreigingen te vinden die geautomatiseerde tools mogelijk hebben gemist.

Het is alsof een beveiligingsexpert voortdurend uw netwerk patrouilleert, op zoek naar alles wat verdacht of ongewoon is.

Een threat hunter kan ongebruikelijke netwerkverkeerpatronen opmerken die erop wijzen dat er gegevens worden gestolen. Ze kunnen onderzoeken waarom een gebruikersaccount om 3 uur 's nachts toegang heeft tot bestanden of waarom er verdachte inlogpogingen vanuit verschillende landen zijn. Een ander voorbeeld is het zoeken naar specifieke malware-signaturen op basis van nieuwe dreigingsrapporten.

Hij kan ook zoeken naar indicatoren die overeenkomen met bekende aanvalsmethoden, zoals controleren of systemen tekenen van laterale bewegingen door hackers vertonen.

Threat hunting is belangrijk omdat geavanceerde aanvallers uw geautomatiseerde beveiligingstools kunnen omzeilen en zich maandenlang in uw netwerk kunnen verschuilen. De gemiddelde tijd om een inbreuk te detecteren is 194 dagen, wat aanvallers voldoende tijd geeft om gegevens te stelen. Threat hunting helpt u verborgen bedreigingen sneller op te sporen, waardoor de schade die ze kunnen aanrichten wordt beperkt.

Threat hunters beginnen met het opstellen van hypothesen over potentiële bedreigingen op basis van dreigingsinformatie of ongebruikelijke activiteiten. Vervolgens doorzoeken ze netwerklogboeken, eindpuntgegevens en beveiligingswaarschuwingen om bewijs te vinden dat hun theorieën bevestigt of weerlegt.

Als ze iets verdachts vinden, gaan ze verder op onderzoek uit om te bepalen of het een echte dreiging is. Het proces is continu en iteratief, waarbij jagers hun technieken voortdurend verfijnen op basis van wat ze ontdekken.

De vier belangrijkste soorten cyberbeveiligingsbedreigingen zijn malware, waaronder virussen en ransomware die uw systemen kunnen beschadigen. Phishingaanvallen misleiden mensen om wachtwoorden prijs te geven of op kwaadaardige links te klikken. Gedistribueerde denial-of-service-aanvallen overspoelen uw systemen met verkeer om ze onbeschikbaar te maken.

Geavanceerde persistente bedreigingen zijn geavanceerde, langdurige aanvallen waarbij hackers zich voor langere tijd in uw netwerk verschuilen. Elk type vereist verschillende detectie- en responsstrategieën.

Veelgebruikte technieken voor het opsporen van bedreigingen zijn onder meer clustering, waarbij u vergelijkbare gegevenspunten groepeert om afwijkingen op te sporen. Bij stacking worden gegevens in categorieën ingedeeld en wordt gezocht naar uitschieters die verdacht lijken. Baselining betekent dat u inzicht krijgt in wat normale netwerkactiviteit is en vervolgens op zoek gaat naar afwijkingen.

Analyse houdt in dat u logboeken en beveiligingsgegevens onderzoekt om patronen te identificeren die op bedreigingen kunnen duiden. Groeperen combineert meerdere indicatoren om te zien of ze op verdachte wijze samen voorkomen.

Threat hunting is proactief en continu, terwijl incidentrespons reactief is en wordt geactiveerd door waarschuwingen. Threat hunters zoeken actief naar bedreigingen voordat ze schade aanrichten, maar incident response teams reageren nadat een aanval is gedetecteerd.

Threat hunting is als een continue patrouille, terwijl incident response te vergelijken is met hulpdiensten die reageren op een brand. Forensisch onderzoek vindt plaats na een incident om te begrijpen wat er is gebeurd, maar threat hunting probeert te voorkomen dat incidenten plaatsvinden.

Het threat hunting-proces bestaat uit drie belangrijke stappen: trigger, onderzoek en oplossing.

- In de triggerfase identificeren hunters wat ze willen onderzoeken op basis van dreigingsinformatie, afwijkingen of specifieke hypothesen.

- Tijdens het onderzoek doorzoeken ze gegevens om bewijs te vinden dat hun theorie ondersteunt of weerlegt.

- In de oplossingsfase documenteren ze hun bevindingen en escaleren ze echte bedreigingen naar incidentresponsteams of werken ze hun kennis bij voor toekomstige jachten.