Het MITRE ATT&CK Framework is een kennisbank van tactieken en technieken van tegenstanders. In deze gids wordt onderzocht hoe het framework kan worden gebruikt om de detectie van en reactie op bedreigingen te verbeteren.

Lees meer over de structuur van het framework en de toepassingen ervan in cyberbeveiliging. Inzicht in het MITRE ATT&CK Framework is cruciaal voor organisaties om hun beveiligingsstrategieën te verbeteren.

Wie is MITRE?

Wie is MITRE?

MITREMITRE is een door de overheid gesteunde non-profitorganisatie met hoofdkantoren in Bedford, Massachusetts en McLean, Virginia. MITRE exploiteert door de federale overheid gefinancierde onderzoekscentra om de Amerikaanse overheid te ondersteunen bij onderzoek, ontwikkeling en systeemengineering op het gebied van luchtvaart, defensie, gezondheidszorg, binnenlandse veiligheid en cyberbeveiliging.

Opmerkelijke bijdragen aan de cyberbeveiligingsgemeenschap zijn onder meer de Common Vulnerability and Exposures (CVE)-database, die openbare kwetsbaarheidsinformatie publiceert, en de Structured Threat Information eXchange (STIX)-taal, die helpt bij het delen van informatie over dreigingen.

MITRE Engenuity werd in 2019 opgericht als een speciale stichting om "samen te werken met de particuliere sector aan het oplossen van sectorbrede problemen op het gebied van cyberdefensie". MITRE Engenuity is de ontwikkelaar van het MITRE Engenuity ATT&CK-raamwerk en voert MITRE Engenuity ATT&CK-evaluaties uit.

Wat is het doel van MITRE ATT&CK?

MITRE Engenuity is een non-profit onderzoeksorganisatie met de volgende doelstellingen:

- Eindgebruikers voorzien van objectieve inzichten in het gebruik van specifieke commerciële beveiligingsproducten om bekend vijandig gedrag te detecteren.

- Transparantie bieden over de werkelijke mogelijkheden van beveiligingsproducten en -diensten om bekend vijandig gedrag te detecteren.

- Stimuleer de gemeenschap van beveiligingsleveranciers om hun mogelijkheden om bekend vijandig gedrag te detecteren te verbeteren.

Het ATT&CK-raamwerk biedt een gemeenschappelijk lexicon waarmee belanghebbenden, cyberverdedigers en leveranciers duidelijk kunnen communiceren over de exacte aard van een dreiging en de objectieve beoordeling van het cyberverdedigingsplan dat deze dreiging kan verslaan.

Het raamwerk biedt drie voordelen:

- We krijgen inzicht in het plan van de tegenstander in termen van combinaties van tactieken en technieken.

- We kunnen duidelijk communiceren over de exacte aard van een dreiging en sneller reageren met meer inzicht.

- Als we begrijpen wie onze typische tegenstanders zijn en hoe ze ons aanvallen, kunnen we proactief verdedigingsmaatregelen ontwerpen om hen af te weren.

Waar staat ATT&CK voor?

ATT&CK staat voor Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK). MITRE Engenuity ATT&CK is een wereldwijd toegankelijke kennisbank van tactieken en technieken van tegenstanders, gebaseerd op observaties in de praktijk.

Wat zijn ATT&CK-tactieken?

Een ATT&CK-tactiek is het hoogste doel van een aanvaller. Tactieken geven de analist informatie over de mogelijke intentie van de activiteit – of geven antwoord op de vraag waarom een tegenstander zijn acties uitvoert. Tactieken vertegenwoordigen contextuele categorieën op hoog niveau voor individuele technieken – bijvoorbeeld initiële toegang, uitvoering, persistentie.

Wat zijn ATT&CK-technieken?

Een ATT&CK-techniek is hoe de aanvaller zijn doelstellingen bereikt en vertegenwoordigt ook wat een tegenstander met zijn acties wil bereiken. Een tegenstander kan bijvoorbeeld proberen gegevens te versleutelen of te comprimeren terwijl hij de tactiek Exfiltratie probeert uit te voeren.

De relatie tussen tactieken en technieken wordt gevisualiseerd in de ATT&CK-matrix. De tactiek Persistentie kan bijvoorbeeld een reeks bijbehorende technieken hebben, zoals het creëren van een nieuwe service of een nieuwe geplande taak.

Waarin verschilt MITRE ATT&CK van Cyber Kill Chain?

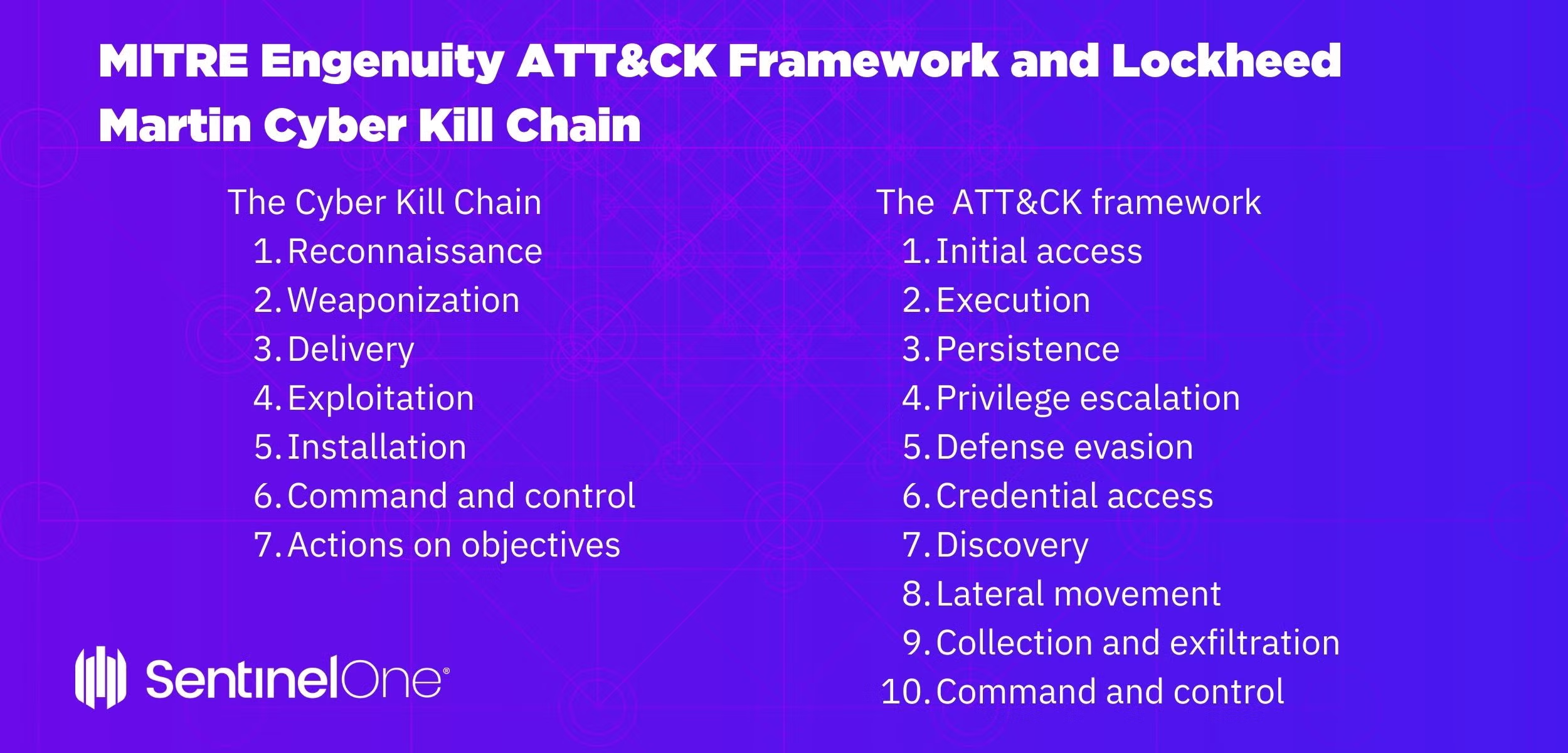

Op het eerste gezicht lijkt het MITRE Engenuity ATT&CK-raamwerk op de Lockheed Martin Cyber Kill Chain. Beide frameworks bieden verschillende modellen van bedreigingsgedrag en -doelstellingen.

De Cyber Kill Chain is onderverdeeld in 7 stappen:

- Verkenning

- Wapening

- Levering

- Exploitatie

- Installatie

- Commando en controle

- Acties op doelstellingen

Het MITRE Engenuity ATT&CK-raamwerk bestaat uit 10 stappen:

- Eerste toegang

- Uitvoering

- Persistentie

- Privilege-escalatie

- Ontwijking van verdedigingsmaatregelen

- Toegang tot inloggegevens

- Ontdekking

- Laterale beweging

- Verzameling en exfiltratie

- Commando en controle

Elke stap in het ATT&CK-framework heeft meerdere tactieken en technieken, die extra gedetailleerdheid en specificiteit bieden bij het beschrijven van het gedrag van aanvallers. ATT&CK gaat verder dan het beschrijven van de fasen van een aanval en modelleert in plaats daarvan specifieke acties en motivaties van aanvallers.

Bovendien wordt de Cyber Kill Chain sequentieel gelezen, beginnend met verkenning en eindigend met acties op doelwitten. Het ATT&CK-raamwerk is niet chronologisch en gaat ervan uit dat aanvallers tijdens een aanval van tactiek en techniek kunnen veranderen.

MITRE wijst erop dat het een "middenniveau-tegenstandermodel" is, wat betekent dat het niet te algemeen en niet te specifiek is. Hoogwaardige modellen zoals de Lockheed Martin Cyber Kill Chain illustreren de doelstellingen van de tegenstander, maar zijn niet specifiek over hoe die doelstellingen worden bereikt.

Omgekeerd definiëren exploit- en malwaredatabases specifiek IoC-'puzzelstukjes' in een gigantische puzzel, maar zijn ze niet noodzakelijkerwijs gekoppeld aan hoe de slechteriken ze gebruiken, noch identificeren ze doorgaans wie de slechteriken zijn. Het TTP-model van MITRE Engenuity is dat gulden middenweg waarbij tactieken de stapsgewijze tussentijdse doelen zijn en de technieken aangeven hoe elke tactiek wordt bereikt.

Hoe het MITRE ATT&CK-raamwerk te gebruiken

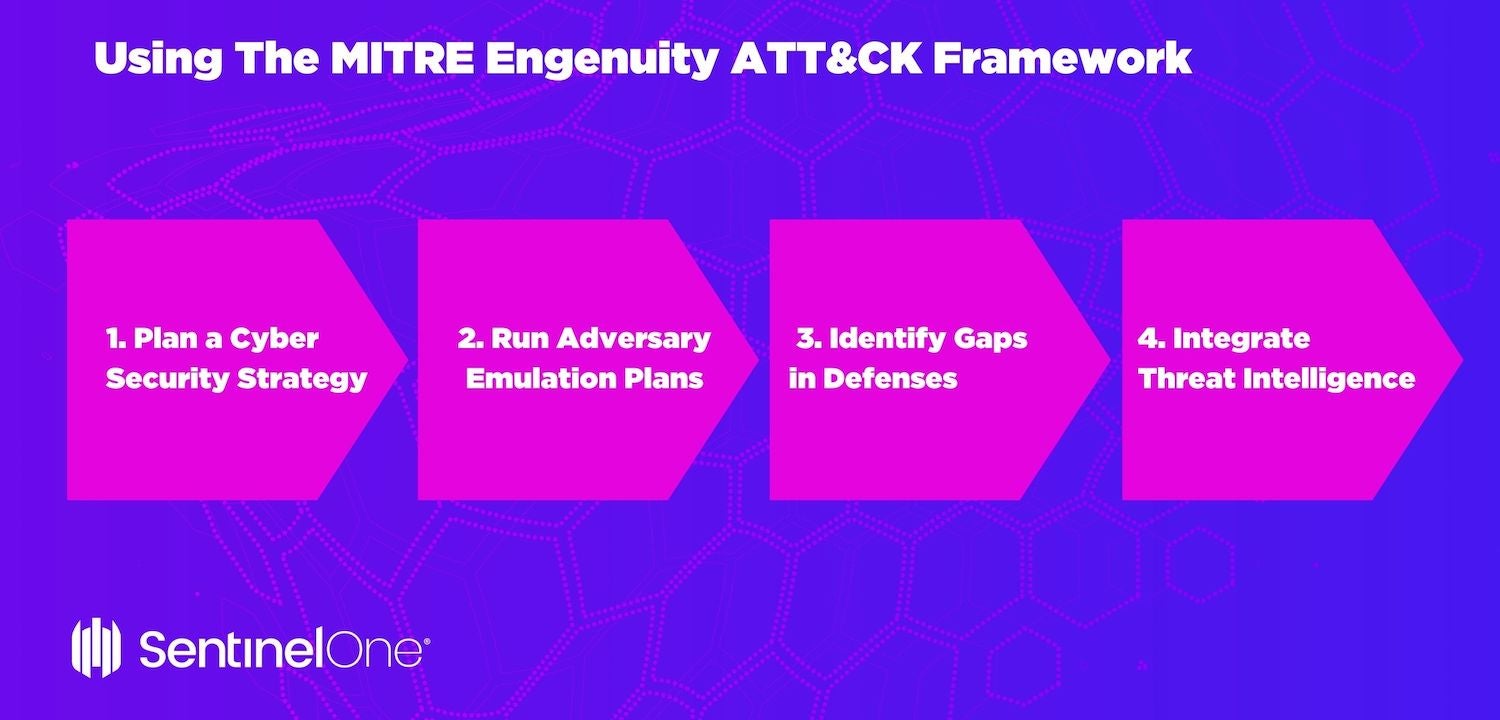

CISO's en beveiligingsteams kunnen de volgende best practices van het ATT&CK-raamwerk gebruiken om hun beveiligingspositie te verbeteren:

1. Plan een cyberbeveiligingsstrategie

Gebruik ATT&CK om uw cyberbeveiligingsstrategie te plannen. Bouw uw verdedigingsmechanismen op om de technieken te bestrijden die bekend staan als zijnde gebruikt tegen uw type organisatie en rust uzelf uit met beveiligingsmonitoring om bewijs van ATT&CK-technieken in uw netwerk te detecteren.

2. Voer vijandige emulatieplannen uit

Gebruik ATT&CK voor vijandige emulatieplannen om de prestaties van het Red Team te verbeteren. Red teams kunnen een consistente en goed georganiseerde aanpak ontwikkelen en implementeren om de tactieken en technieken van specifieke bedreigingen te definiëren, en vervolgens hun omgeving logisch beoordelen om te zien of de verdedigingsmaatregelen werken zoals verwacht.

3. Hiaten in de verdediging identificeren

ATT&CK-matrices kunnen Blue teams helpen om de componenten van een potentiële of lopende cyberaanval beter te begrijpen, zodat ze hiaten in de verdediging kunnen identificeren en oplossingen voor die hiaten kunnen implementeren. ATT&CK documenteert voorgestelde oplossingen en compenserende controles voor de technieken waarvoor u gevoeliger bent.

4. Integreer dreigingsinformatie

ATT&CK kan uw dreigingsinformatie effectief integreren in cyberverdedigingsoperaties. Bedreigingen kunnen worden gekoppeld aan de specifieke technieken van aanvallers om te begrijpen of er hiaten bestaan, risico's te bepalen en een implementatieplan te ontwikkelen om deze aan te pakken.

Hoe beoordeelt MITRE ATT&CK beveiligingsproducten?

De emulaties van MITRE Engenuity ATT&CK-evaluaties zijn ontworpen om de bekende TTP's van een tegenstander na te bootsen en worden uitgevoerd in een gecontroleerde laboratoriumomgeving om de effectiviteit van de producten van elke deelnemende leverancier te bepalen. Volgens MITRE Engenuity:

"De (ATT&CK) evaluaties maken gebruik van vijandige emulatie, een manier om te testen 'in de stijl van' een specifieke vijand. Hierdoor kunnen we een relevante subset van ATT&CK-technieken selecteren om te testen. Om onze emulatieplannen te genereren, gebruiken we openbare dreigingsinformatie, brengen we deze in kaart met ATT&CK en bepalen we vervolgens een manier om het gedrag te repliceren."

Het doel is om een complete, logische aanval samen te stellen die alle fasen van een uitgebreide, succesvolle aanval doorloopt, van de eerste compromittering tot persistentie, laterale beweging, gegevensdiefstal, enzovoort.

Aangezien MITRE Engenuity tijdens de evaluaties samenwerkt met leveranciers, is MITRE Engenuity in feite het rode team, terwijl de leverancier die detectie en respons levert aan MITRE Engenuity het blauwe team is. Het resultaat is een 'paars team' dat helpt bij het in realtime testen van beveiligingsmaatregelen door de aanpak na te bootsen die indringers waarschijnlijk zouden gebruiken bij een daadwerkelijke aanval, op basis van hun bekende TTP's die in de praktijk zijn waargenomen.

Waarom is de MITRE ATT&CK-evaluatie belangrijk?

Het testen van beveiligingsoplossingen is al lang problematisch en ongeschikt om de werkelijke capaciteiten te bepalen. Van de oorspronkelijke EICAR-test tot de gespecialiseerde testlaboratoria van derden die al enkele jaren bestaan, is er altijd een grote kloof geweest tussen de kunstmatige test en de werkelijke effectiviteit. Leveranciers zijn zich er al lang van bewust dat hun klanten zowel geruststelling als training nodig hebben met betrekking tot hun producten, en ze zijn natuurlijk geneigd om hun oplossingen te presenteren in situaties die het beste aansluiten bij hun eigen sterke punten.

Wat MITRE te bieden heeft, is uniek. Ten eerste biedt de evaluatie onafhankelijke, onpartijdige en open testcriteria en -resultaten. Belangrijk is dat de test niet bedoeld is om producten van leveranciers ten opzichte van elkaar te rangschikken of te beoordelen. Het doel is om te laten zien hoe het product reageert op specifieke fasen van een aanval. Dit helpt zakelijke gebruikers te begrijpen hoe het product dat ze hebben aangeschaft of overwegen aan te schaffen, waarschijnlijk in de praktijk zal presteren.

Ten tweede komt het, met enkele kanttekeningen die we zo dadelijk zullen bespreken, zo dicht mogelijk in de buurt van een praktijkervaring als momenteel mogelijk is. Door waargenomen, in het wild voorkomende TTP's aan elkaar te koppelen en deze toe te passen in fasen die het gedrag van een volledige aanvalscyclus nabootsen, krijgen consumenten een veel beter inzicht in hoe een product zal presteren dan wanneer ze het zouden testen aan de hand van een compendium van bekende en onbekende malwarevoorbeelden.

Wat is de geschiedenis van de MITRE ATT&CK Enterprise-evaluaties?

De MITRE Engenuity ATT&CK-evaluaties zijn voor het eerst uitgevoerd in 2018. MITRE Engenuity onderhoudt een kennisbank van bekende geavanceerde dreigingsgroepen en selecteert elk jaar een of meer tegenstanders om na te bootsen voor evaluatietests. Gedetailleerde resultaten van huidige en eerdere evaluaties worden gehost op de MITRE Engenuity ATT&CK-evaluatie deelnemersvergelijkingstool.

APT 3 (2018)

APT3 is een in China gevestigde dreigingsgroep die voor het eerst actief werd in 2010 en banden heeft met het Chinese Ministerie van Staatsveiligheid (de Chinese inlichtingendiensten). APT3 heeft verschillende namen, waaronder Gothic Panda, Pirpi, UPS Team en Buckeye en wordt in verband gebracht met aanvallen in de lucht- en ruimtevaart, defensie, hightech, telecommunicatie en transport.

De motivatie van APT3 is om kritieke informatie te stelen van particuliere organisaties of overheden en om Chinese politieke, economische of militaire doelstellingen te verwezenlijken. Aanvankelijk richtten ze zich op bedrijven in de VS, maar hun focus is verschoven naar politieke oppositiegroeperingen in Hongkong.

Het testproces van APT3 werd opgesplitst in twee scenario's: het eerste met CobaltStrike en het tweede met PowerShell Empire. Het aanvalsscenario bestond uit de volgende operationele stappen:

- Command and Control-installatie

- Voorbereiding van tools

- Eerste compromittering

- Eerste ontdekking

- Toegang uitbreiden

- Persistentie tot stand brengen

- Diefstal van intellectueel eigendom

APT29 (2019)

APT29 is een in Rusland gevestigde dreigingsgroep die rond 2008 voor het eerst actief werd en wordt toegeschreven aan de Russische buitenlandse inlichtingendienst (SVR). APT29 heeft verschillende namen, waaronder Cozy Bear, The Dukes, StellarParticle en Dark Halo, en wordt in verband gebracht met aanvallen op Europese en NAVO-lidstaten en denktanks.

Cozy Bear is vooral bekend vanwege de hack van het Democratisch Nationaal Comité in 2015 en de daaropvolgende verkiezingsinmenging via sociale media botnets. De motivatie van APT29 is gericht op soevereine staten en regeringen met tegengestelde politieke, economische en militaire standpunten. APT29 is een geavanceerde en goed gefinancierde groep die bekend staat om zijn heimelijke en op maat gemaakte malware.

Het testproces van APT29 was opgedeeld in twee scenario's – het eerste met behulp van een brede 'smash and grab'-techniek (die de grootschalige spear phishing-campagnes van de groep nabootst) en het tweede met behulp van een gerichte 'low and slow'-techniek. Het aanvalsscenario bestond uit de volgende operationele stappen:

- Command and Control-opzet

- Voorbereiding van tools

- Gerichte initiële compromittering of brede initiële compromittering (smash and grab)

- Stealth-toolkit inzetten

- Stealth-informatie verzamelen

- Operationele opruiming

Carbanak en FIN7 (2020)

Carbanak en FIN7 zijn aan Rusland gelieerde tegenstanders die beide gebruikmaken van de Carbanak-malware, maar als afzonderlijke dreigingsgroepen worden gevolgd. Carbanak werd voor het eerst ontdekt in 2014 en richt zich voornamelijk op banknetwerken en financiële instellingen in de VS, Duitsland, China en Oekraïne.

Carbanak beweerde meer dan 900 miljoen dollar te hebben gestolen van banken en duizenden particuliere klanten. FIN7 werd voor het eerst opgemerkt in medio 2015 en richt zich op de Amerikaanse detailhandel, horeca en gastvrijheidssector. FIN7 beweert meer dan 1 miljard dollar te hebben gestolen van hun slachtoffers.

Het testproces van Carbanak/FIN7 was opgedeeld in twee scenario's: het eerste richtte zich op een financiële instelling en het tweede op een hotelmanager. Het aanvalsscenario bestond uit de volgende operationele stappen:

- Command and Control-installatie

- Voorbereiding van tools

- Gerichte initiële compromittering

- Toegang uitbreiden

- Persistentie tot stand brengen

- Illegale geldoverdracht of diefstal van hotelbetalingsgegevens

Wat is er nieuw in de MITRE ATT&CK 2021-evaluatie?

De resultaten die in april 2021 zijn gepubliceerd, richten zich op het nabootsen van de financiële dreigingsgroepen Carbanak en FIN7.

Zowel Carbanak als FIN7 hebben een goed gedocumenteerde geschiedenis van wijdverspreide impact. Carbanak wordt genoemd in verband met de diefstal van in totaal 900 miljoen dollar van banken en meer dan duizend particuliere klanten. FIN7 zou verantwoordelijk zijn voor de diefstal van meer dan 15 miljoen creditcardgegevens van klanten van slachtoffers over de hele wereld.

Het belangrijkste doel van deze kwaadaardige activiteiten is het stelen van financiële activa van bedrijven, zoals debetkaartgegevens, of het verkrijgen van toegang tot financiële gegevens via de computers van medewerkers van de financiële afdeling om overschrijvingen naar offshore-rekeningen uit te voeren.

2021 ATT&CK Evaluations introduceerde ook twee belangrijke ontwikkelingen: testen op Linux-omgevingen en de toevoeging van beschermingstesten. MITRE Engenuity heeft ook de ATT&CK Navigator uitgebracht, een tool om de relatieve prestaties van leveranciers in een bepaalde ATT&CK-evaluatie te vergelijken en te begrijpen.

MITRE ATT&CK Tools en bronnen

MITRE Engenuity publiceert alleen de ruwe gegevens van de evaluaties. Het interpreteren van de gegevens en het trekken van conclusies is aan de lezer. Het SentinelOne-team heeft een whitepaper MITRE ATT&CK Evaluation – Carbanak and Fin7 om de resultaten beter te begrijpen.

Wilt u meer weten? SentinelOne beschermt uw bedrijf proactief in elke fase van de levenscyclus van een bedreiging.

"Veelgestelde vragen over Mitre Attack Framework

Het MITRE ATT&CK-framework is een openbare kennisbank met tactieken, technieken en procedures van echte aanvallers. Beveiligingsteams gebruiken het om inzicht te krijgen in hoe tegenstanders te werk gaan, zwakke plekken te identificeren en de verdediging te verbeteren. Het framework brengt elke fase van een aanval in kaart, van de eerste toegang tot het wegsluizen van gegevens.

MITRE ATT&CK-technieken hebben betrekking op hoe aanvallers toegang verkrijgen, zich lateraal verplaatsen, privileges escaleren, detectie omzeilen, gegevens verzamelen en meer. Voorbeelden zijn phishing, credential dumping, command and control en persistentiemethoden. Bij elke techniek wordt gedetailleerd beschreven hoe deze wordt gebruikt en welke tools aanvallers het liefst gebruiken.

NIST biedt normen en richtlijnen voor beveiligingsmaatregelen, risicobeheer en naleving.

MITRE ATT&CK is een tactische matrix die zich richt op hoe echte aanvallers zich in de praktijk gedragen. Terwijl NIST de regels vaststelt, laat MITRE ATT&CK zien wat aanvallers daadwerkelijk doen en vertelt het u hoe u ze kunt herkennen.

Het belangrijkste doel is om organisaties te helpen het gedrag van aanvallers te begrijpen en te anticiperen. Het raamwerk biedt een blauwdruk van echte aanvalstappen, waardoor het gemakkelijker wordt om bedreigingen te herkennen en te blokkeren voordat ze kritieke systemen bereiken. Beveiligingsteams gebruiken het om hun detectie-, respons- en verdedigingsstrategieën te verbeteren.

U kunt MITRE ATT&CK gebruiken om uw huidige verdedigingsmechanismen te testen tegen echte bedreigingen. Het helpt u hiaten te identificeren, de detectiedekking in kaart te brengen en prioriteiten te stellen voor verbeteringen. Beveiligingsteams krijgen een duidelijk beeld van hoe aanvallers te werk gaan en welke controles moeten worden aangepast of toegevoegd om hierop te kunnen reageren.

Het framework helpt u te zien welke aanvalstechnieken uw verdedigingsmechanismen opvangen en welke ze missen. Door waarschuwingen in kaart te brengen met ATT&CK, kunt u beveiligingslekken dichten, prioriteiten stellen voor investeringen en sneller reageren op incidenten. Het biedt u een gestructureerde manier om uw beveiligingsstatus te beoordelen en te verbeteren.

Begin met het toewijzen van uw beveiligingswaarschuwingen en incidenten aan ATT&CK-technieken. Gebruik het om lacunes te beoordelen en de monitoring te verbeteren. U kunt simulaties uitvoeren, op zoek gaan naar specifieke tactieken en uw verdediging afstemmen.

Train uw personeel in het herkennen van het gedrag van aanvallers en gebruik het framework om evoluerende bedreigingen op te sporen, met name om ze in de gaten te houden voordat of wanneer ze veranderen.

MITRE ATT&CK-evaluaties testen beveiligingsproducten aan de hand van het gedrag van echte aanvallers. Leveranciers worden beoordeeld op hoe goed ze bekende technieken detecteren en erop reageren. Organisaties gebruiken deze resultaten om beveiligingstools te kiezen die echte bedreigingen aankunnen en om te weten waar er hiaten in effectieve detectie kunnen bestaan.