Mimikatz is een krachtige tool die wordt gebruikt voor het extraheren van inloggegevens uit Windows-systemen. In deze gids wordt uitgelegd hoe Mimikatz werkt, wat de mogelijkheden ervan zijn en welke risico's het voor organisaties met zich meebrengt.

Lees meer over strategieën voor het detecteren en voorkomen van Mimikatz-aanvallen. Inzicht in Mimikatz is essentieel voor organisaties om hun systemen te beschermen tegen diefstal van inloggegevens. In dit bericht bekijken we wat Mimikatz is, hoe het wordt gebruikt, waarom het nog steeds werkt en hoe u eindpunten er succesvol tegen kunt beschermen.

Wat is Mimikatz?

Mimikatz is een tool die vaak wordt gebruikt door hackers en beveiligingsprofessionals om gevoelige informatie, zoals wachtwoorden en inloggegevens, uit het geheugen van een systeem te halen. Het wordt doorgaans gebruikt om ongeoorloofde toegang te verkrijgen tot netwerken, systemen of applicaties of om andere kwaadaardige activiteiten uit te voeren, zoals privilege-escalatie of laterale bewegingen binnen een netwerk.

Mimikatz kan op verschillende manieren worden gebruikt, afhankelijk van de doelen en doelstellingen van de aanvaller. Het kan bijvoorbeeld worden gebruikt om:

- Wachtwoorden en inloggegevens uit het geheugen van het systeem te halen, waardoor de aanvaller toegang krijgt tot netwerken, systemen of applicaties.

- Authenticatiemechanismen, zoals multi-factor authenticatie, te omzeilen door gestolen inloggegevens te stelen en te gebruiken.

- Privileges op een systeem escaleren, waardoor de aanvaller toegang krijgt tot gevoelige gegevens of andere kwaadaardige acties kan uitvoeren.

- Zich lateraal binnen een netwerk verplaatsen, waardoor de aanvaller toegang krijgt tot andere systemen of netwerken.

Over het algemeen is Mimikatz een krachtig hulpmiddel dat aanvallers kunnen gebruiken om ongeoorloofde toegang te krijgen tot netwerken, systemen en applicaties en andere kwaadaardige activiteiten uit te voeren.

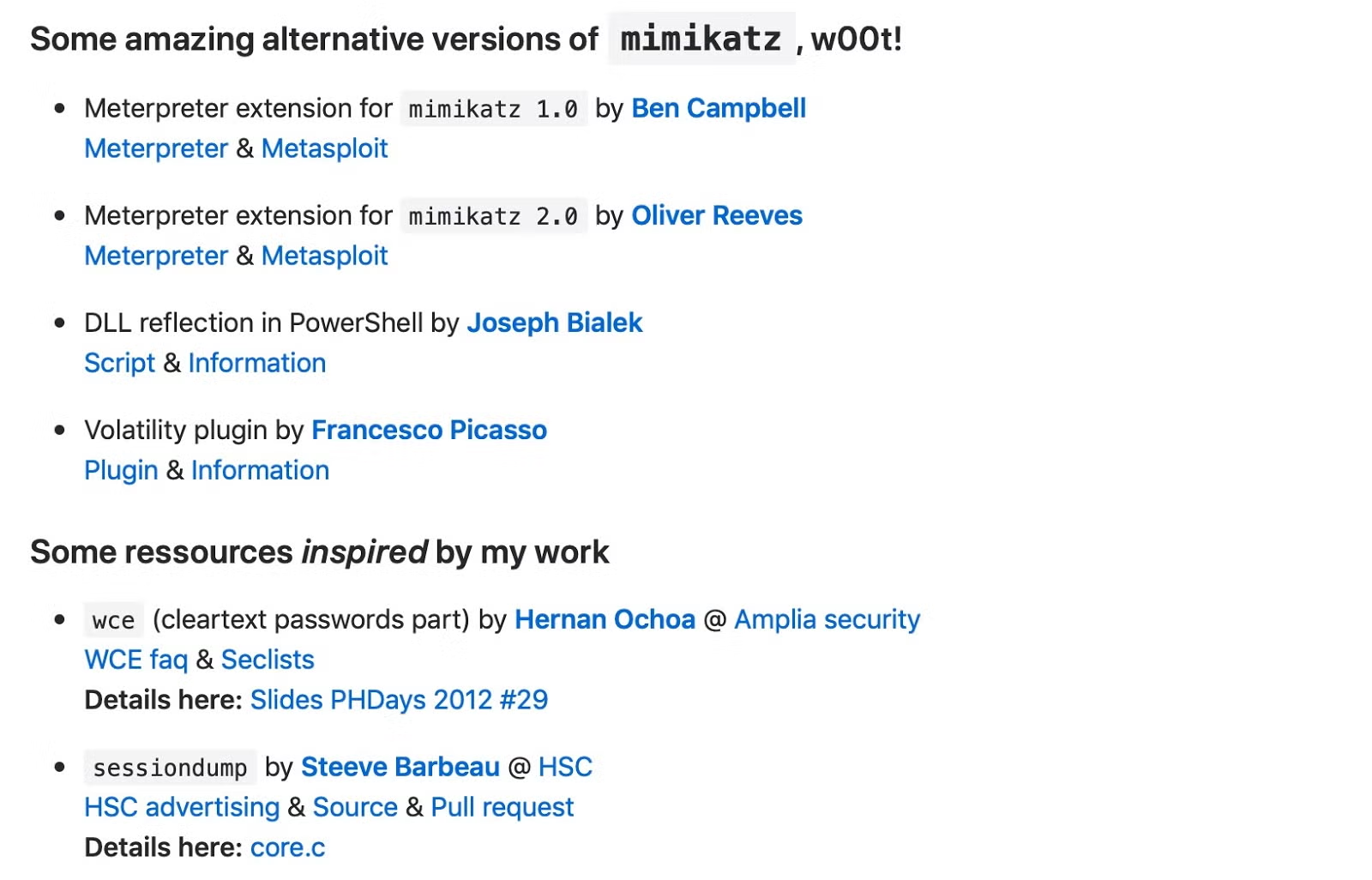

De tool Mimikatz is in 2007 voor het eerst ontwikkeld door Benjamin Delpy. Waarom schrijven we vandaag dan over Mimikatz? Simpelweg omdat het nog steeds werkt. Bovendien is mimikatz in de loop der jaren op verschillende manieren gestandaardiseerd, uitgebreid en verbeterd.

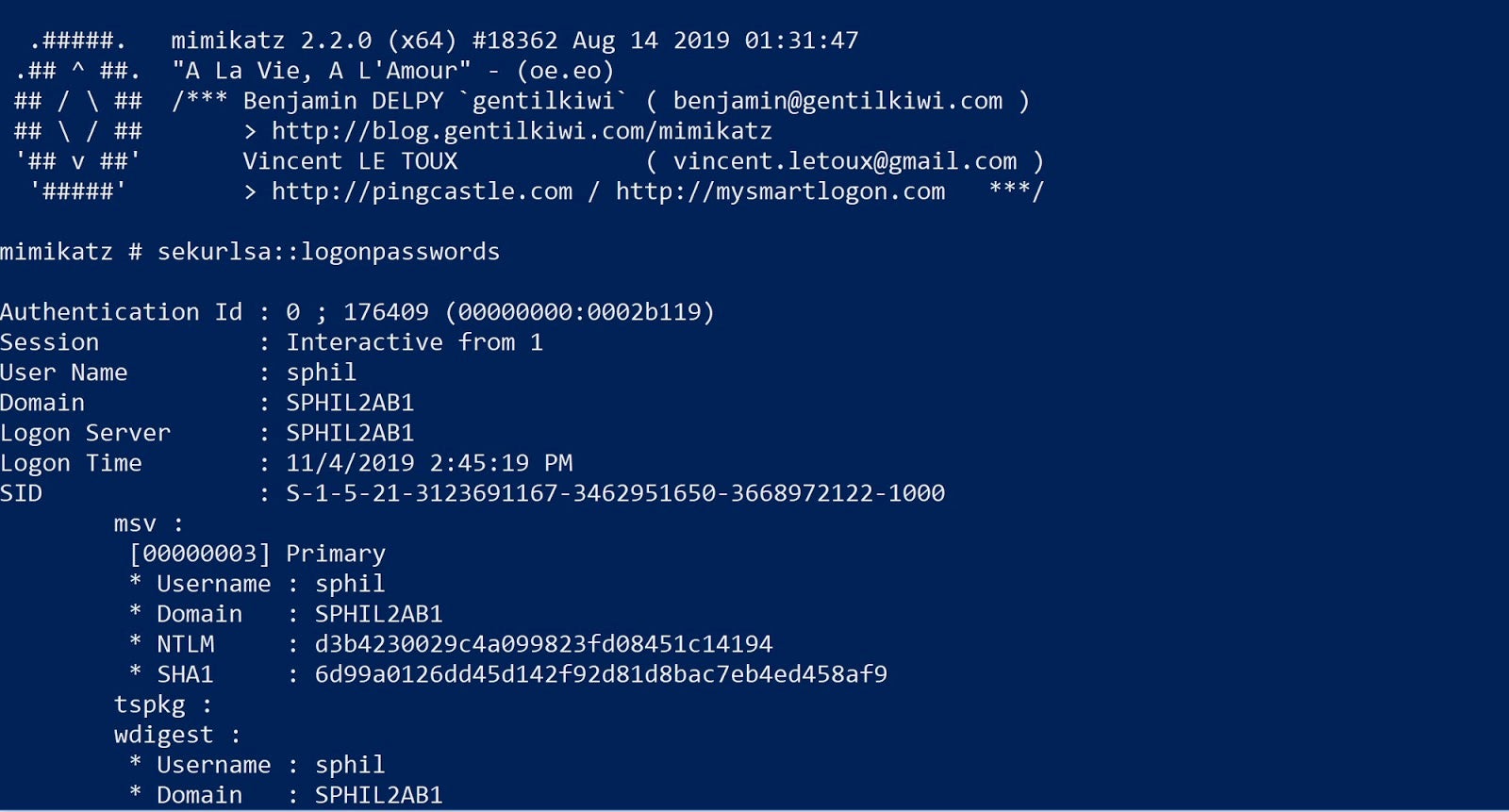

De officiële builds worden nog steeds onderhouden en gehost op GitHub, met als huidige versie 2.2.0 20190813 op het moment van schrijven. Daarnaast is het ook opgenomen in verschillende andere populaire post-exploitatie frameworks en tools, zoals Metasploit, Cobalt Strike, Empire, PowerSploit en soortgelijke programma's.

Deze tools vereenvoudigen het proces van het verkrijgen van Windows-inloggegevens (en daaropvolgende laterale bewegingen) via RAM, hash-dumps, Kerberos-exploitatie, evenals pass-the-ticket- en pass-the-hash-technieken.

Mimikatz bestaat uit meerdere modules die zijn afgestemd op kernfunctionaliteit of verschillende aanvalsvectoren. Enkele van de meest voorkomende of gebruikte modules zijn:

- Crypto

- Manipulatie van CryptoAPI-functies. Biedt token-imitatie, patching van legacy CryptoAPI

- Kerberos

- “Golden Ticket” creëren via Microsoft Kerberos API

- Lsadump

- Verwerkt de manipulatie van de SAM-database (Security Account Managers). Dit kan worden gebruikt tegen een live systeem, of “offline” tegen back-upkopieën van de hive. De modules bieden toegang tot wachtwoorden via LM Hash of NTLM.

- Process

- geeft een lijst weer van actieve processen (kan handig zijn voor pivots)

- Sekurlsa

- Verwerkt de extractie van gegevens uit LSASS (Local Security Authority Subsystem Service). Dit omvat tickets, pincodes, sleutels en wachtwoorden.

- Standaard

- Hoofdmodule van de tool. Verwerkt basisopdrachten en -bewerkingen

- Token

- contextdetectie en beperkte manipulatie

Werkt MimiKatz nog steeds op Windows 10?

Ja, dat doet het. Pogingen van Microsoft om het nut van de tool te beperken, waren tijdelijk en zonder succes. De tool is voortdurend verder ontwikkeld en bijgewerkt, zodat de functies ervan elke OS-gebaseerde noodoplossing kunnen omzeilen.

Aanvankelijk was mimikatz gericht op het misbruiken van WDigest. Vóór 2013 laadde Windows versleutelde wachtwoorden in het geheugen, evenals de decoderingssleutel voor die wachtwoorden. Mimikatz vereenvoudigde het proces om deze paren uit het geheugen te halen, waardoor de inloggegevens werden onthuld.

In de loop der tijd heeft Microsoft aanpassingen aangebracht in het besturingssysteem en enkele van de tekortkomingen gecorrigeerd die mimikatz in staat stellen te doen wat het doet, maar de tool blijft deze veranderingen bijhouden en past zich dienovereenkomstig aan. Meer recentelijk heeft mimikatz modules gerepareerd die na Windows 10 1809 niet meer werkten, zoals sekurlsa::logonpasswords.

Mimikatz ondersteunt zowel 64-bits x64- als 32-bits x86-architecturen met afzonderlijke builds. Een van de redenen waarom mimikatz zo gevaarlijk is, is de mogelijkheid om de mimikatz DLL reflexmatig in het geheugen te laden. In combinatie met PowerShell (bijv. Invoke-Mimikatz) of vergelijkbare methoden kan de aanval worden uitgevoerd zonder dat er iets naar de schijf wordt geschreven.

Ontdek hoe ons Singularity™ Platform aanvallen zoals Mimikatz detecteert en voorkomt.

Hoe wijdverbreid is Mimikatz tegenwoordig?

Veel prominente bedreigingen bundelen Mimikatz rechtstreeks of maken gebruik van hun implementaties om inloggegevens te verkrijgen of zich eenvoudigweg te verspreiden via de ontdekte sets inloggegevens. NotPetya en BadRabbit zijn twee grote voorbeelden, maar meer recentelijk bevat Trickbot zijn eigen implementatie voor het stelen van basisgegevens en laterale bewegingen.

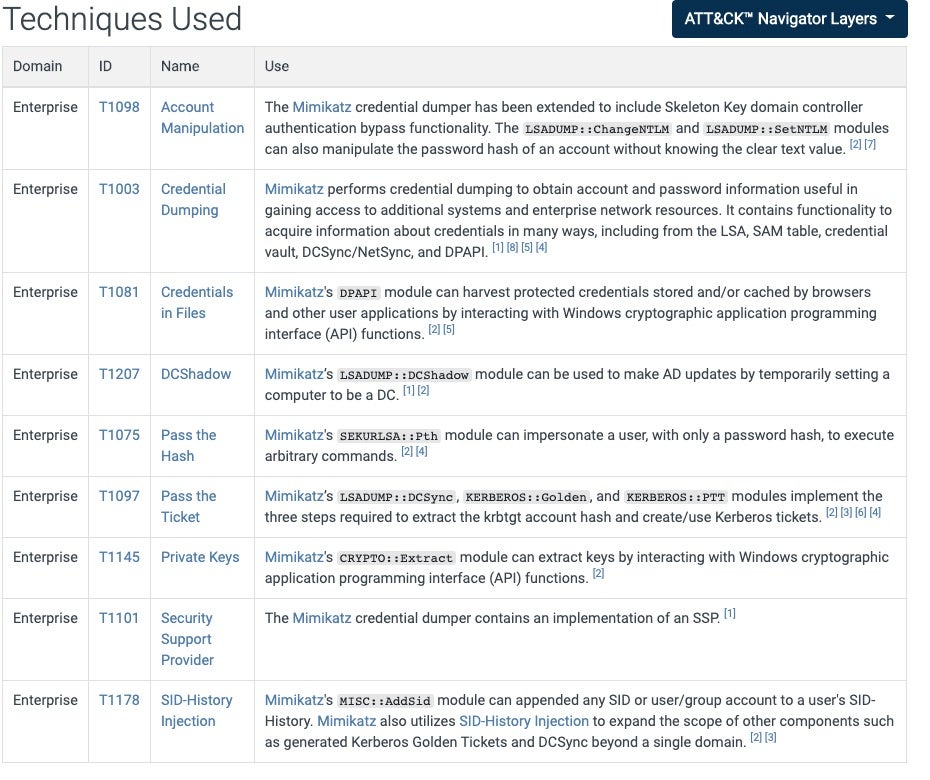

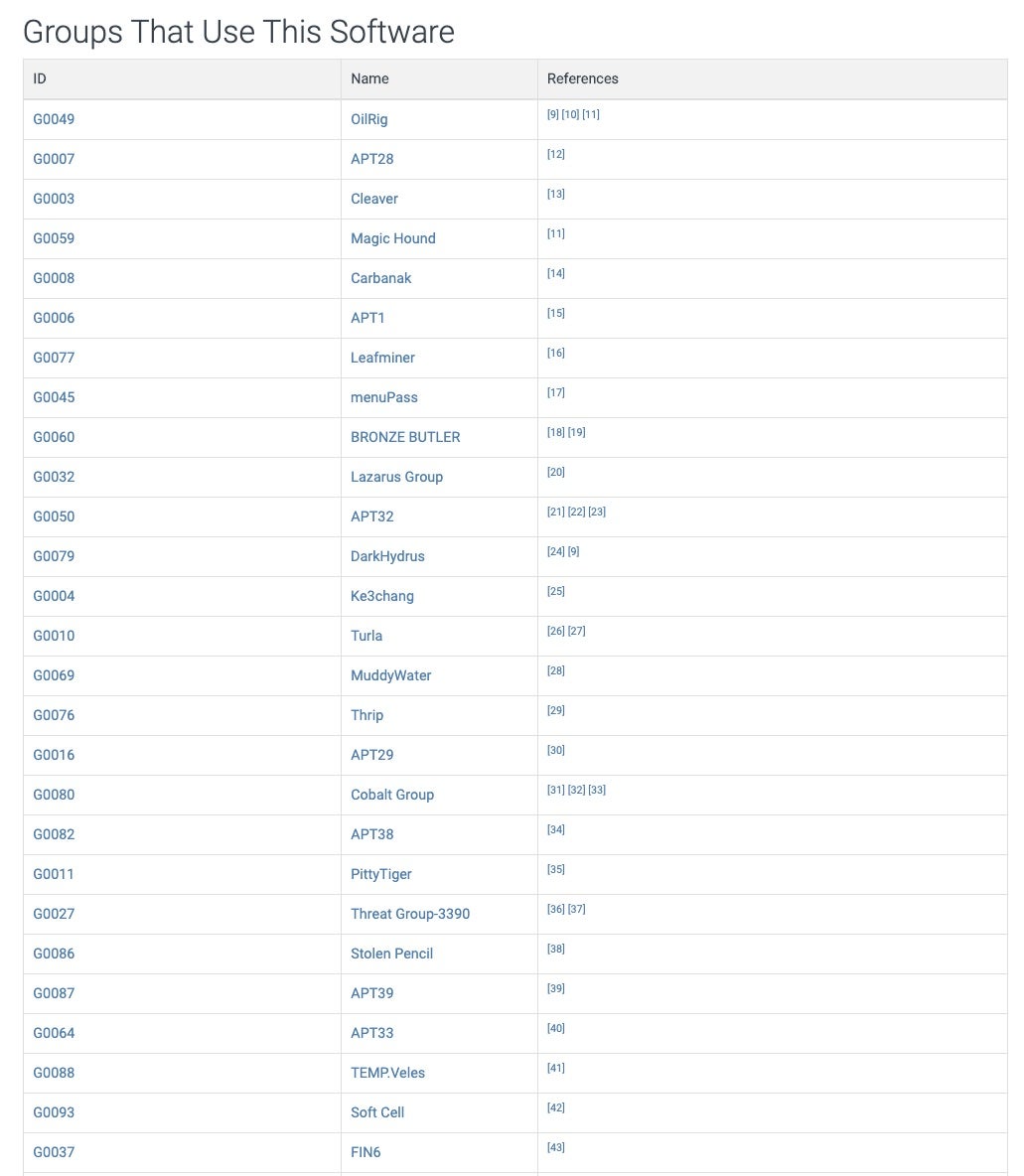

Om een ander idee te krijgen van hoe wijdverbreid het gebruik van mimikatz is in echte aanvallen, hoeft men alleen maar naar MITRE te kijken. Hoewel deze lijst niet volledig is, geeft hij een goed beeld van hoeveel geavanceerde aanvallers (ook bekend als APT-groepen) deze tool gebruiken. Deze lijst is een echte “Who’s Who” van angstaanjagende bedreigers die betrokken zijn bij geavanceerde gerichte aanvallen: Oilrig, APT28, Lazarus, Cobalt Group, Turla, Carbanak, FIN6 & APT21, om er maar een paar te noemen.

Al deze groepen ontwikkelen hun eigen manier om mimikatz aan te roepen/in te injecteren om het succes van de aanval te garanderen en de endpoint security controles te omzeilen die hen in de weg kunnen staan.

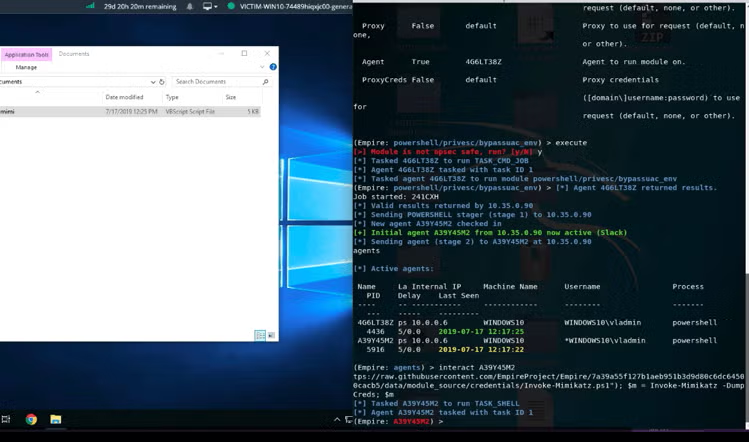

Cobalt Group is een belangrijk aandachtspunt, omdat ze hun naam ontlenen aan het gebruik van de Cobalt Strike-tool. Cobalt Strike is een collaboratieve Red Team- en Adversary Simulation-tool. Zoals hierboven vermeld, is mimikatz opgenomen als kernfunctionaliteit. Nog zorgwekkender is de mogelijkheid om mimikatz rechtstreeks in het geheugen aan te roepen vanuit elk contextueel passend proces waarin de Cobalt Strike-beacon-payload is geïnjecteerd. Ook hier geldt weer dat dit soort ‘fileless‘-aanval voorkomt elke schijflezing/schrijfbewerking, maar kan ook veel moderne “next-gen”-producten omzeilen die niet in staat zijn om zeer specifieke OS-gebeurtenissen/activiteiten goed te monitoren.

Kan Mimikatz endpointbeveiligingssoftware verslaan?

Als het besturingssysteem het niet bij kan houden, kunnen beveiligingsoplossingen van derden dan verdedigen tegen mimikatz-aanvallen? Dat hangt ervan af. De Mimikatz-tool vormt een uitdaging voor traditionele endpointbeveiligingsmaatregelen, ook wel bekend als legacy AV en sommige 'next-gen'-tools. Zoals hierboven vermeld, zullen ze de aanval simpelweg niet zien of kunnen voorkomen als ze het gedrag in het geheugen niet monitoren of als ze specifieke gedragingen en gebeurtenissen niet monitoren.

Er moet ook worden opgemerkt dat mimikatz beheerders- of SYSTEEM-rechten vereist op doelhosts. Dit vereist dat aanvallers een proces injecteren met de juiste bevoorrechte context, of dat ze een manier vinden om privileges te verhogen die sommige antivirussoftwareoplossingen omzeilen, met name als die oplossingen gevoelig zijn voor whitelisting “vertrouwde” OS-processen.

Ontdek hoe SentinelOne's Endpoint Security bescherming tools voor het stelen van inloggegevens, zoals Mimikatz, in realtime blokkeert.

Hoe u zich succesvol kunt verdedigen tegen Mimikatz

Zoals deze casestudy uit de praktijk laat zien, biedt de statische en gedragsgerichte AI-aanpak van SentinelOne robuuste preventie en bescherming tegen het gebruik van Mimikatz. Zelfs wanneer het rechtstreeks in het geheugen wordt geïnjecteerd, ongeacht de oorsprong, is SentinelOne in staat om het gedrag te observeren, onderscheppen en voorkomen. Nog belangrijker is echter dat we hierdoor ook de schade voorkomen die mimikatz kan veroorzaken. Het verlies van kritieke inloggegevens, gegevens en uiteindelijk tijd en geld wordt voorkomen, omdat mimikatz de SentinelOne-agent op het apparaat niet kan omzeilen.

SentinelOne voorkomt dat mimikatz inloggegevens van beveiligde apparaten kan scrapen. Naast andere ingebouwde beveiligingen hebben we een mechanisme toegevoegd dat het lezen van wachtwoorden onmogelijk maakt, ongeacht de beleidsinstellingen.

Krijg diepere informatie over bedreigingen

Krijg diepere informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenConclusie

Het komt erop neer dat mimikatz een bijna alomtegenwoordig onderdeel is van de toolset van de moderne tegenstander. Het wordt gebruikt op alle niveaus van complexiteit en tegen het volledige spectrum van doelsoorten en -categorieën. Ondanks dat het meer dan 12 jaar geleden is ontwikkeld, blijft de toolset werken en verbeteren, en evenzo blijft blijft mimikatz een uitdaging vormen voor verouderde en legacy endpoint protection technologieën.

SentinelOne biedt een eersteklas oplossing om alle aspecten van mimikatz-gerichte aanvallen aan te pakken met gedrags-AI en Active EDR. Er is geen alternatief voor autonome endpointdetectie en -respons in het huidige dreigingslandschap.

MITRE ATT&CK IOC's

Mimikatz {S0002}

Accountmanipulatie {T1098}

Credential Dumping {T1003}

Pass The Hash {T1075}

Pass The Ticket {T1097}

Privésleutels {T1145}

Beveiligingsondersteuningsprovider {T1101}

Cobalt Strike {S0154}

Veelgestelde vragen over Mimikatz

Mimikatz is een van de meest gebruikte en gedownloade tools voor cybercriminelen, oorspronkelijk ontwikkeld door Benjamin Delpy als proof of concept. Het is een van 's werelds beste tools voor het stelen van wachtwoorden en hackers gebruiken de tool om netwerken te infiltreren.

U moet Mimikatz als beheerder uitvoeren om het correct te kunnen gebruiken. Er zijn twee versies beschikbaar: 32-bits en 64-bits. Met de sekurlsa-module in Mimikatz kunnen gebruikers wachtwoorden uit het geheugen dumpen. De cryptomodule geeft toegang tot de CryptoAPI in Windows en geeft een overzicht van certificaten en privésleutels en exporteert deze. De Kerberos API is toegankelijk met de Kerberos-module van Mimikatz en kan worden gebruikt om Kerberos-tickets te extraheren en te manipuleren.

U kunt Mimikatz detecteren via PowerShell-scriptbloklogging door te controleren op specifieke opdrachten zoals "mimikatz", "sekurlsa::pth" of "kerberos::ptt". Zoek naar LSASS-geheugendumps met behulp van dbgcore.dll of dbghelp.dll. Controleer op ongebruikelijke procestoegang tot lsass.exe en controleer op verdachte PowerShell-activiteit. Als u SentinelOne hebt geïmplementeerd, kan dit Mimikatz-processen automatisch detecteren en blokkeren. U moet ook letten op pogingen tot het dumpen van inloggegevens en ongebruikelijke authenticatiepatronen.

Het is geen virus. Mimikatz is echter een open-source malwareprogramma dat wachtwoorden en gebruikersgegevens steelt. Je kunt het ook een hacktool noemen.

Als u Mimikatz gebruikt voor penetratietesten en beveiligingsonderzoek, dan is het gebruik legaal. Maar als u het gebruikt om zonder toestemming wachtwoorden te stelen, is dat illegaal en dus strafbaar. Veel organisaties hebben expliciete beleidsregels met betrekking tot het gebruik ervan en vereisen de juiste autorisatie voordat het wordt ingezet.

Wijzig uw beheerdersrechten en cachingbeleid. Schakel debuggingrechten uit en verhoog de lokale beveiligingsautoriteit. Configureer aanvullende LSA-configuratie-items om het aanvalsoppervlak van uw organisatie te verkleinen. Om beveiligingslogging en -monitoring in te schakelen, kunt u SentinelOne gebruiken. Dit helpt u pogingen tot het stelen van wachtwoorden op te sporen en het verzamelen en stelen van inloggegevens te voorkomen.