Business Email Compromise (BEC) is een geavanceerde zwendel die zich richt op bedrijven om geld of gevoelige informatie te stelen. In deze gids wordt onderzocht hoe BEC-aanvallen worden uitgevoerd, wat de impact ervan is op organisaties en welke preventiestrategieën effectief zijn.

Lees meer over het belang van training en bewustwording van werknemers bij het bestrijden van BEC-bedreigingen. Inzicht in BEC is cruciaal voor organisaties om hun financiële activa en gevoelige gegevens te beschermen.

Wat is BEC (Business Email Compromise)?

Wat is BEC (Business Email Compromise)?

Business Email Compromise begint meestal met een gehackt of vervalst e-mailaccount.

Onder het mom van een vertrouwde leverancier of een bedrijfsleider gebruiken oplichters doorgaans gestolen of valse inloggegevens om werknemers te misleiden en hen financiële autorisatie of toegang tot vertrouwelijke informatie te ontfutselen. Dit kan onder meer het overmaken van geld naar een onrechtmatige derde partij inhouden. In de valse veronderstelling dat de instructies voor de overboeking afkomstig zijn van een hooggeplaatst lid van het management, plegen werknemers onbewust fraude door geld rechtstreeks naar de aanvaller over te maken.

Zodra het geld de bedrijfsrekeningen heeft verlaten, is het voorgoed verdwenen. In veel gevallen komt het geld terecht op buitenlandse bankrekeningen, die door de criminelen worden gebruikt om het geld te ontvangen zonder te worden getraceerd.

BEC is een vorm van social engineering waarbij aanvallers de beoogde werknemers moeten overtuigen dat hun verzoek om geld legitiem is om de overschrijving door te laten gaan. Aanvallers kunnen tijd besteden aan verkenning voordat ze een BEC-aanval uitvoeren, om ervoor te zorgen dat ze voldoende informatie hebben over de leverancier of leidinggevende die ze imiteren, en over de werknemer die ze met het verzoek benaderen.

Social engineering-tactieken zijn ook populair in gevallen waarin aanvallers wachtwoorden stelen en legitieme accounts compromitteren, in plaats van spoofing .

Voorbeeld van Business Email Compromise

Het eerste deel van een BEC omvat doorgaans een gerichte phishing-aanval (ook bekend als spear phishing) of het stelen van inloggegevens via keyloggers. Een C-level executive kan bijvoorbeeld het doelwit worden van een phishing-aanval waarbij een Remote Access Trojan (RAT) wordt geïnstalleerd om inloggegevens en andere nuttige bedrijfsinformatie te verzamelen.

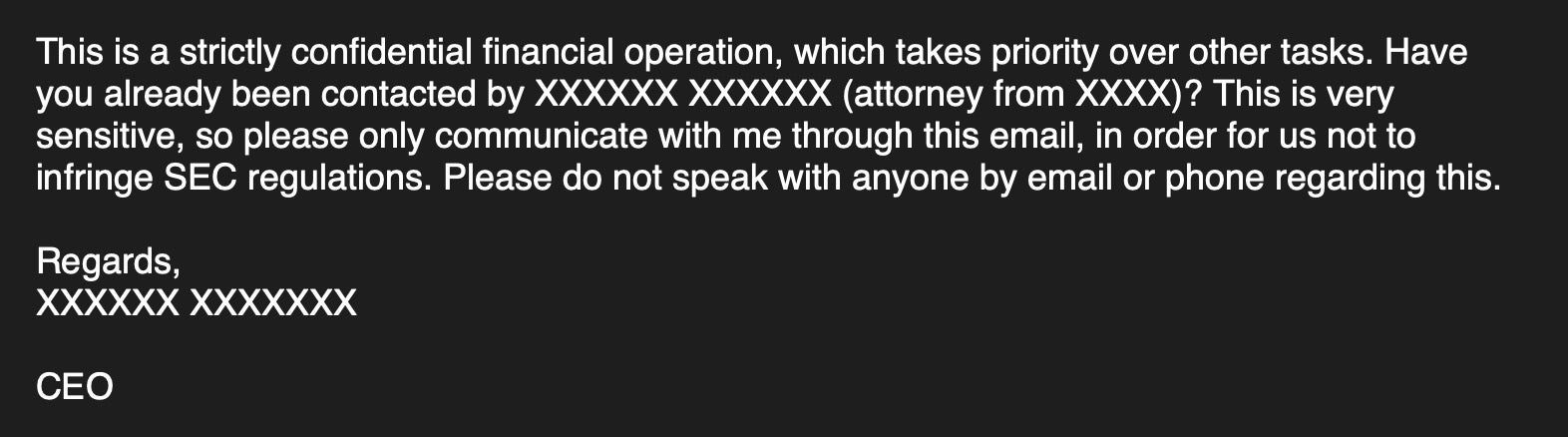

Daarna kan het account worden gebruikt om andere werknemers te instrueren een overschrijvingsverzoek van een valse leverancier uit te voeren. Het is belangrijk op te merken dat deze e-mails vaak een toon van extreme urgentie hebben en de beoogde werknemer aansporen om de transactie vertrouwelijk te houden. Een vervalst of gehackt account van een C-suite-manager kan worden gebruikt om een interne e-mail te versturen die ongeveer als volgt luidt:

Hoeveel kost Business Email Compromise?

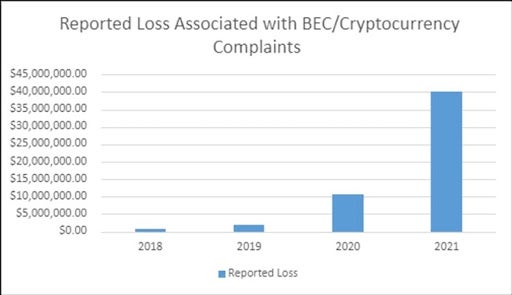

Uit statistieken van het Internet Crime Complaint Center van de Federal Bureau of Investigation blijkt dat er tussen 2013 en 2021 in totaal 241.206 binnenlandse en internationale incidenten van BEC hebben plaatsgevonden. Dit kwam neer op een totaal verlies van meer dan 43 miljard dollar.

De PSA benadrukte dat "deze stijging deels kan worden toegeschreven aan de beperkingen die tijdens de COVID-19-pandemie aan normale zakelijke praktijken werden opgelegd, waardoor meer werkplekken en individuen hun routinewerkzaamheden virtueel moesten uitvoeren." De FBI constateerde ook een toename van het aantal BEC-klachten met betrekking tot cryptovaluta.

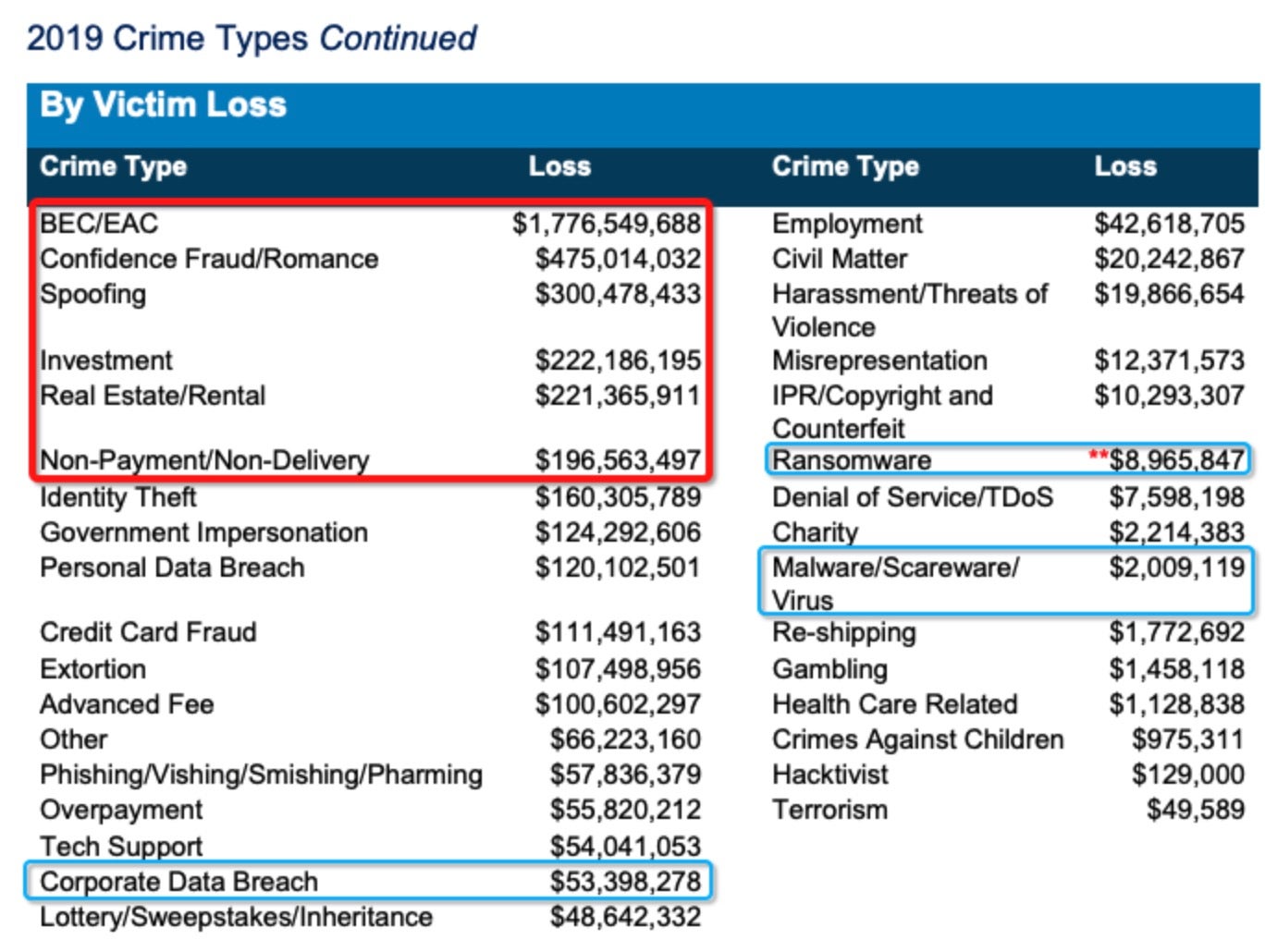

BEC was ook vóór 2020 al een probleem. Statistieken wijzen erop dat de verliezen als gevolg van ransomware in 2019 in de VS gemiddeld ongeveer 4.400 dollar per incident bedroegen en in totaal iets minder dan 9 miljoen dollar. Daarentegen waren de verliezen als gevolg van BEC ongeveer 17 keer hoger, namelijk 75.000 dollar per incident, en bedroegen ze in totaal meer dan 1,7 miljard dollar voor dezelfde periode.

Van alle financiële verliezen als gevolg van internetcriminaliteit die in 2019 door de FBI zijn geregistreerd – in totaal ongeveer 3,5 miljard dollar – was BEC verantwoordelijk voor ongeveer 50% van het totaal:

Hoe zakelijke e-mailcompromitteringsfraude werkt

Hoe zakelijke e-mailcompromitteringsfraude werkt

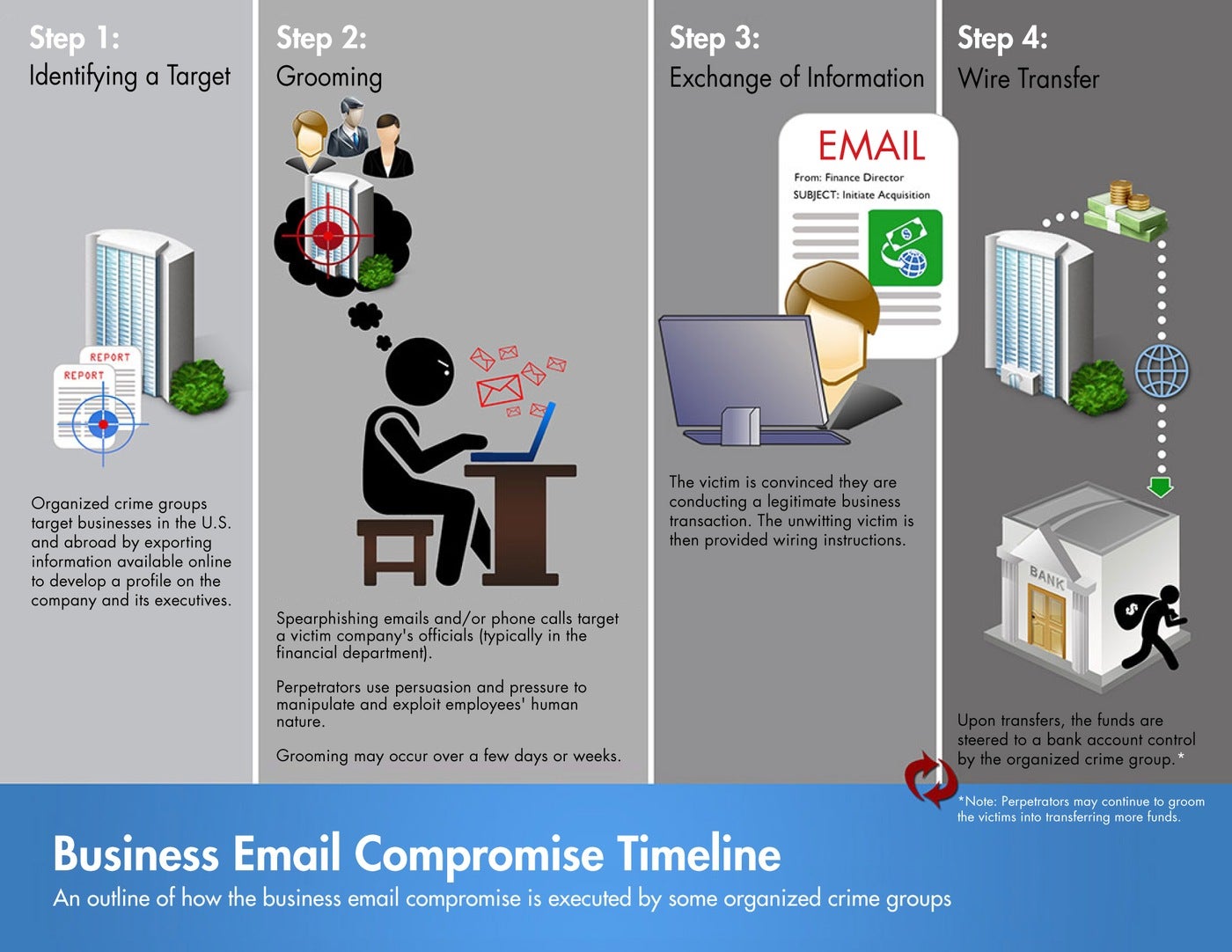

Een typische zakelijke e-mailcompromitteringsfraude verloopt volgens onderstaand tijdschema:

1. Identificatie van het doelwit

De aanvaller zoekt een doelwit en verzamelt zoveel mogelijk informatie over deze persoon. Dit kan worden gedaan door online beschikbare informatie te exporteren om een profiel van het bedrijf en zijn leidinggevenden op te stellen.

2. Contact

Spear phishing-e-mails of telefoontjes zijn gericht op het bedrijf van het slachtoffer (meestal medewerkers van de financiële afdeling). De aanvaller wisselt een reeks e-mails uit met de beoogde werknemer om een vertrouwensband op te bouwen. Ze doen zich vaak voor als vertrouwde leveranciers of werknemers die vragen stellen over betalingen of gevoelige gegevens.

3. Verzoek om geld

Zodra het vertrouwen is gewonnen, doet de oplichter een verzoek om geld. Dit wekt bij de werknemer niet meteen argwaan, omdat hij of zij echt gelooft dat dit een legitieme transactie is. In sommige gevallen kan de aanvaller zelfs terugkomen en om nog een overschrijving vragen.

Wat te doen na een zakelijke e-mailcompromitteringszwendel

Zodra een medewerker vermoedt dat hij het doelwit is geworden, zijn er een aantal stappen die moeten worden genomen om de rest van het bedrijf te beschermen.

- Breng de IT-afdeling van het bedrijf op de hoogte van het incident om het gehackte e-mailaccount te beveiligen

- Reset of wijzig de wachtwoorden voor alle gehackte accounts.

- Neem contact op met de financiële instelling waarvandaan het geld is overgemaakt en vraag om terugboeking of terugdraaiing.

- Meld de misdaad bij de FBI internet crime complaint center

- Leid alle werknemers en managers voortdurend op in hoe ze zich kunnen beschermen tegen verdere BEC-pogingen.

Gelukkig zijn er eenvoudige, effectieve manieren om oplichters die gebruikmaken van Business Email Compromise voor te zijn.

Hoe u zich kunt verdedigen tegen BEC-aanvallen

Business Email Compromise draait om drie onderling samenhangende factoren: e-mail, mensen en overschrijvingen. Om zich tegen BEC-aanvallen te beschermen, kunnen organisaties prioriteit geven aan de beveiliging van elk van deze elementen als onderdeel van een gelaagde, diepgaande verdedigingsaanpak.

Bevestig overschrijvingen

Bedrijven moeten verzoeken om overschrijvingen bevestigen via een ander medium dan e-mail. Ze kunnen het verzoek verifiëren via een telefoontje naar:

- Een bekend legitiem bedrijfsnummer (niet het nummer dat in de e-mail staat vermeld),

- Een geautoriseerd communicatiekanaal op de werkplek, of

- Persoonlijk of via teleconferentiesoftware.

Het is een best practice voor organisaties om ook een beleid voor secundaire bevestiging voor overschrijvingen te implementeren. Medewerkers moeten wantrouwig zijn ten opzichte van verzoeken die niet via een ander medium dan e-mail worden gedaan (wat aanvallers vaak voorstellen).

Multi-factor authenticatie (MFA) inschakelen

Hoewel dit geen volledige bescherming biedt tegen aanvallen, kan het inschakelen van meervoudige authenticatie (MFA) voor e-mailaccounts een grote hulp zijn. MFA, ook wel tweefactorauthenticatie (2FA) genoemd, kan het merendeel van de pogingen tot account-overname voorkomen door simpelweg een extra methode te vereisen voor het verifiëren van de identiteit van een gebruiker.

Biometrische gegevens of hardware beveiligingssleutels zoals Yubikey zijn een ander alternatief voor de implementatie van MFA.

Kwaadaardige e-mails detecteren

E-mail is al lang de beste vriend van kwaadwillende actoren. Naar schatting vindt 80% tot 95% van alle aanvallen op bedrijven plaats via e-mail. Een strategie om gebruikers tegen kwaadaardige e-mails te beschermen is dan ook een belangrijke verdedigingspilaar.

Afgezien van de feitelijke tekstuele inhoud van een e-mail, zijn er twee belangrijke technische risico's verbonden aan e-mails in het algemeen: kwaadaardige bijlagen en links.

Beheer kwaadaardige bijlagen

Bij Business Email Compromises kunnen aanvallers bijlagen gebruiken om uitvoerbare code uit te voeren waarmee een RAT kan worden ingezet om keyloggers, backdoors, enz. te installeren. Deze en andere post-exploitatietools worden door aanvallers gebruikt om inloggegevens en nuttige gegevens zoals contacten en eerdere e-mailcorrespondentie te stelen.

BEC-oplichters besteden doorgaans enige tijd aan het profileren van hun slachtoffers om zo overtuigend mogelijke inhoud te creëren, waardoor het succes van het social engineering-aspect van de zwendel toeneemt. Om die reden is het belangrijk om te kijken naar een reeks opties om te voorkomen dat bijlagen code uitvoeren. Bijlagefiltering kan op verschillende manieren worden gebruikt om code-uitvoering te beperken. Zo kan e-mailscansoftware worden gebruikt om de bestandsindeling van bijlagen te wijzigen, zodat ze geen verborgen code kunnen uitvoeren.

Hoewel dit tot op zekere hoogte effectief kan zijn, kan het gebruikers ook beletten om gewone zakelijke taken uit te voeren met documenten die moeten worden bewerkt of teruggezet naar hun oorspronkelijke indeling. Gezien die impact kan de weerstand van gebruikers groot zijn.

Een betere oplossing zou content disarm and reconstruction (CDR) zijn, waarbij de bijlage wordt gedeconstrueerd en schadelijke inhoud wordt verwijderd. Dit is zeer effectief en stuit op weinig weerstand bij gebruikers, omdat het proces transparant is op gebruikersniveau.

Best practices voor macro's, archieven en witte lijsten

Bescherming tegen BEC omvat ook het instellen van verdedigingsmechanismen voor macro's, archieven en witte lijsten. Hier volgen enkele best practices die gebruikers kunnen volgen:

- Schakel macro's zoveel mogelijk uit of beperk ze: Veel aanvallen maken gebruik van de scripttaal VBA van Microsoft Office om C2-servers aan te roepen en kwaadaardige payloads te downloaden.

- Zorg ervoor dat e-mailscansoftware archieven correct verwerkt: Gecomprimeerde bestanden kunnen sommige eenvoudige scanprogramma's omzeilen als ze bestanden niet volledig decomprimeren. Het is bekend dat aanvallers archiefbestanden toevoegen aan andere bestanden, zoals afbeeldingen, die door sommige beveiligingssoftware over het hoofd worden gezien.

- Wees voorzichtig met het op de witte lijst plaatsen van bestanden op basis van extensie: Aanvallers proberen de regels voor de witte lijst te omzeilen door uitvoerbare bestanden te hernoemen met niet-uitvoerbare bestandsextensies. Als gebruikers bijlagen op de witte lijst plaatsen,aanbevolen om een beleid te gebruiken dat bestanden op basis van bestandstype op de witte lijst plaatst – waarbij het bestand wordt gescand om het formaat te controleren – om de gemakkelijkste omzeilingen te voorkomen.

Links en afzenderverificatie beheren

Om zich te beschermen tegen e-mails met kwaadaardige links, maken sommige organisaties hyperlinks in e-mails onbruikbaar, zodat ze niet aanklikbaar zijn. De gebruiker moet de link in plaats daarvan kopiëren en in een browser plakken; een bewust proces dat gebruikers de kans geeft om even stil te staan en na te denken over wat ze doen.

Het probleem is opnieuw dat wanneer beveiliging ten koste gaat van productiviteit en gemak, dit kan leiden tot weerstand bij gebruikers. Deze beveiligingsmaatregel heeft twee nadelen: hij is onhandig en onbetrouwbaar. De vertraging kan frustrerend zijn en bovendien is het nog steeds niet zeker dat de gebruiker de link niet zal bezoeken.

Een andere strategie die kan worden overwogen, is verificatie van de afzender door middel van authenticatiemethoden zoals DMARC en SPF/DKIM. Deze methoden kunnen helpen bij het signaleren van valse afzenderidentiteiten, zoals vervalste accounts, maar ze helpen mogelijk niet in gevallen waarin het account toebehoort aan een legitiem lid van een organisatie dat is gehackt door een aanvaller.

Ten slotte is het belangrijk om bescherming te bieden tegen zowel kwaadaardige bijlagen als kwaadaardige links door alle eindpunten uit te rusten met een AI-gestuurde beveiligingsoplossing die kwaadaardige code kan detecteren en blokkeren wanneer deze wordt uitgevoerd, ongeacht de oorsprong: bestand of bestandsloos en link of macro.

Krijg diepere informatie over bedreigingen

Krijg diepere informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenBlijf beschermd met SentinelOne

Hoewel het een uitdaging is om te voorkomen dat een bedreiger een aanval uitvoert, is het wel mogelijk om een aanval te detecteren voordat deze zich diep in een netwerk kan verspreiden.

Een autonome beveiligingsoplossing zoals SentinelOne detecteert niet alleen BEC-aanvallen op het moment dat ze plaatsvinden, maar zorgt er ook voor dat pogingen om RAT's, keyloggers en andere malware te installeren, direct worden gestopt.

Hoewel Business Email Compromise-scams zich richten op de 'zwakste schakel' – drukke medewerkers die hun best doen om productief te zijn – maakt elke stap die organisaties kunnen nemen om deze cyberbeveiligingsbedreigingen te voorkomen en te detecteren, een verschil.

Als u wilt zien hoe het Singularity-platform uw onderneming kan beschermen tegen cyberaanvallen via e-mail, vraag dan vandaag nog een gratis demo aan.

Vindt u dit artikel interessant? Volg ons dan op LinkedIn, Twitter, YouTube of Facebook om de inhoud te bekijken die we plaatsen.

Lees meer over cyberbeveiliging

- RSAC 2020 gaat van start met SentinelOne's Singularity Platform

- Wat is hacktivisme? En waarom is dit belangrijk voor bedrijven?

- Maakt u zich zorgen dat uw Mac een virus kan krijgen? Laten we het erover hebben Feiten

- Cyberverzekering & informatiebeveiliging | Is de kritiek van InfoSec op cyberverzekeringen terecht?

- Ransomware verslaan | Aanvallers omzeilen door publiek-private samenwerking

- Van opslag naar SaaS-cyberbeveiliging: het waarom

- Mijn ziekenhuis is besmet met een virus | Hoe de gezondheidszorg lijdt onder cyberaanvallen

Veelgestelde vragen over zakelijke e-mailcompromittering

Zakelijke e-mailcompromittering is een vorm van cyberaanval waarbij criminelen zakelijke e-mailaccounts vervalsen of hacken om werknemers te misleiden en hen ertoe te brengen geld over te maken of gevoelige gegevens te delen. Ze doen zich vaak voor als leidinggevenden, leveranciers of partners en gebruiken zorgvuldig opgestelde e-mails om een gevoel van urgentie te creëren en normale beveiligingsmaatregelen te omzeilen.

BEC-aanvallers richten zich meestal op organisaties met financiële afdelingen, leidinggevenden of HR-teams. Zowel kleine als grote bedrijven kunnen het slachtoffer worden. Aanvallers richten zich op werknemers die bevoegd zijn om betalingen goed te keuren, vertrouwelijke informatie of leveranciers om geldige transacties te manipuleren voor fraude.

Aanvallers vervalsen een vertrouwd e-mailaccount of verkrijgen toegang tot een dergelijk account en versturen vervolgens valse facturen, verzoeken om geld over te maken of verzoeken om gevoelige informatie. Ze creëren een gevoel van urgentie of geheimhouding om de ontvanger onder druk te zetten snel te handelen, waarbij ze vaak de verificatie omzeilen. Deze e-mails zien er legitiem uit, waardoor de kans op succes groter is.

Ongebruikelijke verzoeken om overschrijvingen of gevoelige gegevens, vooral buiten de normale kantooruren. E-mails waarin wordt aangedrongen op geheimhouding of snelle actie. Kleine wijzigingen in e-mailadressen of domeinen, verkeerd gespelde namen of onbekende overschrijvingsinstructies. Verzoeken die niet in overeenstemming zijn met vastgestelde procedures zijn rode vlaggen.

MFA helpt door ongeoorloofde toegang tot accounts te blokkeren, maar biedt geen volledige bescherming. Veel BEC-oplichters maken gebruik van spoofing of social engineering, waarvoor geen gecompromitteerde inloggegevens nodig zijn. Combineer MFA met gebruikerstraining, e-mailfiltering en transactieverificatie om het risico effectief te verminderen.

Veelvoorkomende soorten zijn CEO-fraude (zich voordoen als leidinggevenden), factuurfraude (valse leveranciersfacturen), accountcompromittering (gehackte e-mailaccounts) en zich voordoen als advocaat. Bij elk daarvan worden social engineering-tactieken gebruikt om werknemers te misleiden tot ongeoorloofde acties, vaak met financiële verliezen tot gevolg.

Eis meervoudige authenticatie en sterke wachtwoorden voor e-mailaccounts. Train werknemers in het herkennen van phishing en social engineering. Implementeer strikte betalingsverificatieprocessen, zoals terugbellen. Gebruik geavanceerde e-mailfiltering en anti-spoofingtechnologieën zoals DMARC. Controleer e-mail- en financiële workflows regelmatig op afwijkingen.

Wijzig onmiddellijk de wachtwoorden van de getroffen accounts en trek de sessietokens in. Controleer of er betalingen zijn gedaan en roep deze indien mogelijk terug of blokkeer de transacties. Breng het financiële team en relevante autoriteiten, zoals wetshandhavingsinstanties, op de hoogte. Voer een volledig onderzoek uit, werk de beveiligingsmaatregelen bij en pas de training aan om herhaling te voorkomen.