Geavanceerde persistente bedreigingen (APT's) zijn geavanceerde, gerichte aanvallen die langdurig aanhouden. In deze gids worden de kenmerken van APT's, hun tactieken en de manier waarop ze organisaties infiltreren, onderzocht.

Lees meer over de fasen van een APT-aanval en het belang van dreigingsinformatie bij detectie en preventie. Inzicht in APT's is cruciaal voor organisaties om hun cyberbeveiliging te verbeteren en effectief te reageren op deze heimelijke bedreigingen.

Definitie van geavanceerde persistente dreiging (APT)

Een geavanceerde persistente dreiging is een cyberaanval waarbij criminelen samenwerken om gegevens te stelen of systemen te infiltreren, wat vaak gedurende een langere periode onopgemerkt blijft. De meeste van deze aanvallen worden uitgevoerd door natiestaten die een andere regering willen ondermijnen.

Andere cyberaanvallen, zoals malware en phishing, binnen enkele dagen werken, kan een APT maanden of zelfs jaren duren.

APT-groepen worden gevormd om moeilijkere uitdagingen aan te gaan, maar ze zijn niet zo duur als u zou denken. De kosten van APT-aanvallen waren in 2019 naar verluidt slechts 15.000 dollar. Het duurste aspect van deze aanvallen zijn commerciële penetratietesttools, waarmee ze kwetsbaarheden in systemen en netwerken kunnen opsporen.

De motieven achter een APT-aanval kunnen, net als bij andere soorten cyberaanvallen, financieel gewin zijn, maar ze worden ook gebruikt voor politieke spionage. Zoals te verwachten hebben overheden doorgaans de meest beveiligde systemen, waardoor een uitgebreide en geavanceerde aanval nodig is.

Wat is het verschil tussen ATA en APT?

Een Advanced Targeted Attack (ATA) is een methodologie die doorgaans, maar niet uitsluitend, wordt gebruikt door bepaalde gevestigde groepen actoren. Deze groepen krijgen in de media vaak bijnamen als "Fancy Bear" of "Lazarus" en worden in veiligheidskringen aangeduid als een "Advanced Persistent Threat"-groep en krijgen een numerieke identificatiecode, zoals APT1, APT2, enz.

Wat de ene groep van de andere onderscheidt, kan hun tactiek, infrastructuur, hergebruik van code en/of algemene doelgroep zijn. De ene APT-groep kan bijvoorbeeld een bepaalde set coderoutines of social engineering-tactieken hergebruiken, terwijl een andere groep zich baseert op bepaalde kwetsbaarheden of zero days. Ongeacht of een onderneming wordt aangevallen door een erkende APT, een criminele bende, een lone hacker of een kwaadwillende insider, de kenmerken van gerichte aanvallen blijven hetzelfde.

Voorbeelden van geavanceerde persistente bedreigingen

Niet elke APT volgt dezelfde methodologie of heeft dezelfde motivaties. De bekendste groepen werken meestal met een politieke intentie, maar ze gebruiken allemaal criminele methoden om hun doelstellingen te bereiken.

Stuxnet

Een van de eerste en historisch meest prominente voorbeelden van een APT is Stuxnet, ontworpen om het nucleaire programma van Iran. Hoewel het in 2010 werd ontdekt, wordt aangenomen dat het al sinds 2005 in ontwikkeling was.

Op het moment van ontdekking was Stuxnet een computerworm van 500 kilobyte die de software van meer dan 14 industriële locaties in Iran infecteerde. Het richtte zich op Microsoft Windows-machines en verspreidde zich zelfstandig. Het resultaat was dat Iran bijna een vijfde van zijn nucleaire centrifuges verloor.

Wicked Panda

Een recenter voorbeeld van een APT-cyberdreiging is Wicked Panda, een van de meest productieve Chinese tegenstanders van het afgelopen decennium. Ze werken in het belang van de Chinese staat en voeren aanvallen uit met winstoogmerk.

Hoe een APT-aanval werkt

In het kort begint een APT-aanval met infiltratie. Hackers infiltreren doorgaans via webassets, netwerkbronnen, phishing-e-mails, geautoriseerde menselijke gebruikers, enz. Zodra ze binnen zijn, installeert de hacker een backdoor-shell waarmee ze op elk gewenst moment toegang kunnen krijgen tot het systeem van het slachtoffer.

Vervolgens zal een APT-aanval proberen zijn aanwezigheid uit te breiden en medewerkers met toegang tot waardevolle gegevens te compromitteren. Zodra ze voldoende informatie hebben verzameld, zullen hackers hun extractie maskeren met een DDoS-aanval of een andere vorm van afleiding.

Gerichte aanvallen hebben duidelijke kenmerken die kunnen worden opgesomd als verschillende fasen.

- Informatievergaring

- Toegangspunten & infiltratie

- Communicatie – Command & Control

- Laterale beweging & Asset Discovery

- Exfiltratie – Het stelen van de kroonjuwelen

1. Informatie verzamelen

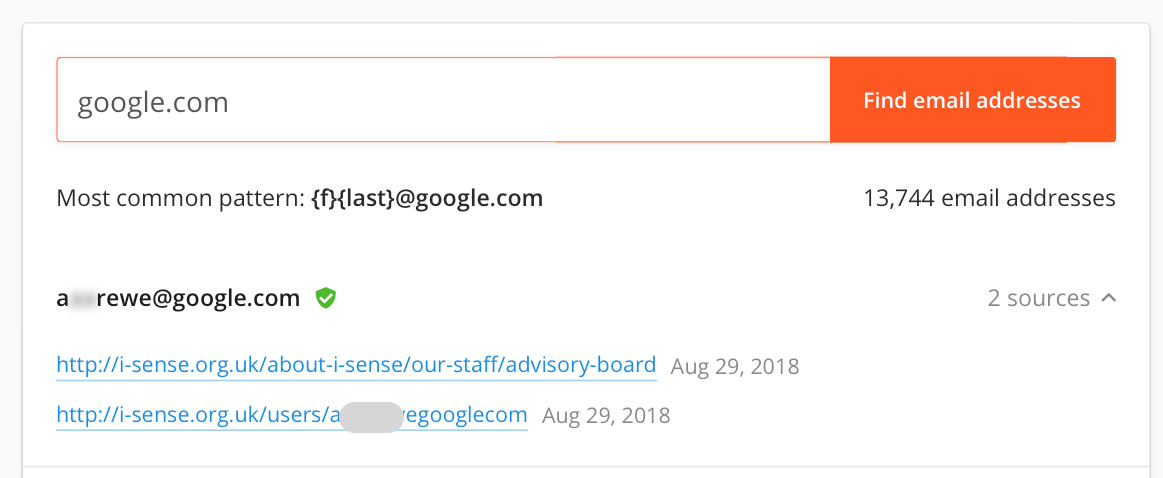

De eerste fase van een gerichte aanval is het verzamelen van zoveel mogelijk informatie over het slachtoffer. Vanuit het oogpunt van de verdediger is dit een passieve operatie die vrijwel geen kans biedt op detectie. Tijdens deze fase verzamelt de tegenstander openbare informatie over het bedrijf, het personeel en de activiteiten van het doelwit. E-mailadressen en website-URL's worden verzameld en gebundeld via openbare bronnen verzameld en geordend, waarvan er vele zijn, zoals deze bron.

Alle openbare informatie kan nuttig zijn voor aanvallers. Vacatures kunnen informatie onthullen over bijvoorbeeld specifieke hardware en software die binnen de organisatie wordt gebruikt. En natuurlijk kunnen veel google dorks aanvallers helpen om uw sites te doorzoeken op kwetsbaarheden en specifieke bronnen.

2. Toegangspunten en infiltratie

De grootste uitdaging voor een indringer is om toegang te krijgen, wat uiteindelijk betekent dat hij code kan uitvoeren binnen het doelnetwerk. Hoewel er technische mogelijkheden zijn, zoals het misbruiken van kwetsbaarheden in software of hardware, zwakke inloggegevens, zero-days en niet-gepatchte software, is de meest voorkomende methode om toegang te krijgen veruit een of andere social engineering-techniek, meestal spear-phishing. Gebruikers misleiden om ongeautoriseerde code uit te voeren is een kunst op zich, maar het is een uitdaging die, vooral in een organisatorische context, een relatief lage hindernis vormt om te overwinnen.

Hier is er in ieder geval een mogelijkheid tot preventie en detectie. Hoewel trainingen om het bewustzijn van social engineering-technieken te vergroten een goed idee zijn, kunnen zelfs goed opgeleide gebruikers ten prooi vallen aan een slimme of gewoon hardnekkige phishing-campagne. De beste verdediging voor de organisatie is geautomatiseerde gedragssoftware die verdachte activiteiten binnen uw netwerk kan signaleren en versleuteld verkeer kan inspecteren.

Een andere mogelijkheid om op te letten bij gerichte aanvallen is de dreiging van insiders. Zowel werknemers als aannemers vormen een risico voor de onderneming. Wanneer een aanval afhankelijk is van vertrouwelijke informatie die buiten de organisatie niet algemeen bekend is, is de kans dat er een insider bij betrokken is nog groter. Houd er rekening mee dat gerichte aanvallen ook kunnen beginnen met het aanvallen van 'wetware' – uw medewerkers – en niet alleen uw hardware en software.

3. Communicatie – Command & Control

Bij een gerichte aanval is het eerste wat een hacker of hackgroep moet doen, een werkbare communicatie opzetten en onderhouden tussen zichzelf en de kwaadaardige code die op uw netwerk is geplaatst; Met andere woorden, ze willen een permanente achterdeur creëren. Dit is van cruciaal belang voor een ATA om commando's te kunnen geven en latere fasen van de aanval in gang te zetten, zoals het opsporen van activa, exfiltratie en forensische reiniging.

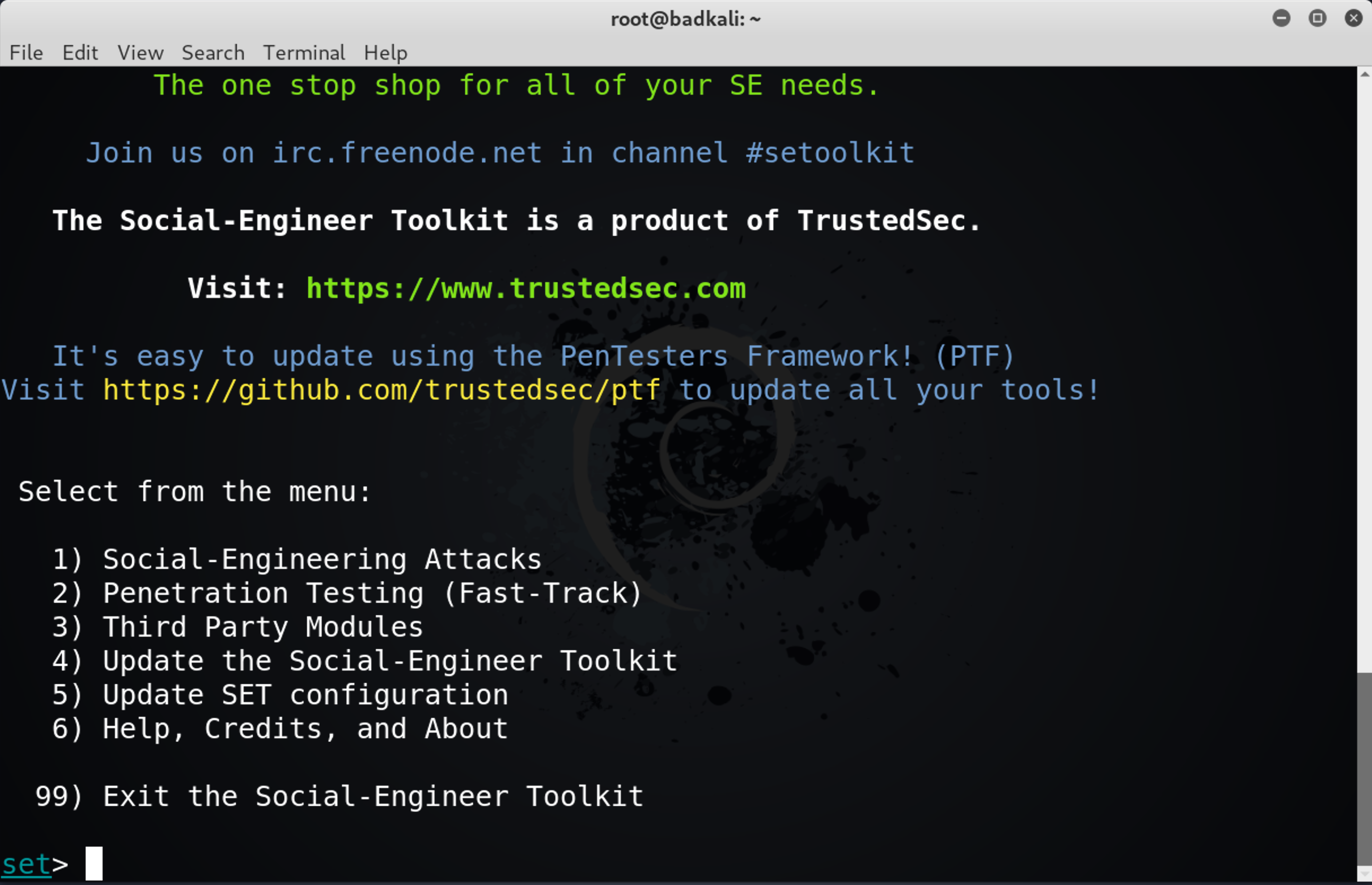

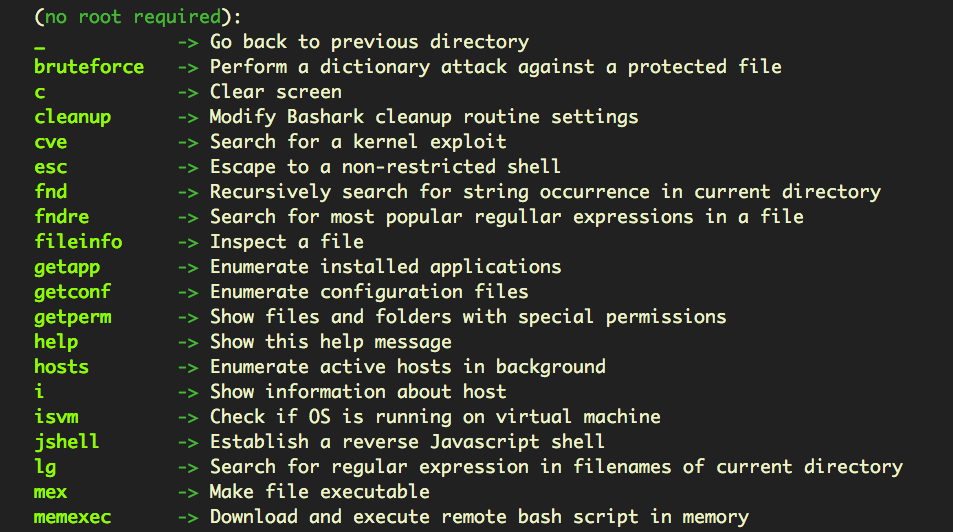

Aan de kant van de aanvaller is er een schat aan openbaar beschikbare post-exploitatie frameworks, zoals Empire, Pupy, Metasploit en vele andere.

Hackers kunnen gebruikmaken van verschillende opdracht- en controlekanalen, van eenvoudige HTTP- of https-verzoeken aan de server van een aanvaller tot geavanceerde, gedecentraliseerde peer-to-peer-technologieën. Sociale mediasites zoals Twitter, Facebook en Google Docs zijn allemaal misbruikt in kwaadaardige C&C-protocollen.

Voor verdedigers geldt opnieuw dat een solide next-gen AV-beveiligingsoplossing die generieke code kan herkennen en endpoint firewallcontrole biedt, is een absoluut minimum.

4. Laterale beweging & ontdekking van bedrijfsmiddelen

Wanneer een gerichte aanval een eindpunt compromitteert en toegang krijgt tot uw netwerk, blijft het daar zelden bij. Een verder doel is om toegang te krijgen tot andere, verbonden systemen en hun gevoelige gegevens te bereiken. Als de aanvaller domeinbeheerdersrechten kan verkrijgen, heeft hij in feite de sleutels tot het koninkrijk in handen, en dat is – vaker wel dan niet – precies wat de aanvaller nastreeft.

Verdedigers moeten zich ervan bewust zijn dat zelfs zonder domeinbeheerdersrechten, als gebruikers op het netwerk hetzelfde wachtwoord hergebruiken voor verschillende netwerkdiensten, de aanvalscode mogelijk vanuit één enkele compromittering meerdere systemen kan doorkruisen.

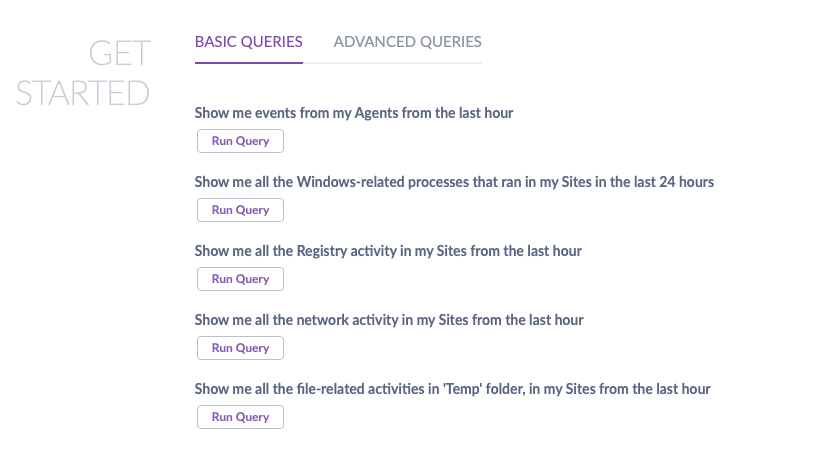

In deze fase zal de aanvaller waarschijnlijk beginnen met het inventariseren van mappen, het verzamelen van bestandenlijsten en het catalogiseren van waardevolle gegevens. In deze fase zal gebruik moeten worden gemaakt van de eerder opgezette C&C om informatie terug te sturen naar de aanvallers voor analyse. dus in deze fase is het mogelijk dat verdedigers ongebruikelijk verkeer opmerken als ze volledig inzicht hebben in de netwerkcommunicatie en watchlists waarschuwingen kunnen instellen op basis van netwerk- en bestandsactiviteit. Het helpt ook als u beveiligingssoftware hebt waarmee u vanuit een gebruiksvriendelijke interface, zoals die van SentinelOne, eenvoudige en geavanceerde zoekopdrachten kunt uitvoeren op al uw eindpunten:

5. Exfiltratie – Het stelen van de kroonjuwelen

Nadat de aanvaller interessante items heeft geïdentificeerd, zal hij op een gegeven moment overgaan tot het overbrengen van bedrijfsgegevens naar buiten het bedrijf. Dit kan een eenmalige gebeurtenis zijn of een continu proces, afhankelijk van het soort gegevens dat de hackers hebben geïdentificeerd en waarin ze geïnteresseerd zijn.

Vanuit het oogpunt van de aanvallers moeten zij zich ervan bewust zijn dat deze activiteit enige "ruis" kan veroorzaken en beheerders kan waarschuwen voor hun aanwezigheid. Exfiltratie moet dus met zorg worden uitgevoerd en met een grondig begrip van de verdedigingsmaatregelen die de organisatie heeft getroffen, een begrip dat wordt verkregen door de eerdere ontdekkingsfase.

Exfiltratietechnieken kunnen zo eenvoudig zijn als het verzenden van platte tekst in een e-mail of bijgevoegde bestanden, of meer heimelijk, zoals het doorgeven van gebruikersgegevens in een URL of het heimelijk uploaden naar een server die door de aanvallers wordt beheerd.

Hoewel exfiltratie doorgaans via het internet plaatsvindt, moeten verdedigers zich bewust zijn van insiders die kunnen proberen bedrijfs-IP te exfiltreren door deze naar een USB-stick of andere lokale schijf te kopiëren, dus apparaatbeheer ook belangrijk om deze vorm van gegevensdiefstal te detecteren en te blokkeren.

Verbeter uw informatie over bedreigingen

Verbeter uw informatie over bedreigingen

Bekijk hoe de SentinelOne service WatchTower voor het opsporen van bedreigingen meer inzichten kan opleveren en u kan helpen aanvallen te slim af te zijn.

Meer lerenBelangrijkste kenmerken van geavanceerde persistente bedreigingen

APT-groepen gebruiken andere technieken dan de andere hackers waartegen uw systemen zijn ontworpen. Hier zijn enkele kenmerken van geavanceerde persistente bedreigingen waar u op moet letten.

Vreemde aanmeldingen buiten kantooruren

Een eerste teken van een geavanceerde persistente dreiging kan een toename zijn van het aantal aanmeldingen 's avonds laat. APT's kunnen in slechts enkele uren een hele omgeving compromitteren door gebruik te maken van accounts met hogere toegangsrechten en machtigingen.

Aangezien deze hackers accounts met meer machtigingen gebruiken, kunt u ook bij uw verschillende afdelingen navragen wanneer hun leidinggevenden toegang hebben tot het netwerk. Het zou eenvoudig moeten zijn om te zien wanneer een externe gebruiker toegang heeft tot uw informatie.

Terugkerende bedreigers

Bedreigingsactoren installeren ook backdoor-Trojaanse programma's om ervoor te zorgen dat ze een manier hebben om terug te keren naar uw systeem als een van hun toegangspunten gecompromitteerd is.

Als u meerdere aanvallen van een vergelijkbaar type gedurende een langere periode hebt geïdentificeerd, is het hoogstwaarschijnlijk een APT-cyberaanval.

Onderschepte e-mail

APT-bedreigingen veroorzaken ook onverwachte informatiestromen, zoals een e-mail die door een andere computer wordt onderschept. Sommige cloud-e-mailsystemen houden bij waar berichten worden geopend, maar dat geldt niet voor alle systemen.

U kunt ook spear-phishing-e-mails opmerken die naar leidinggevende medewerkers worden gestuurd, die onbedoeld een hacker toegang kunnen geven.

Andere vreemde activiteiten

Telkens wanneer u iets opmerkt dat afwijkt van de norm, kan het gaan om een APT. Dit kan bijvoorbeeld een plotselinge toename van het dataverbruik zijn of een vertraging van uw server.

Het volgen van bedreigingen en ongewoon systeemgedrag is essentieel om uw cyberbeveiliging te versterken. Creëer een baseline van normaal gedrag, zodat u afwijkingen snel kunt identificeren.

De schade van geavanceerde persistente bedreigingen beperken

Als u nadenkt over de schade die APT's aan uw organisatie kunnen toebrengen, zijn er verschillende zaken waar u rekening mee moet houden.

Het doel van de aanvallers kan geld, gegevens of beide zijn geweest, of ze waren misschien meer geïnteresseerd in het toebrengen van reputatieschade, of, nogmaals, al het bovenstaande. Sommige schade kan onmiddellijk zijn, andere op langere termijn.

Onmiddellijke schade kan zich voordoen in de vorm van financieel verlies, netwerkstoringen of gegevensdiefstal. APT's draaien meestal om heimelijkheid, maar een toenemende trend op het gebied van ransomware is om specifieke organisaties te targeten en ze vervolgens te treffen met ransomware. Dit is bijzonder brutaal voor de onderneming, aangezien de aanvallers de fase van het opsporen van activa kunnen gebruiken om te bepalen wat het meest waardevol is en ervoor te zorgen dat ze herstelopties en eventuele "exploitpreventietechnologieën" hebben uitgeschakeld.

De kosten op langere termijn zijn moeilijker te beoordelen, maar kunnen te maken hebben met het verlies van intellectueel eigendom dat een concurrent ten goede komt, of het verlies van vertrouwen bij investeerders of klanten.

Om de onmiddellijke en langetermijneffecten van een succesvolle APT te beperken, moet uw beveiligingsoplossing een strategie voor na de inbreuk omvatten. Dat betekent op zijn minst dat u in staat moet zijn om de kwetsbaarheden die bij de inbreuk zijn gebruikt te identificeren en te dichten, en dat u in staat moet zijn om bruikbare gegevens te verzamelen; gegevens die u helpen om te begrijpen wat er is gebeurd, de verantwoordelijken op te sporen en uiteindelijk de kosten na een inbreuk te helpen beperken.

Hoe SentinelOne kan helpen

Goede detectie- en beveiligingsmaatregelen zijn de beste manier om APT-cyberdreigingen aan te pakken. Bij deze aanpak zijn netwerkbeheerders, beveiligingsproviders en een proactieve beveiligingsoplossing betrokken.

SentinelOne lost bedreigingen proactief en in realtime op. Onze AI-aangedreven modellen identificeren malware en ransomware-binaries voordat ze u kunnen treffen. We kunnen ook cruciale context creëren voor proactieve realtime detectie en respons, waarmee uw systemen worden beschermd tegen geavanceerde, aanhoudende bedreigingen.

WatchTower, onze dreigingsinformatiedienst, vergroot uw zichtbaarheid en slagkracht tegen nieuwe aanvalsmethoden. Krijg relevante en tijdige inzichten zodra deze beschikbaar zijn en blijf de aanvallers voor.

Verbeter uw beveiligingsactiviteiten

Cyberdreigingen worden elke dag geavanceerder en beter. Het verschil tussen APT-bedreigingen en andere bedreigingen is dat ze hun tactieken verbeteren terwijl ze uw systeem infiltreren. Als u ze te lang laat wachten, wordt uw hele systeem gecompromitteerd.

De oplossing is om geavanceerde persistente bedreigingen op te sporen en ze te vangen voordat ze toegang krijgen tot de beter beveiligde delen van uw database. SentinelOne biedt intelligentiegedreven jacht, dagelijkse MDR SOC-uitbreiding en incidentrespons.

Neem vandaag nog contact met ons op voor meer informatie over hoe wij u kunnen helpen uw systemen te beschermen.

"Veelgestelde vragen over geavanceerde persistente bedreigingen

Geavanceerde persistente bedreigingen zijn geavanceerde, langdurige cyberaanvallen waarbij bekwame hackers netwerken infiltreren en maanden of jarenlang verborgen blijven. Ze worden doorgaans uitgevoerd door natiestaten of goed gefinancierde criminele groeperingen die zich richten op hoogwaardige organisaties. APT's worden gebruikt voor cyberspionage om intellectueel eigendom, staatsgeheimen of gevoelige gegevens te stelen.

Ze kunnen ook worden gebruikt voor financieel gewin, hacktivisme of om kritieke infrastructuur te verstoren. In tegenstelling tot snelle hit-and-run-aanvallen richten APT's zich op het behouden van permanente toegang.

Een bekend voorbeeld van een APT is Stuxnet, dat gericht was op het nucleaire programma van Iran en fysieke schade aan centrifuges veroorzaakte. Een ander voorbeeld is APT1, een Chinese groep die meer dan 140 organisaties infiltreerde om intellectueel eigendom en bedrijfsgeheimen te stelen. APT28, dat banden heeft met de Russische militaire inlichtingendienst, richtte zich op overheids- en defensieorganisaties over de hele wereld.

Deze aanvallen beginnen doorgaans met spear-phishing-e-mails die werknemers ertoe verleiden op kwaadaardige links te klikken, waarna de aanvallers zich lateraal door het netwerk verplaatsen.

APT's werken in meerdere fasen, te beginnen met het verkrijgen van initiële toegang via methoden zoals spear-phishing of het misbruiken van kwetsbaarheden. Eenmaal binnen vestigen aanvallers zich door malware te installeren en achterdeurtjes te creëren voor toekomstige toegang. Vervolgens escaleren ze hun privileges en bewegen ze zich lateraal door het netwerk om toegang te krijgen tot meer systemen.

Ten slotte verzamelen en exfiltreren ze waardevolle gegevens terwijl ze hun aanwezigheid handhaven. Tijdens dit hele proces gebruiken ze geavanceerde technieken om detectie te voorkomen en zich aan te passen aan beveiligingsmaatregelen.

APT's worden geïdentificeerd door te zoeken naar ongebruikelijke netwerkactiviteit, zoals vreemde inlogpatronen of onverwachte gegevensoverdrachten. Beveiligingsteams controleren op indicatoren van compromittering, zoals verdachte bestandswijzigingen of ongeoorloofde toegangspogingen. Geavanceerde detectietools maken gebruik van machine learning en gedragsanalyse om abnormale patronen op te sporen die kunnen wijzen op APT-activiteit.

Organisaties gebruiken ook dreigingsinformatie om bekende APT-tactieken en -signaturen te identificeren. De sleutel is continue monitoring en analyse, aangezien APT's zijn ontworpen om verborgen te blijven.

APT's kunnen enorme financiële verliezen veroorzaken. Volgens IBM kost een gemiddeld datalek 4,88 miljoen dollar. Ze kunnen intellectueel eigendom, klantgegevens en staatsgeheimen stelen, waardoor aanvallers aanzienlijke concurrentievoordelen of politieke voordelen krijgen. APT's kunnen kritieke infrastructuur verstoren, de reputatie van bedrijven schaden en de nationale veiligheid in gevaar brengen.

Door de lange detectietijd kunnen aanvallers aanzienlijke schade aanrichten voordat ze worden ontdekt. Organisaties kunnen te maken krijgen met juridische gevolgen, boetes van toezichthouders en verlies van het vertrouwen van klanten.

Organisaties hebben meerlaagse beveiligingsstrategieën nodig, waaronder geavanceerde detectietools, netwerksegmentatie en continue monitoring. Training van medewerkers is cruciaal, aangezien APT's vaak beginnen met social engineering-aanvallen zoals phishing. Regelmatige beveiligingsbeoordelingen en het patchen van kwetsbaarheden helpen potentiële toegangspunten te dichten.

Het implementeren van meervoudige authenticatie en geprivilegieerd toegangsbeheer voorkomt dat gecompromitteerde accounts worden misbruikt. Een solide incidentresponsplan en een programma voor dreigingsinformatie helpen om APT-activiteiten sneller te detecteren en erop te reageren.

Threat intelligence biedt cruciale informatie over APT-tactieken, -technieken en -indicatoren die beveiligingsteams helpen te weten waar ze op moeten letten. Threat hunting zoekt actief naar APT-activiteiten met behulp van deze informatie om hypothesen op te stellen over potentiële bedreigingen. Samen helpen ze APT-aanvallen te identificeren voordat ze hun doel bereiken.

Threat hunters gebruiken informatiefeeds om te begrijpen hoe specifieke APT-groepen te werk gaan en zoeken vervolgens naar dat gedrag in hun omgeving.